8.8. SAML: Okta¶

注意

OKTAを利用したSAMLはConnect 9.4以降でサポートしております。ご利用の場合は、Connect 9.4以降へバージョンアップをお願いいたします。

以下の手順は、Okta 開発者アカウントを使用したチュートリアルです。

8.8.1. Okta 開発者アカウントを作成する¶

注意

以降の画像では、OktaのバージョンによってUIが変わることがあります。

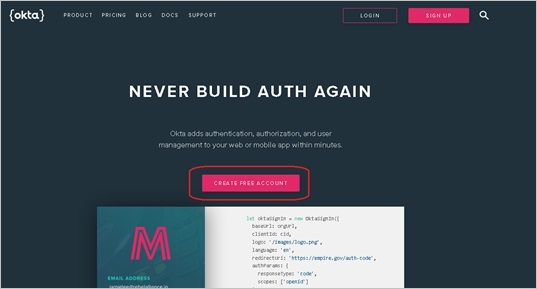

https://developer.okta.com/ にアクセスします。

[Create Account] をクリックします。

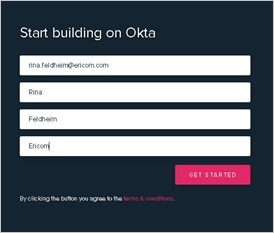

情報を入力し、[Get Started](開始)をクリックします。

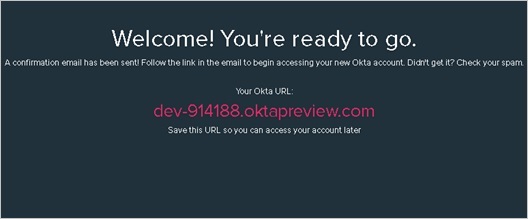

アカウントの管理(「開発者コンソール」を使用)と認証エンドポイントの構築に使用する URL が Okta から割り当てられます。

この例では、URL は次のとおりです: https://dev-914188.oktapreview.com/

このリンクと一時的なパスワードを含む確認メールが Okta から送信されます。一時的なパスワードでログインし、恒久的なパスワードとセキュリティの質問を設定します。最後に、開発者コンソールにログインします。

8.8.2. Okta アプリケーションを作成する¶

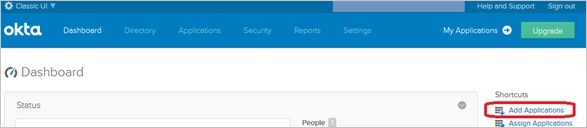

開発者コンソールにログインしたら、クラシック UI に切り替えます(ドロップダウン・メニューを使用)。

[Add Applications](アプリケーションの追加)をクリックします。

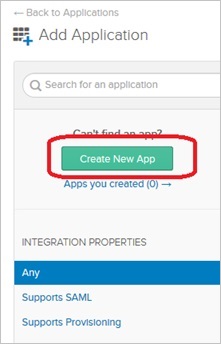

[Create New App](新しいアプリの作成)をクリックします。

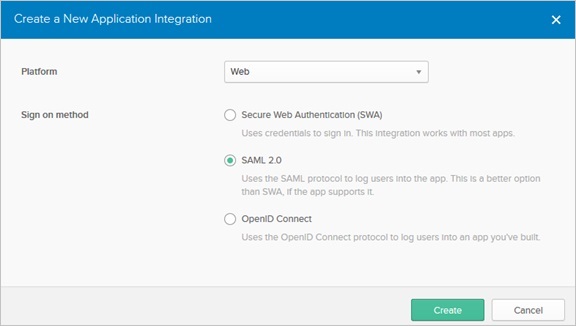

プラットフォームの種類として [Web] を選択します。 SAML 2.0 アプリを選択します:

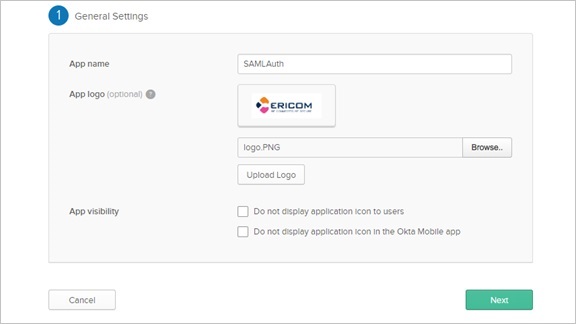

[Create](作成) をクリックして、アプリケーション名、ロゴなどをフォームに入力します。

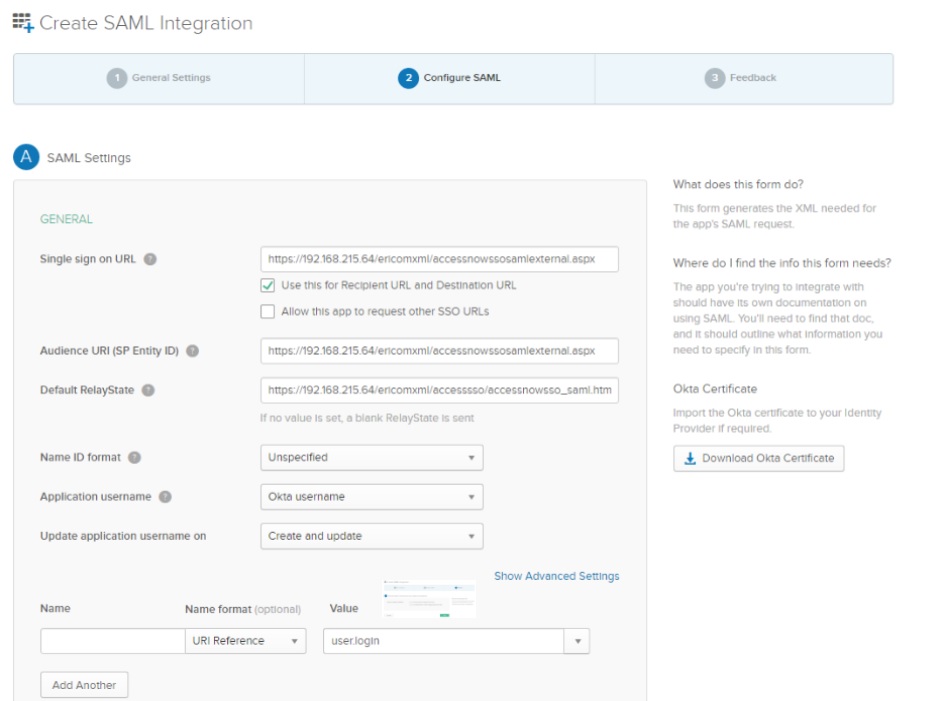

次に、SAML 設定を構成します。

- Single sign on URL(シングル・サインオン URL): SAML URL を入力します:

- https://<Ericom Connect のドメイン.com>/ericomxml/accessnowssosamlexternal.aspx

- Audience URL(オーディエンス URL)(外部からアクセス可能である必要があります):

- https://<Ericom Connect のドメイン.com>/ericomxml/accessnowssosamlexternal.aspx

- Default Relay State(デフォルトのリレー状態):

- https://<Ericom Connect のドメイン.com>/ericomxml/accesssso/accessnowsso_saml.htm

- Attribute Statements Name(属性ステートメント名):※オプション(省略可)

- http://schemas.xmlsoap.org/ws/2005/05/identity/claims/name

- Name format(名前の形式):

- URI Reference

- Value:

- user.login

アプリケーションの [Preview the SAML Assertion](SAML アサーションのプレビュー)をクリックします。

別のタブが開き、SAML アサーションが XML 構造として表示されます。

後で参照できるようにコピーして保存します。

Nextをクリックします。

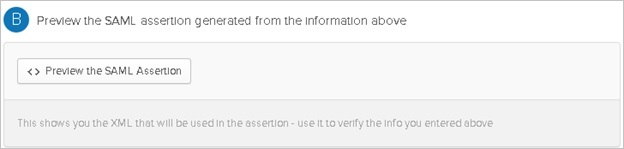

「Are you a customer or partner?」のどちらか選択し、Finishをクリックします。

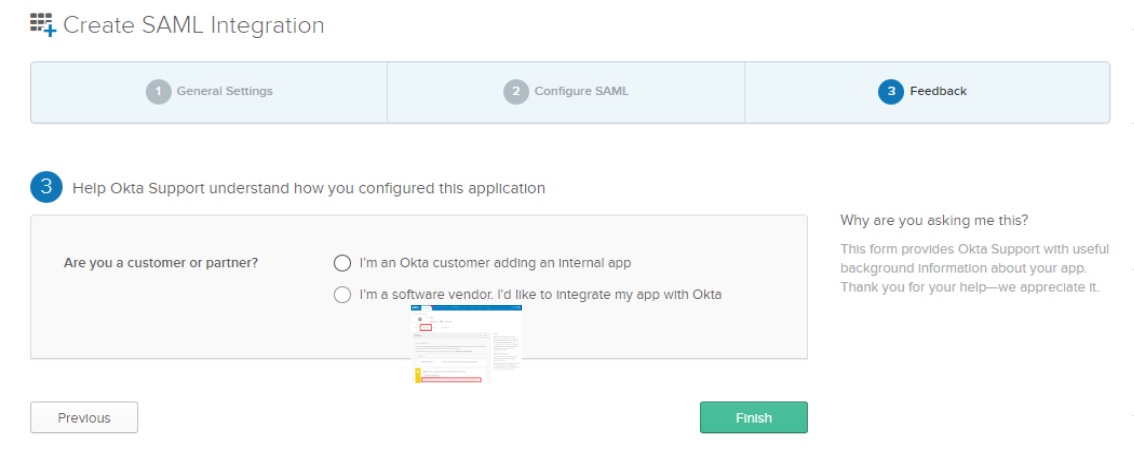

アプリケーションをユーザ/グループに割り当てる¶

[Assignment](割り当て) タブに移動し、[Assign](割り当て)をクリックし、[Assign to People/Groups](ユーザ/グループに割り当てる) を選択します。

割り当て先のユーザ/グループを選択し、[Assign](割り当て)をクリックします。

ユーザ/グループが存在しない場合は、[Directory/People](ディレクトリ/ユーザ) に移動し追加してから、割り当てを行います。 ※Oktaユーザ/グループの追加については、Oktaサポートへお問い合わせください。

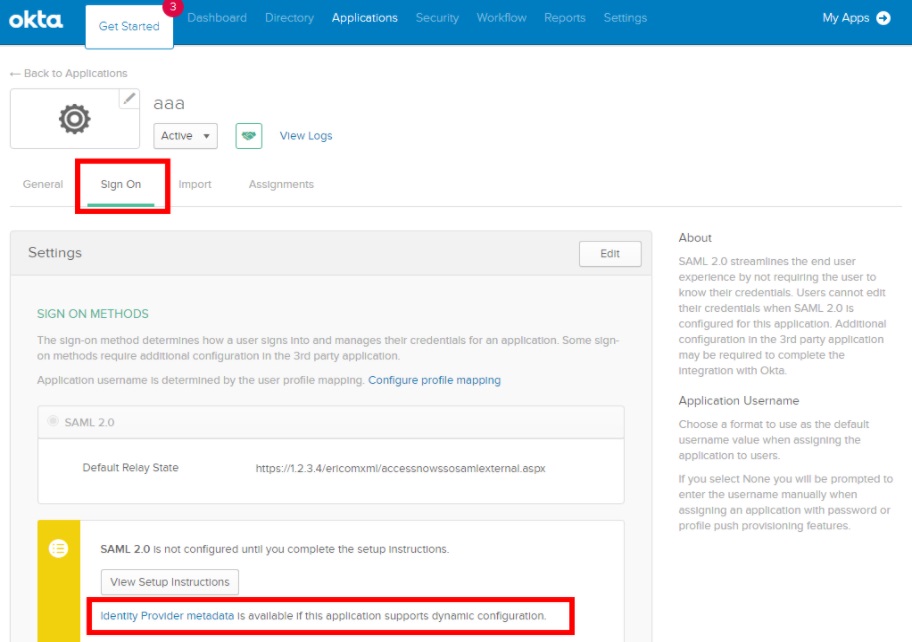

設定値を取得する¶

後で Connect の設定に使用するために、新しく作成したアプリケーションから必要な値を取得します。

[Sign On](サインオン)タブで、[Identity Provider metadata](アイデンティティ・プロバイダのメタデータ)リンクを見つけます。

リンクをクリックすると、XML ドキュメントが表示されます。

SAML エンドポイント

タグ「md: SingleSignOnService」を検索し、属性「Location」の値をコピーします。

この値を使用して、Connect で SAML エンドポイントを設定します。

ダミーの SAML エンドポイントの例を次に示します:

https://dev-123456.oktapreview.com/app/ericomdev123456_ericomsso_1/abcdefghijklmno/sso/saml

SAML メタデータ

タグ「ds: X509Certificate」を検索し、このタグの値をコピーします(これはエンコードされた文字列です)。

このエンコードされた文字列を使用して、Connect で SAML メタデータを構成します。

8.8.3. Ericom Connect の構成¶

| フィールド | 説明 | 値/例 |

|---|---|---|

| Allow Authentication With SAML | SAML を使用した SSO が有効 | True |

| SAML エンドポイント | SAML プロバイダのアサーション・エンドポイント | <サンプル> https://dev-123456.oktapreview.com/app/ericomdev123456_ericomsso_1/exsdfasdfQW7S580h8/sso/saml ※前述のタグ「md: SingleSignOnService」の「Location」の値をここへコピーします。 |

| SAML メタデータ | SAML プロバイダによって定義された SAML X509 証明書 | <サンプル> MIIDpDCCAoygAwIB… ※前述のタグ「ds: X509Certificate」の値をここペコピーします。※スペースはすべて削除してコピーしてください。 |

| SAML Decrypt certificate ※オプション(必要に応じて設定します。) | SAML プロバイダによって定義された SAML 復号化証明書 | <サンプル> KJHASKDJFJKLJBkjhlkjhk.LAKSMVOAKWEVAOKEVMAOEWV… |

| SAML Username claim ※オプション(必要に応じて設定します。) | アプリケーションがユーザ名を見つけることができる SAML アサーション内のノード。SAML プロバイダごとに変更される可能性があります。 | [オプション]Okta では、属性ステートメントがどのように構成されたかによって異なります。名前が標準でない場合は、その値をここにコピーします。例:http://schemas.xmlsoap.org/ws/2005/05/identity/claims/name |

| Sso Smart Card Creation User | 証明書を登録可能なドメイン・ユーザ | <サンプル> sso-admin@test.com |

| Sso Smart Card Creation Password | 証明書を登録可能なドメイン・ユーザのパスワード | <パスワードを入力> |

| Enrollment Agent Certificate Template | Active Directory で作成された登録エージェント証明書テンプレートの名前。 | EricomEnrollmentAgent |

| Smartcard Logon Certificate Template | Active Directory で作成されたスマートカード・ログオン証明書テンプレートの名前。 | EricomSmartcardLogon |