8.2. ローカル Active Directory の構成¶

Microsoftリモートデスクトップサービスシステムは、ローカル Active Directory にドメインを参加させる必要があります。このローカル AD にユーザ・アカウントが存在する必要があります。この ローカル AD は、サードパーティの oAuth/SAML アイデンティティ・プロバイダと同期されます。ローカル AD は、通常、Active Directory コネクタを使用してサードパーティ・プロバイダに同期されます。ユーザを適切に同期させる方法については、プロバイダに問い合わせてください。oAuth / SAML SSO の動作には、ユーザの AD アカウントに加えて、以下が必要です:

- Ericom Connect で使用するローカル AD サービス・アカウント

- NLA 認証用のローカル AD に限定されたユーザ・アカウント

- Enrollment Agent 証明書のテンプレート

- Smartcardログイン証明書のテンプレート

注意

これらの手順の一部では、Microsoft Active Directory とグループ・ポリシーの構成に関する前提知識が必要です。アイデンティティ・プロバイダと RDS(RDP)ホストにログインする際にユーザが使用するのと同じドメイン形式を使用して、Active Directory を Ericom Connect に追加してください。

8.2.1. サービス・アカウントと証明書テンプレート¶

ステップ 1: アカウントを作成しコントロールを委任する¶

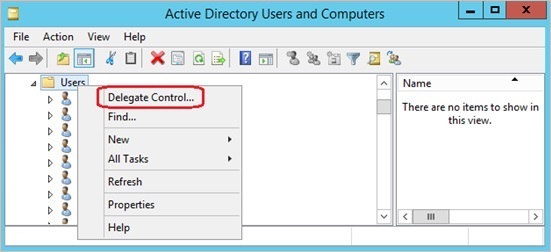

[Active Directory ユーザーとコンピュータ] を起動します。

SSO の使用を許可するユーザ・グループ(OU)を右クリックします。

[制御を委任] をクリックします。

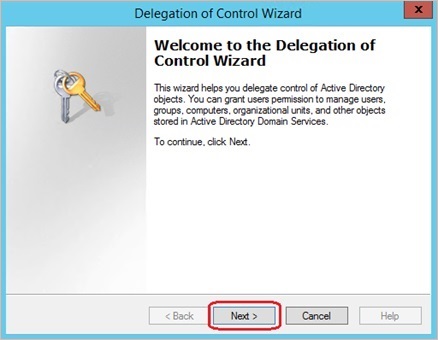

ようこそ画面で、[次へ] をクリックします。

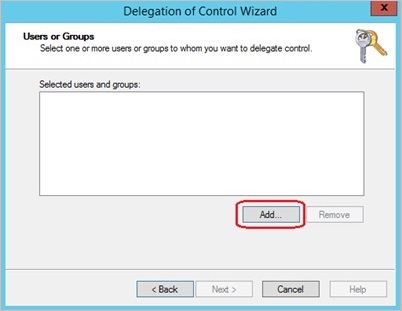

「ユーザーとグループ」で、[追加]をクリックします。

サービス・アカウントの名前を入力し、[OK]をクリックします。

[次へ] をクリックします。

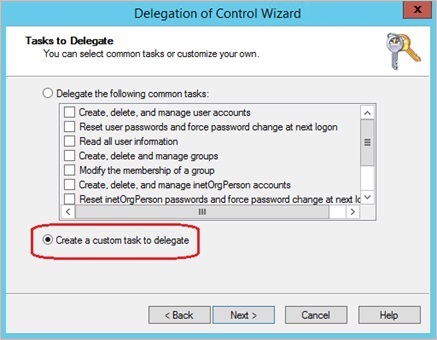

「委任するタスク」では、[委任するカスタムタスクを作成]をクリックした後、[次へ] をクリックします。

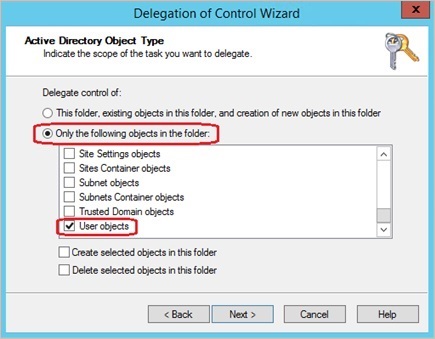

「Active Directory オブジェクトの種類」では、 [フォルダ内の以下のオブジェクトのみ] をクリックし、[ユーザーオブジェクト] チェックボックスをオンにし、[次へ] をクリックします。

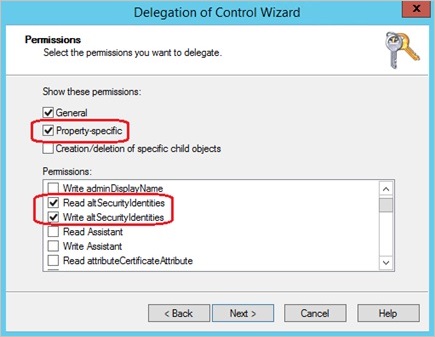

「権限」では、[プロパティ固有] チェックボックスをオンにし、[altSecurityIdentities の読み取り] および [altSecurityIdentities の書き込み] チェックボックスをオンにし、[次へ] をクリックします。

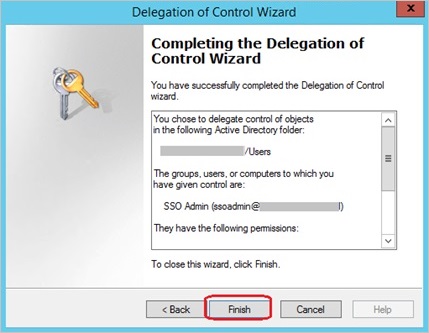

「委任の完了」では、[完了] をクリックします。

ステップ 2: 認証局を開始する¶

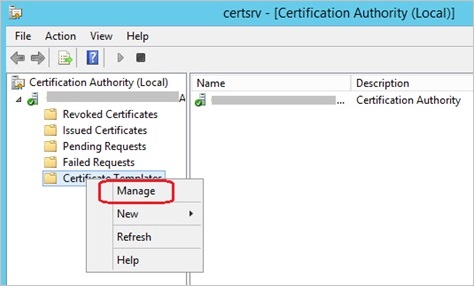

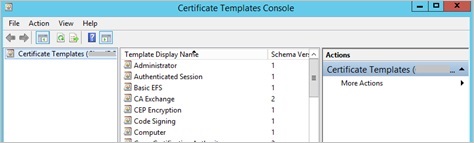

Active Directory の認証局マシンで、certsrc.msc を実行します。

左側のツリーを展開し、[証明書テンプレート] を右クリックして、[管理] を選択します。

証明書テンプレートコンソールが開きます。

ステップ 3: 登録エージェントテンプレートを作成する¶

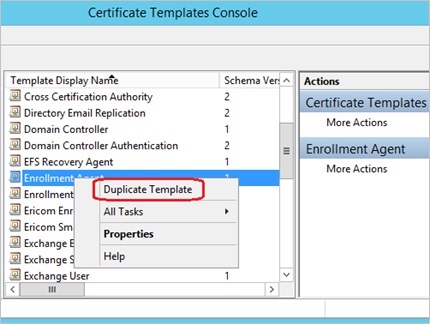

[登録エージェントテンプレート] を選択し、右クリックして [テンプレートの複製] を選択します。

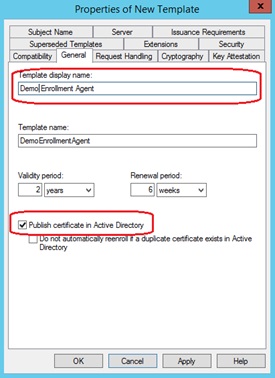

テキスト・ボックスにテンプレート名を入力します。

注意

実際の名前は、2 番目のテキスト・ボックスにスペースなしで自動的に入力されます。今後の SS 機能の設定のために、この名前を覚えておいてください。

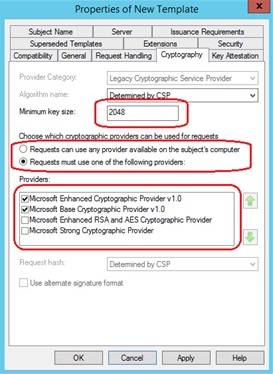

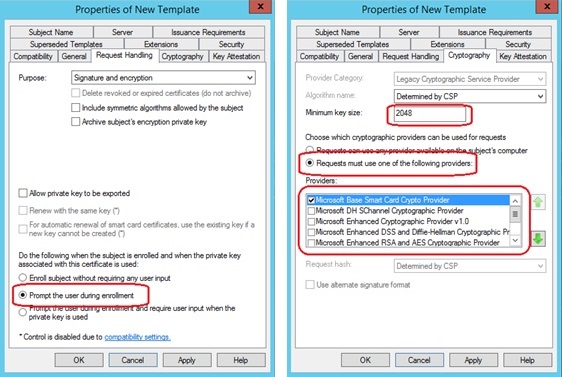

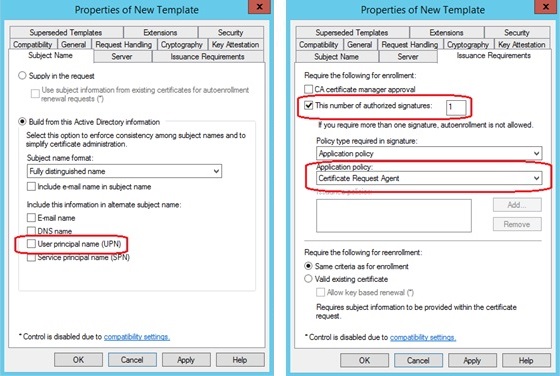

続けて、以下のようにテンプレート・プロパティを編集します:

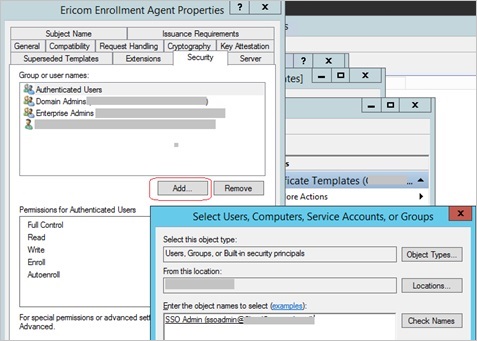

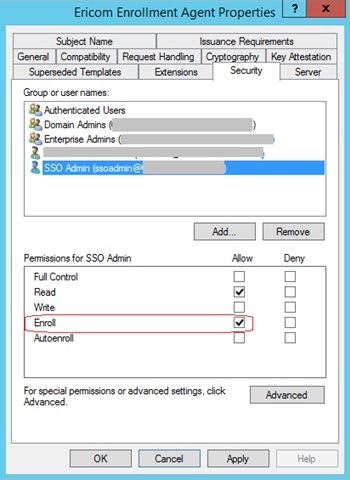

[セキュリティ] タブで、[追加] をクリックします。

ステップ #1 で作成したサービス・アカウントを追加します。

新しく追加したサービス・アカウントをクリックし、「登録」権限を有効にします。

[適用] と [OK] をクリックします。

ステップ 4: スマートカード・ログオン・テンプレートを作成する¶

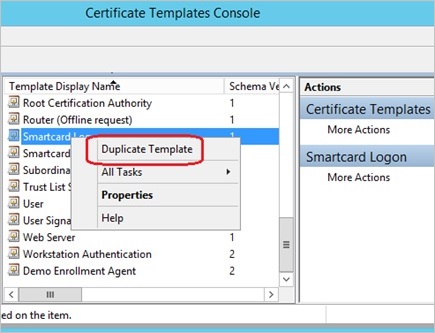

[スマートカードログインテンプレート] を選択し、右クリックして [テンプレートの複製] を選択します。

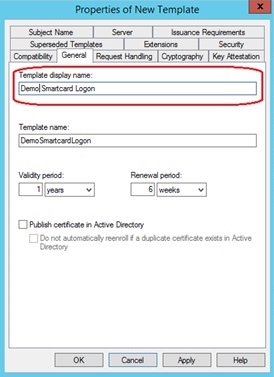

テキスト・ボックスにテンプレート名を入力します。

注意

実際の名前は、2 番目のテキスト・ボックスにスペースなしで自動的に入力されます。今後の SS 機能の設定のために、この名前を覚えておいてください。

続けて、以下のようにテンプレート・プロパティを編集します:

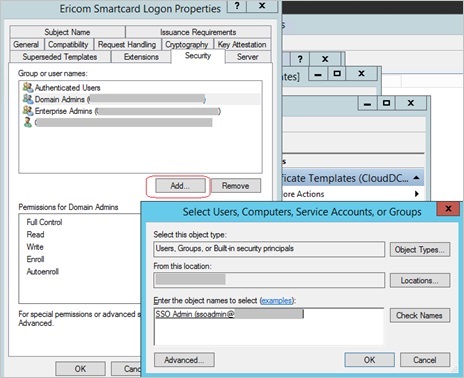

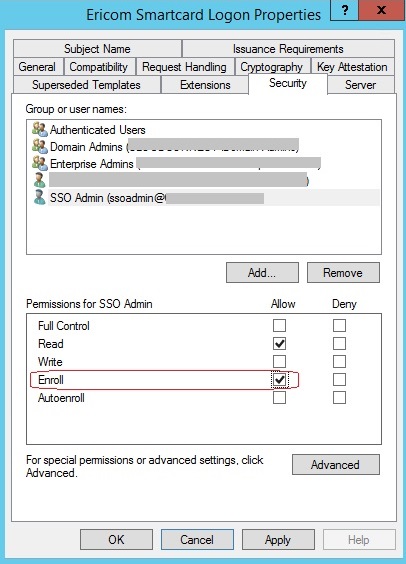

[セキュリティ] タブで、[追加] をクリックします。

ステップ #1 で作成したサービス・アカウントを追加します。

新しく追加したサービス・アカウントをクリックし、「登録」権限を有効にします。

[適用] と [OK] をクリックします。

ステップ 5: 証明書テンプレートを発行する¶

証明書テンプレートコンソールを閉じます。

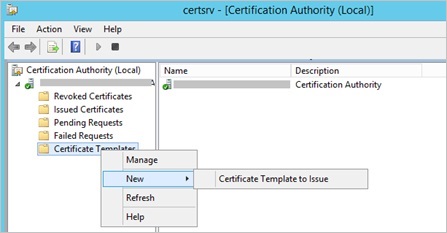

[証明書テンプレート] を右クリックし、[新規]、[発行する証明書テンプレート] の順に選択します。

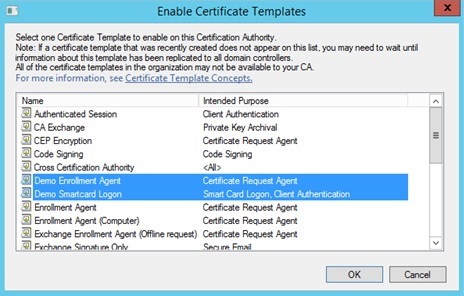

ステップ #3 と #4 で作成した 2つの証明書を選択します。

[OK] を選択します。

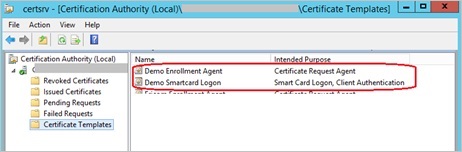

証明書テンプレートが一覧に表示されます。

認証局ウィンドウを閉じます。

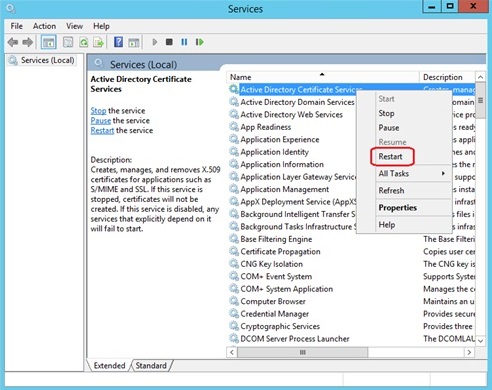

ステップ 7: グループ・ポリシーを更新する¶

RDP ホストで、グループ・ポリシーを強制的に更新する(gpupdate /force)か、ホストを再起動します。証明書テンプレートは、ユーザの証明書を登録する準備が整いました。

ステップ 8: RDP ホストローカル管理グループにサービス・アカウントを追加する¶

RDP ホストで、SSO サービス・アカウントを RDP ホストのローカル管理者グループに追加します。

8.2.2. NLA ユーザ¶

NLA ユーザが必要な理由RDP セッションが既に確立されている場合、ユーザは RDP ホストにシングル・サインオン (SSO) されます。リモート (RDS) ホストが NLA を必要とする場合、SSO のためにセッションは確立されません。NLA ステージを通過するために一般的なユーザの資格情報が使用されるため、実際のユーザがログインするために RDP 接続が確立される可能性があります。IdP は追加の認証レベルとして機能するため、認証はすでに信頼された状態になっています。

- ホスト (またはすべてのホスト) に対して NLA ユーザを作成します。

NLA には、ドメイン・ユーザまたはホスト上のローカル・ユーザを指定できます。このユーザは NLA ステージを通過するためにのみに使用され、その後、実際のユーザは OAuth/SAML 認証を使用してログインします。

- NLA ユーザの権限

各 RDP ホストのリモート・ユーザの一覧に NLA ユーザが含まれていることを確認します。

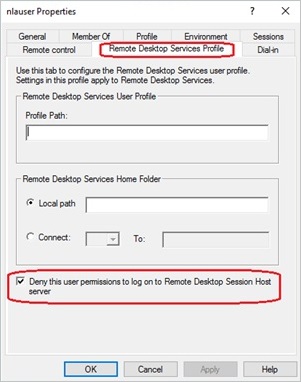

RDP ホストへのログインが許可されないように、ユーザの権限を設定します。これは、グループ・ポリシーまたはこのユーザのプロパティで構成できます:

- NLA ユーザの Connect 側の構成

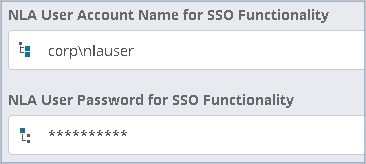

NLA のユーザ名とパスワードは、ConnectCLI または 管理者用 GUI を使用して設定できます(システム | ホスト | 設定(歯車アイコン) | 「NLAユーザーアカウント名」および「パスワード」):