5.6. Ericom Connect Secure Gateway インストールガイド¶

5.6.1. 本資料について¶

本項は、Ericom Connect Secure Gateway(以下、ESG)の簡易導入手順です。Ericom Connectサーバ環境を既に構築済みであることが前提です。 Ericom Connectの導入設定やアプリケーション公開設定は、「Connect・RDS1台同居インストールガイド」をご参照下さい。 本項は、ESGサーバを構築する際の補助的資料として位置づけております。あくまで、簡易的に環境を構築することに重きを置いておりますので、手順の前提環境に則る記載になっている点はご容赦ください。

詳細な設定はEricom社が公開しているWebマニュアルをご参照下さい。

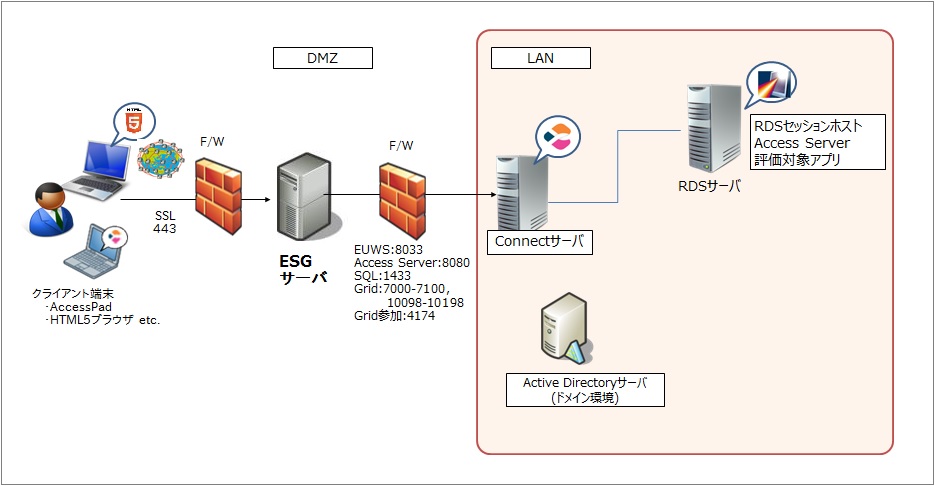

図1. ESG構成概念図

5.6.2. 使用環境について¶

本項は、ESGサーバをインストールする手順書になっています。 簡易インストール手順書としての位置づけのため、冗長化を考慮した環境構築手順書にはなっておりません。 また、前提として、ESGサーバのOSが Windows Server 2012 R2 となっております。Windows Server 2008 R2 で構築する場合は、弊社にお問い合わせください。

事前に準備するもの¶

評価に必要なサーバ環境

Ericom Connect Secure Gatewayサーバ (物理/仮想いずれも可)

※ ESGサーバはWORKGROUPでも構築可能です

Ericom Connect 8.1インストールメディア

構築済みの Ericom Connectサーバ

Active Directoryサーバ

Active Directoryのドメイン管理者アカウント(ドメイン環境で利用する場合)

接続用デバイス(PC、シンクライアント端末、iPad等)

参考

【評価のための参考スペック】

- OS : Windows Server 2012 R2, Window Server 2008 R2, Windows Server 2016

- CPU : 4 Core 以上

- メモリ : 8 GB 以上

- HDD : 80 GB 以上

※ 上記のスペックは検証用の参考値です。

※ アプリケーションの性質やユーザ数によって、必要なリソースは異なります。

5.6.3. Ericom Connect Secure Gateway インストールの事前作業¶

Active Directory(以下AD)ドメイン環境で構築する場合の準備¶

ESGをAD環境で構築する場合は、事前に以下の準備を行ってください。

尚、本手順ではESGはAD環境で構築しております。

- ESGサーバをドメインへ参加させる。

- ESGサーバのインストール作業用として、ドメイン管理者アカウントを用意する。

- ESGサーバインストール用のアカウントにUPN(User Principal Name)を登録する。

※ Ericom Connectのコンポーネントは基本的にAD参加が必要ですが、ESGはドメインに参加させていなくても利用可能です。 「図1. ESG構成概念図」を参照の上、ファイアウォールに必要なポートが開放されていることを必ずご確認ください。 また、ESGからEricom Connectに対して、FQDNで名前解決できる必要がありますので、適切なDNS設定を実装いただくか、hostsへの追記等をご検討ください。

ADの参加手順については、「事前準備」の「Active Directory (以下 AD)ドメインの準備」を参照ください。

Windowsファイアウォールの受信規則¶

Windowsファイアウォールの受信規則の設定を行います。 詳しい手順については、「事前準備」の「Windowsファイアウォールの受信規則」をご参照ください。

5.6.4. Ericom Connect Secure Gateaway のインストールと設定¶

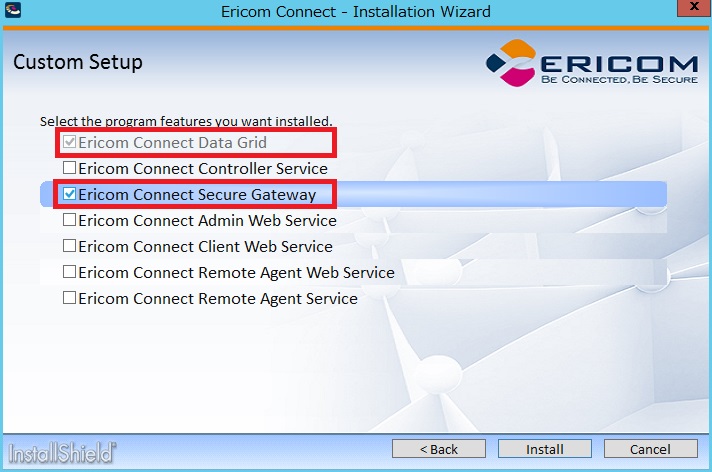

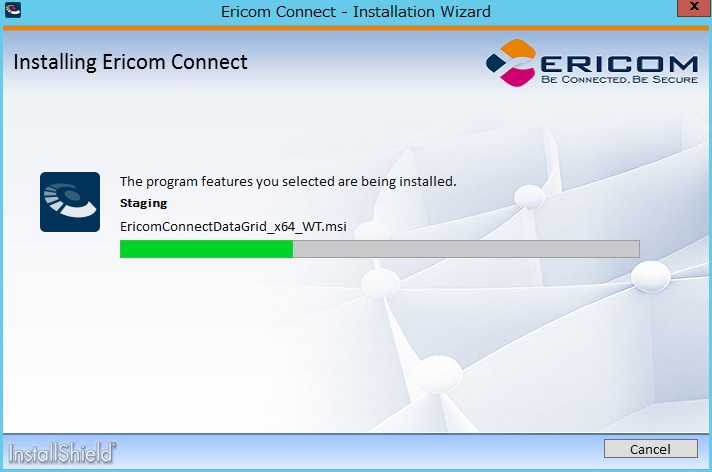

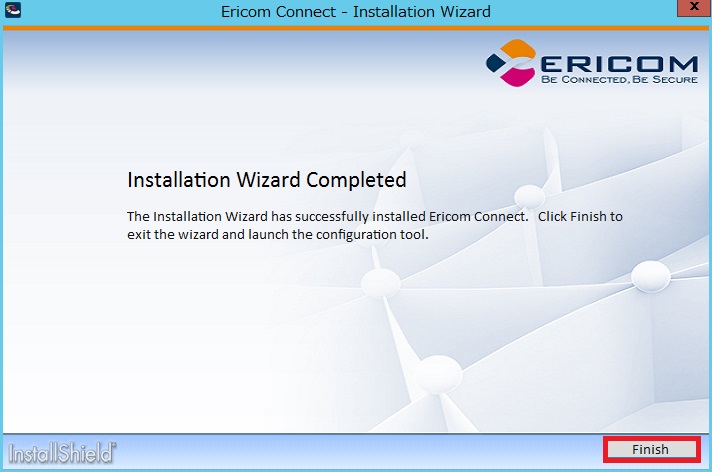

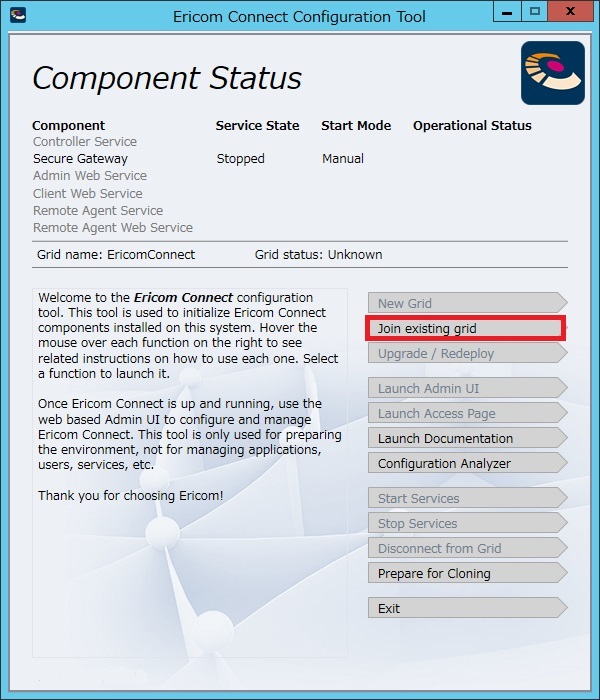

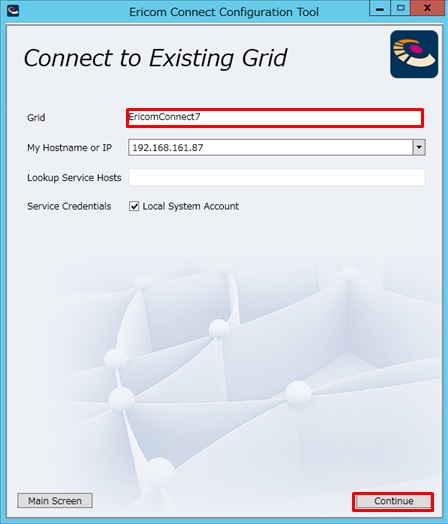

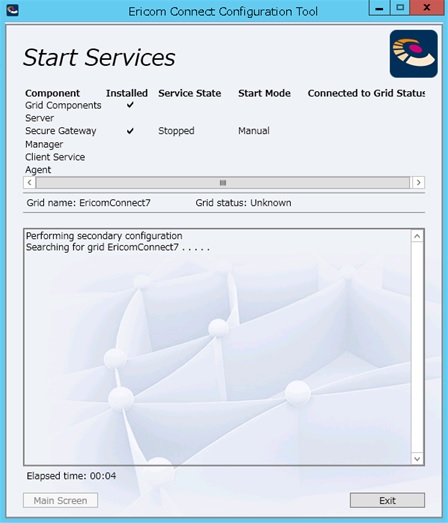

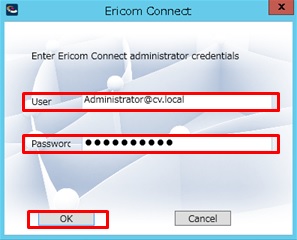

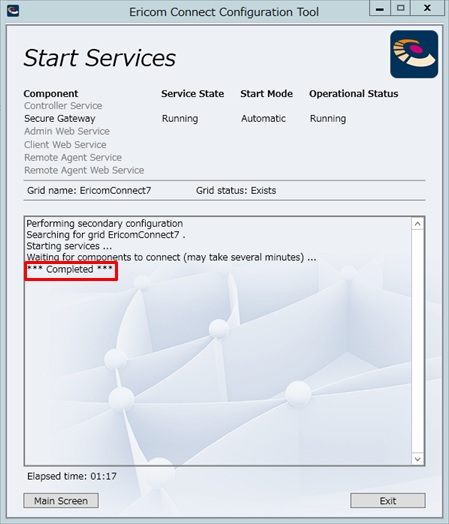

ESGのインストールとグリッドへの参加¶

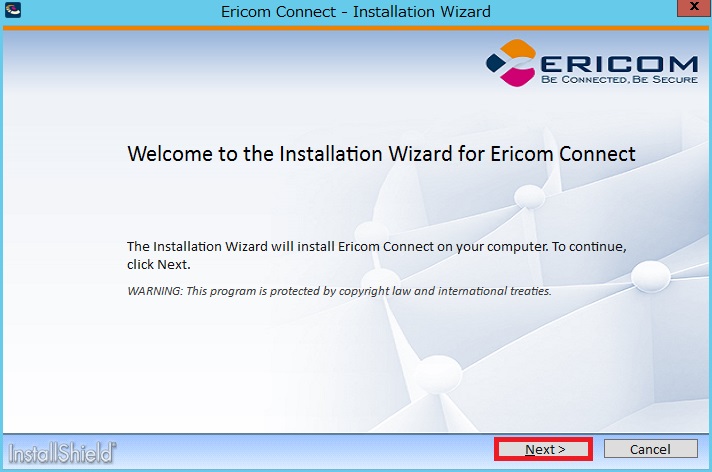

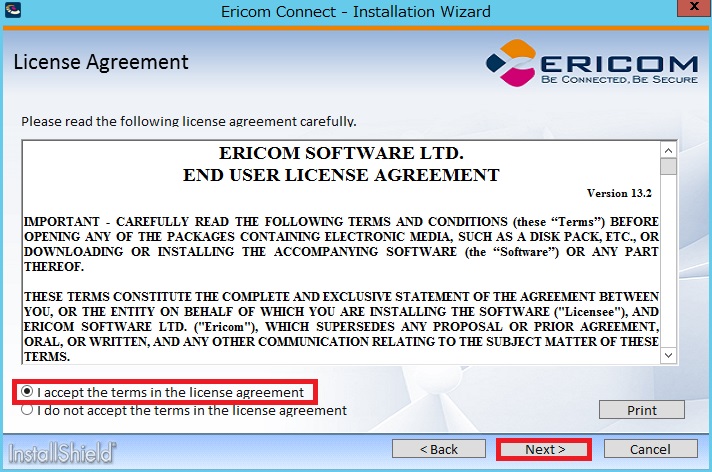

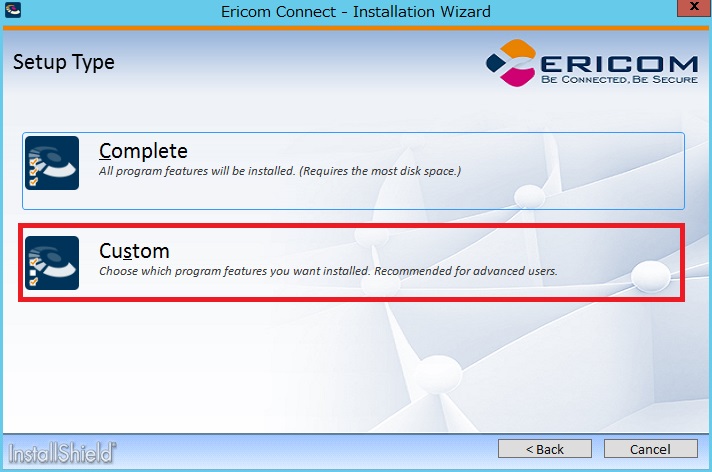

本章では、ESGのインストールおよび既存グリッドへの参加を実施します。 本手順書では EricomConnect.exe を使用しインストールします。

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

注意

|

|

|

|

|

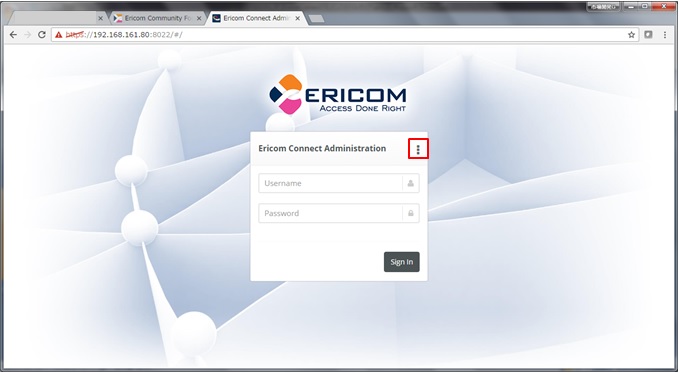

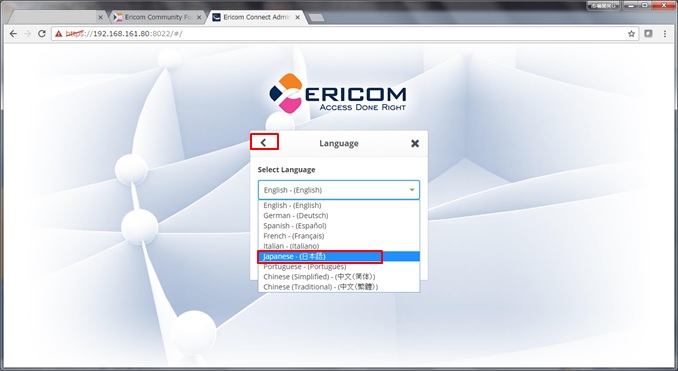

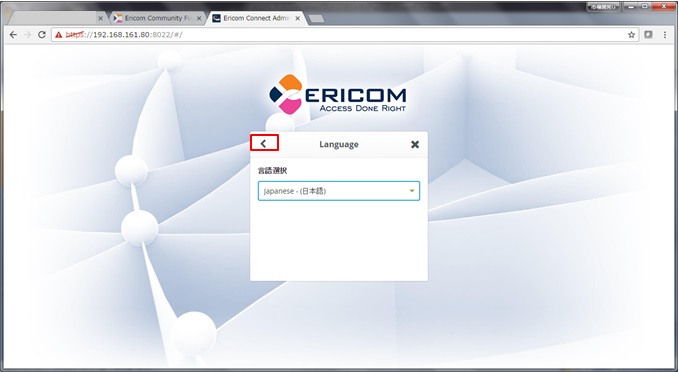

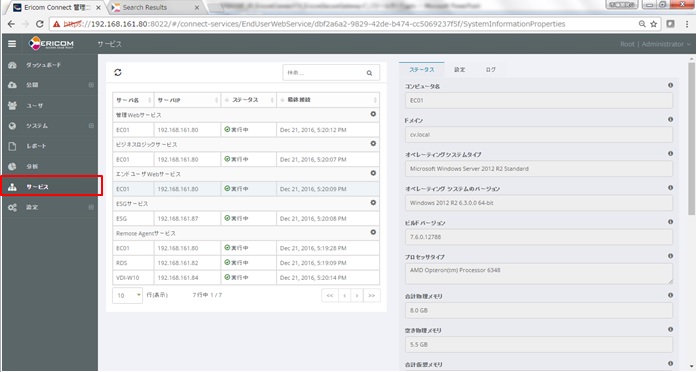

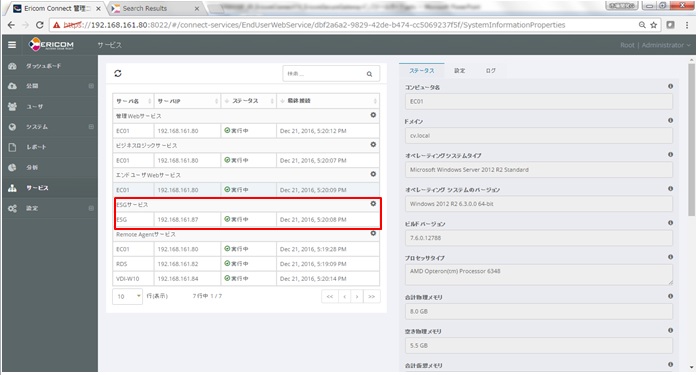

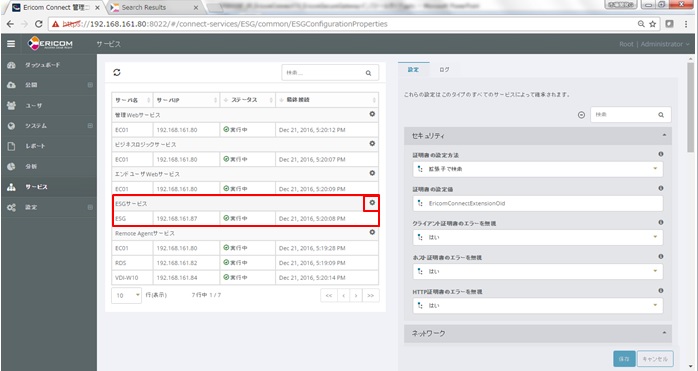

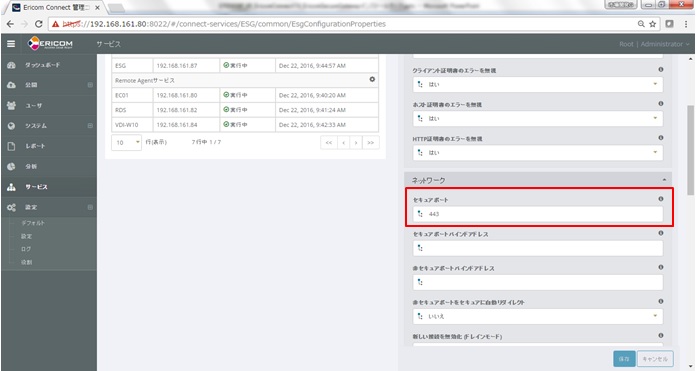

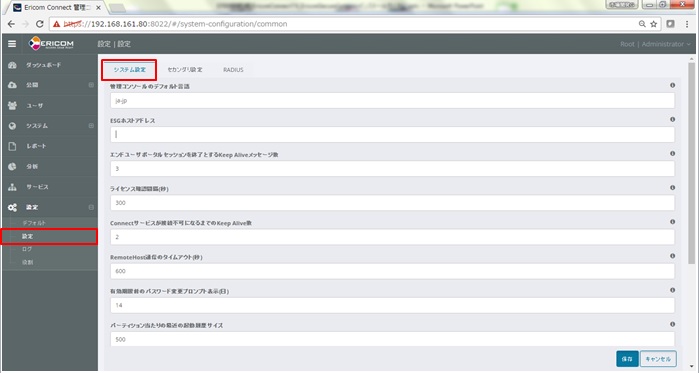

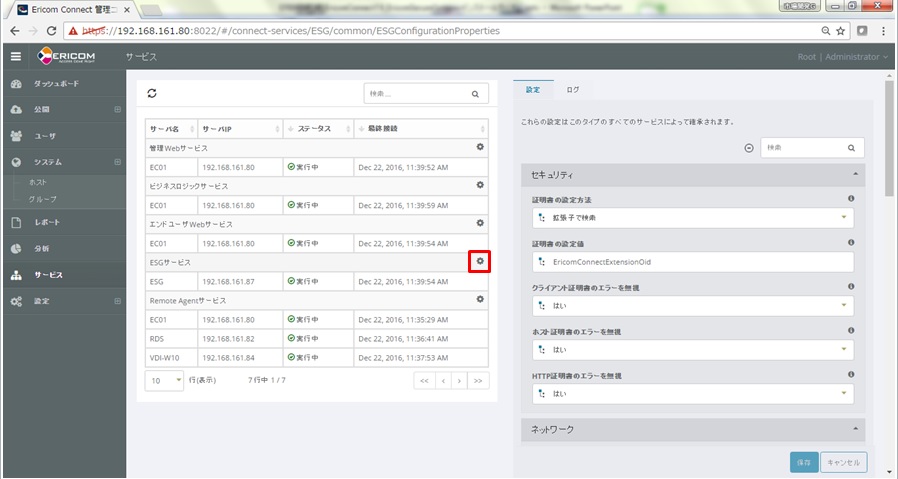

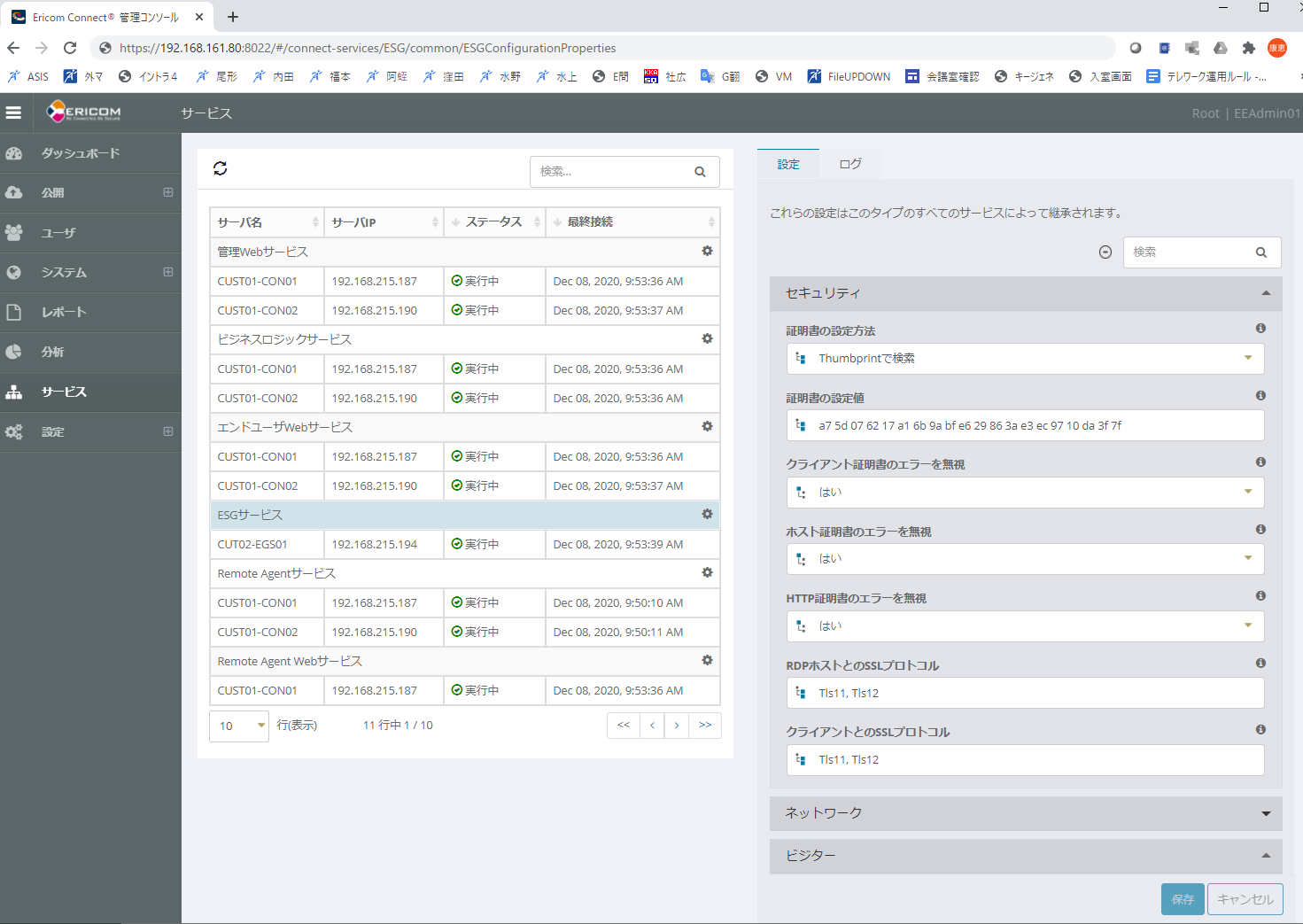

ESGの設定¶

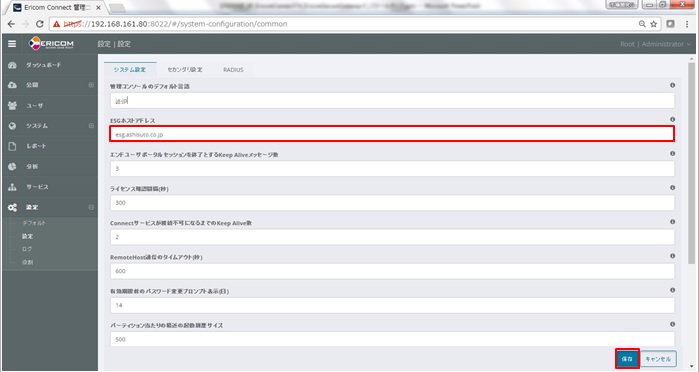

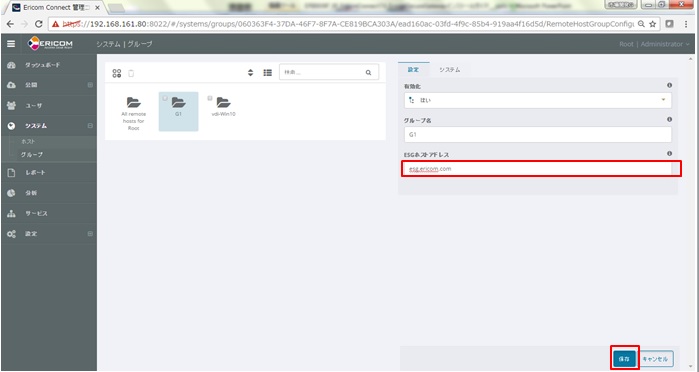

本項では、Connectサーバの管理コンソールからESG利用に関する設定を実施します。 製品インストール時に作成される自己証明書を用いてテストをする場合、後述の「アプリケーションの公開」のあとAccessPadまたはAccessPortalから接続確認を実施してください。本マニュアル「5.3.4」に各接続確認手順が記載されていますので、ご参照ください。 個別の認証局にて証明書を発行する場合は、「アプリケーションの公開」のあと、続けて「CSRの作成と証明書のインストール」の手順を実施してください。

アプリケーションの公開¶

本項では、Connectサーバの管理コンソールからアプリケーションの公開設定を実施します。

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

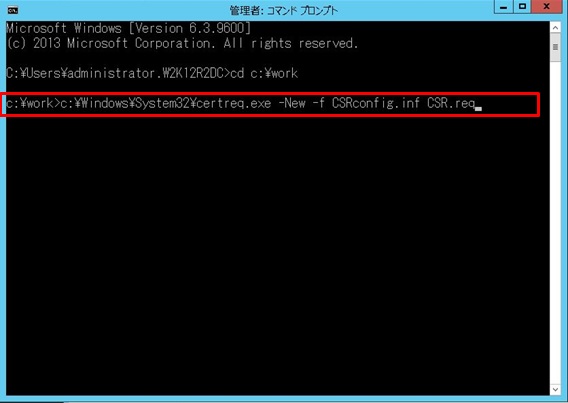

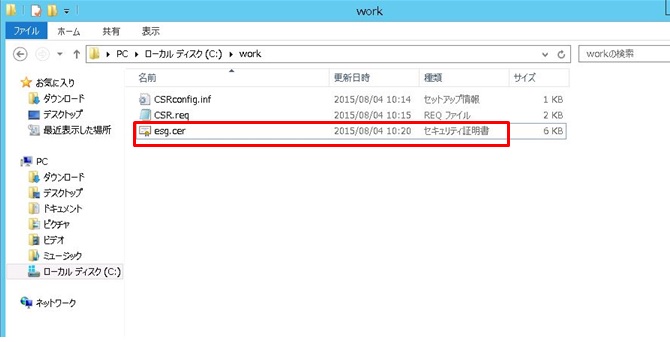

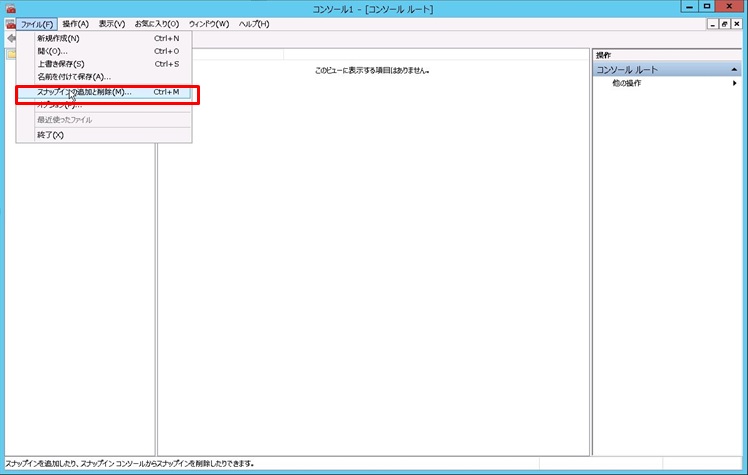

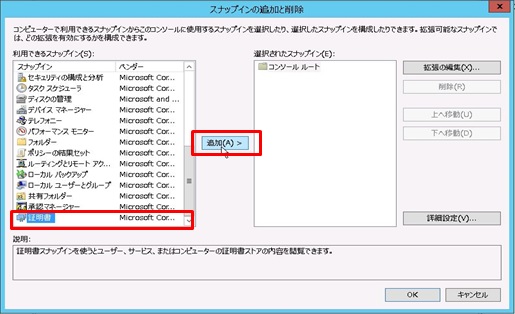

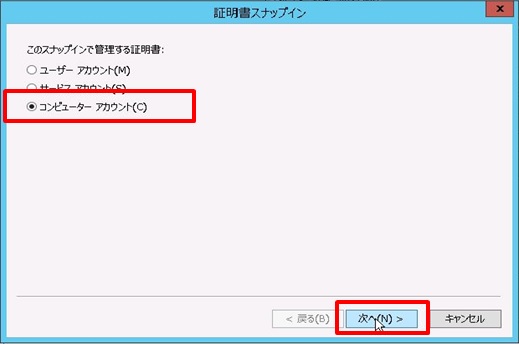

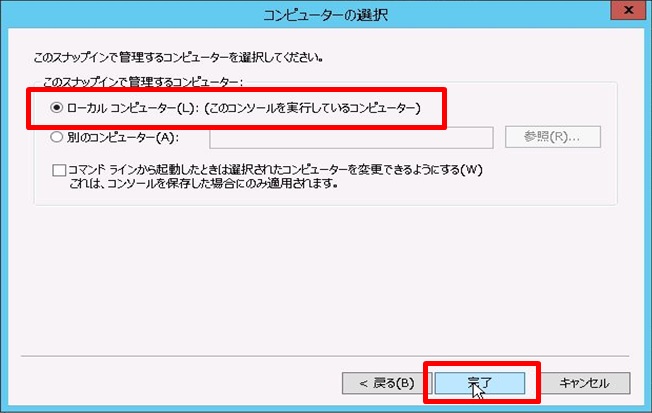

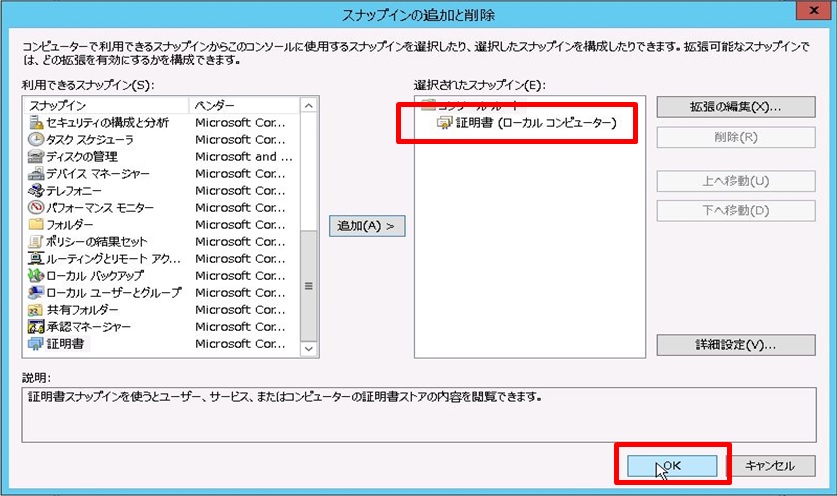

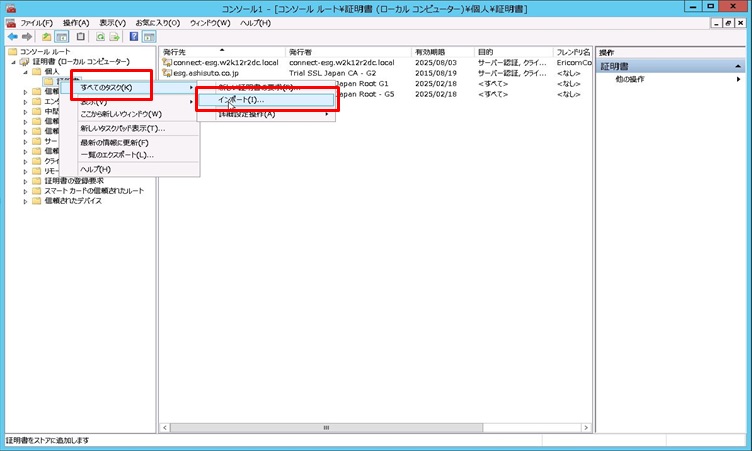

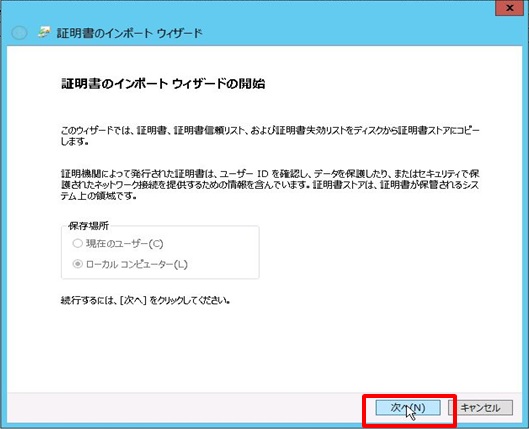

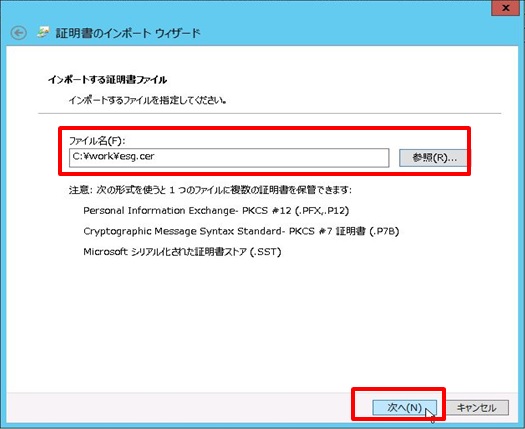

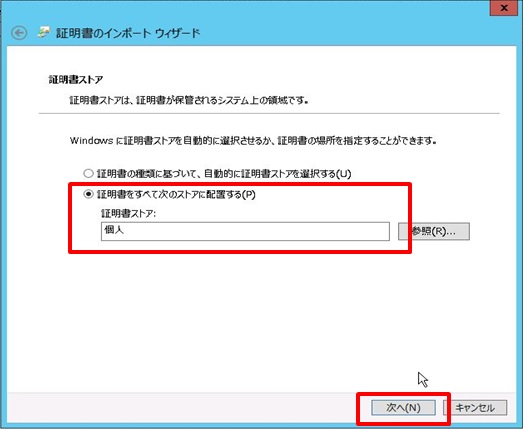

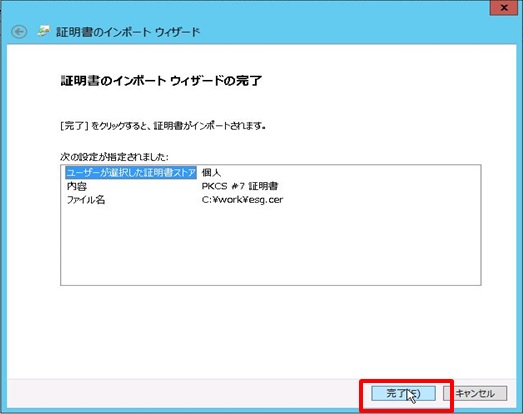

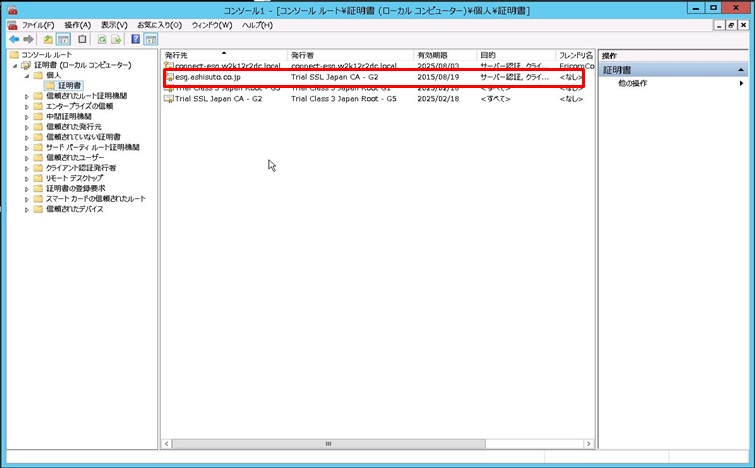

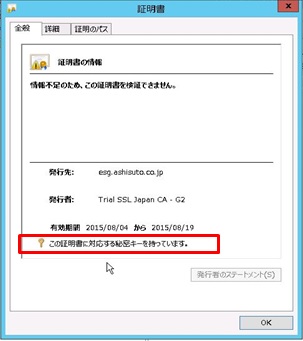

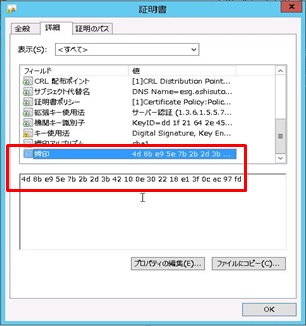

CSRの作成と証明書のインストール¶

本章では、ESGサーバ上で証明書発行に必要なCSRの作成と、証明書のインストールを実施します。 製品インストール時に作成される自己証明書を用いてテストをする場合、本手順をスキップし、AccessPadまたはAccessPortalから接続確認を実施してください。本マニュアル「5.3.4」に各接続確認手順が記載されていますので、ご参照ください。

|

[NewRequest]

Subject = "C=JP,ST=Tokyo,L=Chitoda-ku,O=K.K.Ashisuto,CN=esg.ashisuto.co.jp"

Exportable = TRUE

Hashalgorithm = sha256

KeyLength = 2048

KeySpec = 1

KeyUsage = 0xA0

MachineKeySet = True

ProviderName = "Microsoft RSA SChannel Cryptographic Provider"

ProviderType = 12

RequestType = PKCS10

[EnhancedKeyUsageExtension]

OID=1.3.6.1.5.5.7.3.1

[Extensions]

2.5.29.17 = "{text}"

_continue_ = "dns=esg.ashisuto.co.jp&"

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|