7.1.4. 展開ガイド¶

データ・モデルの理解¶

継承階層¶

「詳細」や「要件」タブなどの Ericom Connect の設定は、複数のレベルで定義できます。階層レベルを定義する優先順位は以下のとおりです:

- ハードコードされた(ビルトインの)デフォルト - 優先順位: 最低

- システム定義のデフォルト (グローバル・レベル)

- アプリケーションとデスクトップ (リソース・レベル)

- 「公開」グループ (グループ・レベル)

- ユーザ (Active Directory とグループ・ポリシー) – 最も高い 優先順位

より上位のレベルで変更されるまで、下位レベルの設定が継承されます。

上位レベルで定義された設定は、下位レベルに反映されません。 例えば、アプリケーション・レベルで「接続バー」が「いいえ」に設定されている場合、優先順位が低いために「グループ」では表示されません。

公開グループがアプリケーションよりも高い優先順位を持つ理由は、公開グループには詳細な設定が含まれているためです。例えば、アプリケーションのインスタンスは、異なる構成が含まれる複数のグループのメンバーである場合があります。

システム・オブジェクト¶

システム・オブジェクトには、システム全体にグローバル・レベルで定義されているプロパティがあります(例:「詳細」設定と「要件」)。 これは、管理コンソールにあるナビゲーション・パネルの「設定」オプションで設定されています。

グループ・オブジェクト¶

グループ・オブジェクトには、類似した属性を持つオブジェクトのグループが含まれています(例: 同じ部署の従業員)。これにより、類似したエンティティを分類することや見つけ出すことが容易になります。 Connect には、次の 2つのタイプのグループがあります:「公開」グループと「システム」グループ。

公開グループ¶

「公開」グループには、次が含まれています: ユーザの割り当て、リソース、「詳細」タブの設定、「システム」要件、リンクされた「システム」グループ。

リソースが「公開」グループに属している場合、グループから一部またはすべてのプロパティを継承します。リソース・オブジェクトで明示的に定義されていないすべてのプロパティは、グループから取得されます。

設定がグループ・レベルで明示的に定義されていない場合、グループのユーザはシステム・オブジェクトからデフォルトの設定を継承します。

システム・グループ¶

「公開」グループと同様、「システム」グループには、そこに含むシステム(サーバまたはワークステーション)を定義するための値が含まれています。「システム」グループを使用して類似したシステムをグループ化して、「公開」グループへ割り当てることができます。 例えば、デスクトップ接続に割り当てられる「システム」グループにワークステーションを割り当てます。ユーザがそれぞれのデスクトップ接続を選択すると、定義済みのバインド要件に基づいて 1つのワークステーションが割り当てられます。

グループの無効化¶

グループ・オブジェクトを無効化または削除すると、システムで無効になり、すべての設定と要件は接続に適用されなくなります。

リソース・オブジェクト¶

アプリケーションとデスクトップは、リソースとみなされます。 詳細設定とバインド「要件」は、各リソースで定義できます。 リソース・オブジェクトには、アプリケーション名、リダイレクト機能、接続動作などの起動パラメータを定義するプロパティが含まれています。 Ericom Connect では、次の 3つの異なるタイプのホストがサポートされています: リモート・デスクトップ・サーバ(ターミナル・サーバ)、物理ワークステーション、仮想デスクトップ。 リソースにアクセスするには、リソースが「公開」グループ・オブジェクトに割り当てられている必要があります。このグループ・オブジェクトが接続の所有者になります。1つのリソースを複数の「公開」グループに割り当てることが可能です。

ユーザ・オブジェクト¶

ユーザ・オブジェクトには次が含まれています: Active Directory で定義された資格情報、属性、グループ・メンバーシップ、ポリシー情報。 Ericom Connect にはこのデータへの完全な可視性があり、認証、リソースの割り当て、セッション・プロパティの定義のためにデータが使用されます(例: ユーザのオフィス・ワークステーションの場所を決定するなど)。 Connect 内では、設定をユーザ・オブジェクトに直接割り当てることはできません。 すべての設定は、ユーザの Active Directory オブジェクトで定義され、それらがユーザのセッション最も高い優先順位を与えられます。

バインド要件の理解¶

AD を経由してデスクトップとユーザをバインドする¶

デフォルトでは、既にサインインしているデスクトップへの接続を試行する際、すでにサインインしているユーザによる試行であっても、接続は失敗します。この動作は、セキュリティ上の理由のためです。 Connect には、「後続」のデスクトップ・セッションを可能にするために、構成されたユーザのみがデスクトップに接続できるよう割り当てする機能が含まれています。この「マイデスクトップ」機能を使用するには、目的のデスクトップのアドレスが Active Directory 属性で利用可能であることが必要です。AD 属性は、管理用 GUI またはコマンドラインを使用して、利用のために設定されます。 「マイデスクトップ」機能を使用する場合、システム・グループのユーザ・アフィニティ設定は、「None」(なし)に設定する必要があります。「None」(なし)に設定されていない場合、次の条件を満たす必要があります:ターゲット・アドレスが、ユーザ属性に含まれること、かつターゲット・ホストの「ユーザに割り当て済み」設定に割り当てられていること。

GUI を使用した方法: LDAP 属性の割り当て¶

「Active Directory 属性アドレス」でユーザアドレスを含む AD 属性を入力すると、デスクトップ・リソースの宛先アドレスを Active Directory から取得することができます。 この設定を行うには、まずデスクトップ・アドレス(複数可)を含むActive Directory 属性を設定します。

- 「設定」|「テナント設定」または「セカンダリ設定」に移動し、「「マイ デスクトップ」用のActive Directoryの 属性」設定で、ユーザのワークステーション(ターゲット)アドレスを含むすべての Active Directory 属性を入力します。

- 次に、デスクトップ・コネクションの「基本」タブ | 「Active Directory 属性アドレス」で属性値を入力します。

- 複数のデスクトップ接続がある場合、各コネクションにより 1つの「属性アドレス」が使用されますが、すべての属性値が「Active Directory属性」設定に含まれている必要があります。

- デスクトップ対象のユーザの「起動分析」を使用し、接続が正しく目的のデスクトップに設定されていることを確認します。

デスクトップからのシームレス・アプリケーション¶

管理コンソールを使用してアプリケーションを公開します。 次に、アプリケーションの「要件」タブを開き、プロパティ「ワークステーションOSでのアプリの起動を許可」を有効にします。 ユーザがこのアプリケーションを選択すると、Connect は、利用可能な(現在どのユーザもサインインしていない)ワークステーションを使用して公開アプリケーションを起動します。

切断のステータス¶

RemoteAgent およびコンポーネント・サービスには、次の2つの切断ステータスがあります: 「永久に切断」と「一時的に切断」 サーバ/コンポーネントは以下の方法でこれらの状態になります:

- 一般的な構成ツールから: Disconnect or Prepare for cloning(複製用の切断または準備)

- RemoteAgent 構成ツールから: Disconnect or Prepare for cloning(複製用の切断または準備)

- サーバ/コンポーネントがアンインストールされた場合。

- ConnectCLI 経由でサーバ/コンポーネントをその状態とした場合

Ericom Connect 8.0 以降では、「永久に切断」をマークされているすべてのシステムは、管理コンソールに表示されなくなります。これらのエントリは、将来的に再度使用されることがないためです。 次を使用して、すべてのシステムを表示できます :

ConnectCli remoteHostGroupMembers list <グループ名>

PermanentlyDisconnected とマークされたホストは、今後利用できない状態であり、「Host Not Running Action = Start」などのコマンドに応答しません。「永久に切断」とマークされているホストを Ericom Connect に再び追加すると、それは新しいシステム・ホストとして表示されます(新しい GUID を持ちます)。

公開グループをポータル・タイプにバインドする¶

SetConnectionRule コマンドを使用して、公開グループを特定のポータル・タイプと ESG モードに割り当てることができます。 例えば、AccessPad クライアント・タイプに「ap」という名前の公開グループを割り当てるには、次のコマンドを実行します:

connectcli setconnectionrule ap * PortalType=='AccessPad'

ユーザが AccessPad を使用してログインすると、AccessPadとすべてのタイプ('*')にバインドされているグループのみが表示されます。

全コマンドの詳細: 使用法:

ConnectCLI SetConnectionRule { リソースのグループ名または ID } { バインドするグループ名または ID | * } formula

1つのリソース・グループ内で 1つまたは複数のバインディング・グループ用の接続ルールを設定します。

式の例:

true : 常に有効化false : 常に無効化ViaEsg : ESG へ接続している時ViaEsg==false : ESG へ接続していない時PortalType!=’AccessPortal’ : AccessPortal への接続時PortalType==’AccessPortal’ && ViaEsg : ESG と AccessPortal を経由して接続している時

有効なポータル・タイプ(大文字と小文字を区別): AccessPortal、AccessPad、AccessToGo、AccessNowSso、AccessPortalSso、*

演算子: 詳細については「式」のセクションを参照してください

変数(大文字と小文字を区別): 演算子: 詳細については「式」のセクションを参照してください

リテラル(大文字と小文字を区別): 演算子: 詳細については「式」のセクションを参照してください

/adminUser <string> []/adminPassword <string> []/tenant <string> [rooturl]/gridName <string> [EricomConnect]/locators <string> [10.0.0.12:4174]/[no]techSupport [False]

より詳細な情報は、テクニカル・サポートまでお問い合わせください。

2つの値は、エンドユーザセッション情報のレポートで確認できます。

作成情報: クライアントIP: 126.0.8.33EsgAddress - これは、ESG に接続するために使用するホスト[:ポート]です。ホスト名は、小文字で入力する必要があり、ポートは指定することもしないことも可能です(デフォルト:443)。EsgId : ESG の GUID です。

グループ「ap」にルールを設定するには:

setconnectionrule ap * EsgAddress=='srv12lo2-4.cloudconnect.local:443'setconnectionrule ap * "RegexMatch(EsgAddress,'srv12lo2-4|srv12lo2-1')"(ESG を介して接続していない場合、変数値は空白の文字列に設定します。)

ESG ポートは存在する場合と存在しない場合があるため、以下のルールを使用できます:

setconnectionrule ap * "EsgAddress=='srv12lo2-4.cloudconnect.local:443' || EsgAddress=='srv12lo2-4.cloudconnect.local'"setconnectionrule ap * "RegexMatch(EsgAddress,'^srv12lo2-4|srv12lo2-1(:[0-9]+)?$')"

SetConnectionRuleの既知の動作

- PortalType は、コマンドを実行する際に公開グループに割り当てられているすべてのユーザ/グループに適用されます。 このコマンドの後に追加されたユーザやグループには、PortalType が継承されず、デフォルトの「*」が使用されます。 公開グループのすべてのメンバーに Portal Type を適用するには、Connect CLI コマンドを実行します。

- PortalType ラベルは大文字と小文字が区別されます。AccessPadは「AccessPad」として入力する必要があります。「Accesspad」と入力すると、公開グループが無効なポータルに割り当てられます。 この失敗を修復するには、公開グループを「*」PortalType にもう一度割り当てます。

ESG 階層¶

ユーザの接続に使用される ESG アドレスの決定には、3 つのレベルが使用されます。 階層の順序は次のとおりです:

- システム・グループ・レベル

- システム全体のデフォルト

- ユーザ・アクセスのアドレス

例えば、システム全体のデフォルトのアドレスが aaa.company.com であり、システム・グループ・レベルのアドレスが bbb.company.com である場合、bbb.company.com が使用されます。 ユーザ・アクセスのアドレスは、他の 2つの値が空白である場合のみ使用されます。

セッション予約¶

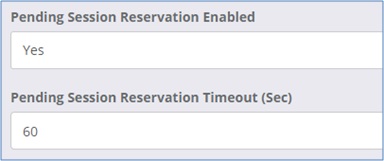

アプリケーションの起動が要求されてからアプリケーションが最終的に起動するまでには時間的なずれがあるため、ホストがオーバーサブスクライブ状態になる可能性があります。 9.1 以降では、このようなシナリオは「保留中セッションの予約を有効化」(Pending Session Reservation Enabled)設定を追加することで解消されています。

この機能を有効にすると、Ericom Connect は保留中のセッション要求を考慮し、それらを「保留中」としてマークしてプレースホルダーとして機能するようにします。RDP セッションが最終的に確立されると、セッションは「保留中」から「アクティブ」状態に変わります。

- これは 1 対 1 の割り当てなので、この設定は「マイデスクトップ」設定には適用されません。

- この設定は、1 対 1 の割り当てがある永続的な VDI 設定には適用されません。

- 非永続的な VDI シナリオでは、「保留中セッションの予約を有効化」を「ワークステーション上の起動条件を無視」(Ignore launch conditions on workstation)と共に有効にする必要があります。

- この設定は、ファームのメンバーであるホストには適用されません。

RDP セッションが 60 秒以内に検出されない場合、保留中のセッションは削除されます。 このタイムアウトは、テナント設定「Pending Session Timeout(Sec)」(保留中セッションのタイムアウト(秒)によって制御されます。 これは、何らかの理由でセッションが正常に開始されない状況を処理します。

セッション予約の使用例¶

現在、M1 と M2 に RDP セッションがあるとします。

以下の表は、セッション予約が有効になっている 4つの各シナリオ、7 人のユーザ全員が同時にデスクトップを起動した場合に何が起こるかを示しています。

以下の表は、7 人のユーザ全員が同時にデスクトップを起動した場合に何が起こるかを示しています。 4つの各シナリオでは、セッション予約が有効になっています。

| システム構成 | 結果として起こる動作 |

|---|---|

| 非永続的 VDI、起動条件を無視 = true | 7 人の各ユーザは、ランダムに 5 台のマシンのいずれかに送られます。 これは、RDP セッションの数が無視され、ユーザとマシンの間にアフィニティがないためです(セッション予約が有効かどうかは影響しません)。 |

| 非永続的 VDI、起動条件を無視 = false | 3 人のユーザ がそれぞれ M3、M4、M5 に送られます。 4 人のユーザには「現在利用可能なマシンがありません」(No machine is currently available)というメッセージが表示されます。 セッション予約が無効になっている場合は、7 人のユーザがランダムに M3、M4、M5 に送られます。 |

| マイデスクトップ、起動条件を無視 = true ユーザ U1〜U5 はそれぞれ M1〜M5 に割り当てられている | ユーザ U1〜U5 は割り当てられたマシンである M1〜M5 にそれぞれ送られます。 U6 と U7 は「現在利用可能なマシンがありません」というメッセージを受け取ります(セッション予約が有効かどうかは影響しません)。 |

| マイデスクトップ、起動条件を無視 = false ユーザ U1〜U5 はそれぞれ M1〜M5 に割り当てられている | 割り当てられたマシンが使用中であるユーザ U1 と U2 には、「現在使用可能なマシンはありません」というメッセージが表示されます。 U3、U4、U5 は、それぞれ M3、M4、M5 に送られます。 U6 と U7 には、「現在利用可能なマシンがありません」というメッセージが表示されます(セッション予約が有効かどうかに違いはありません)。 |

特定のホストに制限する¶

これにより、個別のホスト・グループを作成しなくても、特定の 1つのホストで実行する必要のあるリソースを設定できます。

「要件」設定の「Restrict To Host」(ホストに制限)を設定します。これにより、リソース・バインディング中に特定のホストのみを考慮するようにシステムが制限されます。それ以外の場合、ホストはアクセス可能である必要があります(リソース・グループに関連付けられ、有効化され、他のすべての起動条件が満たされているホストグループ内で)。

UI で ActiveDirectory 属性と制限が指定されている場合、検証エラーが発生します。

これらの指定があり、SSO ホスト制限が指定されている場合リソース・バインディング・エラーが報告されます。

ビジネス・ロジック・サービスの理解¶

Connect BL サーバ¶

高可用性のために Connect BL サーバを追加するには、Connect をインストールし、Ericom Configuration Tool を使用してサーバを「existing grid」(既存グリッド)に「Join(参加)」します。

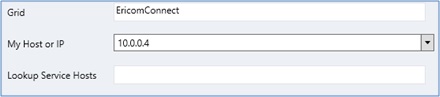

プロンプトが表示されたら、新しいサーバが接続するグリッド名を入力します。

データ・パーティション¶

データ・パーティションには、データの素集合が保持されています。 全体として、すべてのパーティションですべてのデータが保持されています。 オブジェクトがパーティションに加わると、そこに恒久的に存在し続けます。 システムの起動後にパーティション数を変更するには、RemoteAgent を含む接続されたすべての Ericom グリッド・コンポーネントを再起動する必要があります。 そのため、後の大規模な再構成変更を避けるために、インストール時にパーティション数を適切に決定することが重要です。パーティション数を変更した場合、すべての Ericom Connect グリッド・コンポーネントを再起動する必要があります。

パーティション内のデータは、インスタンスとしてすべてのマシンに分散されます。 各インスタンスには、パーティション内のデータの完全なコピーが保持されます。 インスタンスをプライマリとすると、他のすべてのものはバックアップ・インスタンスとなります。プライマリ・インスタンスに障害が発生すると、バックアップ・インスタンスの 1つがプライマリとなります。 データのコピー数は、インスタンス数と等しくなります。

バックアップ数は、インスタンス数から 1 を引いた数となります。 システムにより、プライマリ・インスタンスからバックアップ・インスタンスへのレプリケートが自動的に行われます。 バックアップ数は、インスタンスから 1 を引いた数となります(バックアップ数 = インスタンス数 -1)。

バックアップ数を変更した場合、Ericom Connect Business Logic Controller サービスのみを再起動する必要があります。

Grid Storage Container(GSC)は、単一インスタンス(プライマリまたはバックアップ・インスタンス)を保持するプロセスです。 各マシンには、任意の数のコンテナを持たせることができます。

GSC の必要数を決定するための式は次のようになります:GSC 必要数 = パーティション数 x (1 + バックアップ数) + 1(ミラー用)。 デフォルト(バージョン 7.5.1 より)では、単一マシンの展開は バックアップ 0 の 1つのパーティションとなります。 1 x (0 + 1) + 1 = 2 ミラーは、データベースへの書き込みを担当します。

グリッド・ステータスの定義:

- Intact - 健全で、すべてが利用可能です

- Compromised - すべてのプライマリが利用可能ですが、一部またはすべてのバックアップが利用不可能です

- Dameged - 一部またはすべてのプライマリが利用不可能で、BL サービスが自動的に再起動します

データの分散¶

利用可能なシステム数に基づいて複数の構成の組み合わせがあります。 まず、ユーザ数を均等にパーティションに割ります。 例えば、30,000 ユーザが存在する場合、組み合わせは次の通りになります:

それぞれが 1つのパーティションを持つ 4つのシステム (7,500 ユーザ/パーティション)それぞれが 2つのパーティションを持つ 2つのシステム4つのパーティションを持つ 1つのシステム

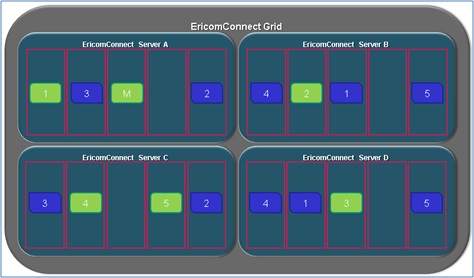

下図は、4つの BL コンポーネント・サーバのグリッドのパーティションにデータがどのように保存されているかをサンプルとして図解したものです:

高可用性の実装¶

高可用性は、システムに単一障害点が存在しないことを保証するものです。単一のサーバまたはコンポーネントに障害が発生しても、システムが正常に動作し続けることを意味します。 グリッドを複数のサーバで実行することにより、高可用性を実現できます。グリッドは、レプリケートし、データを共有することが可能で、各サーバのメモリに渡り処理を行います。これにより、ソリューションに高い拡張性を追加し、単一障害点を防ぐことができます。 データ・グリッドには、ユーザ、ホスト・マシン、公開リソース、アクティブ・セッション、サーバ・ステータスについてのすべてのデータが含まれています。Ericom Connect により、データの整合性とコンポーネントの整合性の両方が管理されます。

データの整合性¶

データの整合性は、コンポーネントに障害が発生した場合でも、オペレーティング・システムに必要なすべてのデータが利用可能なことを保証するものです。グリッド・サービスは、サーバのメモリ(RAM)で実行されます。サービスの内部には、データのコンテナが含まれています。各コンテナには、システムの全体的なデータのインスタンスが保持されています。 グリッド上で管理されているデータの各インスタンスには、少なくとも 2つのコピーが存在します。これにより、データの整合性と高可用性が保証されます。Ericom Connect のインフラストラクチャを設計する際、データ整合性に関連した以下の事項を検討してください:

- 各データ・インスタンスは、どのくらいの数のコピーを維持する必要がありますか?

- 各グリッド(BL)マシン上に、どのくらいのコンテナをホストしますか?

- どのような方法で、各マシンのコンテナに渡ってデータを分散しますか?

概念実証(Proof of Concept)環境または小規模な本番稼働システムでは、単一サーバ上でグリッドを動作させることができます。各データ・インスタンスの少なくいとも 2つのコピーが維持されますが、単一サーバは単一障害点となります。

2 台のサーバ構成では、各パーティションの 1つのインスタンスは、それぞれのサーバで維持される必要があります。いずれかのサーバに障害が発生した場合、データ整合性はそのまま維持されます。

コンポーネントの整合性¶

Ericom Connect コンポーネントはモジュール式であり、コンポーネント・レベルの高可用性を提供するように設計することが可能です。各 Ericom Connect コンポーネントは、グリッドのクライアントです。グリッドには各コンポーネントとそのステータスが認識されます。 例えば、End User Web Service(EUWS)が応答しなかった場合、以降グリッドはそのサービスへリクエストを送信しなくなり、利用可能な他の EUWS コンポーネントにリクエストをルーティングするようになります。

2 台のサーバ構成(例)¶

GSC の必要数を決定するための式は次のようになります: GSC 必要数 = パーティション数 x (1 + バックアップ数) + 1(ミラー用)。 小規模な展開(5,000 ユーザ未満)には、1つのみパーティションが必要なため、次のコマンドを使用します:

ConnectCLI SetGridParameters 1 1 2 1

より規模の大きい展開 (5,000 ~ 10,000) には、次のコマンドを使用して 2つのパーティションを割り当てます:

ConnectCLI SetGridParameters 2 1 3 1

次の構成は、高可用性に適していません:

ConnectCLI SetGridParameters 2 1 3 2

システム設定データを保存するためにバックアップが必要です。バックアップを 2つにすることをお勧めします。 構成後、構成を検証するために ConnectCLI GridInfo を実行し、設定を反映するためにすべてのグリッド Controller サーバを再起動します (バックアップ値のみがデフォルトのグリッド・パラメータ「1 0 2 1」から変更されます)。 サーバがダウンした場合、BL サービスに欠陥が生じていること、およびミラーが失われていること(ミラーがダウンしているサーバにホストされている場合)が、自動的にグリッドに検知されます。

ダッシュボードのシステムヘルスにも、グリッド・ステータスが「障害(Compromised)」であることが表示されます。 数分以内に、ミラーが運用サーバへ移されます。

グリッドを「Intact」の状態にリストアするには、破損したサーバを復旧します。 即時にリカバリを実行できない場合は、可用性を高めるために 3 番目のサーバを追加することを検討してください。

複数パーティション・コピーの構成¶

2 台のサーバがダウンしても問題ないように Ericom Connect を構成するには、最低 3 台のサーバが必要です。 3つのうち 2つがダウンした場合、システムは「Compromised」状態になります。 2 台のサーバがダウンしてもシステムを「Intact」状態を維持できるように Ericom Connect を設定するには、4 台のサーバが必要です。 4つのパーティションと 2つパーティションを持つ 4 台のサーバを構成するには次を実行します:

ConnectCLI SetGrid parameters 4 2 3 1(これにより、2台のサーバがダウンしても問題ないようになります)ConnectCLI SetGrid parameters 4 2 5 1(これにより、グリッドの起動を維持するための 2 台のサーバ用として十分な 5つのパーティションが設定され、3つのサーバがダウンしても問題ないようになります)

次の構成は、高可用性に適していません:

ConnectCLI SetGridParameters 3 2 4 31 台のサーバがデータ・セット全体(パーティション + バックアップ)を保持する可能性があるため、この構成が正しく動作するには、3 台すべてのサーバがオンラインである必要があります。

Connect での Active Directory の使用法¶

認証プロセス¶

Connect の認証プロセスは以下のように動作します:

- ユーザ名が管理者またはエンドユーザにより入力されたとします:

- 入力されたユーザ名にドメインが含まれていない場合(例: Michael@test.com または Test\Michael ではなく、Michael が入力された場合)、ActiveDirectorySetの設定からデフォルトのサフィックス(またはプレフィックス)が使用されます。

- ActiveDirectorySet 内のどのドメインに対して検証するかが決定されます。

- ドメインでユーザが見つかるかどうか検証されます。

- 資格情報が検証されます。

- 検証が失敗した場合、エラー・メッセージが返されます(無効な資格情報、パスワード有効期限切れなど)。

- 検証が成功すると、ドメインからユーザの情報が取得されます。

認証の詳細¶

ユーザ名の補完: ユーザ名にドメインが含まれていない場合、セットのデフォルトのドメインからデフォルトのサフィックス(またはプレフィックス)が取得されます。セット内で、ドメインの 1つがデフォルトとして設定されています。 この目的のために、デフォルト・ドメインにはサフィックス/プレフィックスが設定されています。

- 複数のドメインで同一の UPN サフィックスを使用することが可能です。

- ドメインで UPN サフィックスを適切に公開しないことが可能です。 このようなサフィックスは、「非標準 UPN サフィックス」として知られています。

各ドメインに、既知の UPN サフィックスの一覧が関連付けられています。この一覧により、自動的に「標準 UPN サフィックス」が決定されます。 複数のドメインを使用する場合、非標準 UPN サフィックスを追加する必要があります。 このようなサフィックスは、「非標準 UPN サフィックス」として知られています。

- セットに単一のドメインが存在する場合、そのドメインが使用されます。

- 複数のドメインが存在する場合:

- user@domain または domain\user からの UPN サフィックスが、セット内のドメイン名と一致する場合、そのドメインが使用されます。

- UPN サフィックスがドメインの標準 UPN サフィックスと一致する場合、そのドメインが使用されます。同じサフィックスを持つ複数のドメインの場合、動作は指定されません。

- UPN サフィックスが、ドメインに構成済みの非標準サフィックスと一致する場合、そのドメインが使用されます。

最初の ActiveDirectorySets の作成¶

インストール時に、以下のようにエンドユーザと管理者用の Active Directory が作成されます:

- 「初期管理者ユーザ」が user@upnsuffix として提供されている場合。

- 「upnsuffix」が Active Directory ドメイン名である場合、そのドメインが追加され、デフォルトのサフィックスが「@upnsuffix」に設定されます。

- 「upnsuffix」が Active Directory ドメイン名ではなく、現在のマシンが登録されている Active Directory で user@upnsuffix が検出可能な場合、マシンのドメインが追加され、デフォルトのサフィックスが「@upnsuffix」に設定されます。

- 「初期管理者ユーザ」が domainuser として提供された場合

- 「ドメイン」が Active Directory ドメインである場合、そのドメインが追加され、デフォルトのプレフィックスは「domain」に設定されます。

初期管理者ユーザの「upnsuffix」がドメイン名か現在のマシンのドメインのどちらでもない場合、そのユーザを初期管理者として設定することはできません。 後でその追加を行うことができます。 エンドユーザと管理者の Active Directory セットの両方で同様の初期設定が使用されます。

複数の Active Directory の使用¶

Ericom Connect で使用するために複数の Active Directory を設定する場合、すべてのドメインにアクセスするのに十分な権限を持った資格情報がグリッド・サービスにより使用されることを確認してください。

Active Directory ConnectCLI の使用法¶

ConnectCli ActiveDirectories を使用して、追加と変更のコマンドを実行することで、すべてのアクティブ・ディレクトリ情報を設定することができます。 これらのコマンドは、綿密なテストを実行するためにも使用できます。 「add」(追加)と「modify」(変更)コマンドは、同じセットのパラメータと引数を使用できます。 システムに登録されていない Active Directory には、「add」コマンドを使用します。 使用法: ConnectCli ActiveDirectories [オプション]* add | modify ドメイン名 [ ユーザ [ テスト・パスワード ] ]

例:

- ConnectCli activeDirectories add test.local user@test.local passwordForUser

- user@test.local が認証可能であることをテストした後、Active Directory に test.local を追加します

- ConnectCli activeDirectories /default modify test.local

- test.local をデフォルトの Active Directory に設定します

- ConnectCli activeDirectories /adUser domainAdmin@test.local test.local testuser@test.local passwordForTestUser

- testuser@test.local が認証可能であることを検証した後、Active Directory に test.local を追加します

- ユーザ domainAdmin@test.local がすべての Active Directory 操作に使用されます。

ユーザを指定する場合、そのテストユーザ用の情報がアクセス可能であること、およびそのユーザが認証可能であることが、Ericom Connect によって検証されます。 パスワードなしでユーザ名を指定した場合、プロンプトが表示されます。

/noconfirm を指定している場合を除き、変更を適用する前に確認が必要です。 「add」コマンドを使用すると、指定した設定で Active Directory が作成されます。 「modify」コマンドを使用すると、コマンドラインで指定したすべての設定により、現在の値が置き換えられます。

| ConnectCLI ActiveDirectories のオプション | 説明 |

|---|---|

| /adUser <文字列> | Active Directory に接続する際に使用するユーザ。指定しない場合、Controller サービスで使用されている資格情報を使用して Active Directory の操作が実行されます。 Connect サービスの実行に使用している資格情報を用いるには、<文字列>の位置に管理者ユーザ名を入力するか、「""」(2つの二重引用符)を入力します。 |

| /adPassword <文字列> | Active Directory ユーザのパスワード。コマンドライン上で/ adUser の指定があり、/ adPassword の指定がない場合、パスワードのプロンプトが表示されます。 |

| /adDefaultSuffix <文字列> | Active Directory のデフォルトのサフィックス(@domainname のデフォルト)。 これには、任意の UPN サフィックスを使用できます。@upnsuffix または domainの形式である必要があります。 |

| /[no]default | これがデフォルトの Active Directory に設定されます。テナントに複数の Active Directory がある場合、ログイン時に UPN サフィックスが指定されなかった時にこれが使用されます。 |

| /contextOptions <コンテキストオプション> | 使用する Active Directory のネゴシエーション・コンテキストのオプション(複数可)。 デフォルトは、Negotiate です。一部の状況(例: Microsoft 以外の LDAP)では、SimpleBind を使用する必要があります。カンマ区切りのリスト(例: Negotiate, SimpleBind)を使用できます。使用できるオプションは以下のとおりです: Negotiate, SimpleBind, SecureSocketLayer, Signing, Sealing, ServerBind。 SimpleBind は平分でパスワードを送信する一方、 Negotiate はそうではないことに注意してください。このことがお客様の組織で許容可能であることを確認してください。 |

| /nonStandardUpnSuffixes <文字列[,…]> | この Active Directory 向けに想定する UPN サフィックスのカンマ区切りのリスト。 通常、Ericom Connect では、Ericom Connect 自体 の UPN サフィックスを使用して Active Directory が照会されます。 一部のケースでは、Ericom Connect により正しいリストを決定することができません。その場合、このオプションを使用する必要があります。例えば、/adUser が情報を取得するために必要なアクセス権を持っていない場合、または UPN サフィックスが Active Directory の構成パーティション内に適切に記録されていない場合。これは、複数の Active Dirctory を設定している場合のみ関連があることに注意してください。 |

| /testOnly | Active Directory のみをテストします。変更を保存しないでください。(/testOnly) |

| /noconfirm | アクションを実行する前に確認を要求しません。 |

| /adminUser <文字列> | Ericom Connect の管理者ユーザ。指定しない場合、プロンプトが表示されます。 |

| /adminPassword <文字列> | Ericom Connect の管理者パスワード。指定しない場合、プロンプトが表示されます。 |

| /tenant <文字列> | 更新するテナント。指定しない場合、ルート・テナントが使用されます。 |

| /techSupport | テクニカル・サポートに詳細な情報を提供します。 |

- Active DIrectory ドメインに関する情報を取得するには、次を使用します:

- ConnectCLI GetDomainInfo domainName

- Active Directory からユーザの情報を取得するには、次を使用します:

- ConnectCLI UserActiveDirectoryInfo username

- ユーザの資格情報を確認するには(Connect で使用するのと同じ方法で)、次を使用します:

- ConnectCLI CheckUserCredentials

- ユーザが初期管理者アカウントとして使用可能かどうかを確認するには、次を使用します:

- ConnectCLI CheckInitialUser

ユーザ・ログインのトラブルシューティング¶

Active Directory のユーザ・ログインは、ConnectCLI ActiveDirectories コマンドを使用して診断できます。

ConnectCli ActiveDirectories <オプション> /adUser domainUser /adPassword domainPassword /authenticationOptions <オプション> /contextOptions <オプション> <ドメイン>

注意

これらのコマンドは、必ずしも実際のユーザ・アカウントでなくテストユーザで使用する必要があるため、ユーザ・パスワードワードは平文で入力します。

Ericom Connect(ドメインが指定されていない)で現在の Active Directory 設定を使用しているユーザを検証するには:

ConnectCli ActiveDirectories testUser [ユーザ] [パスワード]

このコマンドは、ポータル・クライアントを経由してログインしているかのように、ユーザのログイン手順全体をシミュレートします。 また、デバッグ情報が返されます。 複数の Active Directory が Connect に登録されている場合、このコマンドではログインに選択されたものが表示されます。

【testUser の出力サンプル】

connectcli activedirectories testuser user-0000000@cloudconnect.com

Password for user-0000000@cloudconnect.com: ***************

Authentication analysis for user-0000000@cloudconnect.com

----- Analysis -----

ActiveDirectorySet created:False

Attempt to authenticate user-0000000@cloudconnect.com in domain CloudConnect.Com

AuthenticationOptions:None

Authenticate: user-0000000@cloudconnect.com

AccountExpirationDate:

PasswordExpiration:12/31/9999 11:59:59 PM

PasswordHasExpired:False

PasswordNeverExpires:True

UserCannotChangePassword:False

LastPasswordSet:3/23/2016 8:00:11 AM

LastBadPasswordAttempt:10/19/2017 8:10:46 PM

IsAccountLockedOut:False

AccountLockoutTime

MaxPasswordAgeDays:500

Enabled True

ValidateCredentials user-0000000@cloudconnect.com Domain => True

AuthenticateValidateLast:ValidateCredentials succeeded

----- Result -----

Status:Succeeded

UserPrincipalName: user-0000000@cloudconnect.com

DownLevelLogonName:CLOUDCONNECT\user-0000000

NetBiosDomainName:CLOUDCONNECT

DnsDomainName:CloudConnect.Com

AccountName: user-0000000

PersonName: user-0000000

DistinguishedUserName:CN=user-0000000,OU=CloudConnectUnit-001,OU=CloudConnectRootUnit,DC=CloudConnect,DC=Com

CanonicalName: user-0000000_af8ac477-b37a-4202-806b-98f25ecc7351

CanChangePassword:True

PasswordDaysLeft:

PasswordExpiration:

Groups:Domain Users, Remote Desktop Users, Users, group-0000005

特定のドメインに対してユーザを認証するには次のようにします(ドメインが現在Connectに追加されているかどうかに関わらず):

ConnectCli ActiveDirectories test [ドメイン] [ドメインユーザ] [ドメインパスワード]

【testUser の出力サンプル】

ConnectCli activedirectories test cloudconnect.com user-0000000@cloudconnect.com ThePassword

Domain Information for CloudConnect.Com

MinPasswordLength = 7

MaxPasswordAgeDays = 500

LockoutThreshold = 10

UpnSuffixes = t.com, ericom.com, upn2.com, upn3.com, upn1.com

Information about user-0000000@cloudconnect.com

GetStdLoginName: user-0000000@cloudconnect.com

PrincipalName: user-0000000@cloudconnect.com

SamAccountName: user-0000000

Name: user-0000000

AccountExpirationDate:

CannotChangePassword False

Last password set:3/23/2016 8:00:11 AM

Enabled:True

Is Locked out:False

Account Lockout Time:

Bad Logon Count:0

Pre-authentication analysis for user-0000000@cloudconnect.com

Password never expires

Authentication succeeded

Member of:Domain Users, group-0000005, Remote Desktop Users, Users

UPN Suffix(es) for CloudConnect.Coml: @CloudConnect.Com, @t.com, @test.com, @upn2.com, @upn3.com, @upn1.com

**** Active directory configuration is OK ****

ネストされた AD グループのサポート¶

Ericom Connect では、ネストされた AD グループがサポートされています。 グループ B がグループ C のメンバーであり、グループ C にアプリケーション D へのアクセス権が与えられている場合、そのユーザはアプリケーション D へのアクセス権を持つことになります。

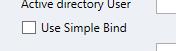

シンプルバインド¶

シンプルバインドを使用してディレクトリに接続するには、Ericom Connect Configuration Tool から、「Use Simple Bind」(シンプルバインドを使用)オプションをオンにします。

注意

シンプルバインドは、組織のセキュリティ基準に違反する可能性があるため、この設定を行う前に使用が可能であることを確認してください。

シンプルバインドを使用するための ConnectCLI コマンドは以下のとおりです:

ConnectCLI ActiveDirectories <サブコマンド> /contextOptions SimpleBind <ドメイン名>

シンプルバインドが役立つことが知られている例として、以下のエラーを解決することが挙げられます:

新しいグリッドの初期化の際に「デフォルトの設定では Active Directory を再利用できません(Unable to reuse active directory connections with the default settings.)」というメッセージが表示される場合。

要件と既知の問題¶

要件¶

初期ユーザは、次のいずれかの形式である必要があります:

user@domain (domain は Active Directory ドメイン) または user@upnsuffix (UPN サフィックスはマシンのドメインに存在するもの) 複数のドメインを使用する場合、現在のマシンが登録されているドメインに非標準 UPN サフィックスが存在する必要があります。

既知の問題¶

Active Directory からの情報にアクセスするための権限が不十分な場合、Connnect により ログインの失敗が誤って診断される可能性があります。 例えば、「パスワードを変更する必要があります」の代わりに、「アカウントが無効です」というエラーがユーザに表示される場合があります。 この問題は、「ConnectCLI UserActiveDirectoryInfo」を実行してアカウントが無効になっているかを確認することで検出できます。 Connect サービスは通常「local service account」として実行されます。 このアカウントに十分な権限が与えられていない場合、以下のオプションを検討する必要があります:

- ドメインの完全な読み取りアクセスを許可するように Active Directory の権限を変更する

- サービスに別の資格情報を使用する

- Active Directory にアクセスする際に使用する資格情報を設定する

細かい設定が可能なパスワード・ポリシーのサポート¶

Ericom Connect バージョン 8.2 以降では、パスワード有効期限のロジックにおいて、細かい設定が可能なパスワード・ポリシーが考慮されます。「ユーザ」タブでユーザのパスワード有効期限を確認できるようになりました。

ConnectCLI コマンド: 「ConnectCli userActiveDirectoryInfo」でも、パスワード・ポリシーの情報が表示されます。

例えば、次を実行すると:

ConnectCli userActiveDirectoryInfo ExpWithFineGrained@cloudconnect.local

以下が返されます:

MaxPasswordAgeDays (AD) = 500MaxPasswordAgeDays (Fine) = 100

Active Directory レベルでのデフォルトの有効期限(この例では 50 日)とユーザに適用される細かい設定が可能なポリシー(この例では 100 日)の両方が表示されます。 細かい設定が可能なポリシーの値は、AD レベルの値よりも優先されます。

アップグレードと再展開¶

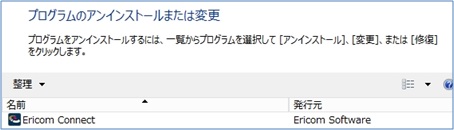

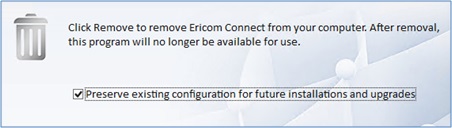

アンインストール手順¶

Ericom の展開に関連する以下のデータを収集します:

Grid Name (グリッド名)

Ericom Connect SQL データベースのユーザ・アカウント

Ericom Connect SQL データベースのパスワード

Ericom Connect の管理者ユーザ(任意のマスター管理者)

再展開の手順¶

Ericom Connect を同じサーバにインストールする場合、メモリ内の以前のファイルがすべて消去されたことを確実にするために、アップグレードの前に再起動することをお勧めします。

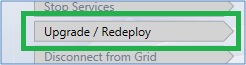

インストールの最後で、自動的に Configuration Tool が起動します。 「Upgrade /Redeploy」を選択します。

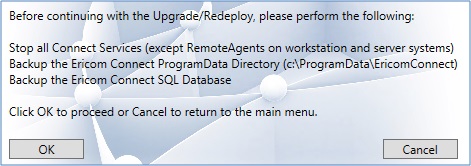

続行する前に、C:\ProgramData\EricomConnect フォルダと SQLデータベースをバックアップするようにメッセージが表示されます。これは、必要な場合にロールバックを実行するために強く推奨されています。

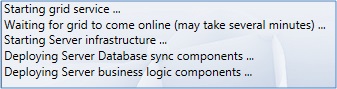

「OK」をクリックして続行すると、 Ericom Connect の再展開が開始されます。

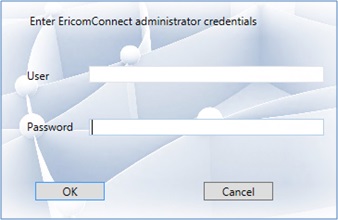

初期化プロセス中に、初期管理者の資格情報を要求するプロンプトが表示される場合があります(通常は以前のバージョンからアップグレードする場合)。続行するには有効な資格情報を入力します。

元の環境に 2つ以上の Ericom Connect サーバが存在する場合、グリッドのパラメータはアップグレード後にデフォルトに戻ります。この動作について警告メッセージが表示されます。すべての独自のグリッドのパラメータを再適用する必要があります。

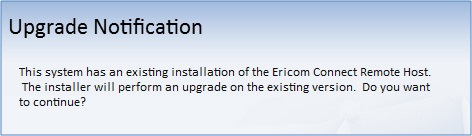

RemoteAgent のアップグレード¶

バージョンのアップグレードの最後の手順として、RemoteAgent をアップグレードします。バージョン 7.3 より、既存の RemoteAgent をインストールしたままで RemoteAgent をアップグレードすることが可能になりました。以前のバージョンが存在する場合、インストーラによりアップグレードの通知が表示されます。

RemoteAgent のアップグレードが成功すると、成功のメセージが表示されます。 この時点で、アプリケーションやデスクトップは Ericom Connect で使用可能な状態になっています。

新しい RemoteAgent は、以前のバージョンの Ericom Connect サーバと互換性がありません(例: 7.5 RemoteAgent は 7.3 Ericom Connect では動作しません)。ただし、新しい Ericom Connect サーバは、現行バージョンの RemoteAgent と旧バージョンの RemoteAgent の併用に対応しています。 これは、RemoteAgent のアップグレード移行時の下位互換性を提供するためです。

SQL DB からの再展開¶

元のグリッドのパラメータが保存されている場合、既存の SQL データベースからグリッドを展開できます。

- ライセンスの有効性を維持するために、グリッドの名前は元のグリッドと一致する必要があります(グリッド名はライセンス・ファイルの必須項目です)。

- 最初に作成した管理者ユーザのドメインにアクセスできる必要があります(既存の SQL DB を新しいドメインに再展開することはできません)。

- Ericom Connect データベースの資格情報は既知である必要はありません(ただし、データベースにアクセスするために SQL Server 内で適切な資格情報が要求されます)。 元の資格情報を持つことで、データベースの構成を効率的に行うことができます。

- データベースが異なるサーバへ移動されている場合、元の資格情報が有効でない場合があります。 このシナリオでは、新しいセット資格情報を作成し、データベースへアタッチします。

- SQL データベース名が必要です(データベースの詳細を取得するには SQL Management Studio を使用します)。

- LUS 値は元のものと一致する必要はありません。

以前のバージョンへのロールバック¶

以前のバージョンにロールバックするには、以下の手順を実行します:

- 現在のバージョンをアンインストールします

- 以前の SQL データベースをリストアします

- ProgramDataフォルダをリストアします(オプションとして、ローカル構成情報をリストアします。手動で入力することもできます)

- 以前のバージョンの Ericom Connect をインストールします

- 「Upgrade /Redeploy」を実行します

- グリッド名、データベース名、データベース・ユーザ、および LUS アドレスが正しいことを確認します 必要に応じて任意のパラメータを設定します

- 以前のバージョンの展開を続行します

相互運用性¶

Ericom Connectは、メジャーバージョン内のAccessPad、RemoteAgent(RA)とEricom Connect(EC)の相互運用性をサポートします。

- 例:

- Ericom Connectは同じメジャーリリース内でAccessPadと後方互換性があるため、AccessPad 8.1はConnect 8.1、8.2、8.4、8.5、9.0 とともに動作します(AccessPad もこれらのメジャー・バージョンとともに動作します)。

- 8.5 以降では、AccessPad も Connect サーバより新しいバージョンを使用できるようになりました(つまり、AccessPad 9.0 は Connect 8.0、8.1、8.2、8.4、8.5 とともに動作します)。

8.5から、Ericom Connectは前方および後方の互換性を維持するため、RemoteAgentはConnectサーバよりも新しいバージョンを利用することができます(つまり、RA 8.5はConnect 8.4で動作可能)。

次の相互運用性はサポートされていません。

- Ericom Connectグリッドコンポーネント内の異なるバージョン(たとえば、Connect ESG 8.2は、エンドユーザーWebサービスなど、8.2以外の他のサーバーグリッドコンポーネントと互換性がありません)

- AccessServerとTSAgent:これらはRemoteAgentの機能に組み込まれており、RemoteAgentのバージョンと常に一致する必要があります。バージョンの混在は、Ericomテクニカルサポートからのアドバイスを受けてのみ実行してください。

RemoteAgent と Ericom Connect の相互運用性:

- RemoteAgent Type 1 v8.1 は、Connect 8.1、8.2、8.4、8.5、9.0 とともに動作します

- RemoteAgent Type 1 v8.5 は、Connect 8.2、8.4、8.5、9.0 とともに動作します

- RemoteAgent Type 1 v9.0 は、Connect 8.1~8.5 とともに動作します

- RemoteAgent Type 2 v8.5 は、Connect 8.5、9.0 とともに動作します

- RemoteAgent Type 2 v9.0 は、Connect 8.5、9.0 とともに動作します

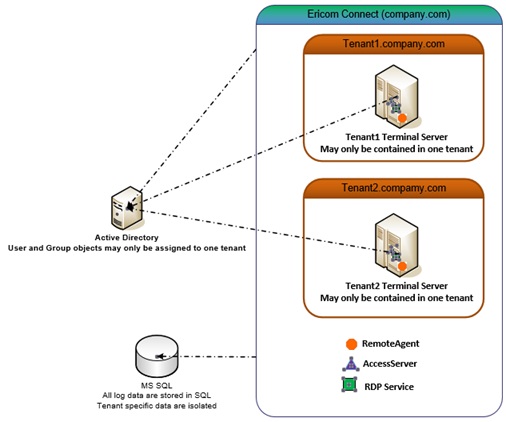

マルチテナント機能¶

共有 Active Directory モデル¶

複数テナントで 1つの Active Directory を共有できます。 厳密なリソース保護を確実にするため、Ericom Connect ではテナントにつき 1 ユーザ が許可されています。

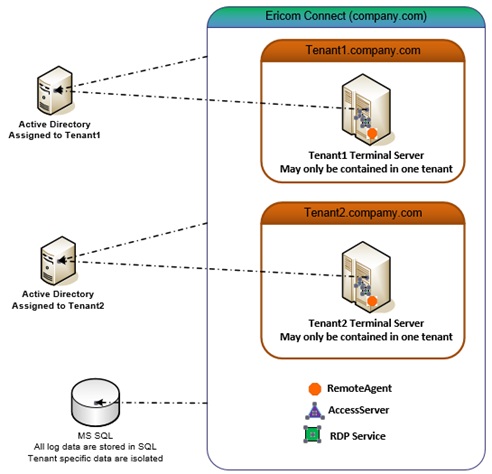

専用 Active Directory モデル¶

Ericom Connect では、複数の Active Directory の使用がサポートされています。 この機能により、各テナントが独自の Active Directory を持つソリューションを実装できます。

テナントに特定の Active Directory を割り当てる CLI コマンドは次のとおりです:

ConnectCLI ActiveDirectories /tenant TenantA add company1.com

マルチテナント機能のベスト・プラクティス¶

- テナントの使用を計画している場合、ルートのテナントを空のままにしておきます。 テナントのアーキテクチャを設計し、ユーザ、サーバ、ワークステーションおよびアクティブ・ディレクトリをそれぞれのテナントに割り当てます。

- テナントへの接続元となるURL と URL プレフィックスが一致する必要があります。 接続を確立するために、DNS の構成が必要となる場合があります。 ホスト・ファイルの設定をローカル・テストに使用します。

- ルート・テナントは、「rooturl」のラベルがついています。 これにより、その IP にマップされた未設定のアドレスを使用して、ルート・テナントのログイン・ページを閲覧できます。 ユーザの資格情報を使用したページはセキュリティで保護されていますが、ルート・テナントを特定のアドレスの下に隠すことをお勧めします。 ただし、これを実施する場合、そのアドレスを書き留めておいてください。そのアドレスが不明になると、ルート・テナントへのアクセスができなくなります。 このアドレスは、管理者のログインのために、DNS またはホスト・ファイル構成からもアクセス可能である必要があります。

- ユーザがログインすると、テナントへ割り当てられた状態になります。 テナントにログインすると、ユーザは恒久的にマップされます。

- 特定の委任された管理者要素は「クロステナント」です。これらを割り当てる場合は注意してください。 通常は、ルート管理者のみにこれらへのアクセス権が必要です。

- 通常は、ルート・テナントのプレフィックスを変更する必要はありません。ただし、ルート・テナント用の特定の値を定義することで、ユーザがそのテナントへ誤ってログインする可能性を最小限にできます(特定の値を非公開とした場合)。

テナントの作成¶

Ericom マルチテナント機能は、ConnectCLI を介して管理されます。 使用可能なすべてのオプションを参照するには、次を実行します:

ConnectCLI tenant /?

新しいテナントを作成するには、次を実行します:

ConnectCLI tenant /**TenantUrlPrefix acme add company1**

このコマンドにより、一意の識別子「company1」とプレフィックス「acme」を持った新しいテナントが作成されます。 このプレフィックスは管理コンソールへのログインに使用され、テナントの URL プレフィックスとして使用されます(例: acme.serviceprovider.com)。 構成済みのすべてのテナントを一覧表示するには、次を実行します:

ConnectCLI tenant list

テナントの管理¶

テナントを管理するには、 Ericom 管理コンソールのログイン・ページに移動します。 テナントが作成されている場合、テナント・フィールドが表示されます。 テナント用に設定したプレフィックスを入力します。これがテナントの URL プレフィックスとなります(例: acme.serviceprovider.com)。 ルート・システム管理者グループが自動的にテナント管理者として割り当てられます。 テナント管理者の割り当てを行うためにログインする際は、ルート・アカウントを使用します。 テナントの「管理者の役割」セクションに移動し、テナント管理者の割り当てと管理を行います。

注意

同一のブラウザを使用して同時に複数のテナントの管理を行わないでください。 異なるテナントの管理を行うには、シークレット・モードまたは違う種類のブラウザを使用してください。

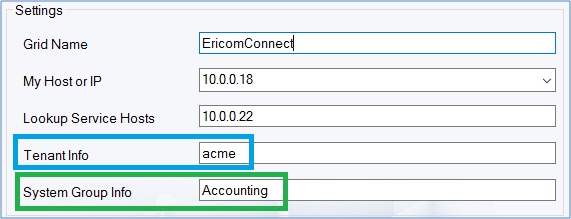

テナントにホストを追加/削除する¶

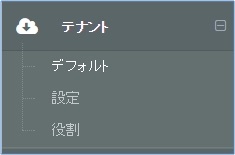

テナントの値が RemoteAgent で設定される場合、ホスト・システム(例: リモート・デスクトップ・サーバ ) はテナントに関連付けられています。例えば、「テナント情報」(青いボックス)に「Acme」を入力し、「Connect to Grid」を選択します。 接続時にシステムを既存のシステム・グループ(指定したテナントの)に直接追加する必要がある場合、オプションの「システム・グループ・情報」を指定することができます(緑色のボックス)。

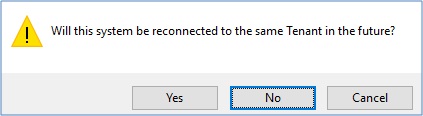

RemoteAgent を一度追加(接続)すると、ホストとテナントの関連付けは永続的となります。 テナントを消去すると、関連付けられたすべての「孤立した」ホストは、再構成するまで使用不可能になります。 孤立したホストを Connect に接続しようとした場合、「テナントを見つけることが出来ません(Cannot find tenant)」というエラーが発生します。 新しいテナントが同じ名前で再作成されたとしても、再構成されるまで、ホストは機能しません。 RemoteAgent をテナントに再構成したり、テナントから削除成するには、それをグリッドから切断し、「同じテナントに再接続しました」というプロンプトが表示されたら、「いいえ」をクリックしてください。

RemoteAgent をテナントから切断すると、それを別のテナントに追加することができます(または、新たな一意の ID を使用して同じテナントに再追加できます)。

テナント設定¶

テナント固有の設定は、「テナント設定 | テナント設定」の下の管理コンソールで構成します。

必要に応じて、テナントの URLプレフィックスを FQDN URL として定義できます(例: xyz.abc.com)

ESG の設定¶

Ericom Secure Gateway(ESG)は、テナント固有ではありません。 Ericom Connect の展開において構成された任意の ESG を介して、すべてのテナントのユーザがログイン可能です。 異なるテナント用に ESG を展開するには、複数のシナリオがあります。

オプション 1:

すべての ESG 用に、同一のワイルドカード証明書(例: *.provider.com)を使用する

- すべてのテナントにわたり、1つのワイルドカード証明書を使用することができます。

- アクセスレベルのセキュリティは、テナントの公開グループにそれぞれの「ESG ホスト・アドレス」を設定することで提供されます。 例えば、company2.provider.com のユーザは、「ESG ホスト・アドレス」を company1.provider.com に制限した公開グループからはリソースを起動できません。

- 認証レベルのセキュリティは、テナントにそれぞれの Active Directory を割り当てることで提供されます。

オプション 2:

特定の ESG をテナントに割り当て、専用の証明書を使用する。

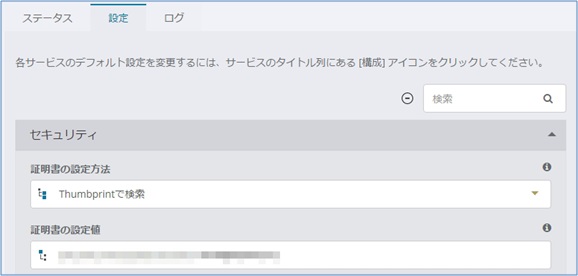

管理コンソールを使用して、割り当てられた ESG システムに専用の証明書を設定します(「サービス | ESGサービスSecure Gateway」に移動し、目的の ESG サーバをクリックします。「設定タブ」をクリックし、「証明書の設定方法」および「証明書の設定値」を設定します)。

専用の名前を割り当てます。例:構成済みの ESG の手前のロードバランサに users.company1.com を割り当てます。

「company1」のユーザには、その専用のアドレスを使用するよう指示します。アクセスレベルのセキュリティは、テナントの公開グループにそれぞれの「ESG ホスト・アドレス」を設定することで提供されます。 例えば、company2.provider.com のユーザは、「ESG ホスト・アドレス」を users.company1.com に制限した公開グループからはリソースを起動できません。

認証レベルのセキュリティは、テナントにそれぞれの Active Directory を割り当てることで提供されます。

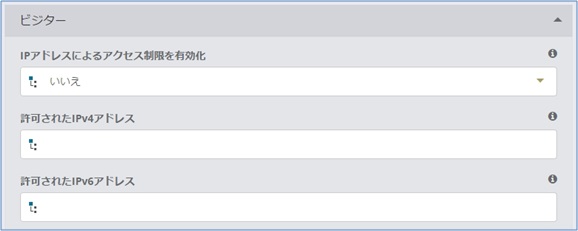

ESG の「設定 | ビジター」セクションから、ホワイトリスト・セキュリティ(エンドユーザの IP アドレスが分かる場合)を構成できます:

マルチテナント ConnectCLI の使用法¶

テナントへの ConnectCLI ログイン¶

ConnectCli> login [/adminUser <ユーザ> [/adminPassword <パスワード>] ] [ /tenant <テナント URL>]

/adminUser または /adminPassword が指定されていない場合、ユーザにプロンプトが表示されます。 プロンプトが表示されると、以前の adminUser と tenantUrl がデフォルト値として使用され、<Enter>を押すと再利用できます。

システムに複数のテナントが含まれている場合、/tenantフラグは必須です(管理用 UI と同様)、指定されていない場合はユーザにプロンプトが表示されます。 Root テナントの初期デフォルト値は「rooturl」です。

例:

ConnectCli> remotehostconfig /adminUser ... /adminPassword ... /tenant ... common

ログインすると、「ConnectCli>」プロンプトには現在のテナントが反映されます。例: 「ConnectCli (Root)>」 (「Root」は現在のテナント名です)

別のテナントにログインするには¶

ConnectCLI コマンド「login」を実行します:

ConnectCli> login

または、新しいテナントの資格情報を指定するコマンドを実行すると、新しいテナントがアクティブなテナントになります。例:

remotehostconfig /adminUser ... /adminPassword ... /tenant tenant1 common

プロンプトでテナント ID が変化したことに注目してください。

ConnectCli> remotehostconfig /adminUser ... /adminPassword ... /tenant tenant1 common ConnectCli (tenant1)> login /adminUser ... /adminPassword ... /tenant tenant2 ConnectCli (tenant2)> remotehostconfig common

ユーザを別のテナントに移動する¶

ConnectCLI を使用して、ユーザをあるテナントから別のテナントへ移動できます。 移動元(現在)のテナントにログインした状態で、以下のコマンドを実行します:

ConnectCLI /adminUser <ルート管理者ユーザ> /adminPassword <ルート管理者ユーザのパスワード> /tenant <現在のテナント ID> <testuser@demo.internal などのユーザ名> <移動先のテナント ID>

Connect Remote Agent¶

RemoteAgent の展開を自動化する¶

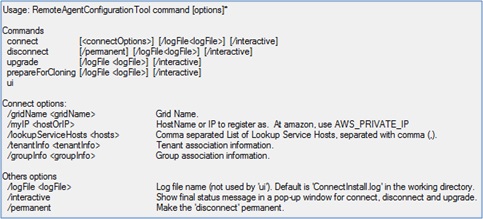

以下のスクリプトを使用して、Ericom Connect RemoteAgent を自動的に展開し、リモート・デスクトップ・サーバを起動できます(スクリプトと EricomConnectRemoteHost_x64.exe が同じフォルダ/場所に存在する必要があります):

start /wait EricomConnectRemoteHost_x64.exe /LAUNCH_CONFIG_TOOL=false /silent

"C:\Program Files\Ericom Software\Ericom Connect Remote Agent Client\RemoteAgentConfigTool_4_5.exe" connect /GridName <既存のグリッド名を使用> /myIP <グリッドで表示されるシステムのアドレス> /LookupService <1つまたは複数のカンマ区切りのアドレス> /groupinfo <グループ名またはID>

以下のサンプルのコマンドでは、EricomConnect という名前のグリッドに接続します。その際、%computername% 変数の使用、検索ホストの特定、テナント xyz とグループ abc への接続を行います:

C:\Program Files\Ericom Software\Ericom Connect Remote Agent Client>RemoteAgentConfigTool_4_5.exe connect /gridName EricomConnect /myIP %computername% /lookupServiceHosts 10.0.2.76 /tenantinfo xyz /groupinfo abc

システムには複数の環境変数が存在する可能性があるため、myIP 設定用に環境変数を使用して IP アドレスを指定することはできません。

RemoteAgentConfigTool のコマンドライン・オプションの一覧は以下のとおりです:

以下のコマンドを使用してアップグレードを実行できます:

- インストーラのアップグレードと現在のグリッドへの接続を含む、エンドツーエンドのアップグレード:

<RemoteAgent EXE> LAUNCH_CONFIG_TOOL=True

- グリッドに接続せずに、RemoteAgent をアップグレード:

<RemoteAgent EXE> LAUNCH_CONFIG_TOOL=False

RemoteAgentConfigTool_4_5.exe upgrade

- グリッドに接続せずに、RemoteAgent をサイレント・アップグレード:

<RemoteAgent EXE> /silent LAUNCH_CONFIG_TOOL=False

RemoteAgentConfigTool_4_5.exe upgrade

RemoteAgent(Win) を使用してサーバを複製する¶

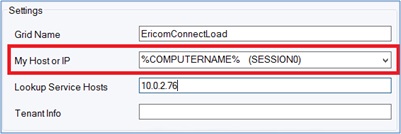

今後の展開用に複製されるように設計されているシステム上に、RemoteAgent を構成できます。 以下の手順に従って、既存システムを複製する準備を行います。 Ericom Connect インストーラまたは RemoteAgent インストーラを使用して、RemoteAgent をインストールします。 どちらのインストーラにも、「複製の準備」のためのオプションがあります。 各セッション・ホストには、RemoteAgent のみをインストールします:

グリッド名と「Lookup Service Hosts」(通常は最初の Business Logic サーバが Lookup Service Hosts であるため、そのアドレスを使用します)を入力し、RemoteAgent をグリッドに接続します。 「My Host or IP」値の環境変数を選択します。 IP アドレスまたは DNS 名を使用しないでください。それらを使用すると、Sysprep 後に生成されたすべての新しいマシンでは 同一の Ericom Connect へのアドレスが表示されてしまいます(コンピュータ名を解決のために作動する DNS が必要になります)。

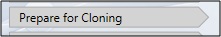

そのセッション・ホスト上でエンドユーザにより使用されるすべてのアプリケーションのインストールと設定を行います。 マシンのイメージ化の準備が完了したら、Configuration Toolを実行し、「Repare for Cloning(複製の準備) 」を選択します。

複製の準備では、以下の 3つが実行されます:

- サービスの停止

- 「C:\ProgramData\EricomConnect」ディレクトリの削除

- Ericom Connect を起動した際に作成されたすべての証明書の削除

システムの Sysprep を実行すると、自動的にシャットダウンされます。 シャットダウンが成功すると、システムは複製の準備が完了した状態になります。

Lookup Service - LUS¶

LUS 設定 - マルチキャストが無効化されている場合¶

マルチキャストが利用できない場合は、最初の Connect マシンをインストールする前に以下の事項を決定する必要があります:

- どのサーバを「Lookup Service Hosts」(LUS)とするかを決定します。 2つにすることをお勧めします。

- これらは、「Business Logic Server」が実行されるマシンであることが必要です。

- コントローラ・システムに静的 IP アドレスを割り当てます。

- LUS マシンの数は冗長性に影響します。 すべての LUS マシンがダウンすると、システムが動作しなくなります。 マルチキャスト環境では、Ericom Grid により自動的に冗長性が管理されます。

- (最初のサーバを含む)それぞれの Conect インストールにおいて、「Lookup service host」入力フィールドに適切な IP をカンマ区切りリストとして入力します(これらは静的 IP であることに注意してください)。 これには RemoteAgent マシンが含まれています。

LUS マシンのリストを変更するには:

- 各マシンをグリッドから切断します

- 「Join Existing Grid」を選択すると、すべての既存の設定値が入力されます。LUS リストへの正しいアドレスの入力のみが必要になります。

- グリッドへ再接続すると、新たな LUS の値が反映された状態になります。

- 代わりに、設定ファイル C:Program FilesEricom SoftwareEricom Connect Data GridNET v4.0ConfigSettings.xml を手動で編集し、次の値を変更する方法もあります(アドレス例を実際の値に置換してください): <XapNet.HostName>192.168.0.1,192.168.0.2</XapNet.HostName>

- 静的アドレスが使用されるため、以下が false に設定されていることを確認してください: <XapNet.Multicast.Enabled>false</XapNet.Multicast.Enabled>

- XML ファイルを編集した場合、Business Logic サーバのサービスを再起動してください。

LUS 設定 - 混合モード¶

混合モード設定とは、マルチキャストが有効化されたネットワーク上にプライマリ・グリッド・コンポーネント(Business Logic サーバ)が存在し、マルチキャストの対象外である他のサブネット上にリモート・システム(RemoteAgent)が存在するものです。 このような環境では、プライマリ・サブネットのすべてのグリッド・コンポーネントは、LUS 設定を必要としません。 最初にオンラインになる 2つの Business Logic サーバが、LUS サービスとして自動的に指定されます。 プライマリ以外のサブネット内のグリッド・コンポーネントは、2つの LUS(静的)アドレスを設定する必要があります。 ベスト・プラクティスとして、すべてのグリッド・コンポーネントで明示的に LUS アドレスを設定し、環境全体で一貫性を持たせるようにしてください。

Linux アプリケーションとデスクトップの展開¶

前提条件¶

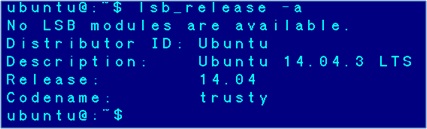

Ericom Connect 7.5 以降では、Ubuntu ベースの Linux システムへの接続がサポートされています。Linux は、デスクトップとアプリケーションを実行するための理想的な低コストのオペレーティング・システムです。 以下の説明は、Linux の基本的な知識を前提としています(例: ファイルの編集など)。前提条件をインストールするために Linux シェル へアクセスできるよう、 PowerTerm InterConnect などのSSH アプリケーションの知識も必要とされます。 バージョン 8.5 以降では、Ubuntu 18.04 のみがサポートされています。

- Ubuntu 14.04.3 x64

- Ericom RDX Linux xRDP

- Windows デスクトップ環境 (XFCE4 など)

- QT ライブラリ依存関係パッケージ

- Linux システムの Root(su) アクセス

- AccessPad 7.5.0以降

- 接続先となる Ericom Connect RemoteAgent Web サービス

前提条件をインストールするには、「Linux 前提条件の設定」および「Linux Ericom RDX」章に記載されている説明に従ってください。前提条件の準備完了後、Ericom RemoteAgent for Linux のインストールを開始します。

Ericom RemoteAgent for Linux のインストール¶

Ericom Connect グリッドが存在し、アクセス可能であることを確認した後、Ericom RemoteAgent for Linux のプロセスを開始してください。 前提条件の準備完了後、Ericom RemoteAgent for Linux のインストールを開始します。

ターミナル・ウィンドウから su モードに入ります: sudo su (Ericom RemoteAgent for Linux のインストールするために、この操作が必要です)。インストーラはコマンド・ラインから起動する必要があります。デスクトップからファイルをダブルクリックする操作ではインストールすることができません。Ericom RemoteAgent for Linux をインストールします:

sudo dpkg -i ericom-connect-remote-host_x64.deb

これにより、「/opt/ericom/:」にフォルダがインストールされます

- ericom-access-server

- ericom-connect-remote-agent-client

- インストーラのログ・ファイルは次の場所にあります: /var/log/ericom/install

- ログ・ファイルは次の場所にあります: /var/log/ericom/

- サービスは次の場所にあります: /etc/init.d

- 識別子ファイルは次の場所にあります: ~/.local/share/applications/ericom-connect-remote-agent

- 「service」を使用してアクション・コマンドを実行します。

例:

"service ericom-connect-remote-agent start"

注意

su アクセスなしでインストールを起動した場合、次のエラーが表示されます: 「dpkg: エラー: 要求された操作にはスーパーユーザの権限が必要です」(dpkg: error: requested operation requires superuser privilege ) xrdp が存在しない状態でインストールを起動した場合、次のエラーが表示されます: 「エラー: このインストールを続行するには xrdp パッケージが必要です。」(Error: xrdp package is required for this installation to continue.)」

AccessServer for Linux¶

Ericom AccessServer for Linux は、RemoteAgent と共にインストールされ、インストール後に自動的に起動します。 手動で Ericom AccessServer を起動するには、次を実行します:

sudo service ericom-access-server start

AccessServer を再起動する際、通信の同期を維持するために RemoteAgent も同様に再起動してください。

Ericom RemoteAgent for Linux の実行と構成¶

Ericom RemoteAgent for Linux を実行するコマンドには、以下の形式を使用します(注意: http ではなく、httpsを使用してください):

/opt/ericom/ericom-connect-remote-agent/ericom-connect-remote-agent /run /configOnly /RemoteAgentWebServiceUrls https://<RAWaddress>:8044 /GroupClassificationInfo <GroupName> /HostClassificationInfo <TenantURL>

上記の内容について:

- RAWSaddress は、RemoteAgent Web サービスを実行しているシステムの IP アドレスです - 通常は Ericom Connect サーバです。

- RemoteAgentAddress (省略可能)は、RemoteAgent を実行しているシステムの IP アドレスです。

- TenantInfo (省略可能)は、このRemoteAgent の割り当て先とする必要のあるテナントの名前です。

例:

/opt/ericom/ericom-connect-remote-agent/ericom-connect-remote-agent /run /configOnly /RemoteAgentWebServiceUrls https://10.0.1.1:8044 /GroupClassificationInfo GroupName /HostClassificationInfo TenantURL

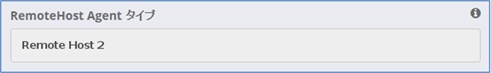

ここまでの手順で、Linux RemoteAgent が管理コンソールに登録されます。 Linux RemoteAgent は Type 2 の RemoteAgent であり、次から確認できます 「システム | ホスト | 設定」

Linux RemoteAgent アクション・コマンド¶

Linux RemoteAgent を Ericom Connect から切断するには、次を実行します:

sudo service ericom-connect-remote-agent set-temporarily-disconnected

sudo service ericom-connect-remote-agent set-permanently-disconnected

Linux RemoteAgent のバージョンを確認するには、次を実行します:

sudo service ericom-connect-remote-agent version

Linux RemoteAgent のステータスを確認するには、次を実行します:

sudo service ericom-connect-remote-agent status

Linux RemoteAgent を起動するには、次を実行します:

sudo service ericom-connect-remote-agent start

Linux RemoteAgent を停止するには、次を実行します:

sudo service ericom-connect-remote-agent stop

Linux RemoteAgent を再起動するには、次を実行します:

sudo service ericom-connect-remote-agent restart

すべての RDP セッションの一覧表示(セッション・ステータス、ローカル・ユーザ名、セッション ID、プロセス ID、セッション経過時間、セッション切断経過時間)するには、次を実行します:

sudo service ericom-connect-remote-agent list-sessions

システムと AccessServer の情報を確認するには、次を実行します:

sudo service ericom-connect-remote-agent system-info

グリッドから取得された Linux RemoteAgent 設定を確認するには、次を実行します:

sudo service ericom-connect-remote-agent grid-settings

Linux RemoteAgent サービスの使用状況を確認するには、次を実行します:

sudo service ericom-connect-remote-agent

高いログ・レベルで Linux RemoteAgent を実行するには、以下を使用します:

sudo service ericom-connect-remote-agent start -log-debug-level <目的のレベル>

次のオプションを使用可能です: Debug, Verbose

Linux デスクトップを公開する¶

Linux リソースは、「デスクトップ」セッションとして公開されます。 公開」に移動し、「デスクトップ追加」を選択します。

Linux デスクトップの公開グループへの関連付けを行った後、目的の Linux システムを含むシステム・グループにその公開グループを割り当てます。

Ericom Connect に Windows と Linux 両方のシステムを使用する場合、エンドユーザの混乱の可能性をさけるために、同じタイプのオペレーティング・システム用にシステム・グループを別に作成することを強くお勧めします。

注意

EricomRDP は Linux デスクトップをサポートしています。

Linux アプリケーションを公開する¶

7.6.1 以降では、ネイティブ Linux アプリケーションの公開が利用可能です。 以下の最新のコンポーネントが必要です: Ericom RDX、Ericom Connect、Ericom AccessServer、および AccessPad(すべてのコンポーネントは同一バージョンである必要があります)。 Linux アプリケーションを公開するには、以下を実行します:

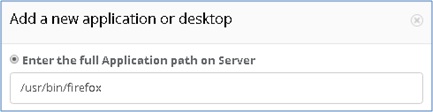

管理コンソールを使用して、「公開|リソース|アプリケーションの追加」に移動します。

アプリケーションの完全なパスを Unix 形式で入力します(例: /usr/bin/firefox )

デフォルトのアイコンが使用されます。 これは、ConnectCLI SetIcon コマンドを使用して変更できます。

ユーザがアプリケーションを起動すると、そのアプリケーションを含むホスト・システムが Ericom Connect によって自動的に選択されます。

すべてのアクティブ・アプリケーションを終了した場合、ユーザのセッションはログオフされます。

Linux でのセッション共有¶

後続の Linux アプリケーションを起動すると、既存のアクティブな Linux セッション内にアプリケーションが起動する場合があります。 Linux アプリケーションでのセッション共有を有効化するには、以下を実行します:

Ericom Connect 管理コンソールで、公開アプリケーションの「要件」タブに移動し、「接続共有を使用」の設定を「はい」に変更し、「保存」ボタンをクリックします。

セッション共有には、Ericom Linux RemoteAgent が必要です。デフォルトでは、エージェントは opt/ericom/ericom-connect-remote-agent/ericom-remote-session-agent にインストールされています。 Linux アプリケーションを起動すると、プログラムと引数がエンコードされます(base64)。

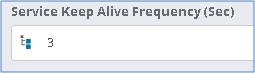

Linux でのセッション共有のパフォーマンスを向上するには、「システム|ホスト|設定(歯車アイコン)|サービスの Keep Alive 間隔 (秒)」を「30」から「3」に変更し、「保存」をクリックします(Windows には適用できません)。

「ログオン名のフォーマット」が次のいずれかに設定されていることを確認します: AsLoggedIn、UserPrincipalName、DownLevelLogonName、またはOmitDomain

アプリケーションとしての Linux デスクトップ¶

Linux デスクトップをアプリケーション(設定されたアプリケーションのみを起動し、デスクトップ・マネージャを表示しないデスクトップ)として公開するには、以下を実行します:

Linux アプリケーションは、本質的には特定のアプリケーション(例: Firefox)を起動する Linux セッションです。 目的のアプリケーションをシステムの次の場所で指定します: /etc/xrdp/startwm.sh

目的のアプリケーションのみを起動する すべてのLinux システムを含んだシステム・グループを作成し、それに応じたグループの名前をつけます。例: 「Linux Firefox システム」

「公開」に移動し、「デスクトップ追加」を選択します。

デスクトップ・リソースの名前をアプリケーション名に変更します。例:「Linux Firefox」- これがエンドユーザに表示されます。

アイコンを変更したい場合は、次の ConnectCLI コマンドを使用します: ConnectCLI SetIcon

「Linux Firefox」という名前の公開グループを作成し、アプリケーションをそのグループに割り当てます(「デスクトップ」タブの下にあります)。

最後に、アプリケーションの公開グループにシステム・グループを関連付けます 「Linux Firefox」公開グループに割り当てられたユーザには、クライアント(例: AccessPortal)でこのリソースが表示されます。

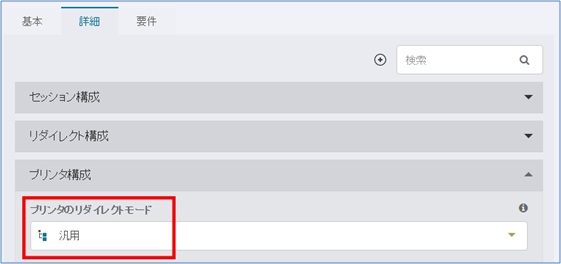

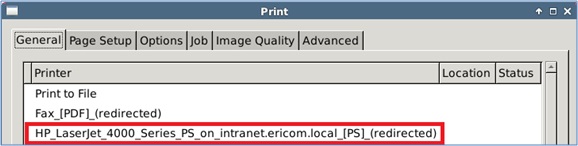

Linux セッションでの印刷¶

Linux セッションでの印刷機能がサポートされています(Ericom RDX の機能の 1つ)。 印刷を有効化するには、Ericom Connect 管理コンソールを使用して、「汎用」ベースの印刷リダイレクトを有効化します。 これは、「詳細タブ|プリンタのリダイレクトモード」で設定されています。

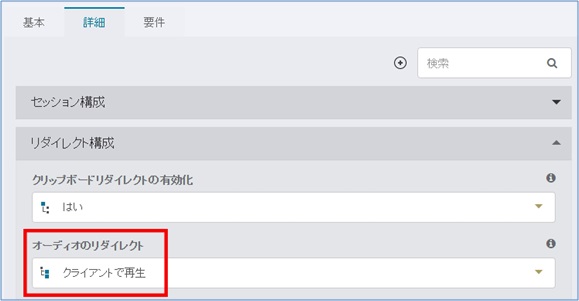

Linux セッションでのオーディオ¶

Linux セッションでのオーディオのリダイレクトがサポートされています(Ericom RDX の機能の 1つ)。 オーディオを有効化するには、Ericom Connect 管理コンソールを使用して、「詳細タブ|リダイレクト構成|オーディオのリダイレクト」を有効化します。

Linux RemoteAgent をアンインストールする¶

以下のサービスを停止します:

sudo service ericom-connect-remote-agent stop

sudo service ericom-access-server stop

次に、パッケージをアンインストールします:

sudo dpkg --purge ericom-connect-remote-host

AccessPortal の設定¶

Linux セッションへの接続には、手動の設定を AccessPortal で行う必要があります。 Ericom Connect エンド・ユーザ・ウェブサービスを実行しているシステム上で、次の場所に移動します:

C:\Program Files\Ericom Software\Ericom Connect Client Web Service\WebServer\AccessNow

「config.js」をテキスト・エディタで開きます。 「encryption: false」に対してのコメント「//」を削除します。 ファイルを保存すると、今後の AccessPortal セッションで Linux リソースへ接続できるようになります。

Linux Ubuntu でのセキュアなブラウジング¶

オペレーティング・システムとして Linux を使用するには、まず Ericom Connect に Linux Ubuntu 18.04 LTS サーバを展開する手順に従います。 Linux システムを実行後、Web ブラウザをインストールします(例: Chrome をインストールするには、sudo apt-get-install chromium-browser を実行します)。

ブラウザのインストール後、『Linux アプリケーションを公開する』の説明に従ってそれを公開します。ブラウザは、パラメータ付きで公開できます。例えば、キオスクモードで最大化された状態で起動し、URL www.ericom.comを開くには、以下のように設定します:

chromium-browser --start-maximized --kiosk "http://www.ericom.com"

参考

キオスク・モードでは、タブやアドレスバー、設定ボタンなどの一部のブラウザ要素が非表示となることに注意してください。 ブラウザの「終了」ボタンが利用できなくなるため、セッションの切断時にオペレーティング・システムによりユーザが自動的にログオフされるようにしてください。

Linux 前提条件の設定¶

Ubuntu のアップグレードとアップデート¶

このセクションでは、Ericom Connect 8.5 以降で Ubuntu 18.04 Linux システムを使用するための、手動構成の手順の概要を説明します。(Linux環境はサポートしておりません)

Ubuntu のアップデートと設定¶

バージョン 8.5 以降では、Ubuntu 18.04が必要です。

次を使用してバージョンを確認します: lsb_release –a

- すべてのアップデートをインストールします。

- sudo apt-get update

- QT ライブラリの依存関係をインストールします:

- sudo apt-get install qt5-default

- 次のコマンドを実行してホスト名を確認します:

- hostname

- 名前が一意でない場合は、以下のように変更します:

- Ubuntu デスクトップの場合:

- sudo hostnamectl set-hostname <新しいホスト名>

- Ubuntu サーバの場合:

- edit /etc/cloud/cloud.cfg

- または

- vi /etc/cloud/cloud.cfg

パラメータ「preserve_hostname」を 「false」から「true」に変更します。

- 次に、以下を実行します:

- sudo hostnamectl set-hostname <新しいホスト名>

- /etc/dhcp/dhclient.conf を以下のように編集します。

- 変更前:

- supersede domain-name 「fugue.com home.vix.com」; prepend domain-name-servers 127.0.0.1;

- 変更後:

- supersede domain-name 「<使用するドメイン名 例: test.local >」; prepend domain-name-servers 126.0.0.3,126.0.0.4;

必要に応じて、「#」記号を削除して上記の値のコメントを解除します。

ネットワークを切断して再接続します(「設定 - > ネットワーク ->有線」で「接続済み」がオンの場合、オフにしてから再度オンにします。または、サーバのタスク・バーの「ネットワークを有効にする」をオフにしてからオンにします)。

- その後、以下のコマンドを実行します:

- Ubuntu デスクトップの場合:

- nmcli

- Ubuntu サーバの場合:

- edit netplan

- または

- vi /etc/netplan/[ファイル名 例: 50-cloud-init].yaml

- addresses: [] を探し、以下の行を追加します:

- nameservers:search: [使用するドメイン名 例: test.local>]addresses: [126.0.0.3,126.0.0.4]

ファイル内で一貫したインデントを使用してください(そうしないと、ファイルの読み込みが失敗します)。

- 次のコマンドを実行します:

- netplan apply

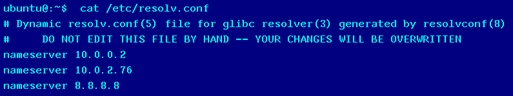

- /etc/resolv.conf を編集するか、次を実行します:

- sudo vi /etc/resolv.conf

search という単語の後の値をドメイン名(例: test.com)に変更します。

- 次コマンドを実行して、DNSの状態を確認します:

- systemd-resolve –status

- 続いて、デスクトップとサーバどちらの場合も以下を実行します:

/etc/nsswitch.conf を以下のように編集します。

- 変更前:

- hosts: files mdns4_minimal [NOTFOUND=return] dns myhostname

- 変更後:

- hosts: files dns myhostname

Linux Ericom RDX のインストール¶

Ericom から、Ericom RDX という名称のXウィンドウ向けの RDP コンポーネントが提供されています。 このパッケージにより、印刷やオーディオのリダイレクトなどの強化された機能が提供されます。

まず、以下の前提条件をインストールします:

**sudo apt-get install cups**

**sudo apt-get install cups-filters**

**sudo apt-get install cups-daemon**

**sudo apt-get install socat**

次に、Ericom パッケージをインストールします。 Linux 上のすべてのファイル名は、大文字と小文字が区別されます。

以下を使用して SSH シェルからダウンロードします。

**sudo wget http://www.ericom.com/demos/ericom-x11rdp.deb**

以下を使用して SSH シェルからインストールします。

**sudo dpkg -i ericom-x11rdp.deb**

以下を使用して SSH シェルからダウンロードします。

**sudo wget http://www.ericom.com/demos/ericom-xrdp.deb**

以下を使用して SSH シェルからインストールします。

**sudo dpkg -i ericom-xrdp.deb**

インストールの際、いずれかの依存関係が不足している場合は、以下を実行します:

**sudo apt-get -f install**

これにより、不足している依存関係がインストールされます。 完了したら、元のインストール・コマンドを再度実行します。 Ericom RDX xrdp をアンインストールするには、以下を実行します:

**sudo dpkg --purge xrdp**

**sudo dpkg –purge x11rdp**

ネイティブ RDP 印刷リダイレクトを使用する場合、Linux からソフトウェア・ベースのプリンタへの印刷は使用できないことに注意してください。例: Microsoft OneNote および Microsoft XPS ドキュメント ライター。 このようなプリンタへ印刷するには、ユニバーサル印刷を使用してください。

XFCE4 のインストール¶

- XFCE4 をインストールします:

sudo apt-get install -y xfce4

RDP を使用して接続をテストします。 ウィンドウ・マネージャが表示されない場合、以下の手順に進みます。 XFCE4 をデフォルトとして設定します:

echo >~/.xsession

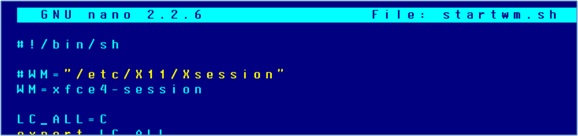

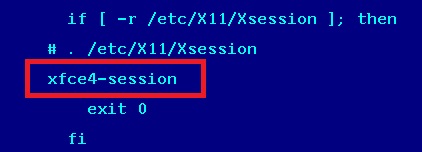

/etc/xrdp/startwm.sh を編集し、セッションのデフォルト・アプリケーションを変更します。これを実行する方法は複数ある場合がありますが、目的は「/etc/X11/Xsession」を「/usr/bin/xfce4-session」で置き換えることです。

以下は、xfce4-session を追加する例です:

行の先頭に「#」を入力し、デフォルトのウィンドウ・マネージャを無効化します。アクティブなウィンドウ・マネージャとして xfce4-session を入力します。 オプション: 起動するブラウザを追加します(例: firefox)

XRDP を再起動します:

sudo /etc/init.d/xrdp restart

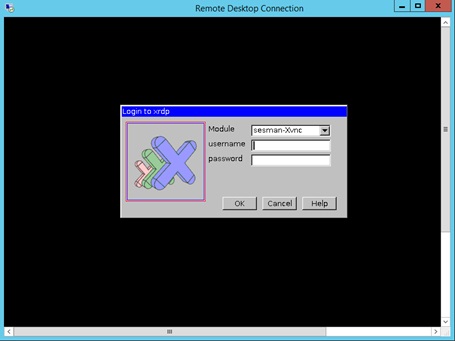

mstsc.exe などの RDP クライアント を使用して、XRDP がアクセス可能な状態であることを確認します。

ActiveDirectory サポート(Likewise)を追加する¶

注意

このセクションは Ubuntu 14 のみに対応しています。

Likewise を使用して、Ubuntu Linux に Active Directory 対応を構成できます。 この構成により、Linux セッションへのログインに ActiveDirectory の認証された資格情報を使用することで、シングル・サインオン機能を実現できます。

必要なパッケージをインストールする前に、Linux システムがインターネットに接続され、パブリック DNS ネーム・サーバ が構成済みであることを確認します。 まず、必要な likewise パッケージをダウンロードします:

sudo wget http\:\/\/de.archive.ubuntu.com/ubuntu/pool/main/l/likewise-open/likewise-open_6.1.0.406-0ubuntu5.1_amd64.deb

sudo wget http\:\/\/de.archive.ubuntu.com/ubuntu/pool/main/libg/libglade2/libglade2-0_2.6.4-2_amd64.deb

sudo wget http\:\/\/de.archive.ubuntu.com/ubuntu/pool/universe/l/likewise-open/likewise-open-gui_6.1.0.406-0ubuntu5.1_amd64.deb

ダウンロードしたパッケージをインストールします:

sudo dpkg -i likewise-open_6.1.0.406-0ubuntu5.1_amd64.deb

sudo dpkg -i libglade2-0_2.6.4-2_amd64.deb

sudo dpkg -i likewise-open-gui_6.1.0.406-0ubuntu5.1_amd64.deb

Likewise GUI を使用して Linux を Active Directory に追加します(nano エディターが必要です)。 ターミナル・ウィンドウを開き、次を実行します:

sudo nano /etc/nsswitch.conf

次の行を見つけます hosts: files mdns4_minimal [NOTFOUND=return] dns mdns4

上記の行を次のように変更します hosts: files dns [NOTFOUND=return]

ネットワークを再起動します: sudo /etc/init.d/networking restart

ドメインに参加します:

sudo domainjoin-gui (or sudo domainjoin-cli)

Active Directory ユーザを使用して Ubuntu 14.04 上の GUI ログオンを実行するには: 「/usr/share/lightdm/lightdm.conf.d/」にある 「50-ubuntu.conf」ファイルを編集し、以下の行を追加します:

allow-guest=false

greeter-show-manual-login=true

最後に、システムを再起動します。 再起動後、ログオン画面で「ログイン」を選択し、適切な構文を使用して Active Directory ユーザの資格情報を入力します:

- abc.comdomain_user_name

または

- domain_user_name@ericom.local

ActiveDirectory サポート(Pbis)を追加する¶

注意

このセクションは Ubuntu 14 のみに対応しています。

sudo wget http\:\/\/download.beyondtrust.com/PBISO/8.0.1/linux.deb.x64/pbis-open-8.0.1.2029.linux.x86_64.deb.sh

sudo chmod +x pbis-open-8.0.1.2029.linux.x86_64.deb.sh

sudo ./pbis-open-8.0.1.2029.linux.x86_64.deb.sh

ターミナルから以下を設定します:

cd /opt/pbis/bin/

sudo domainjoin-cli join --disable ssh $domainname $domainaccount

例: sudo domainjoin-cli –disable ssh abc.com admin@abc.com

パスワードを要求された場合、適切な資格情報を入力し、完了後に「成功」プロンプトが表示されます。

参考資料: https://community.spiceworks.com/how_to/80336-join-ubuntu-14-04lts-to-a-windows-domain-using-pbis-open

ドメイン・プレフィックスを定義するには、次を使用します:

sudo ./opt/pbis/bin/config UserDomainPrefix <domain-name>

デフォルトのドメインを使用するには、次を使用します:

sudo ./opt/pbis/bin/config AssumeDefaultDomain true

ActiveDirectory サポート(realmd SSSD)を追加する¶

注意

このセクションは Ubuntu 18 のみに対応しています。

以下の ssh コマンドを実行します:

sudo apt-get install realmd sssd adcli libwbclient-sssd krb5-user sssd-tools samba-common packagekit samba-common-bin samba-libs

「Default Kerberos version 5 realm」のプロンプトが表示された場合、ドメインをすべて大文字で入力します。

領域が正しく検出されることを検証するために、次を実行します:

realm discover <ドメイン名>

成功すると以下のような結果になります:

test.local

type:Kerberos

realm-name:TEST.LOCAL

domain-name: test.local

Kerberos チケットを作成するために、次を実行します:

kinit -V admin

管理者ユーザーの資格情報を入力します

次に、以下のコマンドを実行して、システムをドメインに参加させます:

realm --verbose join -U <管理者ユーザー名> <ドメイン接尾辞>

管理者ユーザーのパスワードを入力します

次に、ファイル /etc/pam.d/common-session を編集します

以下の行の前に:

session required pam_unix.so

次の行を追加します:

session required pam_mkhomedir.so umask=022

その後、/etc/sssd/sssd.conf を編集します

以下の行を削除します:

use_fully_qualified_names = True

fallback_homedir = \/home\/%d\/%u

次の行を追加します:

create_homedir = True

use_fully_qualified_names = False|

override_homedir = \/home\/%d\/%u

fallback_homedir = \/home\/%d\/%u

その後、ファイル/etc/realmd.conf を作成します。

以下の行を追加します:

[active-directory]

os-name = Ubuntu Linux

os-version = 18.04

[test.local]

fully-qualified-names = no

システムを再起動します

Active Directory ユーザーを使用してログインをテストします

次のコマンドを使用してログインのトラブルシューティングを行います。

getent passwd <ユーザー名>@<ドメイン.サフィックス>

DNS の構成¶

Linux システムから Active Directory の接続に問題が発生している場合、その Active Directory システムが DNS ネーム・サーバ・リストの最上部にあるかを確認します。

DNS ネーム・サーバを追加するには、次に移動します:

cd /etc/network/interfaces.d

ネットワーク・アダプタ・ファイルを編集します:

**sudo nano eth0.cfg**

dns-nameservers 10.0.1.1 を追加します(実際の DNS アドレスを入力してください)

ネットワークを再起動します:

sudo /etc/init.d/networking restart

使用されているネーム・サーバを確認します:

cat /etc/resolv.conf

Windows RDS でのセキュアなブラウジング¶

Windows RDS サーバの構成¶

セキュアな Web ブラウジングのソリューションとして Ericom Connect を構成することができます。 セキュアなブラウジングとは、エンドユーザのローカル・デバイスとブラウジング環境を隔離することを意味します。 ブラウジングのアクティビティは、DMZ などのセキュアな場所で稼働するサーバ上で実施されます。 このアーキテクチャには、以下のようなセキュリティ上の利点があります:

- マルウェアやランサムウェアなどの悪意のある攻撃をネットワークの境界で隔離、ブロックし、ローカル・ネットワークへの侵入を防止します

- パスワードや Cookie などのユーザの機密情報はサンドボックス環境へ隔離され、使用後に消去されます

Ericom Connect では、Windows リモート・デスクトプ・サーバ(RDS)と Linux Ubuntu サーバの両方にセキュアなブラウジングを提供できます。 機能は、バックエンドのオペレーティング・システムとブラウザにより異なります。 悪意のあるコードが内部ネットワークへ到達することを防ぐため、DMZ または ローカルのネットワークやコンピューティング・リソースから隔離されたテナント上にセッション・ホストを展開することをお勧めします。

Windows でのセキュアなブラウザの構成には、目的のブラウザの公開およびブラウザ・セッション用のパラメータの指定(例: キオスク・モード)を行います。RDS システムへブラウザをインストールした後、そのブラウザを Ericom Connect で公開します。

Web サイト・アクセス用にブラウザを公開する¶

Linux RemoteAgent を Ericom Connect から切断するには、次を実行します:

sudo service ericom-connect-remote-agent disconnect

Linux RemoteAgent のバージョンを確認するには、次を実行します:

sudo service ericom-connect-remote-agent version

Linux RemoteAgent のステータスを確認するには、次を実行します:

sudo service ericom-connect-remote-agent status

Linux RemoteAgent を起動するには、次を実行します:

sudo service ericom-connect-remote-agent start

Linux RemoteAgent を停止するには、次を実行します:

sudo service ericom-connect-remote-agent stop

Linux RemoteAgent を再起動するには、次を実行します:

sudo service ericom-connect-remote-agent restart

すべての RDP セッションの一覧表示(セッション・ステータス、ローカル・ユーザ名、セッション ID、プロセス ID、セッション経過時間、セッション切断経過時間)するには、次を実行します:

sudo service ericom-connect-remote-agent list-sessions

システムと AccessServer の情報を確認するには、次を実行します:

sudo service ericom-connect-remote-agent system-info

グリッドから取得された Linux RemoteAgent 設定を確認するには、次を実行します:

sudo service ericom-connect-remote-agent grid-settings

Linux RemoteAgent サービスの使用状況を確認するには、次を実行します:

sudo service ericom-connect-remote-agent

高いログ・レベルで Linux RemoteAgent を実行するには、以下を使用します:

sudo service ericom-connect-remote-agent start -log-debug-level <目的のレベル>

次のオプションを使用可能です: Debug, Verbose

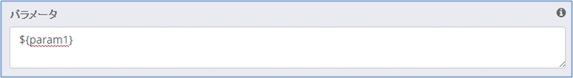

Ericom Connect では、任意の Web ページに埋め込み可能な URL を使用して、ブラウザ・セッションを起動するための革新的な方法が提供されています。 ユーザが URL をクリックすると、AccessPad と公開済みのブラウザが起動し、構成済みの Web サイトが自動的に開きます。 これは、セキュアなブラウザ環境(例: DMZ でブラウザを実行する RDS サーバ)で隔離する必要のあるインターネット・リンクを公開する際に特に便利です。 セキュアなブラウジングのために特別に使用する Web ブラウザを公開する方法は以下のとおりです:

(LNK ファイルではなく)完全なパスを使用してブラウザを公開します

${param1} を使用して、パラメータの使用を指定します

渡されるパラメータ値の長さは、256文字に制限されていることに注意してください。 8.1 以降では、RDP ホストが Windows の場合、文字数が 256 文字に制限されなくなりました。 8.2 以降では、Linux においても文字数が 256 文字に制限されなくなりました。

公開済みのブラウザは一般的な目的で使用するものではない(URI から渡すパラメータを必要とする)ため、アイコンをエンドユーザに対し非表示にします。

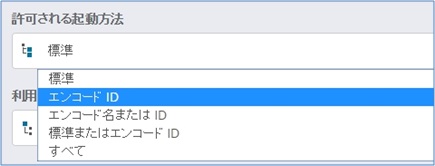

「要件」タブに移動し、「許可される起動方法」がアプリケーションの参照方法と一致していることを確認します。方法は、「リソース名」または「エンコードID」を使用します。例えば、ConnectCLI コマンドまたは Javascript を使用して生成したエンコード済みの値には、「エンコードID」を許可する必要があります。

EricomLaunch.js ファイルの構成¶

URI を使用する場所に EricomLaunch.js ファイルを配置します。公開済みのブラウザ、そのブラウザがメンバーとなっているグループおよび URI に、名前または一意の ID を設定します。

起動するアプリケーションの名前または ID

var app = "Secure Browser ";

アプリケーションの含まれるグループの名前または ID 空白文字列を使用可能です。

その場合、ユーザにとっての一意の存在がサーバにより検索されます。

var group = "DMZ ";

これはデフォルトで使用される URI です。 異なる URI を使用する場合、この行を変更してください。

var uri = "estp ";

Web ページへの URI の追加¶

ID への参照を Web ページに追加します。 渡される URL は、256 文字の文字制限があることに注意してください。 8.1 以降では、RDP ホストが Windows である場合、文字数が 256 文字に制限されなくなりました。 8.2 以降では、Linux においても文字数が 256 文字に制限されなくなりました。

例:

<A id="ERICOM" href="http://www.ericom.com">http://www.ericom.com</A>

比較として、ローカルで起動される標準的な URL は次のとおりです:

<a href="http://www.ericom.com">Ericom</a><br />

ConnectCLI GenerateEncodedUri コマンドにより生成される静的なエンコード済み URL は、「id=ERICOM」タグを使用せずに入力することもできます。例:

<A href="estp://accesspad/v1/NDg4NTMwYTUtZDI0Zi00ZGMyLWE1OTEtNTM3YTc0ZTQ1ZTgyJCEkKjYwN2FlYmQxLTRkNzktNDE1MS04NzM1LWYwYWRlMDU5NWE5MyQhJCo=">Secure webpage</A> <br/>

AccessPad URI の使用方法のサンプル HTML:¶

セッション・ホスト機能を構成する¶

AccessNow 用の Scale-to-Fit 機能を使用する¶

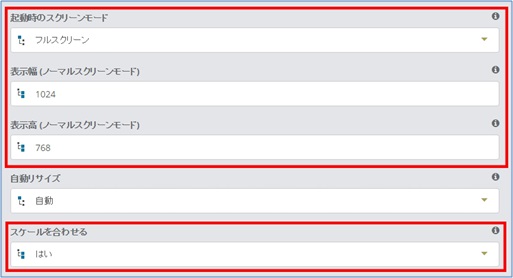

一部のアプリケーションでは、固定の解像度が要求され、その解像度がエンドユーザのブラウザや Chromebook で利用可能な解像度を超える場合があります。 Ericom Connect には、Scale-toFit 機能(スケールを合わせる)が含まれ、AccessNow セッションを実行しているブラウザで利用可能な表示域にフィットするようアプリケーションの自動的な拡大縮小を行うことが可能です。 Scale-to-Fit を設定するには、「起動時のスクリーンモード」を「フルスクリーン」に設定します。 「表示幅」と「表示高」に必要な解像度を設定します。 「スケールを合わせる」で「はい」をクリックして有効にします。

アクティブ・セッション中、ブラウザをリサイズすると、新しいサイズにフィットするようアプリケーションの拡大縮小が行われます。

構成済みのカスタム・ホスト名を使用する¶

Ericom Connect では、ユーザ接続用のリモート・ホストを識別する際に、リモート・ホストの「完全修飾ドメイン名」が使用されます。 一部のネットワークでは、「ホスト名」または「IP アドレス」のみが要求されます。 ネットワーク内で接続先のアドレスが渡される方法(例:ESG の接続先となるホスト・アドレスの決定) を設定するには、「システム」|「登録済み」に移動し、「共通」(歯車) アイコンと「設定」タブをクリックします。 アドレス値が渡される方法の定義には、次の 2つのオプションがあります:

「 RemoteHost接続に使用するアドレス」から目的の値を選択する

「カスタムアドレス(オプションポート)」に値を入力する - この値は最も高い優先順位が与えられ、「RemoteHost接続に使用するアドレス」の値はこの値により上書きされます。

TsAgent による切断したセッションのログオフ¶

以下の設定は、デスクトップとシームレス・アプリケーション・モードに関連するものです。

- 「切断されたセッションをログオフ」 (デフォルト:「いいえ」)

- 「ログオフ遅延(秒)」 (デフォルト:3 秒)

- 最小セッション時間 (デフォルト:30 秒)

「ログオフ」遅延秒数を使用する¶

リモート・デスクトップ・セッションを明示的にログオフするには、リモート・デスクトップの「スタート メニュー」の「サインアウト」機能を使用します。この機能が選択されると、セッションは直ちにログオフされます。 特定のアプリケーションのみが実行されるセッションであるリモート・シームレス・アプリケーション・セッションでは、この方法でログオフすることができません。代わりに、これらのセッションでは、表示されるウィンドウがなくなった時に自動的にログオフされます。例えば、すべてのアプリケーションを閉じた時です。 読み込み中など、一部のケースでは、通常操作中の短い時間にアプリケーションから何も表示されない場合があります。このようなセッションが途中でログオフされるのを防ぐため、自動ログオフを遅延させます。この遅延中に新しいウィンドウが作成されるか既存のウィンドウが表示された場合、ログオフはキャンセルされ、セッションはアクティブな状態で保たれます。

デフォルトの遅延時間は、構成により異なります:

マイクロソフト シームレス (デフォルトのモード) を使用する AccessPad では 30 秒です。

Ericom True Seamless を使用する AccessPad では 300 秒です。

AccessNow と AccessToGo では 3 秒です。

セッションの作成から 30 秒間は、そのセッションは終了されません。 上記の 300/30/3 秒の遅延時間は、Ericom Connect「ログオフ遅延(秒)」(「詳細」タブの下)を使用して調整できます。この設定で指定した値は、すべての種類のクライアントに使用されます。セッション作成からの 30 秒間の遅延は変更できないことに注意してください。 AccessPad で長い遅延が使用されているのは、クライアントにより追加アプリケーション用に既存セッションの再利用が可能なためです。このことは、ログオフの遅延の間に新しいアプリケーションが起動された場合、そのアプリケーション用に新しいセッションを作成するのではなく、既存のセッションを再利用できることを意味します。AccessNow と AccessToGo では、セッション共有は使用できません。

TsAgent によるログオフ¶

以下のシナリオでは、TsAgent によりセッションのログオフが実行されます。

- デスクトップまたはシームレスモードを使用中に、セッションが切断され、かつ 「切断されたセッションをログオフ(Logoff Disconnected Sessions) 」が「はい(Yes)」の場合。 次のケースでは、「ログオフ遅延(秒)(Logoff Delay(sec))」が無視されることに注意してください。

- Microsoft シームレスモードを使用中に、セッションが切断され、かつアクティブ・ウィンドウが存在しない場合。

- Ericom シームレスモードを使用中に、セッションが切断され、かつ 「ログオフ遅延(秒)(Logoff Delay(sec))」タイマーが期限切れとなった場合。 「ログオフ遅延(秒)(Logoff Delay(sec))」タイマーは、最後のウィンドウが閉じられた時に開始されます。

TSagent VBS のスクリプト¶

PowerTerm TSagent では、特定の RDP セッションのイベント間に .vbs スクリプトを実行する機能がサポートされています。この機能により、アプリケーションが起動時やセッションの接続または接続解除時に特定のコマンドを実行する機能のレイヤーを追加することが可能です。これらの機能は、バージョン 8.5 以降において Microsoft シームレス・セッションで使用できることが検証されています。

すべてのセッションのStartup後のログイン・スクリプト (_login)¶

_login.vbs という名前のファイルを作成し、TSagent がインストールされている scripts フォルダに保存します。 このフォルダが見つからない場合には、フォルダを作成します。 このスクリプトは、TS/RDS セッションが Startup フォルダを処理した後に実行されます。

すべてのセッションのStartup前のログイン・スクリプト(__login)¶

__login.vbs という名前のファイルを作成し、TSagent がインストールされている scripts フォルダに保存します。 このフォルダが見つからない場合には、フォルダを作成します。 このスクリプトは、TS/RDS セッションが Startup フォルダを処理する前に実行されます。

既存セッションへの接続時スクリプト(_connect)¶

_connect.vbs という名前のファイルを作成し、TSagent がインストールされている scripts フォルダに保存します。 このフォルダが見つからない場合には、フォルダを作成します。 このスクリプトは既存の TS/RDS セッションへの接続時に実行されます。

セッション切断時スクリプト (_disconnect)¶

_disconnect.vbs という名前のファイルを作成し、TSagent がインストールされている scripts フォルダに保存します。 このフォルダが見つからない場合には、フォルダを作成します。 このスクリプトは既存の TS/RDS セッションの接続解除時に実行されます。

プログラムの実行¶

Ericom シームレスを使用する場合、PtTsAgent は次の場所からプログラムを起動します:

- "SOFTWARE\Microsoft\Windows\CurrentVersion\Run"

- "HKEY_CURRENT_USER\Microsoft\Windows\CurrentVersion\Run"

8.5 では、この機能が Microsoft シームレスに追加されました(以前は Ericom シームレスのみで利用可能でした)。これはデフォルトでは無効化されており、次のレジストリ設定で有効化します:

- HKEY_LOCAL_MACHINE\SOFTWARE\Ericom Software\PtTSAgent RunStartup REG_DWORD 1

注意

Ericom Seamless でこの動作を無効化するための次の設定があります: SkipStartup REG_DWORD 1

セッション共有¶

ターミナル・サーバのリソース使用を効率化するために、複数のシームレス・アプリケーションで同一の RDP セッションが共有されます。 セッションを共有すると、複数のシームレス・アプリケーションを実行するために複数回サインインする必要がなくなります。 「セッション共有」はデフォルトで有効化されているため、このプロセスは可能な限り削減されます。 後続のアプリケーションには、独自の設定に関わらず、最初のアプリケーションのプロパティが使用されます。 Ericom Connect 管理コンソールでは、セッション内のすべてのプロセスが同一のステータスを持ちます。

セッションのプロセスが終了する際、Ericom Connect には認識されません。

セッション共有の使用を改善するには:

- すべてのターミナル・サーバに同じアプリケーションをインストールする必要があります。これにより、既にアクティブなターミナル・サーバに、追加で起動するアプリケーションが存在している状態になります。

- ターミナル・サーバへのサインインには、同一の形式で指定された同一の資格情報(ユーザ名とドメイン)を使用する必要があります。Ericom Connect 資格情報を使用するよう設定した公開アプリケーションでは、これは自動的に行われます。

セッションフォロー(追跡)¶

ターミナルサーバ・セッションは、ユーザが別のデバイスに移動する際に「フォロー(追跡)」するよう設定することができます。この機能は、別の場所に移動しながらアプリケーショやデスクトップにアクセスする必要があるユーザに役立ちます(例えば、ある患者から別の患者に移動する医師)。セッションフォローが有効になっている場合、セッションは Connect ユーザ名に基づいてユーザを追跡します。この機能は、異なる種類のクライアント間でも動作します(例えば、AccessNow、AccessToGo など)。

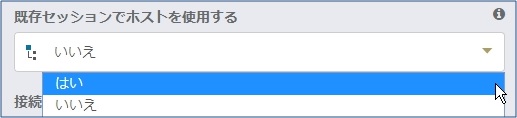

セッションフォローを有効化するには、Ericom Connect 管理コンソールを使用し、「既存セッションでホストを使用する」(Prefer Host with Existing Session)を「はい」(Yes)に設定します。

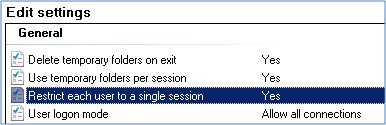

ターミナル・サーバは、「各ユーザを単一セッションに制限する」ように設定する必要があります(これは Windows のデフォルトです)。これは、「RDP 設定」で設定します(下の画像は Windows 2008 R2 で取得したものです) :

セッションフォローは、有効化されている場合でも次のような状況では使用できません:

- ユーザが Ericom Connect の外で RDP セッションを開始した場合。

- ユーザが Ericom Connect に使用するものと別の資格情報を使用して RDP セッションにサインインした場合(例えば、事前定義された資格情報を使用して接続を開始)。

注意

事前定義された資格情報を使用した接続は、同じ接続を起動する別のユーザに意図せず「セッションを奪われる」可能性があります。 このような接続の「既存セッションでホストを優先する」が無効になっていることを確認してください。

カスタム・クライアント名の使用¶

- RDP セッションが作成されると、「クライアント名」がRDPホストに送信されます。これは、タスクマネージャの「ユーザー」タブの「クライアント名」列で確認できます。

- 9.1.1 から、次の新しい高度な設定パラメータが追加されました: Connection (Advanced) property(接続(詳細)プロパティ) | Client Name Mode

この設定は、Blaze および AccessNow セッションにのみ適用されます。EricomRDP に適用され、クライアント名の内容を変更するために使用されます。

クライアント名のデフォルト値は次のとおりです:

| クライアント | デフォルト値 |

|---|---|

| AccessPad/Blaze mode | クライアント・コンピューター名 |

| EricomRDP | クライアント・コンピューター名 |

| MS MSTSC.EXE | クライアント・コンピューター名 |

| AccessNow | ネットワーク接続に基づくクライアントの IP アドレス |

| AccessToGo iOS | iOS デバイスのデバイス名 |

| AccessToGo Android | localhost |

可能なオプションは次のとおりです:

- Classic(デフォルト) これは、上記のデフォルトの動作です。

- XForwardedFor またはクライアント IP - X-Forwarde[d-For ヘッダーがある場合は、X-Forwarded-For の IP アドレスを使用します。それ以外の場合は、クライアント Web サービスによって決定されたクライアントの IP アドレスを使用します。

- Client IP - クライアント Web サービスによって決定されたクライアント IP アドレスを使用します。

SSO Kerberos¶

Ericom Credentials Provider (資格情報プロバイダ)¶

Ericom Connect 8.4 以降では、Windows システム上の AccessPad および AccessPortal で Kerberos ベースのSSO(シングルサインオン)がサポートされます。

開始するには、SSO 着信接続を受け入れる各 RDP ホストに Ericom Credentials Provider (資格情報プロバイダ) SSO Server (EricomSSOServer_x64.msi) をインストールします。 Ericom Credentials Provider は、Windows 2012R2 および 2016 をサポートしています。

Kerberos SSO を有効化している場合、フロントエンド(サードパーティ)ポータルで 2 要素認証が実行されると想定されるため、RADIUS ベースの 2 要素認証は Ericom Connect を介して使用できなくなります。

Ericom Connect の設定¶

Ericom Connect の前提条件

- Ericom Connect サーバは、クライアントおよび RDP ホストサーバのドメインにある必要があります。

- Ericom Connect サーバは、システム・アカウント(デフォルト)で実行する必要があります。

- Ericom Connect エンドユーザ Web サービス (EUWS)および Business Logic サービスのマシンは、Active Directory で Kerberos 委任を設定する必要があります。

「設定 | 設定 | セカンダリ設定(またはテナント | 設定)」に移動し、次を設定します。

- 「Kerberos での認証を許可する」(Allow Authentication with Kerberos) :はい(Yes)

「設定 | 設定 | システム設定」に移動し、次を設定します。

- 「認証用の Kerberos SPN」(Kerberos SPN for Authentication) HOST/${ComputerName}

- これは、Ericom Connect にログインするユーザを認証する際に使用する SPN です。${ComputerName} または ${ComputerFDQN} は、Connect サーバの名前/FQDN(完全修飾ドメイン名)で自動的に置き換えられます。

「システム | ホスト | 設定(歯車アイコン) へ移動します。

- 「NLA ユーザアカウント」(NLA User Account Name)と「パスワード」(Password)を設定します。

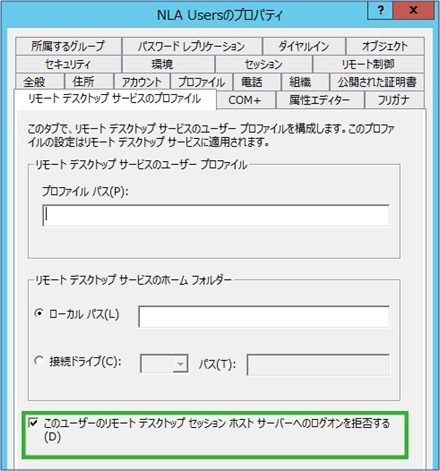

NLA 用に設定したユーザは、ログインのためのエイリアスとして機能します。これはシステムへの RDP へのアクセスを持つ必要がありますが、実際にはログイン権限を持っていません。NLA 用に設定したユーザは、以下の属性を持つ必要があります:

- システムへの RDP に設定されている(「システム | プロパティ | リモート | NLA エイリアス用にユーザを選択する(Select the user for NLA aliasing)」)

- ログイン権限が無効化されたローカルまたはドメイン・アカウントである

- ユーザ・アカウントを使用したシステムへの実際のログインを無効化する(「ユーザ & グループ」に移動し、「NLA ユーザ | プロパティ | リモートデスクトップサービスのプロファイル | このユーザのリモートデスクトップセッションホストサーバへのログオンを拒否する」(Deny this user permissions to log on)を選択する)

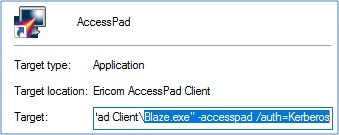

AccessPad での SSO の使用¶

8.4 以降では、Kerberos SSO を有効化するための新しいパラメータが Ericom AccessPad でサポートされています。 AccessPad ショートカットのコマンドラインで次のパラメータを blaze.exe に追加します: -accesspad /auth=Kerberos これは、接続する Ericom Connect サーバ(ESG または EUWS)を指定し、ユーザ・プロンプトをバイパスする /server= と組み合わせて使用することで、最もシームレスなログインエクスペリエンスを提供することができます。

8.5 以降では、「-accesspad /auth=Kerberos」が指定されていてサーバが定義されていない場合、SSO は自動的に実行されません。 必要な設定をユーザーが構成できるよう、AccessPad によりユーザーにログイン・ウィンドウが表示されます。 この動作は、以下の設定でも発生します:

accesspad /auth=Kerberos /server=accesspad /auth=Kerberos /server=\\"\\"

AccessPortal での SSO の使用¶

8.4 以降では、AccessPortal への SSO のために Kerberos と Kerberos 以外の接続をサポートすることができる新たな AccessPortal SSO ページが用意されています。 デフォルトの URL は次のとおりです:

https://euws.address.com:8011/ericomxml/accesssso/AccessPortalSso_New.htm

この例のページは、必要に応じてお客様がカスタマイズすることができます。 カスタマイズされたページは Ericom のテクニカル・サポートの対象外となることに注意してください。

AccessNow での SSO の使用¶

8.4 以降では、AccessNow セッション への SSO のために Kerberos と Kerberos 以外の接続をサポートすることができる新たな AccessNow SSO ページが用意されています。 デフォルトの URL は次のとおりです:

https://euws.address.com:8011/ericomxml/accesssso/AccessNowSso_new.htm

この例のページは、必要に応じてお客様がカスタマイズすることができます。 カスタマイズされたページは Ericom のテクニカル・サポートの対象外となることに注意してください。

AccessPortal のための Microsoft IE の設定¶

以下の設定は、 Kerberos SSO の円滑な動作を確実にするために役立ちます(これらは、グループ・ポリシーで構成できます) :

- 互換モードを無効化します(「設定 | 互換表示設定 | イントラネットサイトを互換表示で表示する」のチェックを外します)

- Ericom EUWS(または ESG) を「ローカルイントラネット」に追加します(「インターネットオプション | セキュリティ | ローカルイントラネット | サイト | 詳細設定」に移動し、「uws.address.com」または「*.address.com」を追加します

AccessPortal のための Microsoft Edge の設定¶

以下の設定は、Kerberos SSO の円滑な動作を確実にするために役立ちます(一部はグループ・ポリシーで設定できます) :

- Ericom EUWS(または ESG) を「ローカルイントラネット」に追加します(「インターネットオプション | セキュリティ | ローカルイントラネット | サイト | 詳細設定」に移動し、「uws.address.com」または「*.address.com」を追加します

- レジストリを介して委任権限を追加します。例えば、「*.address.com」を許可するには、次を実行します:

reg add "HKLM\SOFTWARE\Policies\Microsoft\Edge" /f /v AuthNegotiateDelegateAllowlist /d *.address.com /t REG_S

AccessPortal のための Google Chrome の設定¶

以下の設定は、Kerberos SSO の円滑な動作を確実にするために役立ちます(一部はグループ・ポリシーで設定できます) :

- Ericom EUWS(または ESG) を「ローカルイントラネット」に追加します(「インターネットオプション | セキュリティ | ローカルイントラネット | サイト | 詳細設定」に移動し、「uws.address.com」または「*.address.com」を追加します)

- レジストリを介して委任権限を追加します。例えば、「*.address.com」を許可するには、次を実行します:

- reg add "HKLM\SOFTWARE\Policies\Google\Chrome" /f /v AuthNegotiateDelegateWhitelist /d *.address.com /t REG_SZ

AccessPortal のための Mozilla Firefox の設定¶

以下の設定は、 Kerberos SSO の円滑な動作を確実にするために役立ちます:

- 「about:config」に移動します

- 「network.negotiate-auth.trusted-uris」を見つけ、「euws.address.com」または「.address.com」を追加します(鉤括弧記号は含みません)

- 「network.negotiate-auth.delegation-uris」を見つけ、「euws.address.com」または「.address.com」を追加します(鉤括弧記号は含みません)

高度な設定¶

特定の展開シナリオでは、EricomConnectClientWebService サービス向けに SPN およびサービス・アカウントを設定することが必要になります。特に、Web ベースのポータル(AccessNow または AccessPortal SSO ページ)を使用し、同じ URL でアクセスされる可能性のある複数の EricomConnectClientWebService インスタンスが存在する場合、このような設定を行うことが必須となります。例えば、複数の EricomConnectClientWebService または ロードバランサを使用して ESG を使用する場合などです。

- EricomConnectClientWebService の実行アカウントとなるドメイン・アカウントを作成します

- そのアカウントに、各 EricomConnectClientWebService マシンの管理者権限を付与します

- Active Directory でこのユーザを制限なし委任として信頼します (任意のサービスへの委任)

- サービスを停止し、実行アカウントをこのアカウントに変更します

- 直接的または間接的に EricomConnectClientWebService を参照する完全修飾ドメイン名ごとに、サービス・アカウントへの適切な SPN を割り当てます。「esg1.mycompany.com」と「esg2.mycompany.com」が存在し、サービスアカウントが「mycompanyecserviceacct」であると仮定した場合、以下のようになります:

setspn -A http/esg1.mycompany.com mycompany\ecserviceacct

setspn -A http/esg2.mycompany.com mycompany\ecserviceacct

- EricomConnectClientWebService サービスを起動します

追加の注意事項¶

DNS ラウンド・ロビンを使用する場合(例えば、DNS 名が「rr.mycompany.com」であり、これが ESG への参照に使用されているとした場合)、以下を実行します:

setspn -A http/rr.mycompany.com mycomany\ecserviceacct

上記のすべてのケースでは、コンピュータ名を追加することも必要となる場合があります

setspn -A http/rr

ブラウザは、これらの SPN 名への委任を許可するよう設定する必要があります。

SPN を再設定した後、クライアント・マシンで「klist purge」コマンドを実行することが必要となる場合があります。

新しい設定を反映するには、EricomConnectClientWebService の再起動 が必要になる可能性があります(2 回の再起動が必要な場合もあります)。

既知の動作¶

「user@domain を削除できません」(Cannot delegate user@domain)というエラーは、Kerberos 認証が動作しているものの、委任ではないことを示しています。使用しているブラウザ向けのセクションを参照してブラウザ設定を確認してください。

式の構文¶

Ericom Connect は、接続ルールや RADIUS 使用条件などの一部の設定に、ユーザーが提供する「式」を構成データとして使用します。 これらは、Microsoft Excel の数式に似ています。 式では、リテラル(例:1、'hello'、true)、演算子(例: ==、!=)、変数(例: PortalType、ViaEsg など)、および関数(例: MemberOf、RegexMatch) を使用します。

- 8.5 では、次の 2つの変数が追加されました:

- ClientIP および XForwardedFor(これらは、クライアントに基づいて属性を特定するのに役立ちます)。

例えば、RADIUS 使用条件を作成する際、変数のうち 2つは ViaEsg と ClientIP になります。

ルールのサンプル:

- true - (RADIUSを常に有効化)

- false - (RADIUSを使用しない)

- ViaEsg - (ESG による接続の場合 RADIUSを使用する)

- ViaEsg == true (ESG による接続の場合 RADIUSを使用する)

- ViaEsg && ClientIP != ’1.2.4.5’- (ESG による接続の場合。ただし、クライアントの IP が 1.2.4.5 である場合を除く)

- !MemberOf(ClientIP, ’1.2.3.4’, ’1.2.3.5’) - (1.2.3.4 および 1.2.3.5 を除くすべてのクライアント)

- StartsWith(ClientIP, "1.2.3.") - (クライアント IP が 1.2.3 で開始する)

リテラル(大文字と小文字を区別)

- 数字: 1

- 文字列: ’hello’ - すべての文字列は一重引用符で囲みます

- ブール値: true、false

演算子

- ==

- !=

- &&

- ||

- ( 表現 )

関数

| 関数 | 説明 |

|---|---|

| MemberOf (表現, 値1, 値2,…) | 表現==値1 || 表現==値2 と同じ |

| RegexMatch(表現, パターン) | 大文字と小文字が区別される .Net 正規表現の一致 |

| StartsWith(表現, 値1, 値2,…) |

|

変数(大文字と小文字を区別)

変数セットはコンテキスト固有です。 RADIUS 使用条件および接続ルールの変数は以下の通りです:

| 変数 | 説明 |

|---|---|

| ViaEsg | 接続が ESG 経由の場合 True |

| PortalType | クライアントのタイプ(大文字と小文字を区別) AccessPortal、AccessPad、AccessToGo、AccessNowSso、AccessPortalSso |

| EsgAddress (8.2 HF で追加) | ESG の IP アドレス |

| EsgId (added in 8.2 で追加) | ESG の GUID |

| ClientIP (8.5 で追加) | クライアントの IP アドレス ウェブ・クライアントの場合、これはウェブ・リクエストの IP アドレスです。 ネイティブ・クライアントの場合は、これは EricomClient によって検出されたデバイスの IP アドレスです |

| XForwardedFor (8.5 で追加) | ウェブ・クライアントについては、リクエストがロード・バランサまたは他のポータルから転送されたものである場合、ClientIP はクライアントではなく NLB のアドレスになります。 ほとんどの NLB では、X-Forwarded-For ヘッダーにオリジナルの ClientIP が書き込まれます。 |

| LoginAsName (9.0で追加) |

|

Ericom Team Client¶

前提条件¶

Ericom Team Client は、複数のユーザがメイン・セッションを閲覧することを可能にする、Enterprise エディション限定の機能です。 1つのメインのコントロール・セッションが存在し、他はすべて閲覧のみのセッションとなります。 任意の閲覧専用のセッションでコントロールを取得して、コントロール・セッションとすることができます。 最大で 22 の閲覧とコントロールのセッションが許可されています。

Ericom Connect Enterprise

Microsoft Windows Server 2012R2 または 2016

各ユーザの RDS クライアント・アクセス・ライセンス(CALS)

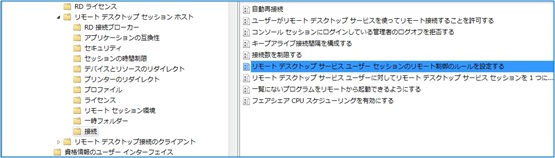

次の GPO を設定します: コンピュータの構成|管理用テンプレート|Windows コンポーネント|リモートデスクトップサービス|リモートデスクトップセッションホスト|接続|リモートデスクトップサービスユーザーセッションのリモート制御のルールを設定するを 有効 に設定します。

次のオプションを有効にします: ユーザの許可なしでセッションを参照する

リモートデスクトップサーバ(RDS)で、セッションが予期せず終了しないように、「アイドル時の切断/ログオフ」設定を無効にします

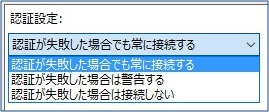

グループポリシーで編集: コンピュータの構成 | 管理用テンプレート | Windows コンポーネント | リモートデスクトップサービス | リモートデスクトップ接続のクライアント | クライアントのサーバ認証を構成する – 設定されている場合には、「認証が失敗した場合でも常に接続する」に設定します。

指定したRDSシステムが関連するシステムグループ内の唯一のホストであることを確認します。TeamごとにEricom Team Clientを実行するために複数のRDSシステムを使用しないでください。

公開されたアプリケーションのセッション構成で自動再接続を無効にしてください。

設定¶

Ericom Team Client(ETC)のコンポーネント(EricomTeamClient.exe)は、RemoteAgent とともに EricomTeamClient サブフォルダにインストールされています。 Ericom Team Client を起動すると、チーム・アクション・ダイアログを備えた Windows デスクトップセッションが表示されます(デフォルト動作)。 特定のアプリケーションを直接起動するには、Windows シェル(explorer.exe)を目的のアプリケーションまたはファイルに置換します(ファイルを開くには、ファイルの関連付けがシステム上に存在する必要があります)。

- シェルは、次の場所のレジストリで構成されています:

- HKLM\Software\Microsoft\Windows NT\CurrentVersion\Winlogon\Shell

(シェルを設定すると、Ericom Team を使用していない場合であってもすべてのユーザに対して適用されます)

Ericom Connect 管理コンソールを使用して、Ericom Team Client をアプリケーションとして公開します。

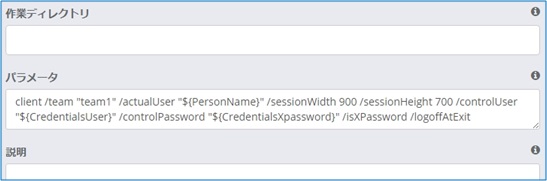

Team Client 要の必要なパラメータを入力します。 例:

client /team "My Team" /actualUser "${PersonName}" /sessionWidth 900 /sessionHeight 700 /controlUser "${CredentialsUser}" /controlPassword "${CredentialsXpassword}" /isXPassword /logoffAtExit

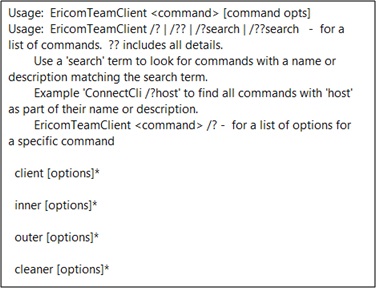

詳細な設定オプションについては、 EricomTeamClient.exe /? を入力します。

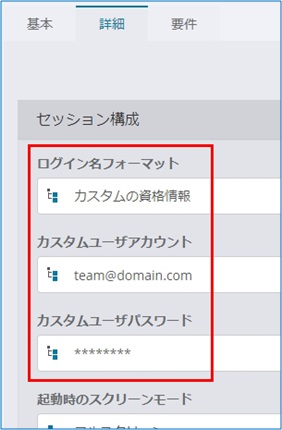

アプリケーションを公開する際、静的ユーザを指定する必要があります。 このユーザは、RDP セッションへの接続および Ericom Team Client を起動するためのアクセス権を持っている必要があります。 公開アプリケーションの「詳細」タブで、以下を設定します:

- ログイン名フォーマット: 「カスタムの資格情報」として設定します。

- カスタムユーザアカウント:すべてのセッションで使用する静的ユーザを入力します

- カスタムユーザパスワード: 設定したユーザ名に対応するパスワードを入力します。

使用方法¶

公開済みの Ericom Team アプリケーションをクリックして、最初のセッションを起動します。 Ericom Team アクションのボックスが表示されます。

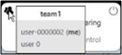

Ericom Team Client のステータス

接続中 (Connecting) - Ericom Team はセッションに接続中です

閲覧 (View) - これは閲覧のみのセッションです。 コントロール・アクセスを取得するには、「コントロール」をクリックします。

コントロール (Control) - これはコントロール・セッションです。 ある時点において、1つのコントロール・セッションのみがアクティブとなることができます。 コントロール・セッションは、任意の閲覧セッションから取得することができます。 閲覧専用モードに切り替えるには、「閲覧」(View)をクリックします。

ステータス (Status) - Team アイコンの上にカーソルと置くと、既存のユーザ、チーム名、およびコントロール・ユーザを確認できます。

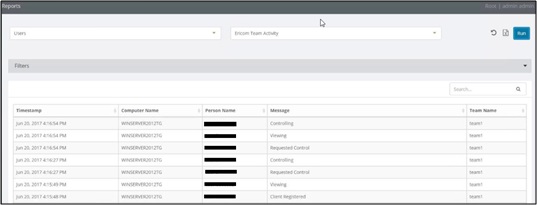

すべての Ericom Team アクションは、システムに記録されます。 アクティビティを表示するには、「レポート | ユーザ | Ericom Team アクティビティ」に移動します。

目的のパラメータを入力し、「実行」をクリックすると結果が表示されます。 このレポートには以下が含まれています:タイムスタンプ、コンピュータ名、ユーザ名、メッセージ、Team名。

Team の強制終了¶

アクティブな Team セッションは、「cleaner」パラメータを使用して公開アプリケーションを実行することで、強制的に閉じることができます。 例:

パラメータ: cleaner /team "${AppName}" /actualUser "${PersonName}" /sessionWidth 1024 /sessionHeight 786 /controlUser "${CredentialsUser}" /controlPassword "${CredentialsXpassword}" /isXPassword

必要に応じて、このパラメータを使用して新しい公開アプリケーションを作成します。

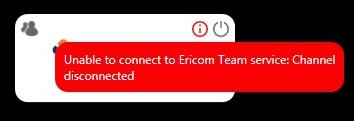

既知の動作¶

Ericom Team Client で障害状態が検出されると、エラーが表示されます。 エラーには、以下のようなものがあります:Team サーバに接続できませんでした(Unable to connect to Team server)。サーバが切断されました(Server disconnected)。接続の起動でタイムアウト(120 秒)が発生しました( Timeout (120 seconds) to launch connection)。以下はエラー表示のサンプルです:

コントロール・セッションを使用する場合、Windows セッションをロックしないでください。 これを行うと、セッションが回復不可能な状態になります。 Team セッションを閉じなければならなくなり、保存されていあに作業が失われる可能性があります。

コントロール・セッションを使用する場合、UAC プロンプトにアクセスできなくなります。 サーバー上でセッション起動時に自動的に立ち上がる UAC アプリケーションを無効化してください。

高度な設定¶

ワークステーション OS でのアプリケーションの展開¶

Ericom Connect では、Microsoft シームレス設定を使用している場合、Windows ワークステーションのオペレーティング・システムからアプリケーションを公開することができます。 ワークステーション OS 上でアプリケーションを公開する場合、エンドユーザのセッションにはアプリケーションのみが表示され、デスクトップ要素(例: スタート・メニュー)は表示されません。 ワークステーション OS からアプリケーションを公開するには、以下を実行します:

- Ericom Connect 管理コンソールを開き、「設定」| 「デフォルト」に移動します: 要件

- 「ワークステーション OS でアプリの起動を許可」(Allow App Launch on Workstation OS)の設定を「はい」(Yes)にします(この設定は、すべての公開アプリケーションに適用されます)。これは、公開アプリケーションのレベルでも設定が可能です。

- ワークステーション OS からアプリケーションを公開するには、「セカンダリ設定」または「テナント設定」に移動し、「ワークステーション OS からの公開を許可」(Allow Publish From Workstation OS)を「はい」(Yes)に設定します。

- (RDS とワークステーションを使用する環境への推奨) すべてのリモート・デスクトップ・サーバから分離させるために、ワークステーションから構成されるシステム・グループを作成します。

- 公開グループを作成し、ワークステーションが含まれるシステム・グループに関連付けます。

目的のアプリケーションを(ワークステーションから)公開し、ワークステーションのシステム・グループにマップされている公開グループに関連付けます。 「詳細設定 | セッション設定 | シームレスモード」に移動し、Microsoft を選択します。Ericom モードでは、ワークステーションからのシームレス・アプリケーションがサポートされていません(26973)。

.BAT バッチファイルの公開¶

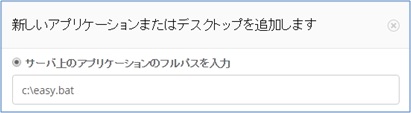

アプリケーションの追加機能を使用して、バッチファイル(.BAT 形式)を公開できます。ファイルを正常に公開するために、そのファイルがいずれかの RDS サーバ上に存在することを確認してください。 「アプリケーション追加」をクリックし、「サーバ上のアプリケーションのフルパスを入力」を選択します。 バッチファイルのパスを入力します。

アプリケーションを追加する既存の公開グループ(オプション)を選択して、「追加」ボタンをクリックします。

ロード・バランサ Ping ポイント¶

Ericom Connect では、ping ベースの健全性モニタリングを使用したロード・バランサがサポートされています。 ロード・バランサを以下のいずれか 1つのポートに誘導します:

EUWS HTTPS:

https://server-address:8011/ericomxml/ping

EUWS HTTP:

https://server-address:8033/ericomxml/ping

ESG:

https://ESG-server-address:443/ping

ワークステーションでのセッション・フォロー¶

Ericom Connect 7.3 より、ユーザがワークステーションへの接続を既存のセッション(例: ロックされた状態)で試みた場合、ユーザは自動的にそのワークステーションに再接続されます。 他のユーザがそのワークステーションにログオンした場合、オペレーティング・システムの警告メッセージが表示されます(ここではオペレーティング・システムの標準ルールが適用されます)。 ルール「ワークステーションのOSで条件を無視」はデフォルトで「はい」に設定されているため、ワークステーション・ベースの接続にはバインド条件が無視されます。 Ericom Connect 7.2 とそれ以前のバージョンでは、「マイデスクトップ」ワークステーション(LDAP)属性が設定されている場合のみ、ユーザは既存セッションに再接続することができました。(「マイデスクトップ」を使用しない場合、1 台のワークステーション上で許可されるのは 1つのセッションでした)

FIPS 準拠¶

Ericom Secure Gateway は、FIPS 準拠に対応するように強化された Windows システムと互換性があります。 ESG のためにFIPS を有効にするには、他の Connect サービスが実行されていない専用のシステム上で ESG を実行する必要があります。FIPS は、グローバル/ローカル・ポリシーまたはレジストリのいずれかを使用して、オペレーティング・システム上で設定できます。

- グループ・ポリシー: コンピュータの構成 | Windowsの設定 | セキュリティの設定 | ローカルポリシー | セキュリティオプション | システム暗号化: 暗号化、ハッシュ、署名のためのFIPS準拠アルゴリズムを使う

- レジストリ:HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\FipsAlgorithmPolicy | 「Enabled」を「1」に設定します

設定を有効化した後、システムを再起動します。

Ericom グリッド・コンポーネントと Access Server は、FIPS に対応していないことに注意してください。 FIPS 準拠が必要な場合、Ericom Secure Gateway を使用する必要があります。

実装方法¶

- Connect Server 9.5 は、digital signatureとdigital signature2の 2つの署名を生成します。FIPS マシンで動作する場合、両方の署名は同じ FIPS 署名(64文字)となります。非 FIPS マシンで動作する場合、digital signatureは 32 文字の形式で送信され、digital signature2 は FIPS 形式(64 文字)で送信されます。

- Access Server 9.5 および EricomRDP 9.5 は、最初に digital signature2 が存在するかどうかを確認し、次に digital signature を確認します。

様々な Connect/Access コンポーネントとの互換性:¶

- Connect が FIPS マシンの場合、新しい RemoteAgent (Access Server) と新しい AccessPad (EricomRDP および blaze) が必要です。Windows 以外のクライアント (Linux および Mac AccessPad、ATG)は動作しません。

- Connect が非 FIPS マシンの場合、古いバージョンのクライアントと Remote Agent (Access Server) は互換性があります。

様々なオペレーティング・システムでの FIPS 準拠¶

- Connect Server - Windows 2012 R2 および Windows 2016 でサポートされています。

- RemoteAgent (Access Server) - Windows 7 sp1、Windows 8.1、Windows 10、Windows 2008 R2、Windows 2016、および Windows 2019 でサポートされています。

注意

2012R2 はサポートされていません。

- AccessPad(EricomRDP および blaze) - Windows 7 sp1、Windows 8.1、および Windows 10 でサポートされています。