4.3. ウェブセキュリティとブラウザの分離¶

4.3.1. ポリシーマネジメント¶

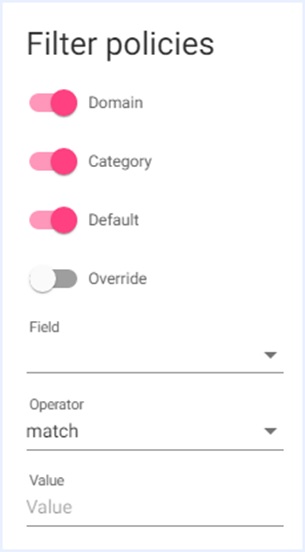

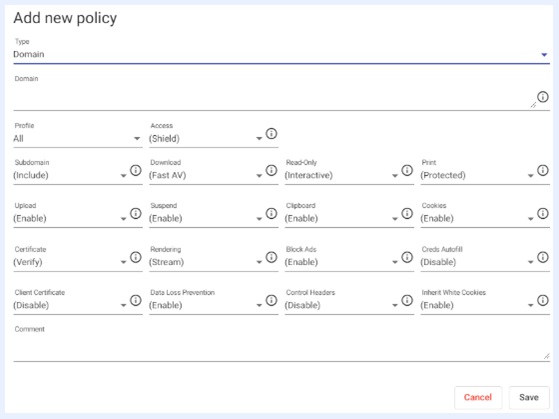

特定のドメイン、事前定義されたカテゴリ、カスタムカテゴリ、リスクカテゴリごとにポリシーを定義することができます。

プロファイルが設定されている場合、ポリシーは特定のプロファイルごとに、またはデフォルトのAllプロファイルごとに定義することができます。

ポリシーテーブルには、ドメイン、IPアドレス、カテゴリのリストが含まれ、それらの定義されたポリシーが表示されます。

ポリシー表は2つのモードで表示することができます。CompactとVerboseです。 コンパクトモードには、以下のフィールドが含まれます。ドメイン/カテゴリー、タイプ、プロファイル、アクセス、コメント。

冗長モードでは、すべての設定が表示されます。

ポリシーの設定¶

既定のポリシー¶

すべてのプロファイルには、「デフォルト」ポリシーがあります(タイトルは「デフォルト - プロファイル名」)。ビルトインプロファイルはAllプロファイルです。新しいプロファイルを作成すると、自動的にポリシーテーブルに「デフォルト」のエントリが追加されます。

デフォルト値を編集するには、特定の行を選択し、「編集」オプションを選択します。必要な値を変更し、アクションを確認します。これは、このポリシーのデフォルト値を持つ、テーブル内のすべてのドメイン/カテゴリに影響します。事前に定義された値を持つドメイン/カテゴリは影響を受けません。

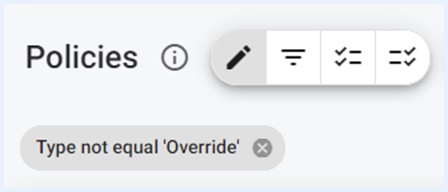

オーバーライドポリシー¶

オーバーライドポリシーがありますが、デフォルトでは非表示になっています。このポリシーを編集するには、「Type not equal 'Override'」の横にある「x」を押して、フィルタをクリアします。

オーバーライドポリシーで設定された設定は、定義されたポリシーの設定より優先されます。

既存のポリシーを編集する¶

表中の既存のエントリを編集するには、関連するポリシーを選択し、[編集]ボタンをクリックします。

すべての値を更新することができます(新しいエントリを追加するときと同じです)。値の更新が完了したら、ダイアログを確認し、更新された値を検証し(新しいドメインを追加するときと同じチェックが実行されます)、コミットします。

注意

このセクションで行われた各アップデートは、検証されコミットされると、適用されるまでに数秒かかる場合があります。また、新しいセッションにのみ適用されます。これらの変更は、既存のセッションには影響しません。

ポリシー - 一般的な情報¶

タイプ¶

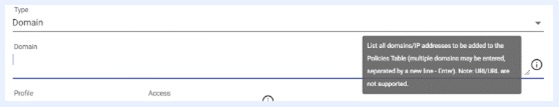

ドメインを追加するには、「タイプ」を「ドメイン」に変更し、ポリシーを定義するドメインまたはドメインのリストを入力します。

注意

複数のドメインを定義する場合、定義されたポリシー設定を使用して大量に作成されます。 作成時に、各ドメインに対して一意のポリシーが生成されます。 ドメインのグループに対して一連の設定を定義するには、マルチドメインリストを作成します。

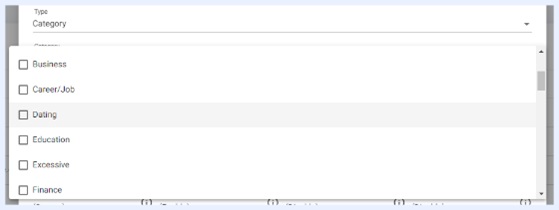

カテゴリを追加するには、[タイプ]を[カテゴリ]に変更します。ポリシーを定義するために必要なカテゴリを選択します。

注意

あらかじめ定義されたカテゴリー(例:ショッピング)は、テナントがそのライセンスを取得している場合にのみ、テーブルに表示されます。

プロフィール¶

このポリシーが関連付けられるプロファイルを選択します。

アクセス¶

ポリシーを管理する場合、まずアクセスモードを定義します。

Shield - ウェブアイソレーションを使用して開く

- インスペクト - プロキシを使用して開く

- この設定は、URLリダイレクトセッションには適用されません。この設定は、SSLを検査するため、フィッシングや疑いのあるURLの検出を向上させます。

- 許可(SSL検査なし) - SSL検査なしでプロキシを使用して開きます。

- この設定は、URLリダイレクトセッションには適用されません。一部のWebサイト(金融サービスなど)では、SSL検査がブロックされるため、この設定が必要です。

拒否 - アクセスを拒否し、Webサイトが拒否されるとブロックページが表示されます。

サブドメイン¶

ドメインのサブドメインが含まれるかどうかを定義します。例えば、example.comがドメインとして定義され、subdomains = includeの場合、west.example.comとeast.example.comは両方とも含まれ、example.comに対して定義されたすべてのポリシー値の影響を受けるようになります。これらを明示的にドメインセクションに追加する必要はありません。

subdomains = excludeの場合、正確に特定のドメインのみがマッチングされます。例:example.comがドメインとして定義され、サブドメイン=excludeの場合、www.example.com はポリシーでマッチングされません。

コメント¶

ポリシーや使い方を説明するコメントを入力する。

アイソレーションの設定¶

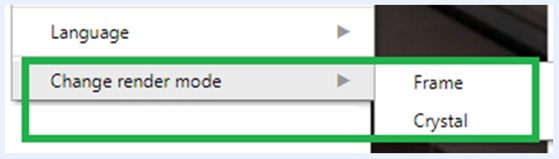

レンダリング¶

コンテンツがどのようにレンダリングされるかを定義します。3つのオプションがあります。

- フレーム - ブラウザのコンテンツはすべてフレーム(画像)として転送されます。DOM 要素、CSS、内部ロジック、API 呼び出しはクライアントから隠蔽されます。

- ストリーム - すべてのメディア要素(例:Youtube)が直接ストリーミングされます。その他の要素はフレームモードとして転送されます。

- クリスタル - ブラウザのコンテンツの一部はそのまま表示されます - DOM要素とCSS(これは安全だと考えられています)。その他の有害と思われる要素(内部ロジックやAPIコール)は、クライアントから隔離されています。

- エンハンスドフレーム - (VMIライセンスが必要)ウェブ会議アプリケーション(Zoom web、Teams web、Google Meet、Cisco WebEx、Blue Jeans)を分離するために使用します。

サスペンド¶

孤立したセッションをアクティブな状態に維持する期間を設定します。

ポリシー - ファイルの取り扱い¶

ファイル転送(ダウンロード/アップロード)¶

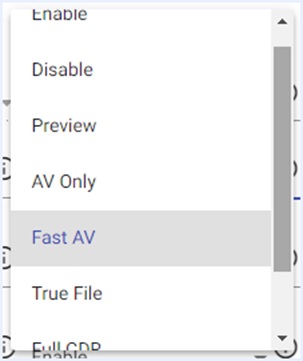

ダウンロード/アップロード - 指定されたドメインからファイルをダウンロード/アップロードしてサニタイズすることができるかどうかを定義します。可能な値は次のとおりです。

許可 - ファイルがダウンロードされます (保護なし)

ブロック - ファイルのダウンロード、サニタイズ、プレビューができません。

プレビュー - ファイルは(専用のpdfビューアで)プレビューのみ可能で、ダウンロードはできません。

Fast AV - 高速なAVスキャン(2エンジン)

AVのみ - AVフルスキャン(5エンジン)

True File - ファイルの種類を確認する、詳しくはこちら

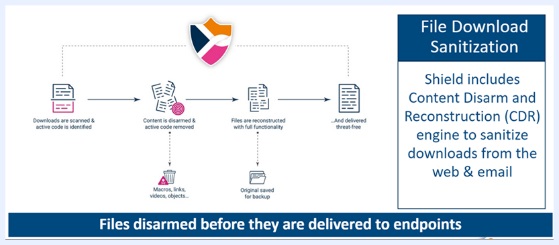

フルCDR - AV(5エンジン)フルスキャン+ファイルタイプ検証+CDR(画像、音声、動画、オフィスファイル) - ファイルをサニタイズし、サニタイズが成功した場合、ファイルがダウンロードされます。アンチウィルスでブロックされたファイルや実行ファイルが見つかった場合は、ブロックメッセージが表示されます。詳細はこちらをご覧ください。

ファイルタイプ制限CDR - 高速AV(2エンジン)スキャン+ファイルタイプ検証+CDR(画像、音声、動画、オフィスファイル)- ファイルをサニタイズし、サニタイズが成功した場合、ファイルをダウンロードすることができます。 アンチウィルスでブロックされたファイルや実行ファイルが見つかった場合、ブロックメッセージが表示されます。 このモードでは、ファイルタイプを暗黙的に制限することはなく、ファイルタイプの制限設定に依存して、ファイルタイプの許可またはブロックが行われます。サポートされていないファイルタイプは、通過を許可されます。

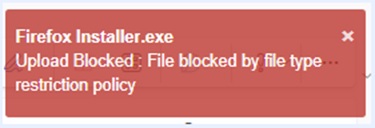

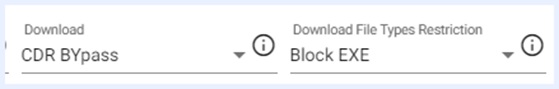

ファイル(ダウンロード/アップロード)制限¶

- ポリシーオブジェクト|ファイルタイプ制限リスト」で定義されている、設定済みのファイルタイプポリシーオブジェクトを選択します。

- これにより、ファイル(ダウンロード/アップロード)検査設定の例外を作成することができます。

例えば、Full CDR は、デフォルトで EXE ファイルをブロックします。ポリシーでFull CDRを使用し、EXEを許可するように設定したい場合:

- ファイルダウンロードの検査です:ファイル制限CDR

- ダウンロードファイルの種類を制限する:EXEファイルの種類を「許可」するポリシーオブジェクトです。

また、ファイルダウンロード(例:Fast AV)は許可するが、特定のファイルタイプをブロックするルールを作成することもできます。このようなブロックイベントが発生すると、制限ポリシーによりファイルタイプがブロックされたことがユーザーに通知されます。

ページ検査(Inspectモードのみ)¶

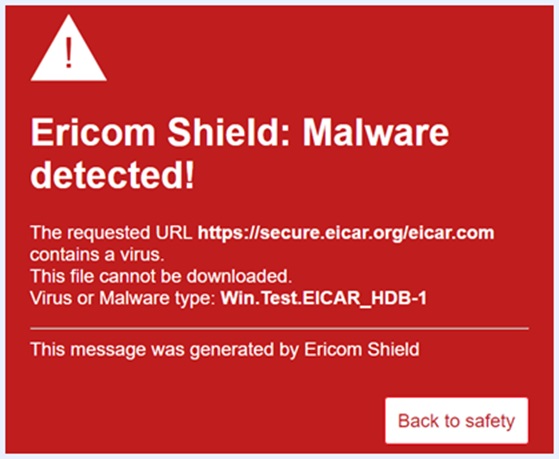

ウェブページにマルウェアが含まれていないか検査します。 マルウェアが検出された場合、ブロックページが表示されます。 検出されたインシデントは、「セッション|セッションリスク分析」レポートに記録されます。

ポリシー - ブラウザの制御¶

読み取り専用¶

セッションを読み取り専用で開くかどうかを定義します。

- インタラクティブ - Read Only は無効

- Read-Only - Read Only が有効 - セッションへの入力が禁止されます。

- スマート Read Only - 特定のサイトでは、ログインと検索フィールドでタイピングが許可されます。これにより、ウェブサイトでの生産性は向上しますが、他のエリアでのタイピングは無効になります。サポートされているウェブサイトは以下の通りです。Facebook、LinkedIn、Twitter、Dropbox

- ログインを防ぐ - 認証情報の盗難を防ぐために、ログインフィールドのみ読み取り専用を有効にします。

印刷¶

ファイルを印刷できるかどうかを定義します。ファイルを印刷する場合、まずダウンロードしてから印刷するので、ダウンロードポリシーは印刷ポリシーに影響します。設定可能な値は次のとおりです。

- Enable - Downloadポリシーに関係なく、常に印刷が可能です。

- 保護されている - ダウンロードが許可されている場合のみ印刷が可能です(Enable/Sanitize のいずれか)。ダウンロードが許可されていない場合は、印刷も無効になります。

- サニタイズ - 印刷が許可され、PDF出力がサニタイズされます。

- Disable - 印刷を完全に無効にします。

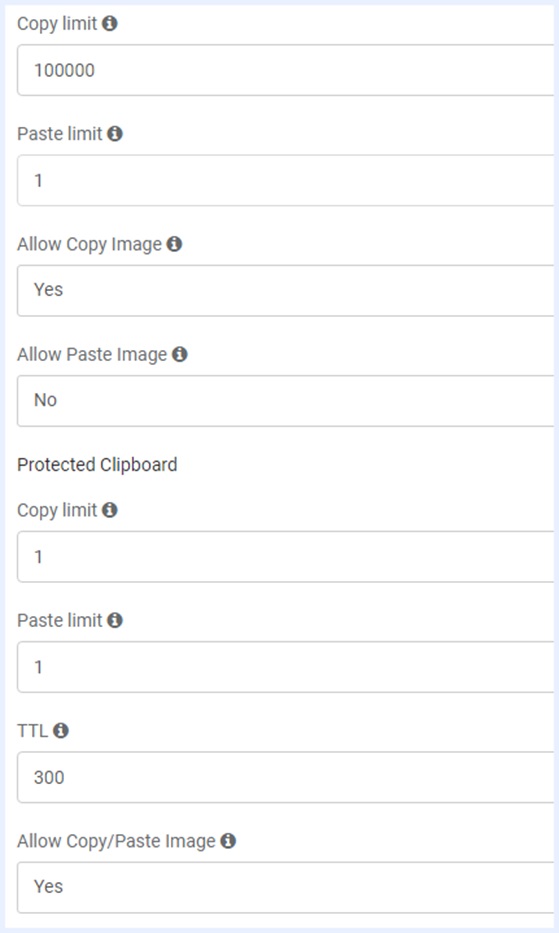

クリップボード¶

クリップボード使用の有効化・無効化

- 有効 - クリップボードの使用が許可されます (設定|エンドユーザーオプション|クリップボードで定義された文字数の制限が使用されます)

- 無効 - クリップボードの使用がブロックされます。

- 保護 - 孤立したセッションとローカル システム間のコピー/貼り付けをブロックしますが、このポリシー オプションを共有する孤立したセッション間のコピー/貼り付けは可能です (設定│エンド ユーザー オプション│クリップボードで定義された文字数の制限が使用されます)。

クリップボードポリシーは、テキストとイメージの両方に適用されます。クリップボードを無効にすると、リモートブラウザとの間でテキストと画像のコピーと貼り付けができなくなります。

クッキー¶

Cookieの使用を有効または無効にする(双方向)。 Shieldは、クッキーの元の有効期限を維持しますが、2年間に制限します。

注意

多くのサイトがクッキーを使って何らかの形で認証を行っているため、クッキーをグローバルにブロックすると、これらのサイトを使用できなくなります。しかし、クッキーをブロックする主な理由は、マルバタイジングやリターゲティング(過去の検索結果などに基づく広告の受信)につながるトラッキングクッキーを防止するためです。すべてのCookieをブロックすると、組織が必要とする一部のサイトで問題が発生する可能性があるため、必ずしも「デフォルト」レベルでCookieをブロックせず、特定のサイトのみをブロックするドメインレベルのポリシーを作成することを検討してください。

ユーザーがセッション内でビデオを再生できるかどうかを制御する。

有効 - 動画を再生することができます。

無効 - 動画の再生が無効となり、ブロック通知でユーザーを阻止します。

ポリシー - アドバンス¶

広告をブロックする¶

Webサイト上の広告を有効または無効にします。広告はリソースを消費してパフォーマンスを低下させる可能性があるため、ブロックすることを強くお勧めします(デフォルトで有効になっています)。

広告を無効化すると、一部のサイトが正しく機能しない場合があります。これを解決するには、まず、それが本当にBlock Adsに関連しているかどうかを確認します。この場合、そのようなサイトごとに特定のポリシーを追加して、そのサイトの広告を有効にします(Block Ads = Disabled)。 エンドユーザーは、右クリックメニューの「AdBlock & Reload」を使って、ブラウジング中にローカルで広告を無効化することができます。この場合、現在のセッションにのみ影響します。

オートフィル¶

ローカルブラウザに保存されたパスワードを使用するかどうかを設定します。

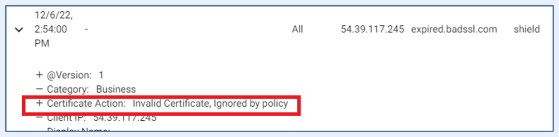

証明書¶

無効なWebサイト証明書が検出された場合の動作を設定します。

- ユーザーとセッションの継続を確認する

- 証明書に関するエラーは無視し、自動的に続行します。

- 証明書のエラーを検出した時点でブロックする

証明書の有効性と対処は、セッション履歴ログに記録されます。

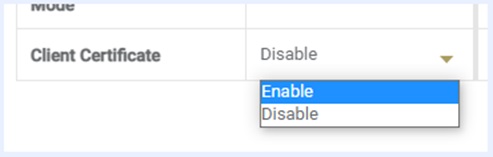

クライアント証明書¶

設定された証明書を使用して、分離されたWebサイトに認証されます(クライアント証明書認証がサポートされている場合)。証明書は、「設定|クライアントCA証明書」でテナントにアップロードされます(詳細はツールチップを参照)。

コントロールヘッダー¶

ポリシーで有効にする設定済みのコントロールヘッダを選択します。制御ヘッダーの値は、宛先のウェブサイトに渡されます。

データ損失防止¶

このポリシーのDLPルール(「Data Loss Prevention」セクションで設定)の有効化/無効化

ホワイトCookieを継承¶

分離されたブラウザで、既存のネイティブ(ホワイト)クッキーのプロパティ(ローカルブラウザに存在する場合)を継承する。この設定を使用するには、「Cookie」が有効になっている必要があります。

- 有効 - 分離されたセッションでネイティブクッキープロパティが使用されます。

- 無効 - ネイティブのCookieは無視されます。

VMI画面共有¶

セッションで仮想会議分離画面共有モードを許可するかどうかを制御します。

- 有効 - スクリーンシェアリングが許可されます。

- 無効 - スクリーンシェアリングは許可されません。

注意

この設定は、テナントにVMIライセンスが含まれている場合に利用可能です。

カテゴリー¶

Shieldプロキシは、カテゴリアドオンで有効にすることができます。 有効にすると、各カテゴリにポリシーを定義することができます。 これは、利用可能なすべてのカテゴリと内部 ID の表です。 IDは、ポリシーテーブルをエクスポートおよびインポートするときに使用されます。

Shieldの高リスクカテゴリーは、以下のように定義されています。

アクセスタイプ特徴マトリックス¶

| アクセスタイプ | アイソレート | インスペクト | 許可する - 検査しない | 拒否 |

|---|---|---|---|---|

| サブドメイン | × | × | × | × |

| ファイルダウンロード検査 | × | × | ||

| ダウンロードファイルの種類 | × | × | ||

| ファイルアップロードの検査 | × | × | ||

| アップロードファイルの種類 | × | × | ||

| ページ点検 | × | |||

| レンダリング | × | |||

| サスペンド | × | |||

| クリップボード | × | |||

| クッキー | × | |||

| 読み取り専用 | × | |||

| プリント | × | |||

| 動画再生を許可する | × | |||

| DLP | × | × | ||

| コントロールヘッダー | × | × | ||

| 広告をブロックする | × | |||

| クレドオートフィル | × | |||

| VMI画面共有 | × | |||

| 証明書 | × | |||

| クライアント証明書 | × | |||

| インヘリットホワイトクッキー | × |

4.3.2. ポリシーオブジェクト¶

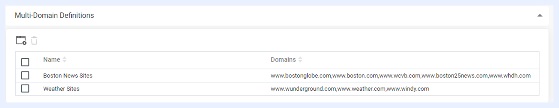

マルチドメイン定義¶

この機能により、(個々のドメイン/URLではなく)ドメインのグループに対して、1つの単位としてポリシーを割り当てることができます。

Groups of Domainsにポリシーを割り当てるには、次の手順に従います。

追加アイコンをクリックし、マルチドメイン定義を作成します。

グループの名前を入力し、ドメインのリスト(https:// なし)を改行で区切って入力します。

追加して保存をクリックします。

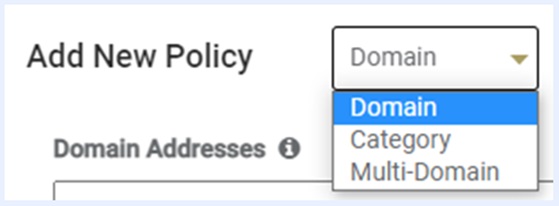

Admin ConsoleのPoliciesセクションに移動します。

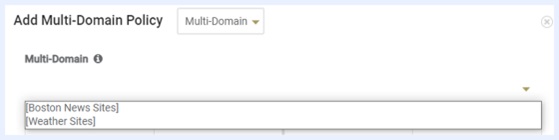

新しいポリシーを追加する際に、マルチドメインポリシーを作成するオプションが表示されるようになりました。

マルチドメイン定義の一覧から選択する。

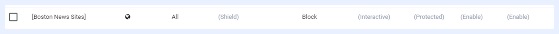

お客様のご要望に応じたポリシーの設定

マルチドメインポリシーのバックアップや復元を行うには、インポート/エクスポートボタンを使用します。

エクスポート - ポリシーをローカルのCSVファイルに保存します。

インポート - ローカルCSVファイルから管理コンソールにポリシーを復元します。

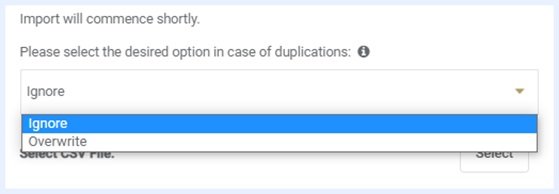

ポールのインポート時に、重複を「無視する」(既存のポリシーは変更されない)か「上書きする」(既存のポリシーをCSVインポートファイルの値で上書きする)かを選択するプロンプトが表示されます。

企業向けWebアプリケーション(WAI)¶

前提条件¶

- WAIのEricomライセンス

- テナントでSAML認証が有効になっていること。

企業のWebアプリケーションを定義する¶

RBIアドミンコンソール > ポリシーオブジェクト > コーポレートWebアプリケーション

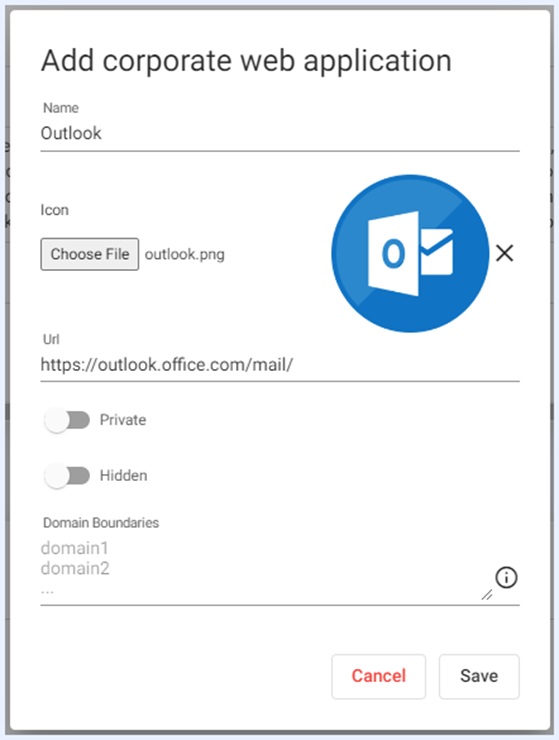

新しいアプリケーションを追加するをクリック

- 名前を入力する

- アイコンを選択する

- アプリケーションのURLを入力します(URLが内部の場合、Ericomのサポートに連絡してIPSecトンネルを設定する必要があります)

注意

これは、Web アプリケーションのログイン・ページまたはホームページにアクセスするための正確な URL である必要があります。アプリケーションが内部LANで動作しており、ZTEdgeクライアントまたはコネクタからアクセスできる場合は、ドメインを正確な内部IPアドレスに置き換えてください。

アプリケーションの公開URLとプライベート(内部)URLのどちらを選択するか。 プライベートアプリケーションとは、ZTEdge Connectorを経由してアクセスするアプリケーションのことです。

定義されたアプリケーションをエンドユーザーポータルに表示するか、非表示にするかを選択します。

ドメインバウンダリーを定義する。(このアプリケーションの一部とみなされ、分離されたままであるべき他のドメイン)

セーブ

| 設定 | 説明 |

|---|---|

| 名称 | エンドユーザーに表示されるアプリケーションの説明的な名称を入力します。 |

| アイコン | 「ファイルを選択」をクリックして、アプリケーションのアイコンとして使用する画像を選択します |

| URL | WAIサービスからアクセス可能なWebアプリケーションのURLを入力します。 |

| プライベート | Web分離サービスと企業のデータセンター間でIPsec接続を使用してWebアプリケーションにアクセスする場合は、この設定を有効にします。 |

| ヒドゥン | この設定を有効にすると、WAIポータルでアプリケーションを非表示にすることができます。 |

| ドメインバウンダリー | アプリケーションで使用する追加のドメインを入力します。これらのドメインは隔離コンテナ内に留まります。 |

| セーブ | 設定を保存してコンフィギュレーションダイアログを終了します |

| キャンセル | 変更をキャンセルし、設定ダイアログを終了します |

企業のWebアプリケーションのポリシーを定義する¶

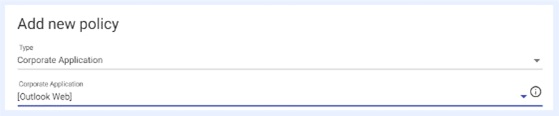

RBI Admin Console > ポリシー > 新規ポリシーの追加

タイプを選択してください。企業向けアプリケーション

ドロップダウンからアプリケーションを選択

アプリケーションに適したポリシー項目を定義する(例:ダウンロード、ulpload、クリップボード)

アプリケーションとユーザープロファイルの関連付け - すべてまたは特定のプロファイルのいずれか。

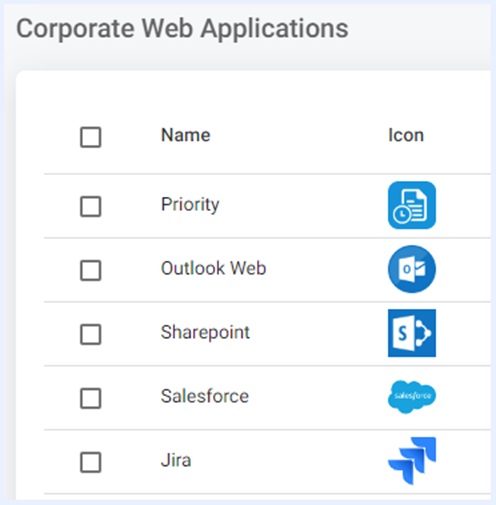

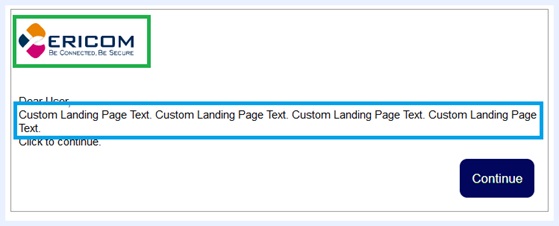

WAIエンドユーザーポータル¶

エンドユーザーは、次のURLから企業アプリケーションにアクセスできるようになりました: https://[tenantname].ericomcloud.net/portal

エンドユーザーは、ポータルにアクセスする前に認証を受ける必要があります。

認証されると、エンドユーザーはそれぞれのアイコンをクリックしてWAIセッションを開始することができます。

ファイルタイプ制限リストを使用すると、ユーザーがアップロード/ダウンロードできるファイルの種類を管理することができます。

ファイルタイプ制限リストは、特定のCDRポリシーに組み込まれたファイルタイプ規則を上書きします。

例1:ポリシーフルCDRは、MPGファイルのダウンロードを許可しています。ファイルタイプ制限リストを使用すると、これを上書きして、すべてのMPGファイルをブロックすることができます。

例2:ポリシーファイル制限CDRは、すべてのファイルタイプのダウンロードを許可します。ファイルタイプ制限リストを使用すると、これを上書きして特定のファイルタイプをブロックすることができます。

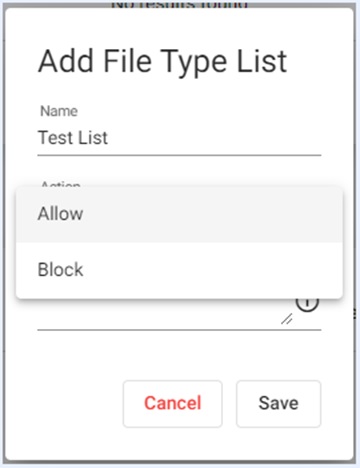

ファイルタイプ制限一覧¶

(+)をクリックすると、新しいファイルタイプ制限リストが追加されます。

ファイルタイプ制限のリストは、許可またはブロックすることができます。

"Allow" リスト 指定されたファイルタイプ以外のすべてのファイルタイプをブロックします。

"Block" リスト 指定されたタイプ以外のすべてのファイルタイプを許可します。

改行またはカンマまたはセミコロンまたはスペースで区切られたファイルタイプのリスト(例:exe)。

ファイルタイプ制限リストとポリシーの関連付け¶

ポリシーの作成または編集時に、ダウンロード ポリシーを設定する以外に、それに関連付けるダウンロード ファイル タイプ制限ポリシーを選択できるようになりました。 アップロードポリシーについても同様です。

参考

ダウンロードファイルの種類制限の設定は、ファイルのダウンロード/アップロードの「有効」モードと「プレビュー」モードにも対応しています。

推奨セットアップ¶

この機能でファイルタイプの制限を制御し、CDR技術を活用するには、Download Policy File Restricted CDRを使用することをお勧めします。

注意

この設定だけでは、いかなるファイルタイプも制限されませんので、ダウンロードファイルタイプの制限を一緒に定義してください。

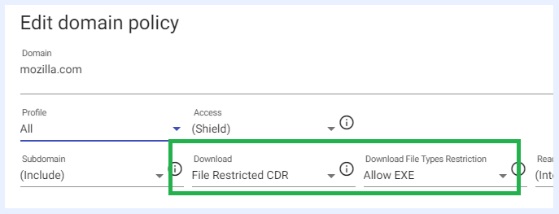

例 : Mozilla.comでフルCDRを強制するが、EXEファイルタイプのダウンロードを許可する場合。

EXEを許可するファイルタイプリストを作成します。

mozilla.com で Download=File Restricted CDR と Download File Types Restriction = Allow EXE を使用するポリシーを作成します。

これにより、EXEはmozilla.comから、それ以外のファイルはCDRからダウンロードできるようになります。

4.3.3. 設定¶

このセクションには、以下のサブセクションがあります。

ファイル&サニタイズ¶

これらの設定は、CDRサービスがEricom Shieldを経由してファイルを処理する方法を制御します。

| プレビューファイルのサイズ制限(MB) | プレビュー可能な最大ファイルサイズを定義します。 |

| ダウンロードファイルサイズ制限(MB) | ダウンロード可能な最大ファイルサイズを定義します。 |

| アップロードファイルのサイズ制限(MB) | アップロード可能な最大ファイルサイズを定義します。 |

| サニタイズ ファイルサイズ制限(MB) | サニタイズの最大ファイルサイズ制限を定義します。この制限値より小さいファイルは、(ポリシーに従って)サニタイズされます。この制限値より大きいファイル(および「ダウンロードファイルサイズの制限値」よりも小さいファイル)は、サニタイズ処理されずに直接ダウンロードされます。どのファイルサイズを定義するかは、慎重に検討してください。 |

| アンチウイルスファイルのサイズ制限(MB) | アンチウイルスエンジン(CDRではない)が処理できる最大ファイルサイズを定義します。 |

| ファイルサイズが超過した場合のサニタイズ代替ポリシー | ファイルがサニタイズするには大きすぎるが、ダウンロードするには十分小さい場合、どのようなポリシーが適用されるか(AVなしで許可、ブロック、AVのみ)。 |

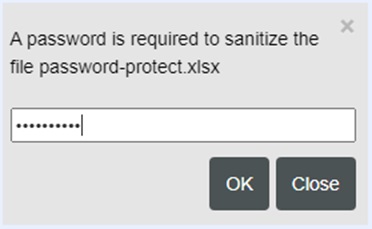

| 管理者用サニタイズバイパスパスワード | エンドユーザーがファイル保護をバイパスするために入力するパスワード。 この機能の使用方法の詳細については、ファイルダウンロードのバイパスに関するこちらのリンクを参照してください。 |

プロキシ&インテグレーション¶

| リダイレクションモードを有効にする | Shieldがリダイレクションモードで動作するようにします。 リダイレクションモードは、システム展開ごとに関連します。このモードを有効にすると、要求は内蔵のShieldプロキシを通さずに、ゲートウェイからShieldにリダイレクトされます。このシナリオでは、ゲートウェイ経由でアクセス制御(ドメイン/カテゴリのホワイトリスト/ブラックリスト)を行うことが推奨されます。これは、Shieldへの冗長なトラフィックを回避し、Shieldのリソース消費を削減するためのベストプラクティスです。とはいえ、ブロック/Shieldとして定義されたドメイン/カテゴリは、期待どおりに実施されます。白として定義されたドメイン/カテゴリーは、Shieldされます(白のポリシーは、Shieldを介したリダイレクトモードでは適用できません)。Yesに設定すると、以下のフィールドが展開されます。 |

| セキュアリダイレクトモードのみ | このモードを有効にすると、エンドユーザーがターゲットURLを手動で変更することができなくなります。このモードを有効にした場合、URLはエンコード(base64)されて渡される必要があります。 |

| Shieldバウンダリー内に留まる | Shieldセッションからリダイレクトされたリンクも同様にShieldするかどうかを定義します。Yesに設定すると、既存のプロキシ定義に関係なく、Shieldセッションから開かれるすべてのリンクがShieldセッションとしても開かれるようになります。デフォルトでは、No(無効)です。 |

| Shieldバウンダリ内のSAML IdP | Shieldセッション内のIdP(Microsoftなど)へのリダイレクトを、ShieldのOUTSIDEまたはINSIDE Shieldのどちらで処理するかを定義します。Yesに設定すると、既存のプロキシ定義に関係なく、Shieldセッション内で開かれたIdPリンクはShieldセッションとしても開かれます。デフォルトでは、No(無効)になっています。 |

| プロキシバイパスホスト | PACファイルにプロキシからバイパスされるドメインのリストを明示的に入力します。ワイルドカードの入力は近日公開予定です。 |

| デフォルトのPACファイルURL | テナントのPACファイルのURL。 https://shield.ericomcloud.net/pacfile/<tenant_ID>/tenant.pac PACファイルを使用するために、OSやブラウザで設定します。 |

| PACファイル有効期限(分) | プロキシ設定ファイルの有効期限を分単位で指定します。有効期限が切れると、ブラウザはPAC URLを使用して新しいファイルをダウンロードします。 |

エンドユーザオプション¶

| エンドユーザーShieldの表示を許可する | ブラウザのタブに表示するShieldインジケーターの表示/非表示を設定します。クリスタルレンダリングモードでは[CR]、それ以外では[*]が表示されます。 |

| インジケーターフレームタイプ | ユーザーがShield内にいるかどうかを示すために、ブラウザのウィンドウにフレームまたはトップバーを表示または非表示にします。Frame = ウィンドウ全体のフレーム、Top = ウィンドウの上部にあるバーだけ |

| インジケーターフレームカラー | インジケーターフレーム/バーの色を選択します。 |

| インジケーターフレーム幅(ピクセル) | インジケータフレーム/バーのピクセル幅を選択します(1px~15px)。 |

| ストリーミングデバイスのサフィックス | すべてのメディアストリーミングデバイス名の末尾に、定義されたサフィックスを追加する |

| デベロッパーツールの有効化 | 初期設定は「いいえ」です。ブラウザーの開発者ツールのデータを表示する場合は、「はい」に設定します。これは、主にトラブルシューティングのために使用されます。 |

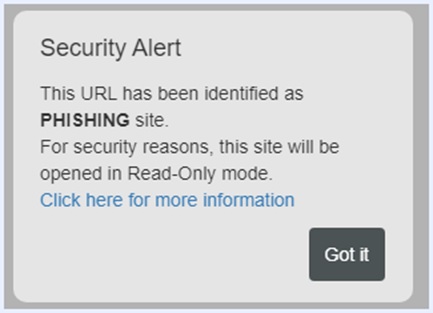

| 疑惑のあるサイトへの警告 | |

| Googleサイトのジオロケーションをオーバーライドする | 有効にすると、GoogleとYouTubeで端末のローカル言語ロケールが使用されます。 Gmailなど他のGoogleのサイトには、今のところ適用されません。 |

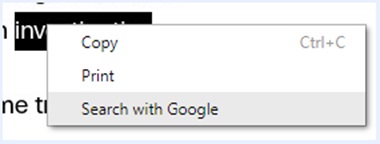

| コンテキストメニューのGoogle検索 | |

| コンテキストメニューからレンダリングモードを変更 |

クリップボードオプション¶

ツールチップをクリックすると、各フィールドの説明が表示されます。 新しい保護されたクリップボードポリシーオプションと、元の「有効」設定(クリップボードコピー制限およびクリップボードペースト制限)には、それぞれ別の制限があります。ポリシーが「無効」に設定されている場合、文字のコピーや貼り付けはできません。

注意

ユーザーが制限された長さのテキストを貼り付けると、制限された長さ以降のすべての文字が切り捨てられます。 エンドユーザーへの通知メッセージは表示されません。

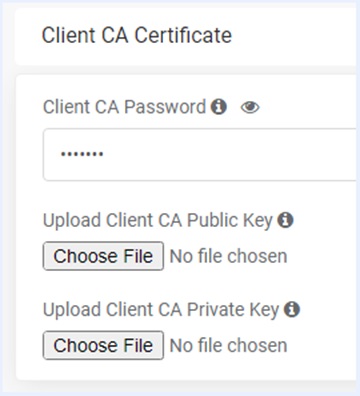

クライアントのCA証明書¶

注意

この設定は「Shield」分離に適用され、「Allow」モードには適用されません。

注意

この設定は、URLリダイレクト(プロキシレス)モードのみに適用され、プロキシアクセスには適用されません。

アクセスを許可するためにクライアント側の証明書が必要なWebサイトでは、クライアントCA証明書をテナントにインポートする必要があります。 管理者コンソールで、「設定」|「CAクライアント証明書」と進み、設定する。

証明書の公開鍵をインポートする

証明書の秘密鍵をインポートする

証明書のパスワード/パスフレーズを入力する

CA証明書をインポートしたら、ポリシーを「クライアント証明書を有効にする」に設定します。

CA証明書(公開鍵)とエンドユーザー証明書(pfx)は、ウェブサイトにアクセスするエンドポイントに分離してインストールする必要があります。

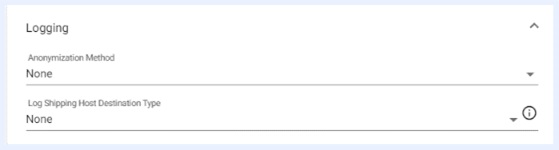

ログ取得¶

このセクションでは、Ericomが外部のログ管理システム(SIEM)にログを送信する方法について設定します。

STANDARDロギング方式では、ログデータをオリジナルのまま送信します。

DISABLEに設定すると、テナント内のデータのロギングが無効になります - ユーザーアクティビティは内蔵レポートに記録されません。

注意

DISABLEの設定は、「ログ出荷ホストデスティネーションタイプ」の設定には影響しません。ホストデスティネーションが設定されている場合、アクティビティログは引き続き出荷先に出荷されます。

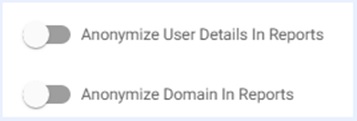

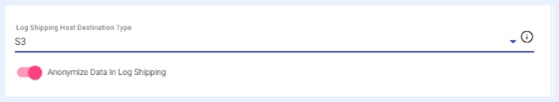

匿名化オプション¶

GDPRを遵守するため、ログを匿名化し、ユーザーやドメイン情報を隠すことができます。

注意

この機能が有効な場合、すべてのRBIレポートはデータのHASH/ENCRYPTEDバージョンだけを表示します。

ログを匿名化する場合は、「匿名化方法」を選択します。

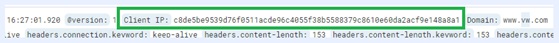

HASH - SHA256 one way HASHを使用してデータが暗号化されます。ユーザーデータおよびドメインデータの匿名化を選択することができます。

出来上がったデータ/レポートはこのようなものになります。

ENCRYPT - ユーザー名とドメイン/URLフィールドは、インポートされた公開鍵を使用して暗号化されます。 ユーザーデータおよびドメインデータを匿名化するかどうかを選択することができます。

注意

キーのサイズは1024でないとエラーになります。

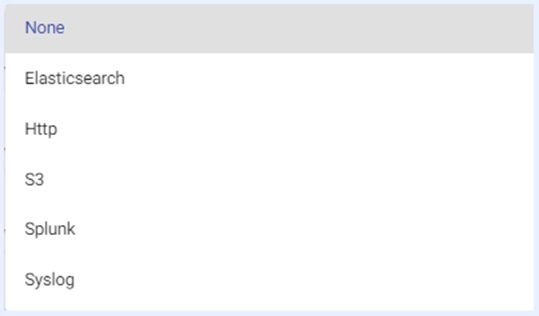

ログ配送先ホストの種類¶

Shieldには、アクティビティログを外部SIEMにエクスポートする機能があります。これらのログには、ブラウジングセッション、ファイル転送、管理者監査ログに関する情報が含まれます。

利用可能なログのエクスポート先のリストから選択し、サービスの適切な詳細を入力します。

注意

RBIレポートでデータを匿名化することを選択した場合、」Anonymize Data in Log Shipping 「の設定を有効にすることで、出荷したログを匿名化するかどうかを選択することもできます。

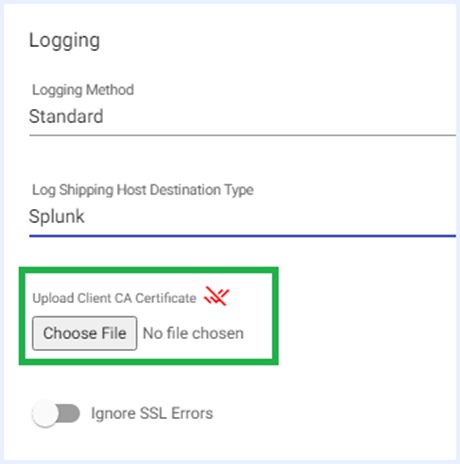

ログ取得のためのクライアントCAをアップロードする¶

Ericomクラウドロギングサーバーとロギング先サーバー間のロギングトラフィックを暗号化するために使用される自己署名入り証明書を入力します。

重要

証明書をアップロードして設定を保存した後、この変更がクラウドに反映されるのを10分待ってからテストしてください。

注意

信頼できるCAをアップロードせずに証明書を使用する場合は、「SSLエラーを無視する」を有効にします。

ElasticSearch¶

ログの配送方法 - 配送先の種類をElasticSearchに選択します。以下の情報を入力してください。

| ホスト | Elastic Search HostのDNSアドレスまたはIPアドレスを入力します。 |

| ポート | 必要なアクセスポートを入力します(初期値9200)。 |

| インデックス | イベントを書き込むインデックス名を入力します。これは、%{foo}構文を使ってダイナミックに設定できます。デフォルトでは、インデックスを日ごとに分割するので、古いデータを削除したり、特定の日付範囲だけを検索したりすることが容易になります。インデックスに大文字を含めることはできません。週単位のインデックスには ISO 8601 フォーマットが推奨されます。Logstashは、イベントのタイムスタンプからインデックスパターンにJodaフォーマットを使用します。 |

HTTP¶

ログの配送方法 - 配送先の種類をHTTPに選択します。以下の情報を入力してください。

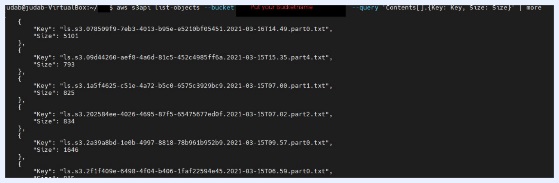

S3バケット¶

AWS S3バケットを作成します。詳細な手順は、https://docs.aws.amazon.com/AmazonS3/latest/userguide/create-bucket-overview.html を参照してください。

S3バケットを作成するには、AWSの説明書を使用することをお勧めします。

- AWS CLIをインストールする

- AWSの設定には環境変数を使用するか、aws configureを使用します。

export AWS_ACCESS_KEY_ID= export AWS_SECRET_ACCESS_KEY=.

export AWS_DEFAULT_REGION=us-east-2

- AWSが正しく設定されていることを確認するために、コマンドを実行し、IAMユーザーアカウントが以下のように返されることを確認してください。

aws sts get-caller-identity

- AWSで正しく認証されたことを確認したら、以下のコマンドでバケット内のファイルを一覧表示することができるはずです。

aws s3api list-objects --bucket <bucket-name> --query \\'Contents[].{Key:キー, サイズサイズ}\\'

- 次のコマンドで、ダウンロードとアップロードの許可を確認します。

aws s3 cp s3://bucket-name/<filename> ./.

aws s3 cp ./<ファイル名> s3://bucket-name/<filename>.

Ericom Cloudで ログの配送方法-配送先の種類をS3にします。以下のS3設定を完了してください。

| アクセスキーID | このアクセスキーに必要なS3バケットのアクセスキーIDを入力します。 |

| シークレットアクセスキー | このIDのアクセスキーを入力します。このキーはリクエストに署名するために使用されます。 |

| 地域 | S3バケットが置かれているAWSリージョンを入力します。例:"eu-west-1" |

| バケット名 | S3バケットに使用する名前を入力します。 |

| ファイルサイズ制限(MB) | 各ログファイルに必要な最大ファイルサイズを入力します(1~20MB)。このサイズに達すると、新しいファイルが作成されます。注:新しいエクスポートは、常に新しいファイルを作成することから始まります。 |

| ファイルの制限時間(分) | ファイルの時間制限を設定します(1~720分)。この制限は、ログがS3バケットにエクスポートされる頻度です。例えば、720分に設定すると、ログは12時間ごとにしかエクスポートされません。これは、SIEMで見られるデータが常に12時間遅れであることを意味します。 |

同じS3バケットからログを取り出し、取り出したらファイルを削除するようにSIEMを設定します。

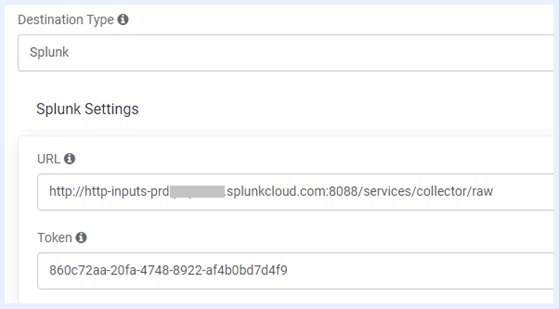

Splunk¶

注意

これらの手順は Splunk Cloud でテストされましたが、Splunk Enterprise でも同様の手順です。

Splunk で、HTTP Event Collector (HEC) を作成します。名前を付けて、デフォルトの設定を使用します。

ウィザードの最後にあるTokenはEricom Shieldの設定に使用されるので、コピーしてください。

Ericom Shield RBIの管理者コンソールにログインし、「設定|ログ出荷ホスト|Splunkを選択」に進みます。

URL には、Splunk HEC の URL を入力します。

Splunkクラウドのトライアルを使用している場合、ポートは通常8088です。本番環境では 443 です。

URLの末尾に'/raw'を追加します。

トークンフィールドにHECトークンを入力します。

カスタム¶

ログの配送方法の選択 : 宛先の種類をカスタムにする logstash形式の設定文字列を入力してください。

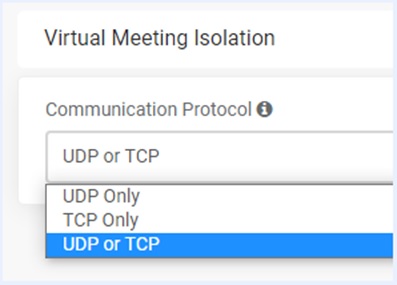

バーチャル会議の分離¶

前提条件¶

- VMI用Ericomライセンス

- エンドポイントからのアウトバウンドポート3478。

使用方法¶

VMIは、組織のセキュリティ・ポリシーにより、エンドポイントでの仮想会議アプリケーションのダウンロードや使用が許可されていない場合に、特に有効です。Google Meet、Cisco WebEx、Zoom、Blue Jeans、Microsoft Teamsなどの仮想会議アプリケーションのダウンロードや使用をエンドポイントに許可していない場合に、VMIは特に有効です。 これらの主要な機能はサポートされています。

- マイクロフォン

- ウェブカメラ

- 画面共有

通信プロトコルの設定では、UDPのみ、TCPのみ、UDPまたはTCPを選択することができます。 UDPまたはTCPの設定は、最初にUDPを使用しようとしますが、使用できない場合はTCPを使用します。

参考

一般的にUDPの方がパフォーマンスが良いです。

仕組み¶

- ユーザーはRBIセッションに接続して仮想会議を開始する

- コンテナ内に仮想デバイス(Microphone、WebCam、Desktop)が作成される

- 仮想デバイスはエンドポイントと同期している(ユーザーはローカルブラウザでアクセスを許可する必要がある)。

- 許可された場合:会議セッション中、エンドポイント上の物理デバイスとコンテナ内の仮想デバイスの間でメディアコンテンツが流れる

注意

分離コンテナからアップストリームやダウンストリームプロキシを使っている場合、プロキシはTCPのみをサポートします。 プロキシされたTCPトラフィックを有効にする方法については、プロキシベンダに問い合わせてください(デフォルトでない場合)。

カスタマイズされたブロッグページ¶

内蔵のブロックページを使用するか、独自のブロックページを設定します。 ブロックページは、ユーザーがポリシーによってブロックされているWebサイトにアクセスしたときに表示されます。

4.3.4. プロファイル¶

プロファイルは、セッションの特定のポリシーグループをアクティブにするために使用されます。

プロファイルは、以下のいずれかの方法でトリガーされます。

- 認証時にSAML属性が渡される(Shield-ProfilesまたはShield-Groups)。

- プロキシ転送/チェイン。Webヘッダを渡す(Shield-ProfilesまたはShield-Groups)

- リダイレクトモード。URLパラメータが渡される(Shield-Profiles=またはShield-Groups=)。

- 検出されたエンドユーザーネットワークのサブネット(パブリックのみ)

- 検出されたエンドユーザーネットワークのサブネット(パブリックとプライベート)

重要

ProfileまたはGroupの値(例:Users)は1つだけ渡してください。プロファイルまたはグループの値と完全に一致しないため、グループのリストは渡さないでください。

利用可能なプロファイルのアクションは次のとおりです。

新しいプロファイルの追加

プロファイルの削除

プロファイルの編集

プロファイルの更新

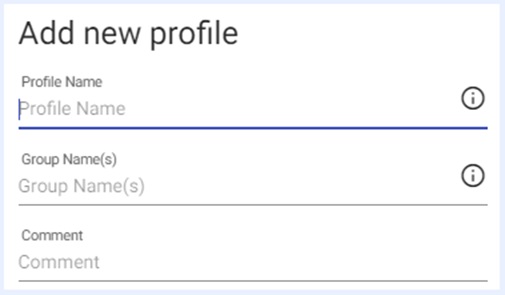

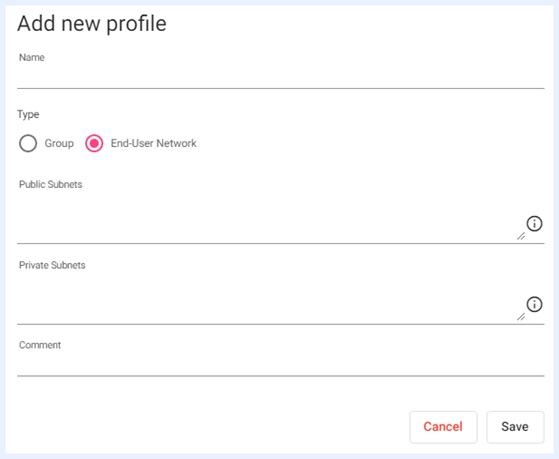

新しいプロファイルを作成するには、「新しいプロファイルの追加」オプションを選択します。

グループモード¶

| プロファイル名 | 必須 |

|---|---|

| グループ名(複数可) | 必須。複数のグループを1つのプロファイルとして定義することができる。外部で定義されたユーザーグループと一致する必要がある(例:ADFS)。 |

| コメント | オプション |

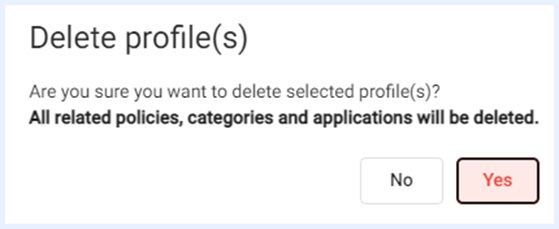

プロファイルを削除すると(プロファイルの削除オプションを使用)、関連するすべてのポリシーも削除されます。この操作は元に戻すことができないため、管理者による確認が必要です。

お知らせ

プロファイルを削除する前にポリシーをバックアップ(エクスポート)しておくと、設定の記録が残ります。

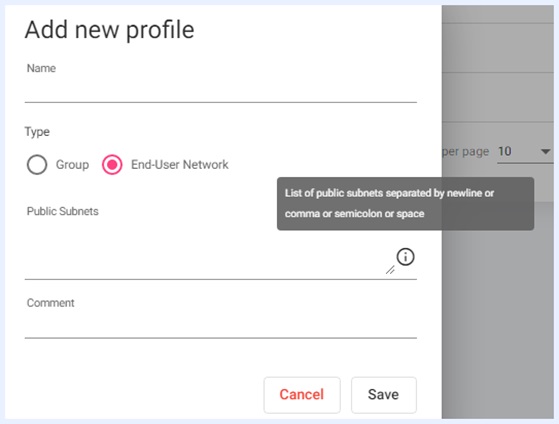

エンドユーザーネットワークモード(パブリックサブネット)¶

検出されたパブリックサブネットに基づくプロファイルを有効にするには、エンドユーザーネットワークの設定を選択します。

「Public Subnet」フィールドに、このプロファイルを有効にするサブネットを入力します。

参考

パブリックサブネットごとに異なるプロファイルを定義する使用例として、ラップトップを持つユーザーが物理的なオフィス(異なるパブリックサブネット)間を移動する場合、ある場所ではポリシーが一致しても別の場所では一致しない(または何か異なる)可能性があります。

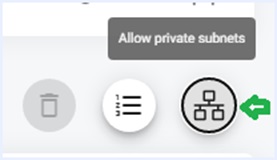

エンドユーザーネットワークモード(パブリックおよびプライベートサブネット)¶

検出されたパブリックおよびプライベートサブネットに基づくプロファイルを有効にするには、以下を実行します。

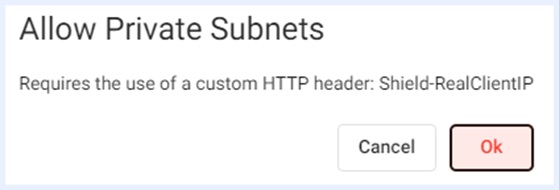

「プライベートサブネットを許可する」ボタンを選択します。

カスタムヘッダを使用するためにメッセージを確認する : Shield-RealClientIP

新しいプロファイルを追加し、「エンドユーザーネットワーク」モードを選択する際に、プロファイルをトリガーするパブリックおよびプライベートサブネット範囲を指定する必要があります。

参考

プライベートサブネットのみにマッチさせる場合は、パブリックサブネットを 0.0.0.0/0 に設定し、どのパブリックロケーションからでもポリシーにマッチできるようにします。

- プライベートIPアドレスは、ヘッダShield-RealClientIPを使用してEricomに送信する必要があります。

注意

Shield-RealClientIPの値は、エンドユーザーのセッションレポートにも使用されます。

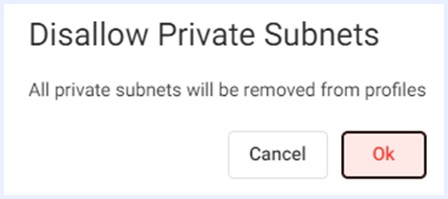

Private Addressオプションを無効にすると、すべての内部サブネットが削除されます。

プライベートサブネットの使用を再度有効にする場合、以前のプライベートサブネットのエントリーをすべて読み込む必要があります。

4.3.5. コントロールヘッダー(CASB)¶

注意

この機能にはCASBライセンスが必要です。ライセンスにコントロールヘッダーが含まれていない場合、ポータルサイトには表示されません。

一般的なSaaSアプリケーションの中には、カスタムコントロールヘッダーに対応しているものがあります。 ヘッダーの設定方法と実装したいコントロールアクセスの種類については、SaaSアプリケーションのドキュメントを参照してください。 コントロールヘッダーの使用方法の詳細については、このリンクの「コントロールヘッダー」のセクションを参照してください。

これらのヘッダーは、そのポリシーが有効化されたときに、Web アプリケーションに渡されます。

コントロールヘッダーを追加する¶

ポリシーコントロールヘッダーリストに新しいコントロールヘッダを追加するには、次のように実行します:

左のナビゲーションパネルで「コントロールヘッダー」を選択し、「追加」ボタンを押します。

- [コントロールヘッダーの追加]ダイアログが表示されます。

- 名前 ポリシー オプション リストに表示される、わかりやすい名前を入力します。

- コントロールヘッダー Name Value ペアを追加するには + アイコンを押します。

- Header アプリケーションに渡すカスタムヘッダの名前 (例: Restrict-Access-To-Tenants)

- Header Value ヘッダーの関連値(例:contoso.com,fabrikam.onmicrosoft.comなど)

[保存]をクリックして、設定を競合させます。

コントロールヘッダーは、ポリシーで設定できるようになりました。

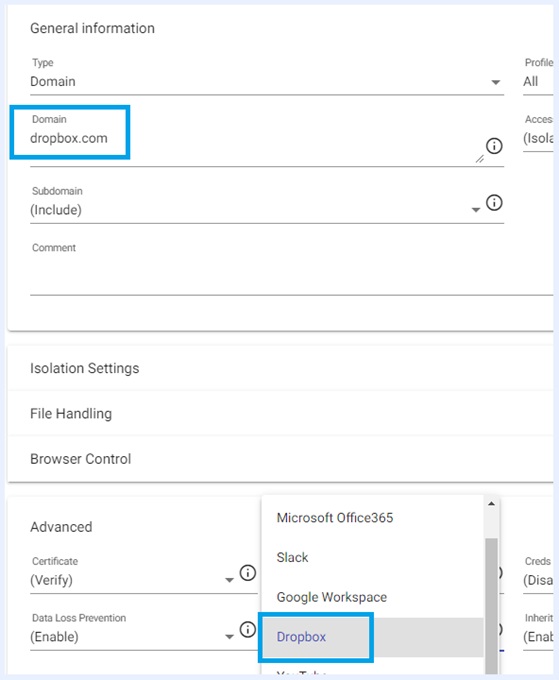

コントロールヘッダーを有効にする¶

コントロール ヘッダーを有効にするには、SaaS アプリケーションのポリシーを作成し、適切なコントロール ヘッダーを選択します。 この例では、Dropbox を選択して、ユーザーが dropbox.com を閲覧したときに、コントロール ヘッダーを有効にします。

設定したポリシーを使用してユーザーがdropbox.comを閲覧すると、設定したコントロールヘッダがSaaSアプリケーションに渡されます。

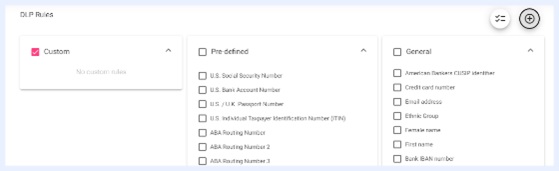

4.3.6. データロス防止¶

EricomのDLP(Data Loss Prevention)は、送信データをスキャンし、機密データの紛失、誤用、不正アクセスを防止します。 Ericomは、あらかじめ定義された情報タイプやカスタムの正規表現にデータを照合することで、これを実現します。 Ericomは情報タイプ(infoTypes)を使用して、スキャンするデータの種類を定義します。

注意

カスタムに設定した正規表現には、「先読み」「後追い」文字を含めてはいけません。

DLPの設定と使用方法のデモンストレーションをビデオでご覧ください。

DLPの構成¶

注意

管理者コンソールにData Loss Preventionセクションが表示されない場合は、Ericomの担当者にお問い合わせください。

| 名称 | 説明 | 値 |

|---|---|---|

| DLPモード | 無効、外部DLPを使用、内蔵DLPのいずれかを選択する | なし、外付け、内蔵 |

| DLPルール尤度 | DLPルールがデータに一致する可能性を設定する | Unspecified - デフォルト値、Possible と同じ

Very Unlikely - データが与えられたルールに一致する可能性は非常に低い

Unlikely- データが与えられたルールに一致する可能性は低い

Possible - データが与えられたルールに一致する可能性はある

Very Likely - データが与えられたルールに一致する可能性は非常に高い

|

| 未知のファイル形式を許可する | DLPを確認せずに不明なファイルタイプのアップロードを許可する。 | 有効/無効 |

- Block - 一致したコンテンツがセッションに入るのをブロックします。 ブロックイベントが発生すると、エンドユーザーに対してメッセージが表示されます。

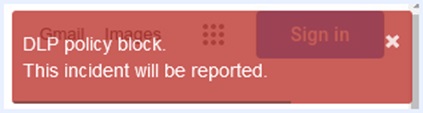

DLP ポリシーブロック¶

許可モードでは、ポップアップ通知には対応していません。 ブロックメッセージは、画面上またはランディングページとして表示されます。

- レポート - 一致したイベントのログを記録します。

内蔵DLPルール(AllowモードとIsolatedモード)¶

内蔵のDLPは、潜在的なデータ侵害/データ流出送信を検出し、機密データを監視、検出、ブロックすることで防止することができます。 DLP は、ユーザーが隔離された Web サイトに送信するあらゆるデータ (POST、クリップボードへの貼り付け、ファイルのアップロード) を検査します。 キャプチャされたすべてのイベントは、「Reports」セクションの「Data Loss Prevention」レポートに記録されます。

SWG トラフィックに適用する DLP ルールを選択し、[保存] ボタンをクリックします。

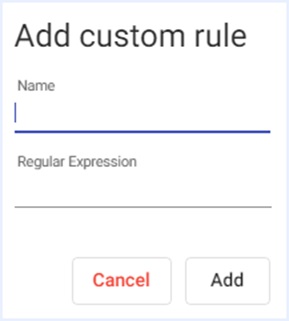

カスタム DLP ルールを追加するには、[ルールの追加] ボタンをクリックします。

カスタムルールの名前と正規表現を入力します。

DLPルールの可能性¶

スキャン結果は、一致する可能性の高さに基づいて分類されます。Ericom Data Loss Preventionは可能性をバケツで表現しており、データの一部が特定のInfoTypeに一致する可能性を示すことを目的としています。

以下の表は、likelihoodの取り得る値を、一致する確率の低いものから高いものの順に並べたものである。

| 設定 | 説明 |

|---|---|

| 未確定 | デフォルト値:POSSIBLEと同じ。 |

| 可能性は低い | データが指定されたInfoTypeと一致する可能性は非常に低いです。 |

| アンライカリー | データが指定されたInfoTypeに一致する可能性は低い。 |

| ポッシブル | 指定されたInfoTypeに合致するデータである可能性があります。 |

| LIKELY | 指定されたInfoTypeに合致するデータである可能性が高い。 |

| 可能性が高い | 指定されたInfoTypeに合致するデータである可能性が高い。 |

設定した可能性は、応答で返される一致する要素の数に影響します。たとえば、尤度を POSSIBLE に設定したリクエストは、POSSIBLE、LIKELY、および VERY LIKELY に一致する結果を生成します。可能性がVERY LIKELYに設定されているリクエストは、最も少ない数の結果を生成します。その応答は、リクエストがスキャンしているInfoTypeにマッチする可能性が非常に高い結果のみを含みます。

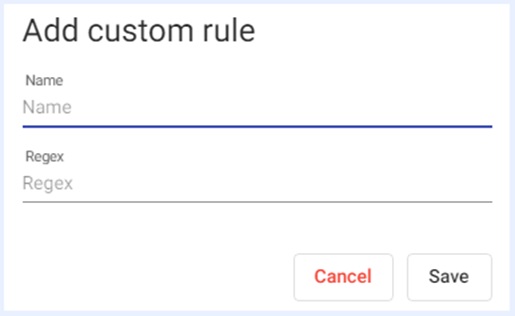

カスタムDLPルール¶

追加ボタン (+) をクリックして、独自のカスタム DLP ルールを追加します。

ルールに説明的な名前を付け、正規表現を使用します。

正規表現の例をインターネットで検索してください。この例では、電子メールアドレス(user@company.com)にマッチします。

[\w-\.]+@([\w-]+\.)+[\w-]{2,4}

注意

末尾のスペースに注意してください。

注意

入力された正規表現が有効であることを管理コンソールが検証します、サポートされていない正規表現はエラーを返します。

ログイベント例¶

これは、レポートセクションに記録されるイベントで、電子メールアドレスがDLPによってブロックされたものです。

SIEMに送信されるログエントリーのうち、DLPによってメールアドレスがブロックされている例です。

{"Type":"Clipboard","Action":"Blocked","@version":"1","POP":"ca-toronto-1@OCI","@timestamp":"2021-11-11T22:59:02.534Z","Domain":"www.google.com","Profile":"All","Client IP":"51.212.48.222","Tenant ID":"3348d169-dad9-4d7f-a247-9f85b44e3e3b","Matched Regexp":"Email\n","MessageType":"dlp"}

テクニカルサポート¶

このセクションでは、DLPの既知の動作やよくある質問などをご覧いただけます。

4.3.7. レポート¶

レポートでは、アクティビティやリスクのデータを取得することができます。利用可能なレポートのカテゴリは以下の通りです。

- セッション - ブラウジングセッション(アクティブおよび完了/履歴)およびユーザーセッション(指名ユーザー、アクティブ)に関する情報を表示します。

- ファイル転送 - システム内のファイル転送に関する情報が表示されます:ダウンロードされたファイル、ブロックされたファイル、サニタイズに成功したファイル

- エンドユーザーフィードバック - エンドユーザーから送信されたフィードバックを表示します(セッション内の右クリックメニューオプションを使用)。

- 監査 - 管理コンソールのアクティビティを表示します。

- アプリケーション - すべてのアプリケーションのトラフィックとブラウジングのアクティビティを表示します。

- Data Loss Prevention - DLP エンジンで設定されたポリシーによって捕捉されたアクティビティが表示されます。 Matched Regexp」にはカスタム DLP ルール名が表示され、「Matched Info Types」にはトリガーされた事前定義されたルールが表示されます。

- ZTE Client Connections - 設定された ZTEdge コネクタの構成とステータス情報を表示します。

注意

ご所有のライセンスによっては、テナントに表示されないカテゴリーがあります。

情報を取得するには、カテゴリ、レポートの種類、時間フィルタを選択します。実行を押します。

結果が表示されたら、キーワード検索を実行したり、フィルタを使用して定義された条件に基づいてデータを並べ替えることができます。

自動更新を有効にすると、データが継続的に更新されます。

リスク分析報告書¶

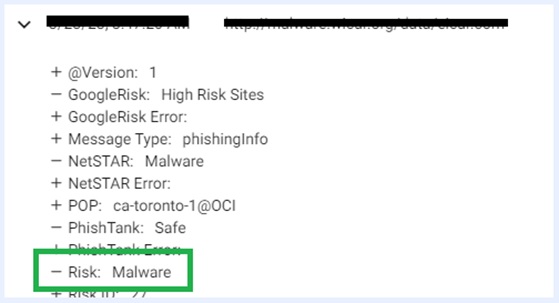

セッション|セッションリスク分析レポートは、各URLのフィード結果を表示します。 Ericom Shieldは、脅威検知のためにフォローフィードを使用します。

- フィッシュタンク

- ネットスター

- ZTEdgeスレッドインテリジェンスクラウド

イベントを展開すると、詳細が表示されます。

「リスク」欄には、検出されたリスクの種類が表示されます:マルウェア、ウイルス、フィッシング、高リスク、中リスク、低リスク

SIEM連携ログ例¶

Ericom RBIは、システムログをお客様のSIEMに配信し、分析・レポーティングを行うことができます。

これらのログは、AWS S3経由で配信されるか、クラウドベースのSIEMに直接アクセスすることができます。

RBIセッションログ¶

{"Primary Category":"","MessageType":"Connections","Enforced By":"Remote Browser (Proxy Mode)","URL":"https://www.youtube.com/","Tenant ID":"c94a0b34-6c8e-4daa-960f-8c74955f6460","Rendering Mode":"Stream","Category":"","Mode":"shield","Domain":"www.youtube.com","Matched Reason":"Default Policy","Profile":"All","Client IP":"130.130.130.130","Display Name":"","@timestamp":"2022-06-07T06:49:43.402Z","@version":"1","User Name":"john.smith@eric.com","Local Browser":"Edge 99.0.1150.55","POP":"il-jerusalem-1@OCI"}

ファイル転送ログ¶

{"Duration":60,"Policy Name":"Full CDR","Tenant ID":"c94a0b34-6c8e-4daa-960f-8c74955f6460","Site Domain":null,"Name":"John Doe Programmer Resume","@version":"1","Size":"137.1 KB","File Domain":"an.ericom.com","@timestamp":"2022-06-08T11:56:20.057Z","User Name":"John","Extension":"docx","File Url":"https://an.ericom.com/EricomXML/John Doe Programmer Resume.docx","POP":"il-jerusalem-1@OCI","Action":"Download","Tenant Name":"Ericom","Status":"Success","MessageType":"fileTransfer","Error Details":"","Error":"","Mode":"Shield","Policy":"Sanitize","Failed":false,"Site Url":"https://an.ericom.com/EricomXML/Start.html","Display Name":"","Client Ip":"5.29.23.6"}

管理者監査ログ¶

{"Section":"Session","POP":"uk-london-1@OCI","User":"DAVID@company.com","Type":"login","MessageType":"Audit","NewValue":"Success","Tenant ID":"c94a0b34-6c8e-4daa-960f-8c74955f6460","Client IP":"130.130.130.130","@timestamp":"2022-05-18T08:15:00.934Z","OldValue":"","Action":"SAML Login","@version":"1"} {"Section":"Policies","OldValue":"","NewValue":" url = www.dropbox.com \n profile = 0 \n subdomain = -1 \n download = 1002 \n upload = -1 \n printing = -1 \n clipboard = -1 \n cookies = -1 \n ignore_cert_errors = -1 \n media = -1 \n access = -1 \n suspend = -1 \n comment = '' \n adblock = -1 \n readonly = -1 \n white_av = -1 \n autofill = -1 \n client_cert = -1 \n dlp = -1 \n inherit_white_cookies = -1 \n files = -1\n","Client IP":"130.130.130.130","Type":"activity","User":"DAVID@company.com","POP":"uk-london-1@OCI","@version":"1","Tenant ID":"c94a0b34-6c8e-4daa-960f-8c74955f6460","Action":"Add","MessageType":"Audit","@timestamp":"2022-05-15T11:11:43.698Z"}

4.3.8. ネイティブアプリケーション¶

注意

ネイティブアプリケーションの設定は、プロキシモードを使用している場合にのみ適用されます。 プロキシレスURLリダイレクトを使用している場合は、このセクションは適用されません。

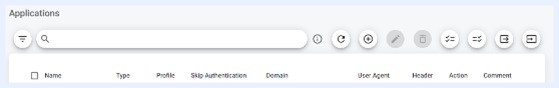

[アプリケーション]セクションでは、ネイティブデスクトップアプリケーションがShieldプロキシでどのように処理されるかを定義する場所です。 ネイティブアプリケーションとは、Microsoft Windows上のMicrosoft Teamsのように、オペレーティングシステムにインストールされているアプリケーションのことです。 アプリケーションは、特定のプロファイルごとに定義することも、デフォルトのAllプロファイルごとに定義することもできます。プロファイルのアプリケーションを表示するには、プロファイルフィルターで目的のプロファイルを選択します。利用可能なオプションは、システムで定義されたプロファイルに従っています。新しいアプリケーションを追加したり、既存のアプリケーションを変更したりすることで、特定のプロファイルにアプリケーションを割り当てることができます。

注意

管理コンソールにNative Applicationsのオプションが表示されていない場合は、Ericomのサポートエンジニアに連絡して、このオプションを有効にしてください。

ネイティブアプリケーションの制御を有効にするには、「設定」→「Native Applications」を選択し、設定を「カスタム」に変更します。

これを有効にすると、左側のナビゲーションパネルに「Native Applications」という新しいオプションが表示されます。

編集ボタン¶

[デフォルトの編集]ボタンは、アプリケーションのデフォルト設定を制御します。 カスタム定義されたポリシーがない場合、アプリケーションはここで定義された設定を使用します。

Edit Overrides 「ボタンは、カスタム定義されたものを上書きするアプリケーション設定を定義します。

アプリケーションの見分け方¶

アプリケーションとして識別されるアプリケーションは、簡単に認識され、システムのデフォルト値([デフォルト]設定で定義)で処理されます。 アプリケーションの中には、通常とは異なる識別子を使用したり、(誤って)ブラウザに分類されるものがあります。 このようなアプリケーションをShieldで許可するには、システムで適切に認識され、アプリケーションポリシーとして定義されている必要があります。

アプリケーションは、3つのパラメータで識別することができます。ドメイン名、ユーザーエージェント、ヘッダーです。アプリケーションを正しく認識するために、2つのパラメータの組み合わせが必要な場合もあります。アプリケーションを正確に認識するプロセスでは、アプリケーションを正常に識別して処理できるようになるまで、いくつかの試行錯誤のテストが必要になることがあります。

ここでは、Ericomでアプリケーションを識別する手順を説明します。

注意

一部のアプリケーションはブラウザとして識別され、レポートに異なる結果(App Denied以外)が表示される場合があります。この場合、ドメインで検索すると、名前によってアプリケーションを示唆するはずです。

注意

User Agentを全体として使用しないでください。これは、アプリケーションごとに十分ユニークな識別子ではないので、多くのアプリケーションを許可する可能性があります。

アプリケーションによっては、プロキシ認証に対応していない場合があります。Shieldが認証を使用するように設定されている場合、これらのアプリケーションは失敗する可能性があります。これらのアプリケーションを機能させるには、オプションの[認証をスキップ]を有効にします。

アプリケーションに偽装されたブラウザー¶

ある種のウェブプロキシは、HTTPリクエストがプロキシシステムを通過するときに、クライアントシステムによって生成されたオリジナルのUser-Agent文字列を変更することがあります。例えば、BlueCoat Proxy はすべての User-Agent 文字列を Mozilla/4.0 に書き換えてしまいます。これにより、HTTP リクエストが誤ってアプリケーションとして認識され、ホワイトリストに登録されてしまうことがあります (前述のとおり、これは推奨されるデフォルトの Action=Allowed です)。このようなシナリオを解決するには、アプリケーションテーブルで、ユーザーエージェントをマスクしたルールを定義し、それをブラウザ (Action=Browser) として定義することが可能です。

ブラウザを装ったアプリケーション¶

アプリケーションがブラウザとして認識されると(例:office365、skype for business)、ブラウザとして扱われ、正常な動作に支障をきたすことがあります。このような場合、アプリケーションは[Is Browser]が[yes]に設定された状態で[アプリケーション]レポートに表示されますが、正しく開くことはできません。これを処理するには、[アプリケーション]テーブルに、特定のドメインとUser-Agentを/.*/に設定したルールを追加する必要があります。

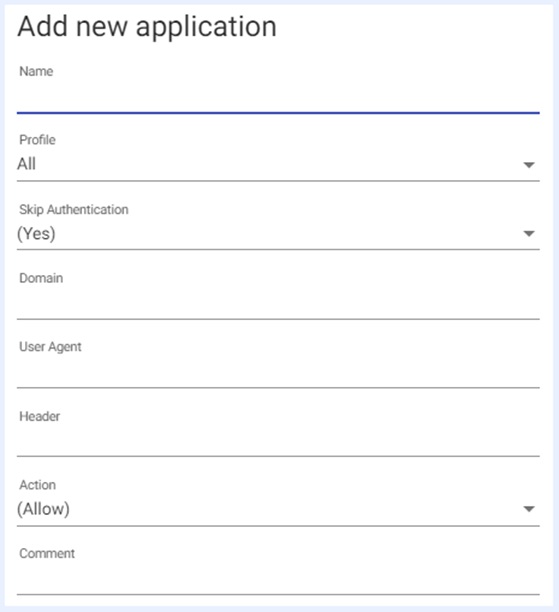

新規アプリケーションの追加・編集¶

各アプリケーションは、以下のフィールドのうち少なくとも1つに文字列の値を設定する必要があります。Domain、Header、User-Agentのうち、少なくとも1つのフィールドに文字列が含まれている必要があります。これらのフィールドのうち1つ以上に値が含まれている場合、これらの値はアプリケーションを識別するために一緒に使用されます。これらのフィールドには、単純な文字列または正規表現を使用できます。

新しいアプリケーションポリシーを追加する場合は、「新しいアプリケーションを追加する」ボタンをクリックします。

既存のポリシーを編集するには希望するポリシーを選択します。

"アプリケーションの編集"ボタンをクリックします。

注意

変更がグローバルクラウドに反映されるまでに数秒かかる場合があります。

| 設定 | 説明 | オプション |

|---|---|---|

| 名称 | アプリケーションポリシーの説明的な名前を入力します。 | テキスト |

| プロファイル | ポリシーが適用されるプロファイルを選択します | プロファイルを選択する |

| 認証をスキップする | Shield認証をスキップするかどうかを設定する(有効な場合)。 | Yes, No, 継承値 |

| ドメイン | ドメインを入力する | テキスト |

| ユーザーエージェント | 識別するユーザーエージェントを入力します。 | テキスト、正規表現 |

| ヘッダー | 識別用ヘッダーを入力する | テキスト |

| アクション | アプリケーションに適用するアクション | 許可、拒否、ブラウザー、継承された値 |

| コメント | ポリシーの目的または裏付けとなるコメントを入力します。 | テキスト |

関連するADプロファイルを定義し、それを許可、ブロック、またはブラウザとして定義するかどうかを決定します。必要であれば、コメントを追加します。

トラブルシューティング¶

アプリケーションを定義しても正常に動作しない場合は、以下をお試しください。 - キャッシュをクリアする - レポート│アプリケーション│すべて│をチェックして、考えられる原因を確認する

SAML認証ではプロファイルはサポートされません

SAMLユーザがShieldにログインする際、プロファイル固有の設定は適用されない。

SAML ユーザーのすべてのアプリケーションプロファイルは、デフォルトの「all」プロファイルに一致します。

例えば、Skypeが「プロファイル1」をDeny、「デフォルトプロファイル」をAllowに設定し、skip auth = noとした場合、Allowとなります。

4.3.9. 認証¶

Ericom Shield は、SAML 2.0 に準拠した ID プロバイダーをサポートしています。SAML認証は、エンドユーザーアクセス(プロキシモードとリダイレクトモード)と管理コンソールの両方で有効にすることができます。

エンドユーザがSAML IDプロバイダを使って認証を受けると、ユーザ名とオプションのグループ属性がShieldに渡されます。

エンドユーザがすでにブラウザで有効な SAML アサーションを持っている場合、再度ログインする必要はありません。

注意

SAMLを有効にする前に、テナントに追加する必要があるため、SAMLドメイン名をEricomに通知してください。

SAML認証(エンドユーザー)¶

注意

SWG、RBi、または WAI に対してのみ SAML を有効にする場合は、このセクションを構成します。ZTEdge クライアントを使用する予定の場合は、このセクションを構成しないでください。

| 有効 | SAML認証の有効化・無効化 |

| IdPログインURL | IdP が提供するリモートログイン用の URL |

| IdPログアウトURL | シングルログアウト(SLO)のためにIdPが提供するURL |

| IdP署名証明書 | SAML レスポンスの署名を検証するために IdP から提供された証明書 |

| IdP復号化キー | SAML レスポンスが暗号化されている場合に、IdP が提供する復号化用の秘密鍵。オプション - IdP が SAML レスポンスを暗号化する場合のみ必要です。 |

| IdP Audience | IdPでShieldを識別する(Entity IDとも呼ばれる)。通常はURLだが、技術的にはIdPとShieldの両方で設定されている任意の文字列とすることができる。システムのデフォルトを使用する場合は、空のままにします。 |

| IdPメタデータのインポート(ボタン) | ファイルまたは URL を使用して SAML メタデータをインポートする場合は、これを選択します。 |

| 初期設定に戻す(ボタン) | すべてのフィールドを初期設定に戻します。 |

アドバンスト¶

これらの設定は、一般的には変更する必要はありませんが、テクニカルサポートにご相談ください。

| セッションタイムアウト(秒) | Shield SAML セッションのタイムアウト。セッションの有効期限が切れると、IdPで再認証される(秒単位)。 |

| テナント ID 属性 | IdP がShieldテナント ID の値を特定するためのユーザの属性名。 |

| グループ 属性 | IdP が Shield Groups の値を特定するためのユーザの属性名。オプション。ShieldにProfileを定義する場合に関連する。IdPでグループが適切に定義されていない場合、Profilesテーブルで定義することができません(下記参照)。 |

| プロファイル 属性 | IdPがShieldプロファイルの値を見つけるユーザの属性名 |

| IdPメタデータのインポート | ファイルまたは URL を使用して SAML メタデータをインポートする場合は、これを選択する。 |

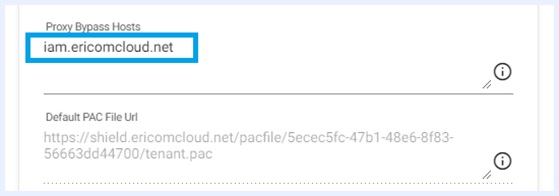

明示的なプロキシ設定¶

内蔵プロキシでSAML認証を使用している場合、プロキシから認証ドメイン(複数可)をバイパスする必要がある場合があります。

これは、プロキシ設定のバイパスリスト、またはPACファイルのバイパスリストで定義することができます。

内部PACファイルを使用している場合、管理コンソールを使用してIDプロバイダのドメインをバイパスリストに追加します。

例えば、ZTEdge IAM for SAMLを使用している場合、Proxy Bypass Hostsリストにiam.ericomcloud.netを入力します。

SAML認証(アドミンコンソール)¶

管理ポータルの SAML を有効にするために設定します。 設定手順は、「SAML認証(エンドユーザー)」と同じです。

注意

ID 管理に内蔵の ZTEdge IAM を使用している場合は、このセクションを構成しないでください。ZTEdge IAMでSAMLを構成してください。

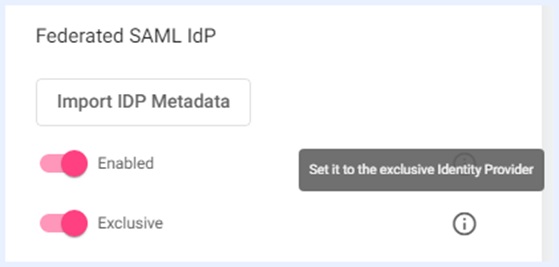

フェデレーテッドSAML IdP¶

注意

このセクションは、テナントに ZTEdge IAM 機能が含まれている場合に表示されます。

重要

Shield を SAML ID プロバイダに追加する前に、それが完全に機能していることを確認してください。 Ericomのテクニカルサポートでは、サードパーティーのIDプロバイダーの設定に関するサポートは行っていません。

このセクションでは、一般的なサードパーティのSAMLベースのIDプロバイダとZTEdgeとの統合について説明します。

| 有効 | 連携SAML認証の有効化・無効化 |

| 排他的 | このログインをプライマリ認証ログインにします(管理ポータルを含むすべてのログインダイアログに適用されます)。この設定を無効にすると、ZTEdgeログインとFederatedログインの両方のオプションが利用可能になります。 |

| IdPログインURL | IdPがリモートログインのために提供するURL |

| IdPログアウトURL | シングルログアウト(SLO)のためにUdPが提供するURL |

| サイン証明書 | SAMLレスポンスの署名を検証するためにIdPが提供する証明書。 |

| IdP復号化キー | SAML応答が暗号化されている場合に、IdPが提供するSAML応答を復号化するための秘密鍵です。オプション - IdP が SAML 応答を暗号化する場合にのみ必要です。 |

| IdP Audience | IdPでShieldを識別するためのもの(Entity IDとも呼ばれる)。通常はURLですが、技術的にはIdPとShieldの両方で設定されている任意の文字列を使用することができます。システムのデフォルトを使用する場合は、空のままにします。 |

| IdPメタデータをインポートする(ボタン) | ファイルまたは URL を使用して SAML メタデータをインポートする場合に選択します。 |

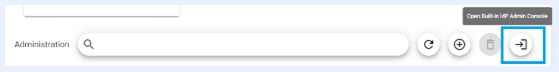

IdP Admin Console(アドバンスド)内蔵¶

このポータルを使用して、内蔵の ZTEdge IAM を管理し、有効な Federated SAML IdP の詳細設定を構成します。

サービスに内蔵のZTEdge Identity Providerが含まれている場合、このボタンはAdministration Sectionに表示されます:

「Open Built-in IdP Admin Console」をクリックすると、IdP管理ポータルが起動し、ユーザー、グループ、およびアプリケーションを管理できます。内蔵IdPのドキュメントについては、このリンクをクリックしてください。

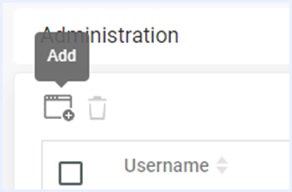

管理部門¶

管理セクションで、管理者コンソール用のローカルユーザーを追加作成することができます。

注意

ZTEdge IAM Federated IdP が利用できない場合に、管理者ユーザーを管理するために使用します。

新規にユーザーを作成する場合は、「追加」を選択します。

新しいユーザーの詳細を入力します。

| フィールド | 設定内容 |

| タイプ | 管理者ユーザーの種類を選択します。 |

| ユーザー名 | 新規ユーザーのユーザー名を入力します。 |

| パスワード | 新規ユーザーのパスワードを入力する |

| 役割 | 管理者 - テナントの完全な管理者

ユーザー - テナントの読み取り専用およびレポート用アクセス権

|

| 電子メール | ユーザーのEメールアドレスを入力してください。Eメールでの通知に使用します。 |

| メール通知 | 電子メールによる通知を有効にするには、このボックスをオンにします。 これらの操作に対して、通知が送信されます。

- テナントの作成

- ユーザーからのフィードバック

|

注意

電子メール通知は、お客様のメールサーバーからではなく、Ericomクラウドから送信されます。 通知メールが届かない場合は、迷惑メールフォルダを確認するか、ericomcloud.netからのメールを許可してください。

追加を選択して、設定を完了します。

ユーザーを削除する場合は、Delete を選択します。

4.3.10. 高度な機能¶

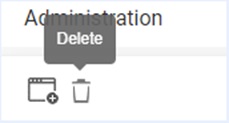

対応するプロキシヘッダ¶

ヘッダーは、外部プロキシからZTEdge Webプロキシに情報を転送するために使用されます。 このセクションでは、サポートされているヘッダーについて説明します。

テナントIDの受け渡し¶

- ShieldテナントIDの値を渡すには、これらのヘッダーのいずれかを使用します。

- Shield-TenantID

- X-NS-EXT-TENANT-ID

Tenantの値が正常に一致した場合、そのテナント設定がセッションで使用されます。

プロファイルIDを渡す¶

Shield-Profiles : ヘッダーにProfile名を渡します。プロファイルの値が正常に一致した場合、そのポリシー設定がセッションで使用されます

通過するグループID¶

Shield-Groups : ヘッダーにグループ名を渡します。Group値のマッチングに成功した場合、そのポリシー設定がセッションで使用されます

ユーザ名を渡す¶

X-Authenticated-User : ヘッダーにユーザー名を渡します。ユーザー名はセッションに関連付けられ、ログデータに表示されます。

クライアントIPを渡してプロファイルをアクティブにする¶

Shield-RealClientIP : ヘッダーを使用してクライアントのプライベート IP アドレスを渡します。これは、クライアントのIPアドレスを含むサブネットに設定された事前定義されたプロファイルを有効にするために使用することができます。

コンテキスト情報の受け渡し¶

Shield-ContextInfo : Ericomに送信される各接続にメタデータを関連付けるために、レポート作成の目的で使用されます。新しいヘッダーはいかなる方法でも変更されず、ロギング出力で変更されないまま返されます。ヘッダー値の長さに制限はありません。

注意

この情報は、ログシッピングでのみ利用可能で、内蔵レポートには含まれません。

RBIのカスタムDNSアドレス¶

ZTEdge Web Securityは、テナントごとのカスタムDNSプロバイダーの設定をサポートしています。 この機能により、Cisco UmbrellaなどのDNSセキュリティソリューションを使用することができます。

Ericom RBI経由のすべてのセッションは、カスタムDNS設定を使用します。

この機能は、Dedicated Egress IP機能と組み合わせて、DNSプロバイダーがDedicated IPに基づいてテナントのトラフィックを識別できるようにするために使用される場合があります。

注意

カスタムDNSと専用Egress IPはプレミアム機能です。 これらの機能の詳細については、Ericom社にお問い合わせください。

Shield Cloud Service には、完全に統合された CDR ソリューションが含まれています。 利用可能なサニタイズポリシーは以下のとおりです。

| プロファイル名 | プロファイル説明 | 使用可能なファイル形式 |

|---|---|---|

| フルCDR | AVスキャン(5つのAVエンジン)+ True Fileタイプ検証 + コンテンツディザーム | 下記リスト参照 |

| トゥルーファイル | AVスキャン(5つのAVエンジン)+ Trueファイルタイプ検証 | 下記リスト参照 |

| AVのみ | AVスキャン(AVエンジン5台) | 任意 |

| 高速AV | AVスキャン(AVエンジン2基) | 任意 |

フルCDRサニタイズの詳細¶

CDRエンジンでファイルを解析する場合、以下のような手順で行われます。

1. ファイルは基本的な要素に分解されます。2. ファイルはTrueTypeエンジンでスキャンされ、ファイルがファイル拡張子と一致しているかどうかを確認します。例えば、.exeを.txtに変更すると、ファイルがブロックされることになります。3. ファイルは5つのAVエンジンでスキャンされます。複数のAVエンジンを使用することで、1つのエンジンを使用するよりも既知の脅威を特定する確率が大幅に向上します。 既知のウイルスが含まれている場合、そのファイルは悪意があると判断され、ブロックされます。4. 個々の要素は、アクティブなコンテンツ、exe、ドキュメント内のJavaScript、VBスクリプト、Powershell、DLL、OLEオブジェクトなど、基本的にエンドポイントデバイス上で実行可能なアクティブコンテンツを識別するためにスキャンされます。 見つかった要素はすべて削除されます。5. その後、ファイルを再構築する。6. ファイルが何らかの形で変更された場合(例えば、要素が削除された場合)、ユーザーにはサニタイズ版のファイルが提供されます。7. ファイルが変更されていない場合、ユーザーには元のファイルが提供されます。

スキャンのレベルは、個々のドメインまたはドメインのカテゴリのグループまたはユーザーに適用可能なポリシーによって制御されます。スキャンオプションの詳細は以下のとおりです。

Full CDRでは、以下のファイル形式を扱うことができます。

| 画像 | bmp; exif; gif; jpg; jpeg; png; tif; tiff |

| オーディオ | mp3; m3u; tmc; wma; asx; wav; ogg; mpc; mpp; mp1; mp2; flac; ape; ofr; fla; ofs; aac; m4a; spx; tta; wv; xm; it; s3m; mod; mtm; umx; mo3; mid; ra; rmm; ram; rax; rpm; rm; rmvb.A; rmp; rmp; rmp1; mp2; flc; ape; fla; mp2; mp3; mp3; tmc; rmm; rpm; rpm; mt; wav; wm; rmp;mv;mp;acaa; rmj; ac3; au; snd; aif; aiff; aifc; iff; svx; aud; vox; arm; 3ga; 3gpp; voc; opus; pvf; sds; sd2; xi; w64; mat; mat4; mat5; sf; ircam; nist; fap; paf; caf; shn; gig; aix; adx |

| 動画 | avi; wmv; rmvb; divx; xvid; vob; dv; dif; mov; mpg; mpe; m1v; m2v; mpv; mpeg4; mp4; mts; m2ts; asf; avs; ivf; mkv; 3gp; 3g2; h261; h264; mod; nsv; nut; nuv; fli; flc; flx; flv; ffm; swf |

| MS Word | doc; docx; docm; dot; dotx; dotm; rtf; wps |

| MS Excel | xls; xlsx; xlsm; xlsb; xlt; xltx |

| MS Power Point | ppt; pptx; pptm; pps; ppsx |

| MS Visio | vsd; vsdx; vdw; vss; vst; vdx; vsx; vtx |

| メールメッセージ | msg; eml; ics; vcf; vcs |

| テキストファイル | txtbody; htmlbody; txt; html; htm; mht; log; xml |

| CAD | DGN;DXF;DWG;DWF;DWT;IFC;STL |

パスワードで保護されたファイルでは、パスワードの入力を要求されます。

正しいパスワードが入力されると、CDRエンジンはそのパスワードを使ってファイルを開き、中身をスキャンします。

以下のファイル形式はブロックされます。

- 不明(サポートリストにないファイルタイプ)

- フェイク(ファイルタイプのマスカレード)

- スクリプト(BAT、Powershell)

- バイナリ(COM、DLL、EXE)

- ファイルの仕様を満たしていないもの

True Fileの検証内容¶

これらの許可されたファイル形式に対して、True File Type 検証が行われます。

3g2; 3ga; 3gp; 3gpp; aa; aac; ac3; adx; aif; aifc; aiff; aix; amr; ape; asf; asx; au; aud; avi; avs; bmp; caf; cdr; cmx; csv; dcm; dgn; dif;divx; djv; djvu; dng; doc; docm; docx; dot; dotm; dotx; dv; dwf; dwg; dwt; dxf; emf; eps; fap; ffm; fla; flac; flc; fli; flv; flx; gif; gsm;h261; h264; htm; htmlbody; ico; ics; ifc; iff; ircam; it; ivf; j2k; jp2; jpeg; jpg; log; m1v; m2ts; m2v; m3u; m4v; mat; mat4; mat5; mht;mhtml; mid; mkv; mo3; mod; mov; mp1; mp2; mp3; mp4; mpc; mpe; mpeg; mpeg4; mpg; mpga; mpp; mpt; mpv; mpx; mt+html; mt+txt; mt+xml; mtm; mts.NIST; nsv; nut; nsx; mt+txt; mt+xml; mtm; mts.NIST; nsv; mmkv; mpc;mp2;mpg;mp3;mmx;mpgnist; nsv; nut; nuv; odg; odp; ods; odt; ofr; ofs; ogg; opus; otp; ott; paf; pdf; png; pot; potm; potx; pps; ppsm; ppsx; ppt; pptm; pptx; psd.pdf; pvf; py; ra; ppt; ppt; pptm; pptx; ppt; pt; pptx; pt; psd;pvf; py; ra; ram; rar; rax; rgsm; rm; rmj; rmm; rmvb; rpm; rtf; s3m; sd2; sds; sf; shn; slk; snd; spx; stl; svg; svx; swf; tif; tiff; tmc.TT; tf; TT; tmc;tta; txt; txtbody; umx; vcf; vdw; vdx; vob; voc; vox; vsd; vsdm; vsdx; vss; vssm; vssx; vst; vstm; vstx; vsx; vtx; w64; wav; wdp; webp; wma.WMA; wmf; wmv; wdp; wma.WMA; wdf; wmv; wmv; wdw; wdw; wdw; wdw; wdw; wmv; vtx; vtxwmf; wmv; wps; wv; xi; xla; xlam; xlax; xls; xlsb; xlsm; xlsx; xlt; xltm; xltx; xm; xml; xps; xvid; xwm; xwma; zip; hwp; dwf; woff; woff2; m4a

注意

このリストにないファイルタイプは不明とみなされ、ブロックされます。