4.5. サポート - SWG & RBI¶

4.5.1. お役立ち情報¶

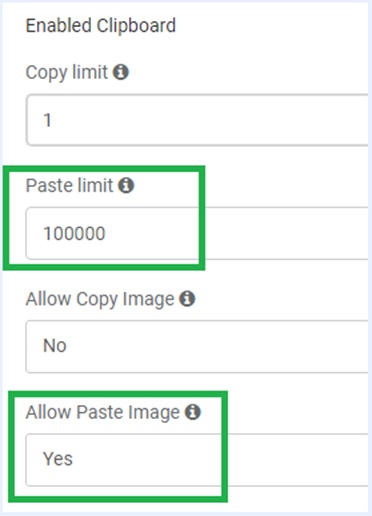

RBI:ローカルからリモートへのコピー&ペーストの設定のみ¶

リモートブラウザからローカルデバイスへの一方向のコピーペーストを許可するように設定するには、以下のように設定します。

管理者コンソールで「設定」→「クリップボードオプション」を選択します。

コピー制限を1に設定 - ローカルデバイスからリモートブラウザへの1文字のテキストのコピーを許可し、実質的にブロックします。

貼り付けの上限を100000など高い数値に設定する - これにより、リモートブラウザからローカルデバイスへのテキストコピーが可能になります。

「画像の貼り付けを許可」を「はい」に設定する - ローカルデバイスからリモートブラウザへの画像のコピーペーストを許可します。

「画像のコピーを許可しない」を設定する - リモートブラウザからローカルデバイスへの画像のコピーペーストをブロックします。

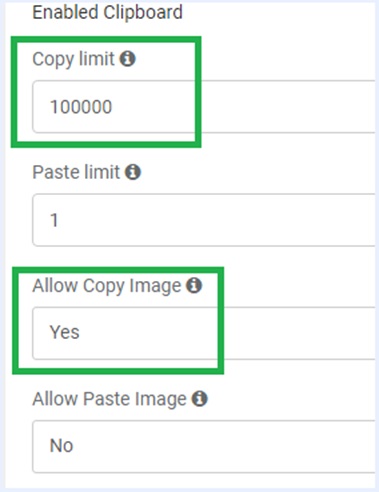

RBI:リモートからローカルへのコピー&ペーストの設定のみ¶

リモートブラウザからローカルデバイスへの一方向のコピーペーストを許可するように設定するには、以下のように設定します。

管理者コンソールで「設定」→「クリップボードオプション」を選択します。

コピー制限を100000など高い数値に設定する - ローカルデバイスからリモートブラウザへのテキストコピーを可能にします。

貼り付けの制限を1に設定 - リモートブラウザからローカルデバイスへの1文字のコピーを許可し、実質的にブロックすることができます。

画像の貼り付けを許可しない]を設定する - ローカルデバイスからリモートブラウザへの画像のコピーペーストをブロックします。

画像のコピーを許可する」を「はい」に設定する - リモートブラウザからローカルデバイスへの画像のコピーペーストを許可します。

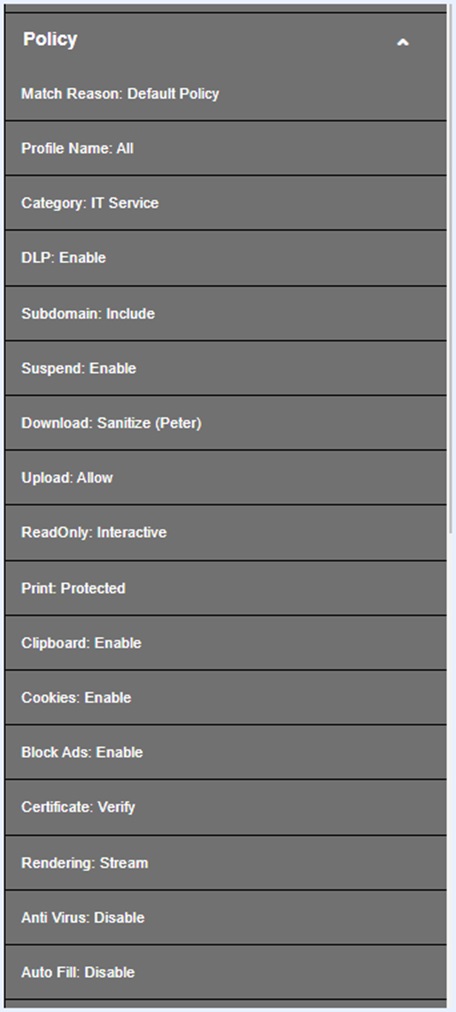

RBIエンドユーザーデバッグバー¶

EricomのサポートでRBIの問題をデバッグする場合、詳細なセッション情報を提供することが有効な場合があります。

RBIのセッション中にこの情報にアクセスするには、Ctrl-Shift-~をクリックします。

このバーを展開すると、以下の詳細情報を表示することができます。

リモートブラウザのセッション

関連するRBIの方針

ユーザーと認証の情報

SWG:Gmailのファイル保護を許可するモード¶

GmailがAllowモードのとき、ファイルのダウンロードを保護することができます。

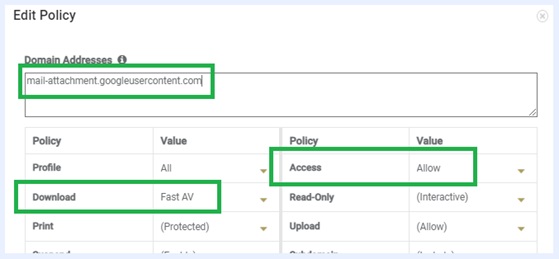

ドメイン: mail-attachment.googleusercontent.com に対して新しいポリシーを作成します。

Access : Allow

Download : [プレビューとより高いファイル保護モードは、このドメインでサポートされています]。

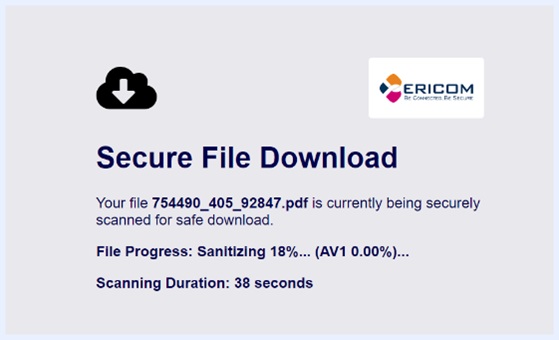

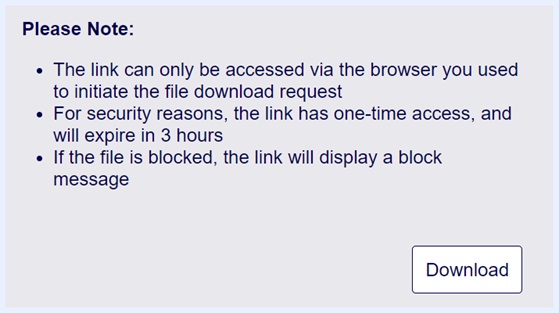

ユーザーがファイルをダウンロードする際に、ランディングページが作成され、ダウンロードされます。

ユーザーはランディングページを開き、ファイルスキャンの進捗状況を確認することができます。

スキャンが完了すると、ユーザーはスキャンしたファイルをダウンロードすることができます。

注意

'プレビュー'モードでは、ランディングページはオリジナルファイルのPDF出力をダウンロードします。

SWG/RBIのEgress IPアドレス¶

POPごとに以下のIPアドレスへの接続を許可します。

| 地域 | プライマリプロキシ(ポート3128/8080) | フェイルオーバープロキシ | VMIプロキシ | リダイレクション(443番ポート) | アウトバウンド |

|---|---|---|---|---|---|

| オーストラリア(シドニー) | 168.138.104.198

152.69.167.73

|

152.70.105.126

150.230.217.169

|

168.138.103.109 | 168.138.108.195 | 152.67.106.255 |

| ブラジル(サンパウロ) | 152.70.222.66

150.230.67.78

|

150.230.38.221 | 168.138.233.53 | 129.151.39.237 | 168.138.235.116 |

| カナダ(トロント) | 140.238.148.119

140.238.137.205

|

132.226.46.153

129.159.114.60

|

150.230.27.54 | 140.238.133.126 | 140.238.134.124 |

| フランス(マルセイユ) | 129.151.229.47

129.151.230.195

|

144.24.232.57

152.67.89.168

|

- | 129.151.243.132 | 129.159.151.184 |

| ドイツ(フランクフルト) | 152.70.162.238

129.159.247.56

|

129.152.21.142

129.152.11.106

|

150.230.148.66 | 132.145.243.222 | 193.122.48.55 |

| 香港 | 152.104.31.100

152.104.31.101

|

152.70.105.126

150.230.217.169

|

- | 152.104.31.102 | 152.104.31.98 |

| インド (ムンバイ) | 129.151.44.155

152.67.24.94

|

168.138.104.198

152.69.167.73

|

155.248.242.56 | 152.67.27.227 | 152.67.17.80 |

| イスラエル (エルサレム) | 129.159.145.152

129.159.128.172

|

152.67.140.124

150.230.118.232

|

129.159.137.151 | 129.159.143.161 | 129.159.137.214 |

| イタリア(ミラノ) | 129.152.21.142

129.152.11.106

|

143.47.48.218

143.47.52.24

|

- | 129.152.21.31 | 129.152.3.82 |

| 日本(大阪) | 141.147.145.84

138.2.37.235

|

152.70.105.126

150.230.217.169

|

150.230.192.71 | 140.83.49.64 | 140.83.56.88 |

| 日本(東京) | 152.70.105.126

150.230.217.169

|

146.56.178.101

146.56.152.7

|

150.230.192.71 | 158.101.66.85 | 168.138.220.30 |

| サウジアラビア(ジェッダ) | 150.230.51.178

150.230.54.44

|

193.123.67.165

193.123.87.10

|

193.122.72.201 | 158.101.224.242 | 150.230.54.110 |

| シンガポール | 138.2.93.118

138.2.88.53

|

168.138.104.198

152.69.167.73

|

- | 138.2.90.56 | 168.138.175.49 |

| 韓国(ソウル) | 146.56.178.101

146.56.152.7

|

152.70.105.126

150.230.217.169

|

146.56.157.202 | 193.122.123.239 | 193.122.123.49 |

| スペイン (マドリッド) | 143.47.48.218

143.47.52.24

|

129.151.229.47

129.151.230.195

|

- | 143.47.49.186 | 143.47.52.6 |

| スイス(チューリッヒ) | 144.24.232.57

152.67.89.168

|

152.70.162.238

129.159.247.56

|

152.67.80.143 | 152.67.95.118 | 144.24.237.247 |

| 台湾 | 113.21.161.198

113.21.161.196

|

152.70.105.126

150.230.217.169

|

- | 113.21.161.194 | 113.21.161.195 |

| トルコ(イスタンブール) | 185.115.208.185

185.115.208.163

|

144.24.232.57

152.67.89.168

|

- | 185.115.208.186 | 185.115.208.162 |

| UAE(ドバイ) | 193.123.67.165

193.123.87.10

|

150.230.51.178

150.230.54.44

|

193.123.65.2 | 193.123.69.254 | 193.123.71.97 |

| イギリス(ロンドン) | 152.67.140.124

150.230.118.232

|

152.70.162.238

129.159.247.56

|

144.21.54.61 | 152.67.134.186 | 132.145.11.82 |

| アメリカ - 東(アッシュバーン) | 132.226.46.153

129.159.114.60

|

132.226.126.105

132.226.113.139

|

152.70.203.218 | 193.122.206.121 | 129.213.214.46 |

| アメリカ - 西(フェニックス) | 132.226.126.105

132.226.113.139

|

150.230.38.221 | 152.70.132.253 | 129.146.199.106 | 152.70.133.151 |

| アメリカ - 西2(サンノゼ) | 150.230.38.221 | 132.226.126.105

132.226.113.139

|

- | 155.248.212.36 | 150.230.41.187 |

4.5.2. ウェブドメインの分析¶

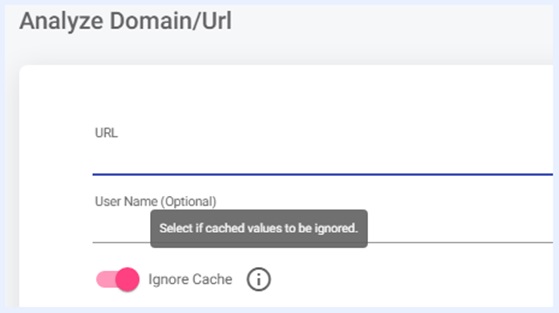

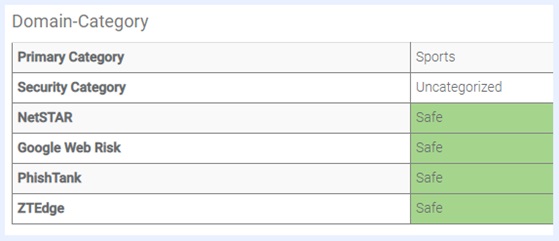

この機能は、このテナント内のドメインに適用されているプロファイルを表示します。

テナントにCategoriesアドオンが含まれている場合、「プライマリ」コンテンツのカテゴリ分類結果も表示されます。

URL欄にURL/ドメインを入力し、[実行]を選択します。

Categoriesアドオンを使用した場合のサンプル結果です。

4.5.3. よくある質問¶

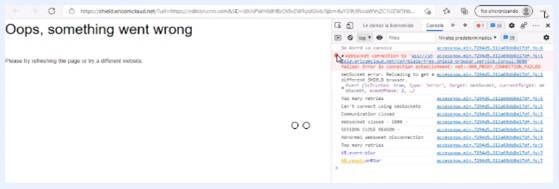

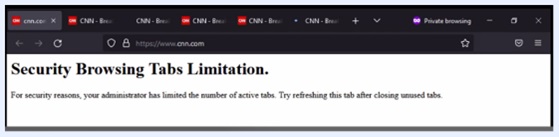

RBI エラー: Oops, something is wrong¶

このエラーメッセージが表示される原因として考えられること。

Websocket 接続に失敗しています。プロキシおよび Shield サービスに接続するファイアウォールで WebSocket が有効になっていることを確認してください。ブラウザの開発ツールを開き、コンソールに移動して関連するエラーを検索し、その動作を再現してください。

このメッセージは、リダイレクションモードを使用していて、「安全なリダイレクションモードのみ」を有効にしている場合にも表示されることがあります。 この設定を有効にしている場合は、無効にしてみてください。 特定のサードパーティーソリューションのみが「セキュアード」モードをサポートしています。

Ericom Shieldを使用する際、「ログインしてください」というメッセージが表示される。¶

考えられる解決策¶

お客様のShieldテナントが見つからない、または特定できません。 以下を試してみてください。

- Ericomに連絡し、テナントがまだ有効であることを確認する

- SAML認証を使用している場合は、このプロンプトで電子メールアドレスを入力し、認証プロセスを開始します。

- IP認証を使用している場合、Ericomに連絡して、テナントでIPアドレスが設定されていることを確認します。

- ヘッダー認証を使用している場合、ヘッダー x-ns-ext-tenant-id でテナントIDが渡されることを確認します。

- URLリダイレクトを使用している場合、URL内にShield-TenantIDパラメータがあるか、またはIP認証が有効になっているかを確認する。

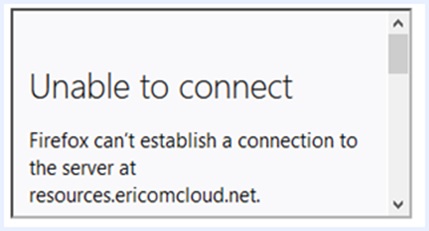

RBI エラーメッセージ: resources.ericomcloud.net は接続を拒否しました。¶

このエラーメッセージは、resources.ericomcloud.netがインターネットにアクセスできないことを示します。

- ファイアウォールで*.ericomcloud.netを許可するか、プロキシサーバーを使用している場合は、バイパスリストに追加してください。

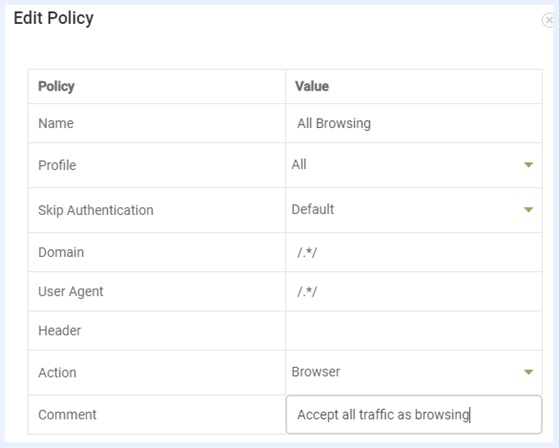

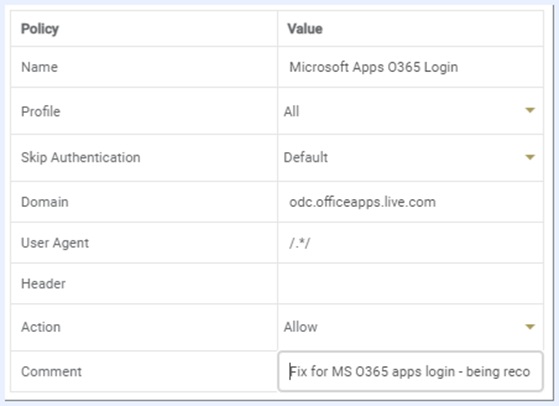

他のProxyから接続した場合、Webサイトが分離されない¶

別の(下流の)プロキシからShieldに接続しているが、ポリシーが正しく設定されているにもかかわらず、Webサイトが分離されない。

解決策:Shieldに流入するトラフィックがブラウザのトラフィックとして認識されていない可能性がありますが、これは以下のように実行することで解決できます。

Ericom社にテナントでアプリケーションを有効にするよう依頼

新しいアプリケーションルールを設定します。これにより、Shieldがすべてのトラフィックをブラウザトラフィックとして扱うように設定されます。

/.*/でドメインを設定する

ユーザーエージェントを/.*/で設定する

以下の構成例を参照してください。

ルールを保存して、再度テストします。 変更をテストするために、新しいブラウザセッションを開始するか、Incognitoモードを使用する必要がある場合があります。

ユーザーに "License agreement has not been accepted "というエラーが表示される。¶

解決方法管理者ポータルにログインし、使用許諾契約に同意してください。

Webサイトのコンテンツが分離されず、空白のウィンドウが表示される。¶

解決方法ユーザーの前にWebsocketをブロックするファイアウォールやプロキシがないことを確認します。

一部のニュース・メディアサイトでは、広告ブロック機能を無効にしていないと起動しません。¶

解決方法広告ブロックは、管理コンソールの[ポリシー]で無効にすることができます。

分離通知(ブラウザのタブアイコンと赤枠)をオフにすることはできますか?¶

RBIの管理コンソールの「設定」「エンドユーザーオプション」「Shieldインジケーター」「インジケーターフレーム」でオン・オフを切り替えることができます。

リダイレクトモードで、以下のサイトをすべて分離しておくことは可能ですか?¶

はい、管理コンソールの「設定」→「Shield境界内に留まる」で「はい」に設定してください。

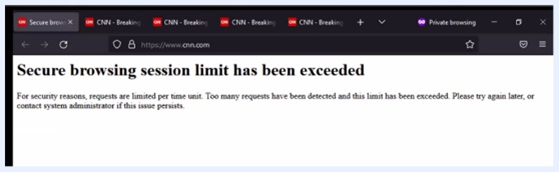

プロキシモード:セッションがループし続ける¶

ブラウザの開発ツールを開き(管理コンソールの「エンドユーザー設定」でこれが有効になっていることを確認してください)、エラーを探します。

解決方法エンドポイントアンチウイルスに除外項目を追加し、*.service.consulに対してウェブインスペクションを行わないようにする。

ローカルでSAML認証を行い、RBIでセッションを立ち上げたい¶

ユーザがローカル(隔離された場所以外)で認証する必要があり、隔離された場所でウェブサイトを開きたい場合、明示的なプロキシを使用する必要があります。 これはURLリダイレクト(プロキシレス)モードではサポートされていません。

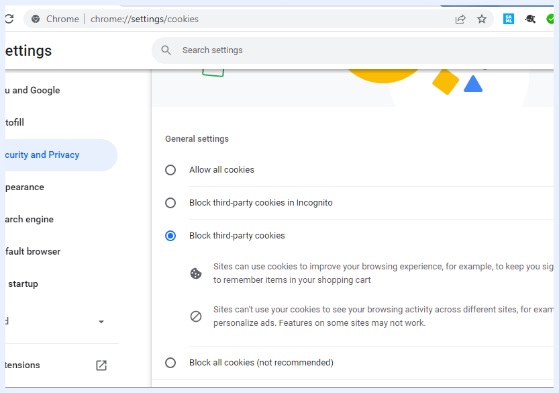

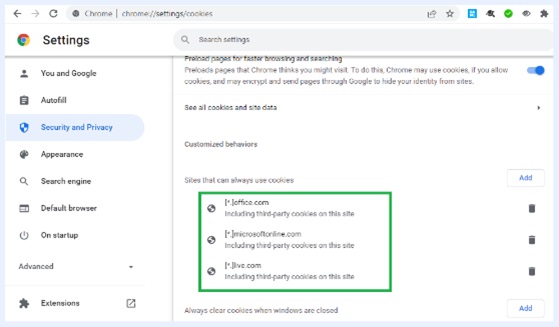

ローカルブラウザでCookieをブロックしたいが、Office 365に単独でログインしたい。¶

ローカルブラウズでCookieをブロックしている場合、Microsoft Office 365に単独でログインすることはできません。

Office 365に単独でログインするには、これらのサイトへのCookieを許可する必要があります。

この設定が完了したら、再度、Office 365への分離ログインを試してみてください。

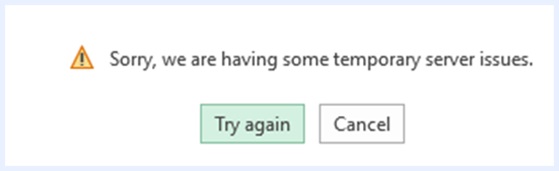

Proxyが有効な場合、Office 365アプリケーションにログインできない。¶

プロキシが有効な場合、ExcelなどのOffice 365アプリケーションにログインすると、このエラーが表示されることがあります。

この現象は、アプリケーションが組み込みのブラウザを使用しており、そのトラフィックが分離されているために発生します。 これを解決するには、アプリケーションポリシーを追加して、アクセスを「許可」します。 アプリケーション]に移動して、新しいポリシーを追加します。

[保存]をクリックし、設定が反映されるまで数分待ってから、Officeアプリケーションを再度テストしてください。

それでも問題が解決しない場合は、アプリケーションログのドメインが上記の例と異なる可能性があるため、確認してください。また、proxy-alt.ericomcloud.netのポート3130でプロキシアドレスを使用してみてください。

Microsoft O365 アプリケーションがブラウザとして認識される件¶

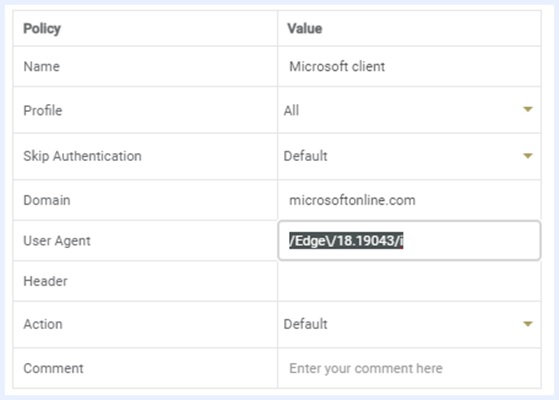

Microsoft O365アプリケーションを使用する場合、サインインプロセスで埋め込みブラウザを使用することがあります。この通信が分離され、ユーザーのログインがブロックされている可能性があります。これを解決するには、アプリケーションのユーザーエージェントにアプリケーションポリシーを追加します。

アプリケーションレポートを開き、ブロックされたログインに該当するエントリーを見つけ、ユーザーエージェント文字列をコピーします。

User agentは変換する必要があります。Edge,18.19043 は /Edge/18.19043/i に変換されます。

[アプリケーション]に移動し、新しいポリシーを追加します。

[保存]をクリックし、設定が反映されるまで数分待ち、再度Office 365のログインをテストします。

それでも問題が解決しない場合は、アプリケーションログのユーザーエージェントが上記の例と異なる可能性があるため、確認してください。また、proxy-alt.ericomcloud.netのポート3130を使用してみてください。

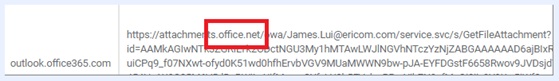

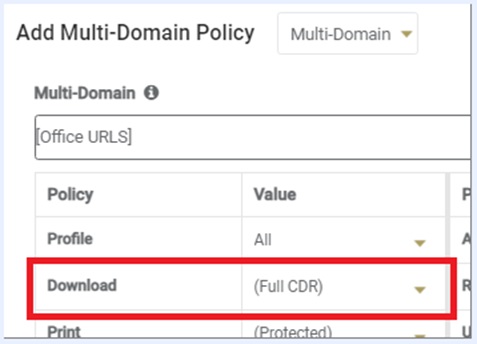

ファイルをダウンロードすると、ポリシー設定が使用されないようです(Outlook Web)¶

分離されたウェブサイトからファイルをダウンロードする場合、ファイルの起源がオリジナルと異なり、異なるポリシーが使用されている可能性があります。

たとえば、ファイルをプレビューする Outlook Web メール用のポリシーが定義されている場合、代わりにファイルがダウンロードされます。[ファイル転送|ダウンロード] レポートを開き、イベントを見つけます。ファイルの場所までスクロールして、ファイルがダウンロードされたドメインを特定します。

ファイルダウンロードのドメイン (office.net) は Web メール (office365.com) と異なるため、office.net に対して office365.com と同じ設定の別のポリシーを作成する必要があります。または、すべてのOutlook URLのカスタムドメインリストを作成します。

そして、このDomain listにポリシーを割り当てます。

Whatsappの再スキャンが必要¶

2022年4月、Whatsappは、Shieldがセッション間でセッションデータを保存できないようにするアップデートを行いました。これにより、ユーザーはWhatsappにアクセスするたびにQRコードを再スキャンすることを余儀なくされます。

この制限を回避するための推奨事項を示します。

- Whatsappのサスペンドを10時間に設定する。

- WhatsappのCookieを無効にしてください。これにより、少なくとも再スキャンがより速くなります。

「広告のブロック」を有効にしても、ブロックされない広告があります¶

一部のウェブサイトは、自身のウェブサイトコードの一部として広告を埋め込みます。これは、「スポンサー」または「プロモーション」コンテンツとして表示されることがあります。Ericomアドブロッカーは、コンテンツが密接に統合されているため、このような広告をブロックしない場合があります。

RBIです。セッションで灰色の空白ページが表示される¶

RBIセッションに移動すると、以下のような空白のグレーのページが表示されます。

カスタムランディングページが正しく設定されていることを確認します。カスタムURLを使用している場合、そのURLが有効であることを確認します。

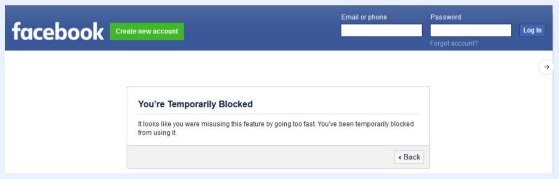

Facebook: 「一時的にブロックされています」¶

許可またはShield(隔離)モードでFacebook.comにアクセスした場合、2~4分以内にログインしないと「一時的にブロックされています」というメッセージが表示されます。これは既知の動作であり、ユーザーがログインできなくなるわけではありません。

Facebook: 多要素認証がサポートされていない (CA0000083175)¶

Facebook.comへのログインと多要素認証には、既知の制限があります。ログイン時に、Facebookからデバイスに送信されたコードが受信されないため、「再度送信」ボタンをクリックする必要があります。しかし、このコードはセッションタイムアウトのため、そのセッションには有効ではありません。推奨される解決策は、プロキシからFacebook.comをバイパスすることです。

Gitlab.comです:FirefoxでCSRF検出エラー¶

FirefoxでGitlab.comを分離する場合、2つの既知の制限があります。

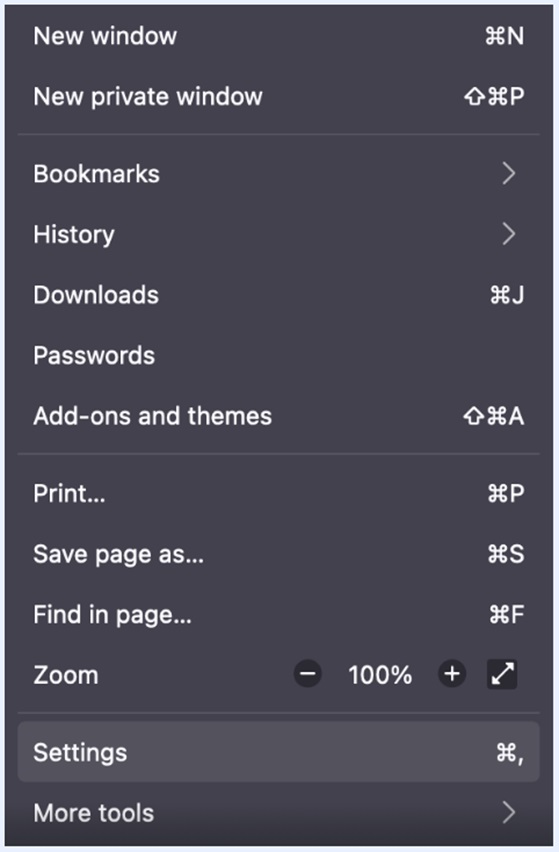

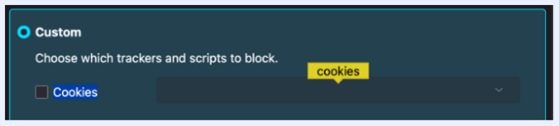

まず、FirefoxでGitlab.comに単独でログインするためには、Cookieを無効にする必要があります。 Firefoxのメニューから’Settings’を選択します:

「Cookies」を検索し、「カスタム」を選択して「Cookies」のチェックを外す:

設定を保存し、Gitlab.comに進みます。

次に、Googleなどの連携ログインを利用してGitlab.comにログインすると、エラーが発生することがあります:」CSRF検出エラー」

この場合、回避策として、再度、連携ログインボタン(Googleなど)をクリックすると、ログインするようになります。

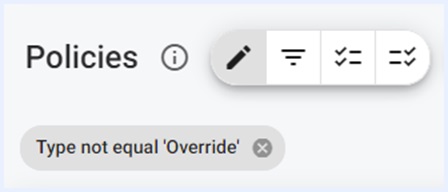

オーバーライドポリシー¶

デフォルトで非表示になっている「オーバーライド」ポリシーがあります。 このポリシーを編集するには、「Type not equal 『Override』」の横にある「x」を押して、フィルタをクリアします。

オーバーライドポリシーで設定された設定は、定義されたポリシー設定よりも優先されます。 これは、トラブルシューティングに役立ちますが、望ましくない効果を引き起こす可能性もあります。 有効化されていないように見えるポリシーがある場合、オーバーライドポリシーが目的の設定をオーバーライドしていないことを確認してください。

4.5.4. ログデータ¶

このセクションでは、各ログメッセージタイプと関連するフィールドの一覧を示します。

アプリケーション¶

アプリケーション(非ブラウザ)トラフィックのアクティビティが表示されます。

| フレンドリーの名前 | 説明 |

| タイムスタンプ | 開催日時、時間 |

| クライアントIP | ユーザーのIPアドレス |

| ユーザー名 | ユーザー名 |

| プロフィール | 使用プロファイル |

| ユーザーエージェント | 受信したユーザーエージェント |

| Is Browser | ブラウザトラフィックを検出 |

| 結果 | トラフィックの処理方法許可、ブロック、ブラウザ |

| ドメイン | URLのドメイン |

| ルール名 | 使用したポリシー |

| ローカルブラウザ | ユーザーのブラウザーの種類とバージョン |

| ポップ | データセンター所在地 |

| コンテキスト情報 | Shield-contextInfoヘッダで渡される情報。 |

監査¶

管理ポータルで行った操作のアクティビティが表示されます。

| フレンドリーの名前 | 説明 |

| タイムスタンプ | 開催日時、時間 |

| ユーザー | ユーザー名 |

| クライアントIP | ユーザーのIPアドレス |

| セクション | エリア変更 |

| アクション | 対応内容 |

| タイプ | アクションの種類 |

| 古い値(OrigValue) | オリジナル設定値 |

| 新しい値(変更された値/理由) | 新規設定値、または活動理由 |

| 結果 | 成功か失敗か |

| テナントID | 対象テナントID |

| ポップ | データセンター所在地 |

サンプルエントリ - ログイン失敗が多すぎるため、テナントが一時的にブロックされています

{"Type":"login","User":"admin@james","Tenant ID":"88846138-b3b5-490f-bfca-9b68fb334761","NewValue":"Failed: Tenant is blocked","Action":"Login","Section":"Session","@timestamp":"2021-02-24T15:13:32.629Z","OldValue":"","Client IP":"173.63.228.90","@version":"1","POP":"us-ashburn-1@OCI"}

コネクション¶

エンドユーザー・セッションのアクティビティを表示します。

| フィールド名 | 説明 |

|---|---|

| タイムスタンプ | 開催日時、時間 |

| ドメイン | URLのドメイン |

| モード | アクセスモードの種類 |

| ユーザー名 | ユーザー名 |

| ローカルブラウザ | ユーザーのブラウザーの種類とバージョン |

| URL | URL |

| ユーザー誘導型 | - |

| 表示名 | - |

| プロフィール | 使用プロファイル |

| カテゴリー | - |

| 主なカテゴリー | マッチングされたコンテンツカテゴリー(該当する方のみ) |

| 合致する理由 | ポリシー発動までの経緯 |

| 強制 | - |

| レンダリングモード | セッションで使用したレンダリングモード(該当する場合のみ) |

| クライアントIP | ユーザーのIPアドレス |

| テナントID | テナントID |

| コンテキスト情報 | Shield-contextInfoヘッダで渡される情報。 |

| ポップ | データセンター所在地 |

ファイル転送¶

ファイル転送に関連するアクティビティが表示されます。

| フィールド名 | 説明 |

|---|---|

| タイムスタンプ | 開催日時、時間 |

| モード | セッションのアクセスモード |

| ユーザー名 | ユーザー名 |

| 表示名 | - |

| ファイルドメイン | ファイルの発信元ドメイン |

| 名称 | ファイル名 |

| サイトURL | サイトのフルURL |

| ステータス | アクションの実施 |

| エラー | アクションの詳細 |

| 失敗 | イベントが失敗であったかどうかを表示する |

| サイトドメイン | サイトのドメイン |

| サイズ | ファイルサイズ |

| ポリシー | ファイル転送のポリシー |

| アクション | 操作の動作 |

| エクステンション | ファイルの拡張子タイプ |

| クライアントIP | ユーザーのIPアドレス |

| ファイルURL | ファイルの完全なURL |

| 期間 | 処理時間 |

| CDRレポート | CDR解析による詳細 |

| テナント名 | テナント名 |

| ポリシー名 | 実施された政策措置 |

| True ファイルの種類 | True タイプファイルエンジンによるアクション |

| ファイルの種類を制限する | ファイル制限ポリシー(該当する場合) |

| ベンダータスクID | 内部使用 |

| テナントID | テナントID |

| ポップ | データセンター所在地 |

| コンテキスト情報 | Shield-contextInfoヘッダで渡される情報。 |

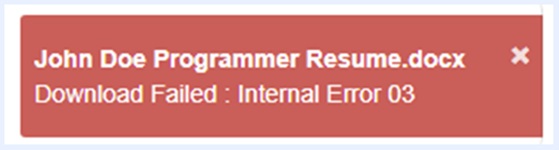

サンプルエントリー - ダウンロードしたファイルが管理者の設定によりブロックされました。

{"Extension":"docx","Client Ip":"173.63.228.90","Name":"John DoeProgrammer Resume","User Name":"-","Status":"BlockedByPolicy","Site Url":"https://escdr.my-free.website/","Tenant ID":" 88846138-b3b5-490f-bfca-9b68fb334761 ","Display Name":"","Tenant Name":"James","File Url":"https://an.ericom.com/EricomXML/John Doe Programmer Resume.docx","@timestamp":"2021-02-24T14:57:23.109Z","Size":"137.1 KB","Site Domain":"escdr.my-free.website","Error":"File download is disabled by Shield policy","Duration":1,"File Domain":"an.ericom.com","@version":"1","POP":"us-ashburn-1@OCI"}

ファイル転送ステータス定義¶

| ステータス | 説明 |

|---|---|

| サクセス | サニタイズドプロセスが無事終了 |

| アバンダンデッド | サニタイズ処理は完了したが、クライアントがファイルを回収しなかった(ユーザーがブラウザ/タブを閉じた可能性がある)。 |

| CanceledByUserFilePasswordNotProvided(キャンセルバイユーザーファイルパスワードノットプロバイド) | ファイルがパスワードで保護されており、エンドユーザーがパスワードを入力しなかったか、間違ったパスワードを入力した。 |

| ブロック化ファイルタイプ事前チェック | マッチしたファイルタイプリストでブロックされたファイル(CDRに送信されない) |

| ブロック化ファイルタイプ制限 | 管理ポータルで定義された「ファイルタイプの制限」ポリシーによってブロックされたファイル |

| BlockedMaxFileSizeExceeded(ブロックドマックスファイルサイズエクスシード) | ファイルサイズがダウンロードファイルサイズの上限を超えた |

| BlockedNoCdrLicense | (オンプレム)CDRライセンスが有効でない |

| PasswordProtectedFileNotSupported(パスワード保護されたファイル) | (オンプレム)CDRタイプは、パスワードで保護されたZIPファイルに対応していません。 |

| ブロックバイポリシー | ポリシーでファイルのダウンロードが「ブロック」に設定されている |

| ブロック化された | CDRポリシーでファイルがブロックされた |

ファイル転送失敗コード¶

| コード | 説明 |

|---|---|

| FileUploadToCdrに失敗しました。 | CDRへのファイルのアップロードに失敗しました |

| FailedInternalError | 内部エラーが発生しました |

| 失敗したNoCdrServerAvailable | (オンプレム)CDRサーバーがキープアライブチェックを通過せず、ファイルをアップロードするサーバーがありません |

| FailedCdrStatusConvertUnsupported | ダウンロードポリシーが「プレビュー」に設定されており、プレビューがファイルタイプをサポートしていないため、PDFに変換することができません |

| FailedCdrStatusConvertFailed | ダウンロードポリシーが「プレビュー」に設定されているため、プレビュー処理(PDFへの変換)に失敗した |

| 失敗したCdrStatusAVScanFailed | 非推奨 |

| FailedQueryFileStatus | サニタイズプロセスステータスのCDRへの問い合わせに失敗しました。 |

| FailedCdrStatusError(フェイルドカードステータスエラー) | CDRは、ファイルをサニタイズする際にエラーが発生しました。 |

| FailedCdrStatusLimitExceeded | CDRのスキャン可能なファイル数を超えた |

| FailedSanitizationTimeout(フェイルサニタイゼーションタイムアウト) | サニタイズ処理に割り当てられた時間(デフォルトでは30分)より長い時間がかかりました。 |

| FailedValidatingArchiveIsPasswordProtected(アーカイブのパスワード保護) | ZIPファイルがパスワードで保護されているかどうかの検証に失敗しました。 |

| FailedDownloadToUser(ダウンロードに失敗しました) | サニタイズされた結果ファイルをエンドユーザーにダウンロードすることに失敗しました。 |

フィッシング¶

| フィールド名 | 説明 |

|---|---|

| タイムスタンプ | 開催日時、時間 |

| URL | フルURL |

| リスク | リスク分類 - 検出されたリスクの種類を示す - この表の下にある可能な値のリストを参照。 |

| リスクID | 内部使用 |

| ネットスター | エンジンによって決まるリスク |

| ネットスターエラー | エンジンが返すエラー |

| Google Risk | エンジンで決まるリスク |

| Google Riskエラー | エンジンが返すエラー |

| フィッシュタンク | エンジンで決まるリスク |

| フィッシュタンクエラー | エンジンが返すエラー |

| ZTEdge | エンジンによって決まるリスク |

| ZTEdgeエラー | エンジンが返すエラー |

| テナントID | テナントID |

| ポップ | データセンター所在地 |

| コンテキスト情報 | Shield-contextInfoヘッダで渡される情報。 |

検出されたリスクの可能な値

- ハッキング/クラッキング

- マルウェア

- スパム

- スパイウェア

- ボットネット

- 感染したサイト

- フィッシングサイト

- キーロガー

- モバイルマルウェア

- BOT Phone Home

- ハイリスクサイト

- 中リスクのサイト

- 低リスクサイト

フィードバック¶

エンドユーザーから投稿されたフィードバック情報を表示します。

| フィールド名 | 説明 |

|---|---|

| タイムスタンプ | 開催日時、時間 |

| クライアントIP | ユーザーのIPアドレス |

| ユーザー名 | ユーザー名 |

| URL | ユーザーサイトのURL |

| 商品説明 | サイト上でユーザーから提供されたフィードバック |

| ローカルブラウザ | ローカルブラウザ情報 |

| ドメイン | サイトのドメイン |

| テナントID | テナントID |

| ポップ | データセンター所在地 |

| コンテキスト情報 | Shield-contextInfoヘッダで渡される情報 |

DLP¶

データ損失防止エンジンからのアクティビティーを表示します。

| フィールド名 | 説明 |

|---|---|

| タイムスタンプ | 開催日時、時間 |

| ユーザー名 | ユーザー名 |

| プロフィール | セッションで使用するプロファイル |

| クライアントIP | ユーザーのIPアドレス |

| ドメイン | ウェブサイトのドメイン |

| アクション | DLPがとった行動 |

| 一致する正規表現 | マッチングしたカスタムRegexルール |

| 一致する情報タイプ | マッチしていた組み込みのインフォタイプルール |

| その他 失敗 | 不具合メッセージ |

| タイプ | DLPの傍受方法 |

| モード | セッションのアクセスモード(InspectまたはIsolate) |

| テナントID | テナントID |

| ポップ | データセンター所在地 |

| コンテキスト情報 | Shield-contextInfoヘッダで渡される情報 |

ページ検査(Inspectモードのみ)¶

「Inspect」モードのページインスペクションで検出された不審な動作を表示します。

| フィールド名 | 説明 |

|---|---|

| タイムスタンプ | 開催日時、時間 |

| Shield AV | 検出された悪意のあるシグネチャー |

| ドメイン | ウェブサイトのドメイン |

| URL | フルURL |

| プロフィール名 | 使用したプロファイル |

| ユーザーIP | ユーザーのIPアドレス |

| ユーザー名 | ユーザー名 |

| テナントID | テナントID |

| ポップ | データセンター所在地 |

| コンテキスト情報 | Shield-contextInfoヘッダで渡される情報。 |

4.5.5. DLP FAQ¶

DLPがサポートするHTTPメソッドは?¶

- POST

- PUT

- PATCH

- ファイルアップロード

どのファイルタイプを分離してサポートするか?¶

- 画像 : bmp, gif, jpg, jpeg, png

- オフィス : docx, dotx, docm, dotm, pptx, pptm, potx, potm, xlsx, xlsm, xltx, xltm, pdf

- テキスト : avro, csv, tsv, asc, brf, c, cc, cpp, cxx, c++, cs, css, dart, eml, go, h, hh, hpp, hxx, h++, hs, html, htm, shtml, shtm, xhtml, lhs, ini, java, js, json, ocaml.X, html, html, shtml, shtm, xhtml, hs, ini, java, js, json, html, html, html, shtml, shtml, hs, hs, html, html, shtml, hsmd, mkd, markdown, m, ml, mli, pl, pm, php, phtml, pht, py, pyw, rb, rbw, rs, rc, scala, sh, sql, tex, txt, text, vcard, vcs, wml, xml, xsl, xsd, yml, yaml.

Allowモードでサポートされているファイルタイプは?¶

- テキスト : avro, csv, tsv, asc, brf, c, cc, cpp, cxx, c++, cs, css, dart, eml, go, h, hh, hpp, hxx, h++, hs, html, htm, shtml, shtm, xhtml, lhs, ini, java, js, json, ocaml.X, html, html, shtml, shtm, xhtml, hs, ini, java, js, json, html, html, html, shtml, shtml, hs, hs, html, shtml, hs, html, htmlmd, mkd, markdown, m, ml, mli, pl, pm, php, phtml, pht, py, pyw, rb, rbw, rs, rc, scala, sh, sql, tex, txt, text, vcard, vcs, wml, xml, xsl, xsd, yml, yaml.

DLPログに同じイベントのエントリーが複数あるのはなぜですか?¶

一部の Web サイトでは、1 つのトランザクションで複数の POST 操作を送信します。 DLP は各 POST で有効になるため、各トランザクションで複数のログエントリが発生する場合があります。

lookahead lookbehind regex ルールが失敗するのはなぜですか?¶

Ericom DLPは現在Regexのlookaheadとlookbehindをサポートしていません(例: \b(?!666|000|9d{2})\d{3}[ -]*?(?!00)\d{2}[ -]*?(?!0{4})d{4}b)) このルールでは、Requestは正常に動作しません。 これらのルールはEricom DLPでは正しく動作しません。

一部のメッセンジャーアプリケーションで入力時にDLPが利用できない¶

一部のメッセンジャーサービス(Facebookメッセンジャー、Instagramメッセンジャー、Whatsapp)はエンドツーエンドで暗号化されているため、DLPは入力されたメッセージからコンテンツを抽出して検出を実行することができません。ペーストとファイルアップロードの操作は、分離モードではDLPでサポートされています。

drive.google.com が ALLOW モードで DLP を利用できない¶

Google driveは、クラウドにアップロードする前にファイルをエンコードするため、DLPによるスキャンができなくなります。 その結果、DLPはファイル内の違反データを検出することができません。

テキスト以外のファイルをALLOWモードで使用するとDLPが使用できない¶

Ericom DLP の許可モードでは、テキスト、html、ファイル名のコンテンツなど、テキストベースのコンテンツに対応しています。 Microsoft Word などの非テキストベースのファイルはこのモードではサポートされません。これらのファイルを DLP でスキャンするには、Shield (隔離) モードを使用します。

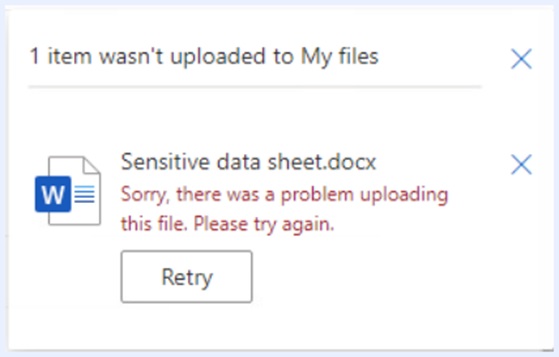

ファイルアップロード時のDLPブロックの動作¶

DLPが違反データを含むファイルをブロックした場合、Ericomのブロックページが表示されないことがあります。 その代わり、アップロード操作は拒否され、アプリケーションは独自の通知メッセージを返します。 これはOffice 365の例です。

対応する言語コード¶

- UTF-8

特殊文字に対応しているか¶

はい、これらはサポートされています : \n \s %d %f \ " ' ` ?

4.5.6. 認証(SAML)エラーコード¶

認証設定で設定した外部SAML IDプロバイダを使用した場合のログインに関するエンドユーザーエラーコードを説明する表です。

| エラーコード | 認証に失敗した | 提案されたアクション |

|---|---|---|

| 1001 | テナントログインダイアログでテナントが正常に識別されたが、非アクティブである、またはSAMLが無効か設定されていない*。 | SAML設定の確認 |

| 1002 | IdPで使用するログインURLの作成に失敗しました。 | IdPログインURLの確認 |

| 1005 | IdP SAML レスポンスが無効です:パラメータがありません。 | SAML パラメータ設定の確認 |

| 1006 | SAML の設定に誤りがあるため、IdP SAML レスポンスの処理に失敗しました*。 | SAML設定の確認 |

| 1007 | IdP SAML レスポンスは無効です:RelayState がありません。 | SAML設定の確認 |

| 1008 | アサーションが復号化されており、復号化キーが設定されていないため、処理に失敗しました。 | 設定されたIdP復号化キー |

| 1009 | IdP が SAML 要求を拒否した、またはShieldが SAML 応答の処理に失敗した。 | ユーザがこのアプリケーションの利用を許可されているかどうか確認する。署名証明書、復号化証明書、オーディエンスがIdPと互換性があるかどうか、IdPが拒否する他の理由があるかどうか。 |

| 1010 | テナントログインのページが無効なパラメータで返される | N/A |

| 1011 | テナントログインのページで、パラメータが見つからないと返される | N/A |

| 1012 | Shield-IDPパラメータにテナントIDがない。 | N/A |

| 1013 | クライアントIPがテナントで許可されていない | IPを許可する場合は、テナント設定に追加してください。 |

| 1015 | SAMLの設定ミス※(プロキシレス) | SAML の設定を確認してください。テナントがIPアドレス認証を使用していないことをテクニカルサポートに確認してください。 |

| 1016 | SAMLの設定ミス※(プロキシ) | SAML の設定を確認してください。テナントがIPアドレス認証を使用していないことをテクニカルサポートに確認してください。 |

| 1018 | SAMLアサーションにユーザ名や名前IDが含まれない | IdPで、username claimを追加する。 |

| 1019 | Shield-IDP パラメータのデコードに失敗しました。 | SAML設定の確認 |

| 1020 | IdP SAML レスポンスが無効:壊れたリレー状態 | IdP で、Admin SAML アプリケーションの ACS(アサーション消費エンドポイント)を確認し、それらが https://<shield-tenant-admin-url>/api/auth/samlLoginRes_API を指し、 https://<proxyless-address>/saml/assert 以外であることを確認する。 |

| 1021 | IdP SAML レスポンスが無効な URL に送信された。 | IdPにおいて、ACS(アサーション消費エンドポイント)を https://<proxyless-address>/saml/assert に設定する。 |