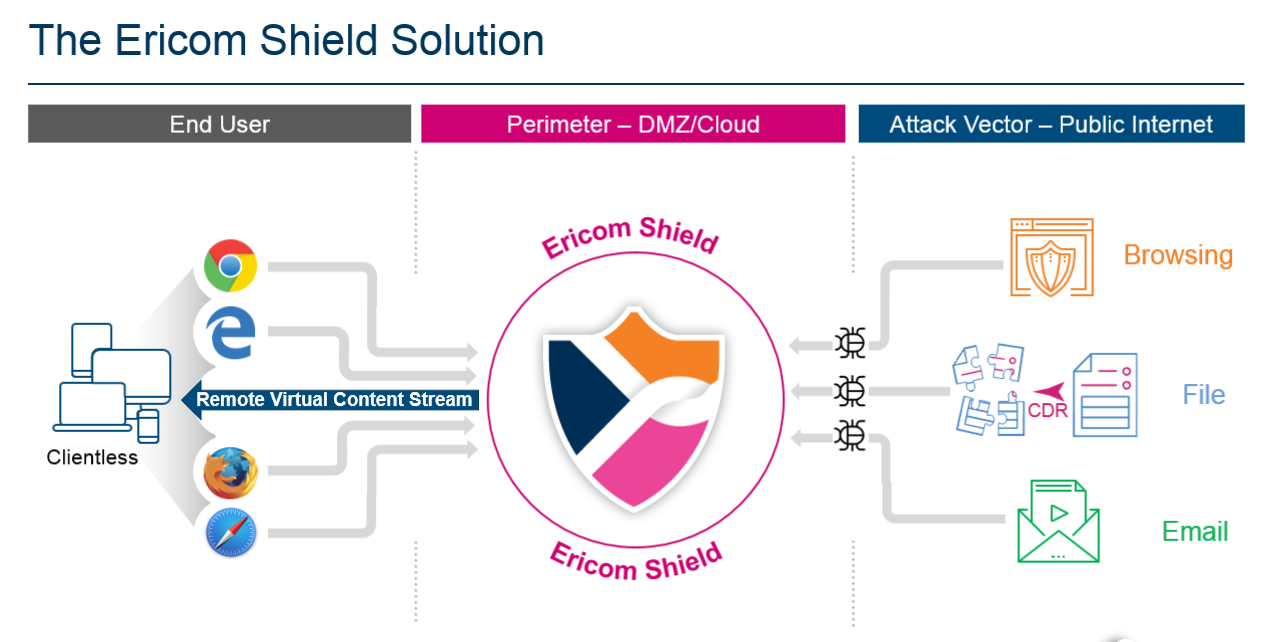

Ericom Shieldのアーキテクチャ¶

Ericom Shieldは、3つの論理コンポーネントで構成されています。

Shield Core

Ericom Shield Core は下記のものを含みます。

- Ericom Shield Coreには、すべてのWeb要求を受け入れて指示する標準Web Proxyが含まれています。これはオプションのコンポーネントで、組織内で使用されている標準のWebプロキシに置き換えることができます。

- Ericom Shield Coreには、業界標準のICAPプロトコルを使用してプロキシからWeb要求を受信し、定義されたビジネスルールに基づいて要求を処理するICAPサーバも含まれています。

- Ericom Shield Coreには、Webリクエスト(ホワイトリスト/ブラックリスト/クリップボード/ダウンロード/クッキーなど)に関するポリシーを適用するポリシー管理モジュールも含まれています。

- ファイル無害化ソリューション(CDR)

Shield Browser Farm

Shield Browser Farmは、マイクロLinuxコンテナの柔軟な仮想ファームです。各コンテナには、安全なブラウザとEricomレンダリングエンジンが含まれています。これらのコンテナの作成と破棄は、Shield Managementのオーケストレーションコンポーネントによって管理されます。

Shield Management

Shield Managementには、ビジネスロジックデータベース、オーケストレーションコンポーネント、ログ、ファイルクレンジングツール、Webベースの管理コンソールが含まれます。

上記の3つのコンポーネントは、すべてUbuntu Linuxサーバー上のDockerコンテナとしてインストールされています。

プロセスフロー¶

ユーザは、ブラウザのアドレスバーにURLアドレスを入力することによって、希望するウェブページにアクセスします。

HTTP要求は、プロキシ サーバー (企業またはShieldに内蔵のProxy) に送信されます。プロキシ サーバーは、目的のwebページをユーザーに提供します。

プロキシ サーバーは、管理者によって設定されている定義済みのポリシー (ホワイト リスト、ブラック リストなど) によって指定されたURLを処理するための、Shield Coreに 含まれる Ericom ICAP (Internet Content Adaptation Protocol) サーバーに接続されます。

ドメインがブラックリストに登録されている場合、接続はブロックされ、メッセージがユーザーに返されます。 ドメインがホワイトリストに登録されている場合は、設定されているポリシーに従って処理されます。 このポリシーは、サイトへ直接アクセスするか、Shield Coreを介してアクセスできるようにすることができます。ホワイトリストポリシーまたはデフォルトポリシーのいずれかによって、Shield Core経由で許可されているドメインが設定されます。 次に、Shield Coreは、使用可能なブラウザプールからShield Browserを割り当て、セッションに新しい専用コンテナが割り当てられ、目的のドメインが開かれてユーザーに配信されます。

URLがblackでもwhiteでもないサイトである場合、Shield Coreは利用可能なブラウザプールからShield Browserを割り当て、割り当てられた専用コンテナが目的のURLを開いてユーザーに配信されます。 Shield Browserを使用すると、管理者が設定した定義済みのポリシーに従って、ビデオ、オーディオ、印刷、ダウンロードなどの一般的に使用されるすべての機能を含む、シームレスなブラウジングエクスペリエンスを実現できます。

ファイルをダウンロードするとき、ダウンロードされたファイルは、ファイルを分解し、潜在的な害(既知の脅威と未知の脅威の両方)を引き起こす可能性のあるコンテンツを削除するように設計された Content Disarm and Reconstruct(CDR)エンジンに最初に送信されます。 ファイルのサニタイズが完了すると、サニタイズされたファイルがユーザーに送信されます。

セッションが終了し、ユーザーがブラウザを閉じると、コンテナが破棄され、新しいコンテナが作成されます。