5.3.2. 展開¶

接続性¶

注意

本内容は古い情報になりますので、最新の接続先のIPアドレス情報については最新バージョンのドキュメントで 「4.5.1. お役立ち情報」の「 SWG/RBIのEgress IPアドレス 」のページの内容を参照ください。

- Ericom Web Isolation Cloudで使用する接続アドレスとポート

Shield Web Isolation Cloud Serviceを利用するためには、ファイアウォールで以下の接続ポート、URL、IPアドレスにアクセスできることを確認してください。

| Shield コンポーネント | URL | 説明 | ポート |

|---|---|---|---|

| 管理コンソール | admin.ericomcloud.net | Shield Cloud 管理コンソール | 443 |

| Shield Cloud プロキシ | shield-proxy.ericomcloud.net | プロキシアクセス

※ クライアントIPによる接続方式をご利用の場合は、こちらのURLとポート番号を接続先のプロキシとして指定してください。

|

3128 |

| Shield HTTPS Cloud プロキシ [1] | https://<tenantid>.proxy.ericomcloud.net

例)

|

テナントIDを持つプロキシ

※ クライアントIPによる接続方式以外をご利用の場合(SAML認証などをご利用の場合)は、こちらのURLとポート番号を接続先のプロキシとして指定してください。

※ テナントIDについては、お客様個別のものになります。

|

3443 |

| Shield URL リダイレクト | https://shield.ericomcloud.net?Shield=TenantID=<tenantid> | ウェブサイトを分離にリダイレクトするためのURL | 443 |

| [1] | HTTPS Proxyが必要です。 |

- テナントIDは小文字で入力してください

- テナントにクライアントIPが割り当てられていないこと

POP ごとに以下の IP アドレスへの接続を許可します(07/2022)

参考

FireFoxに対して、テナントID付きのプロキシアドレスを設定する場合、FireFoxのプロキシ設定は下記の通り設定をお願いいたします。

<FireFoxのプロキシ設定画面>

- 自動プロキシー設定スクリプト(URL):

- data:,function FindProxyForURL(){return "HTTPS <お客様のテナントID>.proxy.ericomcloud.net:3443";}

- 設定例)

- data:,function FindProxyForURL(){return "HTTPS 508bffeb-8e10-4f13-8c59-de06d2f178da.proxy.ericomcloud.net:3443";}

- プロキシーなしで接続:

- shield.ericomcloud.net

※ SAML認証している場合、Shield CloudはユーザーのSAML認証のために「shield.ericomcloud.net」を経由してSAML認証サイトへ遷移します。そのため、「プロキシーなしで接続」には、「shield.ericomclooud.net」を設定する必要があります。

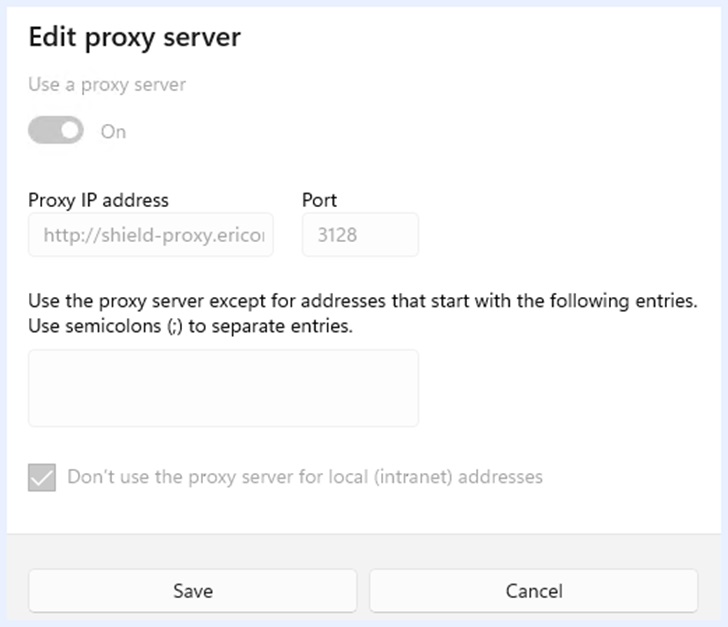

また、FireFox以外のブラウザにおいてテナントID付きのプロキシアドレスを設定する場合は、下記OS側の設定画面から設定することをおすすめいたします。

設定>ネットワークとインターネット>プロキシ

- 設定例)

Windowsのコントロールパネルにあるインターネットオプションから設定を行う場合、設定を保存後、再度同設定画面を開くと「https://」部分が消失しますので、再度「https://」を付与して保存する必要があります。

| 地域 | プロキシ(ポート 3128/8080/) | リダイレクト(ポート 443) | アウトバンド |

|---|---|---|---|

| オーストラリア(シドニー) | 168.138.104.198

152.69.167.73

|

168.138.108.195 | 152.67.106.255 |

| ブラジル(サンパウロ) | 152.70.222.66

150.230.67.78

|

129.151.39.237 | 168.138.235.116 |

| カナダ(トロント) | 140.238.148.119

140.238.137.205

|

140.238.133.126 | 140.238.134.124 |

| フランス(マルセイユ) | 129.151.229.47

129.151.230.195

|

129.151.243.132 | 129.159.151.184 |

| ドイツ(フランクフルト) | 152.70.162.238

129.159.247.56

|

132.145.243.222 | 193.122.48.55 |

| 香港 | 152.104.31.100

152.104.31.101

|

152.104.31.102 | 152.104.31.98 |

| インド(ムンバイ) | 129.151.44.155

152.67.24.94

|

152.67.27.227 | 152.67.17.80 |

| インド 2(ムンバイ) | 3.111.247.195

65.1.230.32

|

3.111.211.203 | 13.235.11.100 |

| イスラエル(エルサレム) | 129.159.145.152

129.159.128.172

|

129.159.143.161 | 129.159.137.214 |

| イタリア(ミラノ) | 35.152.78.198

15.161.3.255

15.161.117.203

15.160.53.155

15.160.13.30

15.160.79.36

129.152.21.142

129.152.11.106

|

15.161.83.106

15.161.163.38

15.161.203.49

129.152.21.31

|

15.161.163.32

129.152.3.82

|

| 日本(東京) | 152.70.105.126

150.230.217.169

|

158.101.66.85 | 168.138.220.30 |

| サウジアラビア(ジェッダ) | 150.230.51.178

150.230.54.44

|

158.101.224.242 | 150.230.54.110 |

| シンガポール | 138.2.93.118

138.2.88.53

|

138.2.90.56 | 168.138.175.49 |

| 韓国(ソウル) | 146.56.178.101

146.56.152.7

|

193.122.123.239 | 193.122.123.49 |

| スイス(チューリッヒ) | 144.24.232.57

152.67.89.168

|

152.67.95.118 | 144.24.237.247 |

| 台湾 | 113.21.161.198

113.21.161.196

|

113.21.161.194 | 113.21.161.195 |

| トルコ(イスタンブール) | 185.115.208.185

185.115.208.163

|

185.115.208.186 | 185.115.208.162 |

| アラブ首長国連邦(ドバイ) | 193.123.67.165

193.123.87.10

|

193.123.69.254 | 193.123.71.97 |

| イギリス(ロンドン) | 152.67.140.124

150.230.118.232

|

152.67.134.186 | 132.145.11.82 |

| 米国東部(アッシュバーン) | 132.226.46.153

129.159.114.60

|

193.122.206.121 | 129.213.214.46 |

| 米国西部(フェニックス) | 132.226.126.105

132.226.113.139

|

129.146.199.106 | 152.70.133.151 |

| 米国・西2(サンノゼ) | 150.230.38.221 | 155.248.212.36 | 150.230.41.187 |

専用Egress IP¶

Ericom RBIでは、プレミアム機能として、テナントごとの専用Egress IPを提供しています。

専用Egress IP 機能の内容は以下の通りです。

- 特定テナント向け専用IP

- POPごとに2つの専用Egress IP(高可用性)を用意

- 収録する世界のPOPsの選択

この機能は、セキュアなソースIPアクセスを提供するために

- SASEアプリケーション(O365、Salesforceなど)

- DNSプロバイダー(Umbrellaなど)

この機能の詳細については、Ericomの営業またはサポートにお問い合わせください。

カスタムDNS¶

Ericom RBIは、プレミアム機能として、テナントごとのカスタムDNSプロバイダーの設定をサポートしています。

この機能は、Cisco Umbrellaや他のDNSプロバイダーで使用することができます。

Eriocm RBI経由のすべてのセッションは、カスタムDNS設定を使用します。

一般に、この機能は専用Egress IP機能と組み合わせて使用され、DNSプロバイダーが専用IPに基づいてトラフィックを識別できるようにします。

グループポリシーの展開¶

プロキシ設定の配布¶

ドメイン内のユーザーのコンピューターにGPOでプロキシ設定を行うには、次のようにします。

Windowsが動作するコンピュータでGroup Policy Management Console(gpmc.msc)を開く(またはServer Managerの「ツール」メニューに移動する)

既存のグループポリシーオブジェクト(GPO)を検索するか、新しいGPOを作成します。GPOが、適切なユーザーアカウントとコンピュータアカウントが存在するドメイン、サイト、または組織単位(OU)に関連付けられていることを確認します。

GPOを右クリックし、[編集]をクリックします。

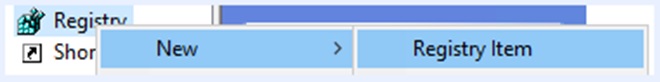

[ユーザー設定]、[環境設定]、[Windowsの設定]、[レジストリ]に移動します。

右クリックし、「新規作成」「レジストリ項目」を選択します。

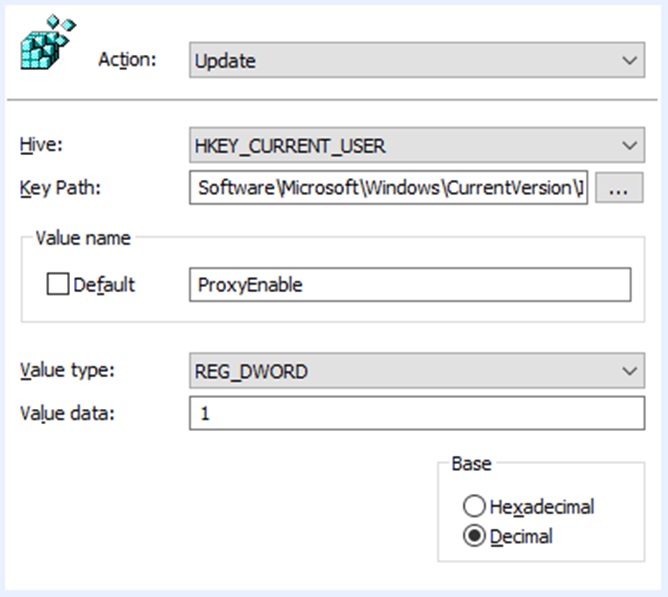

- ProxyEnable

- Action : Update

- Key Path : Software\Microsoft\Windows\CurrentVersion\Internet Settings

- Value name : ProxyEnable

- Value type : REG_DWORD

- Value data : 1

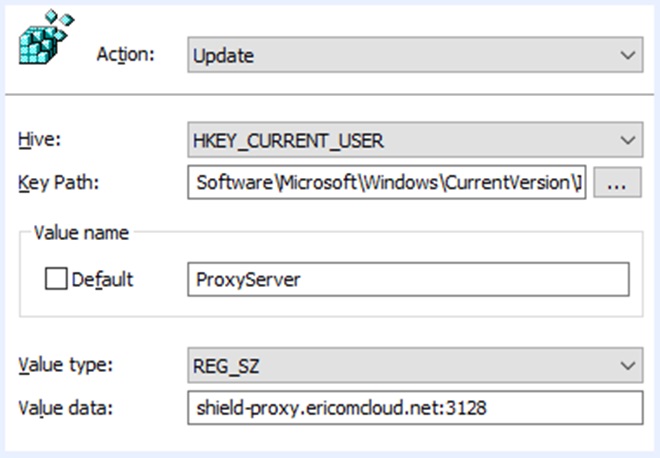

- ProxyServer

- Action : Update

- Key Path : Software\Microsoft\Windows\CurrentVersion\Internet Settings

- Value name : ProxyServer

- Value type : REG_SZ

- Value data : shield-proxy.ericomcloud.net:3128

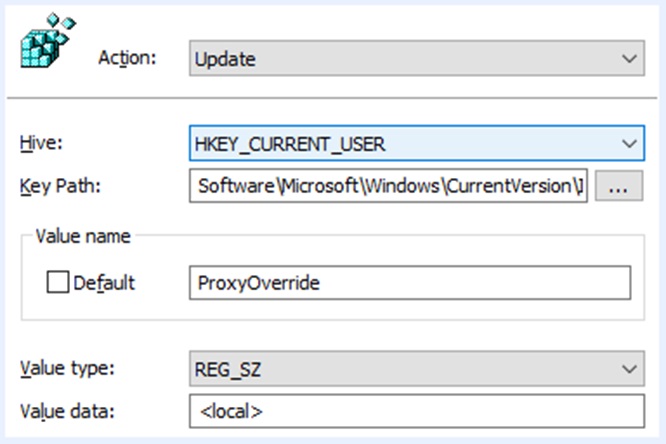

- ProxyOverride

- Action : Update

- Key Path : Software\Microsoft\Windows\CurrentVersion\Internet Settings

- Value name : ProxyOverride

- Value type : REG_SZ

- Value data : <local>

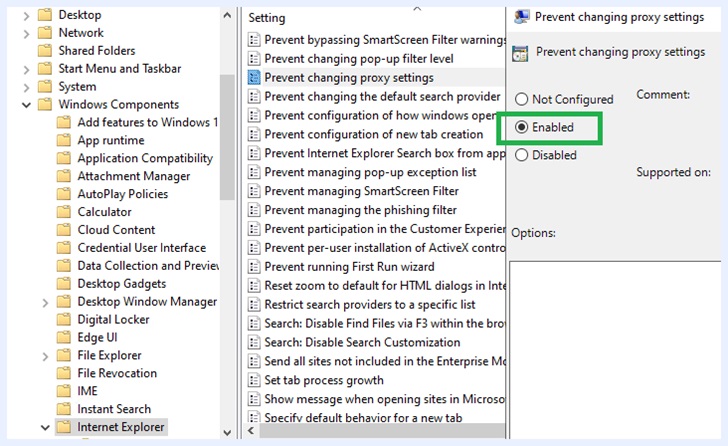

プロキシ変更の防止¶

Windowsが動作するコンピュータでGroup Policy Management Console(gpmc.msc)を開く(またはServer Managerの「ツール」メニューに移動する)

既存のグループポリシーオブジェクト(GPO)を検索するか、新しいGPOを作成します。GPOが、適切なユーザーアカウントとコンピュータアカウントが存在するドメイン、サイト、または組織単位(OU)に関連付けられていることを確認します。

GPOを右クリックし、[Edit]をクリックします。

[ユーザー設定]、[ポリシー]、[管理用テンプレート]、[Windowsコンポーネント]、[Internet Explorer]に移動します。

プロキシ設定を変更しないをダブルクリック

EnabledとOkをクリックします。

グループポリシーが適用されると、ユーザーのプロキシ設定はグレーになり、ユーザーは設定を変更できなくなります。

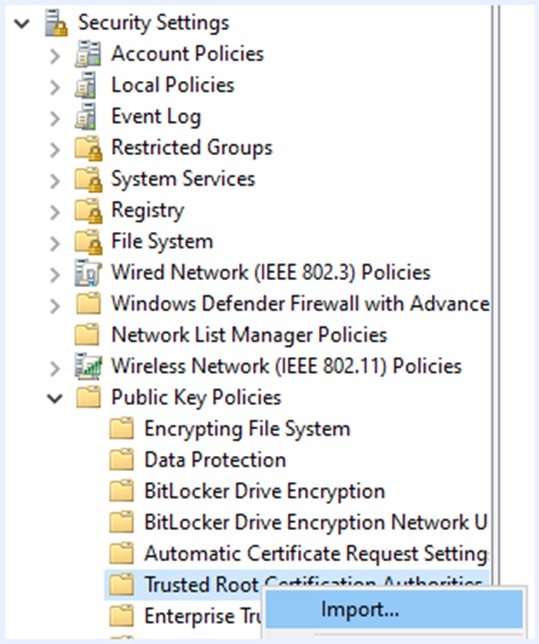

Ericomプロキシ証明書を配布する¶

Windowsが動作するコンピュータでGroup Policy Management Console(gpmc.msc)を開く(またはServer Managerの「ツール」メニューに移動する)

既存のグループポリシーオブジェクト(GPO)を検索するか、新しいGPOを作成します。GPOが、適切なユーザーアカウントとコンピュータアカウントが存在するドメイン、サイト、または組織単位(OU)に関連付けられていることを確認します。

GPOを右クリックし、[Edit]をクリックします。

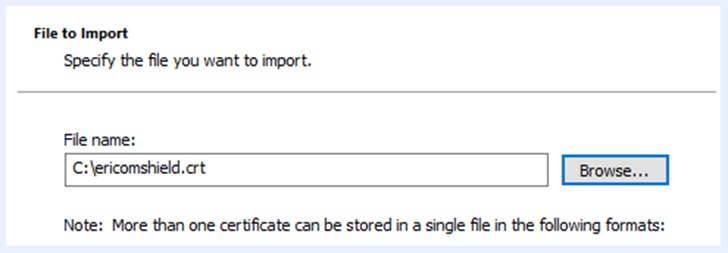

コンソールツリーで、「コンピュータの構成」「ポリシー」「Windowsの設定」「セキュリティ設定」「公開鍵ポリシー」を開き、「信頼できるルート認証局」を右クリックし、「インポート」をクリックします。

「証明書のインポートウィザードへようこそ」ページで、「次へ」をクリックします。

File to Importページで、ダウンロードしたEricom証明書のパスを入力し、Nextをクリックします。

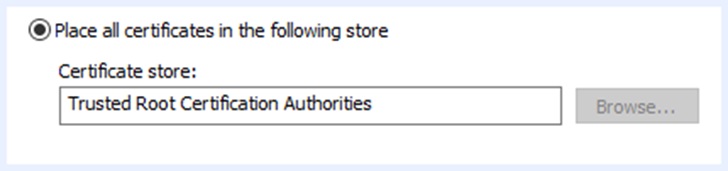

「証明書ストア」ページで、「すべての証明書を次のストアに配置する」をクリックし、「次へ」をクリックします。

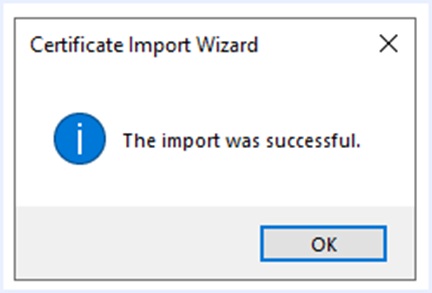

「証明書インポートウィザードの完了」ページで、提供した情報が正確であることを確認し、「完了」をクリックします。

GPOとOUのリンク¶

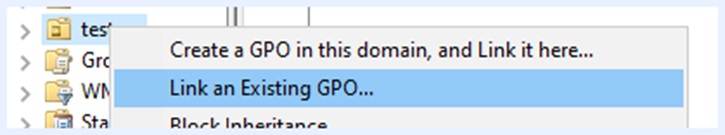

グループ管理エディタを使用して、既存のGPOをユーザーを含むOUにリンクさせます。

OUを右クリック

既存のGPOをリンクするを選択

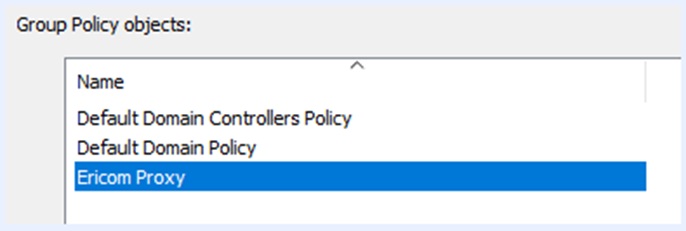

リンクするGPOを選択する

エンドユーザー端末でgpupdate /forceを実行し、GPOの設定が適用されていることを確認する。

CentOS コマンドライン¶

CentOS7 システムでコマンドラインを使用してプロキシ設定を行うには、以下を実行します。

- ファイル /etc/dconf/db/local.d/00_proxy を作成します。

- 次のようにファイルに挿入します。

[system/proxy/http]

host="shield-proxy.ericomcloud.net"

port=3128

[system/proxy/https]

host="shield-proxy.ericomcloud.net"

port=3128

[system/proxy]

mode="manual"

- /etc/dconf/db/local.d/locks/00_proxy を作成します。

- 以下を挿入します。

- /system/proxy/http/host

- /system/proxy/http/port

- /system/proxy/https/host

- /system/proxy/https/port

- /system/proxy/mode

- sudo dconf updateの実行

- sudo rebootの実行

再起動後、プロキシ設定が適用されていることを確認する。

注意

プロキシ設定を自動化するには、00_proxyファイルのコピーを作成し、wgetを使ってそれぞれのフォルダにダウンロードします。

例)

cd /etc/dconf/db/local.d

sudo wget https://<file location of 00_proxy for local.d folder>

cd /etc/dconf/db/local.d/locks

sudo wget https://<file location of 00_proxy for locks folder>

sudo dconf update

sudo reboot

Google ChromeOS¶

Ericom証明書の導入¶

Ericomの証明書はこちらからダウンロードしてください。

Chromebookにインポートするには、Chromeを使用して、次の場所をブラウズします。

- 「権限」タブをクリックします。

- 「インポート」ボタンをクリックします。

- Ericom社の証明書を選択します。

- プロンプトが表示されたら、「ウェブサイトを識別するためにこの証明書を信頼する」をチェックします。

ウェブアプリケーションアイソレーション(WAI)¶

Web Application Isolationは、マルウェアに感染している可能性のある非管理下のデバイスから、機密性の高いWebアプリケーションを保護するために設計されています。 アイソレーション・レイヤーは、Webサイトとエンドポイントとの間にエアギャップを提供し、アプリケーションのWeb上での攻撃対象領域を排除します。 エンドユーザーは、クラウドや企業のWebアプリケーションに単独でアクセスするための安全なポータルを提供されます。

WAIは、以下のように使用されることがあります。

- 開発の手間をかけずにWebアプリケーションにMFAを追加できる

- セキュアに開発されていないレガシーWebアプリケーションの保護

- 古いWebアプリケーションの寿命を延ばす

- 条件付きアクセスにより、ブルートフォースアタックからウェブサイトを保護

- 全エンドユーザー用ではなく、EricomのIPを追加する(ISPのIPアドレスは頻繁に変更されます)。

- Ericom社の信頼できるSSL証明書を活用 -最新のTLS 1.3での稼働

- HTTP サイトにモダン HTTPS を追加

WAIの機能特典は以下の通りです。

- SAML 2.0によるIDプロバイダのログインを追加する。

- SAML 2.0経由でアイデンティティ・プロバイダーのMFAを追加する。

- 条件付きアクセスにより、ブルートフォースアタックからウェブサイトを保護

- エアギャップモデルでエンドポイント上のマルウェアからWebサイトを守る

- クライアントレス - エンドポイントに何もインストールする必要がない

WAIを使用してウェブサイトが分離されている場合、これらの追加のセキュリティコントロールが利用可能です。

- ダウンロードファイル

- ファイルのアップロード

- クリップボード(文字量も制限)

- 保護されたクリップボード

- 印刷

- 読み出し専用モード

- データ入力ロギング(正規表現ベース)

- データ入力のブロック化(正規表現ベース)

WAIの設定方法については、こちらをご覧下さい。

RBI Logsの説明¶

Ericom RBIは、システムログをお客様のSIEMに配信し、分析・レポーティングを行うことができます。

これらのログは、AWS S3経由で配信されるか、クラウドベースのSIEMに直接アクセスすることができます。

ログの種類とフィールドの定義は以下のとおりです。

RBI 接続(セッション)ログ¶

- サンプルログ(xml)

| キー | サンプル値 | 商品説明 |

|---|---|---|

| メッセージタイプ | コネクション | 識別子フィールド - RBIセッション |

| 強制 | リモートブラウザ(プロキシモード)

リモートブラウザ(リダイレクションモード)

Auth Proxy

|

RBIセッションのソース:直接のプロキシセッション、他のプロキシからのリダイレクション、または(Auth Proxy)分離せずに処理されたもののいずれか |

| URL | https://www.youtube.com/ | セッションの宛先URL |

| テナントID | c94a0b34-6c8e-4daa-960f-8c74955f6460 | 特定の顧客テナントのGUID識別子 |

| レンダリングモード | ストリーム

CrystalFrameEnhanced

Frame(クリスタルフレーム

エンハンスドフレーム

|

RBIセッションのレンダリングモード |

| カテゴリー | ビジネス教育 | オプション。対象ドメインのコンテンツカテゴリを特定する |

| モード | Shield

許可

拒否

|

セッションが分離されたか、分離せずに通過したか、ブロックされたかを定義する。 |

| ドメイン | www.youtube.com | セッションの対象ドメイン |

| 合致する理由 | デフォルトポリシー

ドメインポリシー

カテゴリ

マルチドメインポリシー

|

適用されるポリシーの理由。デフォルトまたはカテゴリ/ドメイン/グループ固有のマッチのいずれか |

| プロフィール | すべて[プロフィール名]です。 | 関連するユーザープロファイル、特定のユーザーグループ/プロファイルのデフォルトのいずれか |

| クライアントIP | 130.130.130.130 | リクエストの送信元IP |

| 表示名 | ジョン・スミス | ユーザーの表示名(オプション) |

| タイムスタンプ | 2022-06-07T06:49:43.402Z | 記録した時刻(UTC) |

| バージョン | 1 | ログバージョン番号 |

| ユーザー名 | john.smith@eric.com | 認証プロバイダ(SAML)から受け取ったユーザー名 |

| ローカルブラウザ | エッジ 99.0.1150.55 | エンドユーザーの特定されたブラウザ |

| ポップ | il-jerusalem-1@OCI(イスラエル エルサレム-1@OCI) | Ericom・グローバル・クラウドのPOP所在地 |

| コンテキスト情報 | <オリジンにより挿入されたカスタムテキスト> | Shield-ContextInfoヘッダを介してEricomに送信されるメタデータ |

ファイル転送ログ¶

- サンプルログ(xml)

| キー | サンプル値 | 商品説明 |

|---|---|---|

| メッセージタイプ | ファイル転送 | Identifierフィールド - ファイル転送 |

| 期間 | 60 | ファイルプロセシングの時間(秒) |

| ポリシー名 | Full CDR | ファイルに適用されるダウンロードポリシー(ベースポクリが検査されることを想定) |

| テナントID | c94a0b34-6c8e-4daa-960f-8c74955f6460 | 特定の顧客テナントのGUID識別子 |

| サイトドメイン | Null | 内用 |

| 名称 | ジョン

ドウ

プログラマー

レジュメ

|

ファイル名(拡張子なし) |

| バージョン | 1 | ログバージョン番号(内部使用) |

| サイズ | 137.1 KB | ファイルサイズ |

| ファイルドメイン | an.ericom.com | ファイルのドメイン |

| タイムスタンプ | 2022-06-07T06:49:43.402Z | 記録した時刻(UTC) |

| ユーザー名 | john.smith@eric.com | 認証プロバイダ(SAML)から受け取ったユーザー名 |

| 拡張 | docx | ファイル拡張子 |

| ファイルのURL | ファイルのフルURL | |

| POP | il-jerusalem-1@OCI | Ericom Global CloudのPOP所在地 |

| アクション | ダウンロード

アップロード

|

ファイル操作。アップロードまたはダウンロードのどちらか |

| テナント名 | Ericom | Ericom Cloudの顧客テナント名 |

| ステータス | [詳細は下記をご覧ください] | ファイルの処理状況。 |

| エラー | CDRでブロックされたファイル

拡張子がブロックされている

|

ファイルのダウンロードがブロックされたことを示します。[詳細は下記をご覧ください] |

| エラーの詳細 | <許可されていないファイルタイプ> | ファイルがブロックされた理由についての補足説明。 |

| モード | Shield | セッションが分離されたかどうかを定義します。 |

| ポリシー | サニタイズ

許可

ブロック

|

ダウンロードの基本ポリシーを定義する |

| 失敗 | True/False | False は、ファイル処理のエラーステータスを示します - 詳細はエラーフィールドを参照してください。True は、ファイルが CDR エンジンによって処理されたことを示します。 |

| サイトURL | https://an.ericom.com/EricomXML/ | ファイルのリンク元サイトのURL |

| クライアントIP | 130.130.130.130 | リクエストの送信元IP |

| 表示名 | ジョン・スミス | ユーザーの表示名(オプション) |

ファイル転送ログの詳細¶

ファイル転送ログのログ値の詳細については、以下の通りです。

- ステータス

| 価値 | 商品説明 |

|---|---|

| Success | ファイルが処理され、ユーザーにダウンロードされました。 |

| BlockedByPolicy | RBIポリシーは、このユーザー/ドメインのすべてのファイルのダウンロードをブロックするように設定されています。 |

| BlockedByCdrSuspectedInfectedContent | CDRプラットフォームでファイルがブロックされました。[詳細は下記をご覧ください]。 |

| BlockedFileTypePreCheck | RBIは、Full CDRポリシーのバイナリ/不明ファイルをブロックしました。 |

| BlockedMaxFileSizeExceeded | ファイルが許容サイズ(MB)より大きかった。 |

| BlockedByAntiVirus | RBI AntiVirusがファイルをブロックした。 |

- エラー

- (ステータス = BlockedByCdrSuspectedInfectedContentの場合)

| 値(含む) | 商品説明 |

|---|---|

| 変換に失敗しました | CDR変換がうまくいかず、ファイルがブロックされました。 |

| ファイルタイプが許可されていない | このファイルタイプは、CDRポリシーで許可されていません。 |

| アーカイブ インナーアイテム削除 | アーカイブ(zip、rar)には、ブロックされたファイルが1つ以上含まれていました。したがって、アーカイブ全体がブロックされます。 |

| フェイクサフィックス | このファイルは偽の接尾辞を持つため、ブロックされました。 |

監査ログ¶

- サンプルログ(xml)

| キー | サンプル値 | 商品説明 |

|---|---|---|

| メッセージタイプ | 監査 | 識別子フィールド - 行政活動 |

| タイプ | ログインアクティビティ | 管理者ログイン、または管理コンソール内の管理者の操作性 |

| セクション | セッションポリシーセッティング | 影響を受けたAdminコンソールのセクション |

| ユーザー | DAVID@company.com | 管理者のユーザー名 |

| POP | uk-london-1@OCI | Ericom Global CloudのPOP所在地。すべての管理者の活動は、英国のPOPにいる場合と同様に記録されます。 |

| OldValue | 管理者活動前のフィールドの値 | |

| NewValue | Success url = www.dropbox.com

profile = 0

subdomain = -1

download = 1002

upload = -1

printing = -1

clipboard = -1

cookies = -1

ignore_cert_errors = -1

media = -1

access = -1

suspend = -1

comment = ''

adblock = -1

readonly = -1

white_av = -1

autofill = -1

client_cert = -1

dlp = -1

inherit_white_cookies = -1

files = -1

|

ログインに成功した場合、または変更されたフィールドの新しい値 |

| タイムスタンプ | 2022-06-07T06:49:43.402Z | 記録した時刻(UTC) |

| クライアントIP | 130.130.130.130 | リクエストの送信元IP |

| テナントID | c94a0b34-6c8e-4daa-960f-8c74955f6460 | 特定の顧客テナントのGUID識別子 |

アプリケーションログ¶

- サンプルログ

| キー | サンプル値 | 商品説明 |

|---|---|---|

| メッセージタイプ | アプリケーション | Identifier field - Application HTTP Request |

| テナントID | c94a0b34-6c8e-4daa-960f-8c74955f6460 | 特定の顧客テナントのGUID識別子 |

| 結果 | ブラウザー

ノンブラウザー

|

ブラウザからのリクエストか、未確認のHTTPアプリケーションからのリクエストかを識別する |

| ユーザーエージェント | Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/99.0.4844.74 Safari/537.36 Edg/99.0.1150.55 | 要求するアプリケーションのユーザーエージェント |

| ドメイン | www.youtube.com | セッションの対象ドメイン |

| ブラウザ | 真偽不明 | 要求したアプリケーションがブラウザとして認識され、隔離の対象となったかどうか。 |

| クライアントIP | 130.130.130.130 | リクエストの送信元IP |

| タイムスタンプ | 2022-06-07T06:49:43.402Z | 記録した時刻(UTC) |

| バージョン | 1 | ログバージョン番号(内部使用) |

| ローカルブラウザ | Edge 99.0.1150.55 | エンドユーザーの特定されたブラウザ |

| POP | il-jerusalem-1@OCI | Ericom Global CloudのPOP所在地 |

| ルール名 | Outlook | リクエストソースを特定するために使用されるアプリケーションルールのルール名 |

| プロフィール | マネジメント | ユーザープロファイル(該当する場合) |

DLPログ¶

| キー | サンプル値 | 商品説明 |

|---|---|---|

| メッセージタイプ | データ処理装置 | 識別子フィールド - DLP |

| アクション | ブロックされたことを報告する | DLPアクションの実施 |

| モード | Shield Allow | セッションのアクセスモード |

| ユーザー名 | DAVID@company.com | ユーザー名 |

| ドメイン | dlptest.com | セッションの対象ドメイン |

| POP | il-jerusalem-1@OCI | Ericom Global CloudのPOP所在地 |

| プロフィール | マネジメント | ユーザープロファイル(該当する場合) |

| タイムスタンプ | 2022-06-07T06:49:43.402Z | 記録した時刻(UTC) |

| クライアントIP | 130.130.130.130 | リクエストの送信元IP |

| テナントID | c94a0b34-6c8e-4daa-960f-8c74955f6460 | 特定の顧客テナントのGUID識別子 |

| 一致する正規表現 | 慣用句 | 一致したカスタム正規表現ルール |

| 一致する情報タイプ | US_SOCIAL_SECURITY_NUMBER | 一致するビルトインインフォタイプ |

| その他 失敗 | dlp_check_failed | DLP操作に関する内部メッセージ |

フィッシングログ¶

| キー | サンプル値 | 商品説明 |

|---|---|---|

| メッセージタイプ | フィッシングインフォ | Identifierフィールド - フィッシング |

| URL | http://testsafebrowsing.appspot.com/s/phishing.html | 対象URL |

| リスク | フィッシングサイト GoogleRisk | フィッシングリスク判定の根拠 |

| リスクID | 102 | 内部使用 |

| ネットスター | 安全 | ネットスター結果 |

| ネットスターエラー | - | 内部使用 |

| Google リスク | フィッシングサイト | Google リスク結果 |

| Google リスクエラー | - | 内部使用 |

| フィッシュタンク | 安全 | フィッシュタンクの結果 |

| フィッシュタンクエラー | - | 内部使用 |

| ZTEdge | 安全 | ZTEdgeの結果 |

| ZTEdgeエラー | - | 内部使用 |

| POP | uk-london-1@OCI | Ericom Global CloudのPOP所在地。 |

| タイムスタンプ | 2022-06-07T06:49:43.402Z | 記録した時刻(UTC) |

| テナントID | c94a0b34-6c8e-4daa-960f-8c74955f6460 | 特定の顧客テナントのGUID識別子 |

フィードバック¶

| キー | サンプル値 | 商品説明 |

|---|---|---|

| メッセージタイプ | ユーザーフィードバック | Identifierフィールド - ユーザーからのフィードバック |

| URL | http://testsafebrowsing.appspot.com/s/phishing.html | セッションの宛先URL |

| ユーザー名 | DAVID@company.com | ユーザー名 |

| ドメイン | testsafebrowsing.appspot.com | セッションの対象ドメイン |

| POP | uk-london-1@OCI | Ericom Global CloudのPOP所在地。 |

| ローカルブラウザ | chrome 106.0.0.0 | エンドユーザーの特定されたブラウザ |

| タイムスタンプ | 2022-06-07T06:49:43.402Z | 記録した時刻(UTC) |

| クライアントIP | 130.130.130.130 | リクエストの送信元IP |

| テナントID | c94a0b34-6c8e-4daa-960f-8c74955f6460 | 特定の顧客テナントのGUID識別子 |