7.12. サードパーティの統合ソリューション¶

7.12.1. Palo Alto Firewall¶

Palo Altoファイアウォールは、次のシナリオでEricomShieldと統合できます。プロキシチェーンとリダイレクトモード。

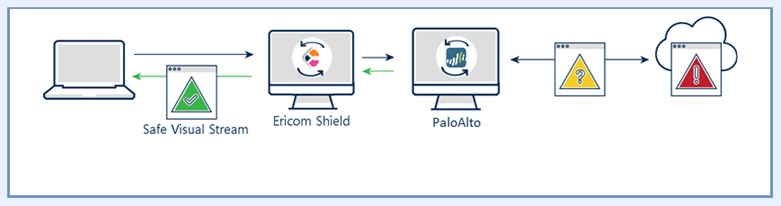

プロキシチェーンシナリオ¶

パロアルトはネットワークの境界に位置し、EricomShieldとインターネットの間の最初の防衛線として機能します。最も安全で最も安全な展開のために、EricomはEricomShieldレイヤーをDMZに配置することを強くお勧めします。

アーキテクチャ¶

データフロー¶

- エンドユーザが Web サイトを要求し、Web プロキシとして BlueCoat を使用します。

- Ericom Shieldは、要求されたURLに移動しようとし、要求をPaloAltoに渡します。

- パロアルトポリシー(ホワイトリストなど)でリクエストが許可されている場合、ウェブコンテンツが取得されます

- 取得したWebコンテンツは、最初にパロアルトによって検査されます

- 検査されたWebコンテンツは、表示のためにEricomShieldに渡されます。

- Ericom Shield は、使い捨ての Linux コンテナでコンテンツを開き、ピクセルで構成される安全なビジュアルストリームを送信します。Blue Coat ProxySG は、それをエンドユーザのブラウザに送信します。

- ユーザがブラウザタブまたはブラウザを閉じてブラウジングセッションを終了すると、Linux コンテナは破棄されます。

Ericom Shield の設定¶

Palo Alto FWを透過プロキシとして使用する場合、Shieldを構成する必要はありません。Palo Altoをアップストリームプロキシとして使用する場合は、Shield管理コンソールで構成する必要があります。構成するには、次の手順に従います。

「設定 | プロキシ & インテグレーション」のセクションに移動します。

[外部アップストリームプロキシの使用]を有効にし、[外部アップストリームプロキシの構成]サブセクションに必要な設定を入力します。

Shieldプロキシを通過するために白いURLが必要な場合は、[内部アップストリームプロキシの使用]を有効にし、[内部アップストリームプロキシの構成]サブセクションに必要な設定を入力します。

クライアント証明書(公開鍵と秘密鍵)をアップロードします。

Palo Alto Firewall¶

Palo Alto FWでエンドユーザーを表示するには、XXFを構成する必要があります。これを行うには、次の手順に従ってください。

- デバイスに移動|セットアップ|コンテンツID

- X-Forwarded-Forヘッダーウィジェットの設定オプション(歯車アイコン)を開く

- [ユーザーIDでX-Forwarded-Forヘッダーを使用する]チェックボックスと[X-Forwarded-Forヘッダーを削除する]チェックボックスの両方を選択します。

参考

新しいセットアップをデバッグし、ヘッダーが実際に存在することを確認した後でのみ、ストリップオプションを選択することを検討してください(例:http://myhttpheader.com/)

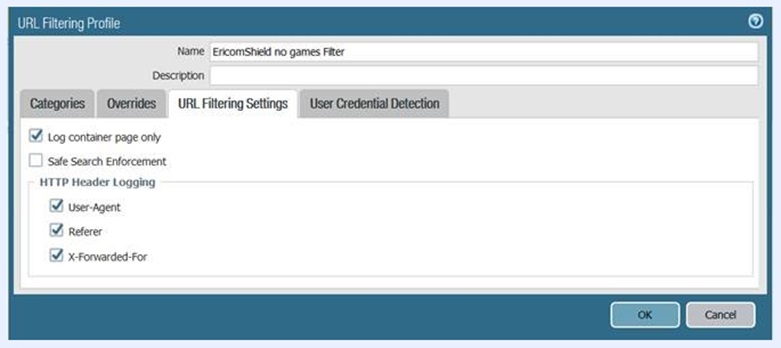

オブジェクトに移動|セキュリティプロファイル| URLフィルタリングと専用のURLフィルタリングセキュリティプロファイルを定義します。

そのURLフィルタリングセキュリティプロファイル内で、(通常どおり)関連するカテゴリを選択し、さらに[URLフィルタリング設定]タブに移動して、[X-Forwarded-For]チェックボックスをオンにします。

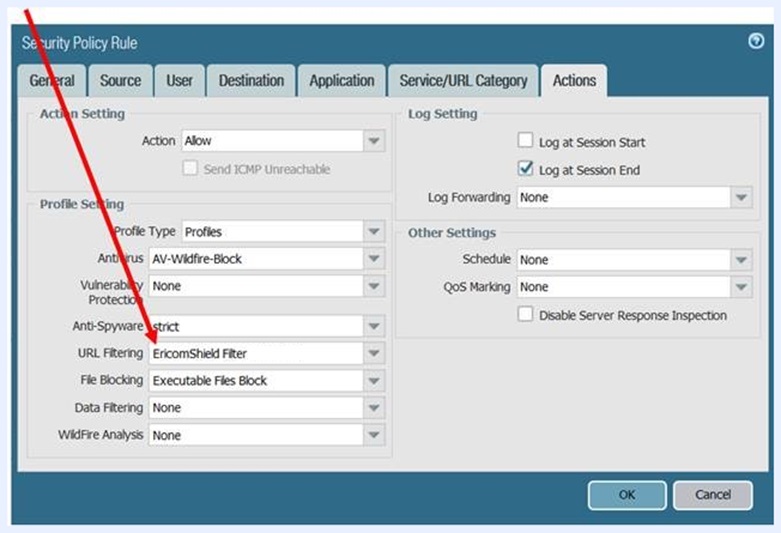

最後に、Ericom Shieldサーバーからの出力トラフィックを処理するセキュリティポリシーで、関連するURLフィルタリングセキュリティプロファイルを適用します。

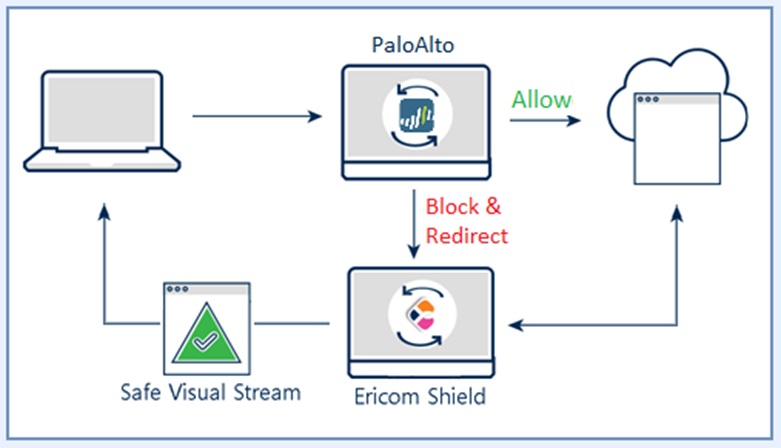

リダイレクトモード¶

Ericom Shieldは 、リダイレクトモードを使用して Cisco Umbrella ゲートウェイと統合できます。このシナリオでは、リクエストは組み込みの Shield プロキシを経由せずに、ゲートウェイから Shield にリダイレクトされます。

アーキテクチャ¶

データフロー¶

Palo Alto Firewallは、第一の防御線として機能します。リクエストはPalo Alto Firewallで受信され、通過するかブロックされます(Palo Alto URL Filteringに基づく)。ブロックされたリクエストはShieldにリダイレクトされ、事前に定義されたポリシーと設定に従ってShieldで処理されます。

システム構成¶

- Ericom Shield の設定

管理コンソールにログインし、「設定 | プロキシ & インテグレーション」のセクションに移動します。

「リダイレクトモードを有効にする」を「Yes」に設定します。

- Palo Alto Firewall

次の手順に従って、Palo Alto URLFiltering応答ページをカスタマイズします。

Device > Response Pages (デバイス > 応答ページ)[ブロックされた応答]ページを選択して変更およびエクスポートします(ローカルに保存)

HTMLページを編集してShieldにリダイレクトします(ServerIPAddressを入力します)。例:

<script language = "javascript">

window.location = "http://192.168.50.84/?url=http:// <url />";

</ script>

ファイルを保存します(UTF-8エンコーディングが保持されていることを確認してください)

デバイスに移動|応答ページで、[ブロックされた応答]ページを選択し、新しく保存されたファイルをインポートします

変更をコミットし、リダイレクトが機能することを確認します(ブロックされたURLを参照し、Shieldを介して開かれていることを確認します)

参考

リダイレクションモードでは、ゲートウェイはホワイトドメインとブラックドメインを処理します。他のすべてのドメインはShieldに渡され、事前定義されたポリシーで処理されます。このモードでは他のオプション(白/黒)がサポートされていないため、アクセスポリシーをShieldとして定義する必要があります。

7.12.2. ForcePoint (Websense) Webセキュリティコンテンツゲートウェイ¶

Websense ForcePoint Gatewayは、プロキシチェーンシナリオでEricomShieldと統合できます。以下では、Websense ForcePointWebセキュリティコンテンツゲートウェイ8.4を参照します。

アーキテクチャ¶

データフロー¶

- エンドユーザが Web サイトを要求し、Web プロキシとして BlueCoat を使用します。

- Websenseはリクエストを評価し、許可されている場合は、リクエストをEricomShieldに転送します

- Ericom Shieldは、要求されたURLに移動しようとします

- Ericom Shield は、使い捨ての Linux コンテナでコンテンツを開き、ピクセルで構成される安全なビジュアルストリームを送信します。Blue Coat ProxySG は、それをエンドユーザのブラウザに送信します。

- ユーザがブラウザタブまたはブラウザを閉じてブラウジングセッションを終了すると、Linux コンテナは破棄されます。

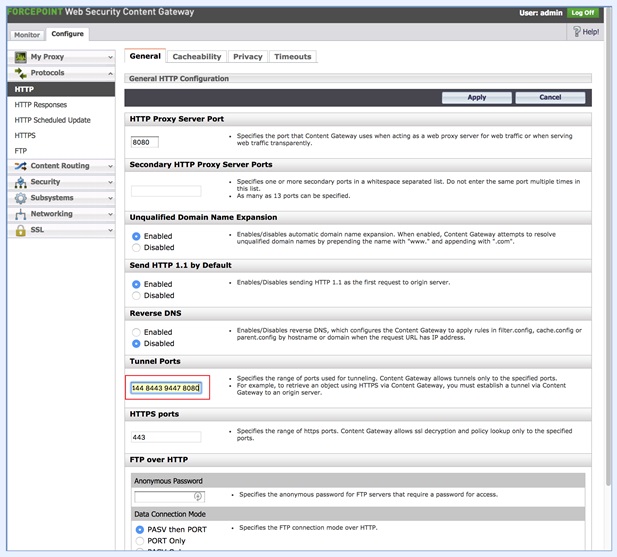

WebsenseForcePoint構成¶

[構成]タブを開き、[プロトコル]、[プロトコル]の順に移動します。 HTTP。[全般]タブで、トンネルポートのリストに8080ポートを入力します。

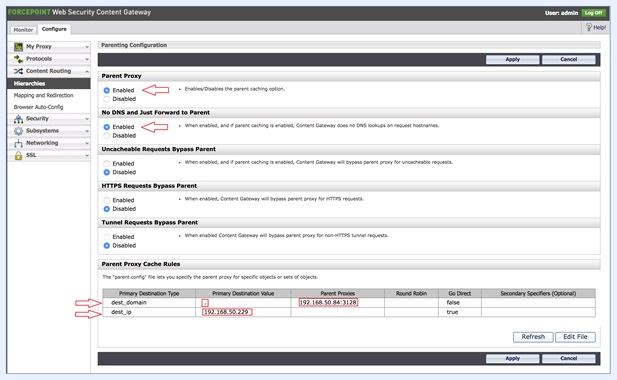

コンテンツルーティングに移動|階層、親プロキシを有効にし、DNSなしで親に転送します。2つのルールを追加します。

- プライマリ宛先=.('.') 親プロキシ= ShieldServerIP:3128 Go Direct = False

- プライマリ宛先= websenseIP Go Direct = True

- Ericom Shield の設定

特別な設定は必要ありません。

- 相互接続性のテスト

受信ウェブ コンテンツが第一防御ラインとして Websense ForcePoint を使用していることを確認するには、ユーザーは www.whatismyip.com などの境界アドレスを検出できるウェブサイトにアクセスするだけで、受信アドレスが Websense ForcePoint Gateway のものと一致することを確認することができます。

7.12.3. Forcepoint Web Security¶

高度な脅威分離により、Webを介したマルウェアやランサムウェアを防止¶

Ericom Shieldは、Block Page Redirect を介して Forcepoint Web Security と通信し、分離ベースのゼロデイマルウェア保護を提供します。Web サイトを Ericom Shield に送るよう Forcepoint Web Security Gateway のブロックページの Continue ボタンを構成する方法については、以下を参照してください。

アーキテクチャ¶

Forcepoint の構成¶

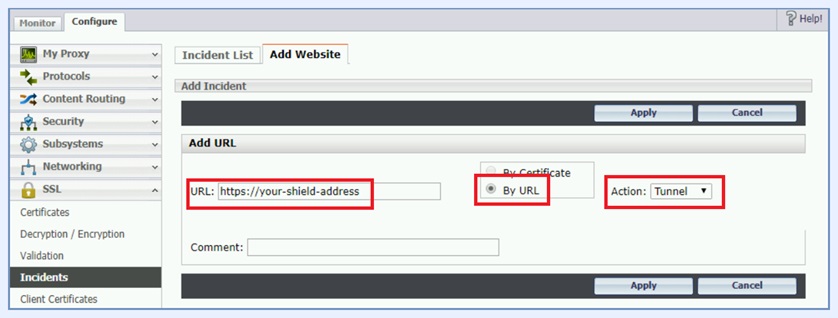

「SSL | Incidents | Add Website」(SSL | インシデント | Webサイトの追加)に移動します。RBI URL: shield.ericomcloud.net. を追加します。By URL(URL を使用)を選択します。「Action」(アクション)を「Tunnel」に設定し、「Apply」(適用)をクリックします。

- continueFrame.html をカスタマイズする

continueFrame.html ファイルを編集して、<!– CONTINUE SECTION –>のテキストを以下のコードに置換します。このコードは、ボタンのラベルを変更して元の URL を Ericom Shield に送信するものです。

<!-- CONTINUE section -->

<table class="option">

<tr>

<td>

<form action="https://shield.ericomcloud.net" method="get" target="_top" name="ContinueForm">

<input type="hidden" name="url" value=$*WS_URL*$>

<input type="hidden" name="SD" id="SD" >

<script type="text/javascript">

document.getElementById('SD').value=Base64.encode('url='+'$*WS_URL*$'+'&X-Authenticated-User='+'$*WS_USERNAME*$'+'&Shield-TenantID=<Shield-TenantID>) ;

</script>

<input type="submit" value="Isolate" name="" class="ws_btn">

</form>

</td>

<td>

<span id="continue-text" class="ws_btn_desc">Click <strong>Isolate</strong> to view this page for work-related reasons in <strong>Isolated</strong> Browser.<script type="text/javascript">writeWarning()</script>

</span>

</td>

</tr>

</table>

<Shield-TenantID>を実際の Shield テナント ID に置換します。

カスタマイズした continueFrame.html を Forcepoint にアップロードするには、以下を実行します:

curl -k -u admin:Password -X PUT -F "file=@./continueFrame.html" https://<IP-C-Address>/wse/customblockpage/file/en

参考

<IP-C-Address> を Forcepoint アドレスに置換します。

フィルタリングサービスを再起動します。以下を実行します:

curl -k -u admin:Password -X PUT https://IP-C-Address/wse/admin/filter/stop

curl -k -u admin:Password -X PUT https://IP-C-Address/wse/admin/filter/start

参考

<IP-C-Address> を Forcepoint アドレスに置換します。

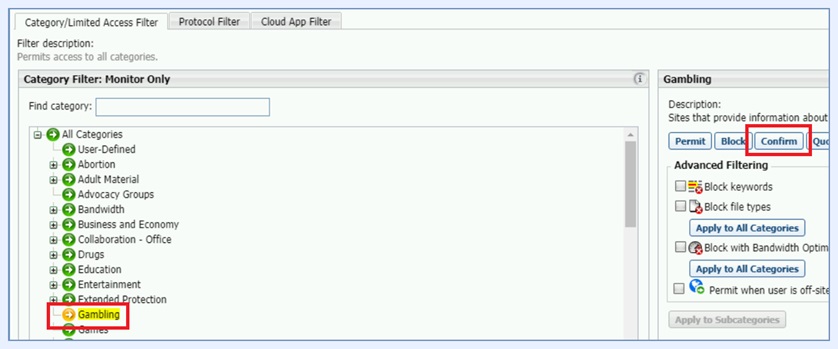

- 「確認」するカテゴリを構成する

ブラウザ分離を利用する必要があるカテゴリに移動し、「Confirm」(確認)に設定します。

「OK」をクリックしてから、「Save and Deploy」(保存して展開)をクリックします。

これにより、確認に設定したサイトにユーザがアクセスすると、「Continue」(続行)ボタンが「Isolate」(分離)ボタンに置き換えられます。

「Isolate」ボタンを選択すると、元の URL が Ericom Shield のブラウザ分離で開きます。

7.12.4. Zscaler¶

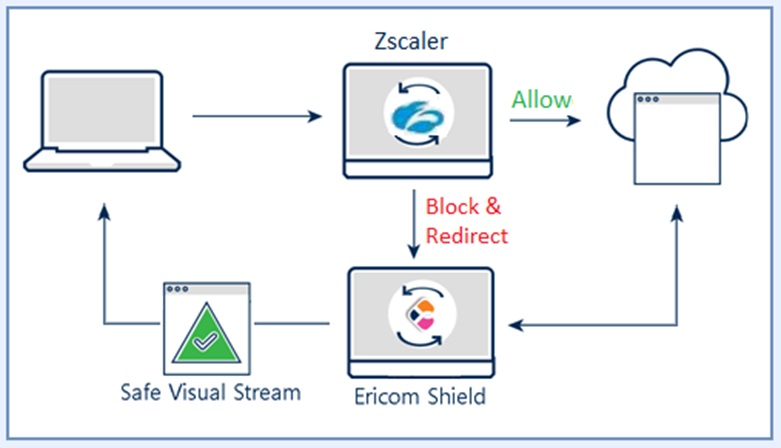

Ericom Shieldは 、リダイレクトモードを使用して Zscaler Cloud ゲートウェイと統合できます。このシナリオでは、リクエストは組み込みの Shield プロキシを経由せずに、ゲートウェイから Shield にリダイレクトされます。

アーキテクチャ¶

データフロー¶

Zscaler Cloud は、最前線の防御として機能します。リクエストは Zscaler Cloudで 受信され、渡されるか、ブロックされるか、Shieldにリダイレクトされます。リダイレクトされたリクエストは、事前定義されたポリシーと設定に従って Shield で処理されます。

システム構成¶

- Ericom Shield の設定

管理コンソールにログインし、「設定 | プロキシ & インテグレーション」のセクションに移動します。「リダイレクトモードを有効にする」を「Yes」に設定します。

- Zscaler Cloud の設定

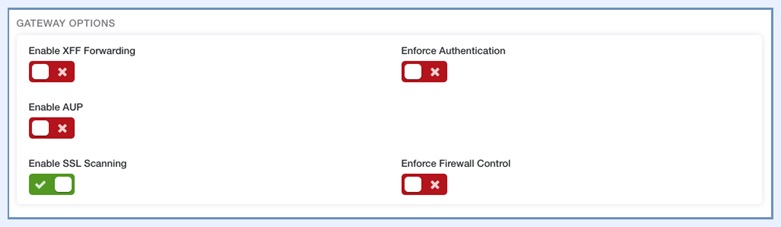

Zscaler Cloud のログインを設定し、Enable SSL Scanning(SSL スキャンを有効にする)をオンにするには: (これは実稼働環境ではオフになると想定されます)

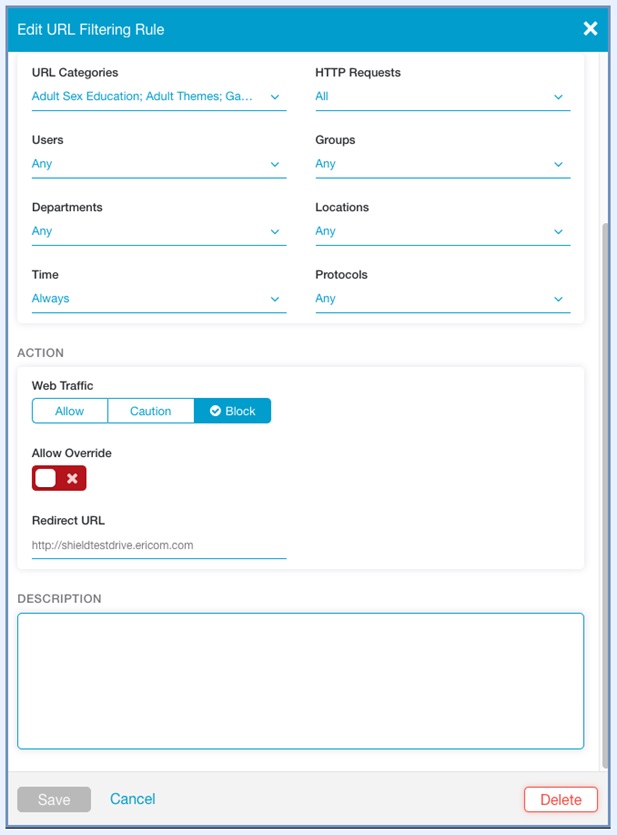

URL フィルタリングルールを編集します - Ericom Shieldサーバーアドレス https://shield.ericomcloud.net を「リダイレクト URL」フィールドに入力します。

注意

リダイレクトモードで動作している場合、Zscaler Cloud は 許可ドメインと拒否ドメインを処理します。Shieldにリダイレクトされるすべてのドメインは、事前定義されたポリシーに従って処理されます。このモードでは他のオプション(白/黒)がサポートされていないため、アクセスポリシーをShieldとして定義する必要があります。

7.12.5. Broadcom Blue Coat¶

Broadcom(Symantec)Blue Coat Web ProxySG は、ユーザが開始する Web トラフィックからマルウェアを保護し、企業および規制ポリシーへの準拠を強化します。これらのゲートウェイには通常、URL フィルタリング、悪意のあるコードの検出、一般的な Web ベースのアプリケーションのアプリケーションの制御などの機能が含まれています。ネイティブまたは統合されたデータ漏洩防止も含まれることがよくあります。Ericom Shield は、プロキシチェーンを介して ProxySG と通信し、分離ベースのゼロデイマルウェア保護を提供します。このテクニカルノートでは、Blue CoatProxySG と Ericom Shield を構成する方法について説明します。以下の内容は、Blue Coat ProxySG 6.7.4.7SWG エディションを参照しています。

アーキテクチャ¶

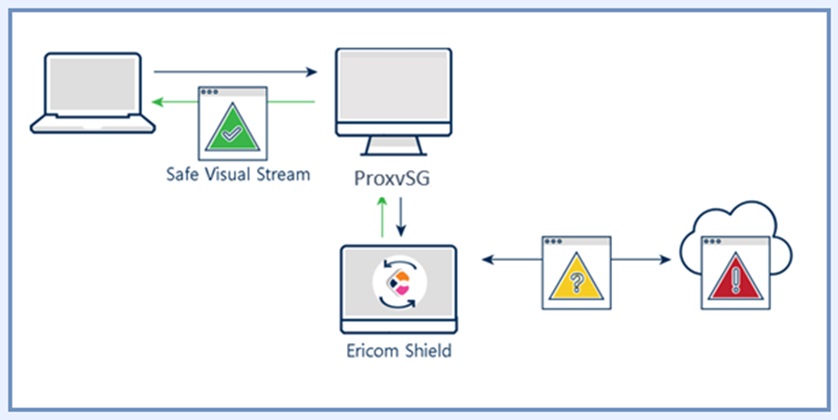

データフロー¶

- エンドユーザが Web サイトを要求し、Web プロキシとして BlueCoat を使用します。

- Virtual Policy Manager Rule Set は、Ericom Shield に送信される URL とカテゴリを決定します。

- Ericom Shield は、使い捨ての Linux コンテナでコンテンツを開き、ピクセルで構成される安全なビジュアルストリームを送信します。Blue Coat ProxySG は、それをエンドユーザのブラウザに送信します。

- ユーザがブラウザタブまたはブラウザを閉じてブラウジングセッションを終了すると、Linux コンテナは破棄されます。

Ericom Shield の設定¶

Ericom Shield 19.09.5 以降のバージョンを使用していること、および展開アーキテクチャが Rancher および Kubernetes であることを確認してください。

統合には、Ericom Shield での特定の構成は必要ありません。

Blue Coat ProxySG の設定¶

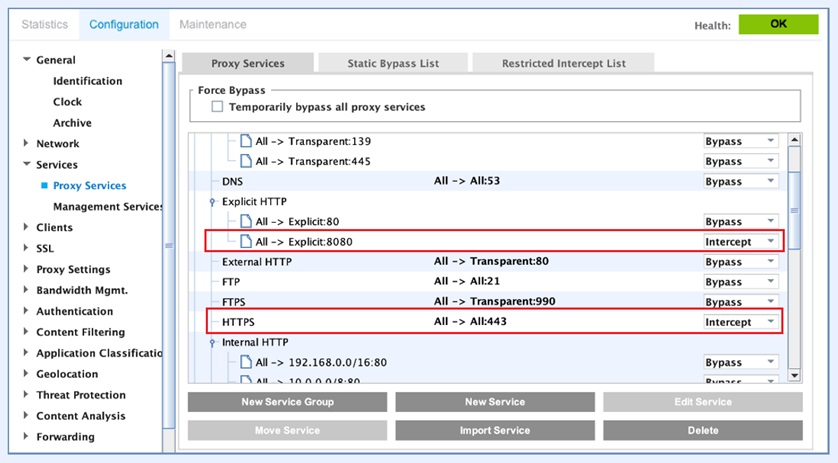

ProxySG にログインし、Proxy Services(プロキシサービス)に移動します

以下のオプションを設定します:

Predefined Service Groups(事前定義済みのサービスグループ)で、Standard(標準)セクションを展開します。Explicit HTTP(明示的な HTTP)で、All -> Explicit:(すべて -> 明示的)を設定します。インターセプトへの8080。HTTPS (ALL -> All:443)(HTTPS すべて -> All:443)を Intercept(インターセプト)に設定します。

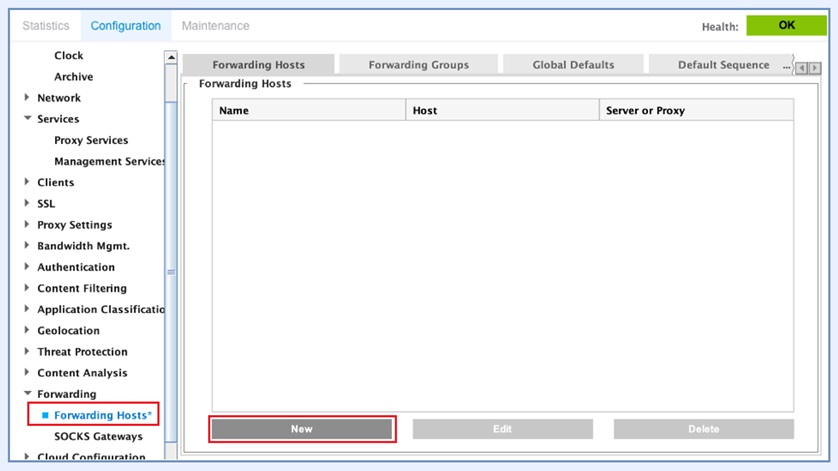

- 転送ホストの設定 (Next Hop Proxy)

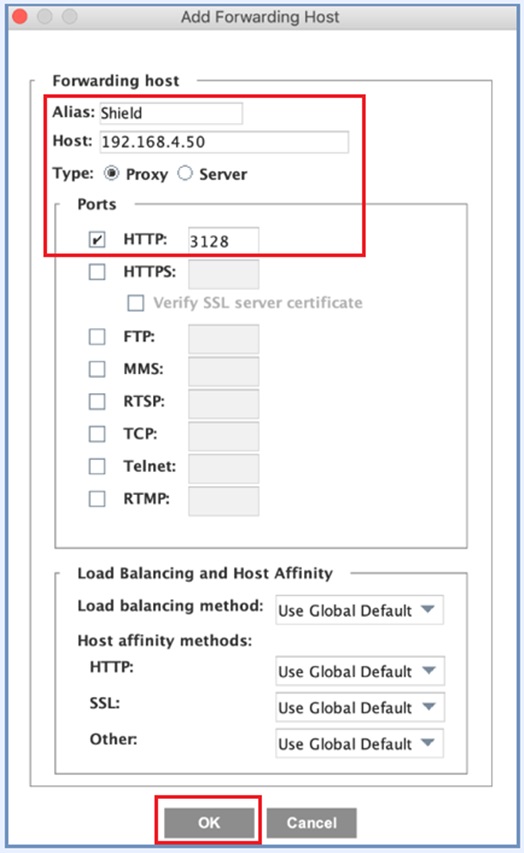

Forwarding(転送)に移動し、Forwarding Hosts(転送ホスト)を選択します。New(新規)をクリックして新しい転送ホストを作成します。

ダイアログで、以下のパラメータ(赤でマーキングされたもの)設定し、「OK」を押します。

Forwarding Groups(転送グループ)-Shield の転送ホストは 1つしかないため、転送グループを作成する必要はありません。

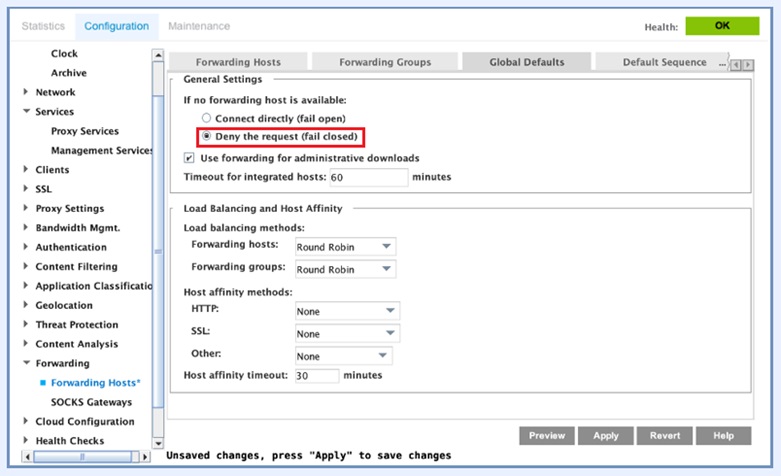

- Global Defaults (グローバルデフォルト)

初期のテスト中には、Deny the request (fail closed)(要求を拒否する)を選択することをお勧めします。これは、Shield Server がオフラインの場合にも当てはまります。

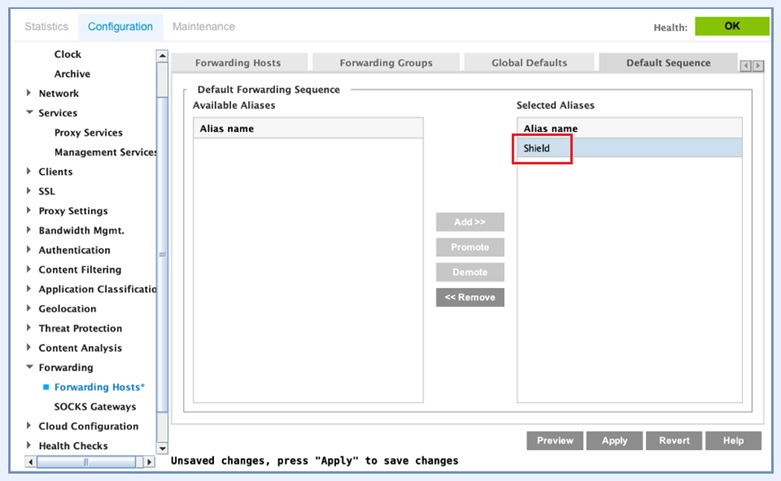

- デフォルトのシーケンス

Selected Alias(選択したエイリアス)に転送ホストを追加します。

- 最終ステップ

上記の構成では、すべての Web トラフィックが Blue Coat Proxy SG から次の Hop Proxy として Shield に送信されます。必要に応じて Visual Policy Manager を使用してルールを作成し、絞り込んだトラフィックを Shield に転送します。最後に、プロキシ設定の ProxySG のアドレスを使用して、ポート 8080 を介してブラウザを構成します。

7.12.6. Cisco Umbrella¶

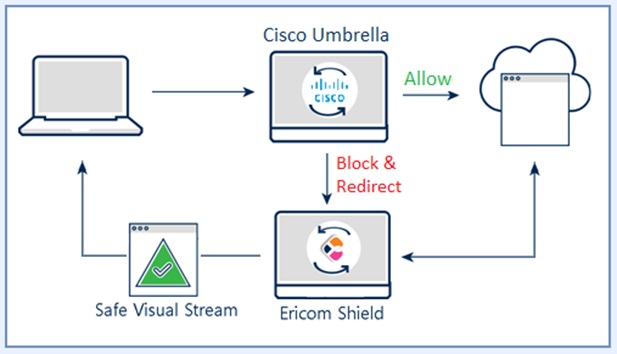

Ericom Shieldは 、リダイレクトモードを使用して Cisco Umbrella ゲートウェイと統合できます。このシナリオでは、リクエストは組み込みの Shield プロキシを経由せずに、ゲートウェイから Shield にリダイレクトされます。

Ericom YouTube Channelでこの統合のビデオをご覧ください: https://youtu.be/pHYQojWYlPU

アーキテクチャ¶

データフロー¶

Cisco Umbrella は、最前線の防御として機能します。リクエストは Cisco Umbrella で 受信され、渡されるか、ブロックされるか、Shieldにリダイレクトされます。リダイレクトされたリクエストは、事前定義されたポリシーと設定に従って Shield で処理されます。

システム構成¶

- Ericom Shield の設定

管理コンソールにログインし、「設定 | プロキシ & インテグレーション」のセクションに移動します。

「リダイレクトモードを有効にする」を「Yes」に設定します。

- Cisco Umbrella の設定

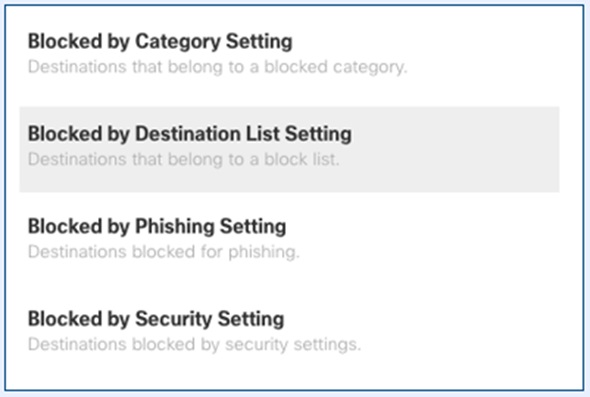

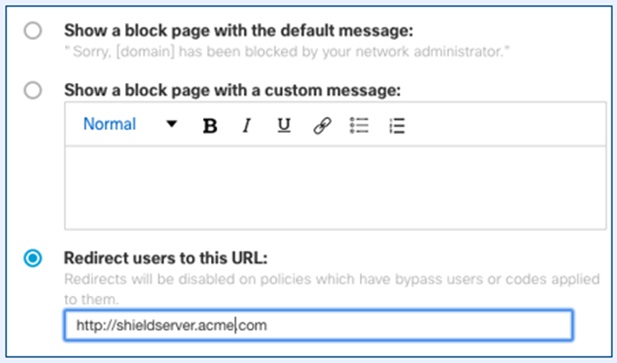

Cisco Umbrella にログインし、ブロック設定のセクションに移動します。

[ユーザーをこのURLにリダイレクトする]を選択し、ServerIPAddressを入力します。

https://<shield-server-proxyless-address:port>

この構成を使用する場合は、アンブレラ以外のアドレスを使用するようにShieldのDNSアドレスを設定することをお勧めします。

参考

リダイレクションモードでは、ゲートウェイはホワイトドメインとブラックドメインを処理します。他のすべてのドメインはShieldに渡され、事前定義されたポリシーで処理されます。このモードでは他のオプション(白/黒)がサポートされていないため、アクセスポリシーをShieldとして定義する必要があります。

7.12.7. Fortigate Secure Web Gateway(SWG)¶

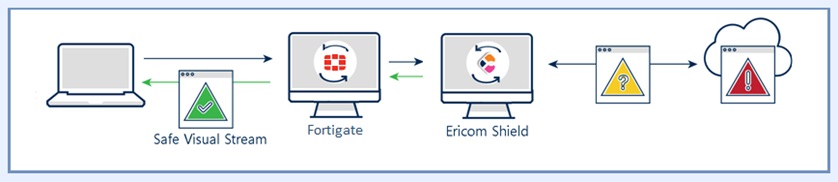

Fortigate Secure Web Gatewayは、プロキシチェーンシナリオでEricomShieldと統合できます。

アーキテクチャ¶

データフロー¶

- エンドユーザが Web サイトを要求し、Web プロキシとして BlueCoat を使用します。

- Fortigateはリクエストを評価し、許可されている場合は、リクエストをEricomShieldに転送します

- Ericom Shieldは、要求されたURLに移動しようとします

- Ericom Shield は、使い捨ての Linux コンテナでコンテンツを開き、ピクセルで構成される安全なビジュアルストリームを送信します。Blue Coat ProxySG は、それをエンドユーザのブラウザに送信します。

- ユーザがブラウザタブまたはブラウザを閉じてブラウジングセッションを終了すると、Linux コンテナは破棄されます。

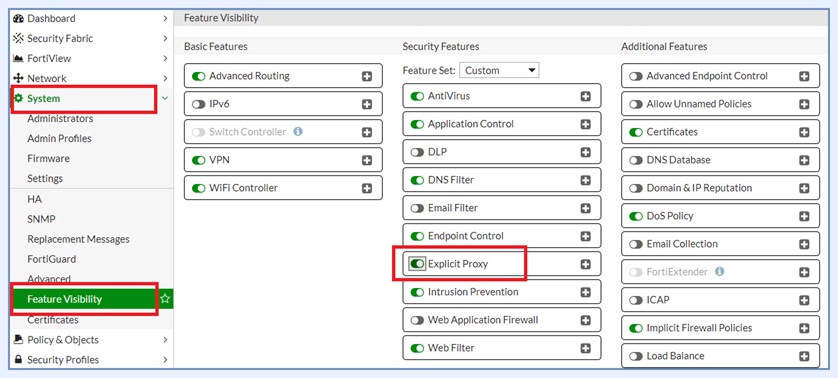

Fortigate構成¶

Fortigate管理コンソールにログインします。

システムに移動|機能の可視性|明示的なプロキシとそれを有効にする

明示的なプロキシ設定がネットワークの下に表示されるようになります

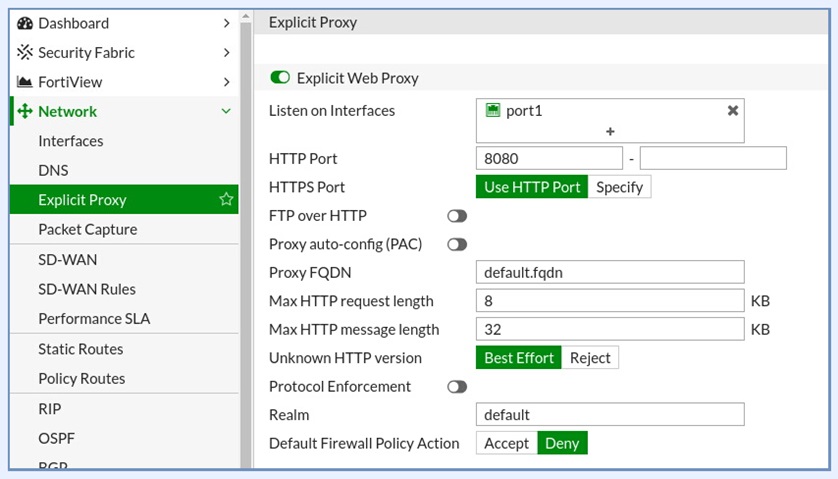

以下に示す例に従って、明示的プロキシを構成します。

- 有効に設定

- リッスンするインターフェイスを入力します(通常は内部/ LANポート)

- HTTPポート:8080

- HTTPSポート:HTTPポートを使用する

- 不明なHTTPバージョン:最大限の努力

- デフォルトのファイアウォールポリシーアクション:拒否

注意

デフォルトのファイアウォールポリシーアクションは拒否に設定する必要があり、プロキシによって受け入れられるユーザー/マシンに対してプロキシポリシーを定義する必要があります。

これが[承認]に設定されている場合、すべてのトラフィックがFortiGateプロキシを使用します。

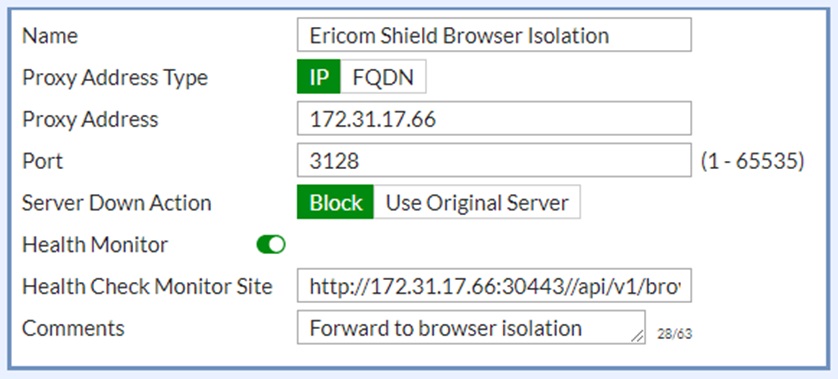

新しいWebプロキシ転送サーバーを作成します。

- 名前を入力してください

- プロキシアドレスタイプ:IP

- プロキシアドレス:EricomShieldプロキシサーバーのアドレス

- Port(ポート): Ericom Shieldプロキシサーバーのポート(3128)

- サーバーダウンアクション:ブロック

- ヘルスモニター:有効

- ヘルスモニターサイト:http://<ServerIPAddress>:30443//api/v1/browsersSessionsInfo/

- 代替ヘルスモニターサイト:http://<ServerIPAddress>/shield-stats

- [OK]をクリックします

参考

Server Down Action = Blockは、Shieldがダウンしている場合、インターネットへの接続がブロックされることを意味します。

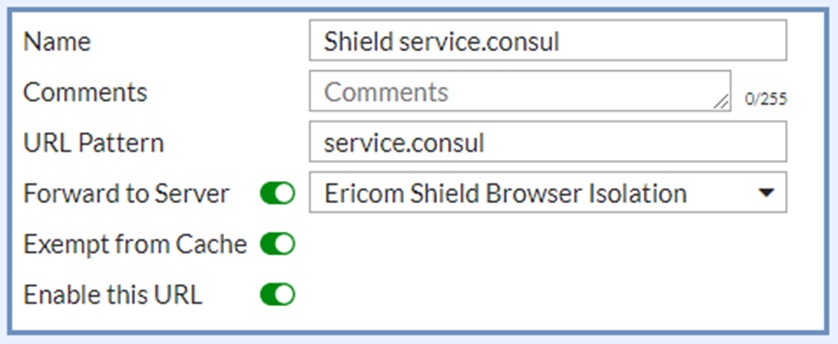

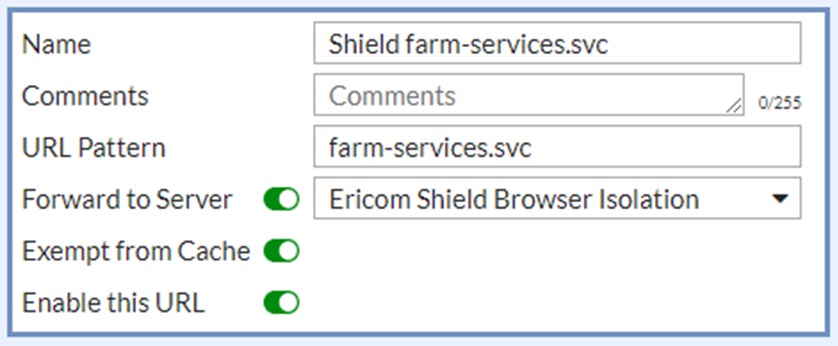

URL一致リストに新しいエントリを作成します。

- 名前を入力してください:Shieldservice.consul

- URLパターン:service.consul

- サーバーに転送:EricomShieldサーバーを選択します

- キャッシュからの免除:有効

- このURLを有効にします。有効

- [OK]をクリックします

farm-services.svcについてもこれを繰り返します。

最終的なURL一致リストは次のとおりです。

[適用]をクリックして保存します。

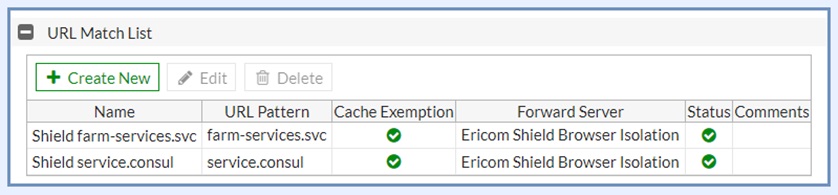

ポリシーとオブジェクトに移動|ポリシープロキシを作成し、新しい転送プロキシルールを作成します。

- プロキシタイプ:明示的なWeb

- 有効オン:内部(LAN)

- 送信元アドレス:すべて

- 発信インターフェース:外部(WAN)

- 宛先アドレス:すべて

- サービス:webproxy

- アクション: 承認

- Webプロキシ転送サーバーを有効にする

- EricomShieldサーバーを選択します

- [OK]をクリックして保存します。

参考

送信元アドレスは、このポリシーが適用されるマシンまたはユーザーのグループである必要があります。

たとえば、Shieldサーバーに転送される特定のマシングループにポリシーを適用し、ShieldをバイパスしてFortiGateプロキシのみを使用する別のポリシーを適用します。

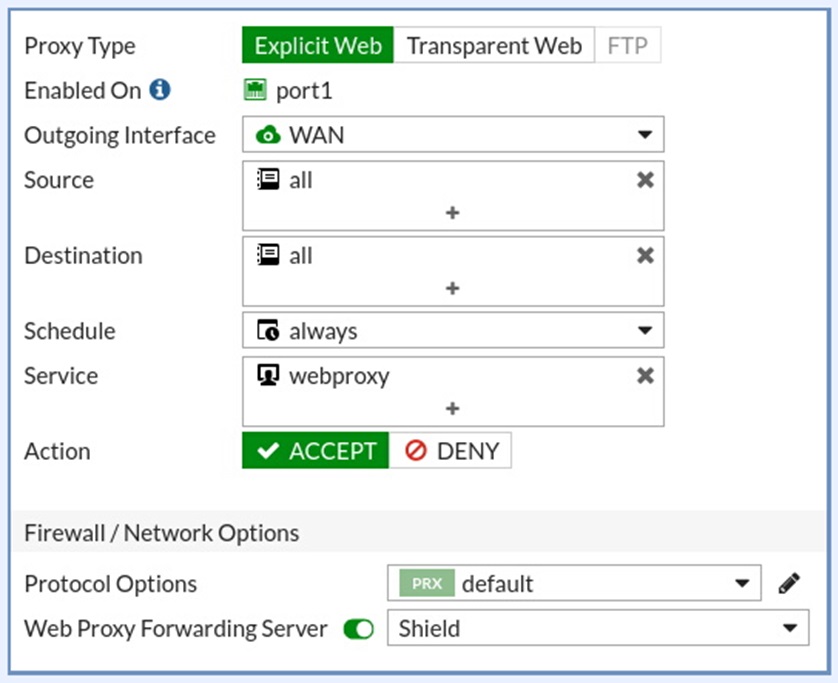

- ページリダイレクトのブロック(オプション)

FortiGateブロックページは、EricomShieldアイソレーションでブロックされたURLを起動するためのリンクを提供するように設定できます。このオプションは、Web転送サーバーが利用できないFortiGateの「透過Web」モードで使用されます。FortiGateでブロックページを編集するには、[システム]、[ブロック]の順に移動します。交換メッセージ。編集する必要のあるブロックページ(URLブロックページなど)をクリックして、ソースコードを編集します。

以下の行を追加します: 分離を介してURLを参照するには、ここをクリックしてください。

<a href="https://<ServerIPAddress>:30443 /?url = https:// %% URL %%"> Isolate&user = %% SOURCE_IP %% <a />

「url =」パラメータは小文字である必要があります。

%% URL %%は、分離されるURLを表します。

%% SOURCE_IP %%は、Web要求のIPのソースを表します(オプション)。この情報は、URLを所有者に帰属させるために使用され、Shieldセッション|に表示されます。セッション履歴レポート。

Ericom Shield の設定¶

特別な設定は必要ありません

相互接続性のテスト¶

受信するWebコンテンツがFortigate Web Gatewayを第一防御ラインとして使用していることを確認するには、ユーザーはwww.whatismyip.com/ などの境界アドレスを検出できるWebサイトにアクセスするだけで、受信アドレスがFortigate Web Gatewayのアドレスと一致することを確認することができます。

7.12.8. McAfee Web Gateway¶

McAfee Web Gateway(MWG)は、ユーザーが開始したWebトラフィックから不要なマルウェアをフィルタリングし、企業および規制のポリシーへの準拠を強制します。

これらのゲートウェイには通常、URL フィルタリング、悪意のあるコードの検出、一般的な Web ベースのアプリケーションのアプリケーションの制御などの機能が含まれています。ネイティブまたは統合されたデータ漏洩防止も含まれることがよくあります。以下は、McAfee Web Gateway7.7.2.9.0を指します。

MWGはネットワークの境界に位置し、EricomShieldとインターネット間の最初の防衛線として機能します。最も安全で最も安全な展開のために、EricomはEricomShieldレイヤーをDMZに配置することを強くお勧めします。

アーキテクチャ¶

データフロー¶

- エンドユーザが Web サイトを要求し、Web プロキシとして BlueCoat を使用します。

- Ericom Shieldは、要求されたURLに移動しようとし、要求をMWGに渡します

- MWGポリシー(ホワイトリストなど)でリクエストが許可されている場合、Webコンテンツが取得されます

- 取得したWebコンテンツは、最初にMWGによって検査されます

- 検査されたWebコンテンツは、表示のためにEricomShieldに渡されます。

- Ericom Shield は、使い捨ての Linux コンテナでコンテンツを開き、ピクセルで構成される安全なビジュアルストリームを送信します。Blue Coat ProxySG は、それをエンドユーザのブラウザに送信します。

- ユーザがブラウザタブまたはブラウザを閉じてブラウジングセッションを終了すると、Linux コンテナは破棄されます。

Ericom Shield の設定¶

Ericom Shieldは、アップストリームプロキシ、ポート番号、および信頼できる証明書の構成をサポートしています。Ericomは、MWGがこのように構成されている可能性があることを証明しています。EricomShieldから発信されるすべてのブラウジングトラフィックは、MWGによってフィルタリングおよび保護されます。Ericom ShieldでMWGを設定するには、次の手順に従います。

「設定 | プロキシ & インテグレーション」のセクションに移動します。

[外部アップストリームプロキシの使用]を有効にし、[外部アップストリームプロキシの構成]サブセクションに必要な設定を入力します。

Shieldプロキシを通過するために白いURLが必要な場合は、[内部アップストリームプロキシの使用]を有効にし、[内部アップストリームプロキシの構成]サブセクションに必要な設定を入力します。

クライアント証明書(公開鍵と秘密鍵)をアップロードします。

接続性の検証¶

インバウンドWebコンテンツが防御の第一線としてMWGを使用していることを確認するには、ユーザーはwww.whatismyip.comなどの境界アドレスを検出できるWebサイトにアクセスして、インバウンドアドレスがMWGのアドレスと一致することを確認するだけです。

相互接続性のテスト¶

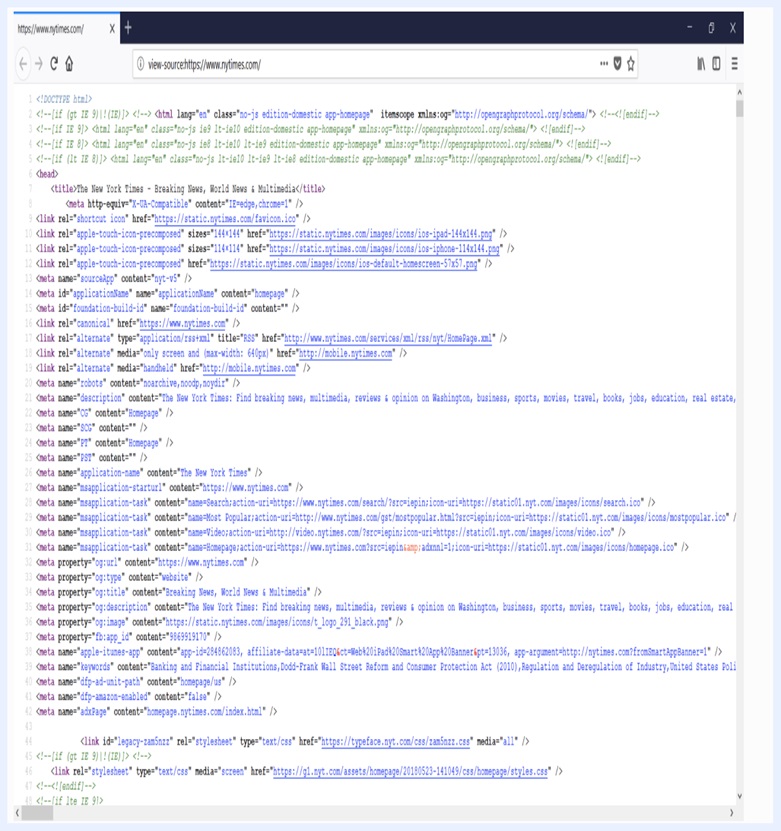

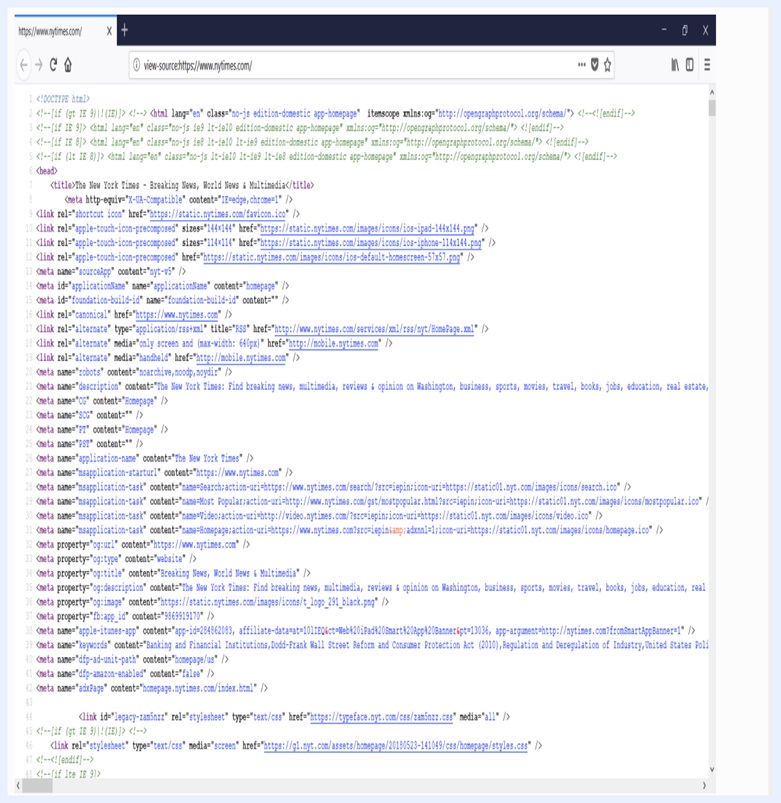

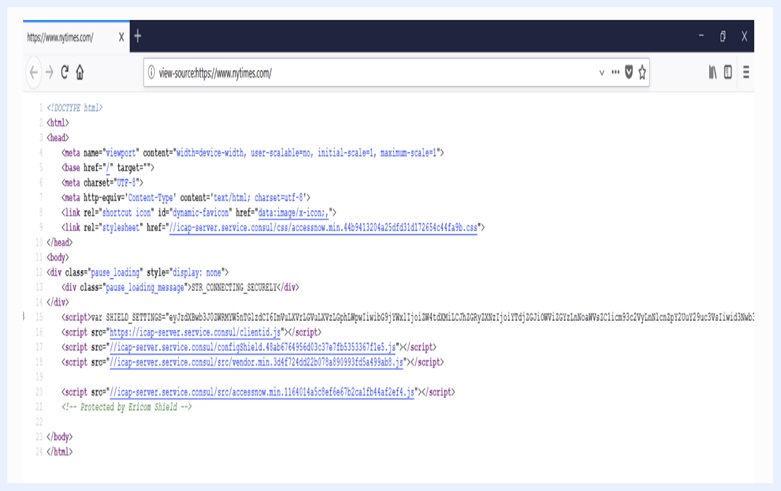

MWGでShieldを使用する前に、Webページがローカルブラウザにロードされます。Webサイト内の悪意のあるコンテンツは実際のデバイスに到達し、永続的な損傷を引き起こす可能性があります。これは、ローカルブラウザに到達するWebページのソースコンテンツです。

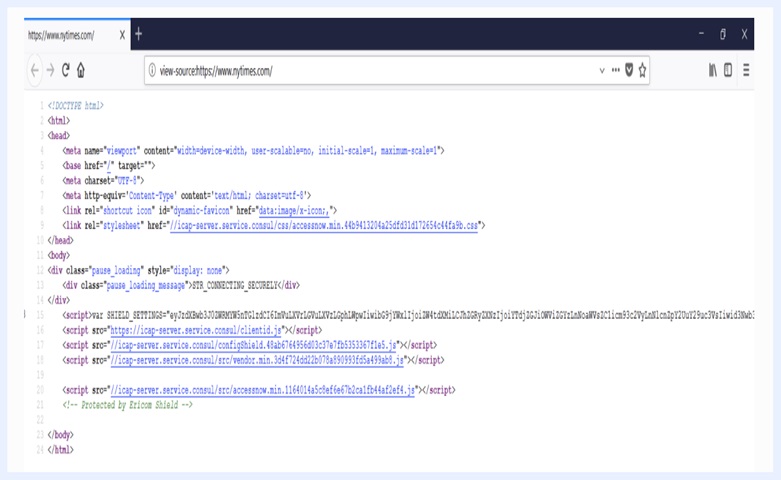

エンドユーザーがEricomShieldとMWGを使用すると、すべてのWebページコンテンツがEricom Shield分離レイヤーでレンダリングおよび実行され、エンドポイントデバイスに到達することはありません。以下は、ローカルブラウザでレンダリングされたEricomShieldによって分離されたWebページのソースコンテンツです。ネイティブWebコンテンツは、リモートのEricom Shieldブラウジングコンテナで完全に開かれて実行され、ブラウザセッションが終了すると破棄されます。安全なビジュアルピクセルストリームのみがエンドポイントデバイスに到達します。

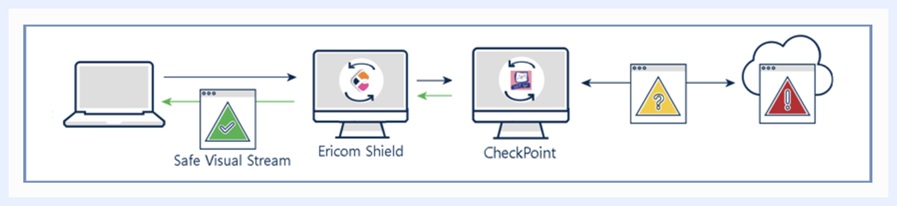

7.12.9. チェック・ポイント・ゲートウェイ¶

Check Point Gatewayは、プロキシチェーンシナリオでEricomShieldと統合できます。

チェック・ポイントはネットワークの境界に位置し、EricomShieldとインターネットの間の最初の防衛線として機能します。最も安全で最も安全な展開のために、EricomはEricomShieldレイヤーをDMZに配置することを強くお勧めします。以下は、チェックポイントR80.10を指します。

アーキテクチャ¶

データフロー¶

- エンドユーザが Web サイトを要求し、Web プロキシとして BlueCoat を使用します。

- Ericom Shieldは、要求されたURLに移動しようとし、その要求をCheckPointに渡します。

- チェックポイントポリシー(ホワイトリストなど)でリクエストが許可されている場合、ウェブコンテンツが取得されます

- 取得したWebコンテンツは、最初にCheckPointによって検査されます。

- 検査されたWebコンテンツは、表示のためにEricomShieldに渡されます。

- Ericom Shield は、使い捨ての Linux コンテナでコンテンツを開き、ピクセルで構成される安全なビジュアルストリームを送信します。Blue Coat ProxySG は、それをエンドユーザのブラウザに送信します。

- ユーザがブラウザタブまたはブラウザを閉じてブラウジングセッションを終了すると、Linux コンテナは破棄されます。

Ericom Shield の設定¶

Ericom Shieldは、アップストリームプロキシ、ポート番号、および信頼できる証明書の構成をサポートしています。Ericomは、Check Pointがこのように構成されている可能性があることを証明しています。EricomShieldから発信されるすべてのブラウジングトラフィックは、CheckPointによってフィルタリングおよび保護されます。Ericom Shieldでチェックポイントを設定するには、次の手順に従います。

「設定 | プロキシ & インテグレーション」のセクションに移動します。

[外部アップストリームプロキシの使用]を有効にし、[外部アップストリームプロキシの構成]サブセクションに必要な設定を入力します。

Shieldプロキシを通過するために白いURLが必要な場合は、[内部アップストリームプロキシの使用]を有効にし、[内部アップストリームプロキシの構成]サブセクションに必要な設定を入力します。

クライアント証明書(公開鍵と秘密鍵)をアップロードします。

相互接続性のテスト¶

チェック・ポイントでShieldを使用する前に、Webページがローカルブラウザにロードされます。Webサイト内の悪意のあるコンテンツは実際のデバイスに到達し、永続的な損傷を引き起こす可能性があります。これは、ローカルブラウザに到達するWebページのソースコンテンツです。

エンドユーザーがEricomShieldとCheckPointを使用すると、すべてのWebページコンテンツがEricom Shield分離レイヤーでレンダリングおよび実行され、エンドポイントデバイスに到達することはありません。以下は、ローカルブラウザでレンダリングされたEricomShieldによって分離されたWebページのソースコンテンツです。ネイティブWebコンテンツは、リモートのEricom Shieldブラウジングコンテナで完全に開かれて実行され、ブラウザセッションが終了すると破棄されます。安全なビジュアルピクセルストリームのみがエンドポイントデバイスに到達します。

受信側の Web コンテンツがチェック・ポイントを第一防御ラインとして使用していることを確認するには、www.whatismyip.com などの境界アドレスを検出できる Web サイトにアクセスし、受信側のアドレスがチェック・ポイントのものと一致することを確認するだけでよいです。