7.5. 管理コンソール¶

7.5.1. 導入¶

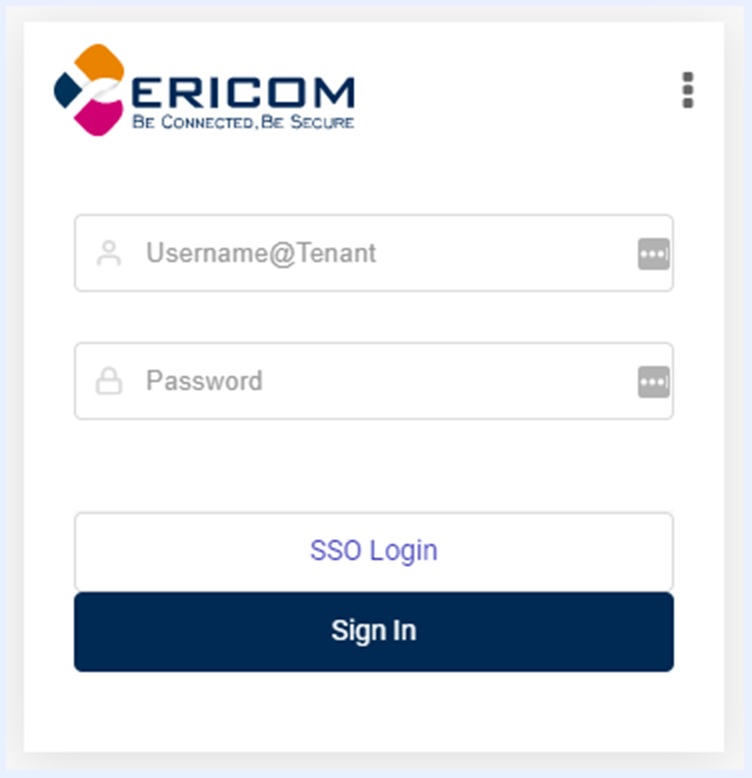

Webベースの管理コンソールを http://ShieldServerIPAddress:30181 で起動します。ホスト名/IPアドレス - これは、Shield Managementコンポーネントを実行しているマシンのアドレスです。

注意

管理コンソールの使用は Chrome ブラウザで行うことをお勧めします。

コンソールの初回起動時には、「connection is not private」(接続がプライベートではありません) というセキュリティアラートが表示されます。これは管理コンソールが HTTPS であり、適切な証明書が不足しているために発生します。これを処理するには、管理者にログインし、マシンのShieldServerIPAddressを使用して管理コンソールのFQDNを設定します。詳細については、管理コンソール|を参照してください。設定|一般セクション。

Web インターフェイスは、水平解像度 1440 ピクセルに最適化されています。

デフォルトのクレデンシャル:

- ユーザー名:admin

- パスワード:ericomshield

注意

セキュリティ上の理由から、誤った資格情報で数回試行した後、管理コンソールは数分間ロックされます。ユーザーは状況について通知され、しばらくしてから再試行できます

ユーザインターフェイス言語を選択する¶

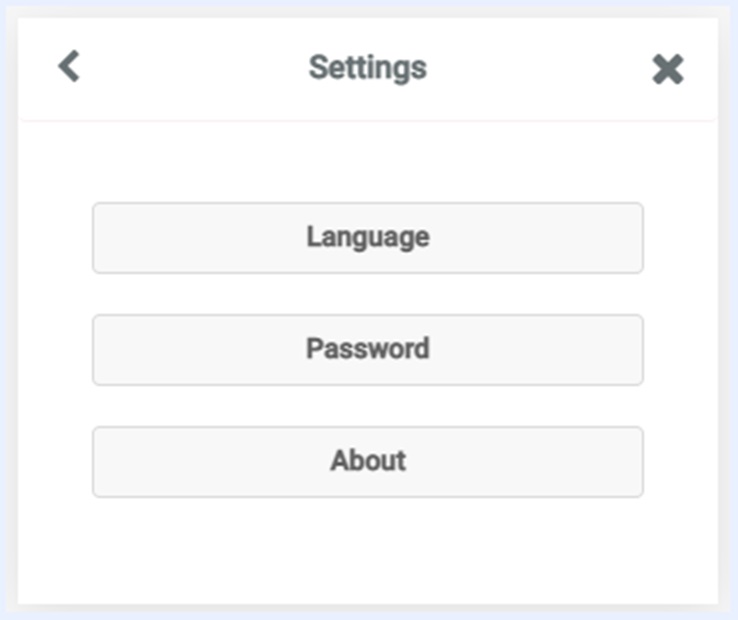

管理コンソールのユーザインターフェイス言語を変更するには、右上のコンテキストメニューをクリックして、設定画面を開きます:

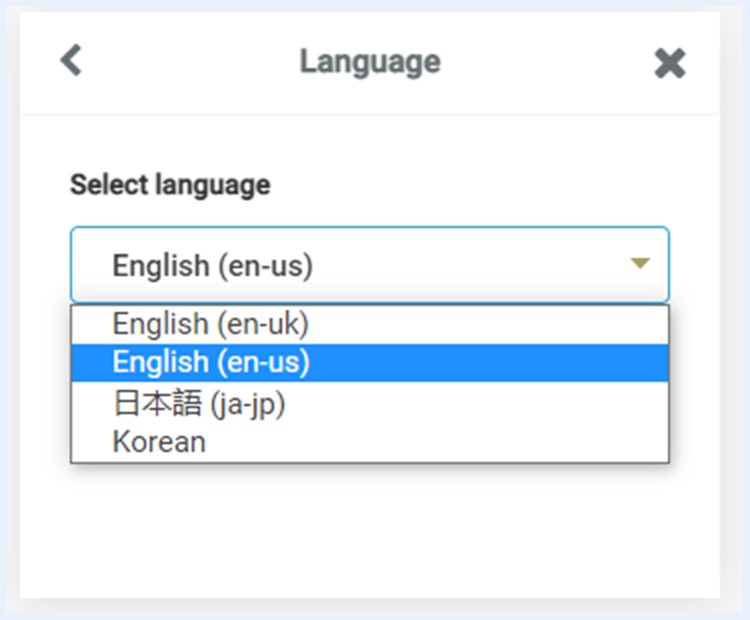

言語オプションを選択します

一覧から目的の言語を選択し、システムにログインすると、選択した言語がユーザインターフェイスに使用されます。

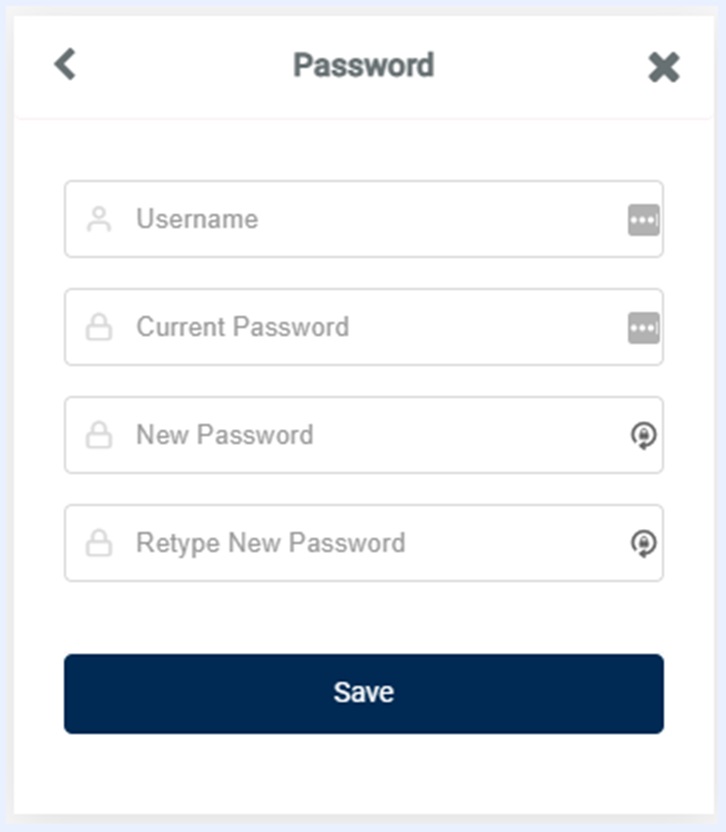

パスワードを変更する¶

ログインパスワードを変更するには、設定画面に移動して、「パスワード」オプションを選択します。

現在のパスワードと新しいパスワード (2回) を入力し、保存を押します。新しいパスワードを使用して管理コンソールにログインします。

管理コンソールの使用¶

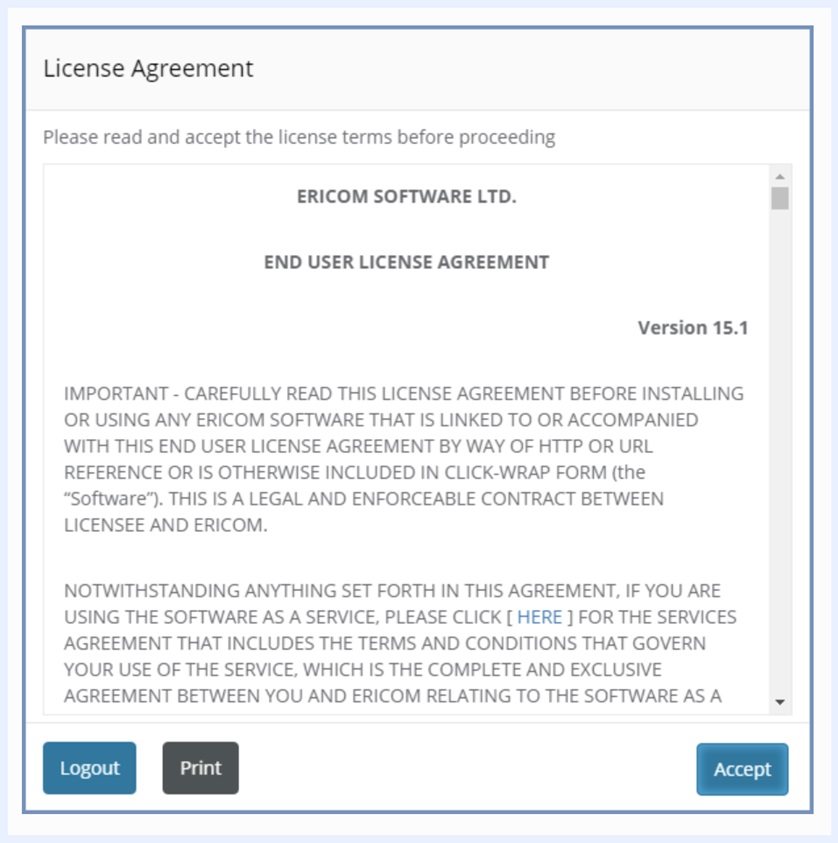

管理コンソールを初めて開くと、使用許諾契約(EULA)が表示されます。管理コンソールにアクセスするまえに、EULA に同意する必要があります。このポップアップは、同意が行われるまで表示され続けます。

EULA はポップアップから印刷できます。EULA に同意できない場合は、「サインアウト」を選択して管理コンソールを終了してください。

EULA に同意すると、コンソールを使用できるようになります。

この管理コンソールは、以下のパネルで構成されています:

メインパネル¶

メインパネルはコンソールの中央エリアにあります。選択したメニュー項目に関連する高度な情報および設定が表示されます。

7.5.2. 設定¶

このセクションにはいくつかのサブセクションがあり、主題に応じてさまざまな設定が編成されています。各サブセクションは、ヘッダーをクリックして折りたたむことができます。利用可能なサブセクションは次のとおりです。

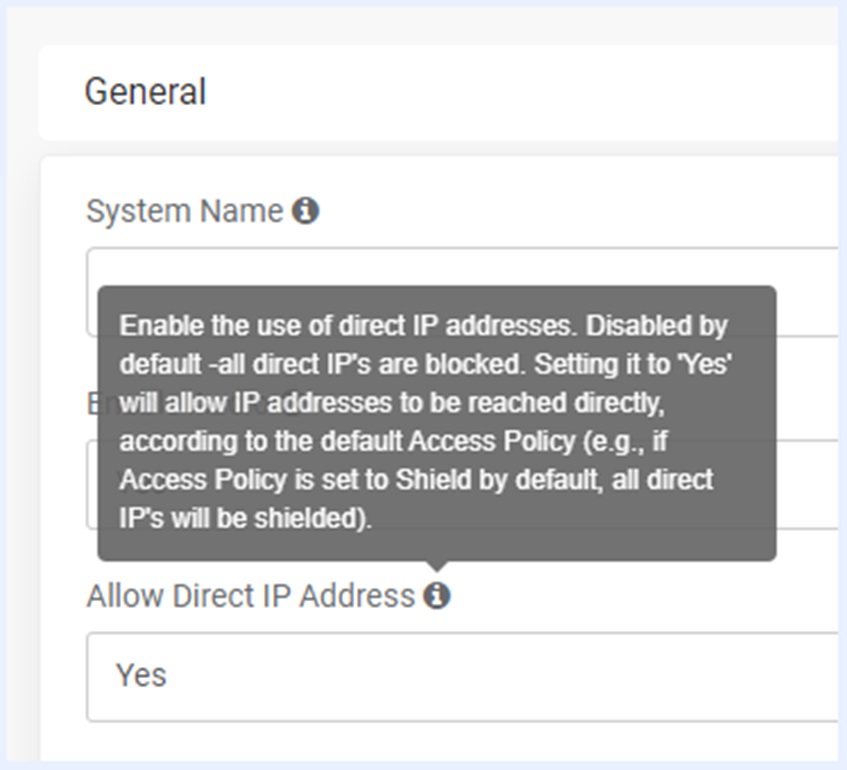

一般¶

| システム名 | システム全体(マルチマシンまたはシングルマシン)に意味のある名前を定義します。主に表示目的でさまざまな場所で使用されます(アラートでも使用されます)。 |

| オーディオを有効にする | システムレベルでオーディオを有効または無効にします。オーディオが無効になっている場合、オーディオはリモートブラウジングセッションでサポートされません。オーディオが有効になっている場合、オーディオはシステム全体で利用できます。 |

| 直接IPアドレスを許可する | IPアドレスへの移動は通常のユーザーには一般的ではないと考えられているため、IPアドレスはデフォルトでブロックされています。この設定は、Shieldシステムでの直接IPアドレスアクセスの使用を制御します。IPアドレスが許可されている場合、それらはデフォルトのアクセスポリシーに従って処理されます(たとえば、デフォルト値がShieldの場合、そのIPアドレスを介してアクセスされるすべてのサイトもShieldされます)。 |

| キャッシュを有効にする | Webキャッシュを有効または無効にします。キャッシュを有効にすると、ファイル、画像、Webページなどのコンテンツがプロキシに保存されるため、パフォーマンスとユーザーエクスペリエンスが向上します。デフォルトで有効になっています。 |

| 遅いネットワークメッセージ間隔(ミリ秒) | ネットワークが遅く、サイトの読み込みに時間がかかる場合、ユーザーには一致するメッセージが表示されます。Slow Networkメッセージをユーザーに表示する時間間隔を定義します(ミリ秒単位)。この間隔に達し、サイトがロードされなかった場合、メッセージが表示されます。このメッセージの表示を無効にするには、値を0に更新します。 |

| Tech-Preview機能を有効にする | Shieldには、Tech-Previewモードで定義されているいくつかの機能が含まれています。これらの機能は、Shieldのバージョン間で変更される可能性があります。管理コンソールで技術プレビュー機能を有効にするには、[はい]に設定します。 |

疑わしいサイト¶

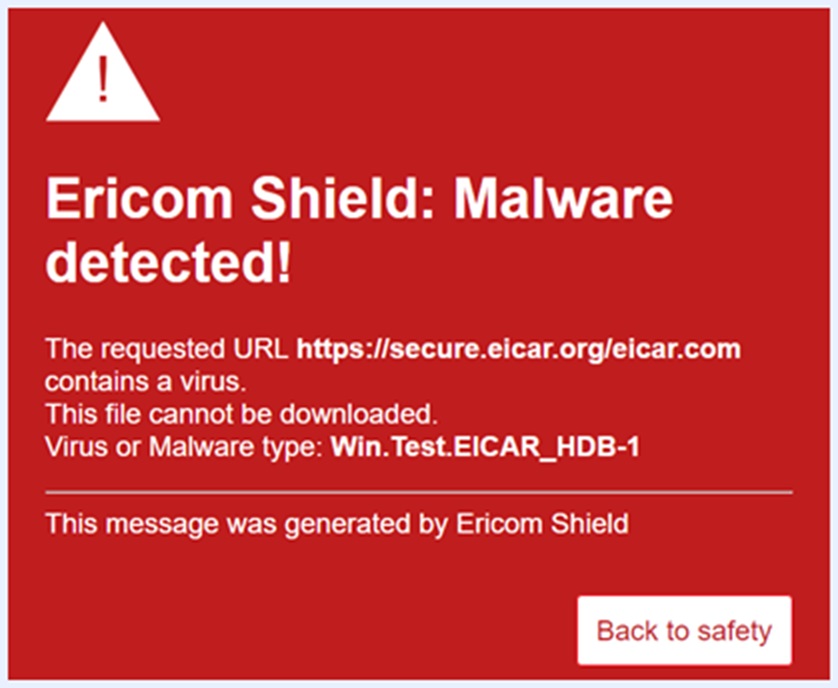

| 疑わしいサイトの警告 | 疑わしい(セキュリティで保護されていない/悪意のある)サイトが見つかった場合は、目的のアクションを選択します。使用可能なアクションは次のとおりです:

ブロック - このサイトへのアクセスは完全に拒否されます。

読み取り専用 - ユーザーは疑わしいサイトに関するメッセージを受信し、読み取り専用モードで開くことができます。

警告 - ユーザーは疑わしいサイトに関する警告メッセージを受け取り、それを確認する必要があります。確認されると、アクセスが許可されます。

通知 - 疑わしいサイトについてユーザーに通知されます。

無視 - 疑わしいサイトを無視し、他のサイトと同じように扱います。

|

| 潜在的なフィッシング検出アクション | 潜在的なフィッシングサイトが見つかったら、目的のアクションを選択します。使用可能なアクションは次のとおりです:

ブロック - このサイトへのアクセスは完全に拒否されます。

読み取り専用 - ユーザーはこのサイトの潜在的なリスクに関する警告メッセージを受け取り、読み取り専用モードで開くことができます。

警告 - ユーザーはこのサイトの潜在的なリスクに関する警告メッセージを受け取りますが、アクセスは許可されます(メッセージを確認した後)。

通知 - このサイトの潜在的なリスクについてユーザーに通知されます。

無視 - 潜在的なリスクを無視し、他のサイトと同じように扱います。

|

注意

潜在的なフィッシングメカニズムが有効になっていて、ユーザーが潜在的なフィッシングサイトとして識別されているドメインを参照すると、このドメインは定義されたアクション(ブロック/読み取り専用/警告)に従って処理されます。これは、このドメインがポリシーテーブルで明示的に定義されている場合でも当てはまります。潜在的なフィッシングサイトとしてマークされたすべての接続は、アクション(ブロック/読み取り専用/警告/通知)を含め、[一致した理由]列にフィッシング参照とともにセッション履歴レポートに表示されます。

SSL¶

| 管理コンソールFQDN | 完全修飾ドメイン名。管理コンソールのSSL証明書を作成するために必須です。このフィールドに入力して情報を保存すると、一致する証明書がバックグラウンドで作成されます。

注: この証明書は、デフォルトのShield証明書またはカスタムCA証明書(ユーザーによってアップロードされた場合)のいずれかに基づいています。

|

| カスタムCAパスワード | カスタム認証局のパスワードを設定します(必要な場合)。 |

| カスタムCA公開鍵をアップロードする | カスタム認証局の公開鍵をアップロードします。秘密鍵とともに使用されます。両方のキーは、システム内のすべてのSSL証明書に署名するために使用されます。 |

| カスタムCA秘密鍵をアップロードする | カスタム認証局の秘密鍵をアップロードします。公開鍵とともに使用されます。両方のキーは、システム内のすべてのSSL証明書に署名するために使用されます。 |

| カスタム信頼証明書をアップロードする | カスタムの信頼できる証明書をアップロードします。この証明書は検証されてから、証明機関の証明書に追加されます。

注: 単一の証明書と証明書チェーンの両方がサポートされています。

|

| Shieldのデフォルト証明書を復元する | このオプションを選択すると、既存のすべての証明書が削除され、Shieldのデフォルトの証明書が復元されます。 |

ログ¶

| リモートブラウザのログレベル | ブラウザコンポーネントのログレベルを定義します。 |

| ICAPログレベル | ICAPコンポーネントのログレベルを定義します。 |

| CDRディスパッチャログレベル | CDRディスパッチャコンポーネントのログレベルを定義します。 |

| CDRコントローラのログレベル | CDRコントローラコンポーネントのログレベルを定義します。 |

| ファイルプレビューログレベル | ファイルプレビューコンポーネントのログレベルを定義します。 |

| コレクターログレベル | Collectorコンポーネントのログレベルを定義します。 |

| 動的ノードファームスケーラーログレベル | Dynamic Nodes FarmScalerコンポーネントのログレベルを定義します。 |

カテゴリ¶

このサブセクションは、関連するライセンスが存在する場合にのみ表示されます。

| カテゴリを有効にする | Shieldでのカテゴリの使用を有効または無効にします。[いいえ]に設定すると、すべてのカテゴリとそれに関連するポリシーが無視され、[ポリシー]テーブルから削除されます。この場合、ドメインポリシーのみがアクティブになります。 |

| 内部キャッシュ 期間(h) | カテゴリはキャッシュされ、この定義された期間、Shieldに保存されます。パフォーマンスを改善し、ドメインの読み込み時間を短縮するために使用されます。 |

ファイル & サニタイズ¶

これらの設定は、CDR サービスが Ericom Shield を介してファイルを処理する方法を制御します。

| プレビューファイルサイズ制限 (MB) | プレビューできる最大ファイルサイズを定義します。 |

| ダウンロードファイルサイズ制限 (MB) | ダウンロードできる最大ファイルサイズを定義します。 |

| アップロードファイルサイズ制限 (MB) | アップロードできる最大ファイルサイズを定義します。 |

| サニタイズファイルサイズ制限 (MB) | アップロードできる最大ファイルサイズを定義します。 |

| ファイルのサニタイズ - クラウド | 目的のCDRプロバイダーを選択します。

オプション:

Votiro(デフォルト)、Check Point SandBlast、Sasa Gate Scanner、OpswatMetadefender

|

プロバイダーを選択すると、新しいサブセクションが表示され、関連するプロバイダーの設定を表示および更新するために展開できます。

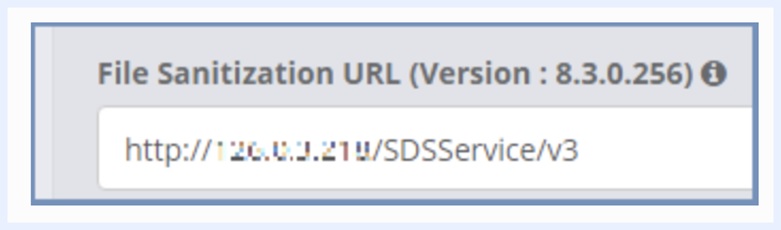

Votiro(デフォルト)¶

| ファイルのサニタイズ - クラウド | このCDRソリューションに使用するURLを設定します。Shieldには、評価目的でのみ提供されるクラウドベースのCDRソリューションが付属しています。本番Shieldライセンスが適用されると、クラウドベースのCDRは着信CDR要求を受け入れなくなります。ここで説明されているようにオンプレミス(Shieldに含まれている)でCDRソリューションをインストールし、インストール手順で説明されているようにURLを更新します。複数のURLがサポートされています。これは、高可用性を目的としたオプションです。URLをコンマ( "、")で区切って入力します。サーバーバージョンは設定タイトルに表示されます。 |

- Votiro内部衛生ポリシー

このサブセクションには、Shieldのデフォルトの内部デフォルトVotiroサニタイズポリシーを定義するすべての設定が含まれています。これらの設定は次のとおりです。

| Officeファイルをサニタイズする | すべてのMSOfficeファイルを検査し、脅威をサニタイズするかどうかを定義します。この設定は、パスワードで保護されたOfficeファイルを参照しません。このような場合は、パスワードで保護されたOfficeファイルのブロック設定を参照してください。 |

| PDFファイルをサニタイズする | すべてのPDFファイルを検査し、脅威をサニタイズするかどうかを定義します。この設定は、パスワードで保護されたPDFファイルを参照しません。このような場合は、パスワードで保護されたPDFファイルのブロック設定を参照してください。 |

| 画像ファイルをサニタイズする | すべての画像ファイルを検査し、脅威をサニタイズするかどうかを定義します。 |

| CADファイルをサニタイズする | すべてのCADファイルを検査し、脅威をサニタイズするかどうかを定義します。 |

| 電子メールファイルをサニタイズする | 電子メールとその添付ファイルを抽出してサニタイズする必要があるかどうかを定義します。 |

| アーカイブファイルのサニタイズ | アーカイブされたファイル(zip、7zなど)を抽出、検査、およびサニタイズする必要があるかどうかを設定します。 |

| アンチウイルススキャン | マルチスキャンアンチウイルスエンジンでファイルを検査およびスキャンする必要があるかどうかを設定します。 |

| パスワードで保護されたOfficeファイルをブロックする | パスワードで保護されたOfficeファイルをブロックするかどうかを設定します(その結果、サニタイズせずにダウンロードします) |

| パスワードで保護されたPDFファイルをブロックする | パスワードで保護されたPDFファイルをブロックするかどうかを設定します(その結果、サニタイズせずにダウンロードします) |

| サポートされていないファイルをブロックする | サポートされていないファイルの種類をブロックするかどうかを設定します(その結果、サニタイズせずにダウンロードします) |

| 不明なファイルをブロックする | 不明なファイルをブロックするかどうかを設定します(その結果、サニタイズせずにダウンロードします)。 |

| バイナリファイルをブロックする | バイナリファイルをブロックするかどうかを設定します(その結果、サニタイズせずにダウンロードします)。 |

| スクリプトファイルをブロックする | スクリプトファイルをブロックするかどうかを設定します(その結果、サニタイズせずにダウンロードします)。 |

| 偽のファイルをブロックする | 偽のファイルをブロックするかどうかを設定します(その結果、サニタイズせずにダウンロードします)。 |

| ブロック方程式OLEオブジェクト | OLEオブジェクトをブロックするかどうかを設定します(その結果、サニタイズせずにダウンロードします)。 |

注意

パスワードで保護されたファイルはデフォルトでブロックされています(ダウンロードは無効になっています)。ただし、パスワードで保護されたファイル(OfficeおよびPDF)が許可されている場合、これらのファイルは現在サニタイズできないため、サニタイズせずにダウンロードされます。

注意

これらのVotiro関連の設定の1つが管理コンソールで更新された場合は、PasswordPolicy.xml(CDRサーバーのC:\Program Files\Votiro\SDS Web Service\Policy の下にあります)でも手動で更新する必要があります。たとえば、偽のファイルを許可する場合は、PasswordPolicy.xmlを次のように変更する必要があります。偽のファイルルールを検索してコメントを付けます-htmlコメントを使用します<!–..。–>このルールに関連する行ごとに)

- 名前付きポリシー

オンプレミスでVotiroを使用する場合、名前付きポリシーが(Shieldの外部で)定義されている場合、これらの名前付きポリシーをShieldにマップし、後でサニタイズプロセス中に(ポリシーテーブルを介して)使用するポリシーを選択できます。

このサブセクションには、Shield内の名前付きポリシーを定義するためのテーブルが含まれています。このテーブルには、2つの初期エントリが含まれています。1つはShield Internal Sanitization Policy(Shield(Def))用で、もう1つはVotiro Default Named Policy(Votiro(Def)-Votiro on-premiseで定義)用です。

Sasa Gate Scanner¶

| ファイルのサニタイズ - クラウド | このCDRソリューションに使用するURLを設定します。複数のURLをコンマ( "、")で区切って定義できます。これは、高可用性を目的としたオプションです。

本番環境では、https://CDRServerIPAddress/scanner.svc/v2を指すようにURLを更新します

|

| アクティベーションキー | このプロバイダーは、CDRクラウドベースのソリューションに接続して使用するためにアクティベーションキーを必要とします。このCDRソリューションを使用するには、Sasaから提供されたキーを入力してください。 |

- 名前付きポリシー

Sasa Gate Scannerを使用する場合、名前付きポリシーをShieldにマップし、後でサニタイズプロセス中に(ポリシーテーブルを介して)使用するポリシーを選択することができます。

このサブセクションには、Shield内の名前付きポリシーを定義するためのテーブルが含まれています。このテーブルにはデフォルトのポリシーが付属しており、Sasa GateScannerのデフォルトの名前付きポリシーにマップされています。

参考

Sasa Gate Scannerの名前付きポリシーは、数値IDで識別されます。Shieldで名前付きポリシーをマッピングする場合、プロバイダーの名前付きポリシーは(ポリシー名ではなく)数値IDにマッピングする必要があります。

OPSWAT MetaDefender¶

| ファイルのサニタイズ - クラウド | このCDRソリューションに使用するURLを設定します。複数のURLをコンマ( "、")で区切って定義できます。これは、高可用性を目的としたオプションです。

本番環境では、https://CDRServerIPAddress:8008を指すようにURLを更新します

|

| APIキー(オプション) | これはオプションのフィールドであり、そのようなキーが存在する場合はAPIキーを含める必要があります。

Opswat APIキーは、オプションの承認メカニズムであり、特定のOpswatユーザーに割り当てられている役割と、「スキャン結果の可視性」を介してこれらの役割を使用しているポリシーに基づいて、特定のOpswatユーザーへのOpswatファイルスキャンサービスへのアクセスを制限できます。および「次の役割へのアクセスを制限する」構成設定。Shieldが使用するすべてのOpswatポリシーが次のいずれかである場合、Shieldで使用できます。

1.「すべての認証済み」組み込みロールに制限または

2. 同じユーザーにすべて割り当てられている他のロールに割り当てられている(APIキー)

|

- 名前付きポリシー

Opswat MetaDefenderを使用する場合、名前付きポリシーをShieldにマップし、後でサニタイズプロセス中に(ポリシーテーブルを介して)使用するポリシーを選択することができます。

このサブセクションには、Shield内の名前付きポリシーを定義するためのテーブルが含まれています。このテーブルにはデフォルトのポリシーが付属しており、OpswatMetaDefenderのデフォルトの名前付きポリシーにマップされています。

チェック・ポイント・サンドブラスト¶

| ファイルのサニタイズ - クラウド | このCDRソリューションに使用するURLを設定します。複数のURLをコンマ( "、")で区切って定義できます。これは、高可用性を目的としたオプションです。

本番環境で、https:// CDRServerIPAddress / tecloud / api / v1を指すようにURLを更新します。

|

| アクティベーションキー | このプロバイダーは、CDRクラウドベースのソリューションに接続して使用するためにアクティベーションキーを必要とします。このCDRソリューションを使用するには、チェックポイントから提供されたキーを入力してください。 |

DNS¶

| プライマリ内部DNSアドレス | Shieldインフラストラクチャ(AD、認証など)に使用されるプライマリ内部DNSサーバーアドレスを定義します。 |

| セカンダリ内部DNSアドレス | Shieldインフラストラクチャ(AD、認証など)に使用されるセカンダリ内部DNSサーバーアドレスを定義します。 |

| プライマリ外部DNSアドレス | BrowsersFarmで使用されるプライマリ外部DNSサーバーアドレスを定義します。これは、展開スキームに応じて、内部サーバーと同じサーバーになる可能性があります。 |

| セカンダリ外部DNSアドレス | BrowsersFarmで使用されるセカンダリ外部DNSサーバーアドレスを定義します。これは、展開スキームに応じて、内部サーバーと同じサーバーになる可能性があります。 |

注意

マルチマシンシステムでは、内部DNSアドレスが管理ノード(Shieldインフラストラクチャが配置されている場所)を指し、外部DNSアドレスがブラウザファームノードを指していることを確認してください。

プロキシ & インテグレーション¶

| X-Client-IPヘッダーアクション | 発信元のクライアントIPアドレスをヘッダーに含めるかどうかを定義します。一部の外部プロキシおよびドメインには、この情報が必要です。 |

| X-Forward-ヘッダーアクション用 | XFFをヘッダーに含めるかどうかを定義します。XFF(X-Forward-For)は、発信元のクライアントIPアドレスを識別する別の方法です。一部の外部プロキシおよびドメインには、この情報が必要です。 |

参考

google reCAPTCHAなどの一部のセキュリティサービスは、クライアントIPとXFFがヘッダーに設定されていない限り機能しません。

| X-Authenticated-ユーザーヘッダーアクション | 認証されたユーザー名をヘッダーに含めるかどうかを定義します。一部の外部プロキシおよびドメインには、この情報が必要です。Setに設定すると、次の(元々非表示になっていた)2つの設定が開きます。 |

| X-Authenticated-Userヘッダー形式を設定する | X-Authenticated-Userヘッダー値の形式を定義します。デフォルト値はWinNT://<DOMAIN>/<USER>です。Shieldは、<USER>を実際のユーザー名に置き換え、<DOMAIN>を実際のドメイン(存在する場合)に置き換えます。 |

| X-Authenticated-Userヘッダーをエンコードする | X-Authenticated-Userヘッダー値をエンコード(Base64)するか、そのまま渡すかを定義します。 |

| X-Authenticated-Groupsヘッダーアクション | 認証されたユーザーグループをヘッダーに含めるかどうかを定義します。一部のアップストリームプロキシおよびドメインでは、この情報が必要です。 |

参考

上記の設定には、次の3つの可能な値が含まれます。設定、転送、削除。設定-この値が選択されている場合、特定の入力(クライアントIP/XFF/ユーザー名)がヘッダーに含まれます。Forward - ヘッダーをそのまま、変更せずに転送します。削除 - ヘッダーにクライアントIP/XFF/ユーザー名が含まれている場合、ヘッダーは明示的に削除されます。

| プロキシ認証ヘッダーアクション | プロキシ認証情報(認証タイプ、およびエンコードされたユーザー名とパスワード)をヘッダーで転送するかどうかを定義します。一部のアップストリームプロキシおよびドメインでは、この情報が必要です。 |

| リダイレクトモードを有効にする | リダイレクトモードで Shield が機能するようにします。リダイレクトモードは、それぞれのシステム展開に関連します。このモードを有効にすると、リクエストは組み込みの Shield プロキシを経由せずに、ゲートウェイから Shield にリダイレクトされます。このシナリオでは、ゲートウェイを介したアクセス制御(ドメイン/カテゴリのホワイトリスト/ブラックリスト)が推奨されています。これは、Shield への冗長なトラフィックを回避し、Shield リソースの消費を削減するためのベストプラクティスです。その上で、ブロック/Shield として定義したドメイン/カテゴリは期待通りに適用されます。ホワイトとして定義したドメイン/カテゴリには Shield が機能します(ホワイトポリシーは、Shield を介したリダイレクトモードでは適用できません)。[はい]に設定すると、[リダイレクトモードの構成]サブセクションが開きます。 |

- リダイレクションモードの設定

| リダイレクトアドレス | 使用するリダイレクトアドレスを指定します。これは、farm-services名前空間が実行されているノードである必要があります。 |

| セキュアなリダイレクトモードのみを許可 | このモードを有効にすると、エンドユーザがターゲット URL を手動で変更できないようになります。有効になっている場合 - URL はエンコード (base64) されて渡される必要があります。 |

| Shield セッションを継続する | Shield セッションのリダイレクトされたリンクでも Shield を使用するかどうかを定義します。「Yes」に設定すると、既存のプロキシ定義に関わらず、Shield セッションから開かれたすべてのリンクも Shield セッションとして開かれます。 |

| 外部アップストリームプロキシを使用する | 外部アップストリームプロキシの使用を有効にします。デフォルトでは無効になっています。リモートブラウザによって使用されます。外部アップストリームプロキシを使用する場合は、この設定を使用して、Shieldがプロキシに接続できるようにします。[はい]に設定すると、[外部アップストリームプロキシ構成]サブセクションが開きます。 |

- 外部アップストリームプロキシ構成

| アップストリームプロキシアドレス | このフィールドに、接続するアップストリームプロキシアドレスを入力します。外部アップストリームプロキシが有効になっている場合、このフィールドは必須です。 |

| アップストリームプロキシポート | このフィールドに、接続するアップストリームプロキシポートを入力します。設定されていない場合、デフォルトのポート3128が使用されます。 |

| アップストリームプロキシユーザー名 | アップストリームプロキシに資格情報が必要な場合は、このフィールドにユーザー名を入力します。パスワードフィールドを必ず更新してください |

| アップストリームプロキシパスワード | アップストリームプロキシに資格情報が必要な場合は、このフィールドにパスワードを入力します。ユーザー名フィールドを必ず更新してください |

| クライアント証明書認証を使用する | アップストリームプロキシで必要な場合は、クライアント証明書認証の使用を有効にします。デフォルトでは無効になっています。有効になっている場合は、証明書の公開鍵と秘密鍵を必ずアップロードしてください。 |

| クライアント証明書の公開鍵をアップロードする | クライアント証明書の公開鍵(.crtファイル)を選択してアップロードします。必ず秘密鍵をアップロードしてください |

| クライアント証明書の秘密鍵をアップロードする | クライアント証明書の秘密鍵(.keyファイル)を選択してアップロードします。公開鍵を必ずアップロードしてください |

| アップストリームプロキシをバイパスするリストされた機能について | システムでアップストリームプロキシを使用している場合、アップストリームプロキシ経由で接続しようとすると、一部の内部機能が誤動作する可能性があります。それ以外の場合は、単に冗長であり、システムのオーバーヘッドを引き起こす可能性があります。機能は、ファイルサニタイズ、電子メールアラート、および投稿アラートです。[はい]に設定すると、Shieldはアップストリームプロキシ経由ではなく、関連するサーバー(ファイルサニタイズサーバー、電子メールなど)に直接接続します。 |

| 内部アップストリームプロキシを使用する | 内部アップストリームプロキシの使用を有効にします。デフォルトでは無効になっています。Shield-Proxyによって使用されます(ホワイトリストに登録されたドメインなど)。[はい]に設定すると、[内部アップストリームプロキシ構成]サブセクションが開きます |

注意

外部アップストリームプロキシがShieldで定義されている場合は、必ずプロキシの証明書を[設定] | [設定]にアップロードしてください。 SSL | [カスタム信頼証明書のアップロード]フィールド

- 内部アップストリームプロキシ構成

| アップストリームプロキシアドレス | このフィールドに、接続するアップストリームプロキシアドレスを入力します。内部アップストリームプロキシが有効になっている場合、このフィールドは必須です。 |

| アップストリームプロキシポート | このフィールドに、接続するアップストリームプロキシポートを入力します。設定されていない場合、デフォルトのポート3128が使用されます。 |

| アップストリームプロキシユーザー名 | アップストリームプロキシに資格情報が必要な場合は、このフィールドにユーザー名を入力します。パスワードフィールドも必ず更新してください。 |

| アップストリームプロキシパスワード | アップストリームプロキシに資格情報が必要な場合は、このフィールドにパスワードを入力します。ユーザー名フィールドも必ず更新してください。 |

コンテンツの分離¶

| リソースを許可する | リソース(HTMLページではない)として識別されたリクエストを、Shield(ホワイトリスト)を介さずに開くことを許可します。リソース要求をブロックするには-[いいえ]に設定します(この場合、ページにリソースが含まれていると、それらは表示されません)。 |

| 非取得リクエストを許可する | 非HTTPGetリクエストを許可します(ホワイトリストに登録されています)。HTTP以外のGetリクエストをブロックするには-Noに設定します。 |

| FTPを許可する | ファイル転送プロトコル(FTP)として識別される要求を、Shield(ホワイトリスト)経由ではなく開くことを許可します。この場合、ファイルはサニタイズされません。FTP要求をブロックするには、[いいえ]に設定します。 |

| ホワイトリストに登録されたドメインの外部オブジェクト | ホワイトリストに登録されたドメインを参照する場合、一部の外部オブジェクトが参照セッションに沿って開始される場合があります。 iframe、埋め込みオブジェクト、特定のページリソースなど。既存のポリシーまたは元のドメインのいずれかによって、これらの外部オブジェクトを処理する方法を定義します。使用できる値は以下のとおりです:

ポリシーベース - 外部オブジェクトドメインのポリシーテーブルに一致するポリシーがある場合、このポリシーが使用されます。それ以外の場合–デフォルトポリシーを使用します。

デフォルトの白 - 外部オブジェクトドメインのポリシーテーブルに一致するポリシーがある場合–このポリシーが使用されます。それ以外の場合–外部オブジェクトはホワイトリストに登録されます(元のドメインと同じ)。

絶対ホワイト - すべての外部オブジェクトがホワイトリストに登録されます(関連するポリシーが存在するかどうかに関係なく)

|

Configure Health Check に移動します¶

| 定期的なヘルスチェックを有効にする | 定期的なテストを有効または無効にします。有効にすると、Shieldは定期的に内部テストを実行して、システムの問題のある領域を特定します。これらは、インストール前のチェックの部分的なセットをテストし、バックグラウンドプロセスとして実行されます。定期的なテストは、定義された頻度に従って実行されます(以下を参照)。 |

| 定期的なヘルスチェックの頻度(分) | 定期的なテストを実行する頻度を分単位で定義します。 |

| カスタマイズされたURLを使用する | 選択した構成可能なURLの使用を有効にして、ヘルスチェック内で実行される接続テストで使用されるデフォルトのURLを置き換えます。有効にすると、システムは次の設定で定義されたURLを使用します)。 |

| カスタマイズされたURLリスト | 接続性テストに使用するURLを定義します。最大5つのURLまで、セミコロン("; ")で区切って複数のURLを入力できます。入力したURLが有効であり、HTTPURLとHTTPSURLの両方が含まれていることを確認してください。 |

エンドユーザオプション¶

| エンドユーザShieldインジケータを許可する | Shieldブラウザの使用時に視覚的なインジケータを表示するかどうかを定義します。[はい]に設定すると、ドメイン名の前のタブ名にデフォルトの文字列/アイコンが表示されます。クリスタルレンダリングの場合は[CR]であり、他のレンダリングモードの場合は☆です。このデフォルトの文字列は、変換文字列(STR_END_USER_INDICATOR)を介して変更できます。詳細については、こちらをご覧ください。 |

| インジケータフレーム | Shield を使用中であるかどうかを示す赤いフレームをブラウザの縁に表示するかどうか定義します。「Yes」に設定すると、Shield でのブラウジング中にフレームが表示されます。 |

| エンドユーザーがフィードバックを送信できるようにする | エンドユーザーが特定のWebサイトに関するフィードバックを送信できるようにします。[はい]に設定します-右クリックメニューに[フィードバックの送信]オプションが含まれます。関連するすべてのフィードバック設定(チャネルなど)は、[アラート]セクションで定義されています。 |

| エンドユーザーにShieldの一時停止を許可する | エンドユーザーがShieldを一時停止できるようにして、ドメインを一時的にホワイトリストに登録します。[はい]に設定します-右クリックメニューには、[Shieldの一時停止と再読み込み]オプションが含まれます。期間の設定に従って有効です(以下を参照)。ユーザーがこのオプションを選択すると、ページが再読み込みされます。今回はホワイトモードです。本番環境の場合-[いいえ](より安全)に設定します。 |

| Shieldセッションの一時停止時間(分) | エンドユーザーがShieldを一時停止してリロードすることを選択したときにドメインをホワイトリストに登録しておく期間(特定のドメインにのみ関連)。 |

| ランディングページ | ランディングページを有効にして、Shieldを介したブラウジングであることをエンドユーザに知らせます。 |

| ランディングページの頻度(分) | ランディングページを表示する頻度を定義します(単位: 分) |

| デベロッパーツールを有効にする | デフォルト設定は「No」です。 ブラウザの開発者ツールのデータを表示するには、「yes」に設定します。 これは主にトラブルシューティングの目的で使用されます。 |

| 疑わしいサイトの警告 | 有効にすると、疑わしい Web サイトを閲覧したときにユーザに通知が表示されます。 |

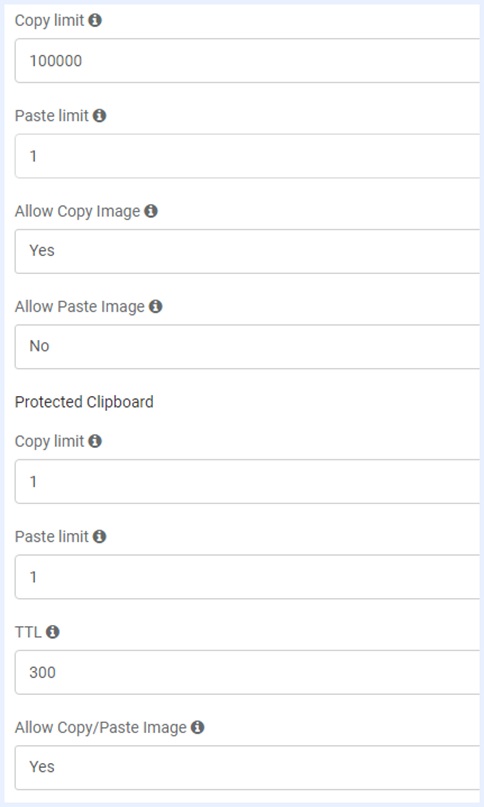

クリップボードオプション¶

ツールチップをクリックすると、各フィールドの説明が表示されます。新しい保護されたクリップボードポリシーオプションと、元の「有効」設定(クリップボードコピー制限およびクリップボードペースト制限)には、それぞれ別の制限があります。ポリシーが「無効」に設定されている場合、文字をコピーまたはペーストすることはできません。2.11以降では、画像のコピー/ペーストを個別に定義することができます。

注意

ユーザーが制限された長さのテキストを貼り付けると、制限された長さ以降のすべての文字が切り捨てられます。 エンドユーザーへの通知メッセージは表示されません。

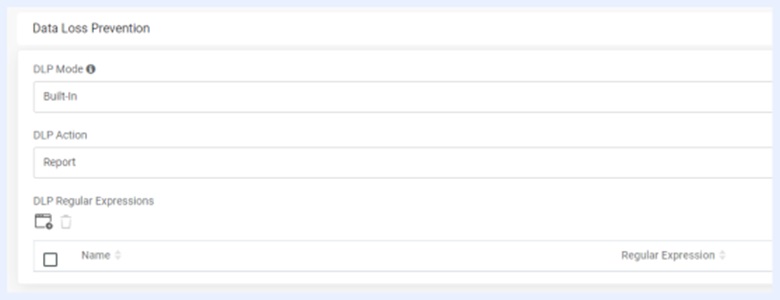

DLP統合設定¶

| DLP統合 | システムのネットワークにDLPソリューションがある場合は、この設定を有効にします。有効にすると、ShieldのすべてのPOSTアクティビティがDLPによって検査されます。 |

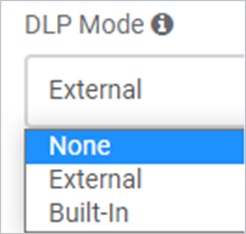

| DLP モード |

注意

「ビルトイン」DLPには、この機能を含むアクティベーション・キーが必要です。

内蔵(アイソレートセッションのみ)¶

内蔵のDLPは、潜在的なデータ侵害/データ流出送信を検出し、機密データを監視、検出、ブロックすることで防止することができます。 DLP は、ユーザーが隔離された Web サイトに送信するあらゆるデータ (POST、クリップボードへの貼り付け、ファイルのアップロード) を検査します。 キャプチャされたすべてのイベントは、「Reports」セクションの「Data Loss Prevention」レポートに記録されます。

注意

DLP が有効な場合、「許可」と「Shield」(分離)の両方のセッションに適用されます。

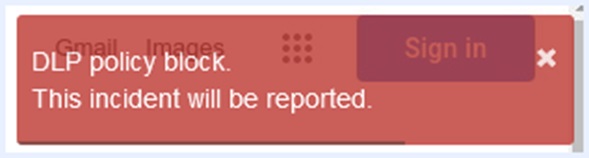

DLPアクション

Block - 一致したコンテンツがセッションに入るのをブロックします。ブロックイベントが発生すると、エンドユーザーに対して "DLP ポリシーブロック" とメッセージが表示されます。

Report - セッションでマッチしたコンテンツのイベントを記録します。

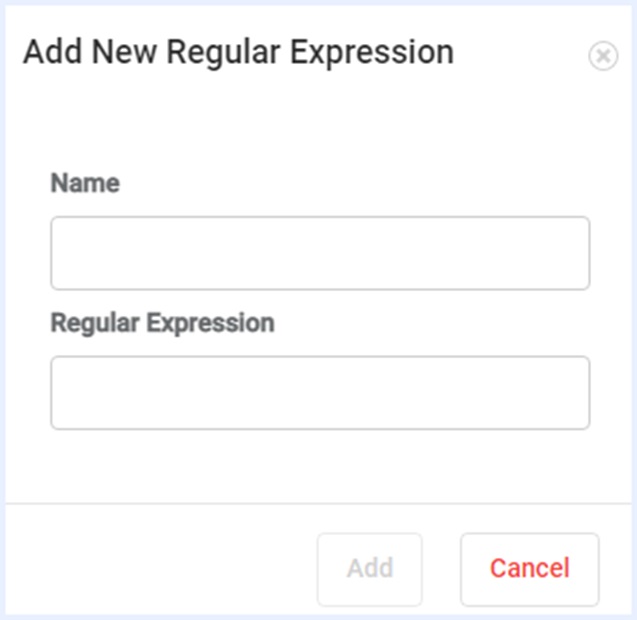

DLP Regular Expressions - DLP に検査させたい Regular Expressions を追加します。

正規表現の例をインターネットで検索してください。この例では、電子メールアドレス(user@company.com)にマッチします。

[w-.]+@([w-]+.)+[w-]{2,4}

注意

最後の空白に注意してください。

外部¶

既存のサードパーティ製DLPを使用して、機密データを検査/ブロックします。

- ブロック - DLP システムの応答を待ってから処理を実行します。

- レポート - 外部DLPへの送信と並行してWebサイトへのPOSTを送信

ログシッピング¶

Shieldには、システムログを外部のログ処理サービスまたは場所にエクスポートする機能があります。これらのログには、ブラウジングセッション、ファイル転送、および管理者監査ログに関する情報が含まれます。

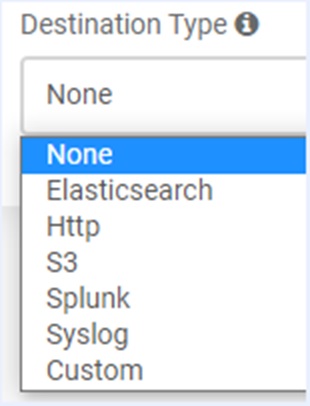

使用可能なログのエクスポート先のリストから選択し、サービスの適切な詳細を入力します。

注意

目的の宛先がリストにない場合は、Ericom ProfessionalServices までお問い合わせください。

- ElasticSearch にエクスポートするための手順

ログシッピング方法 - 保存先タイプで 「S3」を選択します。

以下の情報を入力します:

| ホスト | ElasticSearch ホストの DNS または IP アドレスを入力します。 |

| ポート | 必要なアクセスポートを入力します(デフォルトは9200) |

| インデックス | イベントを書き込むインデックス名を入力します。 これは、%{foo} 構文を使用して動的にすることができます。 デフォルトでは、インデックスが日次で分割されるため、古いデータをより簡単に削除したり、特定の日付範囲のみを検索したりできます。インデックスに大文字を含めることはできません。 週次インデックスの場合、ISO8601 形式が推奨されます。 例: logstash-%{xxxx-ww}。Logstash は、イベントのタイムスタンプからのインデックスパターンに Joda 形式を使用します。 |

- HTTP にエクスポートするための手順

ログシッピング方法 - 保存先タイプで 「HTTP」を選択します。

以下の情報を入力します:

| URL | HTTP 宛先の URL アドレスを入力します(例: http://test.zerotrustedge.com:5098) |

- S3バケットからプルする手順

AWS S3バケットを作成します。詳細な手順はこちらをご覧ください。 https://docs.aws.amazon.com/AmazonS3/latest/userguide/create-bucket-overview.html

AWS の手順を使用して S3 バケットを作成することをお勧めします。以下に簡単な手順も含まれています。

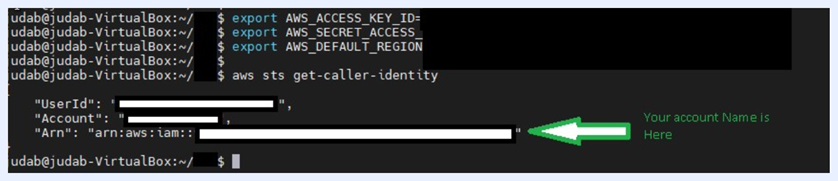

- AWS CLI をインストールします

- 環境変数を使用して AWS を設定するか、awsconfigure を使用します

- export AWS_ACCESS_KEY_ID=

- export AWS_SECRET_ACCESS_KEY=

- export AWS_DEFAULT_REGION=us-east-2

- AWSが正しく設定されていることを確認するために、次のコマンドを実行し、以下のように IAM ユーザアカウントが返されることを確認してください。

- aws sts get-caller-identity

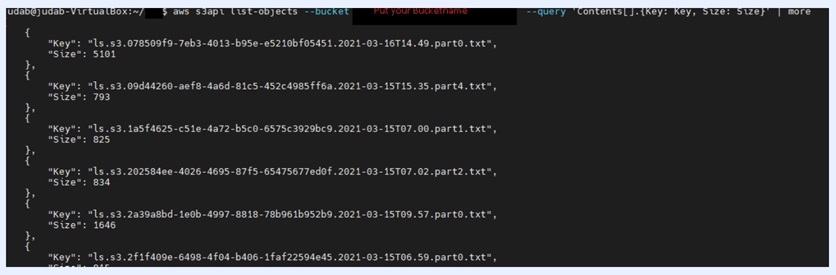

- AWS で正しく認証されたことの確認が完了すると、次のコマンドでバケット内のファイルを一覧表示できるようになります。。

- aws s3api list-objects –bucket <bucket-name> –query 'Contents[].{Key: Key, Size: Size}'

- 次のコマンドを使用して、ダウンロードとアップロードの許可を確認します

- aws s3 cp s3://bucket-name/<ファイル名> ./

- aws s3 cp ./<ファイル名> s3://bucket-name/<ファイル名>

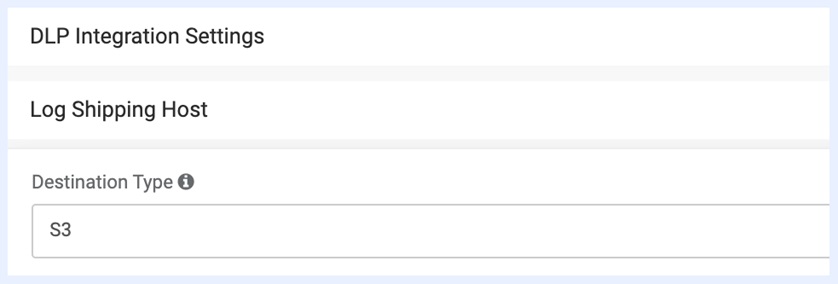

ログシッピング方法 - 保存先タイプで 「S3」を選択します。

以下の S3 の設定を完了します:

| Access Key ID | 必要な S3 バケットのこのアクセスキーのアクセスキー ID を入力します |

| Secret Access Key | この ID のアクセスキーを入力します。このキーはリクエストに署名するために使用されます |

| Region | S3 バケットが配置されている AWS リージョンを入力します。例: 「eu-west-1」 |

| Bucket Name | S3バケットに使用する名前を入力します |

| File Size Limit (MB) | 各ログファイルに必要な最大ファイルサイズ(1〜20 MB)を入力します。 size、新しいファイルが作成されます。 注: それぞれの新しいエクスポートは、常に新しいファイルを作成することから始まります。 |

| File Time Limit (min) | ファイルの制限時間を設定します(1〜720分)。 この制限は、ログが S3 バケットにエクスポートされる頻度です。 たとえば、720 分に設定すると、ログは 12 時間ごとにのみエクスポートされます。 これはつまり、SIEM に表示されるデータが常に 12 時間遅れることを意味します。 |

同じ S3 バケットからログをプルするように SIEM を設定し、プルされたらファイルを削除します。

- Splunk にエクスポートするための手順

注意

これらの手順は Splunk Cloudで テストしたものですが、手順は SplunkEnterprise でも同様です。

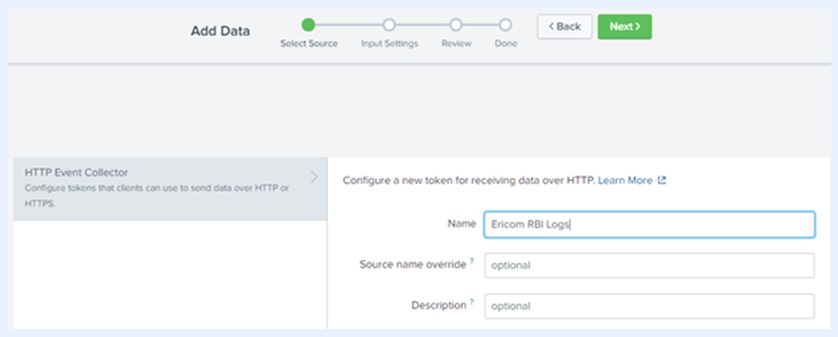

Splunkで 、HTTP イベントコレクター (HEC) を作成します

名前を付けて、デフォルト設定を使用します。

Ericom Shield の設定で使用するトークンを、ウィザードの最後にコピーします。

Ericom Shield RBI 管理ポータルにログインし、「設定 | ログシッピングホスト」に移動し、「Splunk」を選択します。

- URL には Splunk HEC URL を入力します。

- Splunk クラウドトライアルを使用している場合、ポートは通常 8080 です。本稼働環境の場合は 443 です

- URLの最後に「/raw」を追加します

「トークン」フィールドに HEC トークンを入力します。

- カスタムエクスポートの手順

ログシッピング方法 - 保存先タイプで 「カスタム」を選択します。

完全な構成文字列を logstash 形式で入力します。

動的ノード¶

| 動的ノードを有効にする | システムで動的ノードの使用を有効にします。[はい]に設定すると、以下に詳述するURLを介して接続が行われます。 |

| 動的ノードファームのURL | 動的ノードWebサーバーのURLを定義します。[動的ノードを有効にする]が[はい]に設定されている場合は、入力する必要があります。複数のURLをコンマ( "、")で区切って定義できます。 |

戻す¶

| 復元するファイルをアップロード | Shieldシステムの復元に使用するファイルをアップロードします。ファイルがアップロードされたら、[Shieldの復元]オプションを選択して復元プロセスを開始します。

注: このプロセスは元に戻せません。既存のシステム設定はすべて上書きされ、選択したファイルを使用してシステムが復元されます。

ポップアップが表示されます。続行する前に、アップロードされたファイルが正しいことを確認し、ポップアップを確認する前にこのプロセスを十分に検討してください。

|

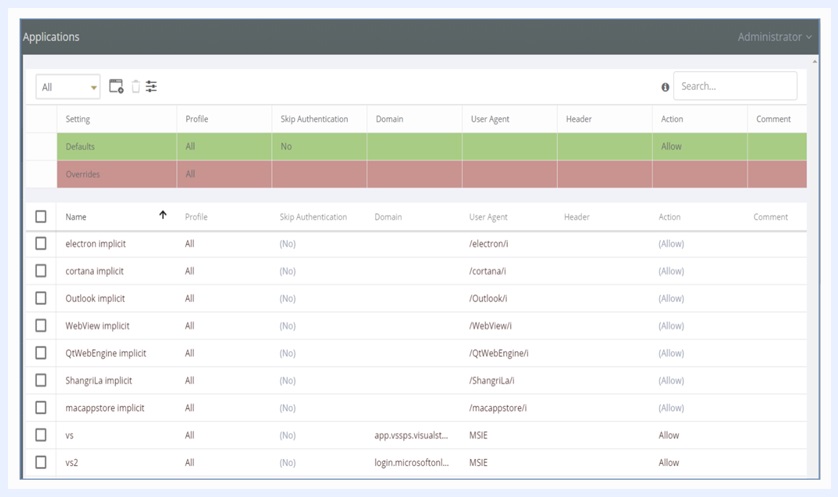

7.5.3. アプリケーション¶

アプリケーションセクションでは、デスクトップアプリケーションがShieldプロキシによってどのように処理されるかを定義する場所です。

参考

Shieldには、よく使われるアプリケーションのルールがあらかじめ設定されています。これらのルールはそのままでも、また必要に応じて編集することもできます。

ファンクションツールバー¶

アプリケーションポリシーテーブルの上には、これらのアクションを示すファンクションバーがあります。

左側が「追加」「編集」「削除」、右側が「情報」「エクスポート」「インポート」です。

さらに、中央には検索/フィルターボックスがあり、特定の項目を検索したり、特定の値でフィルターをかけたりすることができます。 検索/フィルター機能は、表の内容に対して行われます。

アプリケーションポリシーテーブル¶

テーブルの上段には、「デフォルト」設定があります。このテーブルでは、デフォルト値とオーバーライド値が定義され、システム内のすべてのアプリケーションに影響します。ある設定のデフォルト値を変更すると、その設定にデフォルト値があるすべてのアプリケーションに影響します。

参考

Ericom Shieldでは、アプリケーションをデフォルトで「許可」(Action=Allow)することを推奨しています。

オーバーライド値 - 管理者がシステム全体を完全に制御することができる非常に便利なツールです。オーバーライド値が設定されると、列全体が赤でマークされ、オーバーライド値が設定されたことが視覚的に強調されます。オーバーライド値は、Shieldによって認識されているがテーブルの一部ではないアプリケーションを含む、システム内のすべてのアプリケーションに影響します。オーバーライド値の詳細については、ここを参照してください。

アプリケーションは、特定のプロファイルごとに定義することも、デフォルトの「すべてのプロファイル」ごとに定義することもできます。プロファイル・フィルタで目的のプロファイルを選択すると、そのプロファイルのアプリケーションが表示されます。利用可能なオプションは、システムで定義されたプロファイルに従います。プロファイルの定義について詳しくは、プロファイルを参照してください。新しいアプリケーションを追加したり、既存のアプリケーションを変更したりすることで、特定のプロファイルのアプリケーションを定義することができます。

アプリケーションを識別する方法¶

アプリケーションとして識別されるアプリケーションは、簡単に認識され、システムのデフォルト値([デフォルト]の表で定義)で処理されます。アプリケーションの中には、通常とは異なる識別子を持つものや、(誤って)ブラウザに分類されるものがあります。このようなアプリケーションをShieldで許可するには、システムで適切に認識され、テーブルに追加される必要があります。

アプリケーションは、3つのパラメータで識別することができます。ドメイン名、ユーザーエージェント、ヘッダーです。アプリケーションを正しく認識するために、2つのパラメータの組み合わせが必要な場合もあります。アプリケーションの識別に成功するまで、管理者が手動で試行錯誤を行うこともあります。

アプリケーションを識別してShieldに追加するには、以下の手順で行うことをお勧めします。

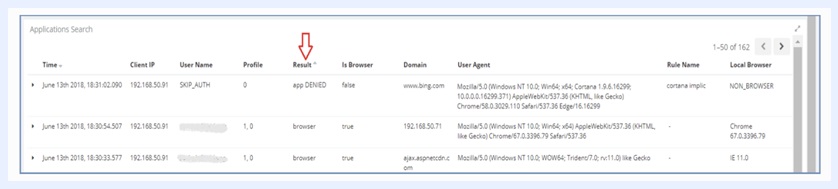

- 目的のアプリケーションを起動します。

- アプリケーションが機能しない場合 (まだ認識されていないため、常にではないがエラーが発生する場合がある)、管理コンソールを開き、「レポート | アプリケーション | すべて」」に移動し、レポートを実行します。

- 最新の結果で、Result = App Denied のエントリを検索します。

- そのエントリのドメインが目的のアプリケーションに関連するものであることを確認してください(名前が関係を示しているはずです)

注意

一部のアプリケーションはブラウザとして認識され、レポート上で異なる結果が表示される場合があります(「拒否されたアプリ」以外)。この場合、ドメインで検索します。これは、名前でアプリケーションを指すことになります。

- ドメインを識別子として(「新しいアプリケーションの追加」ダイアログを使用して)アプリケーションをテーブルに追加します。詳細については、以下を参照してください。

- アプリケーションを起動します。失敗が続く場合は、まだ認識されていないことが考えられるため、別の識別子を追加する必要があります (ユーザエージェントなど)。

- テーブル内の関連するエントリを編集し、専用の列でユーザエージェントの詳細の一部を使用します

注意

ユーザエージェント全体を使用しないでください。それはアプリケーションごとに十分に一意の識別子ではないため、許可されるアプリケーションが多くなりすぎる可能性があります。

- Shield が Kerberos または LDAP 認証で動作するように構成されている場合、一部のアプリケーションでは(Shield Proxyに渡される)ユーザ資格情報が必要になる場合があります。一部のアプリケーションはプロキシ認証をサポートしていない場合があります。Shield が Kerberos または LDAP 認証で動作するように構成されている場合、これらのアプリケーションは失敗する可能性があります。これらのアプリケーションを機能させるには、「認証をスキップ」(Skip Authentication)オプションを有効にする必要があります。ドメインとユーザエージェントのフィールドを使用してアプリケーションを追加しても接続に失敗する場合は、「認証をスキップ」を「はい」に設定して、再試行してください。

アプリケーションとしてマスクされたブラウザ¶

特定のWebプロキシは、HTTPリクエストがプロキシシステムを通過する際に、クライアントシステムによって生成される元のユーザーエージェント文字列を変更することがあります。例:BlueCoat Proxyは、すべてのユーザーエージェント文字列をMozilla/4.0に書き換えています。これにより、HTTP リクエストが誤ってアプリケーションとして認識され、ホワイトリストに登録される場合があります (前述のとおり、これは推奨されるデフォルトの Action=Allowed です)。このようなシナリオを解決するには、アプリケーションテーブルで、ユーザーエージェントをマスクしたルールを定義し、それをブラウザ (Action=Browser) として定義することが可能です。

ブラウザとしてマスクされたアプリケーション¶

アプリケーションがブラウザとして認識されると(例:office365、skype for business)、ブラウザとして扱われ、正常な動作に支障をきたすことがあります。このような場合、アプリケーションは[Is Browser]が[yes]に設定された状態で[アプリケーション]レポートに表示されますが、正しく開くことはできません。これを処理するには、[アプリケーション]テーブルに、特定のドメインとUser-Agentを/.*/に設定したルールを追加する必要があります。

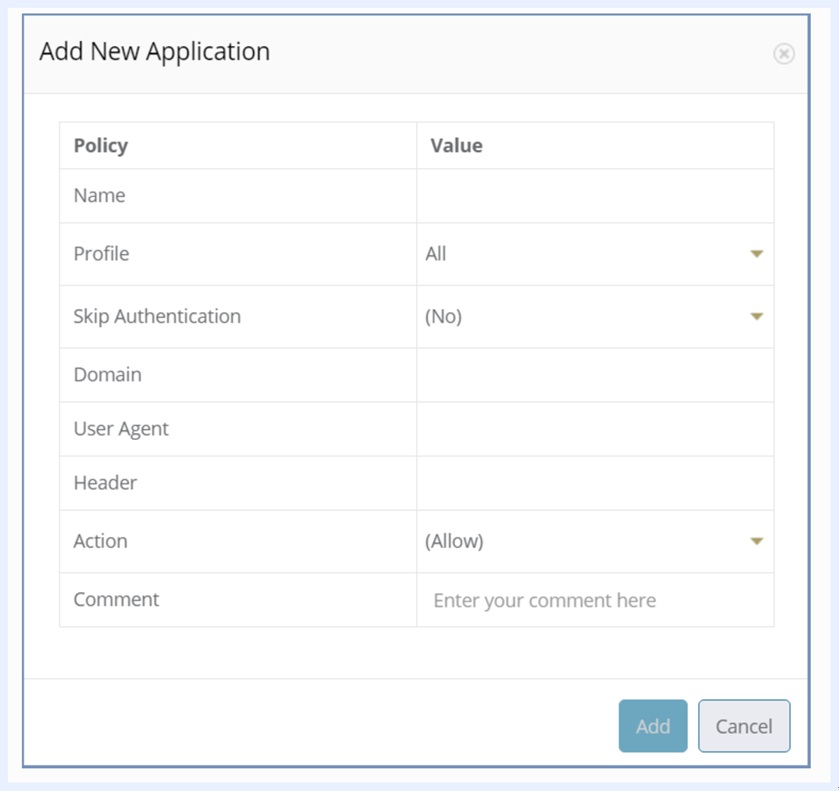

新しいアプリケーションを追加する¶

「新しいアプリケーションの追加」オプションを使用して、アプリケーションをテーブルに追加します。

各アプリケーションには、以下のフィールドの少なくとも 1つに文字列値が含まれている必要があります: ドメイン、ヘッダ、またはユーザエージェント。これらのフィールドの複数に値が含まれている場合、これらの値は、より具体的な識別を可能にするために共に使用されます。これらのフィールドには、単純な文字列または正規表現を使用できます。

関連する AD プロファイルを定義し、それを許可するか、ブロックするか、ブラウザとして定義するかを定義します。必要に応じて、コメントを追加します。

既存のアプリケーションを変更する¶

既存のアプリケーションを編集するには、テーブル内の特定のエントリを見つけ、変更する列を選択して、新しい値を入力します。完了したら、ページ内の他の場所をクリックすると、変更がコミットされます。

参考

変更が適用されるまでに少し時間がかかる場合があります。

単一または複数のアプリケーションを削除することも可能です。左側の関連するチェックボックスをオンにして、「削除」オプションを選択します。

トラブルシューティング¶

- 上記の説明に従ってアプリケーションを定義した後でも、アプリケーションが正しく機能しない場合は、以下の手順を試してください:

- キャッシュをクリアします。

- 特定のアプリケーションごとに、再度「レポート | アプリケーション | すべて」をチェックします。

- 一部のアプリケーションでは、アプリケーション内で Shield プロキシを手動で定義する必要があります。以下の手順を実行します:

- アプリケーションを開きます。

- 「設定」に移動します。

- Shield プロキシの詳細を更新します: IP アドレス、ポート、および資格情報(アプリケーションにより必要な場合)

- アプリケーションを再起動します。これで、アプリケーションが期待どおりに機能するはずです。

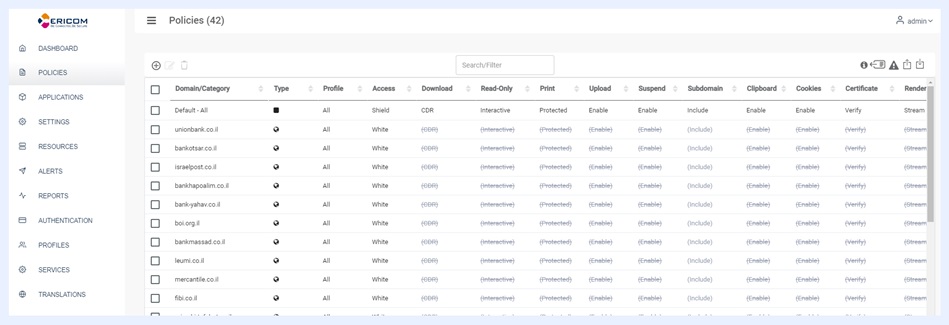

7.5.4. ポリシー¶

Ericom Shield を使用することで、組織は事業活動を維持しながら外部の脅威から事業を適切に保護するさまざまなポリシーを定義できます。今日では、ほとんどすべての従業員が仕事を遂行するためにインターネットにアクセスする必要があります。Ericom Shield は、細かい設定なしでも一定レベルの保護を提供しますが、さらに踏み込んで、追加の保護を提供するポリシーを定義することもできます。例えば、インターネットへのフルアクセスを許可する代わりに、ホワイトリストに登録されたサイト以外のインターネットアクセスをブロックできます。または、すべてのサイトにフルアクセスを許可しながら、ホワイトリストに登録されたサイトのみでダウンロードを許可することもできます。このレベルの粒度は、このセクションに記載されているようにポリシーを定義することで実現できます。

ポリシーテーブル¶

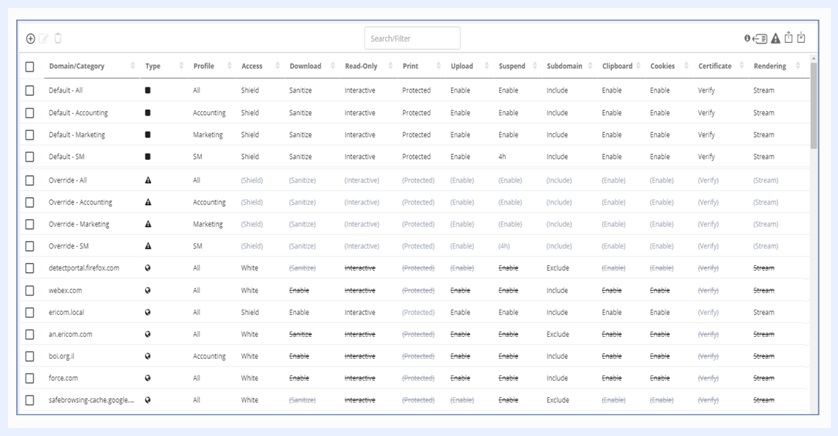

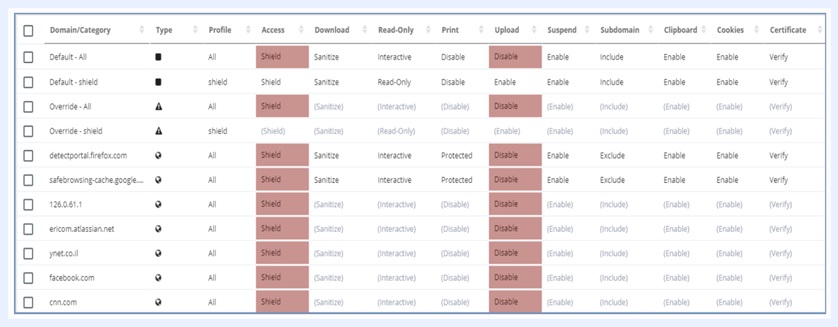

ポリシーは、特定のドメイン、IP アドレス、またはカテゴリごとに定義できます。さらに、システム全体に反映されるシステムデフォルトポリシーと上書きポリシーがあります。システムには、ポリシーごとに事前定義されたデフォルトが含まれています。上書きポリシーは、管理者がシステム全体を完全に制御できるようにする非常に便利なツールです。システムデフォルトポリシーおよび上書きポリシーについては、下記を参照してください。

ポリシーは、特定のプロファイルごと、またはデフォルトの All プロファイルごとに定義できます。

ポリシーテーブルには、ドメイン、IP アドレス、およびカテゴリのリストと、それらが定義されたポリシーが含まれています。

参考

カテゴリは、一致するライセンスが存在し、システムでカテゴリが有効になっている場合にのみテーブルに表示されます。

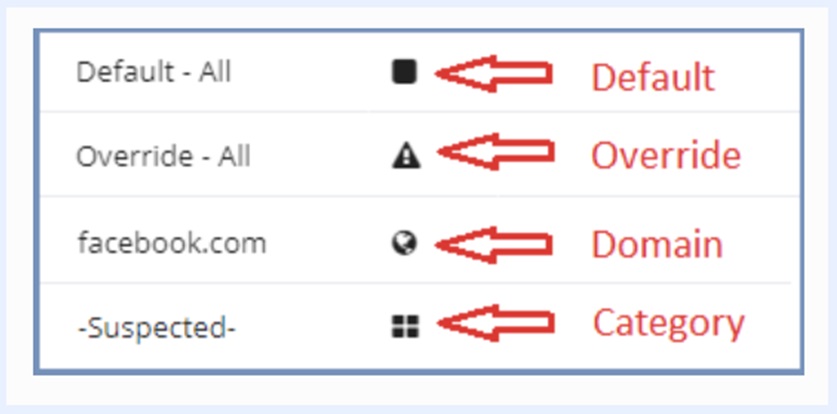

特定のエントリがドメイン/IPアドレスまたはカテゴリを表すかどうかを識別するには、タイプアイコンを確認します。

ポリシーテーブルは、次の 2つのモードで表示できます: コンパクトモードと詳細モード。コンパクトモードには、次のフィールドが含まれます: ドメイン/カテゴリ、タイプ、プロファイル、アクセスとコメント。詳細モードには、すべてのテーブル列が含まれます(詳細は下記を参照)。

参考

Shieldには、Chrome および Firefox を介して Shield でスムーズにブラウジングできるように、事前定義されたルールがいくつか付属しています。これらのポリシーはそのままにしておくことをお勧めします。

カテゴリー¶

Shieldプロキシは、カテゴリアドオンで有効にすることができます。 有効にすると、各カテゴリにポリシーを定義することができます。 これは、利用可能なすべてのカテゴリと内部 ID の表です。 IDは、ポリシーテーブルをエクスポートおよびインポートするときに使用されます。

| カテゴリー名 | カテゴリーID |

|---|---|

| アダルト/ポルノ | [C1] |

| 広告 | [C2] |

| 協会・団体 | [C3] |

| オートモーティブ | [C4] |

| ブログ/会報 | [C5] |

| 事業内容 | [C6] |

| キャリア/ジョブ | [C7] |

| デート | [C8] |

| 薬物 | [C19] |

| 教育 | [C9] |

| 過度 | [C10] |

| ファイナンス | [C11] |

| ギャンブル/宝くじ | [C12] |

| 政府/政治 | [C13] |

| ホッピー/エンタテインメント | [C14] |

| ITサービス | [C16] |

| 非合法 | [C15] |

| キッズ | [C17] |

| 生活・文化 | [C18] |

| メッセンジャー/メール | [C20] |

| その他 | [C21] |

| モバイル/テレフォニー | [C22] |

| ニュース | [C37] |

| ピア・ツー・ピア | [C36] |

| プライベートIPアドレス | [C35] |

| プロキシ/リモートコントロール | [C23] |

| 不動産 | [C24] |

| 宗教 | [C25] |

| サーチエンジン/ポータル | [C26] |

| ショッピング/オークション | [C28] |

| ソーシャルネットワーク | [C29] |

| スポーツ | [C30] |

| タバコ・アルコール | [C31] |

| 旅行 | [C32] |

| 各種 | [C33] |

| 武器 | [C34] |

| -ハイリスク | [C27] |

| -メディカルリスク | [C100] |

| -ローリスク | [C101] |

| -未分類- | [C-1] |

| -フィッシング | [C102] |

Shieldの高リスクカテゴリーは、以下のように定義されています。

| -ハイリスク | ハッキング/クラッキング |

|---|---|

| -ハイリスク | マルウェア |

| -ハイリスク | スパム |

| -ハイリスク | スパイウェア |

| -ハイリスク | ボットネット |

| -ハイリスク | 感染したサイト |

| -ハイリスク | キーロガー |

| -ハイリスク | モバイルマルウェア |

| -ハイリスク | BOTフォンホーム |

| -フィッシング | フィッシングサイト |

| -未分類- | 未分類サイト |

ポリシー機能¶

次のポリシーは、システムデフォルトレベルまたは特定のドメインのいずれかで、Shield内で使用できます。

- Access - ドメインが次のいずれであるかを定義します:

- Shield - Shield を介して分離して開く

- 許可 - プロキシ経由で開きます (2021 年 7 月以前は、White とラベリングされていました)。

- この設定は、 URL リダイレクトセッションには適用されません。

- この設定により、 SSL をチェックする際のフィッシングおよび疑わしい URL の検出が改善されます。

- 許可(SSL バンピングなし) - SSL バンピング(暗号化)なしでプロキシ経由で開きます

- ホワイト定のアンチウイルスはここでは適用されません。

- この設定は、 URL リダイレクトセッションには適用されません。

- バンピングなし設定は、フィッシングドメインのみを検出し、URL は検出しません。

- 一部の Web サイト (金融サービスなど) では、SSL チェックがブロックされているため、この設定が必要です。

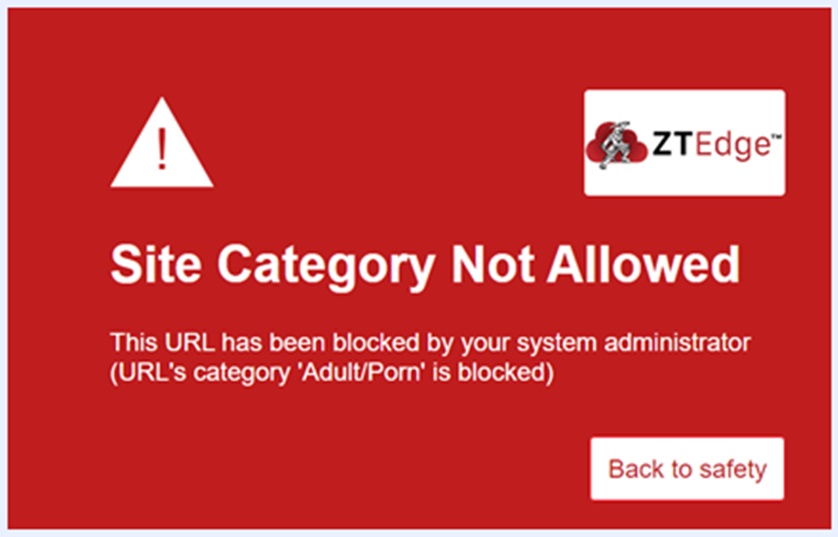

- 拒否 - アクセスを拒否し (2017 年 7 月以前は、これは Black とラベリングされていました)、ブロックメッセージを表示します

- ダウンロード - 指定したドメインからファイルをダウンロードしてサニタイズできるかどうかを定義します。使用できる値は以下のとおりです:

- 有効 - ファイルがダウンロードされます (サニタイズなし)

- サニタイズ - ファイルはサニタイズされ、サニタイズが成功した場合はファイルがダウンダウンロードされます。ファイルがアンチウイルスによってブロックされた場合、ブロックメッセージが表示されます。

- プレビュー - ファイルは専用の PDF ビューアでプレビューすることができますが、ダウンロードすることはできません。

- 無効 - ファイルをダウンロード、サニタイズ、またはプレビューすることはできません。

[名前付きポリシー]サブセクション([設定] | [ファイルとサニタイズ]の下)で定義されている場合は、追加の値が含まれる場合があります。

注意

ダウンロードポリシーは印刷ポリシーに影響します。

- 読み取り専用 - ドメイン/カテゴリを読み取り専用モードで表示するか、対話式モードで表示するかを定義します。次のWebサイトが読み取り専用モードで開かれている場合:Facebook、LinkedIn、Twitter、Dropbox のWebサイトが読み取り専用モードで開かれている場合、ログインフィールドと検索フィールドでの入力が許可され、他のすべての入力は無効になります。 これにより、ユーザはサイトをより効率的に使用できますが、一般的なフィールドにデータを入力/投稿することはできなくなります。

- 印刷 - ファイルを印刷できるかどうかを定義します。ファイルを印刷するときは、先にダウンロードしてから印刷するため、ダウンロードポリシーは印刷ポリシーに影響します。使用できる値は以下のとおりです:

- 有効 - ダウンロードポリシーに関係なく、印刷は常に可能です

- 保護 - 印刷は、ダウンロードが許可されている場合にのみ許可されます(有効化/サニタイズのいずれか)。ダウンロードが許可されていない場合、印刷も無効になります

- 無効 - 印刷は完全に無効になります

- アップロード - ファイルを特定のドメインにアップロード可能かどうかを定義します。使用できる値: 有効/無効

- サスペンド - ドメインがアイドル状態のとき、(特定のタイムアウトに従って)サスペンドするか、アクティブのまま維持するかを定義します。可能な値は以下のとおりです(タイムアウトの詳細については、「リソース」のセクションを参照してください)。

- 有効化 - アイドル状態の場合、R / OおよびR / Wのタイムアウトに達するまでドメインは一時停止されます

- 3つの利用可能なタイムアウト - 1h / 4h / 10h

- 無効 - ドメインは、終了タイムアウトに達するまでアクティブのままになります

- サブドメイン - ドメインのサブドメインを含めるかどうかを定義します。たとえば、example.com がドメインとして定義され、サブドメインを「含む」とした場合、west.example.com と east.example.com の両方が含まれ、example.com に対して定義されたすべてのポリシー値の影響を受けます。それらをドメインセクションに明示的に追加する必要はありません。サブドメインを「含まない」とした場合、厳密な特定のドメインのみが一致します。たとえば、example.com がドメインとして定義され、サブドメインを「含まない」とした場合、www.example.com はポリシーに一致しません。

- クリップボード - クリップボードの使用を有効または無効にします。

- 有効 - クリップボードの使用が許可されます (設定|エンドユーザーオプション|クリップボードで定義された文字数の制限が使用されます)

- 無効 - クリップボードの使用がブロックされます。

- 保護されたセッションとローカル システム間のコピー/貼り付けはブロックされますが、このポリシー オプションを共有する分離されたセッション間のコピー/貼り付けは可能になります (設定│エンド ユーザー オプション│クリップボードで定義された文字数の制限が使用されます)。

クリップボードポリシーは、テキストとイメージの両方に適用されます。クリップボードを無効にすると、リモートブラウザとの間でテキストと画像のコピーと貼り付けができなくなります。

- クッキー - Cookie の使用を有効または無効にします(双方向)。多くのサイトは Cookie を使用した何らかの認証を使用しているため、Cookie をグローバルにブロックすると、これらのサイトは使用できなくなります。ただし、Cookie をブロックする主な理由は、マルバタイジングやリターゲティング(過去の検索に基づいて迷惑な広告を受信するなど)につながる 追跡用 Cookie を阻止することです。すべてのCookieをブロックすると、組織が必要とする一部のサイトで問題が発生する可能性があるため、ブラックリストとホワイトリストのポリシーは、両方の長所を提供できます。

- 証明書 - HTTPS ドメインに信頼できる証明書があることを確認するか、証明書関連のエラーを無視するか(安全性が低下)、証明書エラーが見つかったらブロックするかを定義します。

- レンダリング - コンテンツのレンダリング方法を定義します。以下の 3つのオプションが利用可能です:

- フレーム - すべてのブラウザコンテンツはフレーム(画像)として転送されます。DOM 要素、CCS、内部ロジック、および API 呼び出しは、クライアントから隠されます。

- ストリーム - すべてのメディア要素(Youtube など)が直接ストリーミングされます。他の要素はフレームモードとして転送されます。

- クリスタル - 一部のブラウザコンテンツ(安全とみなされている DOM 要素や CSS などの HTML 要素)はそのまま表示されます。有害である可能性があると見なされるその他の要素 (内部ロジックや API 呼び出し) は、クライアントから分離されます。

- 広告ブロック - Webサイトの広告を有効または無効にします。広告はリソースを消費してパフォーマンスを低下させる可能性があるため、広告をブロックすることを強くお勧めします(デフォルトで有効になっています)。一部のサイトは、広告が無効になっていると正しく機能しない場合があります。これを解決するには、まず、その不具合が広告ブロックに実際に関連していることを確認します。そうである場合、該当するサイトごとに特定のポリシーを追加して、サイト内の広告を有効にします(広告ブロック = 無効)。 エンドユーザは、ブラウジング中に右クリックメニューオプション「Pause AdBlock & Reload」(AdBlock を一時停止してリロード)を使用して、ローカルで広告を無効にすることができます。これを使用した場合、現在のセッションのみに影響します。

- ホワイトリストのアンチウイルス - ホワイトリストに登録されたサイトからダウンロードされたファイルのアンチウイルスチェックを有効または無効にします。

- 資格情報のオートフィル - ローカルブラウザに保存されたパスワードの使用を有効または無効にします。

- クライアント証明書 - 構成された証明書を使用して、分離された Web サイトへの認証を行います(クライアント証明書認証をサポートしている場合)。証明書は、テナントの「設定 | クライアント CA 証明書」の下にアップロードされます (詳細についてはツールチップを参照してください)。

- データ損失防止 - データ損失防止(DLP)の使用を有効または無効にします。

上部ツールバー¶

テーブル上部のバーでは、次のアクションを使用できます:

左側 - ポリシーの追加、編集、削除。右側 - 情報、コンパクト/詳細モード、上書きポリシーの表示/非表示、エクスポート、インポート。さらに、特定のエントリを検索したり、特定の値でフィルタリングしたりするための検索/フィルタボックスが中央にあります。

検索 / フィルタは、次のフィールドで実行できます: ドメイン / カテゴリ、プロファイル、アクセスとコメント。

システムのデフォルト¶

システムのデフォルトポリシーがテーブルに表示されます (通常は最上部)。エントリのタイトルは Default - Profile Name となっています。デフォルトのプロファイルはALL プロファイルです。新しいプロファイルを作成すると、デフォルトのエントリがポリシーに自動的に追加されます。これは、デフォルトでは表示さらない上書きにポリシーにも当てはまります。

デフォルトの値を編集するには、特定の行を選択し、「編集」オプションを選択します。目的の値を変更して、アクションを確定します。この変更は、このポリシーのデフォルト値を持つテーブル内のすべてのドメイン/カテゴリに影響します。事前定義された値を持つドメイン/カテゴリは影響を受けません。

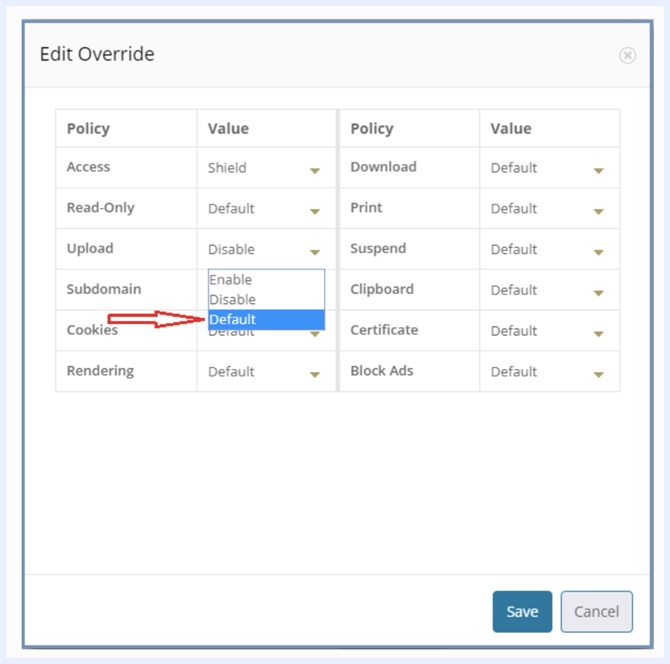

値を上書きする¶

各プロファイルには、テーブルに一致するオーバーライドエントリがあります。これらのオーバーライドエントリは、デフォルトで非表示になっています。それらを表示するには、トップバーで[オーバーライドの表示/非表示]を選択します。オーバーライド値を使用して特定のポリシー値を定義します。これは、関連するプロファイルのすべてのドメイン/カテゴリにすぐに影響します。

デフォルトの値を編集するには、特定の行を選択し、「編集」オプションを選択します。目的の値を変更して、アクションを確定します。上書き値が設定されると、列全体が赤でマークされ、上書き値が設定されたことが視覚的に強調されます。

オーバーライド値は既存のポリシー値よりも優先され、変更を迅速に適用する効率的な方法を提供するため、特定の脅威が高い可能性がある場合の全体的な保護が向上します。

オーバーライド値を削除してシステムを以前のステータスに戻すには、オーバーライドと[編集]オプションを選択します。値をデフォルトに変更し、変更を確認します。

オーバーライド値が削除され、以前に設定された値が取得されてテーブルに表示されます。

プロファイルポリシー¶

システムで定義された各プロファイル(詳細は「プロファイル」を参照)には、テーブルに一致する「デフォルト」と「オーバーライド」の項目があります。新しいポリシーを追加したり、既存のポリシーを変更することによって、特定のプロファイルのポリシーを定義することができます。

ポリシーの階層¶

システムに存在するより詳細で具体的なルールが優先されます。

- エンドユーザが特定のドメインを参照すると、以下の手順が実行され、そのドメインへのアクセス方法(および参照されるポリシー)が決定されます:

- システムで認証が定義されている場合、ユーザのプロファイルが照合され、そのプロファイルに基づいてルックアップが実行されます。それ以外の場合、一般的なプロファイル All が参照用に使用されます。

- ドメインがポリシーテーブルで検索されます。そこで特定のルールに一致する場合は、定義済みのポリシーに従って動作します。

- それ以外の場合、ドメインのカテゴリがポリシーテーブルで検索されます。一致する場合、定義されたカテゴリポリシーに従って動作します。

- それ以外の場合は、プロファイル/システムのデフォルトのポリシー値に従って動作します。

参考

これは、潜在的に有害または安全でないと識別されたドメインを除くすべてのドメインに当てはまります。この場合、Shieldは[設定] | [設定]で定義されたアクションに従って動作します。疑わしいサイト。詳細については、以下を参照してください。

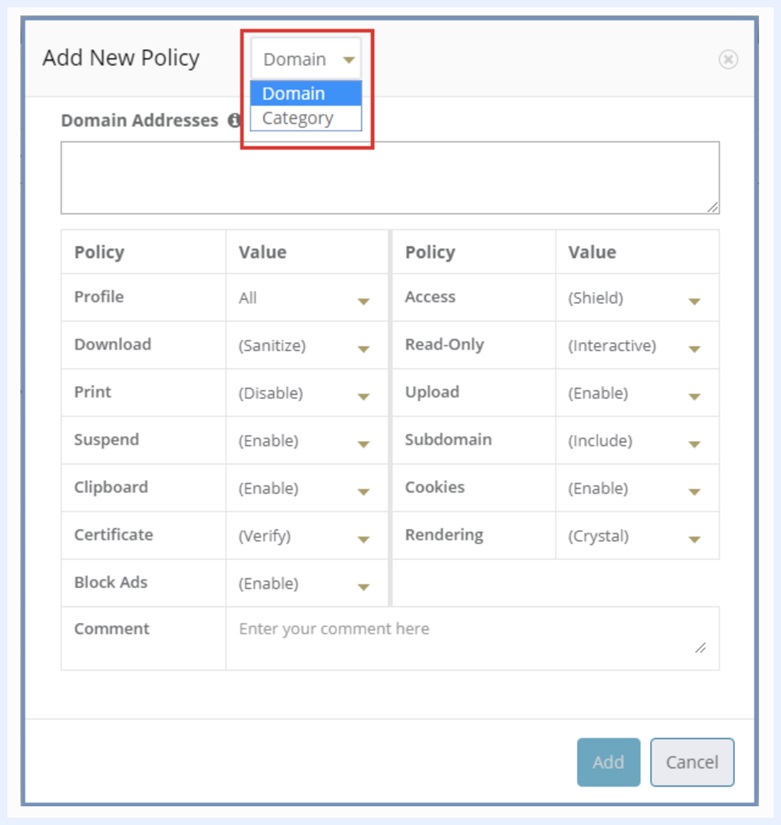

新しいポリシーを追加する¶

ポリシーテーブルに新しいドメイン/IP アドレス/カテゴリを追加するには、「追加」アイコン(上部バーの左側)を押します。

「新しいポリシーを追加」ダイアログが開きます:

このダイアログは、新しいドメインと IP アドレスを追加するために使用します。カテゴリを追加するには、上部の「カテゴリ」オプションを選択すると、ダイアログが変化します。詳細については、以下を参照してください。

ダイアログが開き、現在のシステムデフォルトオプションが(選択したプロファイルごとに)適用されます。「ドメインアドレス」フィールドにドメイン/IPアドレスを追加します。複数のアドレスを追加する場合には、改行して区切ります。ドメインは、例えば bbc.com や www.bbc.com のように指定できます。ポリシーはドメイン全体を参照するため、特定の URL(例:. Http://www.bbc.com/news/ など)はサポートされていいません。ドロップダウンリストの値を使用して、このポリシーに必要なオプションを定義します。完了したら、「追加」ボタンをクリックします。

追加されたドメイン/IP アドレスは、既存との重複がないか検証されます。これは、同一のドメイン/IP アドレスに対して複数のポリシーで異なるオプションが適用され、そのドメイン/IP アドレスへの接続でエラーが発生するのを防止するためです。同じドメイン/ IPアドレスが異なるプロファイルに表示される場合があります。これは重複とは見なされません。

重複が存在する場合は、(特定のプロファイルに)ドメインがすでに存在することを示すメッセージが表示されます。ダイアログが開いたままになり、ユーザは入力した詳細を変更できます。

検証チェックが正常に完了すると、ダイアログが閉じ、新しいドメイン/IP アドレスがテーブルに表示されます。上書き値が設定されている場合を除き、各ドメインポリシーはシステムデフォルトポリシーよりも優先されます。

ドメインがアクセスポリシーでホワイトとしてマークされている場合、特定のドメインのみが許可されていることを確認する通知が管理者に発行されます。また、このサイトからのリダイレクトはそれらもホワイトリストに登録されていない限り許可されません。さらに、ポリッシーがテーブルに表示されると、ホワイトリストに登録されたドメインに関係ないすべての設定が取り消し線付きのテキストとして表示されます。

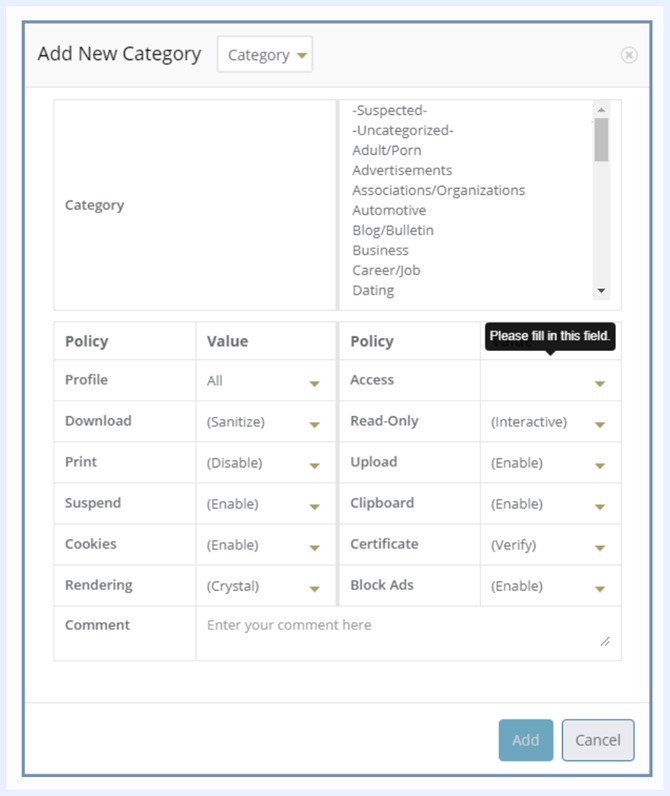

新しいカテゴリを追加する¶

注意

このオプションは、対応するライセンスアドオンがあり、カテゴリがシステムレベルで有効になっている場合にのみ使用できます。

カテゴリを選択すると、ダイアログは「新しいカテゴリの追加」に変わります。

ダイアログが開き、(選択したプロファイルに一致する)現在のポリシーのデフォルト値が適用されます。「カテゴリ名」フィールドにあるドロップダウンリストからカテゴリを選択します。複数選択を使用して (CTRL/Shift キーを使用)、複数のカテゴリを同時に追加できます。必要に応じて(ドロップダウンリストの値を使用して)様々なポリシーを行うか、デフォルトをそのままにします。完了したら、「追加」ボタンをクリックします。

追加したカテゴリは、重複がないか検証されます。これは、同じカテゴリに複数の定義があり、ドメインがそのカテゴリに属すると識別されたときにエラーが発生するのを防止するためです。同じカテゴリが異なるプロファイルで表示される場合があります。これは重複とは見なされません。

重複が存在する場合は、カテゴリがすでに存在することを示すメッセージが表示されます(特定のプロファイルごとに検証)。ダイアログが開いたままになり、ユーザは入力した詳細を変更できます。

検証チェックが正常に完了すると、ダイアログが閉じ、新しいカテゴリがテーブルに表示されます。

既存のポリシーを編集する¶

テーブル内の既存のエントリを編集するには、該当するチェックボックスを選択してから、上部バーの「編集」オプションを選択します。(ポリシー、カテゴリ、ダイアログ、または上書きのいずれかに関係なく、選択したエントリに応じて)編集ダイアログが開きます。

すべての値を更新できます(新しいエントリを追加する場合と同様)。値の更新が完了したら、ダイアログを確定すると更新した値が検証され(新しいドメインを追加するときと同じチェックが実行されます)、コミットされます。

注意

このセクションで行われた各更新は、検証およびコミットが行われた後、適用されるまでに少し時間がかかる場合があります。また、これらの変更は新しいセッションのみに影響し、実行中のセッションには影響しません。これらの変更は、実行中のセッションには影響しません。

事前定義されたポリシー¶

Shield には、いくつかの事前定義されたドメイン/IP アドレスが最初から付属しています。さらに、カテゴリが有効になっている場合、それらがポリシ-テーブルに含まれます。これらの事前定義されたポリシーには以下のようなものがあります:

- detectportal.firefox.com - このサイトは、Firefoxがキャプティブポータルを使用しているかどうかを検出するときに使用されます。このサイトは一般的に使用されており、Shieldで期待通りに動作するはずであるため、デフォルトでホワイトリストに登録されています。

- Safebrowsing-cache.google.com - セーフブラウジングは、ブラウザでスパムサイトやフィッシングサイトをブロックすることでそれらに対抗するのに役立つ Google のサービスです。Shield が機能している場合、このサービスは予期しない動作を引き起こします。このサイトは一般的に使用されており、非常に有益であるため、デフォルトでホワイトリストに登録されています。

- IPアドレス 169.254.169.254 - このIPは、いくつかのクラウドコンピューティングプラットフォーム(Amazon EC2など)でメタデータをクラウドインスタンスに配布するために使用されます。Shieldのメタデータを部外者の到達から保護するために、デフォルトでブロックされています。

ポリシーを CSV ファイルにエクスポート/インポートする¶

ポリシーを CSV ファイル形式でエクスポートおよびインポートすることができます。これは、ポリシーをテーブルに追加または変更する簡単な方法です。最初にテーブルをエクスポートしてから、CSV ファイルを編集(新しいポリシーの追加や既存のポリシーの変更)を行った後、そのファイルを管理コンソールでインポートすることをお勧めします。

エクスポート/インポートのメカニズムは、ドメインと IP アドレスのみに関連します。カテゴリは現在サポートされていません。

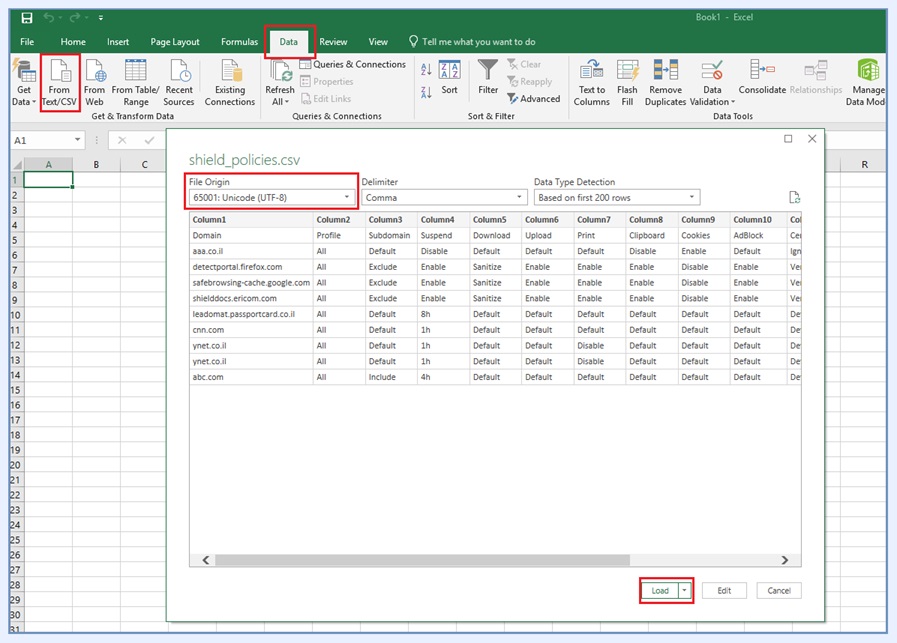

「エクスポート」オプション(上部バーの右側)を選択します。CSV ファイルがローカルにダウンロードされます。このファイルには、管理コンソールのポリシーテーブルと同じ列とエントリが含まれています。ファイル内のすべての値(列名、ポリシー値)は英語表記されます。ドメイン名やコメントが他の言語(日本語など)の場合、CSVファイル形式で出力すると文字が変わる可能性があります。

- ファイルを正しく表示するには(後で正しくインポートするには)、以下の手順を実行します:

- Excel を開き、新しい空のスプレッドシートを作成します。

- 「データ」タブに移動し、「テキスト/CSV から」オプションを選択します。目的のファイルを選択し、「インポート」を選択します。元のファイルを Unicode(UTF-8)に変更して読み込みます。

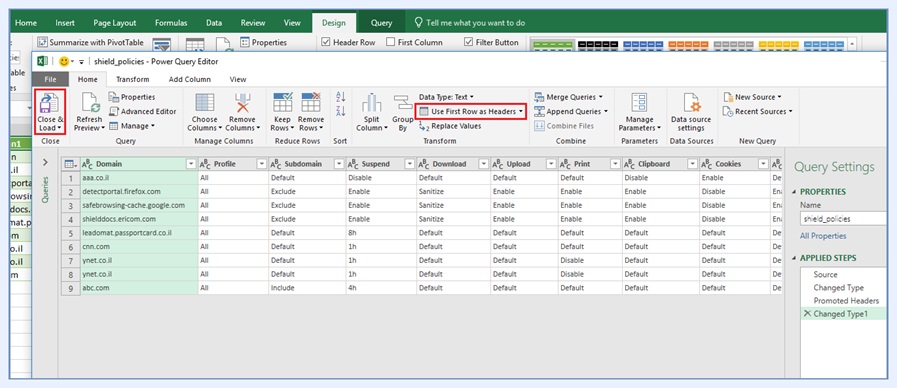

- 「クエリの編集」に移動します(Alt+Q または検索ボックスを使用)。

- 「最初の行をヘッダとして使用する」を選択します。

- 閉じて読み込みます。

これで、CSV ファイルが正しく表示され、編集できるようになりました。必要な変更を加えて、CSV UTF-8(カンマ区切り)形式で保存します。

各ポリシーに有効な値を入力してください。値が正しくないとエラーになります。

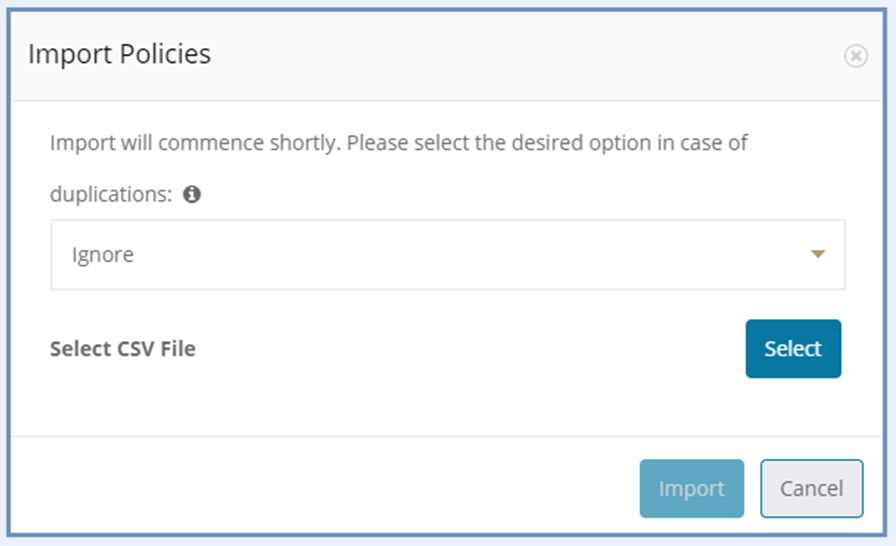

CSVファイルの準備ができたら、「インポート」オプション(上部バー右側)を選択します。以下のようなダイアログが開きます:

CSV ファイルとポリシーテーブルが重複している場合に行うアクションを選択します。各エントリは、ドメイン名とプロファイルで構成されるキーによって定義されます。これらのキーは、重複を識別するために使用されます。使用できるオプションは以下のとおりです:

- 無視する - 重複するエントリが見つかった場合、その行を完全に無視して次のエントリに進みます。

- 上書き - 重複するエントリが見つかった場合、(データが有効な場合)それを検証し、テーブル内の既存エントリを上書きします

注意

CSV ファイルをインポートすると、テーブルに新しいエントリが追加される場合があります。 ポリシーの削除は、「削除」オプションを使用して、ポリシーテーブルから直接実行します。

ファイルを選択し、「インポート」を押します。インポートプロセスが開始され、CSV ファイルのすべてのエントリがチェックされ、そのデータが検証されます。

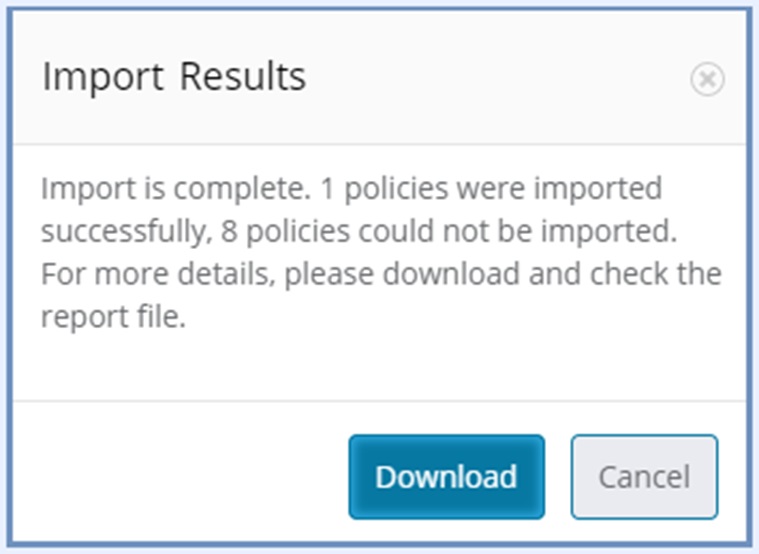

インポートが成功し、エラーが検出されなかった場合、緑色の通知が短時間表示されます。何らかの理由でインポートが失敗した場合(例: 値が無効、プロファイルが存在しない、上書きオプションを使用せずエントリが重複している)、以下のメッセージが表示されます:

ユーザは、レポートファイルをダウンロードして、インポートプロセスに失敗したポリシーを確認できます。このレポートは CSV ファイルで、失敗したエントリと失敗の理由が含まれています。このファイルを使用して、失敗したエントリを修正し、再度インポートを行います(このときは、上書きオプションを選択していることを確認してください)。

7.5.5. リソース¶

Ericom Shieldには、スマートリソース管理が含まれています。システムリソースを最適化するために、Ericom Shieldはユーザーアクティビティを検出し、リソースを解放します。

Shieldにはいくつかのタイムアウトが含まれています。これらのタイムアウトの目的は、未使用のアイドル状態のセッション(およびそれらに関連するコンテナー)を解放することにより、Shieldリソースの使用量を可能な限り低く維持することです。未使用のセッションを管理するために、サスペンド、ターミネート、アブソリュートの3つのタイムアウトカテゴリがあります。

タイムアウトの一時停止¶

これらは短期間のタイムアウトです。[タブの一時停止]フィールドを介して管理され、[読み取り専用]タブと[読み取り/書き込み]タブに分けられます。ポリシーテーブルを介して管理されます(システムレベルで、または特定のドメインごとに定義できます)。これらのタイムアウトの推奨事項は、タイムアウトを比較的短く(最大1時間)維持することです。一方、読み取り専用が最短で、読み取り/書き込みが長くなります(書き込まれた入力をより長く保持するため)。

タイムアウトを終了する¶

これらは長期的なタイムアウトです。読み取り専用、読み取り/書き込み、バックグラウンド、フォアグラウンドのいずれかのすべてのタブに関連します。これらのタイムアウトは、システムが過負荷であるかどうかに関係なく、システムの状態に関連しています。これらのタイムアウトは、サスペンドタイムアウトよりも大きな値で定義し、数時間前後に回ってください。

絶対タイムアウト¶

このタイムアウト([最大リモートブラウザセッション]フィールド)は、すべてのタブとシステム状態の絶対的な制限です。このタイムアウトは、毎日のタイムアウトとしてお勧めします。これは、就業日の終わりに未使用のセッションがアクティブなままにならないようにするためです。

リソース設定は、次のサブセクションに配置されています。

セッション管理¶

| 最小スタンバイリモートブラウザセッション | システム内のスタンバイリモートブラウザの最小数を表します。CPUとメモリは、システム全体で常に監視されています。これらの入力に従って、スタンバイブラウザの数が計算されます(最大容量のしきい値に従って)。管理者ユーザーがこのフィールドに手動で入力することを選択した場合、システムの最大容量に関係なく、Shieldシステムは必要な数のスタンバイブラウザを使用できるようになります。これによりシステムが過負荷になる可能性があるため、慎重に検討する必要があります。システム定義の値に戻るには、フィールドを削除して設定を保存します。システム定義の値が再計算されて表示されます。 |

| ダイナミックスタンバイリモートブラウザセッション(%) | この設定は、システムが動的モードの場合にのみ使用できます。スタンバイリモートブラウザセッションの必要な割合を定義します。現在アクティブなブラウザの数に基づいて動的に計算され、ブラウザの可用性を常に確保します。2つの設定(これと最小スタンバイリモートブラウザセッション)の高い方の値が使用されます。たとえば、システムに100台のアクティブなブラウザがあり、最小スタンバイリモートブラウザセッション = 10、ダイナミックスタンバイリモートブラウザセッション(%)= 15、システムには15のスタンバイ利用可能なブラウザがあります。 |

| 標準の終了セッションタイムアウト(分) | ユーザーアクティビティが検出されない場合にブラウジングセッションが存続する時間を定義します(分単位)。[タブの一時停止のタイムアウト(R / OまたはR / W)]が0に設定されている場合、または[タブの一時停止]が[なし]に設定されている場合に有効になります。このタイムアウトに達すると、セッションは終了します。これがフォアグラウンドタブの場合、ユーザーは一致するメッセージを受け取り、ページを更新して再読み込みする必要があります。これがバックグラウンドタブの場合、再度開くと、タブが更新されます。 |

| リモートブラウザの最大セッション時間(分) | 各ブラウザセッションの絶対セッションタイムアウトを設定します(分単位)。このタイムアウトに達すると、アクティビティに関係なく、セッションが終了してリソースが解放されます。これがフォアグラウンドタブの場合、ユーザーは一致するメッセージを受け取り、ページを更新して再読み込みする必要があります。これがバックグラウンドタブの場合、再度開くと、タブが更新されます。 |

資源保護¶

| ユーザーあたりの最大アクティブリモートセッション | ユーザーが持つことができるアクティブなリモートセッション(タブ/アプリケーション)の最大数を定義します。この数には、中断されたタブは含まれていません。DDOS攻撃を防ぎ、システムリソースを最大化するために使用されます。この数に達して、ユーザーが新しいタブを開きたい場合は、開いているタブの1つを最初に閉じる必要があります。

注: ユーザーは、ユーザー認証、IPアドレス、またはXFFを使用して定義されます。

|

| レートリミッターから除外されたIPアドレス | Shieldには、DDOS攻撃から保護するために、接続レートリミッターが含まれています。特定のIPアドレスに対してこのリミッターを無効にするには、除外するアドレスを定義します(コンマ「、」で区切って複数の値を定義できます)。値はIPアドレスまたはサブネットにすることができます。例えば。単一のIPアドレスの場合は126.0.2.50、サブネットの場合は126.0.1.1/16。

注: 0.0.0.0/0.0.0.0に設定すると、レートリミッターが完全に無効になります(安全ではありません)。

|

| リソースセーバータイムアウト(分) | フォアグラウンドアイドルタブが完全にアクティブなままになる時間を定義します。このタイムアウトに達すると、消費されるリソースが大幅に削減されます。 |

| タブを一時停止します | アイドルタブの一時停止ポリシーを定義します。使用できる値: フォアグラウンド、バックグラウンド、なしの両方。他のオプションはシステムリソースを消費し、追加のハードウェアが必要になる可能性があるため、推奨事項(およびデフォルト値)は両方です。アイドル状態のタブ(フォアグラウンド、バックグラウンド、またはその両方)は、関連する[タブの一時停止のタイムアウト](読み取り専用か読み取り/書き込みか)に従って一時停止されます。

注: [なし]が選択されている場合、[タイムアウトの終了]が満たされるまでタブは有効なままになります。

|

| R/Oタブタイムアウトの一時停止(分) | 読み取り専用タブ(フォアグラウンド、バックグラウンド、またはその両方)がアイドル状態のときに存続する時間を定義します(分単位)。読み取り専用タブは、読み取り専用に使用されているタブです。このタイムアウトに達すると、タブは一時停止され、ハードウェアリソースが解放されます。タブが再度アクティブになると、最新のコンテンツを表示するために(手動/自動で)更新されます。これを0に設定すると、機能が無効になり、標準アイドルタイムアウトに達するまでアイドルタブが有効になります。デフォルトは5分です。 |

| R/Wタブタイムアウトの一時停止(分) | 読み取り/書き込みタブ(フォアグラウンド、バックグラウンド、またはその両方)がアイドル状態のときに存続する時間を定義します(分単位)。読み取り/書き込みタブは、ユーザーがそのタブに書き込んだ(たとえば、フォームに入力した)タブです。このタイムアウトに達すると、タブは一時停止され、ハードウェアリソースが解放されます。タブが再度アクティブになると、最新のコンテンツを表示するために(手動/自動で)更新されます。書き込まれた入力は、特定のドメインの動作に従って取得されます(一部のサイトは入力を自動保存し、他のサイトは入力を自動保存しません。この場合、入力は失われます)。これを0に設定すると、機能が無効になり、標準アイドルタイムアウトに達するまでアイドルタブが有効になります。デフォルトは30分です。ノート:書き込まれた入力が失われるのを防ぐために、このタイムアウトはR / Oタイムアウトよりも大きくすることをお勧めします。 |

負荷管理¶

| 最大容量しきい値(%) | 最大容量のしきい値を%で定義します。リソース使用量(CPUまたはメモリ)がこのしきい値に達すると、容量のしきい値が下がるまで、追加のリモートブラウザーは割り当てられません。セキュリティとリソース使用率を向上させるために、Shieldはアイドル状態のセッションを切断します。システムがロードされていない場合、アイドルタイムアウトは標準のタイムアウト値(つまり、デフォルトの8時間)に設定され、システムがロードされている場合、アイドルタイムアウトはロードアイドルタイムアウトに設定されます。 |

| 最大負荷しきい値(%) | 「使用中」のブラウザの最大負荷しきい値を%で定義します。この値に達すると、過負荷と見なされ、ロードアイドルタイムアウトが使用されます。これにより、未使用のブラウザセッションがより頻繁に解放され、システムリソースが最適な状態に維持されます。 |

| 最小負荷しきい値(%) | 「使用中」のブラウザの最小容量しきい値を%で定義しました。この値に達すると、[標準アイドルタイムアウト]が使用されるか、定義されている場合は[バックグラウンド]タブの[タイムアウト]フィールドが使用されます。 |

| ロード終了セッションタイムアウト(分) | システムの過負荷時にユーザーアクティビティが検出されない場合にブラウジングセッションが存続する時間を定義します(分単位)。[タブの一時停止のタイムアウト(R / OまたはR / W)]が0に設定されている場合、または[タブの一時停止]が[なし]に設定されている場合に有効になります。システムが過負荷であると見なされる場合にのみ関連します。このタイムアウトに達すると、セッションは終了します。これがフォアグラウンドタブの場合、ユーザーは一致するメッセージを受け取り、ページを更新して再読み込みする必要があります。これがバックグラウンドタブの場合、再度開くと、タブが更新されます。 |

バーストイベント¶

このサブセクションは、動的モードにのみ関連します。システムでバーストイベントを定義できます。特定の日時に、事前定義された数のリモートブラウザを使用できるようになります。これにより、これらの事前定義された期間に、システムで十分な数のリモートブラウザが準備され、すぐに使用できるようになります。

| バーストイベントを有効にする | バーストイベントを有効または無効にします。[いいえ]に設定すると、システムで定義されたイベントはすべて無視され、ブラウザはシステムで定期的に管理されます(ピーク時間は無視されます)。 |

| バーストイベントテーブル | バーストイベントを追加、編集、または削除します。バーストイベントは、システムのピーク時間の使用量と一致するように計画する必要があります。[バーストイベントの追加]ダイアログを使用して、新しいイベントを作成します。平日、週末、および1日のいくつかのピークに合わせて、さまざまなイベントを作成できます。アイドル状態のブラウザーに使用する時刻、曜日、必要なブラウザーの数、およびタイムアウト(分単位)を入力します。特定の時刻ごとにイベントが作成されると、その同じ時間に新しいイベントを定義することはできなくなります。このエントリをテーブルで直接編集することができます。行を選択し、必要に応じて各セルを変更して、テーブルのエントリを編集します。時間の値が一意であることを確認してください。重複の場合-メッセージが表示され、ユーザーが変更を編集できるようになります。さらに、システムのロードを回避するために、アイドル状態のブラウザのタイムアウトを設定することが重要です。タイムアウトが定義されていない場合は、標準のセッション終了タイムアウトが使用されます。注: これらのイベントでは、システムが過負荷に近いか、実際に過負荷になる可能性があります。イベントの定義は、システム容量、予想される使用法、およびユーザーのニーズを慎重に検討した後で行う必要があります。 |

帯域幅の消費¶

このサブセクションには、公正使用ポリシーの管理に役立つ帯域幅消費に関連する設定が含まれています。各セッションの帯域幅サイズには制限があり、この帯域幅が消費されると、セッションは終了します。警告レベルとエラーレベルを定義して、現在の帯域幅使用量についてエンドユーザーを更新し、セッション終了前に作業を保存できるようにすることができます。

| 最大帯域幅(GB) | 許可される最大帯域幅を定義します(セッションごと)。 |

| 警告レベル(%) | ユーザーに警告を発行するために使用される帯域幅のレベルを定義します。満たされると、ユーザーは現在の帯域幅使用量について通知されます。 |

| エラーレベル(%) | ユーザーにエラーを発行するために使用される帯域幅のレベルを定義します。会うと、ユーザーは現在の帯域幅の使用状況について通知され、セッションの終了が差し迫っていることについて警告されます。その後すぐに、許可された帯域幅が消費されたため、セッションが終了します。 |

ディスプレイの設定¶

このサブセクションには、表示品質に関連する設定が含まれています。設定には、リソース消費を維持しながら最高の表示を提供するために計算された、推奨されるシステムデフォルト値があります。これらの設定を変更することはお勧めしません。これらの設定が更新された場合、これらの更新はシステムリソースと帯域幅の消費に深刻な影響を与える可能性があります。これらの設定を変更する前に、Ericom Shield ProfessionalServicesにご相談ください。

参考

システムのデフォルトに戻すには、更新された値を削除して保存するだけです。システムのデフォルト値が復元されます。以下のすべての設定に関連します。サブセクション設定全体を復元するには、下部にある[システム定義値の復元]オプションを使用します。

| 初期FPS制限 | ページを開いたときの最大FPSレート制限を定義します。 |

| メディアFPS制限 | メディア要素(非FMS)がページで再生されているときの最大FPSレート制限を定義します。 |

| 非平均FPS制限 | ページに非メディア要素のみが含まれる場合(またはメディア要素が停止する場合)の最大FPSレート制限を定義します。 |

| スクロールFPS制限 | スクロール時の最大FPSレート制限を定義します。 |

| メディア要素の圧縮品質 | 混合ページ(メディア要素と非メディア要素を含む)のメディア要素の品質圧縮率を定義します。 |

| 非メディア要素の圧縮品質 | 混合ページ(メディア要素と非メディア要素を含む)の非メディア要素の品質圧縮率を定義します。 |

| メディア以外の要素の高品質を有効にする | メディア以外の要素で高品質のテキスト表示を有効にします。有効にすると、メディア以外の要素でのテキスト表示が自動的に改善され、さらにテキスト表示の品質が有効になります。 |

| テキスト表示の品質 | テキスト表示の品質圧縮率。値が高いほど、テキスト表示は暗く太字になります。[非メディア要素の高品質を有効にする]が[はい]に設定されている場合にのみ有効です。 |

| アイドル時の圧縮品質 | ページで更新が受信されない場合の品質圧縮率を定義します(アイドル状態)。変更は、スクロール、メディアの再生、内部サイトの更新などが原因である可能性があります。 |

| スクロール時の圧縮品質 | スクロール時の品質圧縮率を定義します。 |

| 高FPSレートでの圧縮品質 | 実際のFPSが高い場合の品質圧縮率を定義します(メディア以外にのみ関連)。 |

| 低FPSレートでの圧縮品質 | 実際のFPSが低い場合の品質圧縮率を定義します(非メディアのみに関連)。 |

| システム定義値の復元 | すべての表示設定をシステム定義のデフォルト値に戻すには、このオプションを選択します |

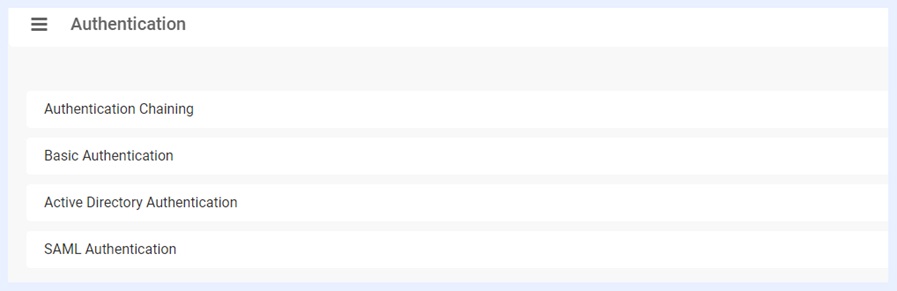

7.5.6. 認証¶

Ericom Shieldは、お客様の環境で使用されている認証方法に従って、いくつかの認証方法(基本、Kerberos、LDAP、およびSAML)をサポートしています。認証方法とそれに関連する設定は、ページの上部に定義されています。

LDAPがシステムに定義されている場合、Active DirectoryのグループをShield Profilesという形でサポートすることができます。これにより、特定のプロファイルごとに、ポリシーとアプリケーションのセクションで特定の定義が可能になります。詳細については、指定されたセクションを参照してください。プロファイルの作成と管理は、ページの一番下のセクションで行います。

認証チェーン¶

この認証方法は、ユーザーの詳細がShieldシステム外の別のコンポーネントによって以前に認証された場合に使用されます。この場合、追加の認証は必要ありません。

| 有効 | この認証方法を有効または無効にします。この方法を有効にすると、他の認証方法が自動的に無効になります(LDAPとの可能な組み合わせは別として)。 |

| Private IP Addresses (プライベート IP アドレス) | ユーザーの詳細をShieldに送信するために信頼される送信元IPアドレスを定義します。ユーザーの詳細は、X-Authenticated-Userヘッダーを介して受信されます。この場合、他の認証は実行されません。次の構文を使用してください。

IPアドレス - 例: 126.0.2.50

サブネット - 例: 126.01.1.1/16

範囲-例: 126.0.0.0-126.255.255.255

ノート:0.0.0.0/0.0.0.0 に設定すると、どのアドレスからでも接続できるようになります

|

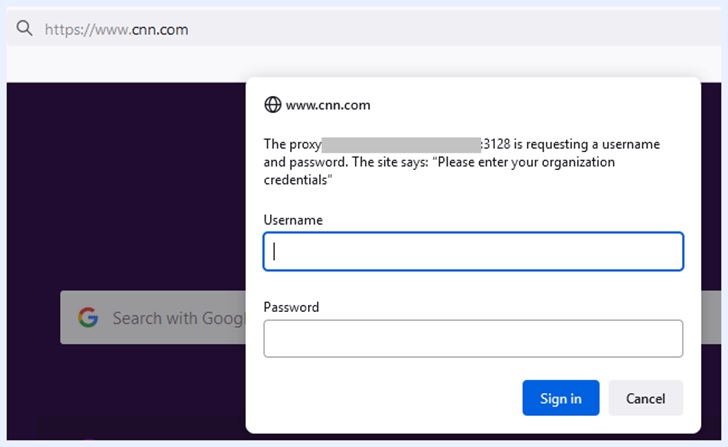

基本認証¶

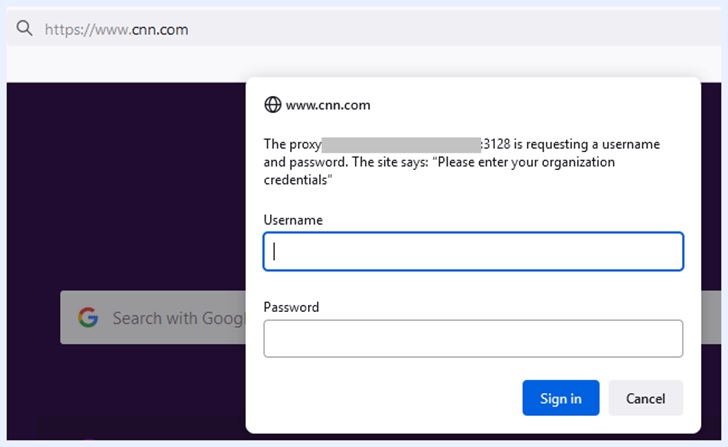

基本認証には、ユーザーがプロキシにログインするための認証情報を設定します。 基本認証はProxyモードでのみ利用可能で、Proxyless(URLリダイレクト)モードでは利用できません。

| 有効 | この認証方法を有効または無効にします。この方法を有効にすると、他の認証方法は自動的に無効になります。 |

| ユーザー名パスワード | プロキシ認証の基本的な資格情報(ユーザー名とパスワード)。 |

| メッセージ | 新しいタブを開いているときにユーザーに表示するカスタマイズ可能なプロンプトメッセージ。 |

エンドユーザーがログインすると、プロンプトが表示されますので、ユーザー名とパスワードを入力してログインしてください。

Active Directory の検索¶

Active Directoryの認証方法には、KerberosとLDAPが含まれます。両方の方法に関連する共通の設定と、各認証方法に固有の設定があります。

最大2つのActiveDirectory(AD)(プライマリとセカンダリ)を定義できます。プライマリADが完全に定義されると、セカンダリADを定義できます。

ユーザーは、UPN形式(例:username@domain.com)とSamAccountName形式(例:domain.comusername)の両方でShieldに接続することができます。これは、すべてのアクティブディレクトリ(プライマリおよびセカンダリ)上で可能です。

- プライマリActiveDirectory設定

KerberosとLDAPの両方に共通する次の設定をグループ化します。

| Domain | 接続するActiveDirectoryドメイン名。 |

| DC アドレス: | 接続するドメインコントローラーのIPアドレス。複数の値をコンマ「、」で区切って定義できます。 |

| セキュアなセッション通信 | ドメインコントローラーとの通信をSSLで保護するかどうか(LDAP / LDAPS)を選択します。 |

| ベースDN | カンマで区切られたドメインコントローラーのルート(例:DC = COMPANY、DC = LOCAL)

参考:Active DirectoryをShieldに接続するには、指定されたユーザーを作成する必要があります。このユーザー資格情報は、以下で説明する一致するフィールドに入力する必要があります。

|

| ドメインユーザー名 | ActiveDirectoryで指定されたShieldユーザーのユーザー名を入力します。ユーザー名のみ(「shieldUser」など)、ドメインなし、サフィックスなし。 |

| Password (パスワード) | ActiveDirectoryに指定されたShieldユーザーのパスワードを入力します。 |

| 代替UPNサフィックス | ドメインコントローラーの代替UPNサフィックス。複数の値をコンマ「、」で区切って定義できます。

注: ドメイン名がdomain.comで、定義されたサフィックスが次の場合。ドメイン、ABCの場合、georgeというユーザーは、george @ domain、ABC george、domain.com georgeなどの方法でシステムに接続できます。

|

| セカンダリActiveDirectoryを追加する | このオプションを選択して(プライマリADが完全に定義された後でのみ)、セカンダリActiveDirectoryを定義します。このオプションを選択すると、[セカンダリActive Directory設定]という名前の新しいサブセクションが表示されます。このサブセクションには、プライマリActiveDirectoryと同じ設定が含まれています。

セカンダリActiveDirectoryが定義されていて、削除する必要がある場合は、[セカンダリActiveDirectoryの削除]オプションを選択します。確認ダイアログが表示され、確認されるとセカンダリActiveDirectoryが削除されます。

注: このセクションで行われる他のすべての変更は、セカンダリActiveDirectoryの削除操作によってコミットされます。

|

- Kerberos

Kerberos設定には、次の設定が含まれます。

| 有効 | この認証方法を有効または無効にします。この方法はLDAPでのみ有効にできます。それ以外の場合は、他の認証方法は自動的に無効になります。 |

| サービス・プロバイダ名(Service Provider Name) | サービスインスタンスの一意の識別子。接続しているブラウザが認証に使用します。プロキシホスト名とドメイン名(Active Directoryドメイン名、常に大文字)から構築されます。ホスト名はDNSで認識されている必要があります。特定のIP(nslookup [IP])に関連付けられているホスト名が1つしかないことを確認することは重要です。正しい構文は次のとおりです。HTTP / <ホスト名> @ <ドメイン>

(例:HTTP / Shieldnode.company.local @ COMPANY.LOCAL)

|

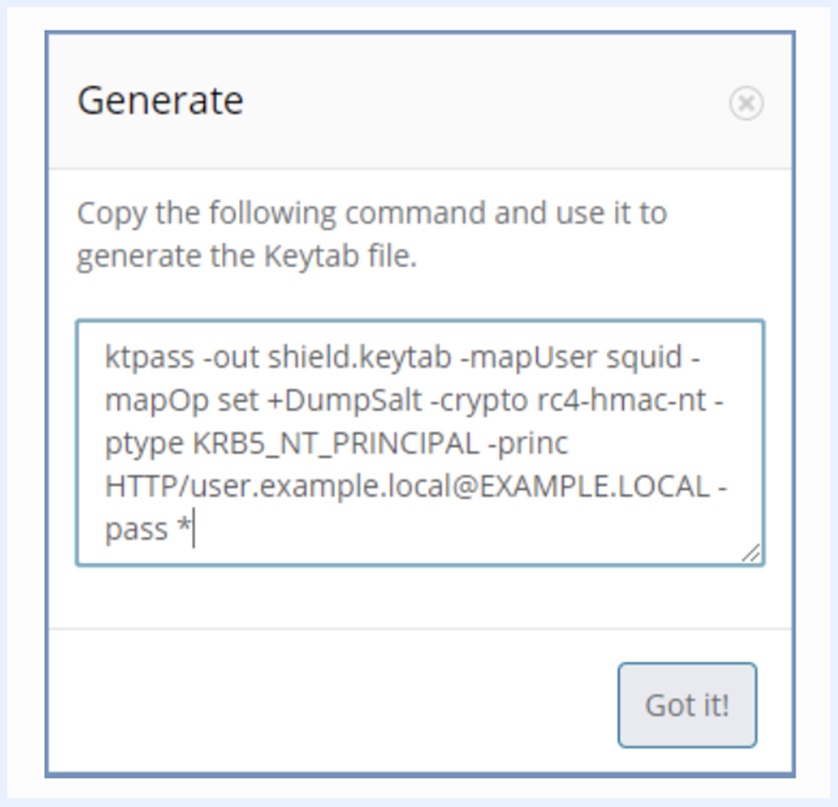

| キータブ | 希望するオプションを選択します。次のコマンドでポップアップが開きます。 |

ktpass -outshield.keytab -mapUser squid -mapOp set DumpSalt -crypto rc4-hmac-nt -ptype KRB5_NT_PRINCIPAL -princ HTTP / user.example.local @ EXAMPLE.LOCAL --pass *

このコマンドをコピーし、それを使用してKeytabファイルを作成します。完了したら、Keytabファイルを選択して管理者にアップロードします。Keytabファイルがすでに存在する場合は、アップロードします。Keytabファイルがサービスプリンシパル名で指定された同じマシンと一致することが重要です。

| NTLMへのフォールバック | Kerberos認証中にエラーが発生した場合のフォールバックメカニズムとしてNTLMを使用するかどうかを選択します。 |

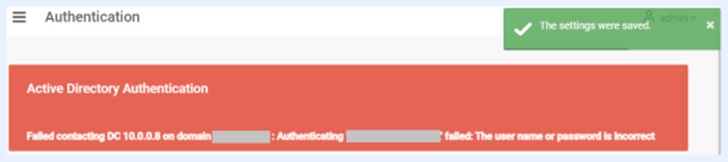

ドメインがCAPSで入力されていない場合、以下のようなエラーが表示されます。

Failed contacting DC 172.0.1.1 on domain sample.com : Kerberos settings verification failed: Using default cache: /tmp/krb5cc_0 Using principal: HTTP/ericom.sample.com@sample.com kinit: Keytab contains no suitable keys for HTTP/ericom.sample.com@sample.com while getting initial credentials Please verify that the keytab matches the Service Principal Name.

これを解決するには、sample.comをSAMPLE.COMに置き換えてください。

- LDAP

LDAP設定には、次の設定が含まれます。

| 有効 | この認証方式を有効または無効にします。この認証方式は、Active Directory、Kerberos、またはChaining認証方式で有効にすることができます。 |

| プロキシメッセージ | プロキシにログインするために、新しいタブを開いているときにユーザーに表示するカスタマイズ可能なプロンプトメッセージ。

注: このメッセージは、ASCII文字コードのみをサポートします。

|

| 管理者ログインにActiveDirectoryプロファイルを使用する | この設定は、LDAPが有効になっている場合にのみ表示されます。LDAPプロファイルを使用して管理コンソールにログインするかどうかを定義します(この場合はデフォルトのユーザーを使用します)。[はい]に設定されている場合は、管理コンソールにログインできるユーザーのActiveDirectoryグループを定義します。このオプションは、LDAPが適切に定義され、関連するすべての設定が保存されている場合にのみ使用できます。これ以前は、LDAPグループを取得できませんでした。

注: この設定が[はい]に設定されると、管理コンソールへのログインはADプロファイルのみを使用して行われます。このシナリオでLDAPを有効にすることが重要です。

|

| ActiveDirectory管理者ユーザーグループ | (LDAPグループのリストから)管理コンソールにログインできるユーザーのActiveDirectoryグループを選択します。前の設定が[はい]に設定されている場合、この設定には値が必要です。グループのリストを取得するには、目的のグループの名前の入力を開始します。リストが取得されたら、管理コンソールへのログインを許可されているユーザーのグループを1つ選択します。

注: LDAPグループのリストは、LDAPが適切に定義され、関連するすべての設定が保存されている場合にのみ表示されます。

|

LDAPまたはKerberos認証が有効になっている場合、基本認証は自動的に無効になります。

両方の認証方法(Kerberos / LDAP)を同時に有効にすることができます。

注意

Kerberosを使用する場合、プロキシサーバーは(IPアドレスではなく)名前で参照する必要があります。ユーザーがプロキシに接続するときは、サーバー名のみで接続する必要があります。さらに、特定のIP(nslookup [IP])に関連付けられているホスト名が1つしかないことを確認することは重要です。つまり、Kerberos認証が正しく機能するには、LinuxマシンをDNSに登録する必要があります。

Shieldでは、Kerberosプロトコルを使用したドメインユーザーの認証とLDAPグループ検索を実行するための専用ユーザーアカウントが必要です。

有効になっている認証方法が多いほど(Kerberos / LDAP)、資格情報の入力を求められる頻度が低くなります。これは、ブラウザが認証に最適な方法を簡単に選択し、その方法が失敗した場合にのみユーザーに認証を求めることができるためです。たとえば、ドメインに参加しているマシンのプロキシにアクセスしているユーザーの場合、ブラウザは最初にKerberosを介して認証を試みます。成功すると、認証を求めるプロンプトを表示しなくてもページが表示されます。

すべての設定を入力して保存すると、プロファイルを作成し、各プロファイルに関連するポリシーを定義できます。詳細については、以下を参照してください。

エンドユーザーがログインすると、プロンプトが表示されますので、ユーザー名とパスワードを入力してログインしてください。

既存の設定を更新する¶

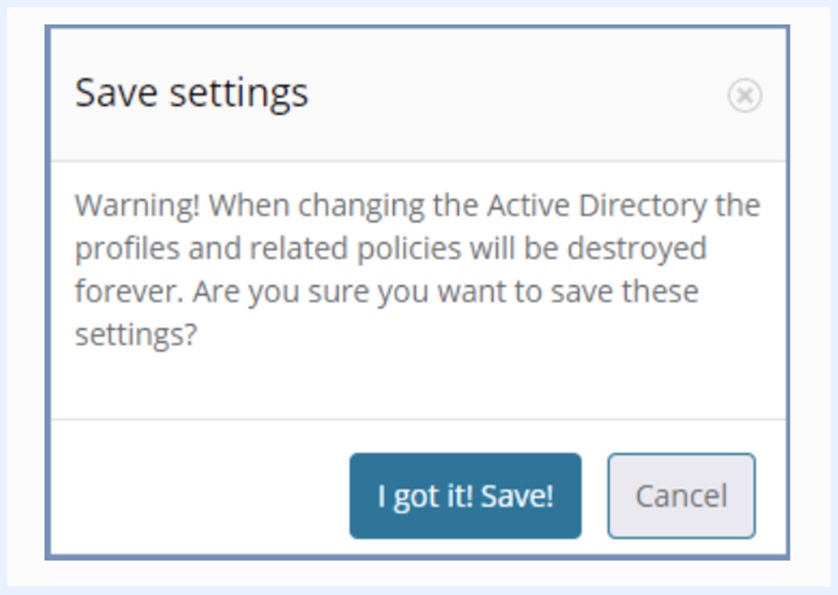

[認証設定]セクションの既存の情報(ドメイン/ベースDNフィールドなど)を更新する場合-このアクションにより、定義されたすべてのプロファイルが削除され、関連するポリシーもすべて削除されます。一度削除すると、これらのアイテムは復元できません。再入力する必要があります。重要な構成が失われないように、更新を慎重に適用することが重要です。他のフィールドは、プロファイルやポリシーに影響を与えることなく、必要に応じて更新できます。更新によってこれらのアイテムが削除される場合は、次のメッセージが表示されます。

妥当性確認チェックは、有効な認証方法に対してのみ実行されます。更新された情報が有効でないか正しくない場合は、エラーメッセージが表示されます。

LDAPのトラブルシューティング¶

設定にエラーがある場合は、画面の上部に通知が表示されます。

入力された設定が正しいかどうかを確認します。 よくある問題は、Base DNとユーザー名/パスワードの値が正しく入力されていないことです。

SAML 認証 (エンドユーザ)¶

Ericom Shieldは、認証および承認プロバイダーとしてSAMLをサポートしています。

ユーザは SAML に基づいて識別でき、セッションプロファイルは SAML プロバイダからの情報に基づいて割り当てることができます。

Shield にアクセスすると、エンドユーザは ID プロバイダ(IdP)にログインするよう求められます。エンドユーザがすでに IdP から適切な SAML アサーションを受信している場合は、再度ログインする必要はありません。

対応するSAML IdPは、Okta、Azure、ADFS(これは少し違いますが、Shield的には他のIdPと同じ扱いです)です。

ShieldがIdPで適切に定義されたら、SAML認証を使用するために、以下に詳述する一致する設定を入力します。

注意

SAMLが選択された認証方法である場合、他の方法を定義することはできません(他のすべての方法を無効にする必要があります)。

SAMLセクションには、次の設定が含まれています。

| 有効 | SAML 認証を有効または無効にします |

| Idp Login URL (IdP ログイン URL) | IdP がリモートログイン用に提供する URL |

| Idp Signing Certificate (IdP 署名証明書) | SAML 応答署名を検証するために IdP から提供される証明書 |

| IdP Decryption Key (IdP 復号化鍵) | 暗号化されている SAML 応答を復号するために IdP から提供される秘密鍵。オプション - IdP が SAML 応答を暗号化する場合のみに必要です |

| Idp Audience (Idp オーディエンス) | IdP で Shield を識別します (エンティティ ID とも呼ばれます)。通常は URL ですが、技術的には IdP と Shield の両方で構成されている任意の文字列にすることができます。システムのデフォルトを使用するには、空のままにします。 |

- Advanced (詳細)

| Session Timeout (sec) (セッションタイムアウト) (秒) | Shield SAML のセッションタイムアウト。セッションが期限切れになると、ユーザは IdP で再認証されます (単位: 秒) |

| Tenant Id Attribute (テナント ID 属性) | IdP が Shield テナント ID の値を見つけるために使用するユーザ属性の名前。オプション。マルチテナントシステムに関連します。 |

| Groups Attribute (グループ属性) | IdP が Shield グループの値を見つけるために使用するユーザ属性の名前。オプション。プロファイルを Shield で定義する場合に関連します。グループが IdP で適切に定義されていない場合、それらはプロファイルテーブルで定義できません (以下を参照)。 |

| Profiles Attribute (プロファイル属性) | IdP が Shield プロファイルの値を見つけるために使用するユーザ属性の名前 |

SAML 認証 (管理コンソール)¶

上記のサブセクションと同じ設定が含まれています。1つの違いは、Advanced (詳細) には Session Timeout(sec)(セッションタイムアウト)(秒)のみが含まれています。これは、他の 3つのフィールドは管理者に関係しないためです。

認証¶

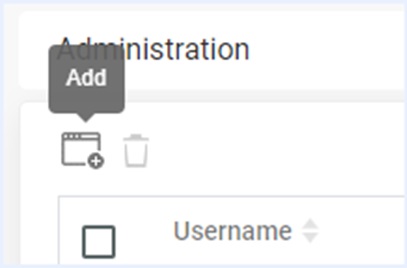

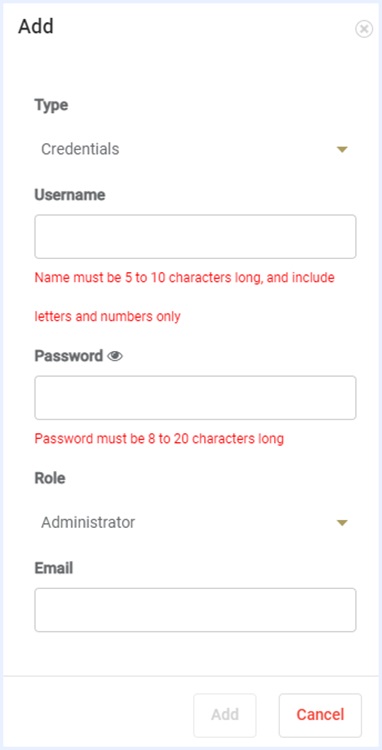

Authentication (認証) セクションでは管理ポータル用に追加のユーザを作成できます。

新しいユーザを作成するには、Add (追加) を選択します。

新しいユーザの詳細を入力します。

| フィールド | 設定の説明 |

|---|---|

| Type (タイプ) | 管理者ユーザのタイプを選択します。 資格情報タイプがサポートされています。 |

| Username (ユーザ名) | 新しいユーザのユーザ名を入力します |

| Password (パスワード) | 新しいユーザのパスワードを入力します |

| Role (役割) | Administrator (管理者) - テナントの完全な管理者

User (ユーザ) - テナントの読み取り専用およびレポートアクセス

|

| Email (Eメール) | ユーザのメールアドレス |

Add (追加) を選択して構成を完了します。

ユーザを削除するには、Delete (削除) を選択します。

7.5.7. ダッシュボード¶

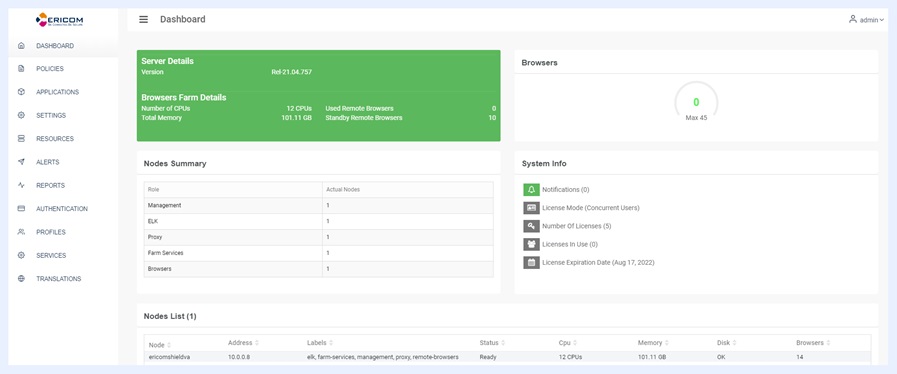

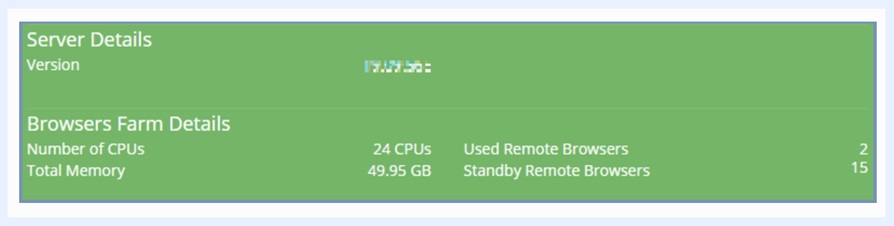

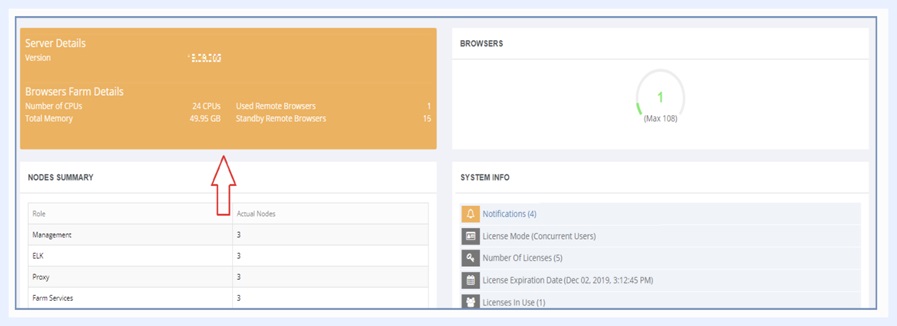

Shield Administration Consoleダッシュボードには有用なデータが含まれているため、管理者はシステムステータスをすばやく理解し、問題のある問題を分析できます。

ダッシュボードは常に更新され、最新の情報が表示されます。

このウィジェットには以下のデータが含まれます:

システムステータス¶

システムに注意が必要かどうかを簡単に判断できるように、Shieldシステム自体に関連するデータが含まれています。注意が必要な問題のある状況が発生し、通知が発行されると、この領域の色が変化して問題を示します。色付きのインジケータは、黄色(警告レベルの通知を示すため)または赤(重大なエラーの通知を示すため)の場合があります。通知の詳細については、以下を参照してください。

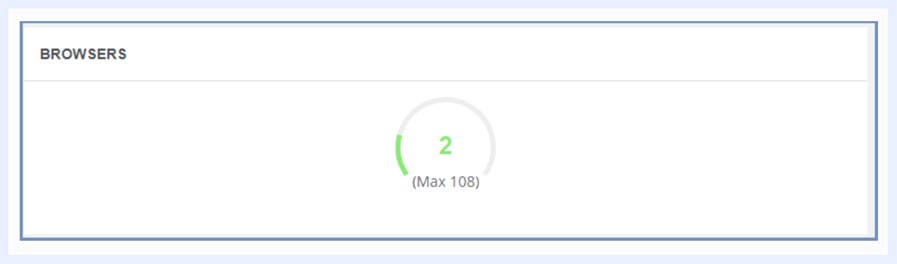

ブラウザ¶

システム内のブラウザの数を表示するゲージが含まれています。緑の領域は、現在システムでアクティブになっている使用済みのリモートブラウザを表します。灰色の領域は、スタンバイリモートブラウザを表します。システムの最大容量が下部に表示されます。

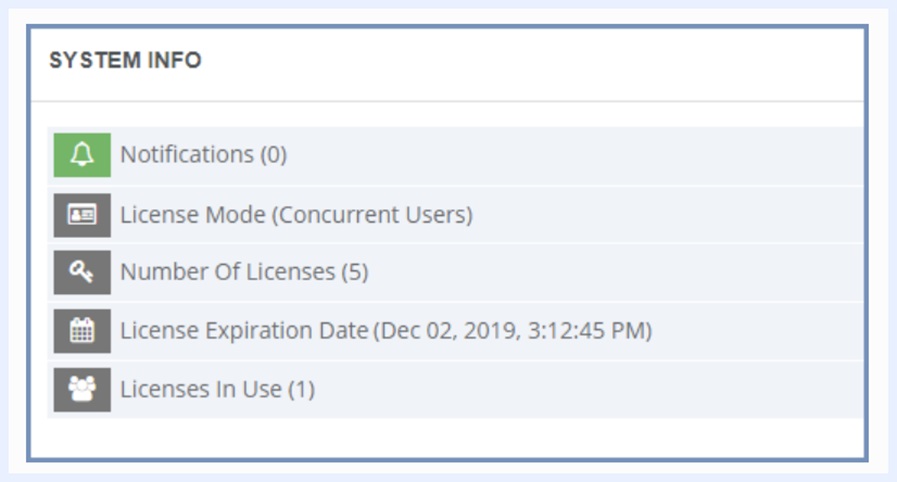

システム情報¶

このセクションには、システムに関するいくつかの情報が表示されます。たとえば、通知(存在する場合)とライセンス情報(ライセンスの数、有効期限、実際に使用されているライセンスの数)が表示されます。

通知がある場合は、ここにも色付きのインジケーターが反映され、通知の総数が表示されます。通知の詳細については、以下を参照してください。

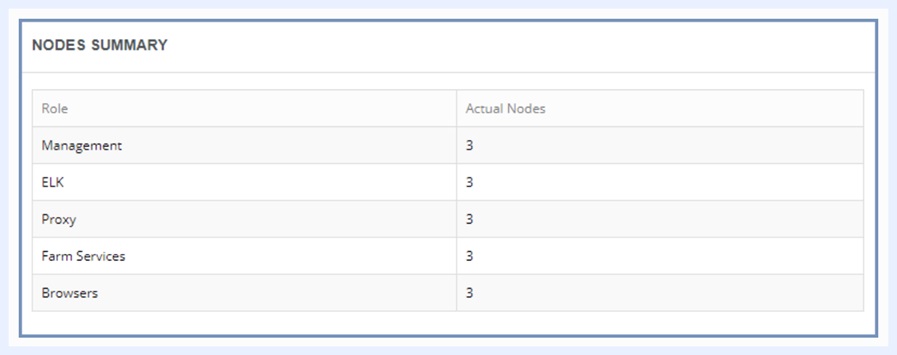

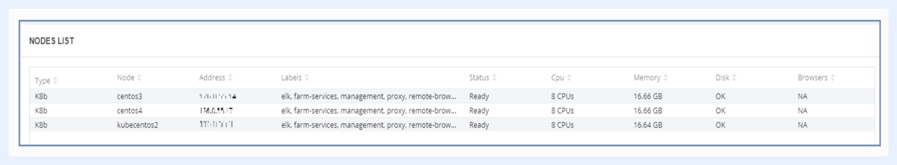

ノードリスト¶

- システム内のさまざまなノードを表示するテーブルが含まれ、次のデータが含まれます。

- タイプ - ノードタイプ

- ノード - ノード名

- address

- ラベル - このノードにインストールされているコンポーネント

- ステータス

- CPU

- メモリ

- ディスク - ディスクの状態を表します(OK /圧力)

- ブラウザ - ノード上のブラウザの数。ノードにShieldブラウザが含まれていない場合、値はNAです。

通知¶

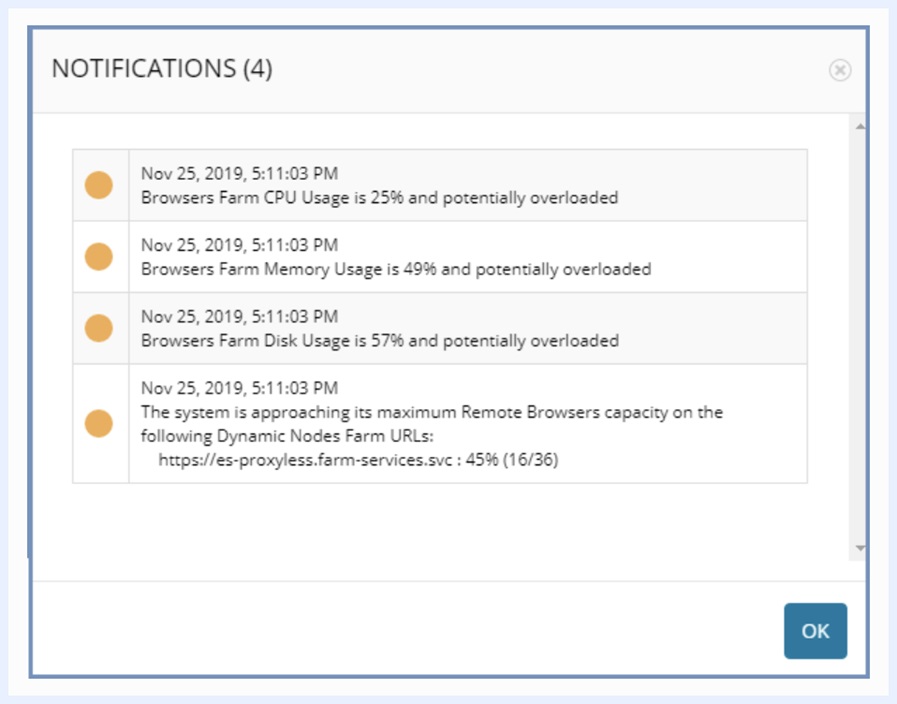

Ericom Shieldには、通知メカニズムが含まれています。システムは、システム内のさまざまなパラメータに関する情報を収集します。この情報によると、不規則なデータが取得され、問題のある状況が認識されると、通知が発行されます。

この通知はダッシュボードに表示されます。ステータスセクション(左上)とシステム情報(右中央)セクションに色付きのインジケーターがあります。アラートの重大度に応じて、緑色の領域が黄色または赤色に変わります。

システムにアクティブな通知がある場合(色付きのインジケーターが黄色/赤で、カウンターが0より大きい場合)、システム情報の[通知]リンクをクリックするとポップアップが開き、通知が表に表示されます。

注意

通知カウンターが(0)に設定されていて、色付きのインジケーターが緑色の場合、このオプションをクリックしても何も起こりません。

問題のある状況が解決されると、通知が閉じられ、色付きのインジケーターが緑色に戻り、通知カウンターが再び(0)に設定されます。

考えられるアラート/通知の詳細なリストについては、管理コンソール|を参照してください。アラート|アラートのリストセクション。

7.5.8. ライセンス¶

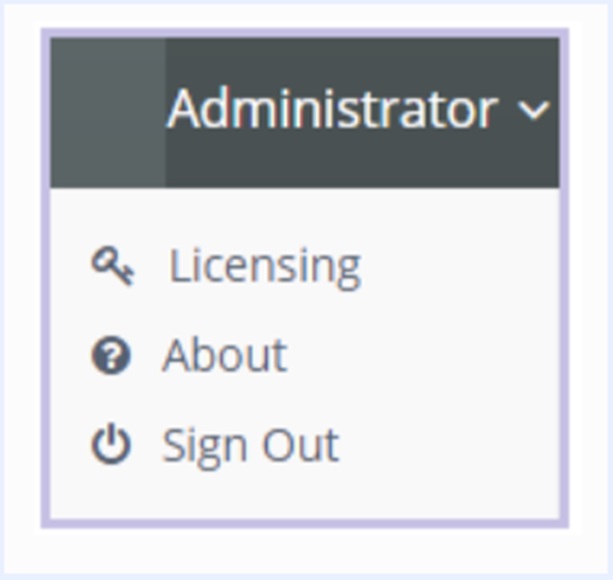

ライセンス情報は、管理者に詳しく説明されています。表示するには、右上隅のメニューを開き、[ライセンス]オプションを選択します。

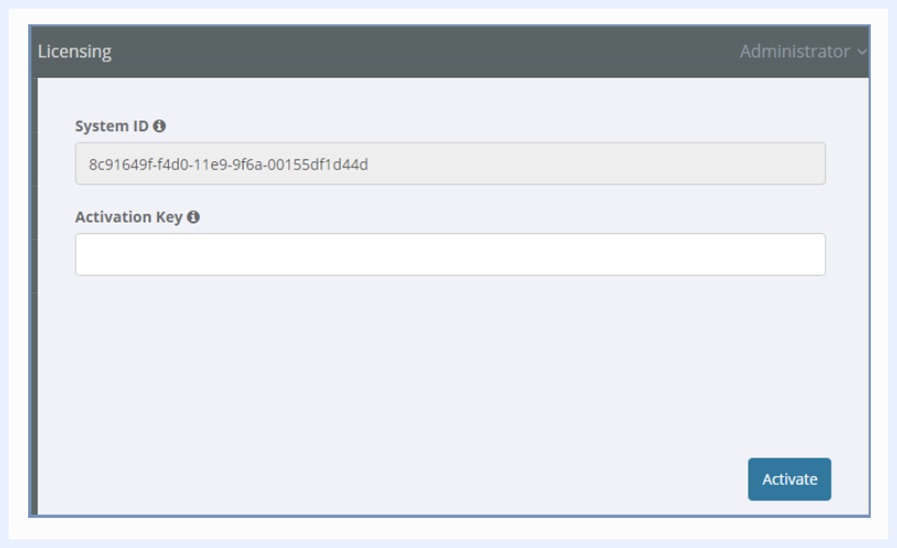

アクティベーションページが表示されます

アクティベーション¶

Shieldをアクティブ化するか、ライセンス拡張を適用するには:

- システムIDを選択してコピーします

- Ericom Shield ProfessionalServicesに送信してください

- アクティベーションキーを受け取ったら、それを[アクティベーションキー]フィールドに貼り付けます

- 下部にある[アクティブ化]オプションをクリックします。プロセスが完了すると、緑色の確認が表示されます。

ダッシュボードでは、ライセンスの有効期限がすぐに更新されます。サービスを再起動する必要はありません。

ライセンスオプション¶

Ericom Shieldには、3つの主要なライセンスオプションがあります。

- 指名ユーザー

- 同時ユーザー

- 同時セッション

- 指名ユーザー

各ユーザーには、専用の個別のライセンスがあります。ライセンスの数はユーザーの数と同じです。ユーザーは、最後のブラウジングセッションから14日間、アクティブユーザーとしてシステムに保持されます。この期間が経過し、ユーザーがShieldを使用しなくなった場合、ライセンスは解放され、別のユーザーが使用できるようになります。

- 同時ユーザー

このライセンスオプションを使用すると、複数のユーザーが1つのライセンスを共有できます(同時にはできません)。ライセンス数は、Shieldを同時に閲覧できるアクティブユーザーの最大数です。

ユーザーが新しいWebブラウザーウィンドウまたはWebブラウザーのタブ付きドキュメントインターフェイス(TDIまたはタブ)を開くたびに、新しい同時ブラウジングセッションが作成されます。ユーザーが初めてShieldを閲覧するとき、この(アクティブな)ユーザーに1つのライセンスが割り当てられます。

ライセンスの最大数に達した場合、アクティブなユーザーがすべてのアクティブなセッションを閉じてライセンスが解放されるまで、他のユーザーはShieldに接続して参照できません。

- 同時セッション

このライセンスオプションを使用すると、ユーザーは現在アクティブなセッションに従ってライセンスを共有できます。ライセンスの数は、同時に開くことができるアクティブなセッションの最大数です。

参考

同時セッションは、システムで定義されたさまざまなタイムアウトによって制御されます。さらに、ユーザーごとの同時セッションには制限があります。詳細については、管理コンソール|を参照してください。リソースセクション。

認証¶

Shieldが認証なしで操作されている場合、システムはブラウザーごとに生成されたGUIDに基づいてユーザーを識別します。各GUIDはライセンスを消費します。これは、名前付きユーザーと同時ユーザーの両方のライセンスオプションに当てはまります。同じユーザーに対して複数のGUIDが生成される場合があります。たとえば、ユーザーが同じコンピューターから2つのブラウザーを開いた場合、たとえば、 ChromeとIEでは、ブラウザごとに異なるGUIDを受け取ります。ユーザーが単一のブラウザを使用しているが、通常モードとプライベート/シークレットモードの両方で使用している場合も同じことが起こります。これらの各モードは、異なるGUIDを受け取ります。

正確なライセンス数を得るには、認証が有効で適切に定義されたShieldを使用することをお勧めします。このように、ユーザーは資格情報によってシステム内で識別され、冗長なライセンスを消費することなく、ライセンスに従ってシステムを使用できます。

参考

リソース|資源保護| Shieldが認証なしで操作されている場合、ユーザーあたりの最大アクティブリモートセッションも強制されません。認証がない場合にこのオプションを適用する方法については、こちらを参照してください。

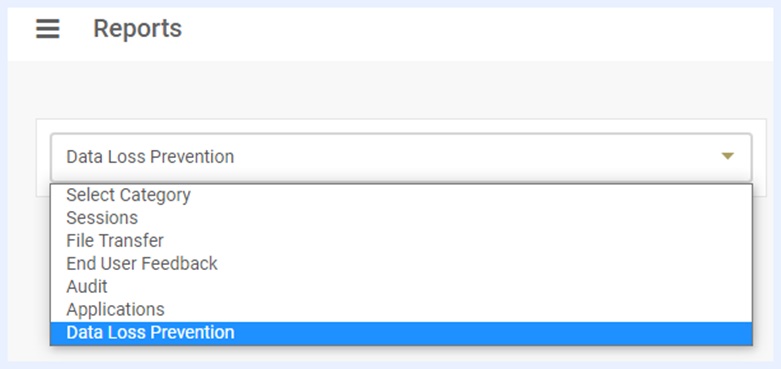

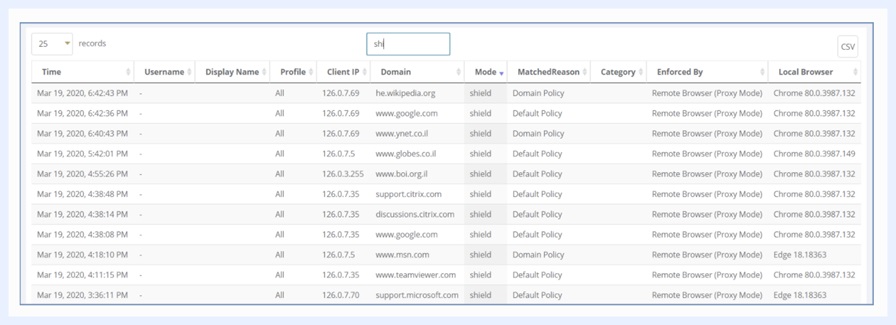

7.5.9. レポート¶

このセクションでは、Shield のロギングコンポーネントを使用して収集されたデータと情報を取得できます。これらのレポートは、分かりやすく役に立つ形式で表示されます。

使用可能なレポートカテゴリは次のとおりです:

- Sessions (セッション) - ブラウジングセッション(アクティブおよび完了済み/履歴)とユーザセッション(現在アクティブなネームドユーザ)に関する情報を表示します。

- File Transfer (ファイル転送) - システム内のファイル転送に関する情報を表示します (ダウンロードされたファイル、ブロックされたファイル、および正常にサニタイズされたファイル)。

- エラー-重大度がエラー/致命的であるShieldコンポーネントによって発行されたエラーを表示します。

- End-User Feedback (エンドユーザのフィードバック) - エンドユーザが (セッション中に右クリックメニューオプションを使用して) 送信したフィードバックを表示します。

- アプリケーション-Shieldシステムで使用されるアプリケーションに関する情報を表示します。

- 通知-システムで発行されたすべてのアラート/通知に関する情報を表示します(ダッシュボードに表示されます)。

- アナライザー-アナライザーセクションを介して実行された、システム全体のヘルスチェックの結果を表示します。

- 監査-各ログイン、ログアウト、および管理コンソールで実行および保存された各アクティビティ(追加、変更、削除)に関する情報を表示します。

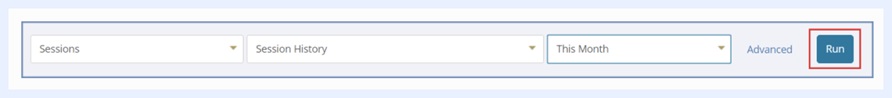

情報を取得するには、カテゴリ、レポートのタイプ、および時間フィルタを選択します。実行を押します。

結果が取得されます。Search (検索) オプションと export to CSV (CSV にエクスポート) を使用できます。

利用可能な場合は、[詳細設定]リンクをクリックして、新しいタブでKibanaを開き、システムログの表示を強化します。

何らかの理由でShield Logsの情報が失われた場合、Shield Logs Snapshotを使用して復元することができます。

7.5.10. アラート¶

Ericom Shieldには、アラート/通知メカニズムが含まれています。これらの通知は、ダッシュボードの専用レポートに表示され、次のような複数のチャネルを介して管理者ユーザーに送信することもできます。Slack、メール、POSTリクエスト。

同じチャネルを使用して、システム統計とエンドユーザーフィードバックを送信することもできます。

参考

アラートとエンドユーザーのフィードバックは、発行されると同時に送信されます。システム統計は24時間に1回送信されます。

このセクションでは、各チャネルに必要な設定を定義します。複数の方法を定義することができ、アラート、統計、およびユーザーフィードバックがすべてのチャネルに同時に送信されます。

スラック¶

アラート、統計、ユーザーフィードバックはSlackを使って送信することができます。

Slackは2つの異なるチャネルで使用できます。

- Webhook URL - Webhook URLの定義の詳細については、こちらをご覧ください。Shieldは、アラート、統計、エンドユーザーフィードバックのためのWebhookをサポートしています。Shield からこの情報の受信を開始するには、一致する Webhook URL を定義します。すべてのオプションに同じ URL を使用することも、必要に応じてオプションごとに異なる URL を使用することもできます。

- OAuth - OAuthの定義の詳細については、ここを参照してください。OAuthを使用する場合、異なるチャンネル(アラート、統計、エンドユーザーフィードバックに利用可能)にマッチするトークンを定義します。

- チャネル名-各オプションの特定のチャネル名を定義します(アラート/統計/フィードバック)

Email (Eメール)¶

アラート、統計、およびフィードバックを送信するSMTPサーバーを定義します。必要な設定は次のとおりです。ホスト、ポート、安全に使用するかどうか、およびクレデンシャル。

参考

SMTPサーバーは、2要素認証との接続をサポートしていません。

アラート/統計/フィードバックを送信するアカウント名と、アラートを受信するためのメールアカウントを定義します。オプションごとに個別の電子メールアドレスを使用できます。Alerts E-Mail Address Toがデフォルトのアドレスです(他のアドレスが空の場合)。各宛先アドレスでは、セミコロン( ";")で区切って複数の電子メールアドレスを定義できます。

オプション(アラート/統計/フィードバック)ごとに特定の件名テキストを定義します。これにより、受信したすべての電子メールのフィルタリングが容易になります(時間の経過とともに蓄積される可能性があるため)。

役職¶

アラート、統計、およびフィードバックは、POSTリクエストをサポートする任意のWebサービスに送信できます。必要なオプションに一致するURLを定義すると、関連情報がShieldからこれらのURLに送信されます。必要に応じて、すべてのオプションに同じURLを使用することも、オプションごとに異なるURLを使用することもできます。

テストアラートを送信する¶

必要なすべてのアラートチャネルが正しく定義されていることを確認するには、詳細を入力して[送信]オプションを選択します。テストアラートが(定義されたすべてのチャネルに)送信されます。このアラートが正しく受信されなかった場合は、設定が正しくないことが原因です。設定を更新して、再試行してください。

アラートのリスト¶

Shield管理コンソールに表示されるアラートのリストは次のとおりです。

- 利用可能なユーザーライセンスはありません

- 利用可能なセッションライセンスはありません

- ユーザーライセンスが間もなくなくなります(NumOfLicensesが使用中)

- セッションライセンスがもうすぐなくなります(NumOfLicensesが使用中です)

- ライセンスの有効期限が過ぎました

- ライセンスはLicenseExpirationDateに期限切れになります

- システムをアクティブ化する必要があります

- システムは、次の動的ノードファームURLでリモートブラウザの最大容量に近づいています。FarmInfo

- システムは、次の動的ノードファームURLで最大リモートブラウザ容量に達しました。FarmInfo

- 次の動的ノードファームのURLへの接続に失敗しました。FarmInfo

- ブラウザファームのCPU使用率はCpuUsageであり、過負荷になる可能性があります

- ブラウザファームディスクの使用量はDiskUsageであり、過負荷になる可能性があります

- ブラウザファームのメモリ使用量はMemoryUsageであり、過負荷になる可能性があります

- 次のノードは「準備完了」状態ではありません。NodesList

- CPU使用率は、次のノードで過負荷になる可能性があります。NodesList

- ディスク使用量は、次のノードで過負荷になる可能性があります。NodesList

- 次のノードでは、メモリ使用量が過負荷になる可能性があります。NodesList

- 認証設定エラー(誤った設定を指定)

- 次の動的ノードファームのURLでSanitizationServerに接続できませんでした。FarmInfo

- Votiro Cloud Evaluationバージョンは、実稼働環境では使用できません。これは、次の動的ノードファームのURLで使用されています。FarmInfo

- 選択したCDRプロバイダー(CDRProviderName)に一致するライセンスがありません

- ウイルス対策スキャンは、現在のライセンス条項には含まれていません。マッチングライセンスを購入してください

- 次の動的ノードファームURLでCategoriesProviderServerに接続できませんでした。FarmInfo

- 次のサービスの一部のレプリカが実行されていません。ServicesList

- 現在、スタンバイリモートブラウザはありません

- DNS設定が完了していません。[設定] | [設定]で、少なくとも1つの内部DNSアドレスと1つの外部DNSアドレスを入力します。 DNS

- 管理コンソールのFQDNが設定されていません。管理コンソールを安全に使用するには、[設定]、[設定]の順にFQDNを入力します。 SSL

- 一部のユーザーは複数のActiveDirectoryグループに関連付けられているため、複数のShieldプロファイルに関連付けられています。これにより、Shieldポリシーの実施に一貫性がなくなる可能性があります。各ユーザーは、単一のShieldグループに参加することをお勧めします。

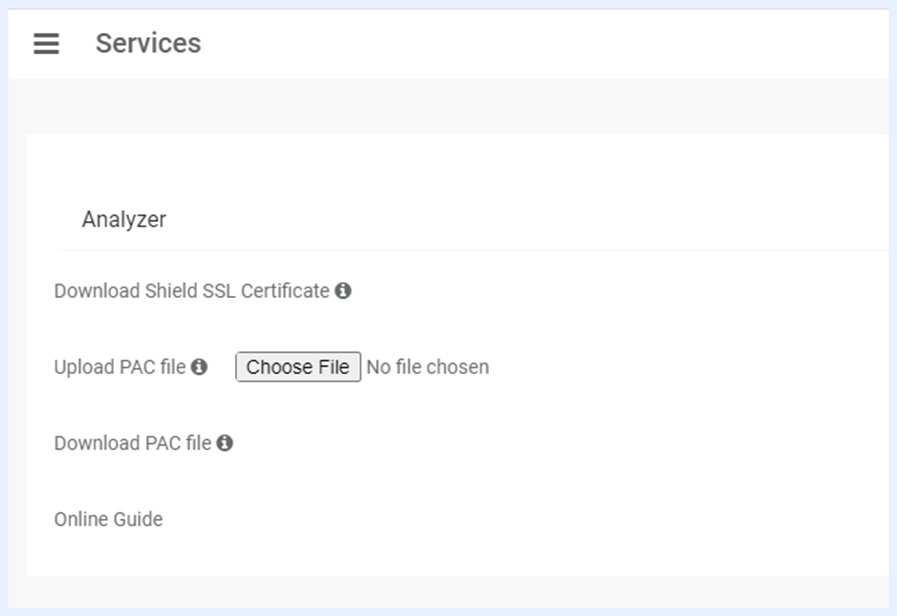

7.5.11. サービス¶

このセクションには、次のサブセクションで構成されたいくつかのサービスが含まれています。

アナライザ¶

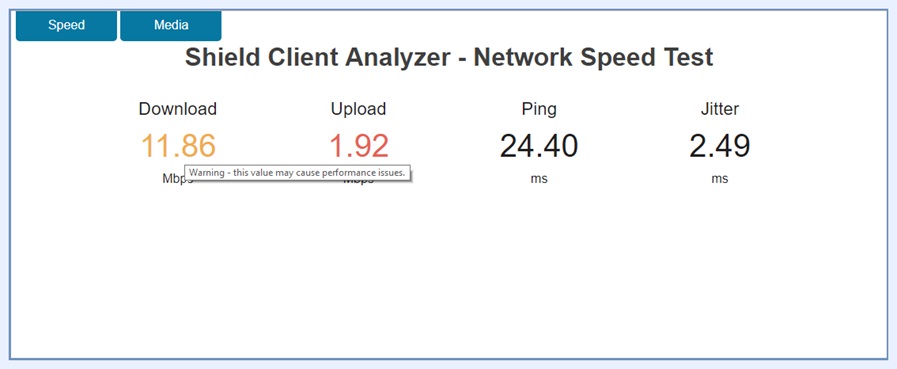

Ericom Shieldには、ShieldAnalyzerツールが組み込まれています。Shieldシステムが過負荷またはストレス下にあると思われる場合は、このツールを使用することをお勧めします。 Shieldアナライザには、次の2つの機能があります。

- クライアントアナライザー-この機能は、エンドユーザー側でシステムパフォーマンスをチェックします。

- 完全なシステムヘルスチェック-この機能はシステムを内部的にチェックし、システムのすべての側面が正しく機能していることを確認します。

クライアントアナライザーを開く¶

このオプションを選択して、クライアントアナライザを新しいタブで開きます。[クライアントアナライザー]ページには、次のオプションが含まれています。

- システム速度テスト

このタブでは、Shieldが実行されているシステムの速度テストを実行できます。[開始]を選択してテストを開始します。結果が表示されると、一部の結果が色付きで表示される場合があります(警告/エラーを示すため)。色付きの結果にカーソルを合わせて、関連するフィードバックを確認します。

- ローカルメディアストリーミング

[メディア]タブで利用できます。Shieldがオフラインのときに、ローカルのShieldコンテナで高品質のメディアをストリーミングするため、Shieldのパフォーマンスとシステムの問題を区別できます。これは、Shield機能の良い指標です。メディアが適切に再生されているが、Shieldが期待どおりに機能していない場合は、ネットワークの問題または遅延が原因である可能性があります。

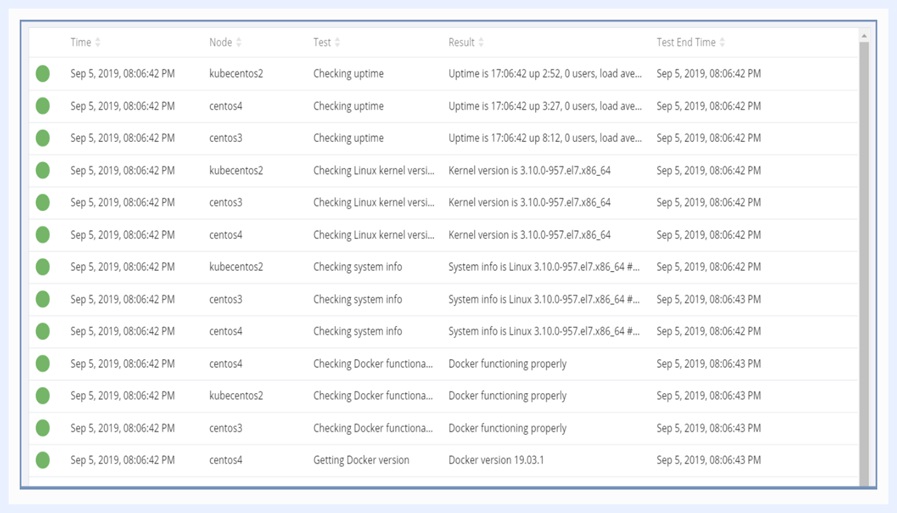

フルシステムヘルスチェックを実行する¶

このオプションは、システム全体で実行される一連のチェックを開始し、システムステータスを理解し、システムの弱点とストレスのあるコンポーネントを見つけるために使用されます。この操作はシステムにストレスを与えます。システムリソースを消費し、テストの実行中にパフォーマンスが大幅に低下する可能性があります。実行されたテストも定期的なテスト中に(部分的に)実行されますが、このシナリオでは、これらのテストは管理者によって手動で開始されます。結果は次のように表示されます。

色付きのインジケーターは、成功/警告/エラーの結果を示します。結果を確認すると、問題のある領域を簡単に示すことができます。

これらのチェックは、使いやすく、非常に便利で生産性の高いツールを提供するために、新しい追加のテストで常に強化されています。

さらに、このセクションから他のいくつかのオプションをアクティブにすることができます。

- Download Shield SSL Certificate (Shield SLL 証明書をダウンロード)

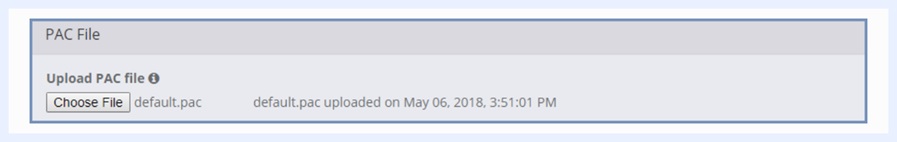

- PACファイルをアップロードする

ShieldにアップロードするPACファイルを選択します。最後にアップロードされたPACファイルの日付/時刻が管理者に表示されます。

PACファイルは、任意の管理ノードで実行されているShieldWebサービスコンポーネントで利用できます。PACファイルを使用するようにエンドユーザーブラウザを設定するには、[自動設定スクリプト]フィールドを http://<ShieldHostname>/default.pac に設定します。

- PACファイルをダウンロード

[ダウンロード]オプションを選択して、デフォルトのPACファイルをローカルにダウンロードします。特定の環境要件を満たすために必要なPACファイルに変更を加えてから、上記の手順を使用して新しいPACファイルをアップロードします。

- オンラインガイド

「オープン」 オプションを選択すると、新しいタブで Shield オンラインドキュメントのページが開きます。

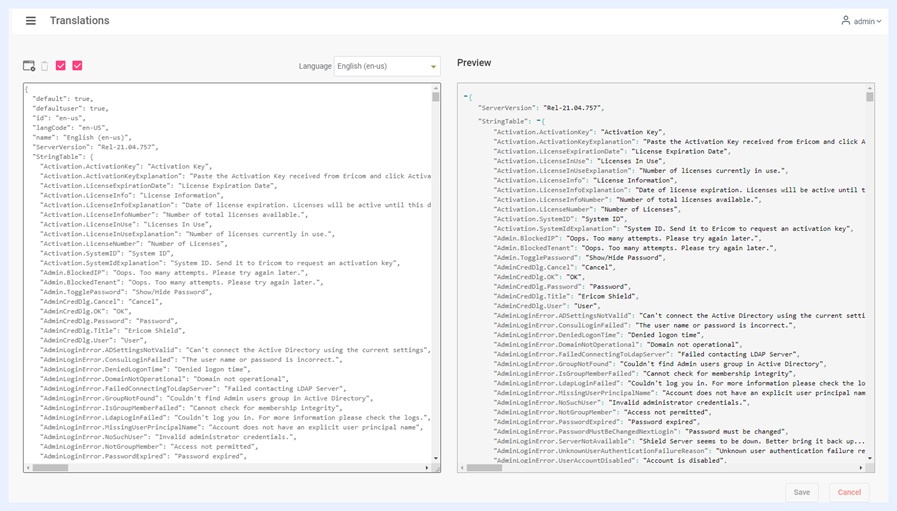

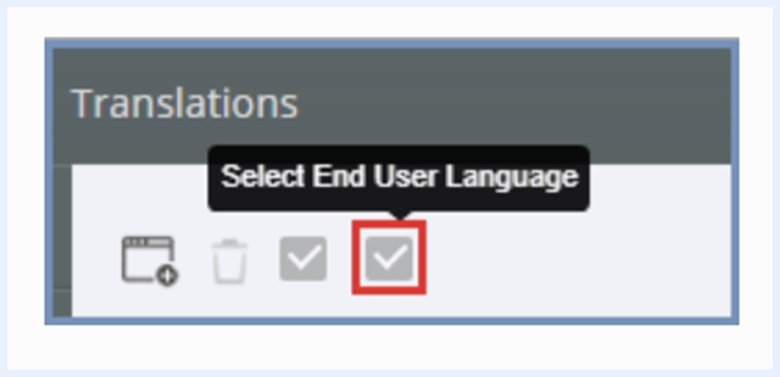

7.5.12. 翻訳¶

Ericom Shieldシステムには、デフォルト言語として英語(US)が付属しています。日本語も公式にサポートされています。以下に詳述する手順を使用して、他の言語をShieldに追加できます。

管理コンソールのこのセクションでは、新しい言語を追加したり、既存の言語ファイルを編集したりすることができます。

言語ファイルには、すべての管理コンソール文字列(ラベル、メッセージ、ダイアログなど)とすべてのエンドユーザーメッセージ(通知、ステータス更新、CDR関連メッセージなど)が含まれています。

管理コンソールの表示言語、エンドユーザー言語、またはその両方として言語ファイルを選択できます。選択するには、上部にある目的のチェックボックスをオンにします。

つまり、管理が英語であるが、エンドユーザーがフランス語を好む場合は、管理コンソールの表示言語としてEN言語ファイルを選択し、エンドユーザー言語としてFR言語ファイルを選択します。

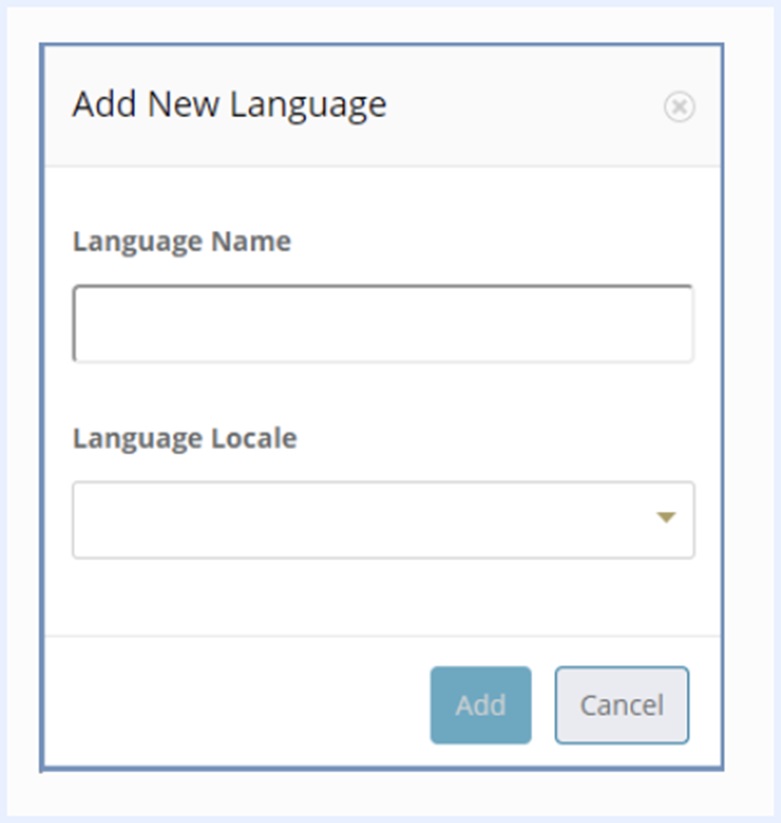

新しいアプリケーションを追加する¶

ツールバーの左上にある[新しい言語の追加]オプションをクリックします。必要な言語の名前と言語ロケールを入力し、[保存]をクリックします。

新しく追加された言語が、使用可能な言語のリストに表示されます。

[言語]ドロップダウンリストから新しい言語を選択します。選択すると、ラベル、文字列、メッセージなどに変更を加えることができます。完了したら、すべての変更を保存します。必要に応じて、管理コンソール/エンドユーザー言語のチェックボックスを選択します。管理コンソール言語として定義されたファイルに変更が加えられた場合、ファイルは再ロードされ、変更はすぐに有効になります。

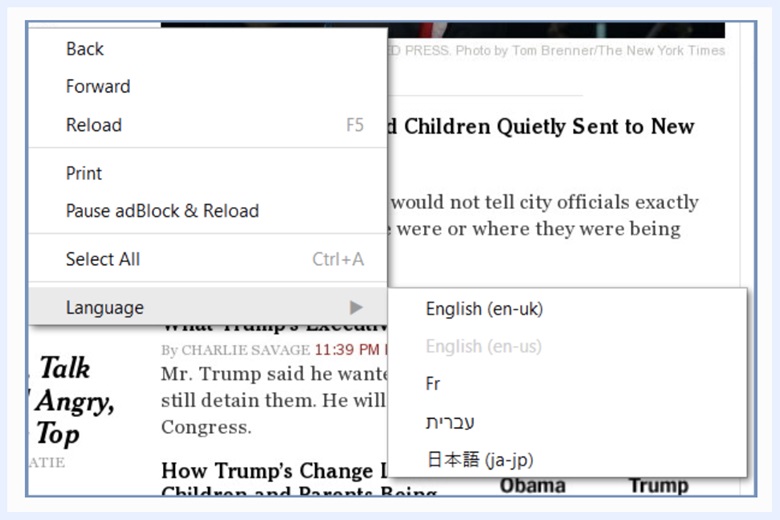

エンドユーザのテスト¶

エンドユーザーに表示されるすべての文字列は、(管理コンソールの文字列とともに)言語ファイルで定義されます。ユーザーは、右クリックメニューを使用して目的の言語を選択できます。

使用可能な言語は、管理者で定義された言語です。Shieldシステムによって生成されるすべてのテキストは、エラー、メッセージ、ステータスの詳細など、選択した言語の影響を受けます。選択した言語はエンドユーザーのためにローカルに保持され、現在および将来のセッションに影響します。

- エンドユーザ・ポイントのカスタマイズ

Shieldを使用するときにエンドユーザーが受信するメッセージ(エラーメッセージ、ブロックされたURLなど)を変更することができます。可能な変更は次のとおりです。

- 追加のテキスト(タイトル、説明など)

- テキストの色、フォント、サイズを変更する

これは、メッセージ文字列内のhtmlタグを使用して実行できます。エンドユーザーの文字列の前にはSTR_が付いています。検索オプション(CTRL F)を使用して特定の文字列を検索し、必要に応じて変更します。文字列が更新されて保存されると、変更が有効になります。

ネイティブブラウザ言語¶

ブラウザの母国語を定義するには、次の手順に従ってください。

管理コンソール|翻訳-リストから目的の言語を選択し、[エンドユーザー言語の選択]をマークします。

選択した言語は、ブラウザの母国語を決定するために使用されます。

韓国語¶

韓国語の入力は日本語と競合する可能性があります。Shieldで韓国語のキーボード入力を使用するには、次の手順を実行してください。

- 上記のように、新しい言語として韓国語をShield AdministrationConsoleに追加します

- ブラウザで、右クリックメニューを使用して、エンドユーザー言語として韓国語を選択します

7.5.13. プロファイル¶

プロファイルテーブル¶

このテーブルには、システムで定義されているプロファイルが表示されます。プロファイルを使用すると、管理者は特定のグループメンバーシップに基づいて異なるユーザに個別のポリシーを適用できます。使用可能なアクションは次のとおりです: Add New Profile (プロファイルの追加)、Delete Profile (プロファイルの削除)、およびRefresh (更新)。

テーブルには、All という名前のデフォルトプロファイルが含まれています。特定のプロファイルに関連しないすべてのドメインポリシー(ポリシーテーブルで定義)は、デフォルトで All プロファイルに関連しています。

新しいプロファイルを作成するには、Add New Profile (新しいプロファイルの追加) オプションを選択します。プロファイル名を入力し、それを1つ以上のActiveDirectoryグループに関連付けます。コメントフィールドはオプションです。

注意

このオプションは、[LDAP有効]設定が[はい]に設定されている場合にのみ使用できます。それ以外の場合は、オプションが無効になっています。

プロファイルを作成すると、ポリシーを定義して、このプロファイルにポリシーを割り当てることが可能になります。プロファイルのポリシーの設定については、「ポリシー」を参照してください。

既存のプロファイルを編集するには、テーブル内の特定のエントリを選択すると、プロファイルの詳細を示すダイアログが表示されます。必要に応じてフィールドを変更します。コメントを除くすべてのフィールドに値が必要です。

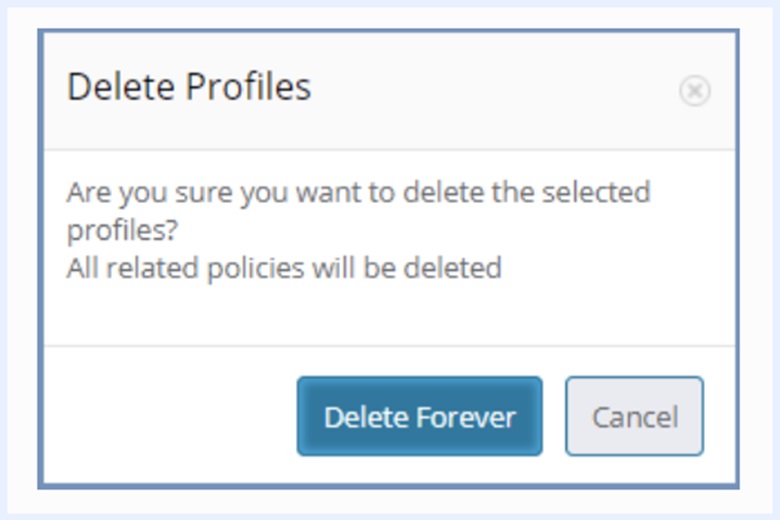

(Delete Profile (プロファイルの削除) オプションを使用して)プロファイルを削除すると、関連するポリシーもすべて削除されます。このアクションは元に戻すことができないため、アクションを実行する必要があることを確認するメッセージが表示されます:

関連するポリシーの削除を回避するには、最初にポリシーセクションでポリシーを表示し、引き続き必要なポリシーを再度割り当てます。

注意

各ユーザを単一の Shield プロファイルのみに関連付けることを強くお勧めします。ユーザが複数のグループに関連付けられている場合、複数の Shield プロファイルにつながる可能性があり、Shield ポリシーの適用に一貫性がなくなる可能性があります。 この場合、ダッシュボードに警告メッセージが表示され、目前の問題を説明します。

SAML認証を使用する場合、IdPでShieldアプリケーションに必要なグループを割り当て(詳細はこちら)、グループ属性を適切に定義してください。その後、Shield Profiles テーブルで新しいプロファイルを作成し、一致する IdP グループにマッピングしてください。これらの手順を行わないと、エラーが発生する可能性があります。