5.3.3. テナント管理コンソール¶

導入¶

次の URL からウェブベースの管理コンソールを起動します: https://admin.ericomcloud.net:443/ 管理コンソールの使用は Chrome ブラウザで行うことをお勧めします。

Web インターフェイスは、水平解像度 1440 ピクセルに最適化されています。

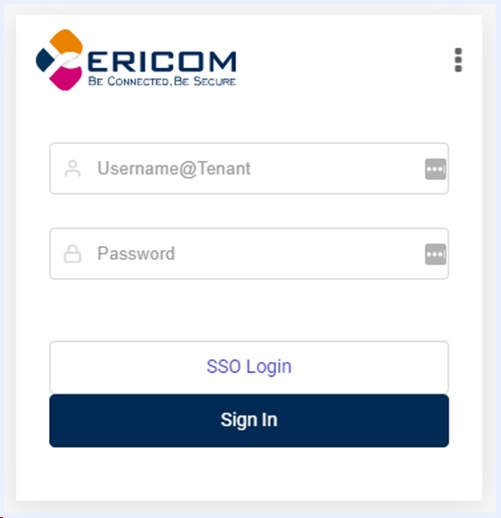

資格情報はテナントの作成時に Shield Service で定義されます。入力は次の形式で行います:

- Username@Tenant (例: admin@TenantName)

- パスワード

いずれのフィールドでも大文字と小文字が区別されます。

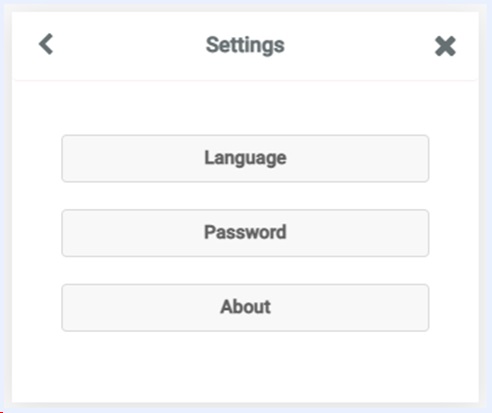

設定メニュー¶

設定ボタンをクリックすると、メニューが表示されます。

| 設定 | 説明 | オプション |

|---|---|---|

| 言語 | Admin Portalの言語を変更する。 | 英語(米国)、英語(英国)、日本語、韓国語 |

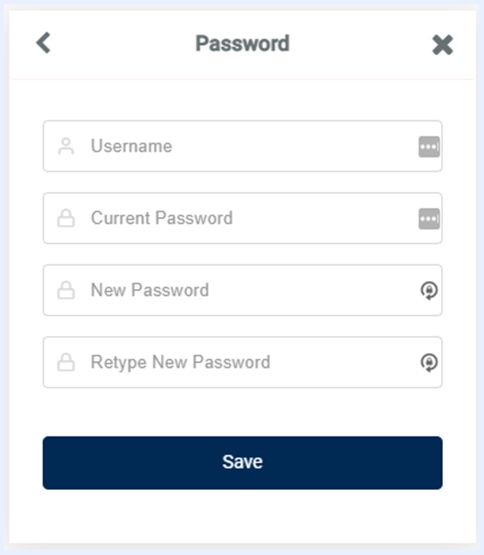

| パスワード | ローカルアドミニストレーターユーザーのパスワードを変更する。 | ユーザー名@tenant を入力

現在のパスワードを入力

新しいパスワードを入力

もう一度新しいパスワードを入力

保存をクリック

|

| 概要 | 現在のサービスリリース、テクニカルサポートのメールアドレス、オンラインドキュメントへのリンクが表示されます。 | - |

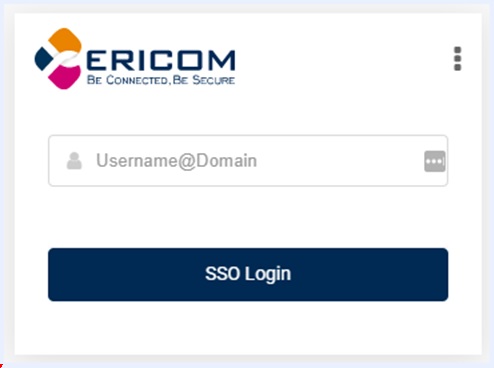

SSO ログイン¶

管理者は、(テナントの定義に従って)SAML 資格情報を使用してログインすることもできます。

その場合は、「 SSO ログイン 」(左下)を選択すると、以下のダイアログが開きます:

「 Username@Domain 」の入力を行い、「 SSO ログイン 」オプションを選択します (ドメインはフィールド Domain List (ドメインリスト) でテナントごとに定義する必要があります) 。ユーザは、SAML 資格情報を使用して管理コンソールにログインします。

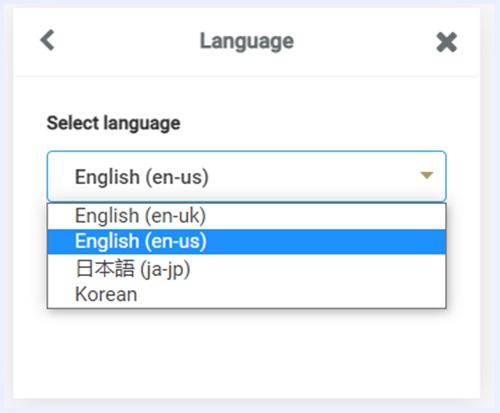

ユーザインターフェース言語を選択する¶

管理コンソールのユーザインターフェース言語を変更するには、右上のコンテキストメニューをクリックして、設定画面を開きます:

注意

パスワードオプションは、資格情報ログインダイアログでのみ使用できます (SSO ログインを選択すると表示されません)。

言語オプションを選択します

一覧から目的の言語を選択し、システムにログインすると、選択した言語がユーザインターフェースに使用されます。

パスワードを変更する¶

注意

このオプションは、資格情報サインインオプションを使用している場合のみに利用できます。

ログインパスワードを変更するには、設定画面に移動して、「 パスワードの変更 」オプションを選択します。

現在のパスワードと新しいパスワード (2回) を入力し、保存を押します。新しいパスワードを使用して管理コンソールにログインします。

管理コンソールの使用¶

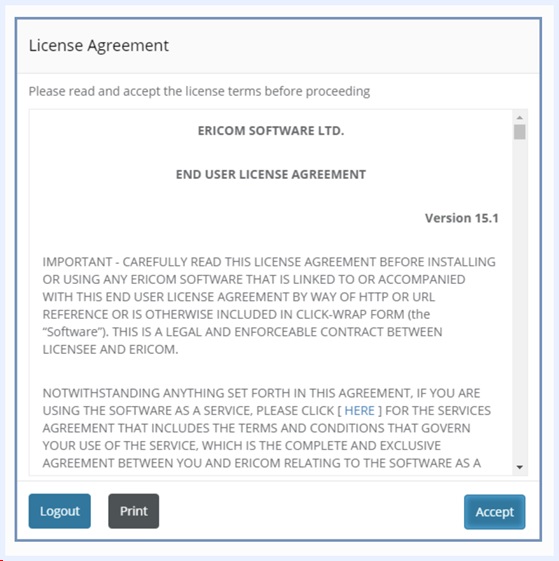

管理コンソールを初めて開くと、使用許諾契約(EULA)が表示されます。管理コンソールにアクセスするまえに、EULA に同意する必要があります。このポップアップは、同意が行われるまで表示され続けます。

EULA はポップアップから印刷できます。EULA に同意できない場合は、「サインアウト」を選択して管理コンソールを終了してください。

EULA に同意すると、コンソールを使用できるようになります。

この管理コンソールは、以下のパネルで構成されています:

ポリシー¶

Ericom Shield を使用することで、組織は事業活動を維持しながら外部の脅威から事業を適切に保護するさまざまなポリシーを定義できます。今日では、ほとんどすべての従業員が仕事を遂行するためにインターネットにアクセスする必要があります。Ericom Shield は、細かい設定なしでも一定レベルの保護を提供しますが、さらに踏み込んで、追加の保護を提供するポリシーを定義することもできます。例えば、インターネットへのフルアクセスを許可する代わりに、ホワイトリストに登録されたサイト以外のインターネットアクセスをブロックできます。または、すべてのサイトにフルアクセスを許可しながら、ホワイトリストに登録されたサイトのみでダウンロードを許可することもできます。このレベルの粒度は、このセクションに記載されているようにポリシーを定義することで実現できます。

ポリシーテーブル¶

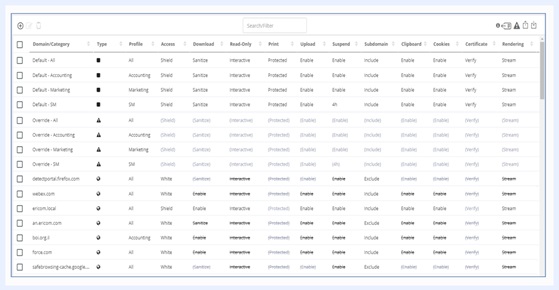

ポリシーは、特定のドメイン、IP アドレス、またはカテゴリごとに定義できます。さらに、システム全体に反映されるシステムデフォルトポリシーと上書きポリシーがあります。システムには、ポリシーごとに事前定義されたデフォルトが含まれています。上書きポリシーは、管理者がシステム全体を完全に制御できるようにする非常に便利なツールです。システムデフォルトポリシーおよび上書きポリシーについては、下記を参照してください。

ポリシーは、特定のプロファイルごと、またはデフォルトの All プロファイルごとに定義できます。

ポリシーテーブルには、ドメイン、IP アドレス、およびカテゴリのリストと、それらが定義されたポリシーが含まれています。

注意

カテゴリは、一致するライセンスが存在し、システムでカテゴリが有効になっている場合にのみテーブルに表示されます。

特定のエントリがドメイン/IPアドレスまたはカテゴリを表すかどうかを識別するには、タイプアイコンを確認します。

ポリシーテーブルは、次の 2つのモードで表示できます: コンパクトモードと詳細モード。コンパクトモードには、次のフィールドが含まれます: ドメイン/カテゴリ、タイプ、プロファイル、アクセスとコメント。詳細モードには、すべてのテーブル列が含まれます(詳細は下記を参照)。

注意

Shieldには、Chrome および Firefox を介して Shield でスムーズにブラウジングできるように、事前定義されたルールがいくつか付属しています。これらのポリシーはそのままにしておくことをお勧めします。

上部ツールバー¶

テーブル上部のバーでは、次のアクションを使用できます:

左側 - ポリシーの追加、編集、削除。右側 - 情報、コンパクト/詳細モード、上書きポリシーの表示/非表示、エクスポート、インポート。さらに、特定のエントリを検索したり、特定の値でフィルタリングしたりするための検索/フィルタボックスが中央にあります。

検索/フィルタは、次のフィールドで実行できます: ドメイン/カテゴリ、プロファイル、アクセスとコメント。

システムのデフォルト¶

システムのデフォルトポリシーがテーブルに表示されます (通常は最上部)。エントリのタイトルは Default - Profile Name となっています。デフォルトのプロファイルは ALL プロファイルです。新しいプロファイルを作成すると、デフォルトのエントリがポリシーに自動的に追加されます。これは、デフォルトでは表示されない上書きにポリシーにも当てはまります。

デフォルトの値を編集するには、特定の行を選択し、「編集」オプションを選択します。目的の値を変更して、アクションを確定します。この変更は、このポリシーのデフォルト値を持つテーブル内のすべてのドメイン/カテゴリに影響します。事前定義された値を持つドメイン/カテゴリは影響を受けません。

ポリシーの階層¶

システムに存在するより詳細で具体的なルールが優先されます。

エンドユーザが特定のドメインを参照すると、以下の手順が実行され、そのドメインへのアクセス方法(および参照されるポリシー)が決定されます:

- システムで認証が定義されている場合、ユーザのプロファイルが照合され、そのプロファイルに基づいてルックアップが実行されます。それ以外の場合、一般的なプロファイル All が参照用に使用されます。

- ドメインがポリシーテーブルで検索されます。そこで特定のルールに一致する場合は、定義済みのポリシーに従って動作します。

- それ以外の場合、ドメインのカテゴリがポリシーテーブルで検索されます。一致する場合、定義されたカテゴリポリシーに従って動作します。

- それ以外の場合は、プロファイル/システムのデフォルトのポリシー値に従って動作します。

新しいポリシーを追加する¶

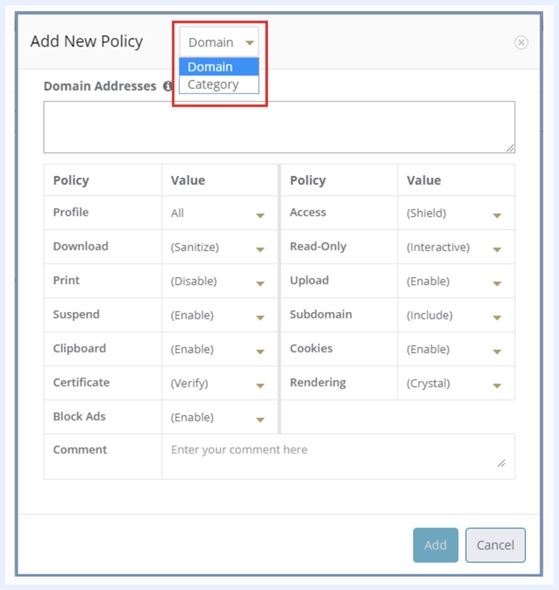

ポリシーテーブルに新しいドメイン/IP アドレス/カテゴリを追加するには、「追加」アイコン(上部バーの左側)を押します。

「新しいポリシーを追加」ダイアログが開きます:

このダイアログは、新しいドメインと IP アドレスを追加するために使用します。カテゴリを追加するには、上部の「カテゴリ」オプションを選択すると、ダイアログが変化します。詳細については、以下を参照してください。

ダイアログが開き、現在のシステムデフォルトオプションが(選択したプロファイルごとに)適用されます。「ドメインアドレス」フィールドにドメイン/IPアドレスを追加します。複数のアドレスを追加する場合には、改行して区切ります。ドメインは、例えば bbc.com や www.bbc.com のように指定できます。ポリシーはドメイン全体を参照するため、特定の URL(例: http://www.bbc.com/news/ など)はサポートされていません。ドロップダウンリストの値を使用して、このポリシーに必要なオプションを定義します。完了したら、「追加」ボタンをクリックします。

追加されたドメイン/IP アドレスは、既存との重複がないか検証されます。これは、同一のドメイン/IP アドレスに対して複数のポリシーで異なるオプションが適用され、そのドメイン/IP アドレスへの接続でエラーが発生するのを防止するためです。同じドメイン/IP アドレスが異なるプロファイルに表示される場合がありますが、これは重複とは見なされません。 重複が存在する場合は、(特定のプロファイルに)ドメインがすでに存在することを示すメッセージが表示されます。ダイアログが開いたままになり、ユーザは入力した詳細を変更できます。

検証チェックが正常に完了すると、ダイアログが閉じ、新しいドメイン/IP アドレスがテーブルに表示されます。上書き値が設定されている場合を除き、各ドメインポリシーはシステムデフォルトポリシーよりも優先されます。

ドメインがアクセスポリシーでホワイトとしてマークされている場合、特定のドメインのみが許可されていることを確認する通知が管理者に発行されます。また、このサイトからのリダイレクトはそれらもホワイトリストに登録されていない限り許可されません。さらに、ポリッシーがテーブルに表示されると、ホワイトリストに登録されたドメインに関係ないすべての設定が取り消し線付きのテキストとして表示されます。

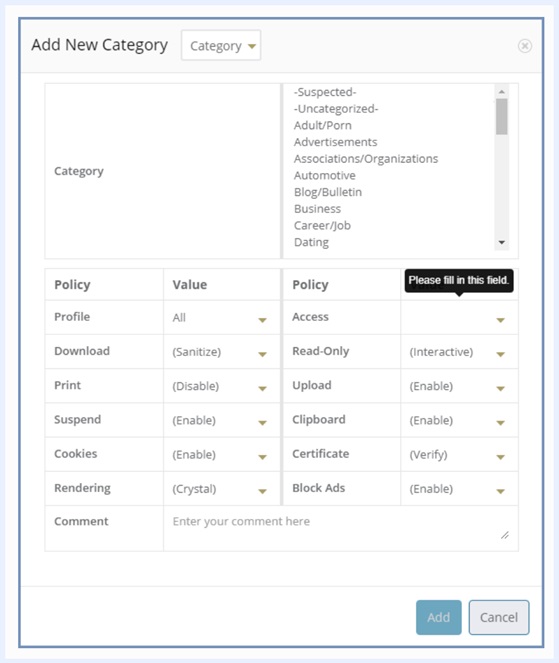

新しいカテゴリを追加する¶

注意

このオプションは、対応するライセンスアドオンがあり、カテゴリがシステムレベルで有効になっている場合にのみ使用できます。

カテゴリを選択すると、ダイアログは「新しいカテゴリの追加」に変わります。

ダイアログが開き、(選択したプロファイルに一致する)現在のポリシーのデフォルト値が適用されます。「カテゴリ名」フィールドにあるドロップダウンリストからカテゴリを選択します。複数選択を使用して (CTRL/Shift キーを使用)、複数のカテゴリを同時に追加できます。必要に応じて(ドロップダウンリストの値を使用して)様々なポリシーを行うか、デフォルトをそのままにします。完了したら、「追加」ボタンをクリックします。

追加したカテゴリは、重複がないか検証されます。これは、同じカテゴリに複数の定義があり、ドメインがそのカテゴリに属すると識別されたときにエラーが発生するのを防止するためです。同じカテゴリが異なるプロファイルに表示される場合がありますが、これは重複とは見なされません。

重複が存在する場合は、カテゴリがすでに存在することを示すメッセージが表示されます(特定のプロファイルごとに検証)。ダイアログが開いたままになり、ユーザは入力した詳細を変更できます。

検証チェックが正常に完了すると、ダイアログが閉じ、新しいカテゴリがテーブルに表示されます。

既存のポリシーを編集する¶

テーブル内の既存のエントリを編集するには、該当するチェックボックスを選択してから、上部バーの「編集」オプションを選択します。(ポリシー、カテゴリ、ダイアログ、または上書きのいずれかに関係なく、選択したエントリに応じて)編集ダイアログが開きます。

すべての値を更新できます(新しいエントリを追加する場合と同様)。

値の更新が完了したら、ダイアログを確定すると更新した値が検証され(新しいドメインを追加するときと同じチェックが実行されます)、コミットされます。

注意

このセクションで行われた各更新は、検証およびコミットが行われた後、適用されるまでに少し時間がかかる場合があります。また、これらの変更は新しいセッションのみに影響し、実行中のセッションには影響しません。

事前定義されたポリシー¶

Shield には、いくつかの事前定義されたドメイン/IP アドレスが最初から付属しています。さらに、カテゴリが有効になっている場合、それらがポリシ-テーブルに含まれます。これらの事前定義されたポリシーには以下のようなものがあります:

- Detectportal.firefox.com - このサイトは、キャプティブポータルを使用しているかどうかを検出する際に Firefox により使用されます。このサイトは一般的に使用されており、Shield で期待どおりに機能するはずであるため、デフォルトでホワイトリストに登録されています。

- Safebrowsing-cache.google.com - セーフブラウジングは、ブラウザでスパムサイトやフィッシングサイトをブロックすることでそれらに対抗するのに役立つ Google のサービスです。Shield が機能している場合、このサービスは予期しない動作を引き起こします。このサイトは一般的に使用されており、非常に有益であるため、デフォルトでホワイトリストに登録されています。

ポリシーを CSV ファイルにエクスポート/インポートする¶

ポリシーを CSV ファイル形式でエクスポートおよびインポートすることができます。これは、ポリシーをテーブルに追加または変更する簡単な方法です。最初にテーブルをエクスポートしてから、CSV ファイルを編集(新しいポリシーの追加や既存のポリシーの変更)を行った後、そのファイルを管理コンソールでインポートすることをお勧めします。

エクスポート/インポートのメカニズムは、ドメインと IP アドレスのみに関連します。カテゴリは現在サポートされていません。

「エクスポート」オプション(上部バーの右側)を選択します。CSV ファイルがローカルにダウンロードされます。このファイルには、管理コンソールのポリシーテーブルと同じ列とエントリが含まれています。ファイル内のすべての値(列名、ポリシー値)は英語表記されます。ドメイン名やコメントが他の言語(日本語など)の場合、CSVファイル形式で出力すると文字が変わる可能性があります。

ファイルを正しく表示するには(後で正しくインポートするには)、以下の手順を実行します:

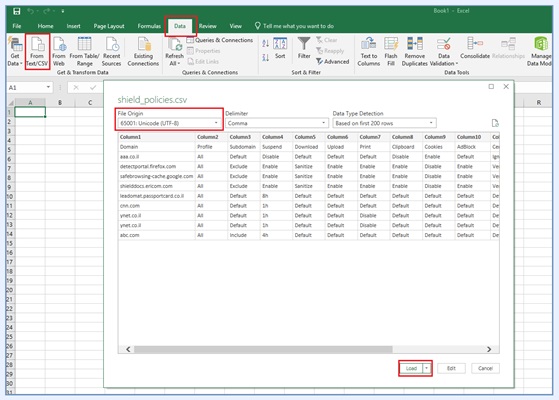

Excel を開き、新しい空のスプレッドシートを作成します。

「データ」タブに移動し、「テキスト/CSV から」オプションを選択します。目的のファイルを選択し、「インポート」を選択します。元のファイルを Unicode(UTF-8)に変更して読み込みます。

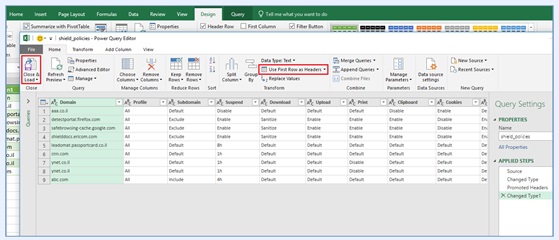

「クエリの編集」に移動します(Alt+Q または検索ボックスを使用)。

「最初の行をヘッダーとして使用する」を選択します。

閉じて読み込みます。

これで、CSV ファイルが正しく表示され、編集できるようになりました。必要な変更を加えて、CSV UTF-8(カンマ区切り)形式で保存します。

各ポリシーに有効な値を入力してください。値が正しくないとエラーになります。

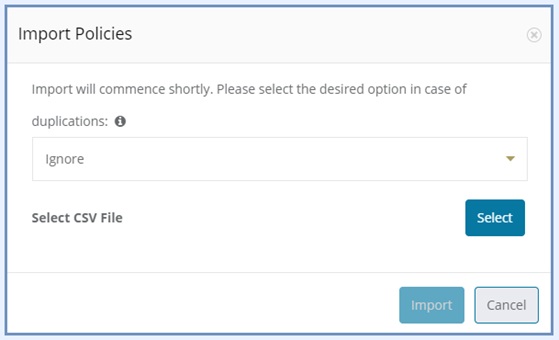

CSVファイルの準備ができたら、「インポート」オプション(上部バー右側)を選択します。

以下のようなダイアログが開きます:

CSV ファイルとポリシーテーブルが重複している場合に行うアクションを選択します。各エントリは、ドメイン名とプロファイルで構成されるキーによって定義されます。これらのキーは、重複を識別するために使用されます。使用できるオプションは以下のとおりです:

- 無視する - 重複するエントリが見つかった場合、その行を完全に無視して次のエントリに進みます。

- 上書き - 重複するエントリが見つかった場合、(データが有効な場合)それを検証し、テーブル内の既存エントリを上書きします

注意

CSV ファイルをインポートすると、テーブルに新しいエントリが追加される場合があります。 ポリシーの削除は、「削除」オプションを使用して、ポリシーテーブルから直接実行します。

ファイルを選択し、「インポート」を押します。

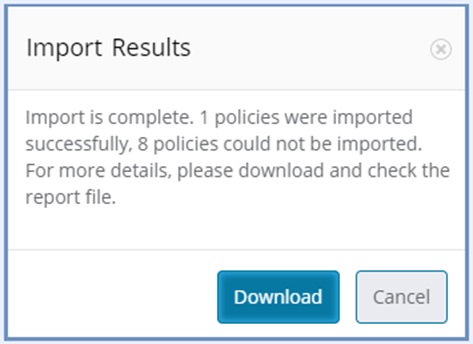

インポートプロセスが開始され、CSV ファイルのすべてのエントリがチェックされ、そのデータが検証されます。

インポートが成功し、エラーが検出されなかった場合、緑色の通知が短時間表示されます。何らかの理由でインポートが失敗した場合(例: 値が無効、プロファイルが存在しない、上書きオプションを使用せずエントリが重複している)、以下のメッセージが表示されます:

ユーザは、レポートファイルをダウンロードして、インポートプロセスに失敗したポリシーを確認できます。このレポートは CSV ファイルで、失敗したエントリと失敗の理由が含まれています。このファイルを使用して、失敗したエントリを修正し、再度インポートを行います(このときは、上書きオプションを選択していることを確認してください)。

ポリシー機能¶

以下のポリシーが利用可能です。

- アクセス - ドメインが次のいずれであるかを定義します:

Shield - Shield を介して分離して開く

- 許可 - プロキシ経由で開きます(2021 年 7 月以前は、White とラベリングされていました)。

- - この設定は、 URL リダイレクトセッションには適用されません。- この設定により、 SSL をチェックする際のフィッシングおよび疑わしい URL の検出が改善されます。

- SSLインスペクション無しで許可 - SSL バンピング(暗号化)なしでプロキシ経由で開きます

- - ホワイト定のアンチウイルスはここでは適用されません。- この設定は、 URL リダイレクトセッションには適用されません。- バンピングなし設定は、フィッシングドメインのみを検出し、URL は検出しません。- 一部の Web サイト(金融サービスなど)では、SSL チェックがブロックされているため、この設定が必要です。

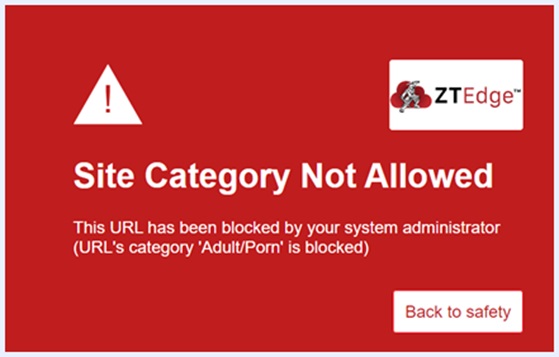

拒否 - アクセスを拒否し(2017 年 7 月以前は、これは Black とラベリングされていました)、ブロックメッセージを表示します

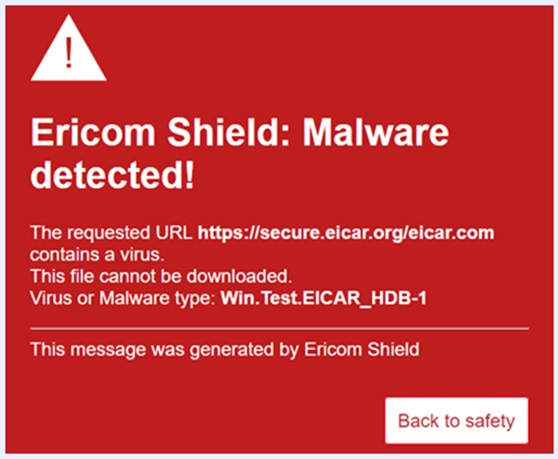

Shieldモードでのダウンロード - 指定したドメインからファイルをダウンロードしてサニタイズできるかどうかを定義します。使用できる値は以下のとおりです:

- 許可 - ファイルがダウンロードされます (保護なし)

- ブロック - ファイルのダウンロード、サニタイズ、プレビューができません。

- プレビュー - ファイルは(専用のpdfビューアで)プレビューのみ可能で、ダウンロードはできません。

- アンチウイルス - シングルAVスキャン

- Only CDR

- Full CDR - ファイルがサニタイズされ、サニタイズが成功した場合、ファイルがダウンロードされます。ファイルがアンチウィルスによってブロックされた場合、または実行可能ファイルが見つかった場合は、ブロックメッセージが表示されます。

- True File - ファイルの種類を確認する

- Av Only - AVフルスキャン

- Fast AV - デュアルAVスキャン

- 1AV

読み取り専用 - ドメイン/カテゴリを読み取り専用モードで表示するか、対話式モードで表示するかを定義します。 Facebook、LinkedIn、Twitter、Dropbox のWebサイトが読み取り専用モードで開かれている場合、ログインフィールドと検索フィールドでの入力が許可され、他のすべての入力は無効になります。 これにより、ユーザはサイトをより効率的に使用できますが、一般的なフィールドにデータを入力/投稿することはできなくなります。

- 印刷 -ファイルを印刷できるかどうかを定義します。ファイルを印刷するときは、先にダウンロードしてから印刷するため、ダウンロードポリシーは印刷ポリシーに影響します。使用できる値は以下のとおりです:

- 有効 - ダウンロードポリシーに関係なく、印刷は常に可能です

- 保護 - 印刷は、ダウンロードが許可されている場合にのみ許可されます(有効化/サニタイズのいずれか)。ダウンロードが許可されていない場合、印刷も無効になります

- サニタイズ - 印刷が許可され、PDF 出力がサニタイズされます

- 無効 - 印刷は完全に無効になります

アップロード - ファイルを特定のドメインにアップロードできるかどうかを定義します。可能な値は次のとおりです。

- サスペンド - ドメインがアイドル状態のときに一時停止するかどうかを定義します。

- - 読み取り専用タブは 10 分後に停止されます- 読み取り/書き込みタブは 10 時間後に停止されます

- サブドメイン - ドメインのサブドメインを含めるかどうかを定義します。

- - たとえば、example.com がドメインとして定義され、サブドメインを「含む」とした場合、west.example.com と east.example.com の両方が含まれ、example.com に対して定義されたすべてのポリシー値の影響を受けます。それらをドメインセクションに明示的に追加する必要はありません。サブドメインを「含まない」とした場合、厳密な特定のドメインのみが一致します。たとえば、example.com がドメインとして定義され、サブドメインを「含まない」とした場合、www.example.com はポリシーに一致しません。

- クリップボード - クリップボードの使用を有効または無効にします

- 有効 - クリップボードの使用が許可されます(「設定 | エンドユーザオプション | クリップボード」で定義された文字数制限を使用)

- 無効 - クリップボードの使用はブロックされます

- 保護 - 分離されたセッションとローカルシステム間のコピー/貼り付けをブロックします。ただし、このポリシーオプションを共有する隔離セッションの間ではコピー/貼り付けを有効にします(「設定 | エンドユーザオプション | クリップボード」で定義された文字数制限を使用)

- クリップボードポリシーは、テキストと画像の両方に影響します。クリップボードを無効にすると、リモートブラウザとの間でテキストや画像をコピーして貼り付けることができなくなります。- クリップボードコントロール概要 : https://www.youtube.com/embed/e325DMI2Xag

クッキー - Cookie の使用を有効または無効にします(双方向) Shield では、Cookie のオリジナルの有効期限が保持されますが、2年に制限されます。

注意

多くのサイトは Cookie を使用した何らかの認証を使用しているため、Cookie をグローバルにブロックすると、これらのサイトは使用できなくなります。ただし、Cookie をブロックする主な理由は、マルバタイジングやリターゲティング(過去の検索に基づいて迷惑な広告を受信するなど)につながる 追跡用 Cookie を阻止することです。すべての Cookie をブロックすると、組織が必要とする一部のサイトで問題が発生する可能性があるため、必ずしも「デフォルト」レベルで Cookie をブロックするのではなく、特定のサイトのみをブロックするドメインレベルのポリシーを作成することを検討してください。

証明書 - HTTPS ドメインに信頼できる証明書があることを確認するか、証明書関連のエラーを無視するか(安全性が低下)、証明書エラーが見つかったらブロックするかを定義します。

- レンダリング - コンテンツのレンダリング方法を定義します。以下の 3つのオプションが利用可能です:

- フレーム - すべてのブラウザコンテンツはフレーム(画像)として転送されます。 DOM 要素、CCS、内部ロジック、および API 呼び出しは、クライアントから隠されます。

- ストリーム - すべてのメディア要素(Youtube など)が直接ストリーミングされます。他の要素はフレームモードとして転送されます。

- クリスタル - 一部のブラウザコンテンツ(安全とみなされている DOM 要素や CSS などの HTML 要素)はそのまま表示されます。有害である可能性があると見なされるその他の要素(内部ロジックや API 呼び出し)は、クライアントから分離されます。

- 広告ブロック - Webサイトの広告を有効または無効にします。広告はリソースを消費してパフォーマンスを低下させる可能性があるため、広告をブロックすることを強くお勧めします(デフォルトで有効になっています)。

- - 一部のサイトは、広告が無効になっていると正しく機能しない場合があります。これを解決するには、まず、その不具合が広告ブロックに実際に関連していることを確認します。そうである場合、該当するサイトごとに特定のポリシーを追加して、サイト内の広告を有効にします(広告ブロック = 無効)。 エンドユーザは、ブラウジング中に右クリックメニューオプション「Pause AdBlock & Reload」(AdBlock を一時停止してリロード)を使用して、ローカルで広告を無効にすることができます。これを使用した場合、現在のセッションのみに影響します。

許可モードでのアンチウイルス - ホワイトリストに登録されたサイトからダウンロードされたファイルのアンチウイルスチェックを有効または無効にします。

オートフィル - ローカルブラウザに保存されたパスワードの使用を有効または無効にします。

クライアント証明書 - 構成された証明書を使用して、分離された Web サイトへの認証を行います(クライアント証明書認証をサポートしている場合)。証明書は、テナントの「設定 | クライアント CA 証明書」の下にアップロードされます (詳細についてはツールチップを参照してください)。

データロス防止 - データ損失防止(DLP)の使用を有効または無効にします。

ホワイトCookieを継承 - 「ホワイトCookieを継承」を有効にすることで分離されていないドメインの既存クッキーを分離セッションに渡すことが可能になります。

カテゴリ¶

Shield プロキシは、カテゴリアドオンを使用して有効にできます。 有効にすると、カテゴリごとにポリシーを定義できます。 以下は、使用可能なすべてのカテゴリと内部 ID を示した表です。 ID は、ポリシーテーブルをエクスポートおよびインポートするときに使用されます。

| カテゴリ名 | カテゴリ ID |

|---|---|

| Adult/Porn(アダルト/ポルノ) | [C1] |

| Advertisements(広告) | [C2] |

| Associations/organizations(協会/組織) | [C3] |

| Automotive(自動車) | [C4] |

| Blog/Bulletin(ブログ/掲示板) | [C5] |

| Business(ビジネス) | [C6] |

| Career/Job(キャリア/仕事) | [C7] |

| Dating(出会い/恋愛) | [C8] |

| Drugs(薬物) | [C19] |

| Education(教育) | [C9] |

| Excessive(過激) | [C10] |

| Finance(ファイナンス) | [C11] |

| Gambling/Lottery(ギャンブル/宝くじ) | [C12] |

| Gov/Politics(政府/政治) | [C13] |

| Hoppy/Entertainment(娯楽) | [C14] |

| IT Service(ITサービス} | [C16] |

| Illegal(違法) | [C15] |

| Kids(子ども) | [C17] |

| Life/Culture(生活/文化) | [C18] |

| Messenger/Mail(メッセンジャー/メール) | [C20] |

| Miscellaneous(その他) | [C21] |

| Mobile/Telephony(携帯電話/電話) | [C22] |

| News(ニュース) | [C37] |

| Peer-To-Peer(ピアツーピア) | [C36] |

| Private IP Addresses(プライベート IP アドレス) | [C35] |

| Proxy/Remote control(プロキシ/リモートコントロール) | [C23] |

| Real Estate(不動産) | [C24] |

| Religions(宗教) | [C25] |

| Search Engines/Portals(検索エンジン/ポータル) | [C26] |

| Shopping/Auction(ショッピング/オークション) | [C28] |

| Social Networks(ソーシャルネットワーク) | [C29] |

| Sports(スポーツ) | [C30] |

| Tobacco/Alcohol(タバコ/アルコール) | [C31] |

| Travel(旅行) | [C32] |

| Various(多方面) | [C33] |

| Weapons(武器) | [C34] |

| -High Risk-(高リスク) | [C27] |

| -Med Risk-(中リスク) | [C100] |

| -Low Risk-(低リスク) | [C101] |

| -Uncategorized-(未分類) | [C-1] |

| -Phishing-(フィッシング) | [C102] |

Shield の高リスクカテゴリは以下のように定義されています:

| -High Risk-(高リスク) | Hacking/Cracking(ハッキング/クラッキング) |

|---|---|

| -High Risk-(高リスク) | Malware(マルウェア) |

| -High Risk-(高リスク) | SPAM(スパム) |

| -High Risk-(高リスク) | Spyware(スパイウェア) |

| -High Risk-(高リスク) | Botnets(ボットネット) |

| -High Risk-(高リスク) | Infected Sites(ウィルスに感染したサイト) |

| -High Risk-(高リスク) | Keyloggers(キーロガー) |

| -High Risk-(高リスク) | Mobile Malware(モバイルマルウェア) |

| -High Risk-(高リスク) | BOT Phone Home(BOT 電話のホーム) |

| -Phishing-(フィッシング) | Phishing Sites(フィッシングサイト) |

| -Uncategorized-(未分類) | Uncategorized Sites(未分類のサイト) |

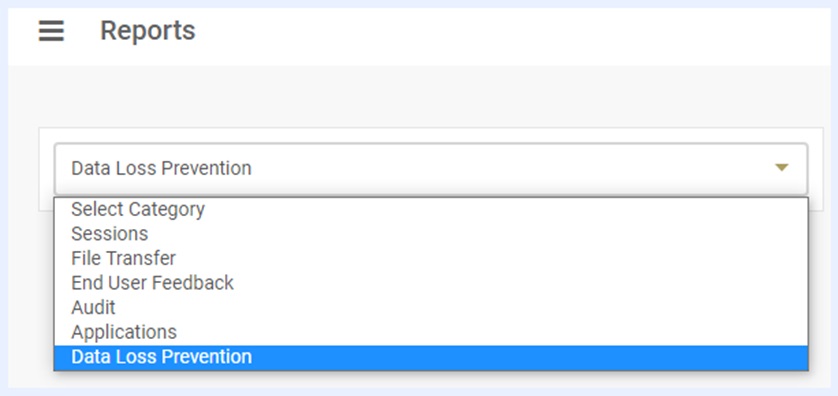

レポート¶

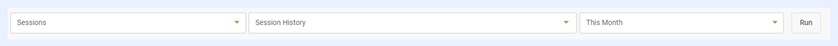

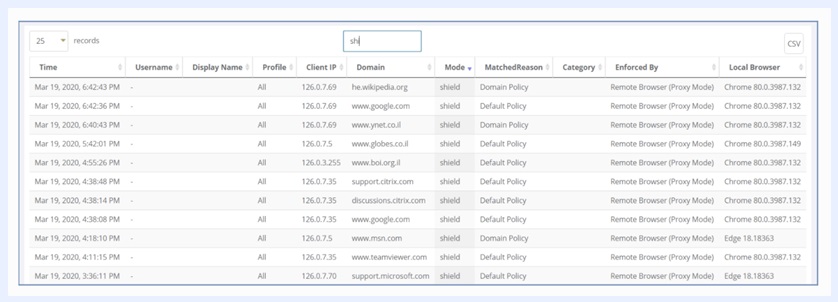

このセクションでは、Shield のロギングコンポーネントを使用して収集されたデータと情報を取得できます。これらのレポートは、分かりやすく役に立つ形式で表示されます。使用可能なレポートカテゴリは次のとおりです:

- Sessions(セッション) - ブラウジングセッション(アクティブおよび完了済み/履歴)とユーザセッション(現在アクティブなネームドユーザ)に関する情報を表示します。

- File Transfer(ファイル転送) - システム内のファイル転送に関する情報を表示します(ダウンロードされたファイル、ブロックされたファイル、および正常にサニタイズされたファイル)。

- End-User Feedback(エンドユーザのフィードバック) - エンドユーザが(セッション中に右クリックメニューオプションを使用して)送信したフィードバックを表示します。

- Audit(監査) - 管理コンソールにアクティビティを表示します。

- データ損失防止 - DLP エンジンで構成されたポリシーによってキャプチャされたアクティビティを表示します。

情報を取得するには、カテゴリ、レポートのタイプ、および時間フィルタを選択し、Run(実行)を押します。

結果が取得されます。Search(検索)オプションと export to CSV(CSV にエクスポート)を使用できます。

「Sessions | Sessions Risk Analysis」(セッション | セッションリスク分析)レポートには、各 URL のフィードの結果が表示されます。 Ericom Shield は、以下のフィールドを使用して脅威を検出します:

- Phishtank

- Netstar

- ZTEdge Thread Intelligence cloud

このレポートには、危険な URL の数も表示されます:

- Total Unsecure URLs Count(安全でない URL の総数):

- Phishing URLs(フィッシング URL):

- High Risk URLs(高リスク URL):

- Medium Risk URLs(中リスク URL):

- Low Risk URLs(低リスク URL):

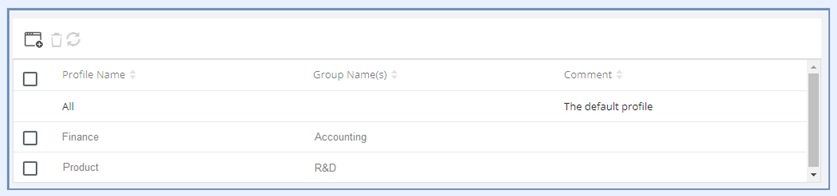

プロファイル¶

プロファイル¶

このテーブルには、システムで定義されているプロファイルが表示されます。プロファイルを使用すると、管理者は特定のグループメンバーシップに基づいて異なるユーザに個別のポリシーを適用できます。プロファイルは、認証設定に関連する場合(SAML ADFSが定義されている場合など)や、認証されたユーザグループがプロキシヘッダで Shield に渡される場合に関連することがあります。

使用可能なアクションは次のとおりです: Add New Profile(プロファイルの追加)、Delete Profile(プロファイルの削除)、およびRefresh(更新)。

テーブルには、All という名前のデフォルトプロファイルが含まれています。特定のプロファイルに関連しないすべてのドメインポリシー(ポリシーテーブルで定義)は、デフォルトで All プロファイルに関連しています。

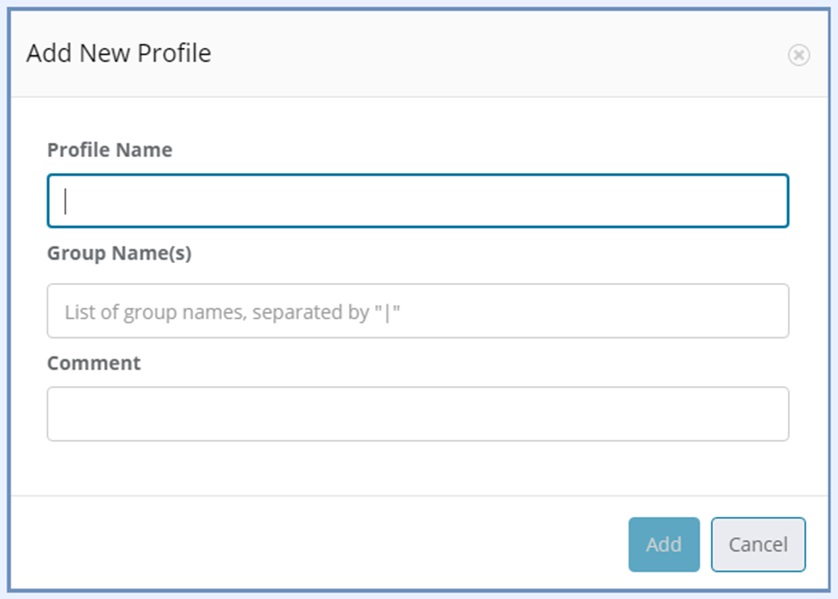

新しいプロファイルを作成するには、Add New Profile(新しいプロファイルの追加)オプションを選択します。以下のダイアログが表示されます:

| Profile name(プロファイル名) | 必須。Shield 管理コンソールでの内部使用(ポリシーテーブルなど) |

| Group Name(s)(グループ名) | 必須。複数のグループを 1つのプロファイルとして定義できます。外部(ADFSなど)で定義されたユーザグループと一致する必要があります。 |

| Comment(コメント) | オプション |

プロファイルを作成すると、ポリシーを定義してプロファイルに割り当てることができるようになります。詳細については、ポリシーのセクションを参照してください。

既存のプロファイルを編集するには、テーブル内の特定のエントリを選択します。プロファイルの詳細を示すダイアログが表示されます。必要に応じてフィールドを変更します。

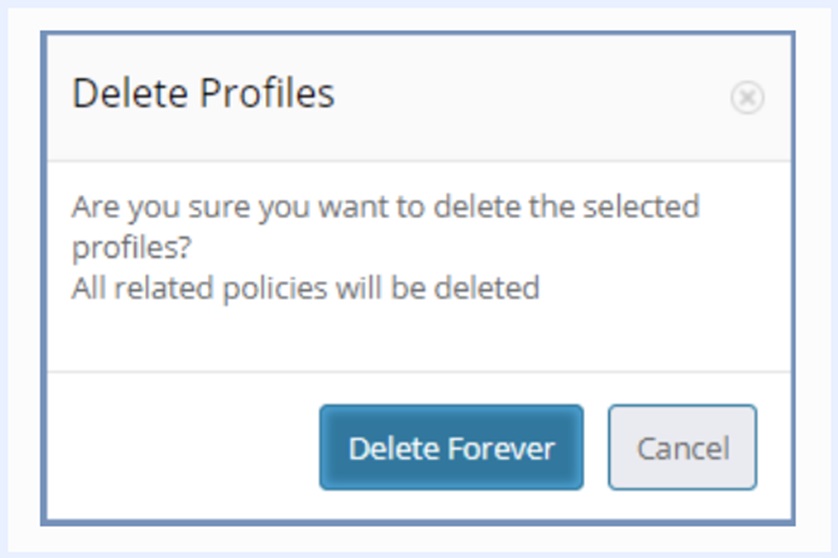

(Delete Profile(プロファイルの削除)オプションを使用して)プロファイルを削除すると、関連するポリシーもすべて削除されます。このアクションは元に戻すことができないため、アクションを実行する必要があることを確認するメッセージが表示されます:

関連するポリシーの削除を回避するには、最初にポリシーセクションでポリシーを表示し、引き続き必要なポリシーを再度割り当てます。

注意

各ユーザを単一の Shield プロファイルのみに関連付けることを強くお勧めします。ユーザが複数のグループに関連付けられている場合、複数の Shield プロファイルにつながる可能性があり、Shield ポリシーの適用に一貫性がなくなる可能性があります。

認証¶

Ericom Shieldは、エンドユーザと管理者の両方の認証および承認プロバイダとして SAML をサポートしています(詳細は以下の関連するサブセクションを参照)。

ユーザは SAML に基づいて識別でき、セッションプロファイルは SAML プロバイダからの情報に基づいて割り当てることができます。

Shield にアクセスすると、エンドユーザは ID プロバイダ(IdP)にログインするよう求められます。エンドユーザがすでに IdP から適切な SAML アサーションを受信している場合は、再度ログインする必要はありません。

サポートされている SAML IdP は、Okta、Azure、および ADFS です(ADFS には多少違いがありますが、Shield の観点からは他の IdP と同じように扱われます)。

詳細については、こちら を参照してください。

重要

SAML を有効にする前に、SAML ドメイン名を Ericom に通知してください。これは、SAML ドメインがテナントに追加される必要があるためです。

SAML 認証(エンドユーザ)¶

| 有効 | SAML 認証を有効または無効にします |

| Idp Login URL(IdP ログイン URL) | IdP がリモートログイン用に提供する URL |

| Idp Signing Certificate(IdP 署名証明書) | SAML 応答署名を検証するために IdP から提供される証明書 |

| IdP Decryption Key(IdP 復号化鍵) | 暗号化されている SAML 応答を復号するために IdP から提供される秘密鍵。オプション - IdP が SAML 応答を暗号化する場合のみに必要です |

| Idp Audience(Idp オーディエンス) | IdP で Shield を識別します(エンティティ ID とも呼ばれます)。通常は URL ですが、技術的には IdP と Shield の両方で構成されている任意の文字列にすることができます。システムのデフォルトを使用するには、空のままにします。 |

| IDPメタデータのインポート | ファイルまたは URL を使用して SAML メタデータをインポートする場合は、これを選択します。 |

Advanced(詳細)

| Session Timeout(sec)(セッションタイムアウト)(秒) | Shield SAML のセッションタイムアウト。セッションが期限切れになると、ユーザは IdP で再認証されます(単位: 秒) |

| Tenant Id Attribute(テナント ID 属性) | IdP が Shield テナント ID の値を見つけるために使用するユーザ属性の名前。 |

| Groups Attribute(グループ属性) | IdP が Shield グループの値を見つけるために使用するユーザ属性の名前。オプション。プロファイルを Shield で定義する場合に関連します。グループが IdP で適切に定義されていない場合、それらはプロファイルテーブルで定義できません(以下を参照)。 |

| Profiles Attribute(プロファイル属性) | IdP が Shield プロファイルの値を見つけるために使用するユーザ属性の名前 |

| IDPメタデータのインポート | ファイルまたは URL を使用して SAML メタデータをインポートする場合は、これを選択します。 |

SAML 認証(管理コンソール)¶

上記のサブセクションと同じ設定が含まれています。1つの違いは、Advanced(詳細)には Session Timeout(sec)(セッションタイムアウト)(秒)のみが含まれています。これは、他の 3つのフィールドは管理者に関係しないためです。

認証¶

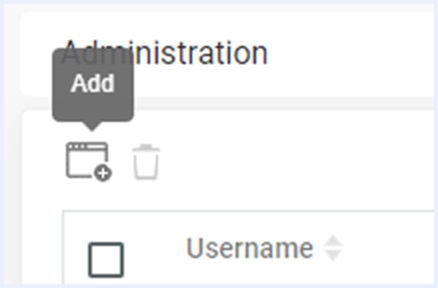

Authentication(認証)セクションでは管理コンソール用に追加のユーザを作成できます。 新しいユーザを作成するには、Add(追加)を選択します。

新しいユーザの詳細を入力します。

| フィールド | 設定の説明 |

| Type(タイプ) | 管理者ユーザのタイプを選択します。 資格情報タイプがサポートされています。 |

| Username(ユーザ名) | 新しいユーザのユーザ名を入力します |

| Password(パスワード) | 新しいユーザのパスワードを入力します |

| Role(役割) | Administrator(管理者)- テナントの完全な管理者

User(ユーザ)- テナントの読み取り専用およびレポートアクセス

|

| Email(Eメール) | ユーザのメールアドレス |

Add(追加)を選択して構成を完了します。

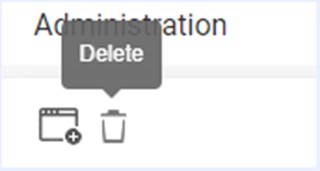

ユーザを削除するには、Delete(削除)を選択します。

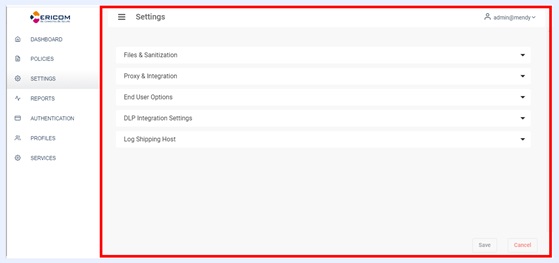

設定¶

このセクションには以下のサブセクションが含まれています:

ファイル & サニタイズ¶

これらの設定は、CDR サービスが Ericom Shield を介してファイルを処理する方法を制御します。

| プレビューファイルサイズ制限 (MB) | プレビューできる最大ファイルサイズを定義します。 |

| Download File Size Limit(MB)(ダウンロードファイルサイズ制限) | ダウンロードできる最大ファイルサイズを定義します。 |

| Upload File Size Limit(MB)(アップロードファイルサイズ制限) | アップロードできる最大ファイルサイズを定義します。 |

| Sanitize File Size Limit(MB)(サニタイズファイルサイズ制限) | サニタイズの最大ファイルサイズを定義します。この制限よりも小さいファイルは、ポリシーに従ってサニタイズされます。 この制限よりも大きい(かつDownload File Size Limitよりも小さい)ファイルは、サニタイズなしで直接ダウンロードされます。定義するファイルサイズを慎重に検討してください。 |

| Antivirus File Size Limit (MB) Antivirus | エンジン (CDR ではありません) で処理可能な最大ファイルサイズを定義します。 |

| Sanitize File Size Exceeded Alternate Policy | ファイルが大きすぎてサニタイズできないが、ダウンロードするには十分小さい場合、どのようなポリシーを適用するか(AVなしで許可、ブロック、AVのみ) |

プロキシ & インテグレーション¶

| リダイレクトモードを有効にする | リダイレクトモードで Shield が機能するようにします。 リダイレクトモードは、それぞれのシステム展開に関連します。このモードを有効にすると、リクエストは組み込みの Shield プロキシを経由せずに、ゲートウェイから Shield にリダイレクトされます。このシナリオでは、ゲートウェイを介したアクセス制御(ドメイン/カテゴリのホワイトリスト/ブラックリスト)が推奨されています。これは、Shield への冗長なトラフィックを回避し、Shield リソースの消費を削減するためのベストプラクティスです。その上で、ブロック/Shield として定義したドメイン/カテゴリは期待通りに適用されます。ホワイトとして定義したドメイン/カテゴリには Shield が機能します(ホワイトポリシーは、Shield を介したリダイレクトモードでは適用できません)。「Yes」に設定すると、次のフィールドが展開します: |

| セキュアなリダイレクトモードのみを許可 | このモードを有効にすると、エンドユーザがターゲット URL を手動で変更できないようになります。有効になっている場合 - URL はエンコード(base64)されて渡される必要があります。 |

| Shield セッションを継続する | Shield セッションのリダイレクトされたリンクでも Shield を使用するかどうかを定義します。「Yes」に設定すると、既存のプロキシ定義に関わらず、Shield セッションから開かれたすべてのリンクも Shield セッションとして開かれます。デフォルトは「No」(無効)です。 |

| Shield バウンダリ内のSAML IdP | Shieldセッション内のIdP(Microsoftなど)へのリダイレクトを、ShieldのOUTSIDEまたはINSIDE Shieldのどちらで処理するかを定義します。Yesに設定すると、既存のプロキシ定義に関係なく、Shieldセッション内で開かれたIdPリンクはShieldセッションとしても開かれます。デフォルトでは、No(無効)になっています。 |

| プロキシバイパスホスト(Ztadminのみ) | PACファイルに、プロキシからバイパスされるドメインの明示的なリストを入力します。ワイルドカードエントリーは近日公開予定です。 |

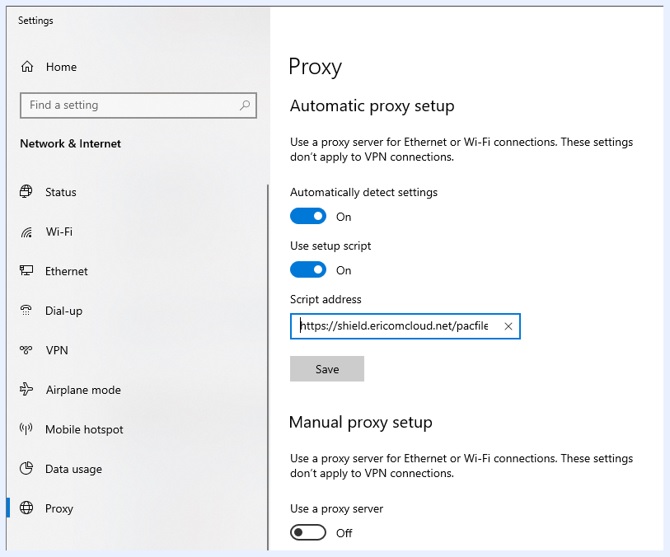

| デフォルトのPACファイルURL(Ztadminのみ) | テナントのPACファイルへのURL。https://shield.ericomcloud.net/pacfile/<tenant_ID>/tenant.pac。PACファイルを使用するために、オペレーティングシステムまたはブラウザでこれを設定します。 |

| PACファイルの有効期限(分)(Ztadminのみ) | プロキシ設定ファイルの有効期限を分単位で指定します。期限切れになると、ブラウザは上記のURLを使って新しいファイルをダウンロードします。 |

エンドユーザオプション¶

| エンドユーザShieldインジケータを許可する | ブラウザタブに表示されるShieldインジケータを表示または非表示にします。[CR] はCrystal レンダリングモードで表示され、*は他のすべてのモードで表示されます。 |

| インジケータフレームタイプ | ユーザがShield内にいるかどうかを示すために、ブラウザのウィンドウにフレームまたはトップバーを表示または非表示にします。Frame = ウィンドウ全体のフレーム、Top = ウィンドウの上部にあるバーのみ |

| インジケーターフレームカラー | インジケーターフレーム/バーの色を選択します。 |

| インジケーターフレーム幅(ピクセル) | インジケータフレーム/バーのピクセル幅を選択します(1px~15px)。 |

| ランディングページ | ランディングページを有効にして、Shieldを介したブラウジングであることをエンドユーザに知らせます。 |

| ランディングページの頻度(分) | ランディングページを表示する頻度を定義します(単位: 分) |

| デベロッパーツールを有効にする | デフォルト設定は「No」です。ブラウザの開発者ツールのデータを表示するには、「yes」に設定します。 これは主にトラブルシューティングの目的で使用されます。 |

| 疑わしいサイトの警告 | 有効にすると、疑わしい Web サイトを閲覧したときにユーザに通知が表示されます。 |

| Google サイトのジオロケーションを上書き | 有効にすると、デバイスのローカル言語ロケールが Google と YouTube で使用されます。 現在のところ、Gmail などの他の Google サイトには適用されません。 |

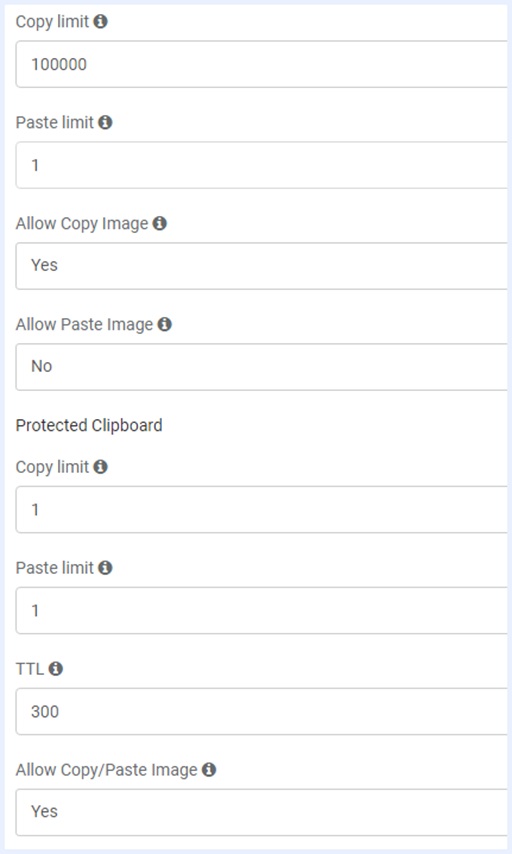

クリップボードオプション¶

バージョン 21.09.797 から、クリップボードの設定が追加されました。 ツールチップをクリックすると、各フィールドの説明が表示されます。 新しい保護されたクリップボードポリシーオプションと、元の「有効」設定(クリップボードコピー制限とクリップボードペースト制限)には、それぞれ別の制限が設けられています。ポリシーが「無効」に設定されている場合、文字をコピーまたはペーストすることはできません。 21.11以降では、画像のコピー/ペーストを個別に定義することができます。

注意

ユーザが制限された長さを超えるテキストを貼り付けようとすると、制限を超えた部分のすべての文字が切り捨てられます。 これについてエンドメッセージに通知メッセージは表示されません。

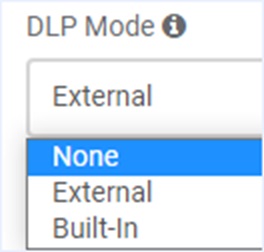

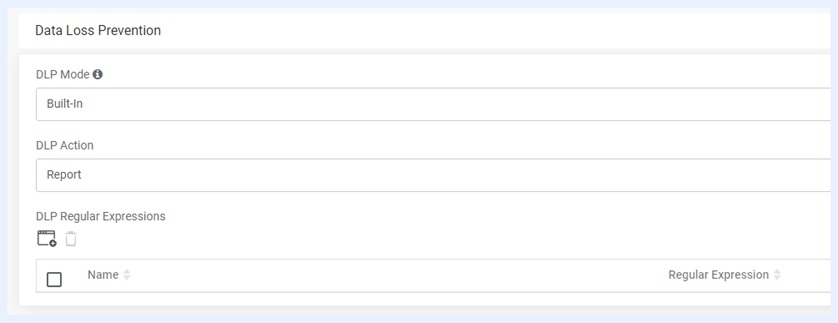

データロス防止(DLP)¶

注意

管理コンソールに「データロス防止」セクションが表示されていない場合は、Ericom の担当者にお問い合わせください。

外部¶

既存のサードパーティの DLP を使用して、機密データを検査/ブロックします。

ブロック - 続行する前に、DLP の応答を待ちます。 レポート - POST を外部 DLP に送信するのと並行して Web サイトに送信します。

注意

Ericomラボでは、ForcepointとPalo Alto Prismaで外部DLPのテストに成功しました。

内蔵(Allowモード、Isolatedモード)¶

組み込みのDLPは、データ侵害/データ流出の可能性のある不正な送信を検出し、機密データを監視、検出、ブロックすることでそれらを防止します。 DLP は、ユーザが分離された Web サイトに送信するすべてのデータ(OST、クリップボードの貼り付け、ファイルのアップロード)を検査します。 キャプチャされたすべてのイベントは、「レポート」セクションの「データロス防止」レポートに記録されます。

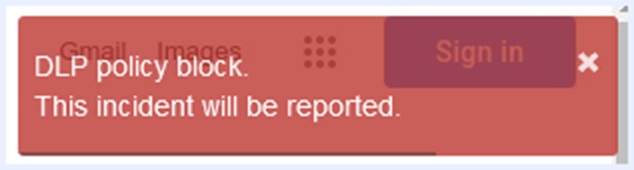

DLP アクション¶

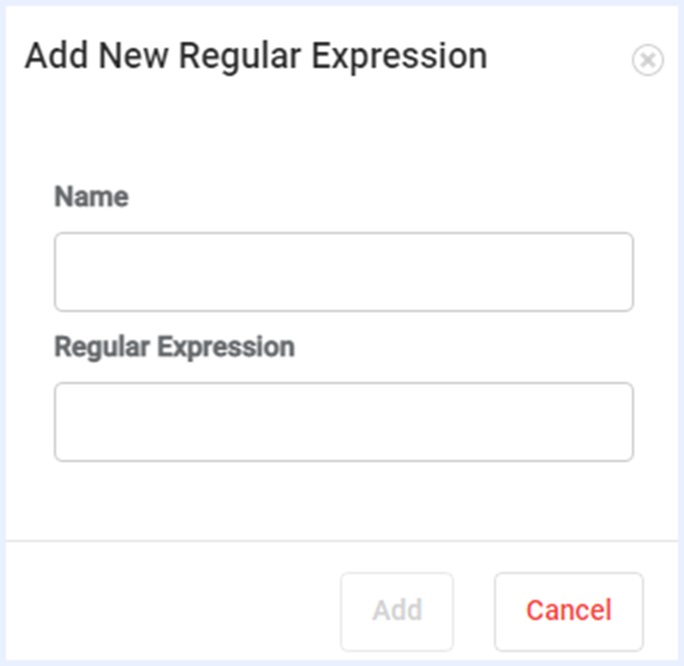

正規表現の例についてはインターネットで検索してください。次の例は、メールアドレス「user@company.com」と一致します:

[\w-.]+@([\w-]+.)+[\w-]{2,4}

注意

最後の空白に注意してください。

ログイベントの例¶

以下は、「レポート」セクションに記録されたイベントで、メールアドレスが DLP にブロックされたものです:

これは、DLP によってメールアドレスがブロックされ、SIEM に送信されたログイベントの例です。

{"Type":"Clipboard","Action":"Blocked","@version":"1","POP":"ca-toronto-1@OCI","@timestamp":"2021-11-11T22:59:02.534Z","Domain":"www.google.com","Profile":"All","Client IP":"51.212.48.222","Tenant ID":"3348d169-dad9-4d7f-a247-9f85b44e3e3b","Matched Regexp":"Emailn","MessageType":"dlp"}

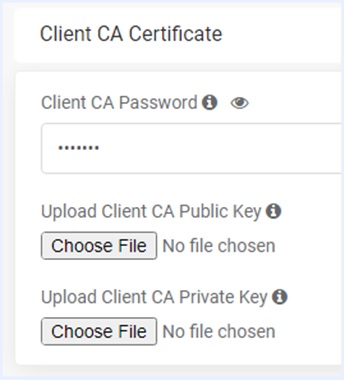

クライアントCA証明書¶

注意

この設定は「Shield」分離に適用され、「Allow」モードには適用されません。

注意

この設定は、URLリダイレクト(プロキシレス)モードのみに適用され、プロキシアクセスには適用されません。

アクセスを許可するためにクライアント側の証明書が必要なWebサイトでは、クライアントCA証明書をテナントにインポートする必要があります。 管理者ポータルで、「設定」|「CAクライアント証明書」と進み、設定する。

証明書の公開鍵をインポートする

証明書の秘密鍵をインポートする

証明書のパスワード/パスフレーズを入力する

CA証明書をインポートしたら、ポリシーを「クライアント証明書を有効にする」に設定します。

CA証明書(公開鍵)とエンドユーザー証明書(pfx)は、ウェブサイトにアクセスするエンドポイントに分離してインストールする必要があります。

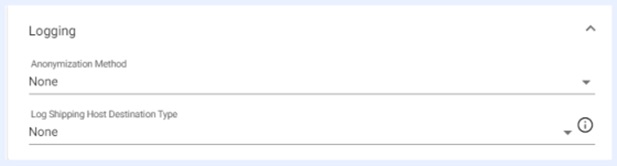

ログの記録¶

管理者は、Ericom RBIに保存されるログの内容や、外部のログ管理システムへの配信先を制御することができます。

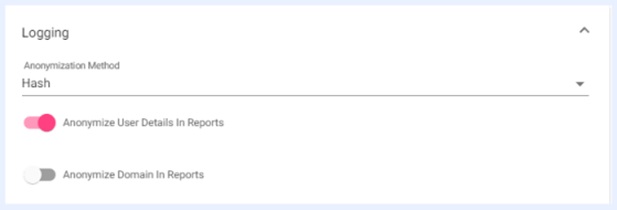

匿名化方法¶

GDPRを遵守するために、ログを匿名化し、ユーザーやドメインデータを隠すことができます。

注意

この機能を有効にすると、すべてのRBIレポートにはデータのHASHバージョンしか表示されません。

ログを匿名化するには、匿名化方式を選択します。

HASH - データはSHA256ワンウェイハッシュを使用して暗号化されます。

ユーザーデータおよび/またはドメインデータを匿名化するよう選択することができます。

結果として、データ/レポートは次のようになります。

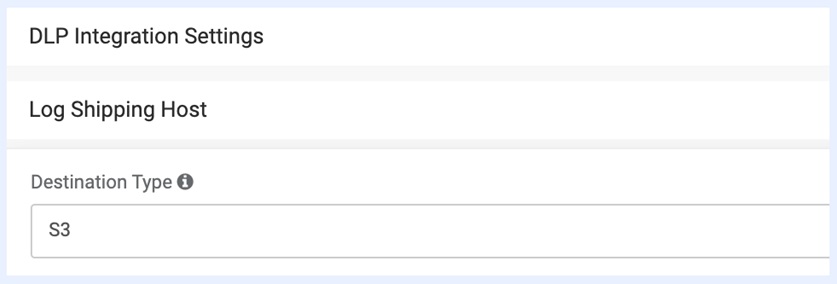

ログシッピング¶

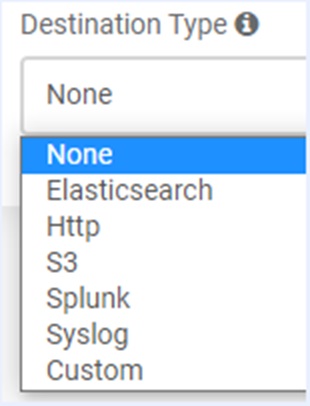

Shield にはアクティビティログを外部の SIEM にエクスポートする機能があります。これらのログには、ブラウジングセッション、ファイル転送、および管理者監査ログに関する情報が含まれます。使用可能なログのエクスポート先のリストから選択し、サービスの適切な詳細を入力します。

注意

目的の宛先がリストにない場合は、Ericom ProfessionalServices までお問い合わせください。

注意

RBIレポートでデータの匿名化を選択した場合、出荷されたログも匿名化するかどうかを選択できるようになりました。

ElasticSearch にエクスポートするための手順

Ericom Cloud 側: ログシッピング方法 - 保存先タイプで 「S3」を選択します。

以下の情報を入力します:

ホスト ElasticSearch ホストの DNS または IP アドレスを入力します。 ポート 必要なアクセスポートを入力します(デフォルトは9200) インデックス イベントを書き込むインデックス名を入力します。 これは、%{foo} 構文を使用して動的にすることができます。 デフォルトでは、インデックスが日次で分割されるため、古いデータをより簡単に削除したり、特定の日付範囲のみを検索したりできます。インデックスに大文字を含めることはできません。 週次インデックスの場合、ISO8601 形式が推奨されます。 例: logstash-%{xxxx-ww}。Logstash は、イベントのタイムスタンプからのインデックスパターンに Joda 形式を使用します。 HTTP にエクスポートするための手順

Ericom Cloud 側: ログシッピング方法 - 保存先タイプで 「HTTP」を選択します。

以下の情報を入力します:

URL HTTP 宛先の URL アドレスを入力します(例: http://test.zerotrustedge.com:5098) S3バケットからプルする手順

- AWS S3 バケットを作成します。詳細は手順はこちらで参照できます: https://docs.aws.amazon.com/AmazonS3/latest/userguide/create-bucket-overview.html

- AWS の手順を使用して S3 バケットを作成することをお勧めします。以下に簡単な手順も含まれています。

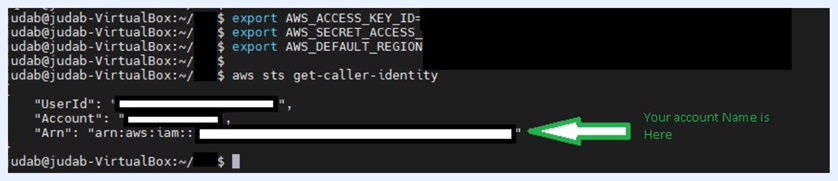

- AWS CLI をインストールします

- 環境変数を使用して AWS を設定するか、awsconfigure を使用します

- export AWS_ACCESS_KEY_ID=

- export AWS_SECRET_ACCESS_KEY=

- export AWS_DEFAULT_REGION=us-east-2

- AWSが正しく設定されていることを確認するために、次のコマンドを実行し、以下のように IAM ユーザアカウントが返されることを確認してください。

- aws sts get-caller-identity

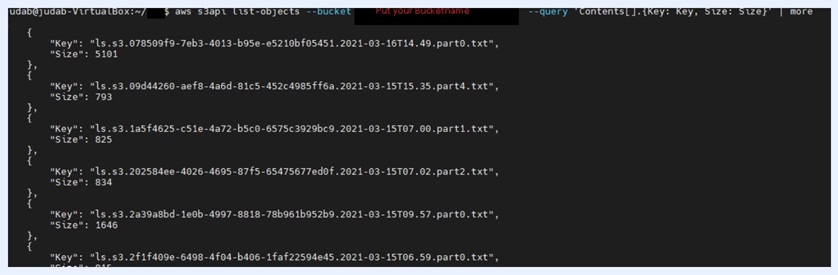

- AWS で正しく認証されたことの確認が完了すると、次のコマンドでバケット内のファイルを一覧表示できるようになります。。

- aws s3api list-objects –bucket <bucket-name> –query 『Contents[].{Key: Key, Size: Size}』

- 次のコマンドを使用して、ダウンロードとアップロードの許可を確認します

- aws s3 cp s3://bucket-name/<ファイル名> ./

- aws s3 cp ./<ファイル名> s3://bucket-name/<ファイル名>

- Ericom Cloud 側: ログシッピング方法 - 保存先タイプで 「S3」を選択します。

- 以下の S3 の設定を完了します:

Access Key ID 必要な S3 バケットのこのアクセスキーのアクセスキー ID を入力します Secret Access Key この ID のアクセスキーを入力します。このキーはリクエストに署名するために使用されます Region S3 バケットが配置されている AWS リージョンを入力します。例: 「eu-west-1」 Bucket Name S3バケットに使用する名前を入力します File Size Limit(MB) 各ログファイルに必要な最大ファイルサイズ(1〜20 MB)を入力します。 size、新しいファイルが作成されます。 注: それぞれの新しいエクスポートは、常に新しいファイルを作成することから始まります。 File Time Limit(min) ファイルの制限時間を設定します(1〜720分)。 この制限は、ログが S3 バケットにエクスポートされる頻度です。 たとえば、720 分に設定すると、ログは 12 時間ごとにのみエクスポートされます。 これはつまり、SIEM に表示されるデータが常に 12 時間遅れることを意味します。

- 同じ S3 バケットからログをプルするように SIEM を設定し、プルされたらファイルを削除します。

Splunk にエクスポートするための手順

注意

これらの手順は Splunk Cloudで テストしたものですが、手順は SplunkEnterprise でも同様です。

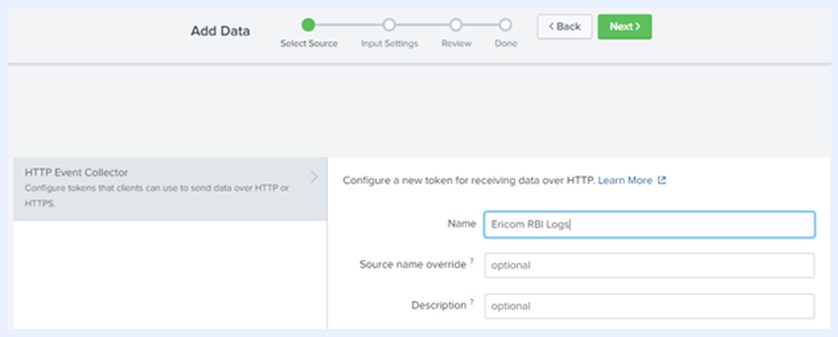

- Splunkで 、HTTP イベントコレクター(HEC)を作成します

- 名前を付けて、デフォルト設定を使用します。

- Ericom Shield の設定で使用するトークンを、ウィザードの最後にコピーします。

- Ericom Shield RBI 管理コンソールにログインし、「設定 | ログシッピングホスト」に移動し、「Splunk」を選択します。

- URL には Splunk HEC URL を入力します。

- Splunk クラウドトライアルを使用している場合、ポートは通常 8080 です。本稼働環境の場合は 443 です

- URLの最後に「/raw」を追加します

- 「トークン」フィールドに HEC トークンを入力します。

カスタムエクスポートの手順

- Ericom Cloud 側: ログシッピング方法 - 保存先タイプで 「カスタム」を選択します。

- 完全な構成文字列を logstash 形式で入力します。

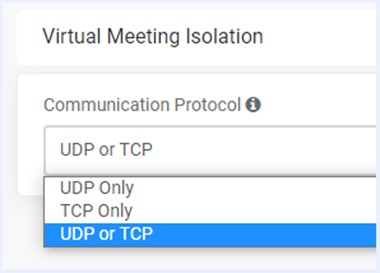

バーチャルミーティングアイソレーション(VMI)¶

ライセンスに Virtual Machine Isolation (VMI) が含まれている場合、この設定が表示されます。VMIは、組織のセキュリティポリシーにより、エンドポイントでの仮想会議アプリケーションのダウンロードや使用が許可されていない場合に特に有効です。Google Meet、Cisco WebEx、Zoom、Blue Jeans、および Microsoft Teamsがサポートされています。次の機能がサポートされています。

- マイクロフォン

- ウェブカメラ

- 画面共有

VMIは、エンドポイントからのアウトバウンドポート3478を必要とします。

通信プロトコルの設定では、UDPのみ、TCPのみ、UDPまたはTCPを選択することができます。 UDPまたはTCPの設定は、最初にUDPを使用しようとしますが、使用できない場合はTCPを使用します。

仕組み¶

- ユーザーはRBIセッションに接続して仮想会議を開始する

- コンテナ内に仮想デバイス(Microphone、WebCam、Desktop)が作成される

- 仮想デバイスはエンドポイントと同期している(ユーザーはローカルブラウザでアクセスを許可する必要がある)。

- 一度許可されると:会議セッション中、エンドポイント上の物理デバイスとコンテナ内の仮想デバイスの間でメディアコンテンツが流れる

注意

分離コンテナからアップストリームやダウンストリームプロキシを使っている場合、プロキシはTCPのみをサポートします。プロキシされたTCPトラフィックを有効にする方法については、プロキシベンダに問い合わせてください(デフォルトでない場合)。

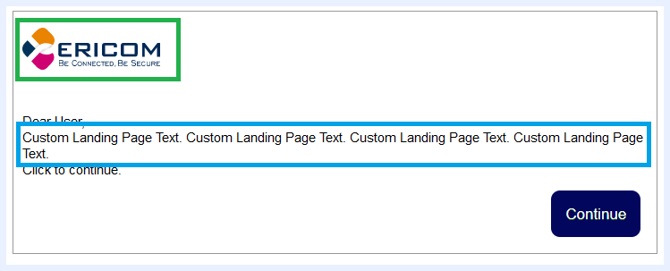

カスタムランディングページ(Ztadmin)¶

内蔵のランディングページを使用するか、独自のランディングページを設定します。 ランディングページは、ユーザーが孤立したセッションを開始したときに表示されます。

| 設定 | 説明 |

|---|---|

| なし | ランディングページを無効にします。 |

| デフォルト | 内蔵のランディングページを利用します。 |

| カスタム | 近日公開予定 |

| ブランド | ロゴのURLを指定します(以下の例の緑色のボックスを参照)。エンドユーザーに表示されるカスタムメッセージを入力します(以下の例の青いボックスを参照)。 |

| ランディングページの表示頻度(分) | この頻度の間はランディングページを表示しないようにします。 例えば、ユーザーが4:00にランディングページを見る場合、値が20に設定されている場合:ユーザーが孤立したセッション4:20以降に訪れるまで、ランディングページは表示されないことになります。 |

| ショープレビュー | ページのプレビューを表示します。 |

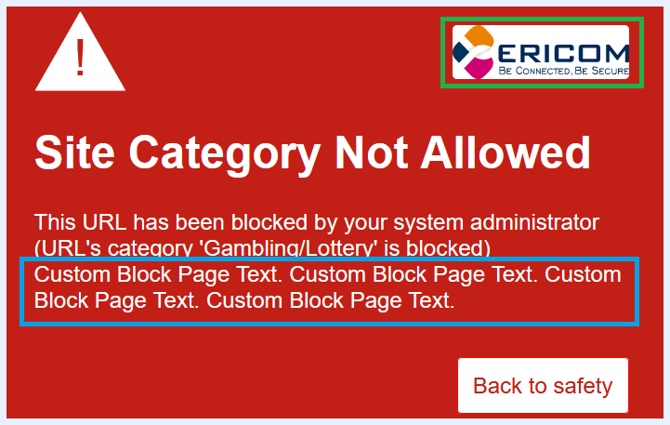

カスタムブロッキングページ(Ztadmin)¶

内蔵のブロックページを使用するか、独自のブロックページを設定します。 ブロックページは、ユーザーがポリシーによってブロックされているWebサイトにアクセスしたときに表示されます。

| 設定 | 説明 |

|---|---|

| デフォルト | 内蔵ページを利用します。 |

| カスタム | ご希望のブロックページのURLを入力してください |

| ブランド | ロゴのURLを指定します(以下の例の緑色のボックスを参照)。エンドユーザーに表示されるカスタムメッセージを入力します(以下の例の青いボックスを参照)。 |

| ショープレビュー | ページのプレビューを表示します。 |

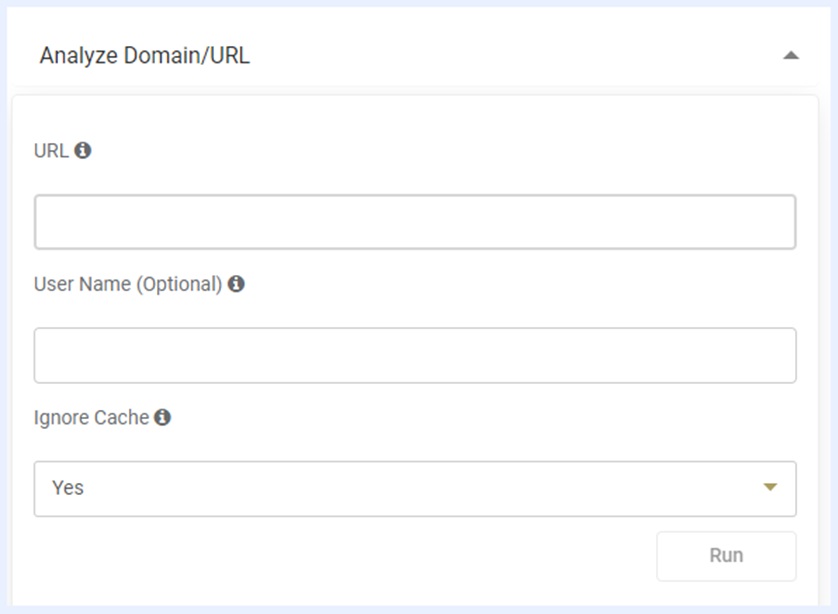

アナライザー¶

Analyze Domain/URL(ドメイン/URL を分析する)¶

注意

Shieldの管理コンソールでは、このセクションはサービスセクションからアクセスします。

この機能は、このテナントのドメインに適用されているプロファイルを表示します。

テナントに Categories アドオンが含まれている場合は、「プライマリ」コンテンツのカテゴリの結果も表示されます。

URLフィールドに URL/ドメインを入力し、「実行」を選択します。

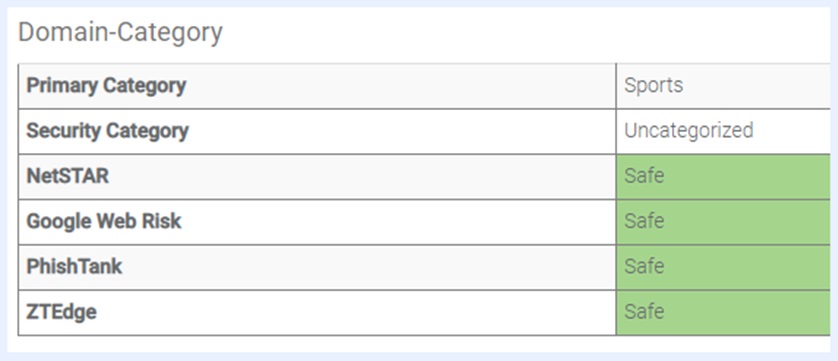

カテゴリアドオンを使用している場合の結果のサンプル:

アプリケーション¶

注意

Shield プロキシを使用している場合は、「アプリケーション」セクションが役立つ場合があります。 プロキシレス URL リダイレクトを使用している場合、このセクションの内容は該当しません。 管理コンソールに「アプリケーション」セクションが表示されない場合は、Ericom サポートエンジニアに連絡してこれを有効にしてください。

「アプリケーショ」]セクションでは、デスクトップアプリケーションが Shield プロキシによってどのように処理されるかを定義します。

注意

Shield には一般的に使用されるアプリケーション用に事前定義されたルールが含まれています。これらのルールは、そのまま使用することも、必要に応じて編集することもできます。

ファンクションツールバー¶

アプリケーションポリシーテーブルの上には、次のアクションを含むファンクションバーがあります:

左側に「追加」、「編集」、「削除」、右側に「情報」、「エクスポート」、「インポート」があります。

さらに、特定のエントリを検索したり、特定の値でフィルタリングしたりするための検索/フィルタボックスが中央にあります。検索/フィルタ機能は、テーブルの内容に対して実行できます。

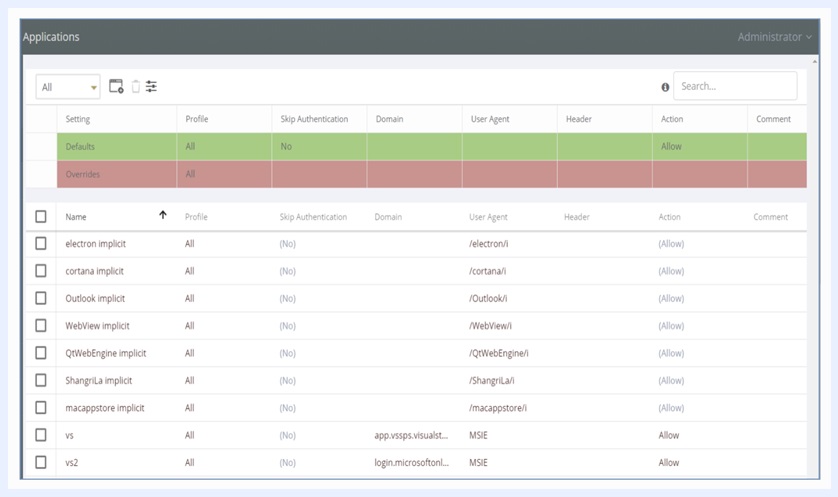

アプリケーションポリシーテーブル¶

テーブルの上部には、「デフォルト」設定が含まれています。この表テーブルは、デフォルト値とオーバーライド値が定義されており、これらはシステム内のすべてのアプリケーションに影響します。特定の設定のデフォルト値を変更すると、その設定でデフォルト値を使用しているアプリケーションに影響します。

注意

Ericom Shield は、アプリケーションをデフォルトで許可することを推奨しています(Action=Allow)

「上書き値」(Override values)は、管理者がシステム全体を完全に制御できるようにする非常に便利なツールです。上書き値が設定されると、列全体が赤でマークされ、上書き値が設定されたことが視覚的に強調されます。上書き値は、Shield によって認識されているもののテーブルに含まれていないアプリケーションを含む、システム内のすべてのアプリケーションに影響します。オーバーライド値の詳細については、こちらをご覧ください。

アプリケーションは、特定のプロファイルごと、またはデフォルトの All プロファイルごとに定義できます。このプロファイルのアプリケーションを表示するには、プロファイルフィルターで目的のプロファイルを選択します。使用可能なオプションは、システムで定義されているプロファイルに従います。プロファイルの定義の詳細については、「プロファイル」を参照してください。新しいアプリケーションを追加するか、既存のアプリケーションを変更することにより、特定のプロファイルのアプリケーションを定義できます。

アプリケーションを識別する方法¶

アプリケーションとして識別されるアプリケーションは、簡単に認識され、システムのデフォルト値(デフォルトテーブルで定義)で処理されます。 一部のアプリケーションには、通常とは異なる識別子が付いているか、ブラウザとして(誤って)分類類されている場合があります。 このようなアプリケーションを Shield で許可するには、それらをシステムが適切に認識し、テーブルに追加する必要があります。

アプリケーションは、次の 3つのパラメータで識別できます。ドメイン名、ユーザエージェント、またはヘッダ。アプリケーションを正常に認識するために、このようなパラメータ 2つの組み合わせが必要になる場合があります。このプロセスには、アプリケーションが正常に識別されるまで、管理者による手動での試行錯誤が必要になる場合があります。

アプリケーションを識別して Shield に追加するには、次の手順を行うことをお勧めします:

目的のアプリケーションを起動します。

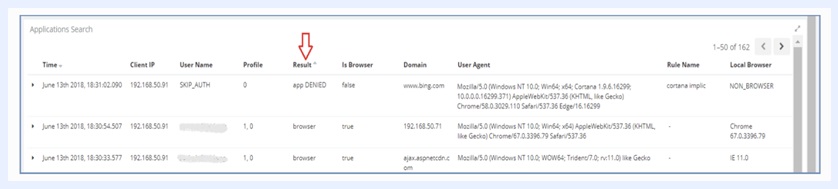

アプリケーションが機能しない場合(まだ認識されていないため、常にではないがエラーが発生する場合がある)、管理コンソールを開き、「レポート | アプリケーション | すべて」」に移動し、レポートを実行します。

最新の結果で、「結果」=「拒否されたアプリ」のエントリを検索します。

そのエントリのドメインが目的のアプリケーションに関連するものであることを確認してください(名前が関係を示しているはずです)

注意

一部のアプリケーションはブラウザとして認識され、レポート上で異なる結果が表示される場合があります(「拒否されたアプリ」以外)。この場合、ドメインで検索します。これは、名前でアプリケーションを指すことになります。

- ドメインを識別子として(「新しいアプリケーションの追加」ダイアログを使用して)アプリケーションをテーブルに追加します。詳細については、以下を参照してください。

- アプリケーションを起動します。失敗が続く場合は、まだ認識されていないことが考えられるため、別の識別子を追加する必要があります(ユーザエージェントなど)。

- テーブル内の関連するエントリを編集し、専用の列でユーザエージェントの詳細の一部を使用します

注意

ユーザエージェント全体を使用しないでください。それはアプリケーションごとに十分に一意の識別子ではないため、許可されるアプリケーションが多くなりすぎる可能性があります。

- Shield が Kerberos または LDAP 認証で動作するように構成されている場合、一部のアプリケーションでは(Shield Proxyに渡される)ユーザ資格情報が必要になる場合があります。一部のアプリケーションはプロキシ認証をサポートしていない場合があります。Shield が Kerberos または LDAP 認証で動作するように構成されている場合、これらのアプリケーションは失敗する可能性があります。これらのアプリケーションを機能させるには、「認証をスキップ」(Skip Authentication)オプションを有効にする必要があります。ドメインとユーザエージェントのフィールドを使用してアプリケーションを追加しても接続に失敗する場合は、「認証をスキップ」を「はい」に設定して、再試行してください。

アプリケーションとしてマスクされたブラウザ¶

特定の Web プロキシは、HTTP 要求がプロキシシステムを通過するときに、クライアントシステムによって生成された元の ユーザエージェントの文字列を変更する場合があります。たとえば、BlueCoatProxy はすべてのユーザエージェント文字列を Mozilla/4.0 に書き換えます。これにより、HTTP リクエストがアプリケーションとして誤って識別され、ホワイトリストに登録される可能性があります(上記のように、これが推奨されるデフォルトのAction = Allowedです)。このようなシナリオを解決するために、マスクされたユーザエージェントを使用してアプリケーションテーブルにルールを定義し、それをブラウザ(Action = Browser)として定義することができます。

ブラウザとしてマスクされたアプリケーション¶

場合によっては、アプリケーションがブラウザとして識別されると(Office365 やSkype for Businessなど)、ブラウザーとして処理され、通常の操作が妨げられることがあります。このような場合、アプリケーションは「Is Browser」(ブラウザかどうか)の存在するアプリケーションレポートに表示されますが、正しく開かれていません。これを処理するには、特定のドメインとユーザエージェントを「/.*/」に設定して、アプリケーションテーブルにルールを追加する必要があります。

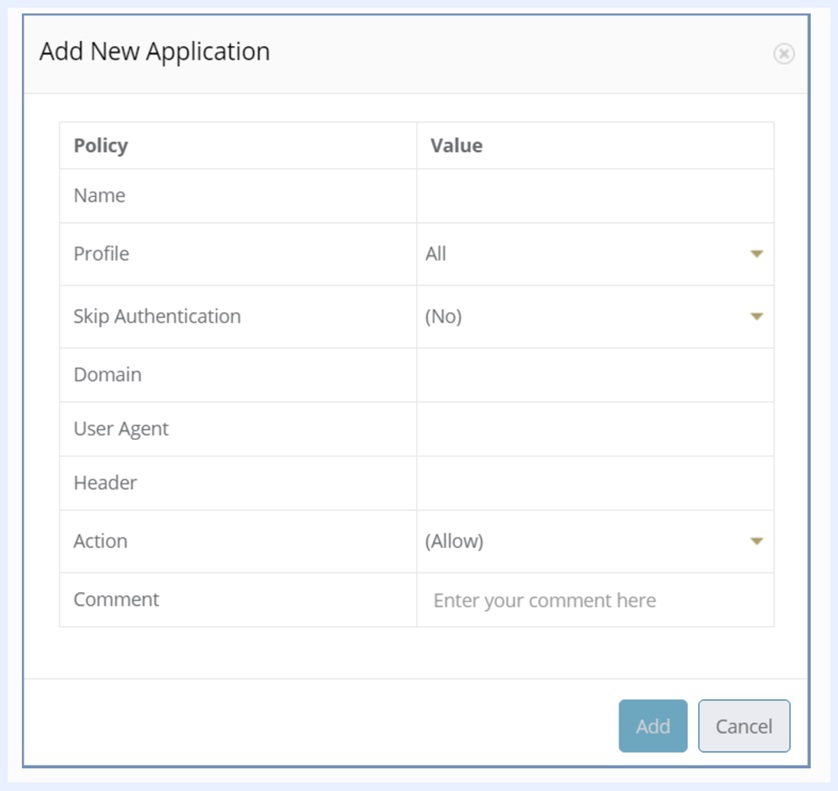

新しいアプリケーションを追加する¶

「新しいアプリケーションの追加」オプションを使用して、アプリケーションをテーブルに追加します。

各アプリケーションには、以下のフィールドの少なくとも 1つに文字列値が含まれている必要があります: ドメイン、ヘッダ、またはユーザエージェント。これらのフィールドの複数に値が含まれている場合、これらの値は、より具体的な識別を可能にするために共に使用されます。これらのフィールドには、単純な文字列または正規表現を使用できます。

関連する AD プロファイルを定義し、それを許可するか、ブロックするか、ブラウザとして定義するかを定義します。必要に応じて、コメントを追加します。

既存のアプリケーションを変更する¶

既存のアプリケーションを編集するには、テーブル内の特定のエントリを見つけ、変更する列を選択して、新しい値を入力します。完了したら、ページ内の他の場所をクリックすると、変更がコミットされます。

注意

変更が反映されるまでに数秒かかる場合があります

単一または複数のアプリケーションを削除することも可能です。左側の関連するチェックボックスをオンにして、「削除」オプションを選択します。

トラブルシューティング¶

上記の説明に従ってアプリケーションを定義した後でも、アプリケーションが正しく機能しない場合は、以下の手順を試してください:

- キャッシュをクリアします。

- 特定のアプリケーションごとに、再度「レポート | アプリケーション | すべて」をチェックします。

一部のアプリケーションでは、アプリケーション内で Shield プロキシを手動で定義する必要があります。次の手順を実行します:

- アプリケーションを開きます。

- 「設定」に移動します。

- Shield プロキシの詳細を更新します: IP アドレス、ポート、および資格情報(アプリケーションにより必要な場合)

- アプリケーションを再起動します。これで、アプリケーションが期待どおりに機能するはずです。

コントロールヘッダー¶

近日公開予定

ダッシュボード¶

ZTAdmin ダッシュボード¶

ZTAdminポータルのダッシュボードセクションには、ユーザーのアクティビティに関連するグラフが表示されます。 内蔵されているグラフは以下の通りです。

- トップユーザーが訪問した許可されたサイトのトップ

- ブロックされたサイトのトップユーザーが訪問したサイト

- トップユーザーが訪問する孤立したサイト

- 許可されたトップサイト

- ブロックされたトップサイト

- トップサイトの孤立

- ブロックされたフィッシングURLのトップ

- トップカテゴリーを許可する

- ブロックされたトップカテゴリー

- トップカテゴリを分離

- 隔離されたセッションでブロックされるウイルス

- ホワイトリストのセッションでブロックされるウイルス

ポリシーオブジェクト - マルチドメイン¶

マルチドメイン定義¶

この機能により、(個々のドメイン/URLではなく)ドメインのグループに対して、1つの単位としてポリシーを割り当てることができます。

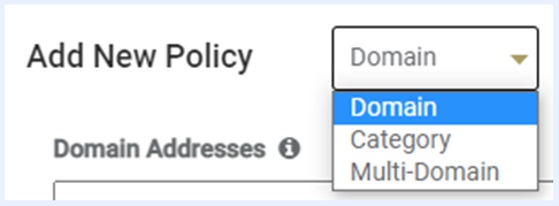

Groups of Domainsにポリシーを割り当てるには、次の手順に従います。

追加アイコンをクリックし、マルチドメイン定義を作成します。

グループの名前を入力し、ドメインのリスト(https:// なし)を改行で区切って入力します。

追加して保存をクリックします。

Admin ConsoleのPoliciesセクションに移動します。

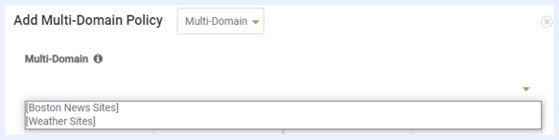

新しいポリシーを追加する際に、マルチドメインポリシーを作成するオプションが表示されるようになりました。

マルチドメイン定義の一覧から選択する

お客様のご要望に応じたポリシーの設定

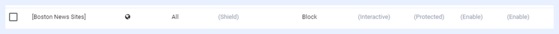

マルチドメインポリシーのバックアップや復元を行うには、インポート/エクスポートボタンを使用します。

エクスポート - ポリシーをローカルのCSVファイルに保存します。

インポート - ローカルCSVファイルから管理コンソールにポリシーを復元します。

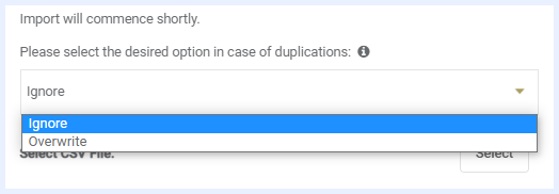

ポールのインポート時に、重複を「無視する」(既存のポリシーは変更されない)か「上書きする」(既存のポリシーをCSVインポートファイルの値で上書きする)かを選択するプロンプトが表示されます。

ポリシーオブジェクト - 企業向けアプリケーション¶

前提条件¶

- WAI機能のEricomライセンス

- RBIテナントでのSAMLベース認証の設定。

企業のWebアプリケーションを定義する¶

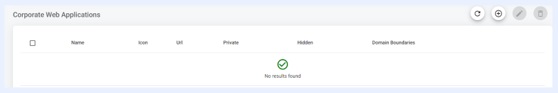

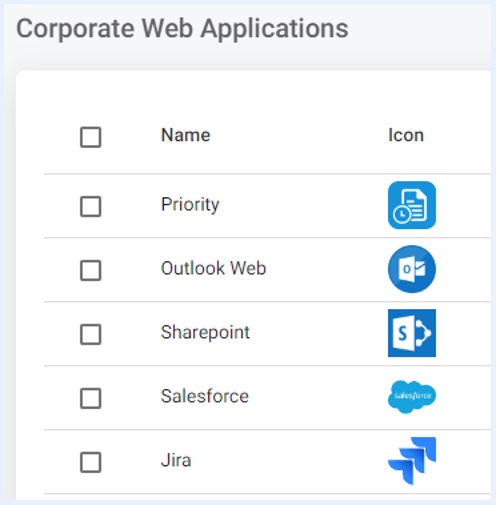

RBIアドミンコンソール > ポリシーオブジェクト > コーポレートWebアプリケーション

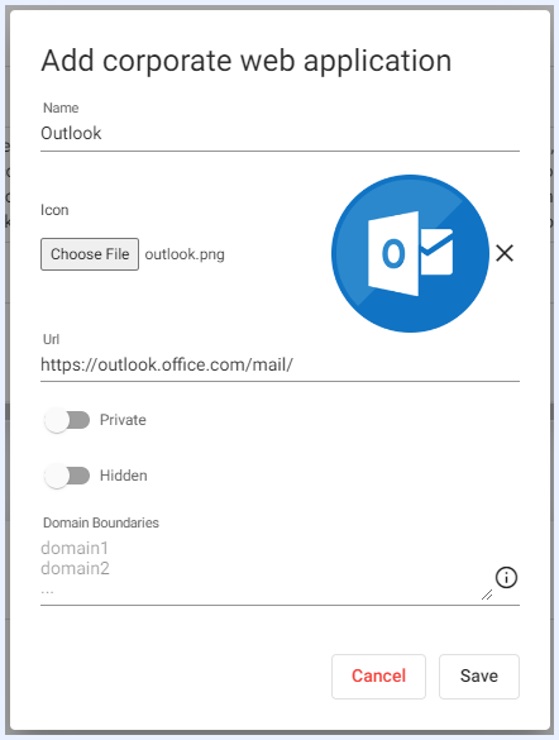

新しいアプリケーションを追加するをクリックします。

名前を入力します。

アイコンを選択します。

アプリケーションのURLを入力します(URLが内部の場合、Ericomのサポートに連絡してIPSecトンネルを設定する必要があります)。

アプリケーションを公開URLとするか、非公開(内部)URLとするかを選択します。

定義されたアプリケーションをエンドユーザーポータルに表示するか、非表示にするかを選択します。

ドメインバウンダリーを定義します。(このアプリケーションの一部とみなされ、分離されたままになっている他のドメイン)。

保存します。

設定 説明 名称 エンドユーザーに表示されるアプリケーションのわかりやすい名前を入力します。 アイコン 「ファイルを選択」をクリックして、アプリケーションのアイコンとして使用する画像を選択します。 URL WAIサービスからアクセス可能なWebアプリケーションのURLを入力します。 プライベート Webアプリケーションにアクセスする際に、Web分離サービスと企業のデータセンター間でIPsec接続を行う場合は、この設定を有効にします。 非表示 WAIポータルでアプリケーションを非表示にするには、この設定を有効にします。 ドメイン境界 アプリケーションで使用する追加のドメインを入力します。これらのドメインは、隔離コンテナ内に留まります。 保存 設定を保存し、コンフィギュレーションダイアログを終了します。 キャンセル 変更をキャンセルし、コンフィギュレーションダイアログを終了します。

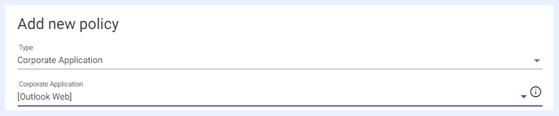

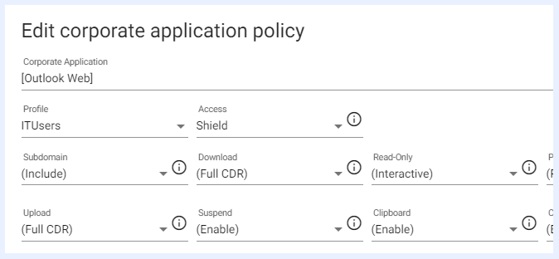

企業のWebアプリケーションのポリシーを定義する¶

RBI Admin Console > ポリシー > 新規ポリシーの追加

タイプを選択してください:企業向けアプリケーション

ドロップダウンからアプリケーションを選択します。

アプリケーションに適したポリシー項目を定義します(例:ダウンロード、アップロード、クリップボード)。

アプリケーションとユーザープロファイルの関連付け - すべてまたは特定のプロファイルのいずれか。

エンドユーザーポータル¶

エンドユーザーは、次のURLから企業アプリケーションにアクセスできます。https://[tenname].ericomcloud.net/portal

エンドユーザーは、ポータルにアクセスする前に認証を受ける必要があります。

認証されると、エンドユーザーはそれぞれのアイコンをクリックしてWAIセッションを開始することができます。

ポリシーオブジェクト - ファイルタイプ制限リスト¶

ユーザーがアップロード/ダウンロードできるファイルの種類を制御します。

ファイルタイプ制限リストを使用すると、ユーザーがアップロード/ダウンロードできるファイルの種類を管理することができます。

ファイルタイプ制限リストは、特定のCDRポリシーに組み込まれたファイルタイプ規則を上書きします。

例1:ポリシーフルCDRは、MPGファイルのダウンロードを許可しています。ファイルタイプ制限リストを使用すると、これを上書きして、すべてのMPGファイルをブロックすることができます。

例2:ポリシーファイル制限CDRは、すべてのファイルタイプのダウンロードを許可します。ファイルタイプ制限リストを使用すると、これを上書きして特定のファイルタイプをブロックすることができます。

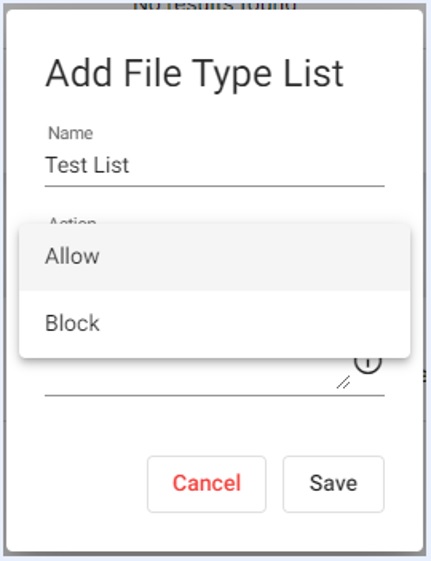

ファイルタイプ制限のリストを定義する¶

クリックすると、新しいファイルタイプ制限リストが追加されます。

ファイルタイプ制限のリストは、許可またはブロックすることができます。

"許可" リスト指定されたファイルタイプ以外のすべてのファイルタイプをブロックします。

"ブロック" リスト指定されたタイプ以外のすべてのファイルタイプを許可します。

改行、カンマ、セミコロン、スペースで区切られたファイルタイプのリスト。

必要な数だけファイルタイプ制限リストを作成することができます。

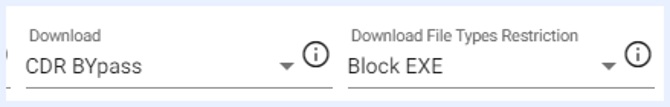

ファイルタイプ制限リストとポリシーの関連付け¶

ポリシーの作成または編集時に、ダウンロードポリシーの選択に加えて、関連付けるダウンロードファイルの種類制限ポリシーを選択できるようになりました。アップロードの場合も同様です。

推奨セットアップ¶

この機能でファイルタイプの制限を完全に制御しつつ、CDRテクノロジーのパワーを活用するには、ダウンロードポリシーファイル制限CDRを使用することをお勧めします。

これだけでは、どのような種類のファイルも制限されることはありません。

その後、手動でファイルタイプ制限リストを作成し、ファイルタイプの制限を制御することができます。

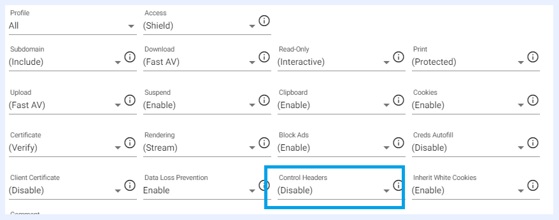

コントロールヘッダー¶

SaaS アプリケーションの中には、カスタムコントロールヘッダをサポートしているものがあります。 ヘッダーの使用方法と実装したいコントロールアクセスの種類については、SaaS アプリケーションのドキュメントを参照してください。

これらのヘッダーは、そのポリシーが有効化されたときに、Web アプリケーションのパトになります。

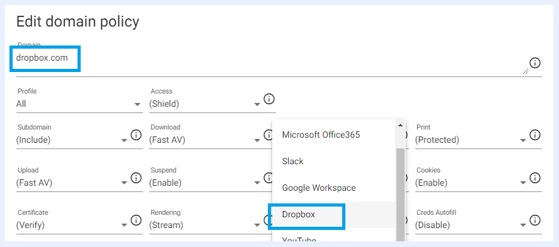

コントロールヘッダーを有効にするには、SaaSアプリケーションのポリシーを作成し、適切なコントロールヘッダーを選択します。 この例では、Dropbox を選択して、ユーザーが dropbox.com を参照したときにコントロール ヘッダーを有効にします。

ポリシーコントロールヘッダーの一覧で利用できる新しいコントロールヘッダを追加するには、次の操作を行います。

左のナビゲーションパネルで「Control Headers」を選択し、「Add」ボタンを押します。

[コントロールヘッダーの追加]ダイアログが表示されます。

- 名前:ポリシーオプションのリストに表示される、説明的な名前を入力します。

- コントロールヘッダー名と値のペアを追加するには + アイコンを押します。

- ヘッダー名:アプリケーションに渡すカスタムヘッダ (例: Restrict-Access-To-Tenants)

- ヘッダー値:ヘッダーの関連する値(例:contoso.com、fabrikam.onmicrosoft.com)。

[保存]をクリックして、設定を確定します。

ZTAdminユーザーメニュー¶

ZTadminポータルにログインすると、右上にいくつかの機能が表示されます。

設定 説明 オープン・ドキュメンテーション 新しいブラウザのタブでオンラインドキュメントを開きます。 パスワードはEricom社のテクニカルサポートから取得してください。 フルスクリーンモード ページをフルスクリーンモードで表示します。 ログインしたユーザー名 - ユーザー機能 ユーザー機能を追加したメニューを開きます。

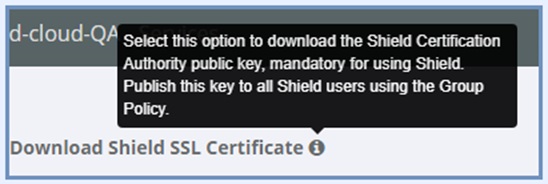

ユーザーメニューの機能

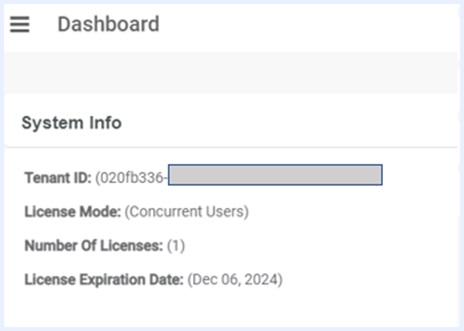

設定 説明 About テナントに関する情報を表示する システム情報 テナント IP とライセンスの情報を表示します。 Ericom Shield 証明書のダウンロード クラウドプロキシで使用するericomshield.crt証明書ファイルをダウンロードします。 Ericom Shield Certificate の説明書 エンドポイント証明書のインストール方法を表示するブラウザーのタブを開きます。 パスワードの変更 ログインしている管理者ユーザーのパスワードを変更します。 ログアウト 管理者ポータルのセッションからログアウトします。