5.3.7. アイデンティティ・アクセス・マネジメント(IAM)¶

アイデンティティ・プロバイダーの構成¶

ビルトインIDプロバイダーの設定¶

Ericom ZTEdge IAMは、本サービスの認証を管理します。 メリットは以下の通りです。

- 一元管理

- クラウドネイティブ、ハイパフォーマンス、スケーラブル

- 外部IDプロバイダーとのSAML 2.0統合

- OpenID Connectと外部IDプロバイダとの連携

- 既存のユーザーディレクトリを利用したLDAPおよびActive Directoryの統合

- ソーシャルログイン - GoogleなどのソーシャルIDプロバイダーとの統合を可能にします。

Identity Admin Portalにアクセスする¶

IAM Admin Portal にアクセスするには、Ztadmin ポータルにログインし、「認証」(https://ztadmin.ericomcloud.net/shield-authentication )に移動します。

管理画面へ移動し、「Open Built-in IdP Admin Console」ボタンをクリックします。

注意

いずれかのポータルサイトで活動すると、タイムアウトカウンターがリセットされます。

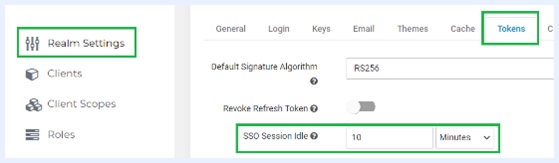

アイドルタイムアウトの変更¶

ZTAdmin と IAM 管理コンソールのアイドルタイムアウトを変更するには、レルム設定|トークン|SSO セッションアイドル に移動して、アイドルタイムアウトに希望する値を設定します。ZTAdminおよびIAM管理コンソールは、設定された時間内にアクティビティが検出されない場合、自動的にログアウトします。

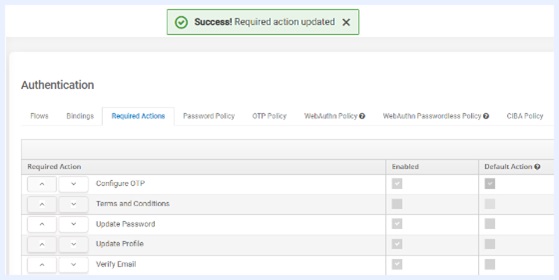

必要なデフォルトアクションを設定する¶

デフォルトアクションは、新しいユーザー(ローカルおよびLDAP)に自動的に設定されるアクションです。

注意

SAML を使用している場合、これらのプロパティは ID プロバイダから送信されるため、Default Action を設定する必要はない。

例えば、すべての新規ユーザーに多要素認証を使用するためのOTP設定を自動的に強制するには、「OTP設定」の「既定のアクション」をチェックするだけです。設定が自動的に保存されると、「成功、必須アクションが更新されました」という確認メッセージが表示されます。

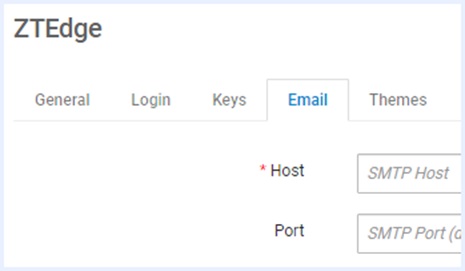

SMTP電子メールの設定¶

管理コンソールは、ユーザーがメールアドレスを確認するとき、パスワードを忘れたとき、または管理者がサーバーイベントに関する通知を受け取る必要があるときに、電子メールを送信します。IAMが電子メールを送信できるようにするには、SMTPサーバーを設定する必要があります。

管理コンソールにログインし、「メール」タブを開き、ここにSMTPサーバーのパラメータを入力します。

| Host | Hostは、メール送信に使用するSMTPサーバーのホスト名を表します。 |

| Port | PortはSMTPサーバーのポートを表します。 |

| From | From は、送信される電子メールの From SMTP-Header に使用されるアドレスを表します。 |

| From Display Name | From Display Nameでは、ユーザーフレンドリーなメールアドレスのエイリアスを設定することができます(オプション)。設定しない場合は、メールクライアントでプレーンな送信元メールアドレスが表示されます。 |

| Reply To | Reply Toは、送信されるメールのReply-To SMTP-Headerに使用されるアドレスを表します(オプション)。設定しない場合は、プレーンなFromの電子メールアドレスが使用されます。 |

| Reply To Display Name | Reply To Display Nameでは、返信先表示名では、ユーザーフレンドリーなメールアドレスのエイリアスを設定することができます(オプション)。設定しない場合は、通常の返信先メールアドレスが表示されます。 |

| Envelope From | Envelope Fromは、送信メールのReturn-Path SMTP-Headerに使用されるBounce Addressを表します(オプション)。 |

電子メールはユーザー名とパスワードを回復するために使用されるので、特にSMTPサーバーが外部ネットワーク上にある場合は、SSLまたはTLSを使用することをお勧めします。SSLを有効にするには「Enable SSL」を、TLSを有効にするには「Enable TLS」をクリックしてください。ポート(SSL465とTLS587のデフォルトポート)を変更する必要がある場合がほとんどです。

SMTPサーバーが認証を必要とする場合は、Enable Authenticationをクリックし、UsernameとPasswordを入力します。Test Connection 「ボタンを押すと、設定が有効であることを確認し、成功すれば通知が表示されます。

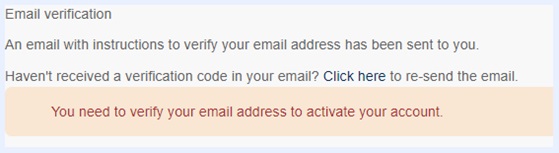

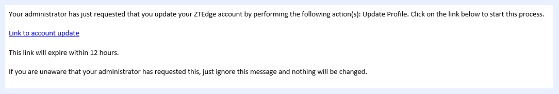

ユーザーアカウントが電子メール認証に設定されている場合、ZTEdgeへの次回のログイン時に、電子メールアドレスを認証するための手順を電子メールで確認するように通知されます。

ZTEdgeから送信されたメールメッセージのサンプルをご紹介します。

バックアップとリストア¶

IAMの設定を定期的にバックアップするには、「Export」を実行します。

Export groups and rolesとExport clientsを有効にし、Exportボタンを押します。

今後、Import機能で使用できるJSONファイルがダウンロードされます。

ログインセキュリティの設定¶

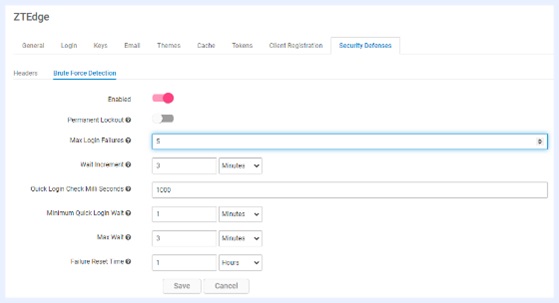

ブルートフォース検知¶

ブルートフォース攻撃は、何度もログインを試みることでユーザーのパスワードを推測しようとするものです。 ZTEdge IAMにはブルートフォース検出機能があり、ログイン失敗の回数が指定した閾値を超えた場合、ユーザーアカウントを永久的または一時的に無効化することができます。

注意

この機能は、ローカルおよびLDAPユーザーアカウントでサポートされています。 SAML アカウントは、外部 ID プロバイダでブルートフォース検出を有効にする必要があります。

ブルートフォース検知を設定するには

メニューの[レルム設定]をクリックします。

セキュリティ防御」タブをクリックします。

[ブルートフォース検出]タブをクリックします。

パラメータ¶

| 名称 | 商品説明 |

|---|---|

| 有効 | ブルートフォース検知の有効・無効を切り替えます。 |

| Permanent Lockout | 恒久的なロックアウトは、管理者が再び有効にするまでユーザーアカウントを無効にします。これが無効な場合、一時的なロックアウトは、特定の期間、ユーザーアカウントを無効にします。アカウントが無効になる期間は、攻撃が継続されるにつれて長くなります。 |

| ログイン失敗の最大数 | ログインに失敗する最大回数。 |

| ウェイトインクリメント | Permanent Lockoutが無効の場合、この設定により一時的なロックアウトの期間が決定されます。 |

| クイックログインチェック ミリ秒 | Quick Loginを試行する最短時間です。Quick Loginは、この時間内に同時ログインに失敗し、ユーザーがロックアウトされた場合に発生します。 |

| クイックログインの最小待ち時間 | ログイン試行がQuick Login Check Millisecondsより早い場合、ユーザーを無効にする最小時間です。 |

| 最大待ち時間 | ユーザーがロックアウトされる最大時間 |

| 故障復帰時間 | 失敗カウントがリセットされる時間。このタイマーは、最後にログインに失敗した時点から実行されます。 |

注意

ユーザーが一時的にロックされ、ログインしようとすると、「ユーザー名またはパスワードが無効です」というエラーメッセージが表示されます。このメッセージは、無効なユーザー名または無効なパスワードに対して表示されるメッセージと同じエラーメッセージで、攻撃者がアカウントが無効であることを確実に認識できるようにします。

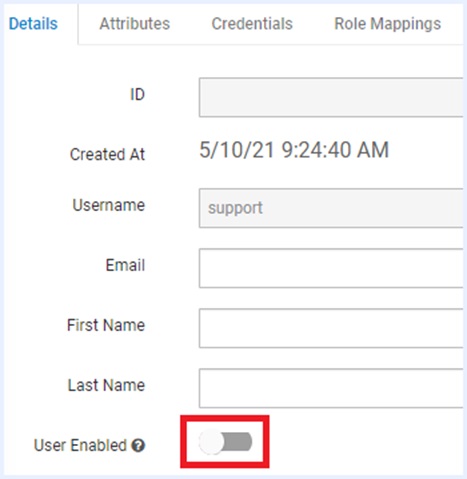

手動でアカウントのロックを解除する¶

アカウントのロックを解除するには、ユーザーアカウントの詳細画面に移動します。

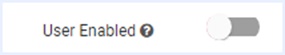

Permanent Lockoutが有効な場合、ユーザーアカウントはロックアウトアクションから無効化されます。

アクセスを許可するユーザーを再有効化します。[保存]をクリックします。

Permanent Lockoutが無効な場合(一時的なロックアウトが有効な場合)、[ユーザーのロック解除]をクリックしてアカウントのロックを解除してください。

そして、アクセスを許可するユーザーを再有効化します。[保存]をクリックします。

パスワードの複雑さに関するポリシーの設定¶

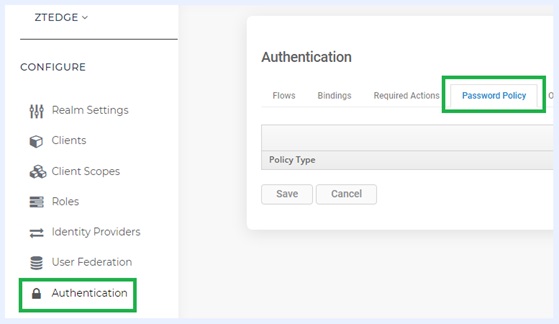

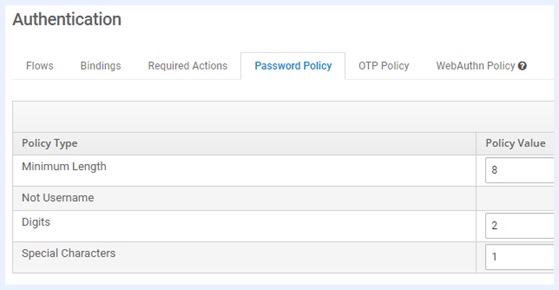

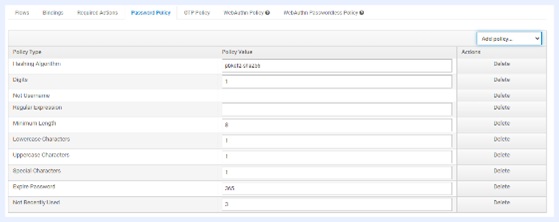

パスワードコンプリキシティポリシーとは、パスワードが強固であることを保証するためにユーザーが従わなければならない制限や要求のセットです。ポリシーを設定するには、管理コンソールにログインし、「認証」をクリックして「パスワードポリシー」タブに進みます。

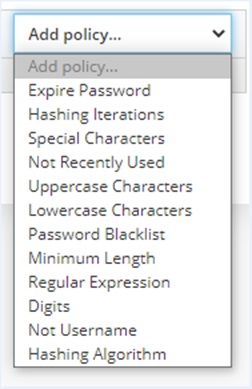

「ポリシーの追加」ボタンをクリックすると、利用可能なパスワードポリシーのリストが表示されます。

推奨されるパスワードポリシー

桁数 - 必要な最小桁数

特殊文字 - 必要な特殊文字の最小数

ユーザー名ではない - パスワードはユーザー名と異なる必要があります。

最小限の長さ - パスワードの最小限の長さ

ローカルユーザー管理¶

[管理|ユーザー]に移動して、テナント内のすべてのユーザーを管理します。これらはテナント内に保存され、サードパーティのIDプロバイダーとは同期されません。

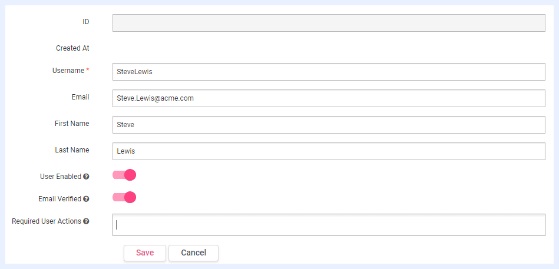

ローカルユーザーの作成¶

これらは、ZTEdge IAM でローカルにプロビジョニングおよび管理されているユーザーです。これは、ディレクトリサービスがなく、ZTEdgeをIDプロバイダとして使用してユーザーを認証したい場合に便利です。画面右側の[Add User]ボタンをクリックして、新規ユーザーの作成を開始します。必須項目はユーザー名のみです。

| 設定 | 商品説明 |

|---|---|

| クリエイテッドアット | ディレクトリサービスにおけるユーザーの作成時刻 |

| 電子メールアドレス | ユーザーに設定された電子メールアドレス |

| ユーザー使用可能 | テナントへのログインの有効・無効を切り替えます。 |

| 電子メール認証済み | Enabledに設定する |

| 必要なユーザーアクション | OTP の設定:ワンタイムパスワードアプリケーションの設定をユーザーに要求する

パスワードの更新:パスワードの変更をユーザーに要求する

プロファイルの更新:プロファイルの更新をユーザーに要求する

電子メールの検証:電子メールアドレスの検証をユーザーに要求する

|

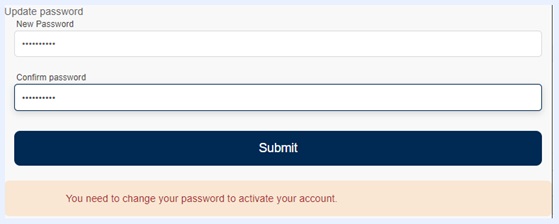

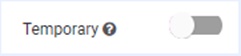

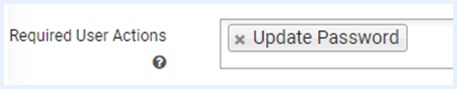

ユーザーが作成されたら、その編集ボタンをクリックして、パスワードの設定やプロパティを変更します。 認証情報]タブでパスワードを設定します。

定義されたパスワードの使用をユーザーに許可する場合は、TemporaryをDisabledに設定する(推奨しない)。

TemporaryをEnabledに設定し、初期状態ではデフォルトのパスワードでログインできるようにします。また、ユーザーの「詳細」タブで「ユーザーの必須行動」を「パスワードの更新」に設定し、ユーザーにパスワードの変更を強制します。

必要なアクション¶

必須アクションは、ユーザーがログインを許可される前に完了しなければならないタスクです。ユーザーは、必須アクションを実行する前に、資格情報を提供する必要があります。必須アクションが完了すると、ユーザーはそのアクションを再度実行する必要はありません。以下は、組み込みの必須アクションの種類についての説明です。

| パスワードの更新 | 設定すると、ユーザーはログイン時にパスワードを変更するよう促されます。このオプションは、ユーザーにデフォルトのパスワードを提供する場合に有効にすることをお勧めします。 |

| OTPを設定する | 設定する場合、ユーザーは、無料ワンタイムパスワードまたはGoogle Authenticatorアプリケーションのいずれかを使用して、モバイルデバイスにワンタイムパスワードジェネレータを設定する必要があります。ユーザーがワンタイムパスワードデバイスを設定した場合、そのデバイスはユーザーの資格情報管理セクションに表示されます。 |

| 電子メールの確認 | 設定すると、ユーザーはメールアドレスの確認が必要になります。 |

| プロフィール更新 | このアクションでは、ユーザーのプロフィール情報(名前、住所、電子メール、電話番号など)を更新するよう求めます。 |

管理者は、管理コンソールのユーザーの詳細タブで、個々のユーザーに対して必要なアクションを追加することができます。

属性¶

氏名やメールアドレスなどの基本的なユーザーメタデータに加え、任意のユーザー属性を保存することができます。管理するユーザーを選択し、「属性」タブをクリックします。空のフィールドに属性名と値を入力し、その横にある「追加」ボタンをクリックすると、新しいフィールドが追加されます。このページで行った編集は、「保存」ボタンを押すまで保存されないことに注意してください。

一部の属性は読み取り専用で、管理者が更新することは想定されていません。これには、例えばLDAP_IDのように、LDAPプロバイダーによって自動的に入力される、設計上読み取り専用とされている属性が含まれます。その他の属性の中には、セキュリティ上の理由から、一般的なユーザー管理者が読み取り専用にすべきものがあります。

パスワードポリシー¶

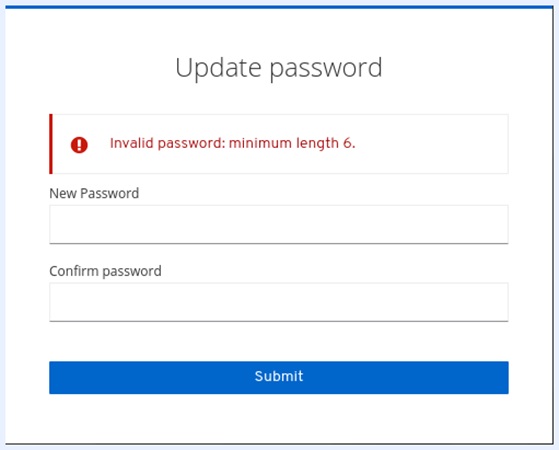

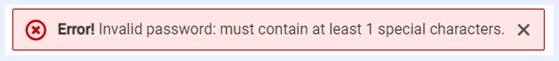

デフォルトでは、パスワードポリシーは設定されていません。ユーザーは好きなだけ短いパスワード、長いパスワード、複雑なパスワード、安全でないパスワードを持つことができます。 これはテストには適していますが、実稼働環境での使用には適していません。 ZTEd IAM には、有効化できるパスワード・ポリシーの豊富なセットがあります。 ポリシーを追加するには、「認証」の左メニュー項目をクリックし、「パスワードポリシー」タブに移動します。右側のドロップダウンリストボックスで追加したいポリシーを選択します。これにより、画面上の表にポリシーが追加されます。ポリシーのパラメータを選択します。保存]ボタンをクリックして、変更内容を保存します。 ポリシーを保存すると、ユーザー登録とパスワードの更新が必要なアクションで、新しいポリシーが適用されます。ポリシーのチェックに失敗したユーザーの例。

パスワードポリシーが更新された場合、すべてのユーザーに対してパスワード更新アクションを設定する必要があります。

パスワードポリシーの種類¶

ここでは、対応する各ポリシーの種類を説明します。

HashAlgorithm : パスワードは平文で保存されません。その代わり、保存や検証の前に標準的なハッシュアルゴリズムでハッシュ化されます。組み込みのアルゴリズムは PBKDF2 です。

Digits : パスワード文字列に必要な桁数です。

Lowercase Characters : パスワード文字列に必要な小文字の数。

Uppercase Characters : パスワード文字列に必要な大文字の数です。

Special Characters : パスワード文字列に必要な、』?

Not Username : 設定すると、パスワードとユーザー名を一致させることができなくなります。

Not Email : 設定すると、パスワードとメールアドレスの一致を認めない。

Expire Password : パスワードの有効日数。日数が経過すると、パスワードの変更が必要になります。

Not Recently Used : このポリシーは、以前のパスワードの履歴を保存します。保存される古いパスワードの数は、設定可能です。ユーザーがパスワードを変更すると、保存されたパスワードは使用できなくなります。

Regular Expression : パスワードが一致しなければならない正規表現パターン(java.util.regex.Patternで定義)を1つ以上定義する。

パスワード設定時、入力されたパスワードが条件を満たさない場合、警告メッセージが表示されます。

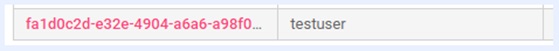

ユーザーを検索する¶

特定のユーザーを管理するには、左のメニューバーで「ユーザー」をクリックします。このメニューオプションにより、ユーザー一覧ページが表示されます。検索ボックスに、ユーザーデータベースから検索したいフルネーム、ラストネーム、またはEメールアドレスを入力することができます。このクエリにより、条件に一致するすべてのユーザーが表示されます。View all usersボタンを押すと、システム内のすべてのユーザーが一覧表示されます。

注意

「すべてのユーザーを表示」をクリックしても空白のウィンドウが表示される場合は、LDAPへの接続が切断されている可能性があります。 LDAPサーバーへの接続が有効であることを確認してください。

これはローカルのデータベースだけを検索し、連携データベース(つまりLDAP)は検索しません。LDAPのようなバックエンドにはユーザーをページングする方法がないからです。もし、連携バックエンドのユーザーをIAMデータベースに同期させたい場合は、以下のどちらかを行う必要があります。

- 検索条件を調整します。これで条件に一致するバックエンドユーザーのみがIAMデータベースに同期されます。

- ユーザーフェデレーションタブを開き、フェデレーションプロバイダーとのページで「すべてのユーザーを同期する」または「変更したユーザーを同期する」をクリックします。

ユーザーを無効にする¶

ユーザーの詳細タブで「ユーザー有効」を選択すると、そのユーザーを無効にすることができます。

ZTEdgeクライアントをユーザー名/パスワードを有効にして使用した場合。

- ZTEdgeでユーザーを無効にすると、ユーザーはZTEdgeを使用できなくなりますが、IAMで管理されている他のサービスは使用できます。

- IAMでユーザーを無効にすると、すべてのサービス(ZTEdgeを含む)を使用できなくなります。

ZTEdgeクライアントをパスワードレスで使用する場合。

- ZTEdgeでユーザーを無効にすると、ユーザーはZTEdgeを使用できなくなり、IAMは影響を与えません。

- IAMでユーザーを無効にすると、ユーザーはIAMサービスを使用できなくなります(ZTEdgeはユーザー名/パスワードで認証せず、キーファイルのみで認証するため除外されます)。

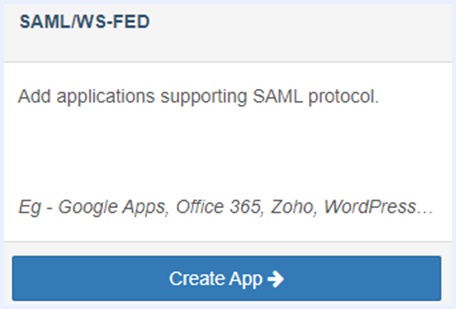

SAML IdPの統合¶

SAMLおよびソーシャルログインIDプロバイダーとの連携¶

注意

SAML ユーザーは、ログイン時に ZTEdge IAM に動的に追加されます。 ユーザーを ZTEdge IAM に事前に追加することはできません。

Okta (SAML)¶

Oktaの構成¶

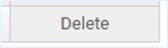

Oktaにログインし、「Create New App Integration」をクリックします。

SAML 2.0を選択し、「Create」をクリックします。

App Name(アプリ名)を入力(例:ZTEdge Access)します。

任意のロゴを入力し、[次へ]をクリックします。

SAML設定画面で、ZTEdge Redirect URIをSSO URLとAudience URIの両方にコピーします。

SSO URL : https://iam.ericomcloud.net/auth/realms/<TENANT_ID>/broker/<ALIAS>/endpoint

Audience URI : https://iam.ericomcloud.net/auth/realms/<TENANT_ID>/broker/<ALIAS>/endpoint

注意

<TENANT_ID>と<ALIAS>は実際の値で置き換えてください。

名前IDの形式 : メールアドレス

「次へ」をクリックします。

Feedbackセクションに記入し、Nextをクリックします。

完了画面で「Identity Provider metadata」リンクをクリックすると、メタデータへの URL が表示されます。このURLはZTEdge IAMの設定に必要なのでコピーしてください。

SAML設定が表示されます。

ZTEdgeを使用するユーザーにこのアプリケーションを割り当てます。

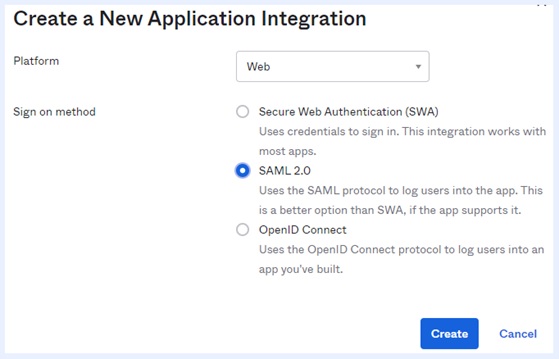

ZTEdgeの構成¶

ZTEdge IAM 管理コンソールを開き、左側のパネルで [Identity Providers] を選択します。

プロバイダの追加]ドロップダウンをクリックし、[SAML]を選択します。

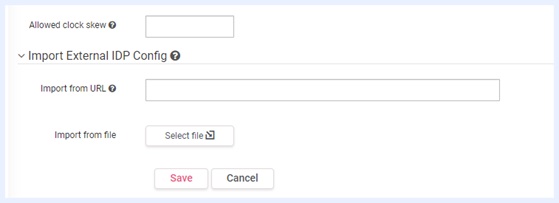

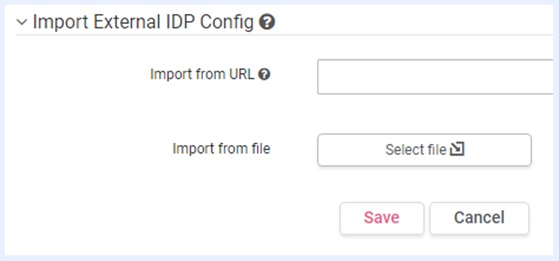

Add Identity Provider 画面の下部までスクロールし、Import External IDP Config セクションを見つけます。

メタデータのリンクを「URLからインポート」エリアに貼り付け、「インポート」ボタンを押します。

[保存]をクリックして、設定を完了します。

ZTEdge Mapperの構成¶

ZTEdgeは、Oktaから重要な情報を受け取るためにマッパーを使用しています。

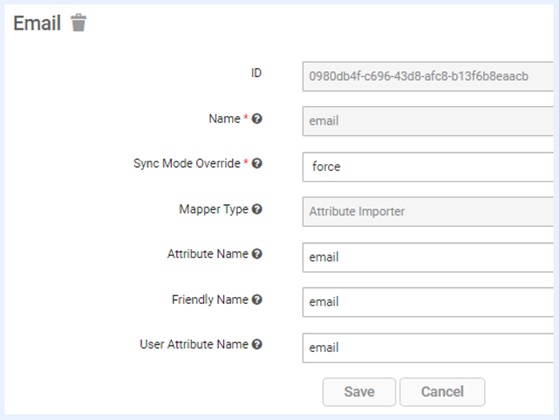

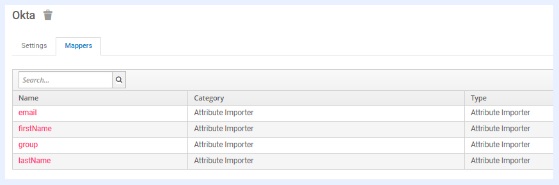

Okta用のZTEdge Identity Providerオブジェクトで、Mappersタブを開き、email、firstName、lastname、groupのマッパーを以下のフォーマットで追加します。

名前 : Eメール

同期モードオーバーライド : force

マッパーの種類 : 属性インポーター

属性名 : Eメール

フレンドリ名 : Eメール

ユーザー属性名 : Eメール

設定の最後には、以下のように4つのマッパーが表示されます。

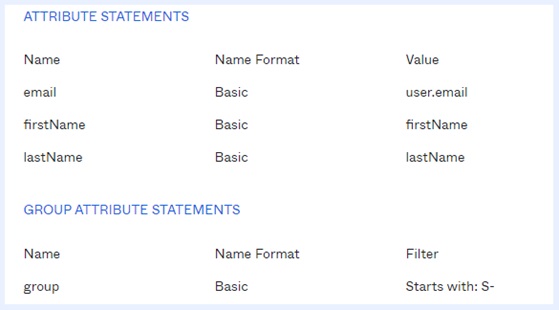

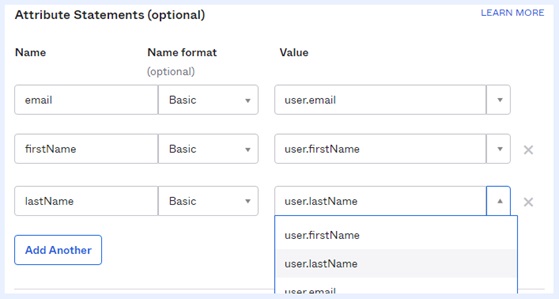

Okta Admin Portalに移動し、マッパーに対応する属性ステートメントを作成します。

Ping Identity (SAML)¶

Ping Identityの設定¶

Pingコンソールに管理者としてログインします。

[接続]-[アプリケーション]を選択します。

[アプリケーション]ページで、[アプリケーションの追加]をクリックします。

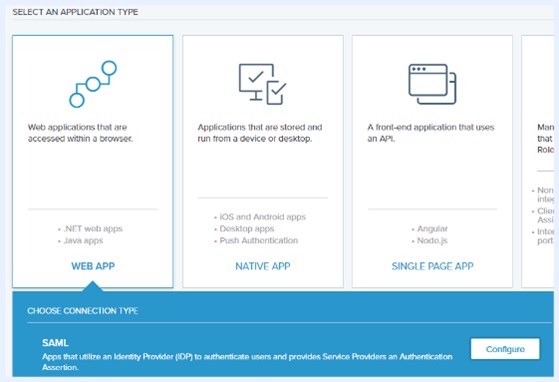

接続タイプの選択ページで、WEB APPを選択します。

SAMLを選択し、Configureをクリックします。

[アプリプロファイルの作成]ページで、[アプリケーション名]に名前(例:ZTEdge)を入力し、[次へ]をクリックします。

「SAML 接続の構成」ページで、以下のフィールドに入力する。

ACS URLSに、https://iam.ericomcloud.net/auth/realms/<TENANT_ID>/broker/<ALIAS>/endpointと入力します。

ENTITY IDに、https://iam.ericomcloud.net/auth/realms/<TENANT_ID>/broker/<ALIAS>/endpointと入力します。

注意

<TENANT_ID>と<ALIAS>は実際の値で置き換えてください。

ASSERTION VALIDITY DURATION」に、「300」と入力する。

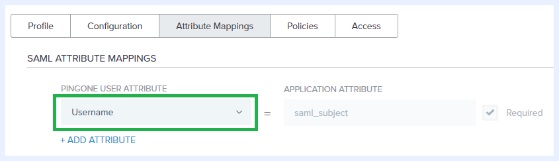

ATTRIBUTE MAPPINGSに移動し、PINGONE USER ATTRIBUTEをUsernameに変更します。

その他のフィールドはデフォルト値のまま、[保存]をクリックします。

ZTEdge Identityの構成¶

新しいアイデンティティ・プロバイダーを追加し、SAML 2.0 を選択する。

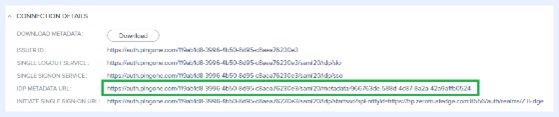

一番下までスクロールして、Ping IdP Metadata URLをインポートします。

Display Nameの説明を入力します(例:"Ping Identity")

「保存してテスト」をクリックします。

Azure AD (SAML)¶

Azureの構成¶

エンタープライズ・アプリケーションへ

新しいアプリケーションを作成します。

独自のアプリケーションを作成します。

アプリケーションにわかりやすい名前を付け、「他のアプリケーションと統合する」を選択します。

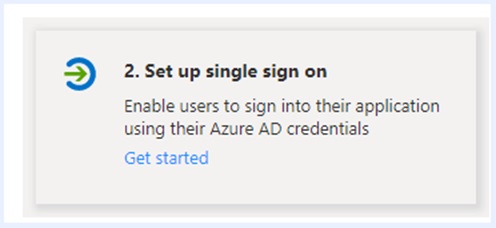

「シングルサインオンを設定する|始める」を選択します。

SAML基本構成で、構成します。

注意

<TENANTID>の代わりに、実際のテナントIDを入力してください。

Identitfier (Entity ID): https://iam.ericomcloud.net/auth/realms/<TENANTID>

返信先URL(ACS): https://iam.ericomcloud.net/auth/realms/TENANTID>/broker/<ALIAS>/endpoint

注意

<TENANT_ID>と<ALIAS>は実際の値で置き換えてください。

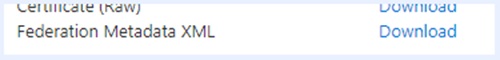

設定を保存して、メタデータファイルをダウンロードします(これはZTEdgeにインポートされます)。

アトリビュート・コンフィギュレーション¶

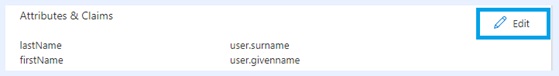

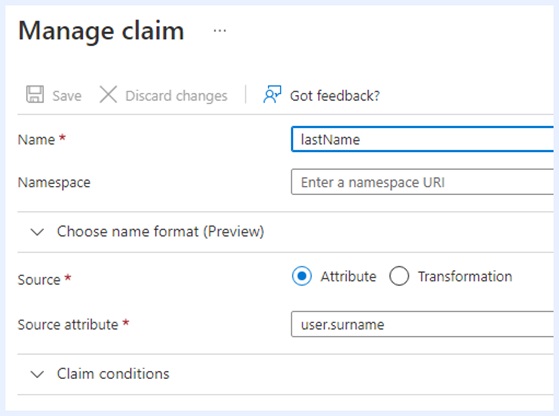

属性とクレームの編集

ZTEdge mapper の lastName、firstName、email、username の属性を以下のように設定します。

それぞれに必要なソース属性を選択することをお勧めします。

lastName = ユーザー名:姓

firstName = ユーザー名:名

email = ユーザーメールアドレス

username = ユーザー表示名(その他、UPNやユーザーメールアドレスもよく使われています。)

完成したコンフィギュレーションは次のように表示されます。

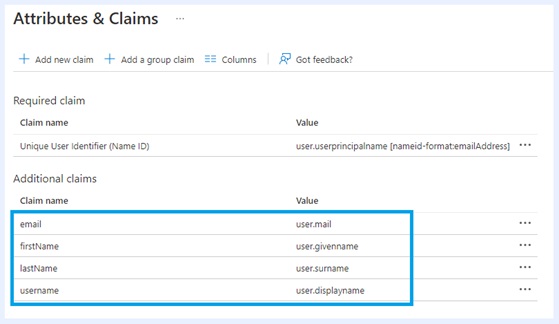

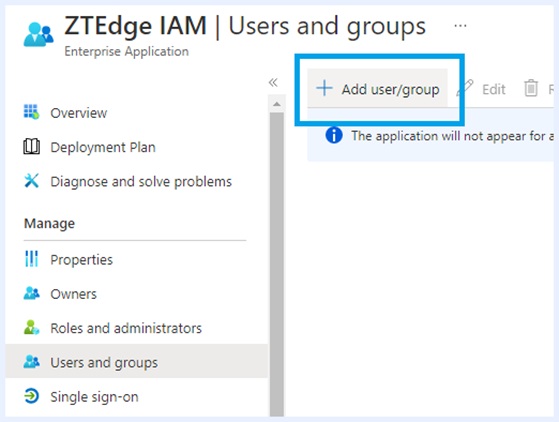

ユーザーアサインメント¶

[ユーザーとグループ]に移動し、[ユーザー/グループの追加]オプションを選択します。

ZTEdgeにログインできるユーザーを選択します。

[Assign]をクリックして、設定を完了します。

ZTEdgeの構成¶

ZTEdge IAM 管理コンソールを開き、左側のパネルで [Identity Providers] を選択します。

[プロバイダの追加]ドロップダウンをクリックし、[SAML]を選択します。

- 以下の例を参考に、選択肢を埋めてください。

- エイリアス : Azure-ad

- 表示名 : Microsoft Azure AD

一番下までスクロールして「ファイルから読み込む」

ダウンロードしたメタデータファイルを選択し、設定をインポートします。

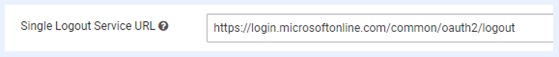

Single Logout Service の URL を次のように設定します: https://login.microsoftonline. com/common/oauth2/logout

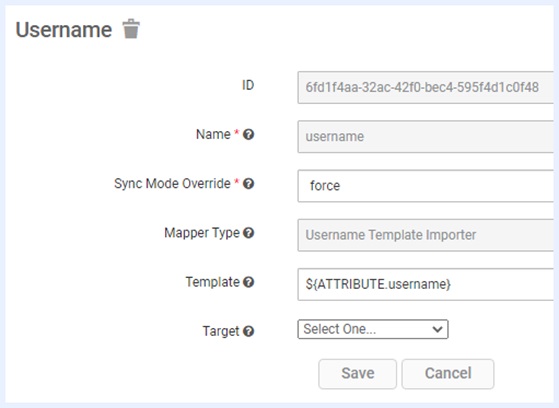

ZTEdge Mapperの構成¶

[Mappers]タブを開きます。

ユーザー名のマッパーを以下のように作成します。

残りのマッパーを以下のように作成します。

- ラストネーム

- 名前:lastName

- シンクモードオーバーライド : フォース

- マッパーの種類 : アトリビュートインポーター

- 属性名 : lastName

- フレンドリーの名前 : lastName

- ユーザー属性名 : lastName

- ファーストネーム

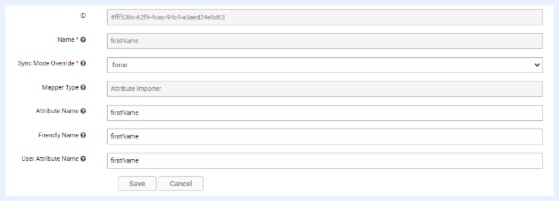

- 名前 : firstName

- シンクモードオーバーライド : フォース

- マッパーの種類 : アトリビュートインポーター

- 属性名 : firstName

- フレンドリーの名前 : firstName

- ユーザー属性名 : firstName

- 電子メール

- 名前 : Eメール

- シンクモードオーバーライド : フォース

- マッパーの種類 : アトリビュートインポーター

- 属性名 : email

- Friendly Name : Eメール

- ユーザー属性名 : email

miniOrange Xecurify (SAML)¶

miniOrange Xecurifyの構成¶

新しいアプリを追加します。

SAMLを選択します。

カスタムSAMLアプリを選択します。

アプリケーションと名前を指定し、SP Entity IDとAudience URI、ACS URLのためにZTEdge SAMLエンドポイントURLを入力します。

SP Identity : https://iam.ericomcloud.net/auth/realms/<TENANTID>

ACS URL : https://iam.ericomcloud.net/auth/realms/TENANTID>/broker/<ALIAS>/endpoint

注意

<TENANT_ID>と<ALIAS>は実際の値で置き換えてください。

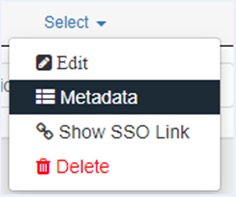

アプリ作成後、Metadataファイルをダウンロードします。

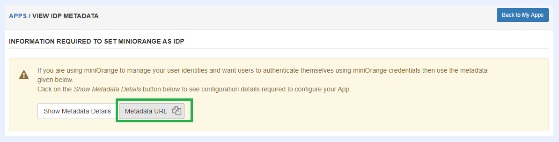

SET MINIORANGE AS IDPセクションでMetadata URLを開きます。

URLが開いたら、ZTEdgeで使用するため、コピーしてください。

ZTEdgeの構成¶

- ZTEdge IAM 管理コンソールを開き、左側のパネルで [Identity Providers] を選択します。

- 「Add Provider」ドロップダウンをクリックし、「SAML」を選択します。

- 「Add Identity Provider」画面の下部までスクロールし、「Import External IDP Config」セクションを見つけます。 URLを貼り付け、「Import」をクリックします。

- 最後に、設定を保存します。

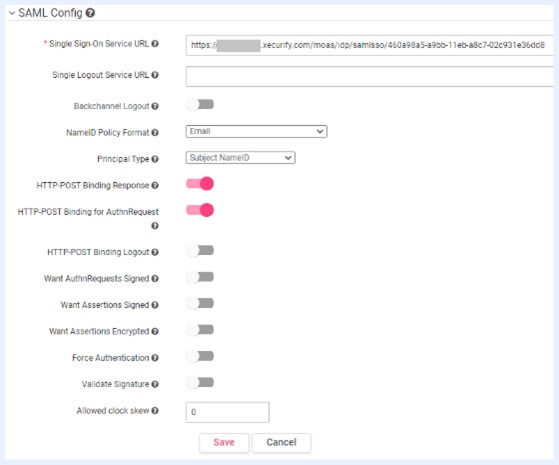

インポートした設定がうまくいかない場合は、以下の設定をお試しください。

トラブルシューティング¶

OneLogin (SAML)¶

ZTEdgeの構成¶

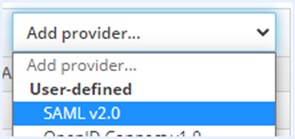

「Identity Providers」に移動し、「Add provider」を選択する。 SAML v2.0を選択します。

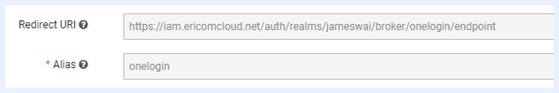

Aliasをoneloginに変更すると、それに応じてRedirect URIが自動的に変更されることに注意してください。

OneLoginの設定に必要なので、Redirect URIをコピーします。

OneLoginの設定¶

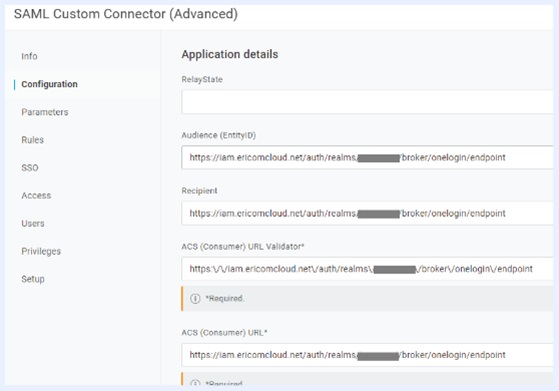

SAMLアプリケーションを新規に追加し、Configuration画面に進みます。

Audience、Recipient、ACSにZTEdge URIを入力します。

ACS URL Validator では、各スラッシュ '/' の前にバックスラッシュ '' を追加します(以下の例を参照)。

次に、SSOに移動し、「SAML Signature Algorithm」をSHA-512に変更し、Issuer URLをコピーします。

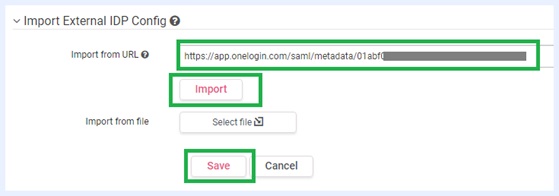

ZTEdge管理コンソールに戻り、onelogin設定画面の一番下までスクロールします。

URLを「URLからインポート」の欄に貼り付けます。

[インポート]、[保存]の順にクリックします。

OneLogin管理コンソールに戻り、ユーザーがZTEdgeアプリケーションに割り当てられていることを確認してから、ログインを試みます。

ユーザー設定画面|アプリケーション|追加と進み、ZTEdgeアプリケーションを選択します。

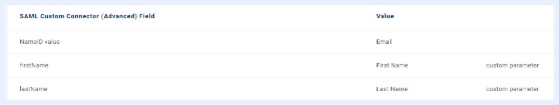

最後に「Parameters」で、以下のパラメータを追加してください。

firstName = 名前

lastname = 名字

ZTEdge IAM ポータルに戻り、[Mappers]に移動して lastName と firstName のエントリを追加します。

これにより、ログイン時にユーザーの姓と名がOneLoginからZTEdgeにインポートされます。

Google(ソーシャル)¶

ZTEdgeの構成¶

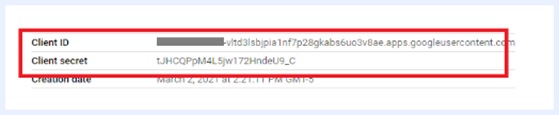

ZTEdge IAM 管理コンソールで「Identity Providers」に移動し、選択メニューから「Google」を選択します。 Redirect URI は後で Google の設定に必要になるのでコピーしておきます。 Client ID: Googleから取得(OAuth 2.0クライアントの新規作成時)。 Client Secret: Googleから取得(OAuth 2.0クライアントを新規に作成する場合) Enabled:有効・無効を切り替えます。

Googleの設定¶

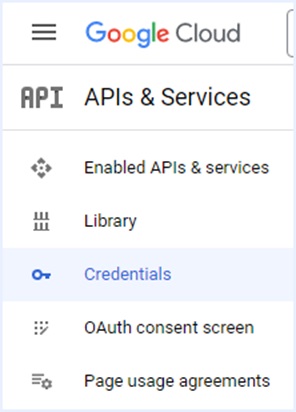

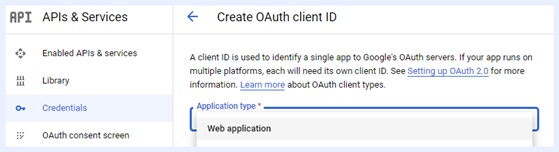

ZTEdge IAM を Google で設定するには、Google 管理者にログインし、「APIS & Services」|「Credentials」に移動します。

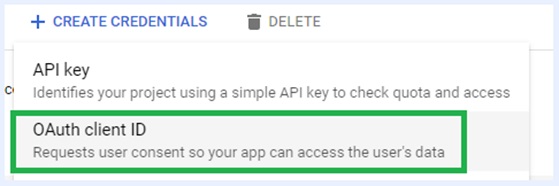

「資格情報の作成」を選択し、「OAuthクライアントID」を選択します。

アプリケーションの種類をWebアプリケーションに設定します。

注意

新しいアプリケーションを作成する前に、OAuthの同意画面を設定する必要がある場合があります。

ZTEdgeクライアント : 名前を入力します。

認可されたリダイレクトURI : ZTEdgeリダイレクトURIの貼り付けます。

Client IDとsecretに 注意してください。これはZTEdge IAM構成で必要となります。

注意

ソーシャルログインは、内蔵のMFAを使用しません。 MFAはIDプロバイダ(例:Google)内で有効にする必要があります。

注意

Google をプライマリ ZTEdge ID プロバイダにした場合、認証設定のエイリアスは 'google' になります。

Identity Providerをプライマリログインとして使用する¶

ZTEdge IAM がログインの主要な方法として ID プロバイダを使用するように設定するには、以下を実行します。

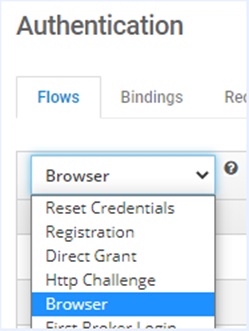

ZTEdge IAM の [認証] に移動します。

Flowsをクリックし、Browserを選択

Identity Provider Redirectorの場合、Actions|Configを選択します。

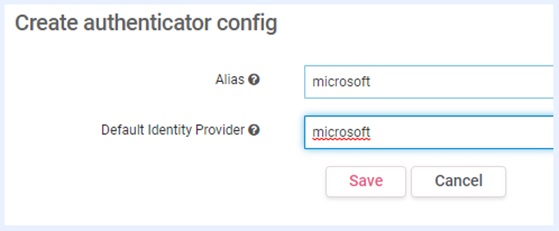

Config画面で、使用するIdentity Providerのエイリアスを入力します。この例では、Azure Active Directoryを表すために「microsoft」を使用します。

Save をクリックして設定を完了します。 次回、ユーザーが ZTEdge のログイン画面に到達すると、Identity Provider のログインのみが表示されるようになります。

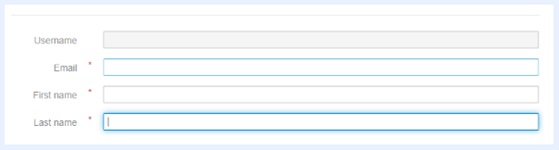

ZTEdgeへの名前、パスワード、電子メール、グループ属性のインポート¶

SAML レスポンスにユーザー名、パスワード、および電子メールの値がない場合、ユーザーは手動で入力するよう促されます。

これらの値は、それぞれの属性を指定することで、IdP から自動的に渡すことができます。

IdPでは、属性を渡します。

username - ユーザ名属性

email - ユーザーの電子メールアドレス属性

firstName - ユーザーのファーストネーム属性

lastName - ユーザーの姓の属性

group - ユーザーのグループ属性(SWG/RBIのグループを設定する方法については、こちらを参照してください。)

ZTEdgeのIdentity ProviderのMapperタブで、それぞれの属性マッパーを作成します。

firstName¶

名前 : firstName

シンクモードオーバーライド : フォース

マッパーの種類 : アトリビュートインポーター

属性名 : firstName

フレンドリーの名前 : firstName

ユーザー属性名 : firstName

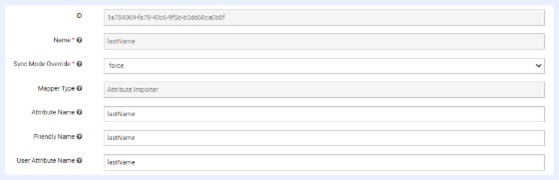

lastName¶

名前 : lastName

シンクモードオーバーライド : フォース

マッパーの種類 : アトリビュートインポーター

属性名 : lastName

フレンドリーの名前 : lastName

ユーザー属性名 : lastName

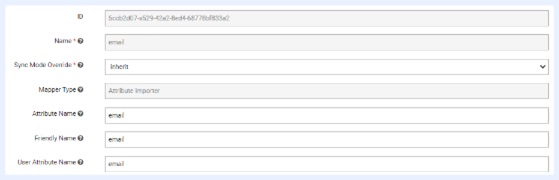

email¶

名前 : email

シンクモードオーバーライド : フォース

マッパーの種類 : アトリビュートインポーター

属性名 : email

Friendly Name : email

ユーザー属性名 : email

group¶

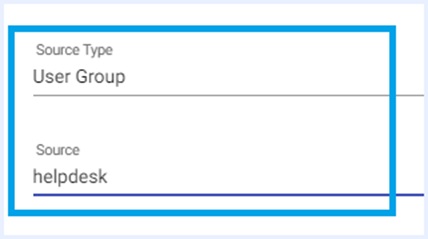

- 名称 : group

- シンクモードオーバーライド : フォース

- マッパーの種類 : アトリビュートインポーター

- 属性名 : group

- Friendly Name : group

- ユーザー属性名 : group

外部 ID プロバイダーに対する Mappers の設定完了例です。

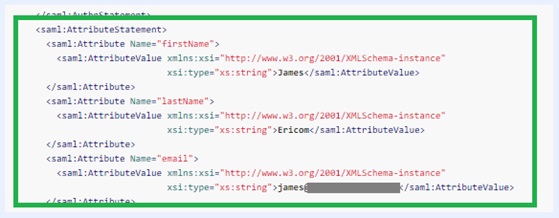

以下は、SAML 応答の AttributeStatements (firstName、lastName、email) の例です。

SAMLユーザーをZTEdgeのグループに割り当てる¶

SAMLユーザーがZTEdgeにログインすると、ZTEdgeのグループに割り当てることができます。

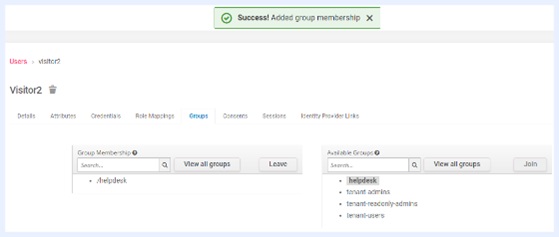

SAML ユーザをクリックし、「Groups」タブを表示します。

希望するグループ名を選択し、[参加]をクリックします。

選択されたグループはグループメンバーシップエリアに移動し、「Success!」メッセージが表示されます。

SWG/RBIプロファイルとZTNAルールにグループを割り当てることができます。