4.7. Cloud のサードパーティ統合¶

4.7.1. Forcepoint Web Security (オンプレミス)¶

高度な脅威分離により、Webを介したマルウェアやランサムウェアを防止¶

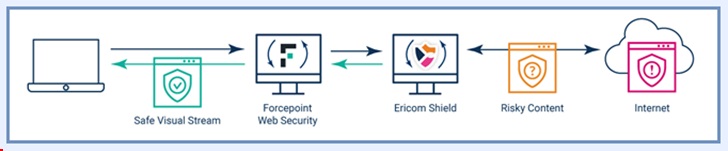

Ericom Shieldは、Block Page Redirect を介して Forcepoint Web Security(オンプレミス)と通信し、アイソレーションベースのゼロデイマルウェア保護を提供します。Forcepoint Web Security Gateway のブロックページの Continue ボタンを設定し、Ericom Shield にウェブサイトを送信する方法は以下をご覧ください。

アーキテクチャ¶

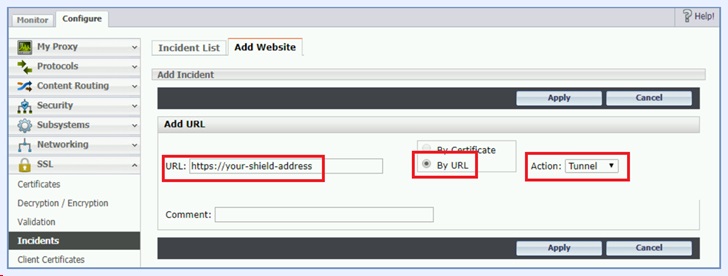

Forcepoint の構成¶

「SSL | Incidents | Add Website」(SSL | インシデント | Webサイトの追加)に移動します。RBI URL shield.ericomcloud.net. を追加します。By URL(URL を使用)を選択します。「Action」(アクション)を「Tunnel」に設定し、「Apply」(適用)をクリックします。

continueFrame.html をカスタマイズする¶

continueFrame.html ファイルを編集して、<!– CONTINUE SECTION –>のテキストを以下のコードに置換します。このコードは、ボタンのラベルを変更して元の URL を Ericom Shield に送信するものです。

<!-- CONTINUE section -->

<table class="option">

<tr>

<td>

<form action="https://shield.ericomcloud.net" method="get" target="_top" name="ContinueForm">

<input type="hidden" name="url" value=$*WS_URL*$>

<input type="hidden" name="SD" id="SD" >

<script type="text/javascript">

document.getElementById('SD').value=Base64.encode('url='+'$*WS_URL*$'+'&X-Authenticated-User='+'$*WS_USERNAME*$'+'&Shield-TenantID=<Shield-TenantID>) ;

</script>

<input type="submit" value="Isolate" name="" class="ws_btn">

</form>

</td>

<td>

<span id="continue-text" class="ws_btn_desc">Click <strong>Isolate</strong> to view this page for work-related reasons in <strong>Isolated</strong> Browser.<script type="text/javascript">writeWarning()</script>

</span>

</td>

</tr>

</table>

<Shield-TenantID>を実際の Shield テナント ID に置換します。

カスタマイズした continueFrame.html を Forcepoint にアップロードするには、以下を実行します:

curl -k -u admin:Password -X PUT -F "file=@./continueFrame.html" https://<IP-C-Address>/wse/customblockpage/file/en

注意

<IP-C-Address> を Forcepoint アドレスに置換します。

フィルタリングサービスを再起動します。以下を実行します:

curl -k -u admin:Password -X PUT https://IP-C-Address/wse/admin/filter/stop

curl -k -u admin:Password -X PUT https://IP-C-Address/wse/admin/filter/start

注意

<IP-C-Address> を Forcepoint アドレスに置換します。

サービスを再起動する方法の詳細については、こちらを参照してください。

「確認」するカテゴリを構成する¶

ブラウザ分離を利用する必要があるカテゴリに移動し、「Confirm」(確認)に設定します。

「OK」をクリックしてから、「Save and Deploy」(保存して展開)をクリックします。

これにより、確認に設定したサイトにユーザがアクセスすると、「Continue」(続行)ボタンが「Isolate」(分離)ボタンに置き換えられます。

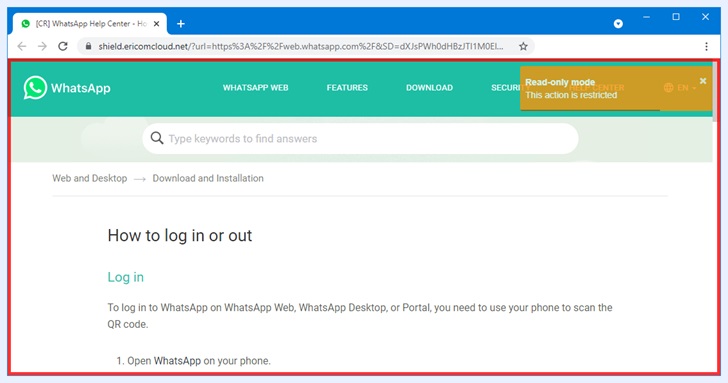

「Isolate」ボタンを選択すると、元の URL が Ericom Shield のブラウザ分離で開きます。

Ericom Shield の設定¶

セッションされているかどうかを簡単に識別するには、「エンドユーザ Shieldインジケータを許可する」または、「インジケータフレーム」のいずれかを有効にします(いずれの設定も管理コンソールの「設定 | エンドユーザオプション」セクションにあります)。

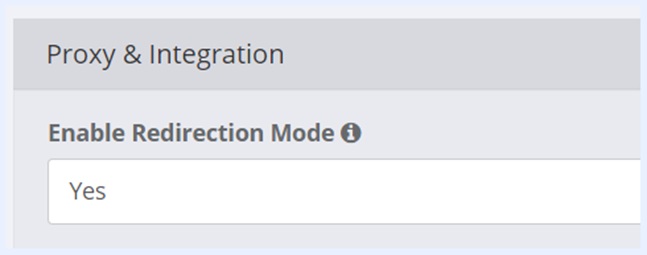

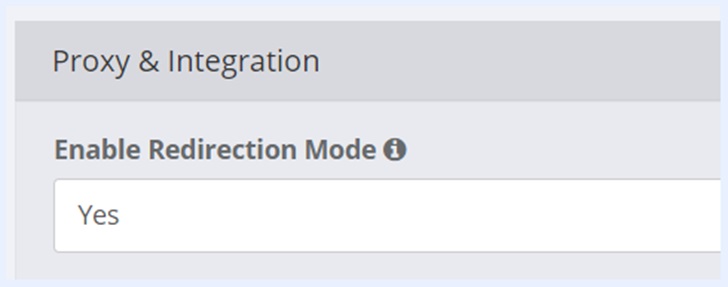

さらに、Redirection Mode(リダイレクトモード)を有効にします。管理コンソールの「設定 | プロキシ & インテグレーション」に移動して、「リダイレクトモードを有効にする」を「Yes」にします。次に、以下の設定を行います:

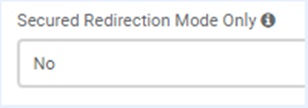

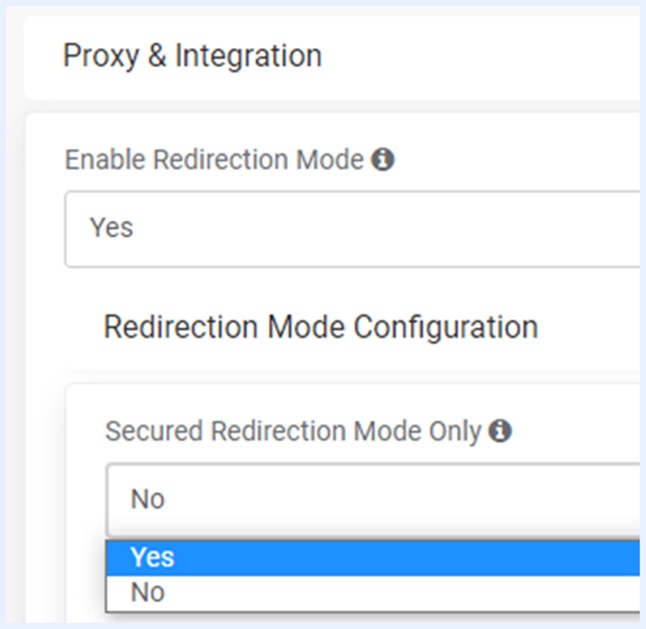

(オプション)「セキュアなリダイレクトモードのみを許可」を「Yes」にすると、分離 URL の改ざんが防止されます

(オプション)「Shield セッションを継続する」:

4.7.2. Forcepoint Cloud Web Gateway¶

Forcepoint Cloud Security Gateway(CSG)は、Block Page Redirect を介して Web サイトを Ericom Shieldに送信してリモートブラウザで分離するように構成することで、ゼロデイマルウェア保護を提供できます。Forcepoint CSG と Ericom Shield を構成する方法については以下を参照してください。

このセクションは、ローカル(オンプレミス)にインストールした Forcepoint Cloud Web Gateway を使用する Shield Cloud ユーザに関連しています。

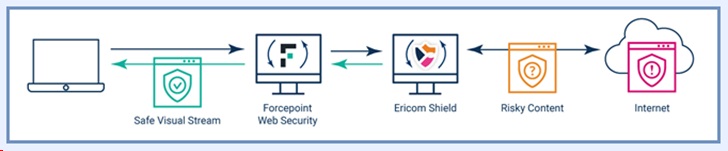

アーキテクチャ¶

Forcepoint の構成¶

構成を開始する前に、Forcepoint CSG でインターネットを正常にブラウジングできることを確認してください。

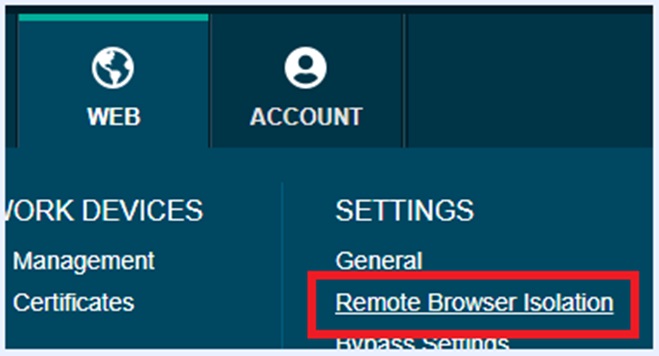

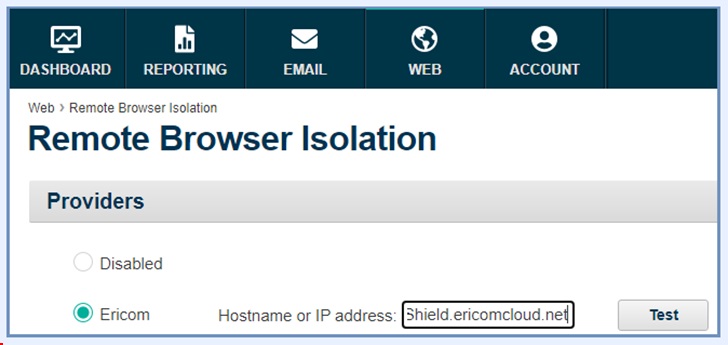

「Web | Settings | Remote Browser Isolation」(Web | 設定 | リモートブラウザ分離)でリモートブラウザ分離の設定を構成します。

注意

このオプションが存在しない場合は、Forcepoint の担当者に連絡して有効にしてください。

IP アドレスフィールドに Ericom Shield のアドレス <shield.ericomcloud.net> を入力します。

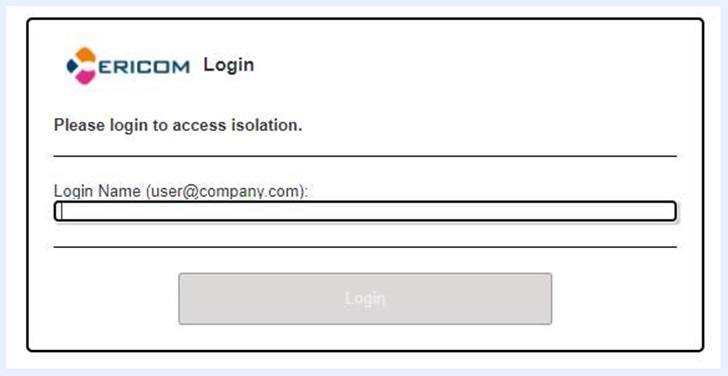

「Test」ボタンを押して、Shield Cloud への接続を確認します。接続に成功すると、Ericom Shield のログインページが表示されます。

ブロックページへの Shield-TenantID の追加¶

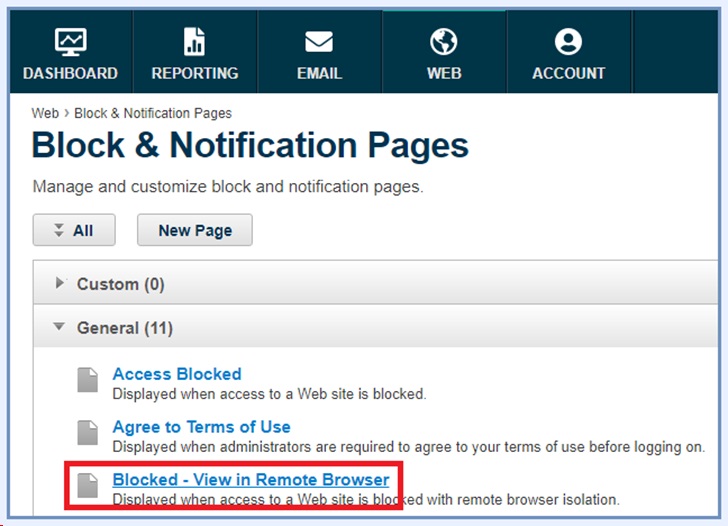

デフォルトの分離ブロックページのテンプレートにアクセスするには、「Web | Block & Notification Pages」(Web | ブロックと通知のページ)に移動します。

デフォルトページを表示および編集するには、「General | Blocked – View in Remote Browse」(一般 | ブロック - リモートブラウザ)をクリックします。

HMTL コードでshield.ericomcloud.net アドレスまでスクロールダウンします。Shield-TenantIDをパラメータとして追加します(そして実際の値と置換します)。例:

<div class="row">

<div class="span5 ">このボタンをクリックすると、サードパーティのリモートブラウザでこの Web ページを開くことに同意したことになります。</div>

<div class="span3 "><a class="linkAsButton" href="https://Shield.ericomcloud.net/?Shield-TenantID=<Shield-TenantID>&url=_URL_[uriescape]" >リモートブラウザで表示する</a></div>

</div>

「Save」(保存)をクリックすると、このブロックページが使用可能な状態になります。

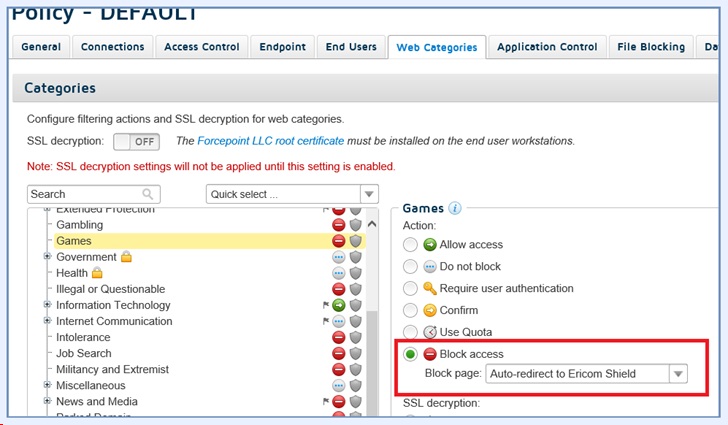

分離を使用するためのカテゴリの設定¶

ブラウザ分離を使用できるようカテゴリを設定するには、「Web| Policies | Web Categories」(Web | ポリシー | Web カテゴリ)に移動します。カテゴリのアクションを「Block access」(アクセスをブロックする)に設定してから、分離を使用するブロックページを選択します。デフォルトでは、このオプションには「Blocked – View in Remote Browser」(ブロック - リモートブラウザで表示)というラベルが付いています。

設定が Forcepoint クラウド全体に反映されるまで数分待ちます。分離が設定されている Web サイトに移動すると、ブロックページが表示されます。「リモートブラウザで表示」をクリックすると、Ericom Shield リモートブラウザ分離でサイトが開きます。

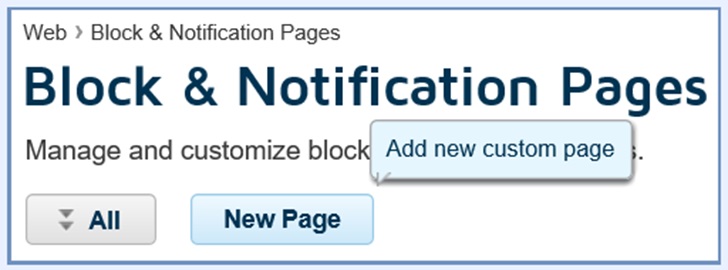

カスタム自動リダイレクトブロックページを作成する¶

エンドユーザにブロックページを表示する必要がなく、Web リクエストが自動的にブラウザ分離に移動する必要がある場合は、カスタムページを作成することでこれを実現できます。カスタムページを作成するには、「Block & Notification Pages」(ブロックと通知のページ)画面で「New Page」(新しいページ)ボタンをクリックします。

コードを追加します(Shield-TenantID を置換します):

<DOCTYPE html>

<html>

<head>

<meta http-equiv="Refresh" content="0; url=https://shield.ericomcloud.net/?Shield-TenantID=<Shield-TenantID>&url=_URL_[uriescape]"/>

</head>

</html>

カスタムページを保存すると、使用可能な「Block access」(アクセスのブロック)オプションのリストに表示されます。

カスタムブロックページを、Web サイトが自動的にブラウザ分離に移行するカテゴリに割り当てます。

Ericom レポートへのユーザ名属性の追加¶

レポートのためにユーザ名を Shield セッションに追加するには、次のパラメータを追加します: &user=_USERNAME_[uriescape]

コードの例:

<meta http-equiv="Refresh" content="0; url=https://shield.ericomcloud.net/?Shield-TenantID=<Shield-TenantID>&url=_URL_&user=_USERNAME_[uriescape]"/>

これにより、Forcepoint から渡されたユーザ名が Shield レポートに表示されるようになります。

Ericom Shield の設定¶

セッションがShieldされているかどうかを簡単に識別するには、「エンドユーザShieldインジケータを許可する」または、「インジケータフレーム」のいずれかを有効にします(いずれの設定も管理コンソールの「設定 | エンドユーザオプション」セクションにあります)。

さらに、Redirection Mode(リダイレクトモード)を有効にします。管理コンソールの「設定 | プロキシ & インテグレーション」に移動して、「リダイレクトモードを有効にする」を「Yes」にします。次に、以下の設定を行います:

(オプション)「セキュアなリダイレクトモードのみを許可」を「Yes」にすると、分離 URL の改ざんが防止されます

(オプション)「Shield セッションを継続する」:

- Yes: 分離して起動された後続のすべての Web サイトは分離されたままになります。

- No: 分離して起動された後続の Web サイトは、ローカルブラウザに送信されます。後続の URL が分離用に構成されている場合、それは別のリクエストとなります。

4.7.3. Palo Alto Prisma Access (Redirection)¶

Prisma AccessにWebアイソレーションを追加する

Prisma Access - リモートブラウザアイソレーションの有効化¶

Palo Alto Prisma Access(クラウド管理型)の管理者ポータルにログインします。

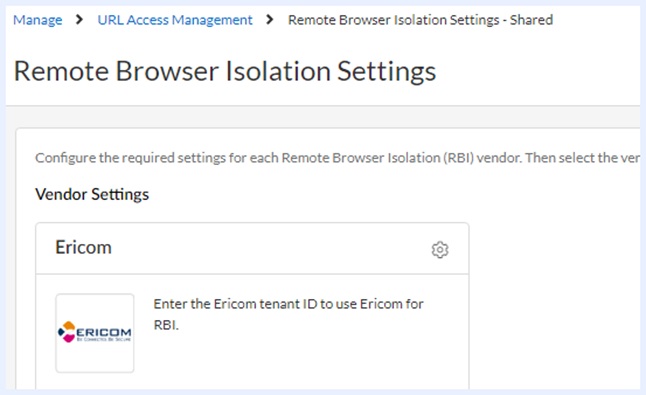

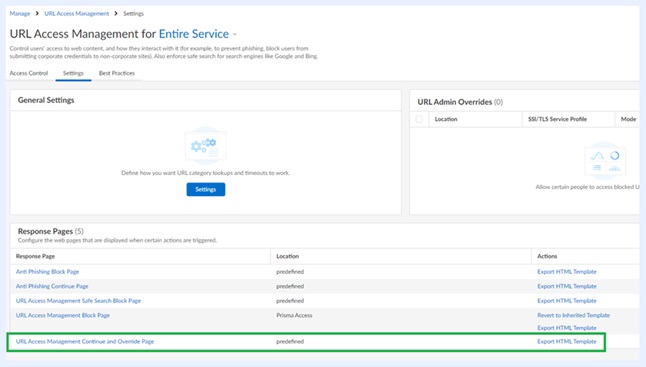

[管理]-[URLアクセス管理]-[設定]をクリックします。

"URLアクセス管理続行・上書きページ"を選択します。

歯車のアイコンをクリックすると、設定に入ります。

「ベンダーの設定」の下にある「Ericom」の歯車のアイコンをクリックします。

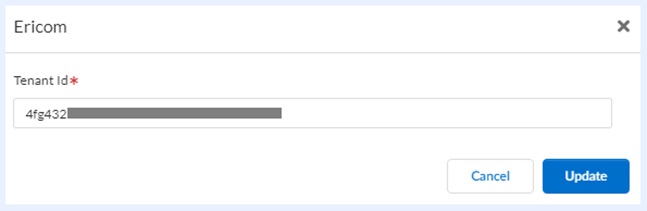

Ericom RBI テナントIDを入力してください。

[保存/更新]をクリックします。

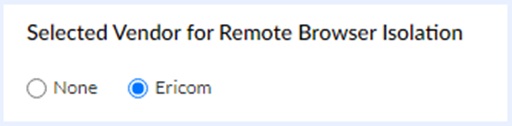

ベンダーの選択画面に戻り、「Ericom」を選択します。

[保存]ボタンをクリックし、設定が保存されるまで数分待ちます。

URL管理プロファイルの設定¶

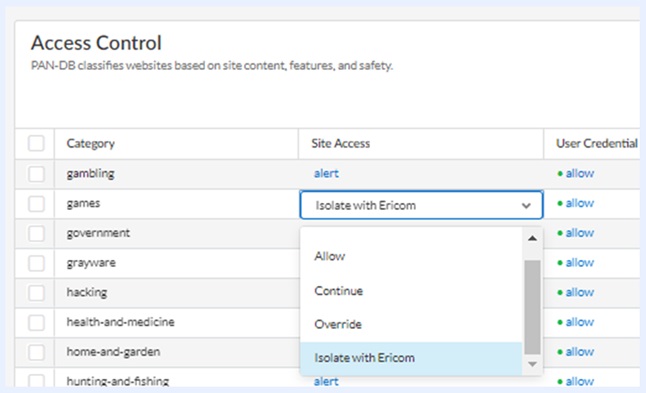

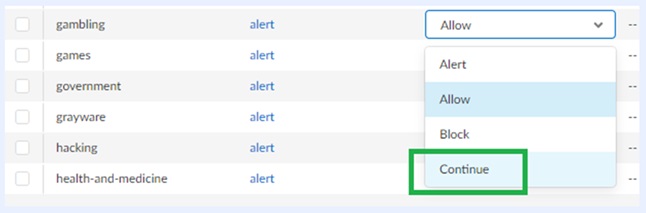

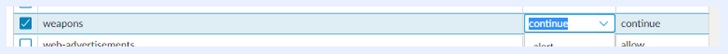

Ericom Browserの分離を使用するために必要なカテゴリを設定します。

URL管理プロファイルのアクセスコントロールセクションに移動します

ポリシーのカテゴリに「Ericomで隔離」設定を使用するよう設定する

コンフィギュレーションを押す

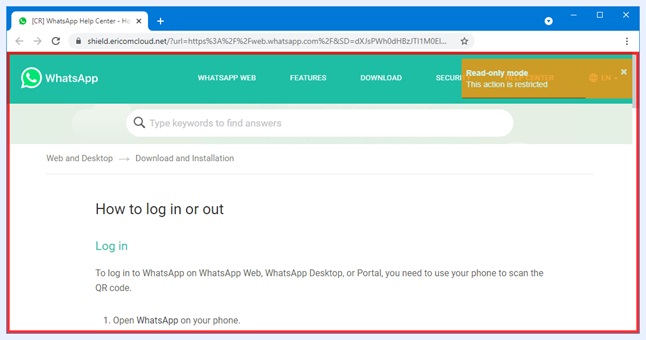

これで、エンドユーザーがEricomでIsolateを使用するように設定されたカテゴリのウェブサイトを閲覧すると、自動的にEricomのWebアイソレーションにリダイレクトされるようになりました。

Ericom Shield RBIの構成¶

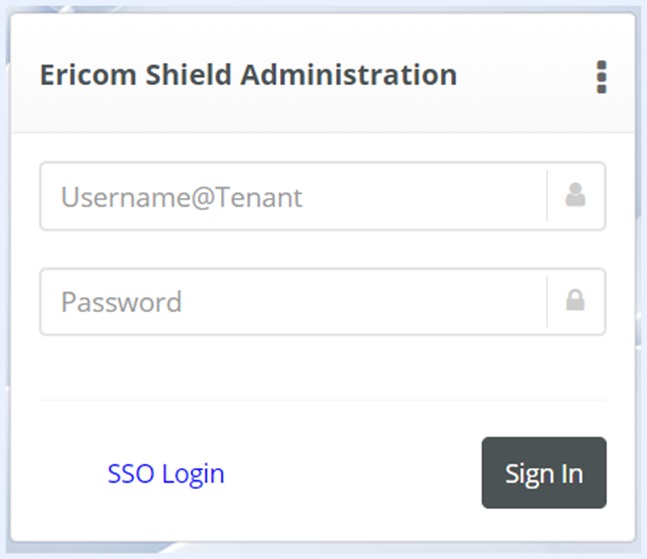

ブロックページのリダイレクト方法を使用するには、RBIテナントでリダイレクトモードが有効になっている必要があります。 これを設定するには、Ericom Shieldの管理者コンソール(https://admin.ericomcloud.net/)にログインします。

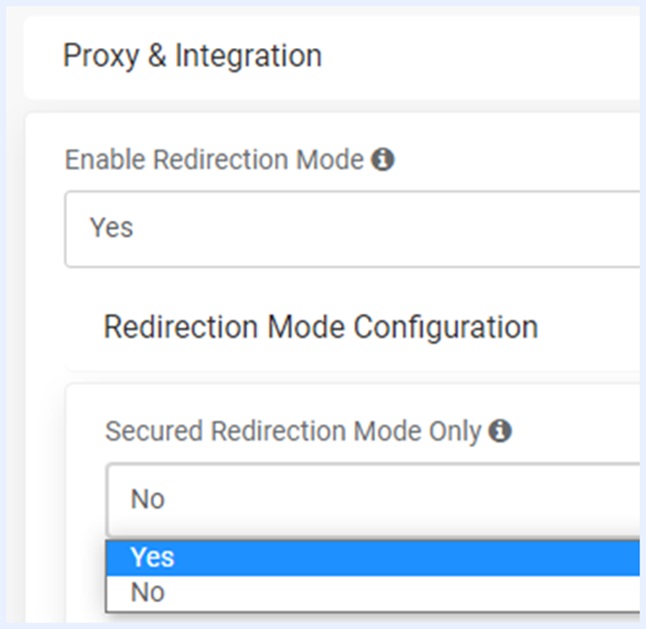

[設定]-[プロキシと統合]セクションに移動します。

リダイレクトモードを有効にする」を「はい」に設定する

[保存]をクリックします。

注意

この設定では、セキュアードモードを無効にする必要があります。 セキュアードモードを使用するには、「Continue Pageによる高度な設定」のセクションを参照してください。

エンドユーザーテスト¶

エンドユーザーがPrisma Accessに接続します。

設定されたWebブラウジングカテゴリは、ブラウザ分離のためにEricom Shieldに送信されます。

エンドポイントでのプロキシ設定は不要です。

エンドポイントに証明書が必要ありません。

トラブルシューティング¶

問題: ユーザから RBI の「遅さ」の報告が来る

- 解決策 : レンダリングモードを「ピクセルフレーム」から「クリスタル」モードに変更します。これにより、パフォーマンスが向上する可能性があります。

問題: 「License agreement has not been accepted」(使用許諾契約が同意されていません)というエラーがユーザに表示される

- 解決策 : RBI テナントにログインし、使用許諾契約に同意してください。

問題: Ericom Shield にリダイレクトされた際、「ログインしてください」(Please login)というメッセージが表示される:

Prisma Access - Continueページによる詳細設定¶

以下の手順で、Palo Alto URL Filteringの「続行」応答ページをカスタマイズします。

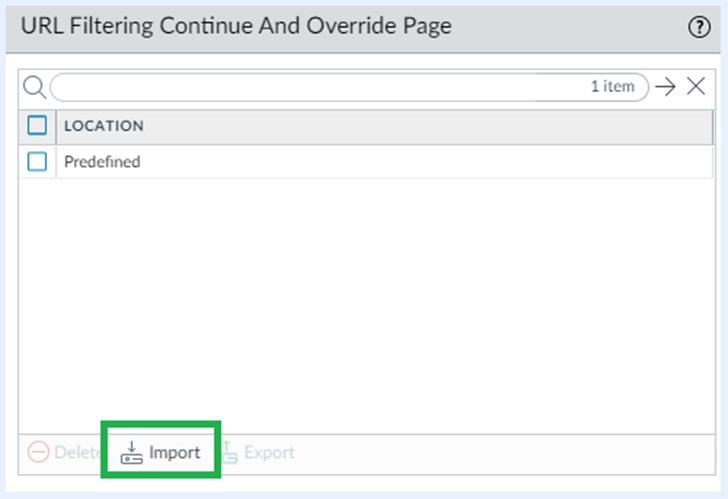

[管理]-[URLアクセス管理]-[設定]をクリックします。

"URLアクセス管理続行・上書きページ"を選択する。

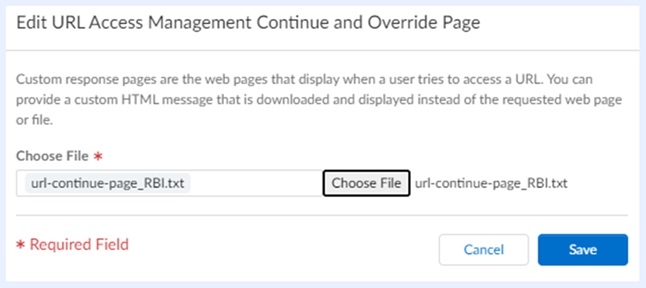

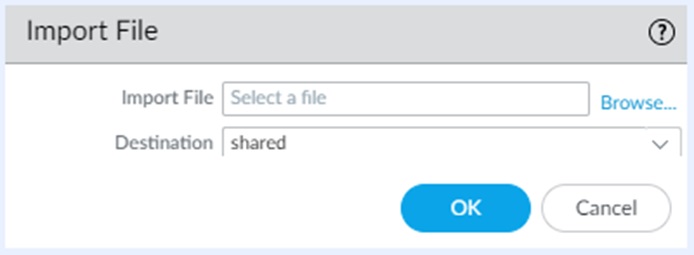

Web Isolationにリダイレクトする設定済みのContinueページをアップロードします。

[保存]をクリックします。

ポリシー内のカテゴリに、Continue機能を使用するように設定します。

コンフィギュレーションを押します。

自動URLリダイレクトのためのサンプルContinueページ¶

これは、テストに使用できるサンプル応答ページです。プレースホルダー <TENANT> をあなたのウェブアイソレーションのテナントIDに置き換えてください。

<html>

<head>

<title>Web Page Redirecting</title>

<meta http-equiv="Content-Type" content="text/html; charset=utf-8">

<META HTTP-EQUIV="PRAGMA" CONTENT="NO-CACHE">

<meta name="viewport" content="initial-scale=1.0">

<style>

#content {

border:3px solid#aaa;

background-color:#fff;

margin:1.5em;

padding:1.5em;

font-family:Tahoma,Helvetica,Arial,sans-serif;

font-size:1em;

}

h1 {

font-size:1.3em;

font-weight:bold;

color:#196390;

}

b {

font-weight:normal;

color:#196390;

}

</style>

</head>

<body bgcolor="#e7e8e9">

<div id="content">

<h1>Warning</h1>

<p>This website is redirecting to Web Isolation for additional security.</p>

<p><b>User:</b> <user/> </p>

<p><b>URL:</b> <url/> </p>

<p><b>Category:</b> <category/> </p>

<script>

var proxylessHost = 'shield.ericomcloud.net';

var Base64={_keyStr:"ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz0123456789+/=",encode:function(r){var t,e,a,o,h,n,c,C="",i=0;for(r=Base64._utf8_encode(r);i<r.length;)o=(t=r.charCodeAt(i++))>>2,h=(3&t)<<4|(e=r.charCodeAt(i++))>>4,n=(15&e)<<2|(a=r.charCodeAt(i++))>>6,c=63&a,isNaN(e)?n=c=64:isNaN(a)&&(c=64),C=C+this._keyStr.charAt(o)+this._keyStr.charAt(h)+this._keyStr.charAt(n)+this._keyStr.charAt(c);return C},_utf8_encode:function(r){r=r.replace(/\r\n/g,"\n");for(var t="",e=0;e<r.length;e++){var a=r.charCodeAt(e);a<128?t+=String.fromCharCode(a):(127<a&&a<2048?t+=String.fromCharCode(a>>6|192):(t+=String.fromCharCode(a>>12|224),t+=String.fromCharCode(a>>6&63|128)),t+=String.fromCharCode(63&a|128))}return t}};

var n = Base64.encode("user=" + "<user/>" + "&Shield-TenantID=<TENANT>" + "&Shield-Profiles=" + "<category/>" + "&url=" + encodeURIComponent("<url/>"));

window.location.replace("https://" + proxylessHost + "/?url=" + "<url/>" + "&SD=" + n, "_blank");

</script>

</div>

</body>

</html>

注意

Continueページではなく、Prisma Blockページを使ってリダイレクトを行う場合:<url/>をhttp://<url/>に置き換える必要があります。

例)

URLカテゴリに「復号化ルールなし」を追加¶

[管理]-[復号化]をクリックします。

選択したカテゴリへのトラフィックを復号化しないルールを追加する

Palo Alto Response Variableに基づくWeb Isolation Policyの有効化¶

Prisma Accessには、<category/>、<threatname/>、<rulename/>といういくつかの応答変数が用意されています。これらの変数の値をEricomに渡すことで、対応するWeb Isolationプロファイル(例えば、読み取り専用モードを使用するもの)を有効にすることができる。

本書で提供するサンプルコードでは、&Shield-Profilesはカテゴリにマッチするように設定されています。

+ "&Shield-Profiles=" + "<category/>"

つまり、'news' カテゴリがこの変数で渡されると、Shield はテナント内の対応するプロファイルにマッチングさせようとします。対応するプロファイルがShieldのテナントで一致しない場合は、デフォルトのプロファイルにフォールバックします。対応する「news」プロファイルは、管理ポータルで手動で作成します。以下はその例です。

プロファイルを作成したら、Policyセクションでその設定を定義します。

<threatname/>または<rulename/>に基づいてポリシーを作成するには、Palo Altoから送信される可能性のある応答値に一致するプロファイルを作成するだけです。プロファイルを作成したら、Policyセクションでその設定を構成します。

Ericom Shield RBIの設定 - 詳細¶

セキュアモードでContinue Pageリダイレクト方法を使用するには、RBIテナントでリダイレクトモードが有効になっている必要があります。 これを設定するには、Ericom Shieldの管理者コンソール(https://admin.ericomcloud.net/)にログインしてください。

[設定]-[プロキシと統合]セクションに移動します。

[リダイレクトモードを有効にする」を「はい」に設定します。

URLの改ざん防止が必要なセキュアモードでの接続を強制するには、Secure Redirection Mode OnlyをYesに設定します。

[保存]をクリックします。

4.7.4. Prisma Access (サービスコネクション)¶

Cloud Native管理ポータルを使用したPrisma AccessによるEricom Remote Browser Isolationの設定

はじめに¶

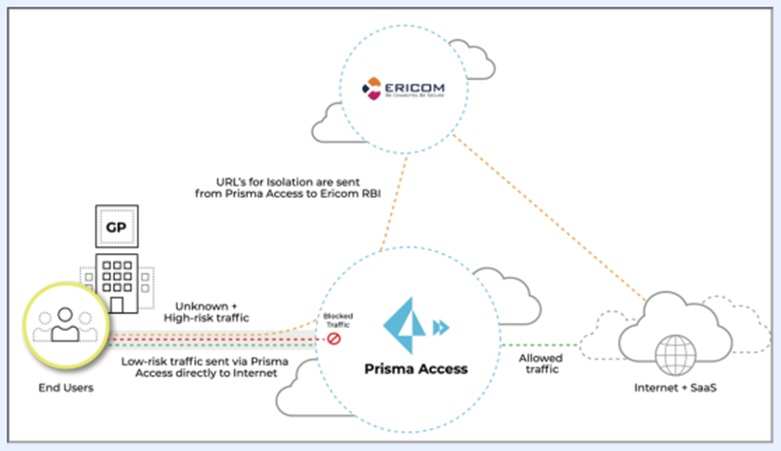

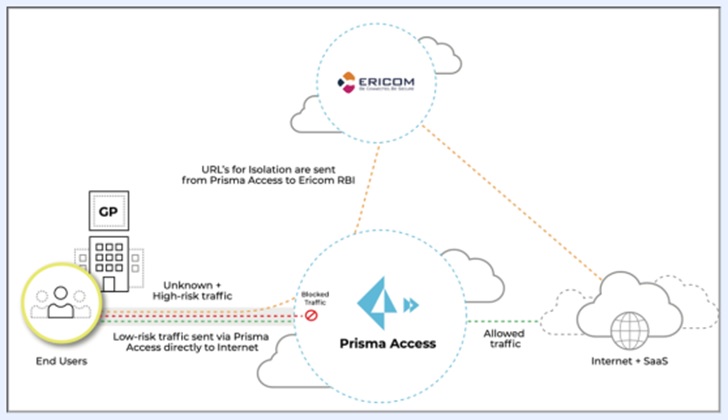

エンドユーザーが共同ソリューションを通じて接続する場合、トラフィックは次のように流れます。

エンドユーザーがPrisma Accessに接続する。

Prisma Accessのテナントは、サービス接続によりお客様のEricomのテナントを使用するよう設定されています

Prisma AccessからEricom Shieldクラウドに指定されたトラフィックが流れ、隔離保護されます。

分離されたWebトラフィックは、Ericom Shieldクラウドから直接インターネットに流れます

WebページはEricom Shieldのクラウド内で実行され、エンドユーザーのブラウザで安全にレンダリングされます。

前提条件

- Prisma Access管理コンソールへの管理者アクセス権

- Ericom Shield 管理コンソールへの管理者アクセス権

- GlobalProtectクライアントの使用方法について熟知していること(テスト用)

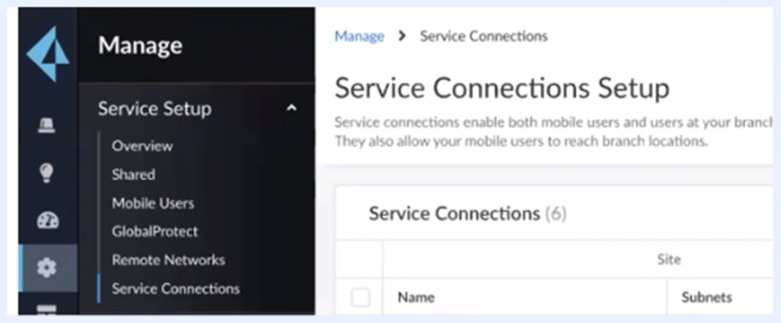

サービス接続の設定¶

注意

RBIでIPSec接続を設定するには、以下の下線部の情報をEricom社に伝える必要があります。

IKE GatewayとIPSec Tunnelの追加

- Prisma Cloudの管理コンソールにログインします

- [サービス設定]から[サービス接続]を選択します

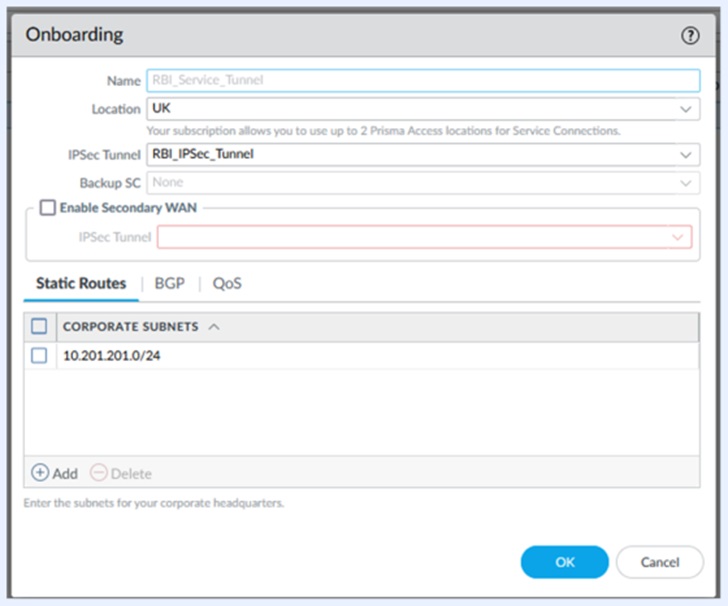

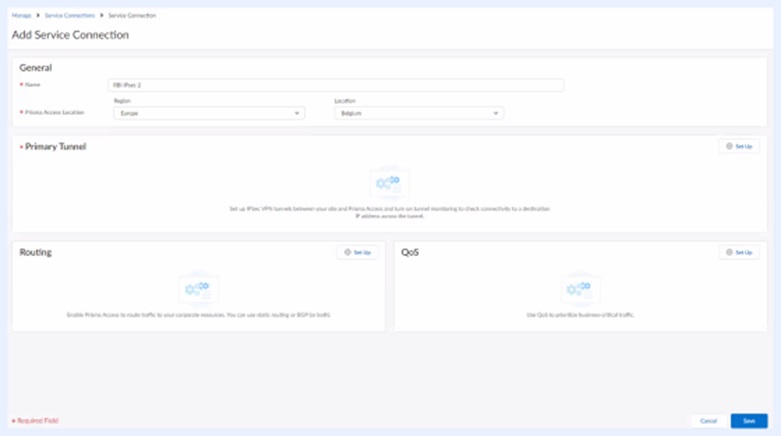

- 新しいサービスコネクションを追加します

- 名前を入力します

- 地域と場所(ユーザーの多くに最も近い場所)を選択します

- Primary TunnelでSet Upを選択します

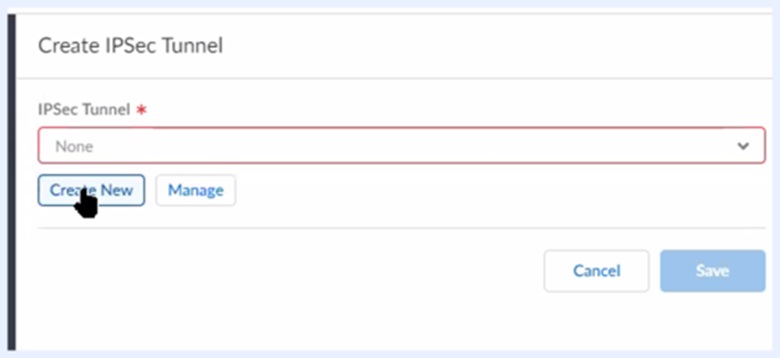

- IPSecトンネルの選択または新規作成

- 「管理」をクリック

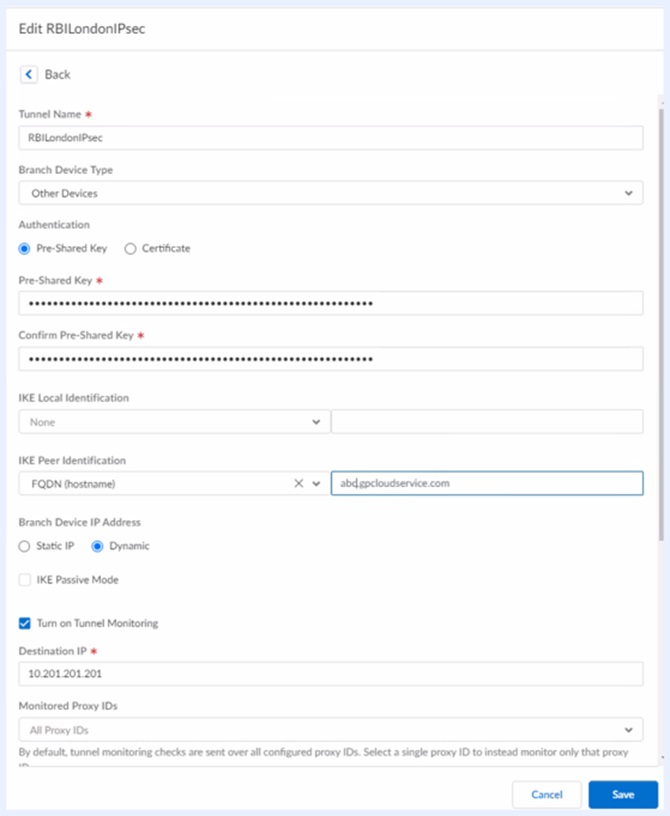

- トンネル名の入力

- ブランチデバイスの種類は、「その他のデバイス」を選択します

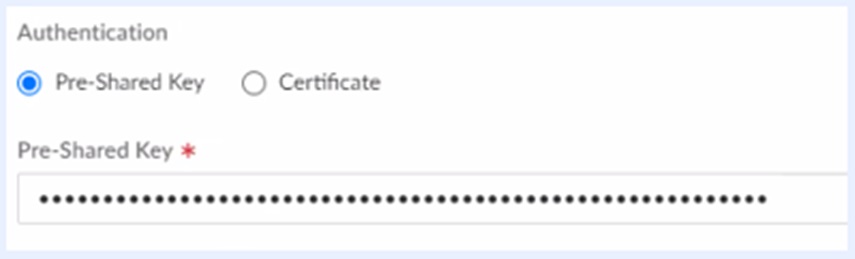

- Pre-Shared Keyを入力(Ericomと共有する必要のあるランダムなPre-Shared-Keyを追加してください。)します

- IKEローカル識別 = なし

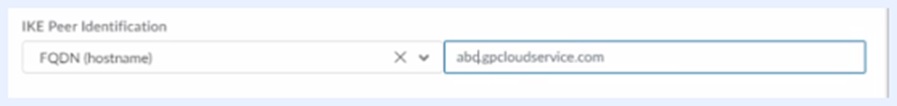

- IKE Peer IdentificationでFQDN(ホスト名)を選択し、Prisma IDを入力します(例:abc.gpcloudservice.com)

- ブランチデバイスのIPアドレス = Dynamic

- トンネル監視をオンにする(チェックを入れる)

- 宛先IP=10.201.201.201

- 「IKE詳細オプション」をクリックします。

- IKEプロトコルバージョンを設定する=IKEv2のみモード

- IKEv2 Crypto Profile = Others-IKE-Crypto-Default に設定します

- 保存して戻ります

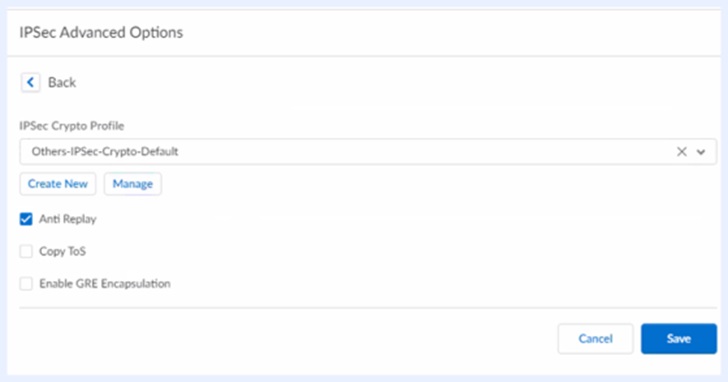

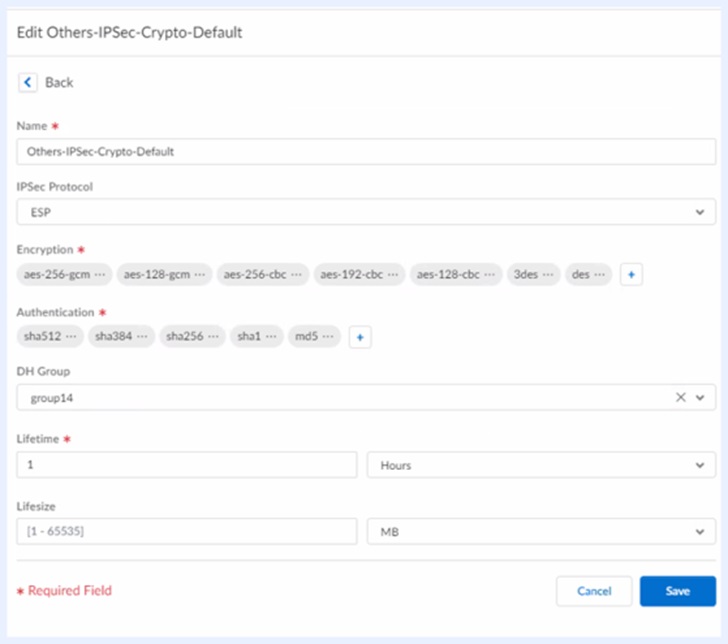

- 「IPSec詳細オプション」をクリックします

- IPSec Crypto Profile = Others-IPSec-Crypto-Default に設定します

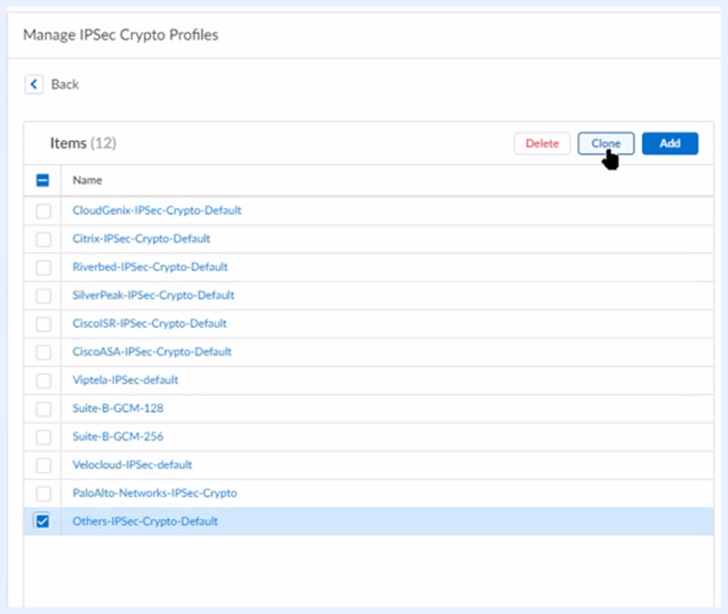

- 「管理」を選択します

- Others-IPSec-Crypto-Defaultを選択します。

- DHグループ=group14とします

- すべてを保存してコミットします

- データの同期と接続が完了するまで10分ほどお待ちください

詳細を見る¶

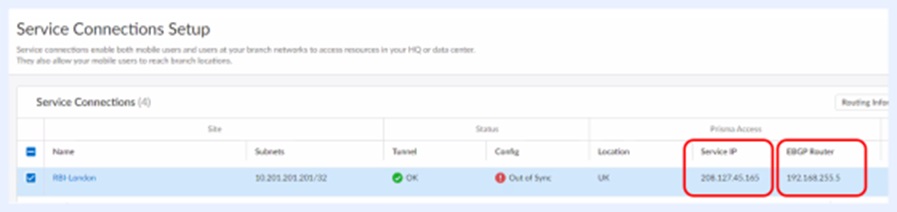

サービスコネクションの設定を完了するために、以下の情報をEricom社に送信する必要があります。

この5点をEricomに送ってください。

参考

Ericom内部で使用する場合。

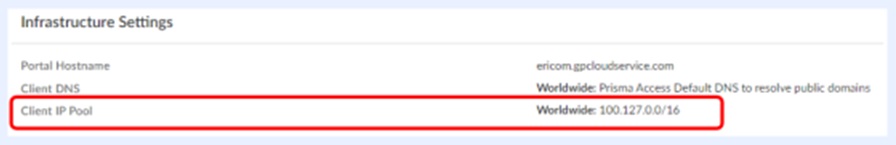

ピアアドレス = ServiceIP 事前共有鍵 = 事前共有鍵 ローカル識別 = @ + IKE ピア識別 リモートサブネット = ClientIPプール(リモートネットワークを使用する場合は、このためのサブネットも送信してください。) プールトンネルモニター = EBGP ルーター

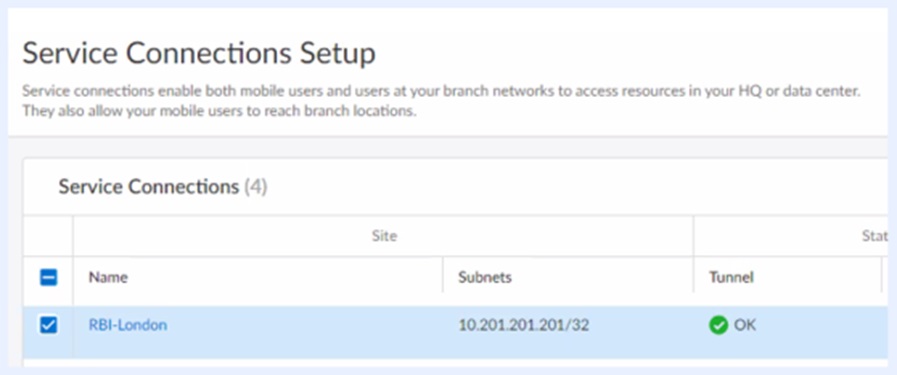

RBI側でEricomがサービス接続を設定したことを確認したら、ステータスを確認してOK(緑色)であることを確認します。

Ericom 証明書管理¶

Ericom RBI経由でブラウザを利用するためには、エンドユーザーの端末にEricom Shield SSL証明書がインストールされている必要があります。

Prisma Global Connectクライアントは、すべてのユーザーに対してこの証明書を自動的にインストールする機能を備えています。

- RBI CA証明書をまだお持ちでない場合は、RBIコンソールからダウンロードします(「サービスメニュー」→「Shield SSL証明書をダウンロード」をクリック)。または、こちらのダウンロードリンクから入手してください: https://an. ericom. com/ericomxml/ericomshield. crt

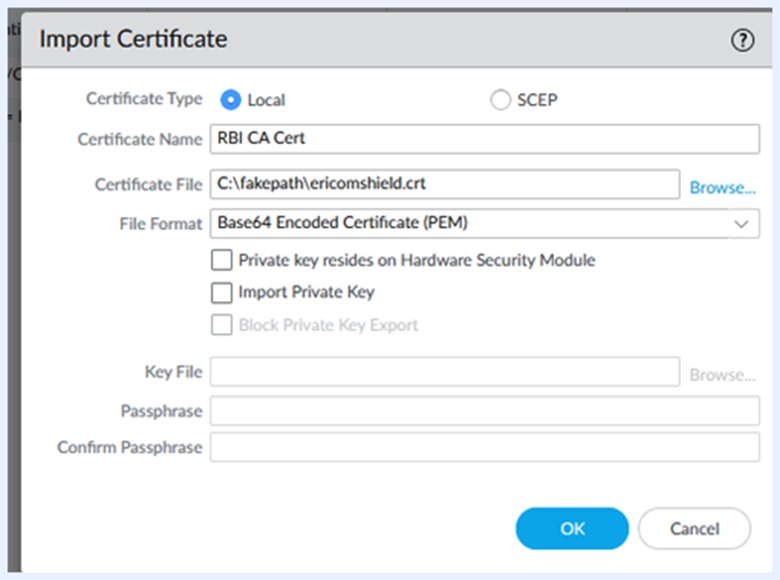

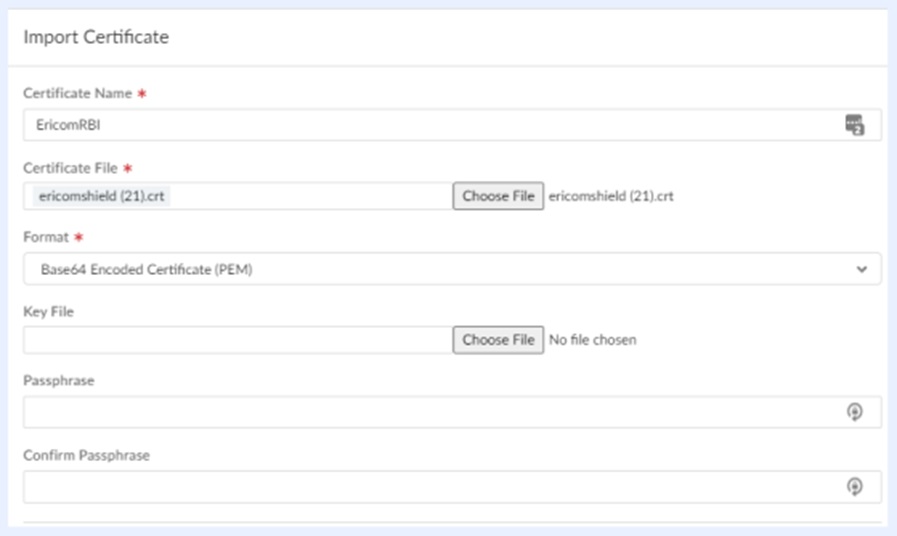

- Prisma Adminで「オブジェクト」→「証明書管理」を選択します

- Ericom RBI CA Cert をインポートするには、Import をクリックします

- "RBI CA Cert"のような証明書の名前を付けます

- RBI CA 証明書をインポートします

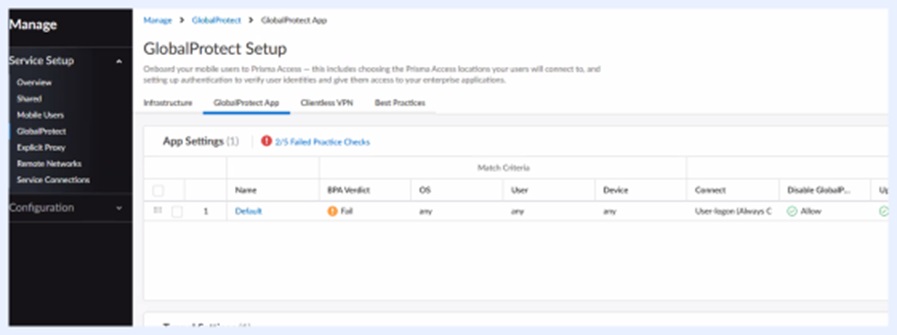

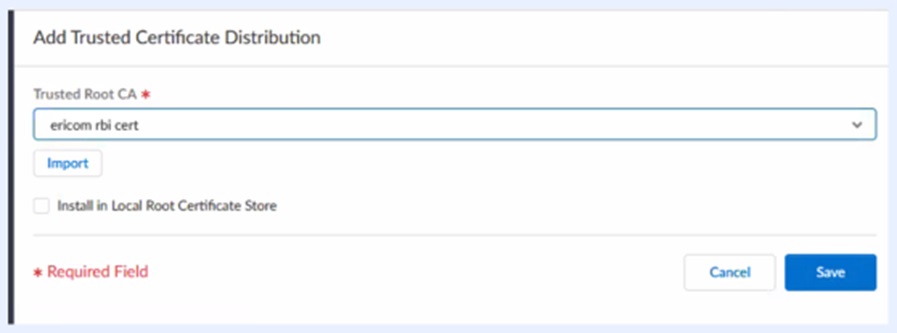

- サービス > GlobalProtect > GlobalProtectセットアップ > GlobalProtectに移動します

- 信頼された証明書の配布」で「追加」を選択します

- 配布用のEricom証明書を追加します

ヘッダーにユーザー名/グループを渡す¶

ユーザー名とグループの値は、ヘッダー挿入を使用してPrismaから渡すことができます。

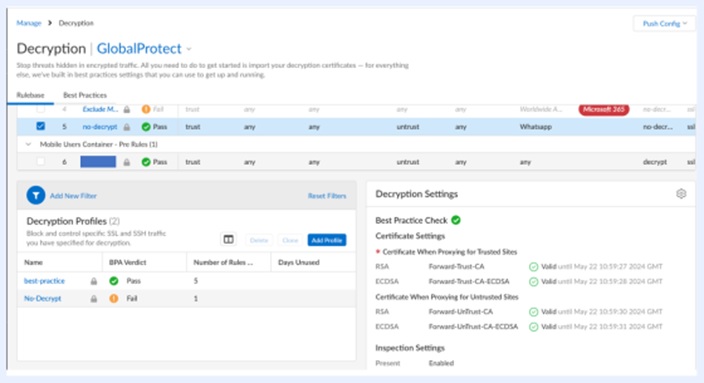

ヘッダーを挿入するためには復号化が必要です。以下は復号化プロファイルの例です。

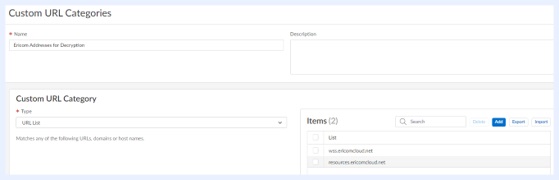

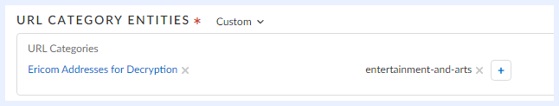

復号化ポリシーには、Ericomドメイン(wss.ericomcloud.netとresources.ericomcloud.net)を含むカスタムカテゴリを含める必要があります。

復号化ポリシーは、RBIトラフィックステアリングポリシーで定義されたものと同じカテゴリも含まなければなりません。

EricomカスタムカテゴリがDecryptionポリシーにない場合、Web分離セッションが完全にロードされず、以下のように表示されることがあります。

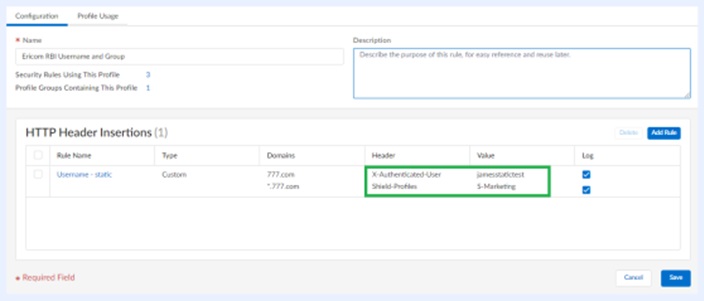

HTTPヘッダ挿入ルールの設定¶

ヘッダ X-Authenticated-User に含まれるユーザー名を渡します。

ヘッダ中のグループ値を渡す Shield-Profiles

以下の例では、ユーザー名として静的ユーザー値「jamesstatictest」が渡され、静的グループ値「S-Marketing」が「Shield-Profiles」として渡されます。ユーザーがEricomブラウザ分離で777.comを閲覧すると、Ericomレポート/ログにユーザー名として「jamesstatictest」が表示され、「S-Marketing」プロファイルがRBIテナントに存在すればそれが有効になります。それぞれのヘッダーに挿入できる動的な値については、Palo Altoのテクニカルサポートに相談してください。

Prismaでヘッダーを通過していることを確認するには、Firewall/URL logsで、HTTP Headersの列を追加してください。

ドメインのエントリーを検索し、ヘッダーが送信されていることを確認します。以下の例では、X-Authenticated-Userヘッダーが送信されています。

エンドユーザーテスト¶

Ericom証明書がエンドユーザー端末にインストールされたら、Prisma Accessのテナントに接続します。

- 設定されたHTTPSとHTTPのWebブラウジングは、Ericom Shieldに送信され、ブラウザの分離が行われます。

- エンドポイントでのプロキシ設定は不要

トラブルシューティング¶

ウェブサイトがEricom RBIのアイソレーションに到達しない場合、以下を確認してください。

- ウェブトラフィックを傍受するローカルプロキシがデバイスに設定されていないことを確認します。

- Prisma AccessのURLフィルタリングポリシーで、URL(またはそのカテゴリ)がブロックされていないことを確認します。

4.7.5. Palo Alto Next-Gen Firewall¶

Palo Alto NGFWにWebアイソレーションを追加する¶

Ericom Shieldは、リダイレクトモードで Palo Alto Next Generation Firewall(NGFW)と統合できます。このシナリオでは、リクエストは組み込みの Shield プロキシを経由せずに、ゲートウェイから Shield にリダイレクトされます。

Palo Alto Networks NGFW の構成¶

この統合では、Palo Alto Networks の NGFW URL Filtering 機能の Continue ファンクションが使用されます。 「Continue」(続行)応答ページを、リモートブラウザの分離に自動的にリダイレクトするページに置き換えます。

参照: URL フィルタリング応答ページ

まず、Palo Alto URL Filteringの新しい「Continue」応答ページを作成することから始めます。以下のサンプルコードを作成できます(ただし、<ENTER-YOUR-TENANT-ID>を実際の RBI テナント ID に置き換えてください)。 保存ファイルは、html またはテキスト形式で保存できます。

自動 URL リダイレクトのブロックページのサンプル¶

<html>

<head>

<title>Web Page Redirecting</title>

<meta http-equiv="Content-Type" content="text/html; charset=utf-8">

<META HTTP-EQUIV="PRAGMA" CONTENT="NO-CACHE">

<meta name="viewport" content="initial-scale=1.0">

<style>

#content {

border:3px solid#aaa;

background-color:#fff;

margin:1.5em;

padding:1.5em;

font-family:Tahoma,Helvetica,Arial,sans-serif;

font-size:1em;

}

h1 {

font-size:1.3em;

font-weight:bold;

color:#196390;

}

b {

font-weight:normal;

color:#196390;

}

</style>

</head>

<body bgcolor="#e7e8e9">

<div id="content">

<h1>Warning</h1>

<p>This website is redirecting to Web Isolation for additional security.</p>

<p><b>User:</b> <user/> </p>

<p><b>URL:</b> <url/> </p>

<p><b>Category:</b> <category/> </p>

<script>

var proxylessHost = 'shield.ericomcloud.net';

var Base64={_keyStr:"ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz0123456789+/=",encode:function(r){var t,e,a,o,h,n,c,C="",i=0;for(r=Base64._utf8_encode(r);i<r.length;)o=(t=r.charCodeAt(i++))>>2,h=(3&t)<<4|(e=r.charCodeAt(i++))>>4,n=(15&e)<<2|(a=r.charCodeAt(i++))>>6,c=63&a,isNaN(e)?n=c=64:isNaN(a)&&(c=64),C=C+this._keyStr.charAt(o)+this._keyStr.charAt(h)+this._keyStr.charAt(n)+this._keyStr.charAt(c);return C},_utf8_encode:function(r){r=r.replace(/\r\n/g,"\n");for(var t="",e=0;e<r.length;e++){var a=r.charCodeAt(e);a<128?t+=String.fromCharCode(a):(127<a&&a<2048?t+=String.fromCharCode(a>>6|192):(t+=String.fromCharCode(a>>12|224),t+=String.fromCharCode(a>>6&63|128)),t+=String.fromCharCode(63&a|128))}return t}};

var n = Base64.encode("user=" + "<user/>" + "&Shield-TenantID=<TENANT>" + "&Shield-Profiles=" + "<category/>" + "&url=" + encodeURIComponent("<url/>"));

window.location.replace("https://" + proxylessHost + "/?url=" + "<url/>" + "&SD=" + n, "_blank");

</script>

</div>

</body>

</html>

リダイレクトを行うのにContinueページではなくBlockページを使用する場合:<url/>をhttp://<url/>に置き換える必要があります。

例)

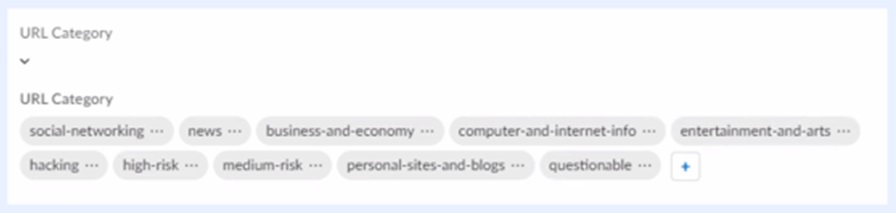

カテゴリの URL フィルタリングプロファイルを定義する¶

Navigation Path(ナビゲーションパス): Objects > Security Profile > URL Filtering > add(オブジェクト > セキュリティプロファイル > URL フィルタリング > 追加)

適切なボックスをチェックして、目的のカテゴリを 1つまたは複数選択します。

プルダウンから、選択したカテゴリに「SITE ACCES」(サイトアクセス)を設定して続行します。

構成をCommit(コミット)します。

NGFWの応答変数に基づくWeb隔離ポリシーの有効化¶

NGFW はいくつかのレスポンス変数、すなわち <category/>、<threatname/>、<rulename/> を提供します。これらの変数の値は、対応する Web Isolation プロファイル (例えば、読み取り専用モードを使用するもの) を有効にするために Web Isolation に渡されることができます。

本書で提供するサンプルコードでは、&Shield-Profilesはカテゴリにマッチするように設定されています。

+ "&Shield-Profiles=" + "<category/>"

つまり、'news' カテゴリがこの変数で渡された場合、web isolation はそのテナント内の対応するプロファイルにマッチングしようとします。対応するプロファイルがWeb分離のテナントでマッチしない場合、デフォルトのプロファイルにフォールバックします。対応する 'news' プロファイルは、管理ポータルで手動で作成されます。以下はその例です。

プロファイルを作成したら、Policyセクションでその設定を定義します。

<threatname/>または<rulename/>に基づいてポリシーを作成するには、Palo Altoから送信される可能性のある応答値に一致するプロファイルを作成するだけです。プロファイルを作成したら、Policyセクションでその設定を構成します。

Ericom Shield RBI の設定¶

ブロックページリダイレクト方式を使用するには、RBI テナントでリダイレクトモードを有効にする必要があります。 これを設定するには、Ericom Shield 管理コンソール(https://admin.ericomcloud.net/)にログインします。

「設定 | プロキシ & インテグレーション」のセクションに移動します。

「リダイレクトモードを有効にする」を「Yes」に設定します。

URLの改ざん防止が必要なセキュアモードでの接続を強制するには、Secure Redirection Mode OnlyをYesに設定します。

「Save」(保存)をクリックします。

エンドユーザのテスト¶

トラブルシューティング¶

問題: Web サイトがブラウザ分離のリダイレクトのための Continue ページに到達しない

- 解決策 : Web サイトが標準の Continue ページに到達できることを確認します。 標準の Continue ページにアクセスできない場合は、Web サイトのカテゴリを復号化してみてください。これにより、Palo Alto NGFW が Web サイトを識別し、適切に分類できるようになります。以下は、Web ベースのメールのカテゴリ(gmail.com のリダイレクトに使用される)の復号化ポリシーの例です。

問題: ユーザから RBI の「遅さ」の報告が来る

- 解決策 : レンダリングモードを「ピクセルフレーム」から「クリスタル」モードに変更します。これにより、パフォーマンスが向上する可能性があります。

問題: 「License agreement has not been accepted」(使用許諾契約が同意されていません)というエラーがユーザに表示される

- 解決策 : RBI テナントにログインし、使用許諾契約に同意してください。

問題: Ericom Shield にリダイレクトされた際、「ログインしてください」(Please login)というメッセージが表示される:

4.7.6. Palo Alto Prisma (Panorama) のサービス接続について¶

Panorama 管理ポータルを使用した Prisma Access による Ericom Remote Browser Isolation の設定

はじめに¶

エンドユーザーが共同ソリューションを通じて接続する場合、トラフィックは次のように流れます。

前提条件

- Prisma Access管理コンソールへの管理者アクセス権

- Ericom Shield 管理コンソールへの管理者アクセス権

- GlobalProtectクライアントの使い方を熟知していること(テスト用)

サービス接続の設定¶

注意

RBIでIPSec接続を設定するには、以下の下線部の情報をEricom社に伝える必要があります。

IKE GatewayとIPSec Tunnelの追加¶

- Panoramaの管理コンソールにログインします

- ネットワークテンプレート]から[サービス接続テンプレート]を選択します

- 左側のIKE Gateways Menuを選択します

- 新しいIKE Gatewayを追加し、名前を付けます(例:Ericom Cloud)

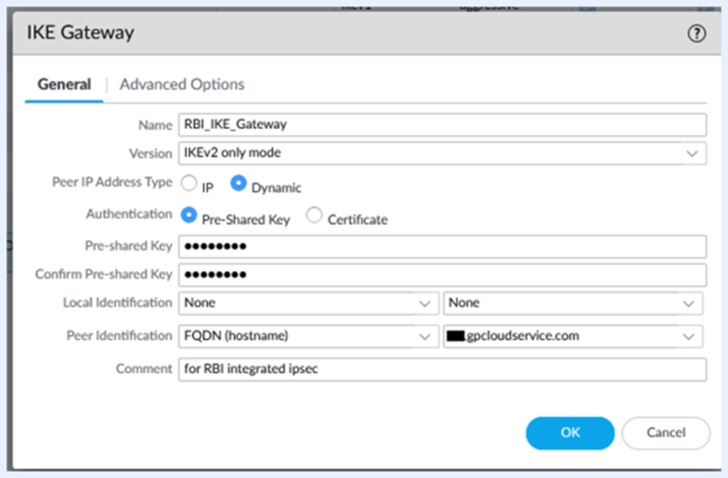

- バージョン = IKEv2 only モード を選択します

- セレクトタイプ ダイナミックを選択します

- 認証 = 事前共有キー (Ericomと共有する必要のあるランダムな事前共有キーを追加する)を入力します

- Local Identificationでは、」none 「を選択します

- ピア識別には、FQDNを選択し、tenant.gpcloudservice.comのようなPrisma IDを入力します

IKEゲートウェイの設定例

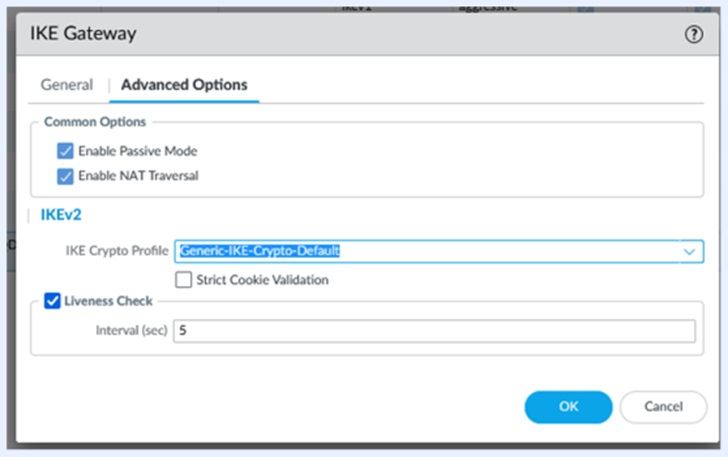

- Advanced Optionsをクリックし、Passive ModeとNAT Traversalの両方のボックスにチェックを入れます。

IKE Gatewayの詳細設定例

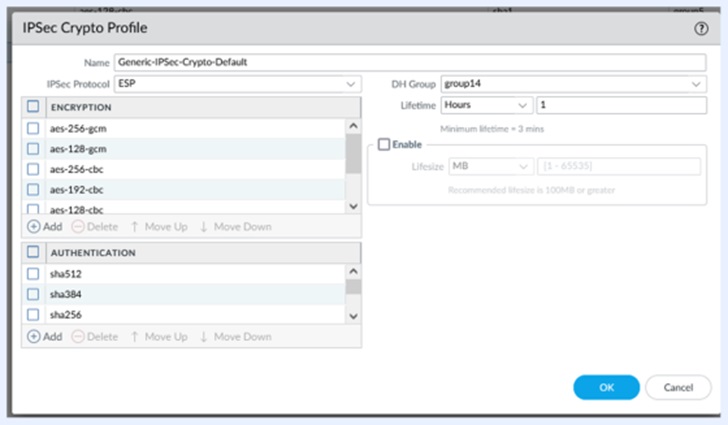

- 左のメニューから、IPSec Crypto を選択します。

- Generic-IPSec-Crypto-Default(または必要ならクローン)を選択します。

- DHグループがgroup14に設定されていることを確認する

IPSec Cryptoの設定

注意

IPSec Crypto Profileの設定のスクリーンショットをEricomに送信してください。

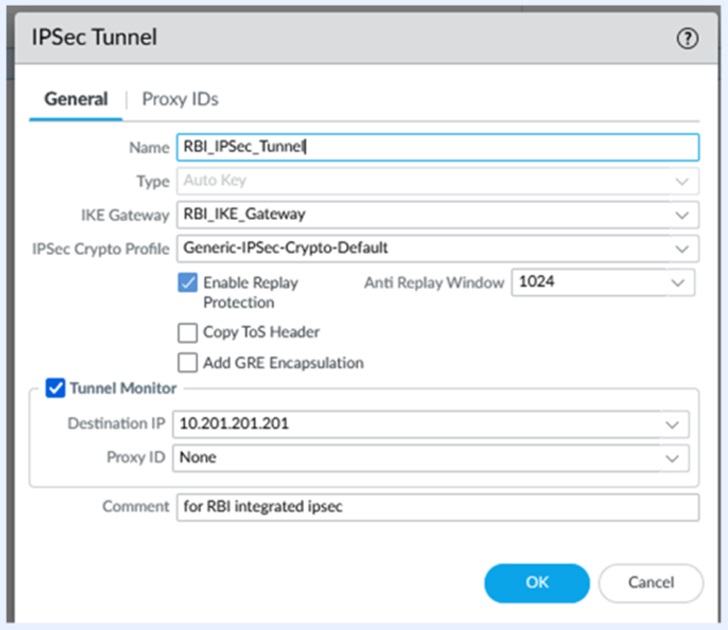

- 左側のメニューから「IPSec トンネル」を選択します。

- 新しいIPSecトンネルを追加し、それに名前を付けます(例:RBI_IPSec_Tunnel)。

- 上記で作成したIKEゲートウェイを指定する(例:RBI_IKE_Gateway)

- IPSec Crypto Profile を上記から選択します(例:Generic-IPSec-Crypto-Default)。

- Tunnel Monitorを有効にし、10.201.201.201のアドレスを追加します。

IPSecトンネルの設定例

新しいサービスコネクションを追加する¶

グローバルプロテクトクライアントと内部ネットワークのインフラリモートサブネットアドレス範囲の検索

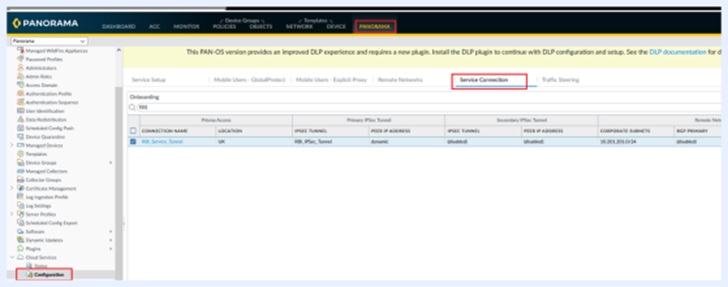

- PANORAMAから|クラウドサービス|コンフィグレーション を開きます

- LANインフラストラクチャーのサブネットの場合 - トップ:サービス設定|設定|歯車のアイコンをクリックします

- Global Protectの場合 - Top: Mobile Users Global Protect|Onboardingセクションには、IPプールのアドレスが表示されます

新しい設定をコミットしてプッシュします

ステータス確認と詳細の送信¶

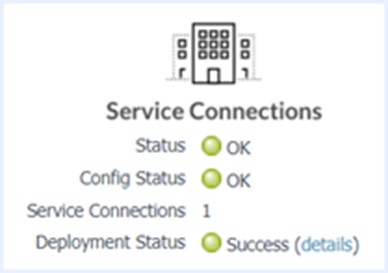

EricomがRBI側でサービス接続を設定したことを確認したら、ステータスを確認する必要があります。

メインPANORAMAタブの左メニューから「クラウドサービス|ステータス」をクリックし、上部の「ステータス」をクリックします。

注意

以下の情報がポータルに表示されるまで、最大で10分ほど待つ必要があります。

サービストンネルが稼働していることが確認できたら、サービス接続のIPアドレスを取得する必要があります。これは、「クラウドサービス|ステータス」で確認することができます。上部の[Network Details]をクリックし、[Service Connection]をクリックします。

このサービス接続IPアドレスは、RBIの設定におけるPeer Addressであり、これをEricomに提供します。

この画面で、接続の監視に使用するEGBPルーターアドレスをメモし、Ericom社に提供します。

上記の構成から、これらの詳細をEricomに提供してください。

- ピア・アイデンティフィケーション

- 事前共有キー

- 所在地

- リモートサブネットアドレスレンジ

- ピアアドレス

- EGBPルータアドレス

- IPSec暗号の詳細(スクリーンショット、または個々の詳細のいずれか)

トラフィックステアリングの設定¶

Ericom アドレスを追加

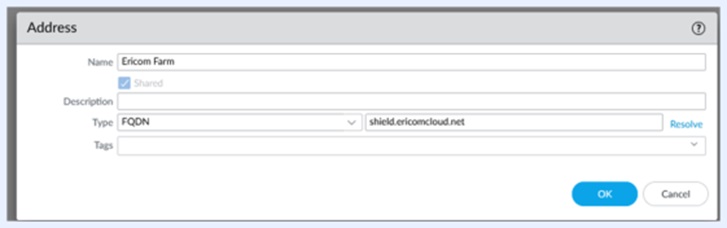

Device Groups|Objects|Addresses に移動し、以下のオブジェクトを追加します。

- Name = "Ericom Farm"

- 共有オプションを確認する

- Type = "FQDN"

- value = shield.ericomcloud.netExample

新しいアドレスの追加

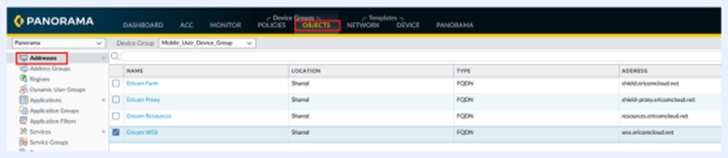

- Name = 「Ericom Proxy」 ; 共有オプションの確認 ; Type = 「FQDN」 ; value = shield-proxy.ericomcloud.net

- Name = 「Ericom Resources」 ; 共有オプションの確認 ; Type = 「FQDN」 ; value = resources.ericomcloud.net

- Name = 「Ericom WSS」 ; 共有オプションの確認 ; Type = 「FQDN」 ; value = wss.ericomcloud.net

Ericomアドレスのルール完成

ルール構成¶

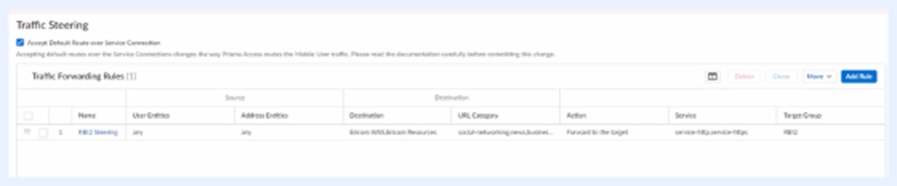

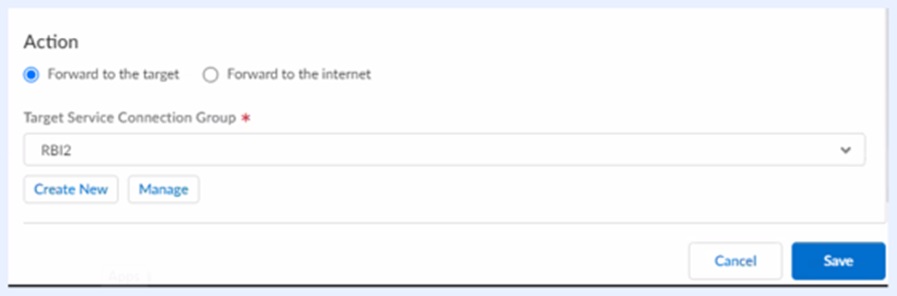

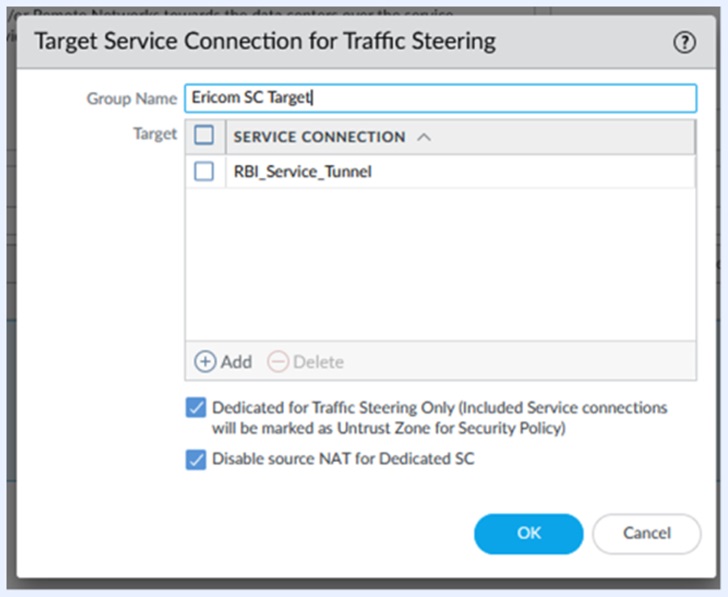

PANORAMA|クラウドサービス|設定|トラフィックステアリングタブに移動します。

トラフィックステアリングの対象サービス接続」セクションで、「追加」をクリックします。

"Ericom SC Target" のような新しいグループ名を追加します。

[Add]をクリックし、先ほど作成したRBI_Service_Tunnelを追加します。

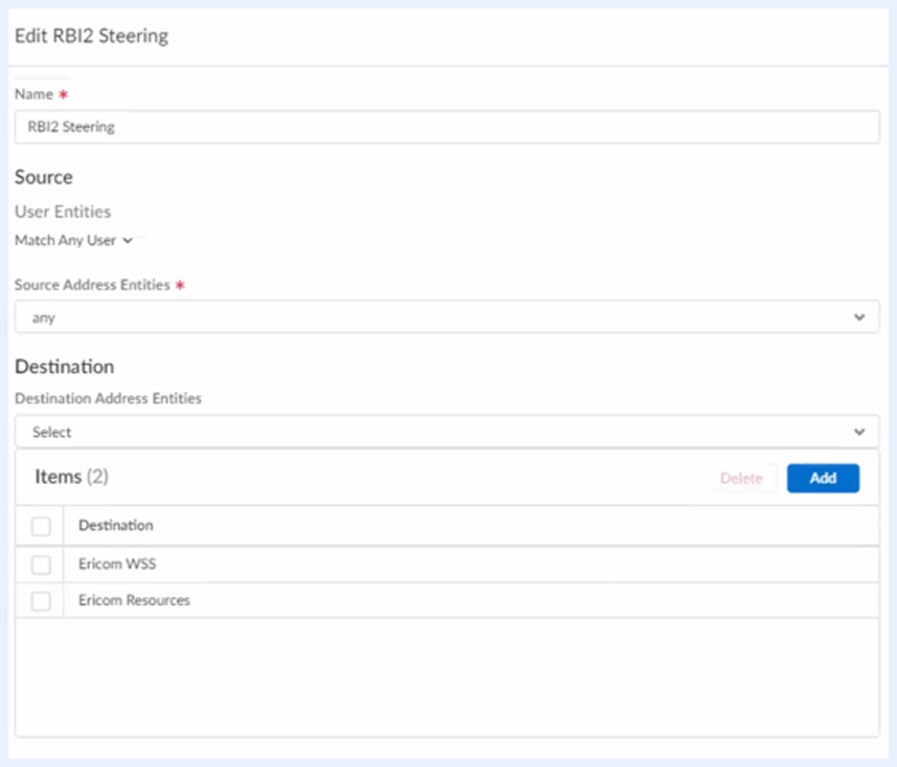

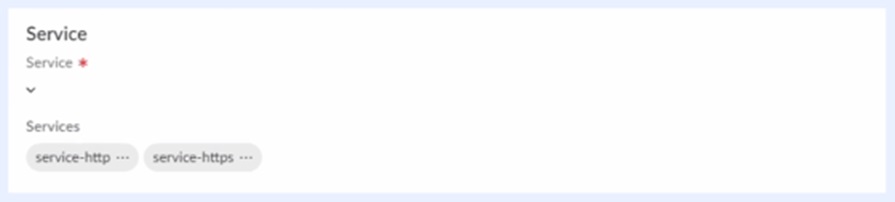

[Traffic Steering rules] で [Add] をクリックし、Ericom RBI クラウドの [Service Connection] を追加します。

次に、Ericom RBIにトラフィックを送信するTraffic Steering Ruleを追加します。

注意

トラフィックステアリングのドキュメントの参照先:https://docs.paloaltonetworks.com/prisma/prisma-access/prisma-access-panorama-admin/prisma-access-advanced-deployments/service-connection-advanced-deployments/use-traffic-forwarding-rules-with-service-connections

Ericom RBIクラウドの設定が完了したら、Panorama|クラウドサービス|ステータスで、サービス接続が正常に確立されていることを確認してOKを押します

Ericom 証明書管理¶

RBI CA証明書をまだお持ちでない場合は、RBIコンソールからダウンロードします(「サービスメニュー」→「Shield SSL証明書をダウンロード」をクリック)。 または、こちらのダウンロードリンクから入手してください: https://an. ericom. com/ericomxml/ericomshield. crt

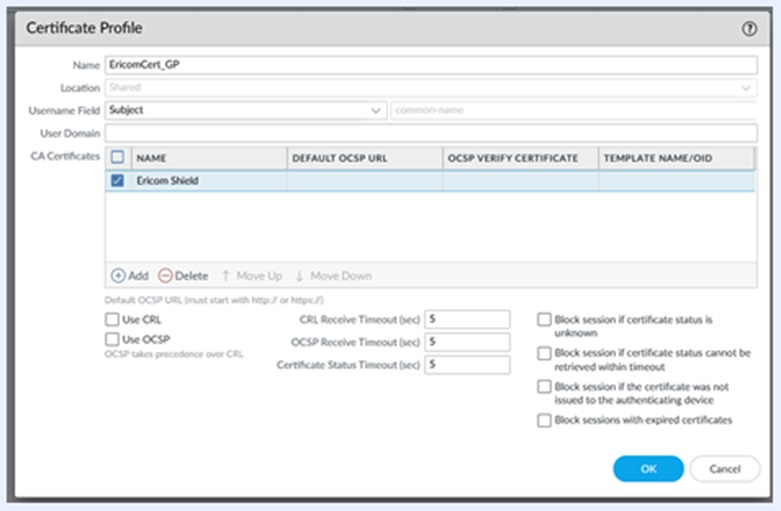

OKをクリックして保存します。 証明書が画面に表示されるはずです。以下のように、CA欄のチェックボックスにチェックを入れて、CA証明書であることを示します。

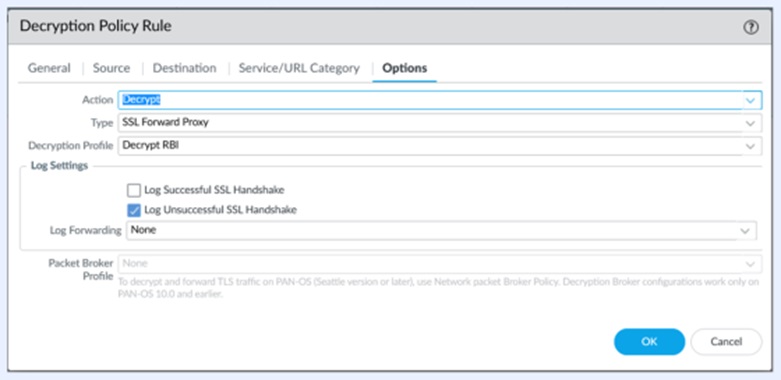

復号化プロファイル¶

別のオプションとして、復号化プロファイルとルールを構成して、Prisma Access内のRBI SSLを終了させ、既存のPrisma Access証明書を利用してクライアントにSSLを返すことができます。

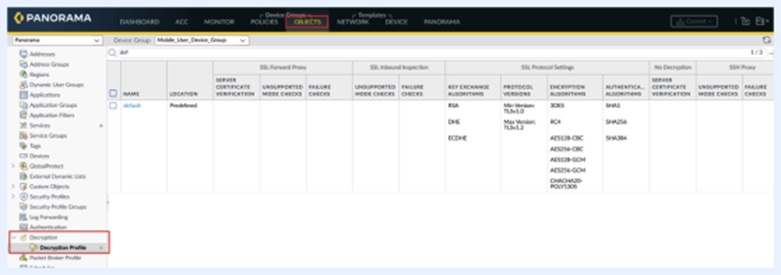

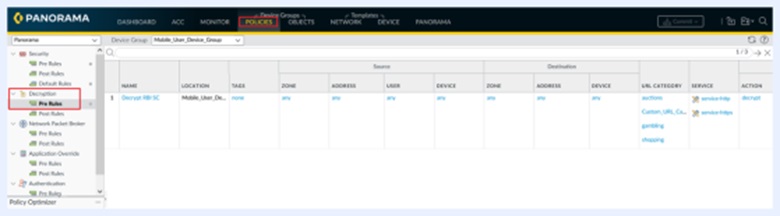

- [デバイスグループ|ポリシー] タブを選択します。

- 左メニューから「復号化」「事前ルール」を選択します。

- [追加]ボタンをクリックすると、以下のように新しい復号化プロファイルが作成されます。

- 復号化プロファイルに 「Decrypt RBI 「などの名前を付けます

- 「ソース」では、特定の要件がない限り、すべてのオプションで「Any」を選択します

- [宛先]で、[ゾーン]のような特定の要件がない限り、[任意]を選択します

- 宛先アドレスには、Ericomリソース(前のステップで作成したEricom Proxy、Ericom Farm、Ericom Resources、Ericom WSS)を含める必要があります

- Service/URL Categoryで、httpとhttpsの2つのサービスを追加します。また、SSLがPrisma Access内で終了するように、RBIを介してリダイレクトするカテゴリを追加します。これは、RBI経由のTraffic Steeringの設定と一致するはずです。

- 「Options」の「Action」を「Decrypt」に、「Type」を「SSL Forward proxy」に設定します。Decryption Profileは先ほど作成したものを選択するか、それ以外のデフォルトを選択します。

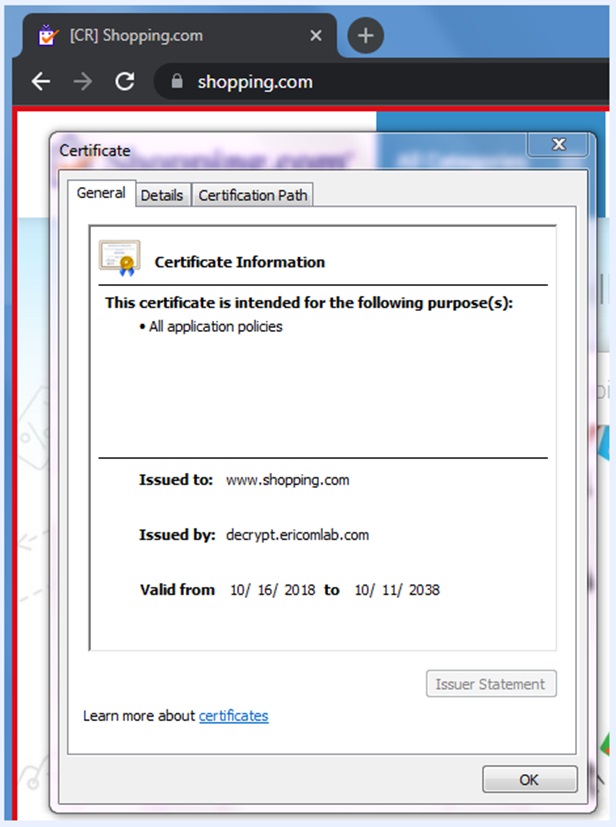

Ericomのウェブアイソレーションでユーザーがブラウジングする場合、Prismaの証明書が使用されるため、Ericomの証明書をエンドポイントにインストールする必要はありません。分離されているURLには、Prismaの証明書が表示されます。

Prisma証明書を使用した分離セッション(decrypt.ericomlab.com)

エンドユーザーテスト¶

Ericom証明書がエンドユーザー端末にインストールされたら、Prisma Accessのテナントに接続します。

- 設定されたHTTPSとHTTPのWebブラウジングは、Ericom Shieldに送信され、ブラウザの分離が行われます。

- エンドポイントでのプロキシ設定は不要

トラブルシューティング¶

ウェブサイトがEricom RBIのアイソレーションに到達しない場合、以下を確認してください。

- ウェブトラフィックを傍受するローカルプロキシがデバイスに設定されていないことを確認します。

- Prisma AccessのURLフィルタリングポリシーで、URL(またはそのカテゴリ)がブロックされていないことを確認します。

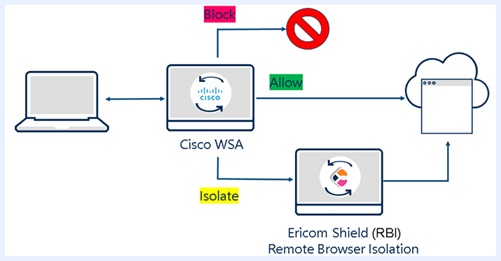

4.7.7. Cisco WSA¶

アーキテクチャ¶

注意

Ericom Shield プロキシが有効になっている場合、Ericom Shield と Cisco WSA の 2 層のポリシー設定があります。管理者が両方のテクノロジーにアクセスできることを確認してください。

この構成では、ユーザはプロキシとして Cisco WSA に転送され、URL は管理者が定義したルーティングポリシーに基づいて Ericom Shield にリダイレクトされます。定義されたポリシー条件を満たす Web サイトのみが、分離のために Ericom Shield に送信されます。WSA のホワイトリストに登録されたサイトはインターネットに直接継続しますが、ブロックされたサイトは継続しません。

Cisco WSA のセットアップ¶

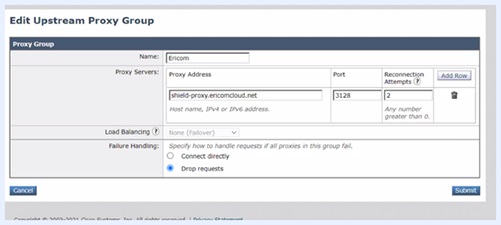

ステップ 1 : Upstream プロキシグループの作成 - Network > Upstream Proxy > Add Group(ネットワーク > アップストリームプロキシ > グループの追加)に移動します。

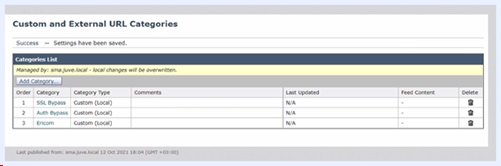

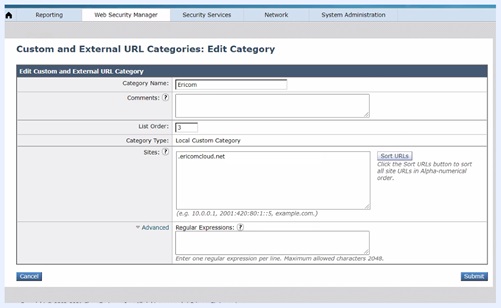

ステップ 2 : カスタム URL カテゴリの作成 - Web Security Manager > Custom and External URL Categories(Web セキュリティマネージャ > カスタム・外部 URL カテゴリ)に移動します。

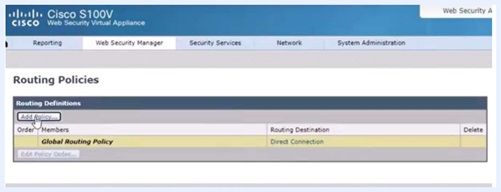

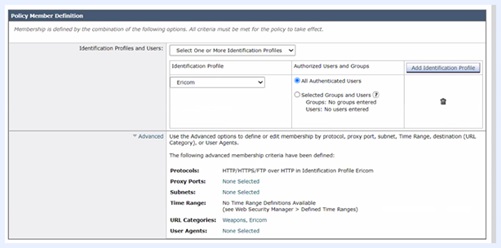

ステップ 3 : ルーティングポリシーの作成 - Web Security Manager > Routing Policy > Add Policy に移動します。

注意

注: HTTPS トラフィックを送信するには、(すべての ID プロファイルではなく)特定の ID プロファイルとユーザを選択します。

注意

注: 上で作成したカスタム URL カテゴリを含める必要があります。

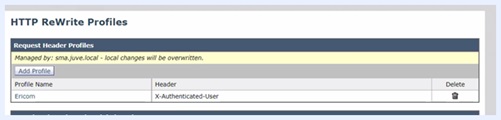

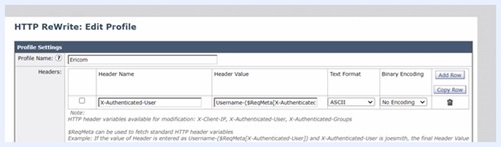

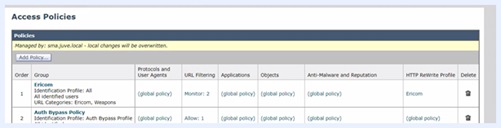

ステップ 4 : ユーザ/グループヘッダの構成 - Web Security Manager > HTTP Rewrite Profiles(Web セキュリティマネージャ > HTTP リライトプロファイル)に移動します。

- ヘッダ名: X-Authenticated-User

- ヘッダ値: ($ReqMeta[X-Authenticated-Groups])

- WSAからのデリミターを|(縦棒)に設定する。

- Shield Adminで適切なグループに合わせたProfileを作成します。

ステップ 5 : 信頼できるものとして Ericom Shield 証明書を追加する - Security Services > HTTPS Proxy > Manage Trusted Root Certificates(セキュリティサービス > HTTPS プロキシ > 信頼できるルート証明書の管理)に移動します。

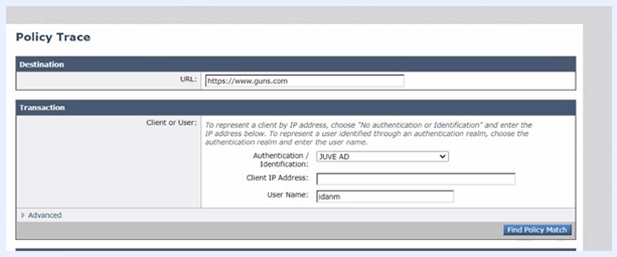

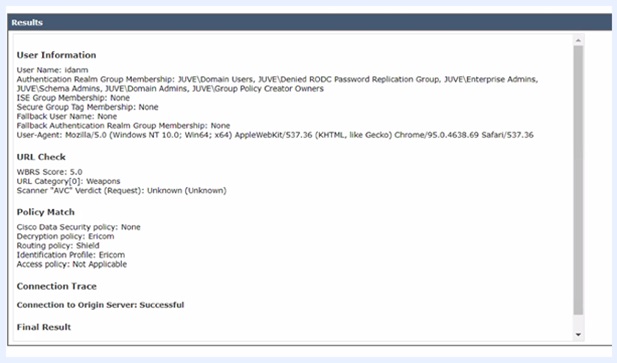

ステップ 6 : セットアップのテスト - System Administration > Policy Trace(システム管理 > ポリシーのトレース)に移動します。

4.7.8. Cisco Umbrella¶

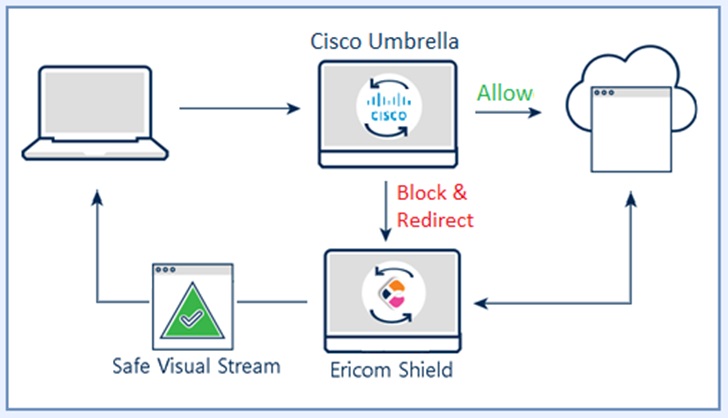

Ericom Shieldは 、リダイレクトモードを使用して Cisco Umbrella ゲートウェイと統合できます。このシナリオでは、リクエストは組み込みの Shield プロキシを経由せずに、ゲートウェイから Shield にリダイレクトされます。

アーキテクチャ¶

データフロー¶

Cisco Umbrella は、最前線の防御として機能します。リクエストは Cisco Umbrella で 受信され、渡されるか、ブロックされるか、Shieldにリダイレクトされます。リダイレクトされたリクエストは、事前定義されたポリシーと設定に従って Shield で処理されます。

設定¶

Ericom Shield の設定

管理コンソールにログインし、「設定 | プロキシ & インテグレーション」のセクションに移動します。「リダイレクトモードを有効にする」を「Yes」に設定します。

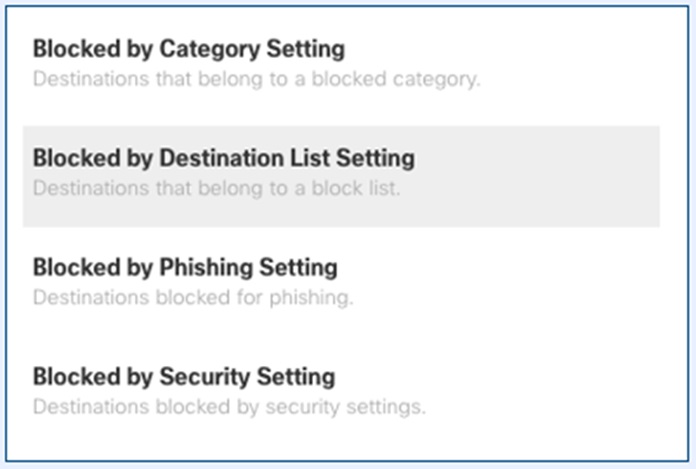

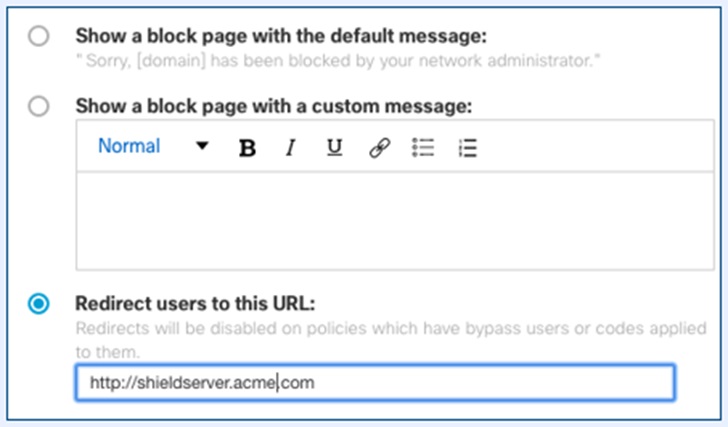

Cisco Umbrella の設定

「Redirect users to this URL」(ユーザをこの URL にリダイレクトする)を選択し、ServerIPAddress を入力します:

https://shield.ericomcloud.net/?Shield-TenantID=<テナント ID を入力>&

4.7.9. Zscaler(プロキシフォワーディング)¶

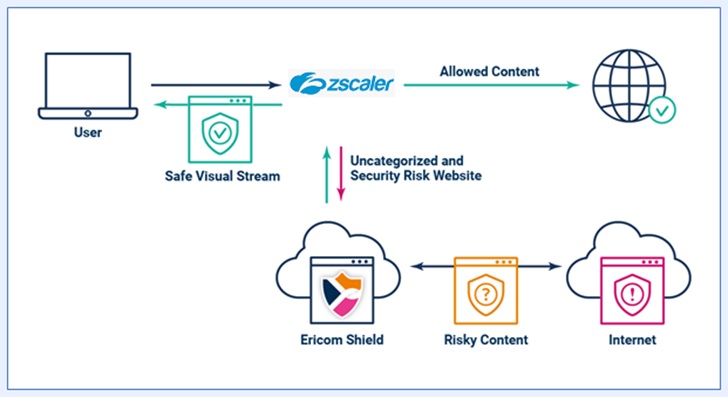

Ericom Shield は、最新かつ最も高度なマルウェア攻撃に対する効果的な保護のために、最高クラスのブラウザ分離を追加することにより、Zscaler Cloud Web Gateway を強化します。このテクニカルノートでは、分離のために Web サイトを Ericom Shield に送信するように Zscaler Cloud Web Gateway を構成する方法について説明します。 構成を開始する前に、Zscaler のサービスを介してインターネットを正常に参照できることを確認してください。

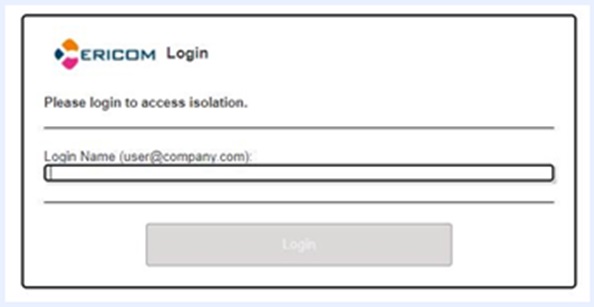

データフローとアーキテクチャ図

Ericom Shield と共に Zscaler が構成されている場合

- Zscaler は、許可されたコンテンツをインターネット側と処理します

- Zscaler は、許可されていないコンテンツをブロックします

- Zscaler は、管理者が定義済みのカテゴリをプロキシ転送を介して Ericom Shield に送信します。Ericom Shieldは、安全なビジュアルストリームをエンドユーザのブラウザに送り返します。

Ericom の設定¶

この統合には、Ericom Shield でのエンドユーザ SAML認証が必要です。 サポートされている SAML プロバイダの 1つを構成してください。

Zscaler の構成¶

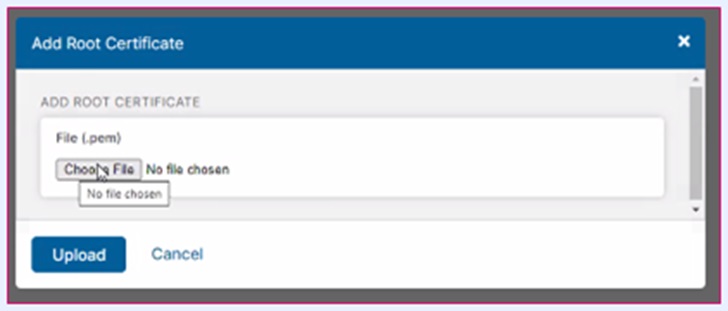

Admin Portal: Ericom 証明書を構成する

Ericom 証明書を Root Certificate(ルート証明書)として追加します。

Ericomshield.crt ファイルを取得します(こちらからダウンロード可能です: http://an.ericom.com/EricomXml/ericomshield.crt)

- このファイルの名前を「ericomshield.pem」に変更します

- File(ファイル): ericomshield.pem ファイルを選択します。

- 「Upload」(アップロード)をクリックします。

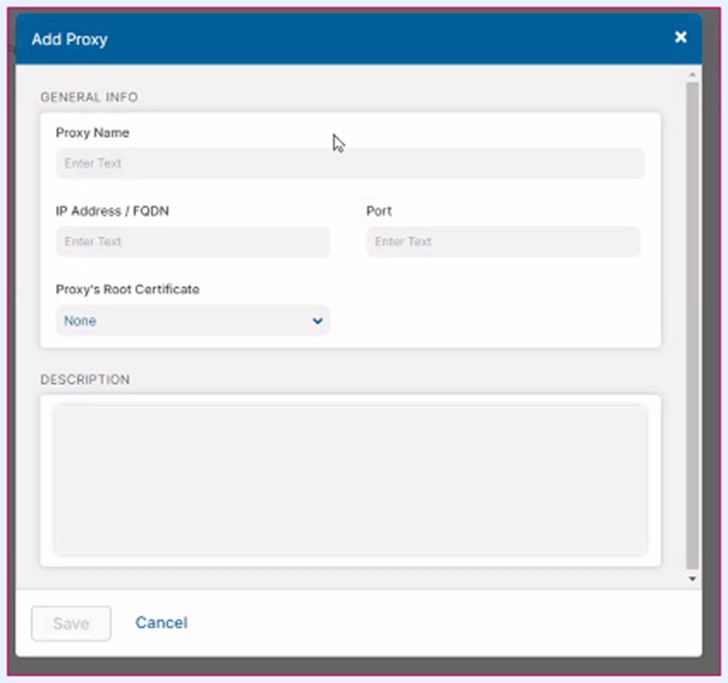

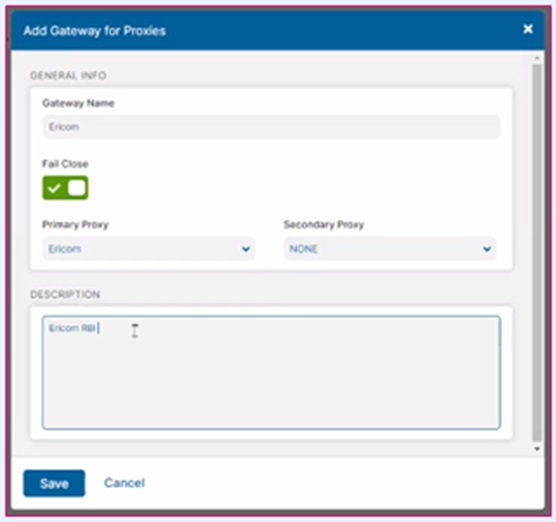

Admin Portal(管理ポータル): Ericom Shield Forward Proxy を追加する¶

「Administration」(管理)に移動して新しい Forward Proxy(転送プロキシ)を追加します。

Admin Portal: 転送ポリシーを構成する¶

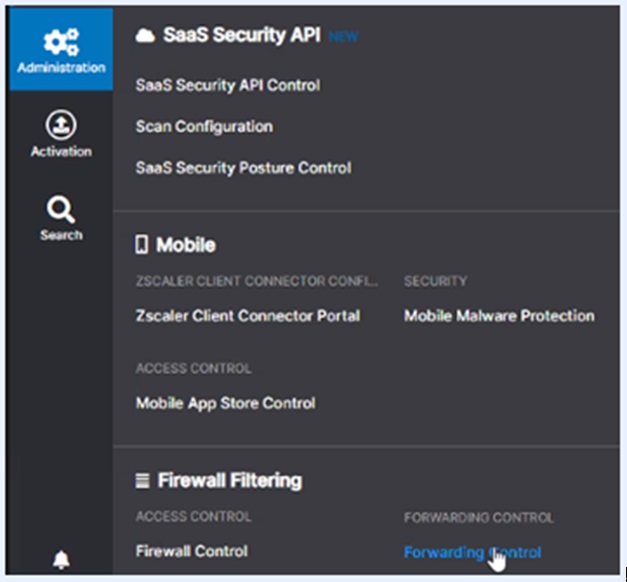

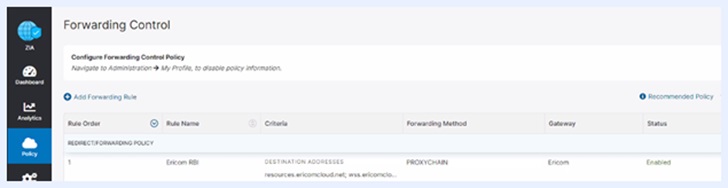

Policy | Forwarding Control(ポリシー | 転送制御)に移動します

新しいForwarding Rule(転送ルール)を追加します

Criteria | Destination | URL Category(基準 | 宛先 | URL カテゴリ): Ericom に送信するカテゴリを指定します

Criteria | Destination | Destination FQDN(基準 | 宛先 | 宛先 FQDN):

- shield.ericomcloud.net

- shield-proxy.ericomcloud.net

- resources.ericomcloud.net

- wss.ericomcloud.net

Ericom RBI に送信する必要があるその他のアドレスを入力します

Forwarding Method(転送方法): proxychain

Action Forward to Proxy Gateway(プロキシゲートウェイに転送するアクション): Ericom プロキシを選択します

「Save」(保存)をクリックします。

変更を有効化する

新しい設定が適用されたら、「Activate」でそれらを有効にします。

エンドユーザの利用方法¶

ユーザがポリシー定義に一致する Web サイトにアクセスすると、ブラウザ分離のために Ericom Shield に送信されます。メールアドレスの入力が求められます:

メールアドレスを入力すると、ID プロバイダのログイン画面でユーザにログインを求めるメッセージが表示されます。

続行するにはユーザはログインする必要があります。

トラブルシューティング¶

問題: ユーザに次のようなエラーメッセージが表示される: resources.ericomcloud.net refused to connect(resources.ericomcloud.ne により接続が拒否されました)

- 解決策 : resources.ericomcloud.net と wss.ericomcloud.net が shield-proxy.ericomcloud.net の転送プロキシに転送されていることを確認してください。

問題: 転送ポリシーで Ericom 用に構成されている Web サイトにアクセスすると、Zscaler のブロックページが表示される

- 解決策 : Web サイトまたはそのカテゴリが URL フィルタリングによってブロックされていないことを確認してください。このブロックルールは、転送ポリシールールの前に適用されます。

問題: 分離された Web サイトのコンテンツではなく空白のウィンドウがユーザに表示される

- 解決策 : Websocket をブロックするファイアウォールまたはプロキシがユーザの前にないことを確認してください。

問題: Ericom Shield にリダイレクトされると、以下のメッセージが表示される:

- 解決策: RBI テナントで SAML が有効になっていることを確認し、有効なメールアドレスを入力してください。メールアドレスを入力すると、今後のセッション用に保存されます(ブラウザのシークレットモードを除く)。

Ericom にサポートをリクエストするにはどうすればよいですか?

- 問題の説明を ca@ericom.com までメールでお送りください。メールには、以下のような重要な情報をご記入ください:

- 問題を再現するための手順

- エラーメッセージのスクリーンショット

- 問題が発生しているときの「デベロッパツール | コンソール」のログ

4.7.10. Zscaler(ブロックページのリダイレクト)¶

Ericom Shieldは 、リダイレクトモードを使用して Zscaler Cloud ゲートウェイと統合できます。このシナリオでは、リクエストは組み込みの Shield プロキシを経由せずに、ゲートウェイから Shield にリダイレクトされます。 Shield テナントでは SAML 認証が必要です。

データフロー¶

Zscaler Cloud は、最前線の防御として機能します。リクエストは Zscaler Cloudで 受信され、渡されるか、ブロックされるか、Shieldにリダイレクトされます。リダイレクトされたリクエストは、事前定義されたポリシーと設定に従って Shield で処理されます。

設定¶

Ericom Shield の設定

管理コンソールにログインし、「設定 | プロキシ & インテグレーション」のセクションに移動します。「リダイレクトモードを有効にする」を「Yes」に設定します。

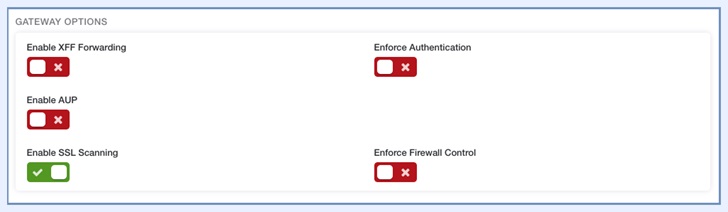

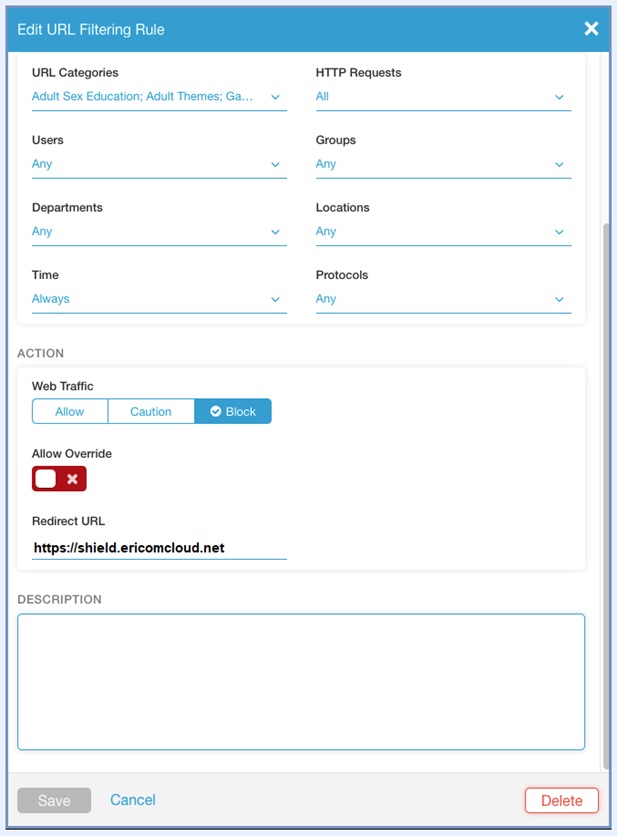

Zscaler Cloud の設定

Zscaler Cloud のログインを設定し、Enable SSL Scanning(SSL スキャンを有効にする)をオンにするには:(これは実稼働環境ではオフになると想定されます)

URL フィルタリングルールを編集します – Ericom Shieldサーバーアドレス https://shield.ericomcloud.net を「リダイレクト URL」フィールドに入力します。

注意

リダイレクトモードで動作している場合、Zscaler Cloud は 許可ドメインと拒否ドメインを処理します。Shield のポリシーは、単独で有効になっているセキュリティ制御を制御します(アップロードのブロックなど)

4.7.11. Broadcom Blue Coat¶

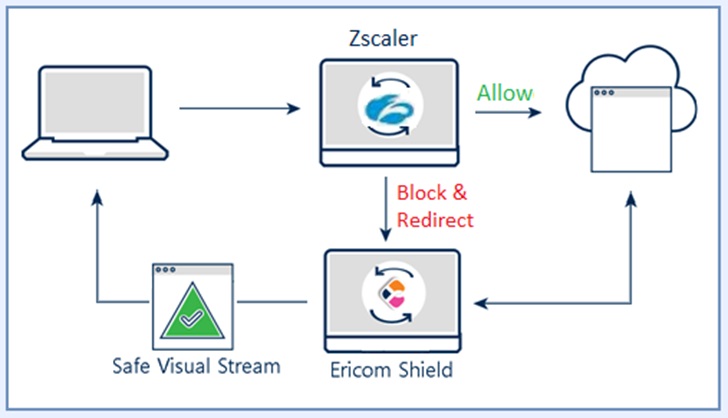

Broadcom(Symantec)Blue Coat Web ProxySG は、ユーザが開始する Web トラフィックからマルウェアを保護し、企業および規制ポリシーへの準拠を強化します。これらのゲートウェイには通常、URL フィルタリング、悪意のあるコードの検出、一般的な Web ベースのアプリケーションのアプリケーションの制御などの機能が含まれています。ネイティブまたは統合されたデータ漏洩防止も含まれることがよくあります。Ericom Shield は、プロキシチェーンを介して ProxySG と通信し、分離ベースのゼロデイマルウェア保護を提供します。このテクニカルノートでは、Blue CoatProxySG と Ericom Shield を構成する方法について説明します。以下の内容は、Blue Coat ProxySG 6.7.4.7SWG エディションを参照しています。

アーキテクチャ¶

データフロー¶

- エンドユーザが Web サイトを要求し、Web プロキシとして BlueCoat を使用します。

- Virtual Policy Manager Rule Set は、Ericom Shield に送信される URL とカテゴリを決定します。

- Ericom Shield は、使い捨ての Linux コンテナでコンテンツを開き、ピクセルで構成される安全なビジュアルストリームを送信します。Blue Coat ProxySG は、それをエンドユーザのブラウザに送信します。

- ユーザがブラウザタブまたはブラウザを閉じてブラウジングセッションを終了すると、Linux コンテナは破棄されます。

Blue Coat ProxySG の設定¶

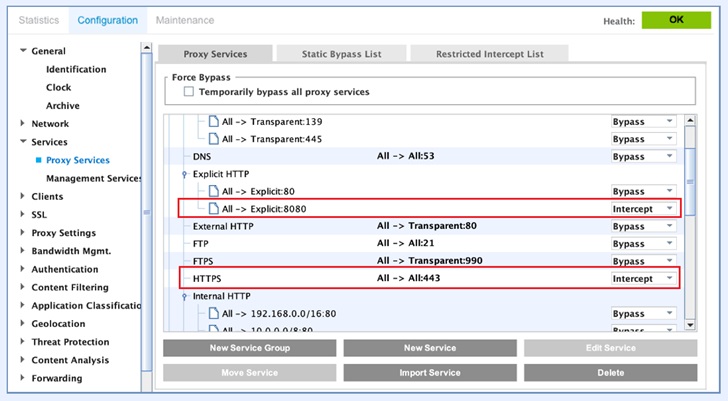

ProxySG にログインし、Proxy Services(プロキシサービス)に移動します

以下のオプションを設定します:

Predefined Service Groups(事前定義済みのサービスグループ)で、Standard(標準)セクションを展開します。Explicit HTTP(明示的な HTTP)で、All –> Explicit:8080(すべて -> 明示的:8080)をIntercept(インターセプト)に設定します。HTTPS(ALL -> All:443)(HTTPS すべて -> All:443)を Intercept(インターセプト)に設定します。

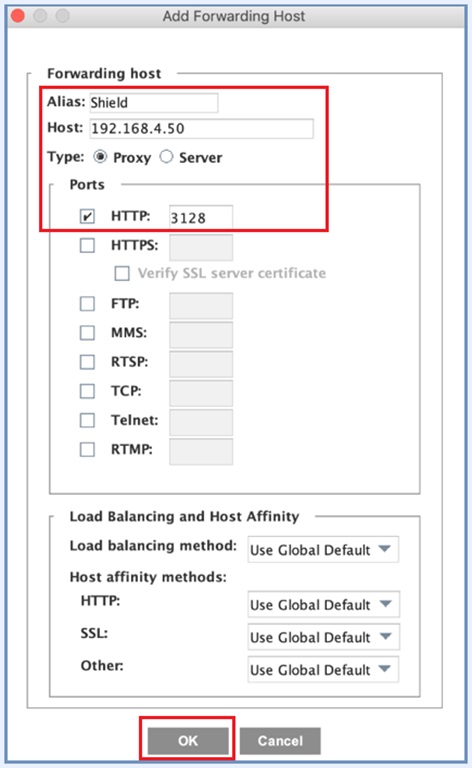

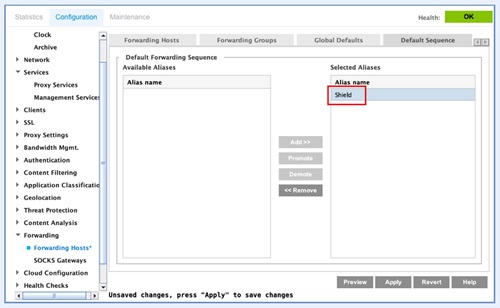

転送ホストの設定(Next Hop Proxy)¶

Forwarding(転送)に移動し、Forwarding Hosts(転送ホスト)を選択します。New(新規)をクリックして新しい転送ホストを作成します。

ダイアログで、以下のパラメータ(赤でマーキングされたもの)設定し、「OK」を押します。

Ericom web isolation cloudを使用している場合は、shield-proxy.ericomcloud.net(またはアカウントマネージャーから提供されたアドレス)を入力します。

Forwarding Groups(転送グループ)-Shield の転送ホストは 1つしかないため、転送グループを作成する必要はありません。

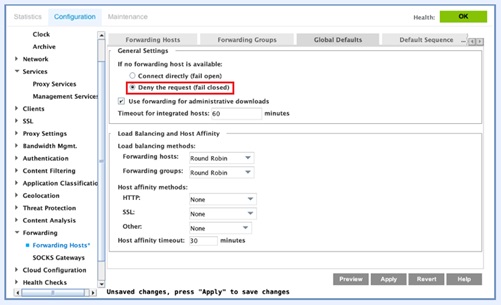

Global Defaults(グローバルデフォルト)¶

初期のテスト中には、Deny the request(fail closed)(要求を拒否する)を選択することをお勧めします。これは、Shield Server がオフラインの場合にも当てはまります。

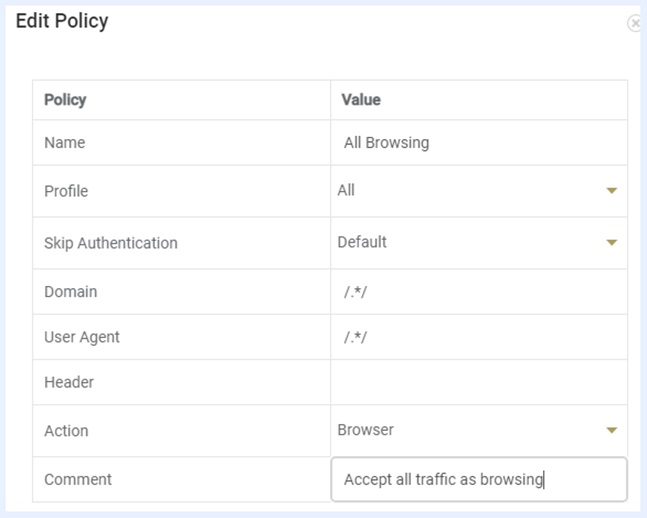

Ericom Shieldの構成¶

Ericom社にRBIテナントでApplicationsを有効にするよう依頼してください。

/.*/でドメインを設定するユーザーエージェントを/.*/で設定する

以下の構成例を参照してください。

最終ステップ¶

上記の構成では、すべての Web トラフィックが Blue Coat Proxy SG から次の Hop Proxy として Shield に送信されます。必要に応じて Visual Policy Manager を使用してルールを作成し、絞り込んだトラフィックを Shield に転送します。最後に、プロキシ設定の ProxySG のアドレスを使用して、ポート 8080 を介してブラウザを構成します。

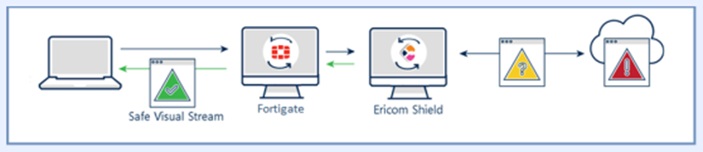

4.7.12. Fortinet (プロキシフォワーディング)¶

Fortinet FortiGateは、リモートブラウザ隔離とゼロデイマルウェア保護のために、Ericom ShieldにWebサイトを送信するように設定することができます。このテクノートでは、FortiGateとEricom Shieldを設定する方法を説明します。

ユーザーからインターネットへのパケットの流れは次のようになります。

- エンドユーザーがウェブサイトを要求し、FortiGateを使用する。

- FortiGateはリクエストを評価し、許可された場合、Ericom Shieldにリクエストを転送します。

- Ericom Shieldは要求されたURLに移動しようとします。

- Ericom Shieldは、使い捨てのコンテナでコンテンツを開き、エンドユーザーのブラウザにピクセルの安全な視覚的ストリームを送信する

- ユーザーがブラウザのタブやブラウザを閉じることで閲覧セッションを終了すると、対応するコンテナはすべての内容物とともに破棄されます。

Fortigate Explicit Proxyは、ユーザーをブラウザの分離に自動的に転送し、URLはアドレスバーで維持されます。

注意

設定を開始する前に、FortiGateがインターネットを正常にブラウズできることを確認します。

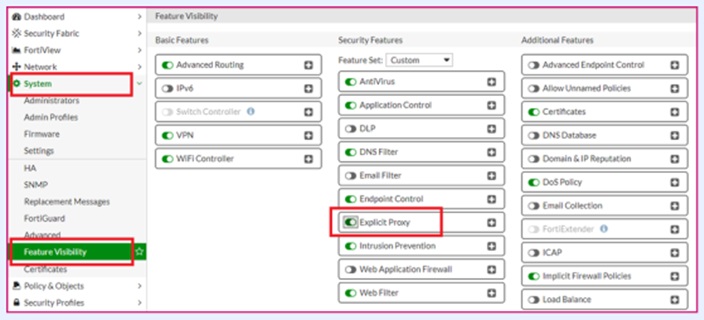

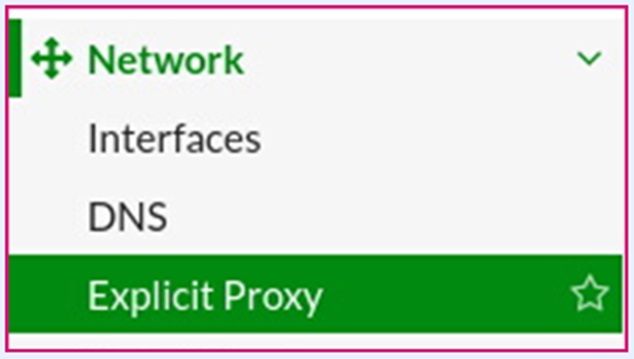

明示的プロキシを有効にする¶

FortiGate Admin Consoleにログインします。[システム]-[機能の可視化]-[Explicit Proxy]の順に選択し、有効にします。

明示的プロキシの設定が「ネットワーク」に表示されるようになりました。

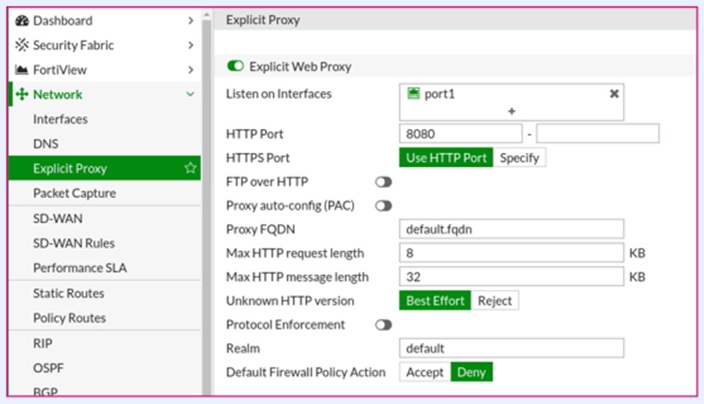

明示的プロキシを設定する¶

- Enableに設定

- リッスンするインターフェイスを入力します(通常は内部/LANポート)。

- HTTPポート : 8080

- HTTPS Port : HTTPS ポートを使用します

- 不明なHTTPバージョン : ベストエフォート

- デフォルトのファイアウォールポリシーアクション : 拒否

注意

デフォルトのファイアウォール ポリシー アクションは [拒否] に設定する必要があり、プロキシが受け入れるユーザー/マシンを定義するプロキシ ポリシーが必要です。この設定をAcceptにすると、すべてのトラフィックがFortiGateプロキシを使用するようになります。

Web プロキシ転送サーバーの設定¶

- 新規作成

- 名前を入力する

- プロキシアドレスタイプ : FQDN

- プロキシアドレス : shield-proxy.ericomcloud.net

- ポート : 3128

- サーバーダウン動作 : ブロック

- ヘルスモニター : 無効にする

- OKをクリック

注意

Server Down Action = Blockは、Shieldが利用できない場合、インターネットへの接続がブロックされることを意味します。

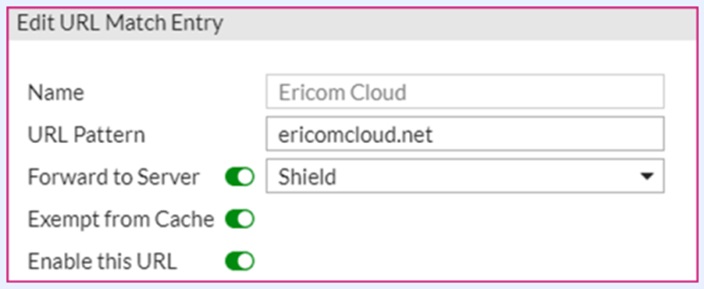

ericomcloud.netのURLマッチリストを設定する¶

新規作成

名前を入力 : Shield Ericom Cloud

URLパターン : ericomcloud.net

サーバーに転送する : 有効にする|Ericom Shieldサービスを選択する

キャッシュから除外する : 有効にする

このURLを有効にする : 有効にする

OKをクリック

適用ボタンをクリックして保存する。

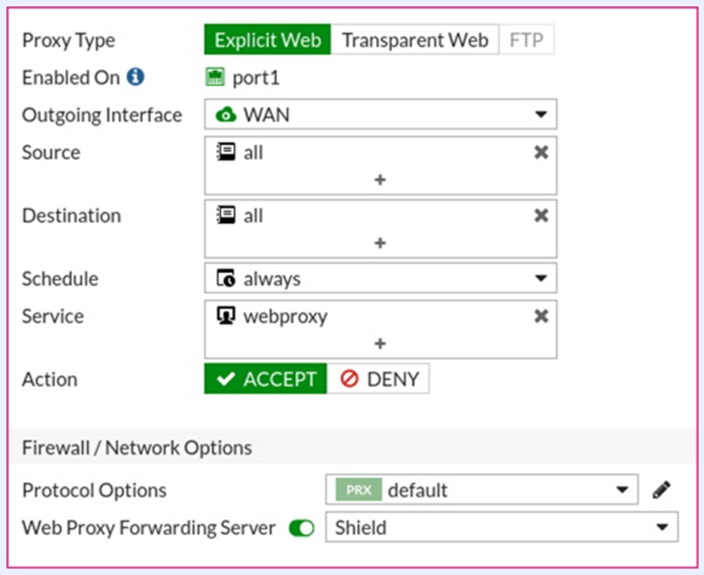

プロキシポリシーを設定する¶

次に、「ポリシーとオブジェクト|プロキシポリシー」セクションに移動します。

- 新規作成

- プロキシの種類 : 明示的なWeb

- 有効化 : 内部(LAN)

- 送信元アドレス : すべて

- 送信インターフェース : 外部(WAN)

- 宛先アドレス : すべて

- サービス : Web プロキシ

- アクション : 受け入れる

- Web プロキシ転送サーバー : 有効にする

- Ericom Shield プロキシサービスを選択

- [OK]をクリックして保存します。

注意

[送信元アドレス] には、このポリシーが適用されるマシンまたはユーザーのグループを指定する必要があります。たとえば、Shield プロキシ サービスに転送される指定されたマシンのグループにポリシーを適用し、Shield をバイパスして FortiGate プロキシのみを使用する別のポリシーを適用します。

概要¶

WebブラウザでFortiGateプロキシ(デフォルトのポート8080)を指定し、Webサイトを閲覧して設定をテストします。Webサイトのソースコードを表示し、分離されていることを確認します(例:<!– Protected by Ericom Shield –>というテキストを探します)。

Ericom Web IsolationとFortigateの統合

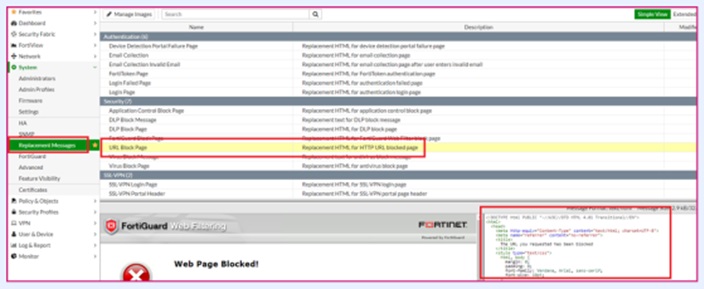

4.7.13. Fortinet (ブロックページのリダイレクト)¶

FortiGateのブロックページは、ブロックされたURLをEricom Shieldの分離で起動するためのリンクを提供するように設定することができます。このオプションは、Web転送サーバーが利用できないFortiGateの「Transparent Web」モードで使用されます。

FortiGateでブロックページを編集するには、「システム|交換メッセージ」に進みます。

編集するブロックページ(URLブロックページ)をクリックし、ソースコードを編集します。

行を追加します。

アイソレーションによるURLの閲覧はこちら:

<a href=」https://shield.ericomcloud.net/?Shield-TenantID=<ENTERYOURTENANTIDHERE>?url=https://%%URL%%」>Isolate&user=%%SOURCE_IP%%</a>

注意

<ENTERYOURTENANTIDHERE>は、実際のRBIテナントIDに置き換えてください。

"url="パラメーターは小文字でなければなりません。

%%URL%%は、分離されるURLを表します。

(オプション) %%SOURCE_IP%% は、Web 要求の IP のソースを表します。この情報はURLを所有者に帰属させるために使用され、ShieldのConnectionレポートに表示されます。

ページ全体のソースの例:

<!DOCTYPE html PUBLIC "-//W3C//DTD HTML 4.01 Transitional//EN">

<html>

<head>

<meta http-equiv="Content-Type" content="text/html; charset=UTF-8">

<meta name="referrer" content="no-referrer">

<title>

The URL you requested has been blocked

</title>

<style type="text/css">

html, body {

margin: 0;

padding: 0;

font-family: Verdana, Arial, sans-serif;

font-size: 10pt;

}

h1, h2 {

height: 82px;

text-indent: -999em;

margin: 0;

padding: 0;

margin: 0;

}

div {

margin: 0;

padding: 0;

}

div.header {

background: url(%%IMAGE:logo_v2_fnet%%) 0 0 repeat-x;

height: 82px;

}

div.header h1 {

background: url(%%IMAGE:logo_v2_fguard_wf%%) 0 0 no-repeat;

}

div.header h2 {

background: url(%%IMAGE:logo_v2_fnet%%) 0 -82px no-repeat;

width: 160px;

float: right;

}

div.sidebar {

width: 195px;

height: 200px;

float: left;

}

div.main {

padding: 5px;

margin-left: 195px;

}

div.buttons {

margin-top: 30px;

text-align: right;

}

h3 {

margin: 36px 0;

font-size: 16pt;

}

.blocked h3 {

color: #c00;

}

.authenticate h3 {

color: #36c;

}

h2.fgd_icon {

background: url(%%IMAGE:logo_v2_fnet%%) 0 -166px repeat-x;

width: 90px;

height: 92px;

margin: 48px auto;

}

.blocked h2.fgd_icon {

background-position: 0 -166px;

}

.authenticate h2.fgd_icon {

background-position: -89px -166px;

}

form {

width: 300px;

margin: 30px 0;

}

label {

display: block;

width: 300px;

margin: 5px 0;

line-height: 25px;

}

label input {

width: 200px;

border: 1px solid #7f9db9;

height: 20px;

float: right;

}

</style>

</head>

<body class="block">

<div class="header">

<h2>

Powered By Fortinet

</h2>

<h1>

FortiGuard Web Filtering

</h1>

</div>

<div class="sidebar">

<h2 class="fgd_icon">

block

</h2>

</div>

<div class="main">

<h3>

Web Page Blocked!

</h3>

<div class="notice">

<p>

The page you have requested has been blocked because the URL is not allowed.

</p>

<p>

URL: %%PROTOCOL%%://%%URL%%

<br />

<br/>

Client IP: %%SOURCE_IP%%

<br/>

Server IP: %%DEST_IP%%

<br/>

User name: %%USERNAME%%

<br/>

Group name: %%GROUPNAME%%

</p>

<p>

%%OVERRIDE%%

</p>

<p>

「保存」をクリックすると、このブロックページが使用できるようになります。