SAML 認証¶

SAML 認証とEricom Shield¶

Ericom Shieldは、認証および認可プロバイダとして SAML をサポートしています。

参考

Shield の SAML 認証は現在、リダイレクト モード (ploxyless) でのみサポートされています。

ユーザーはSAMLに基づいて識別でき、セッションプロファイルはSAMLプロバイダーからの情報に基づいて割り当てることができます。

Shieldにアクセスすると、エンドユーザーはIDプロバイダー(IdP)にログインするように求められます。 エンドユーザーがIdPから適切なSAMLアサーションをすでに受け取っている場合、エンドユーザーは再度ログインする必要はありません。

SAML 認証を使用するには、次の基本手順に従います。:

IDプロバイダー(IdP)で実施

- SAML アプリケーションの作成 (Shield用)

- ユーザーへのアプリケーションの割り当て

- 属性値の設定

Ericom Shield管理コンソールで - IdP設定を定義します。

- ログインURL

- 署名証明書

- 復号化キー

- オーディエンス

左側のメニューで、各種 SAML プロバイダの詳細な手順を確認してください。

OKTA¶

SAML アプリケーションの作成¶

開発/プレビュー アカウントを作成します。次の 説明 に従ってください。

管理者アカウントを使用してOktaにログインします。Admin をクリックします。

Applications をクリックします。

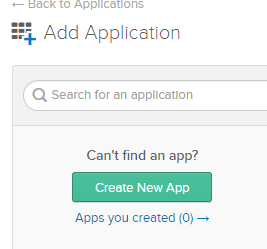

Add Application をクリックし、Create New App をクリックします。

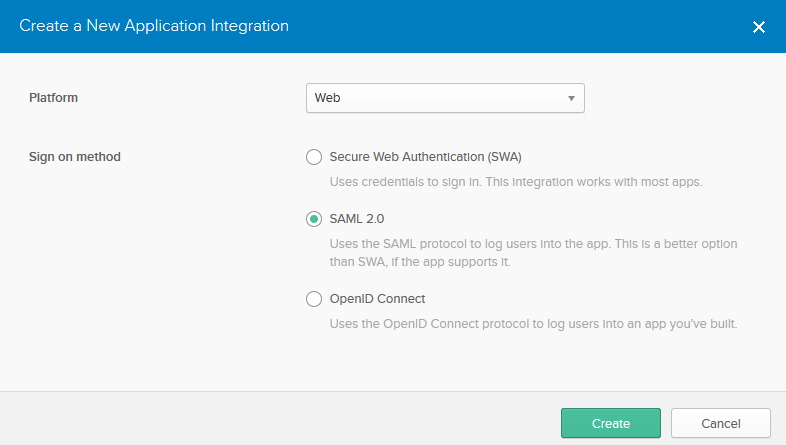

プラットフォームの種類として Web を選択します。SAML 2.0 サインオン方法を選択します。

Create をクリックし、アプリケーション名、ロゴなどを次のフォームに入力します。

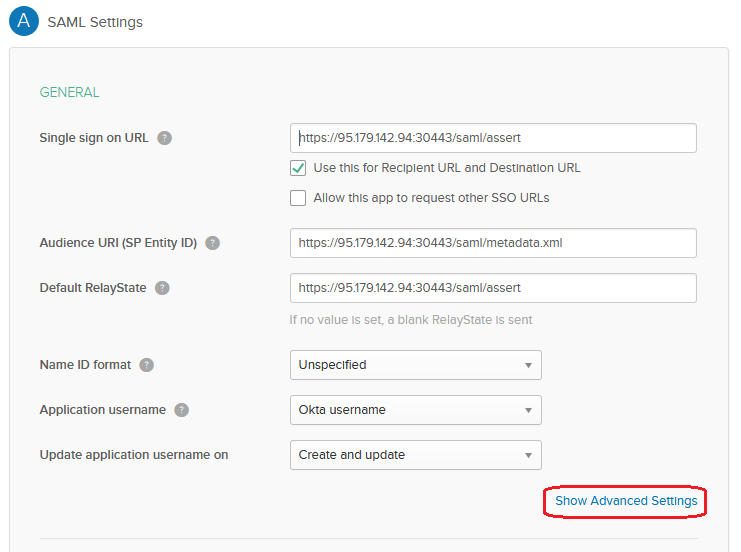

SAML 設定 (フィールドの名前と割り当てる値) を構成します。

シングルサインオンURL

https://[proxyless-address:port]/saml/assert

受信者 URL と送信先 URL に使用

チェックボックスを有効にしたままにする

オーディエンスURI

https://[proxyless-address:port]/saml/metadata.xml

デフォルトリレー状態

https://[proxyless-address:port]/saml/assert**

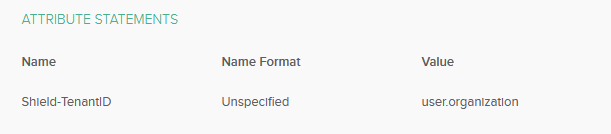

属性ステートメント

Shield-TenantID (未指定) / user.organization

グループ属性ステートメント の定義方法を以下に示します。

ユーザーグループへのアプリケーションの割り当て¶

グループを作成¶

ディレクトリ メニューに移動し、``グループ``をクリックします。

Add Group をクリックし、グループの名前を入力して、Add Group ボタンをクリックします。

グループで Manage People をクリックし、このグループにユーザーを追加します。

このグループへのアプリケーションの割り当て¶

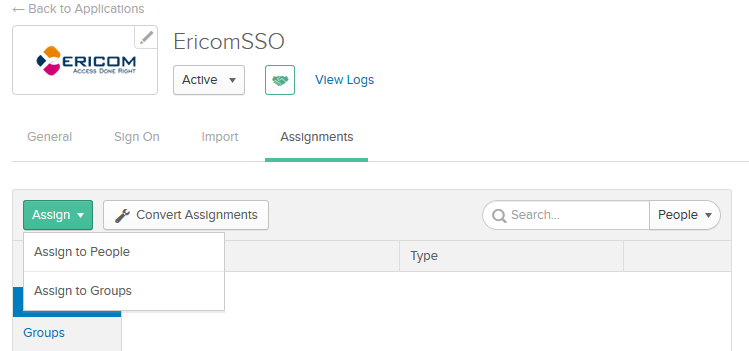

作成した SAML アプリケーションに戻ります。Assignment タブに移動し、Assignand そして Assign to Group をクリックします。

割り当てるグループを選択し、 Assign をクリックします。

グループ属性の設定¶

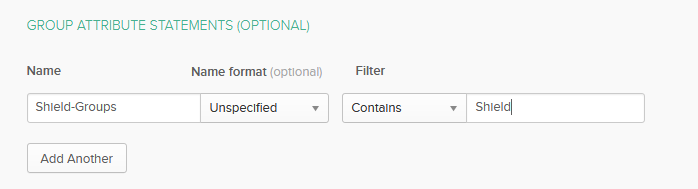

SAML応答でグループ名を送信するようにアプリケーションを構成します。 全般 タブの ** SAML設定** で、 編集 をクリックします。 次のページに移動します。 Group Attribute Statements の下にグループを追加します。

属性の名前を追加します: Shield-Groups

グループ名を追加するフィルターを定義します。

たとえば、ここでは、「Shield」 という単語を含むグループ名を含めるようにアプリケーションに指示しています。 これは、ユーザーがグループ「ShieldUsers」のメンバーである場合、このグループ名がSAML応答に含まれることを意味します。

Next と Finish をクリックします。

ユーザーごとの属性値の設定¶

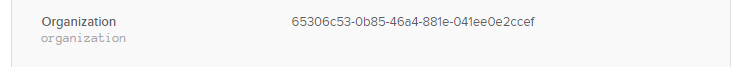

アプリケーションに割り当てられたユーザーのテナントIDを構成します。 Directory メニューで、 People をクリックします。

ユーザーをクリックし、 Profile タブに移動して、[編集]をクリックします。

Organization field で、Shield Tenant-ID の値を設定します。

シールドの設定¶

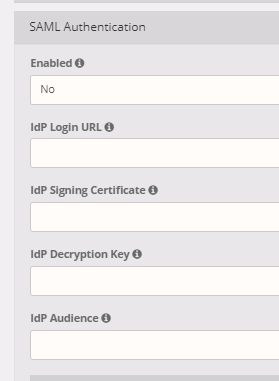

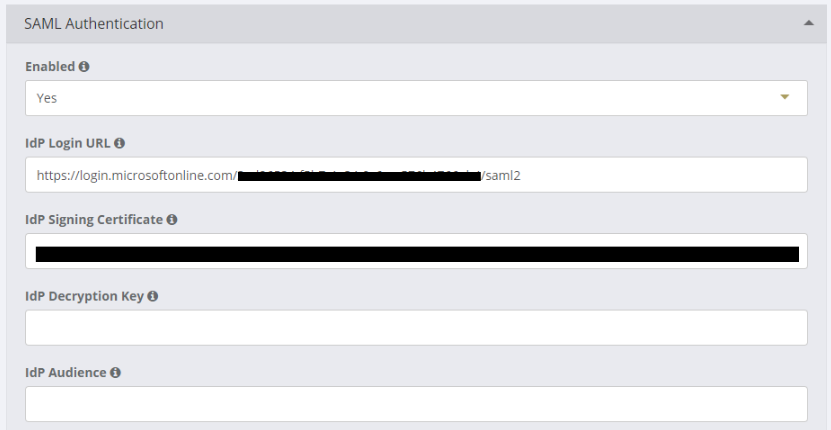

管理コンソールで プロファイル > SAML 認証 に移動します。

IdP ログイン URL (必須)¶

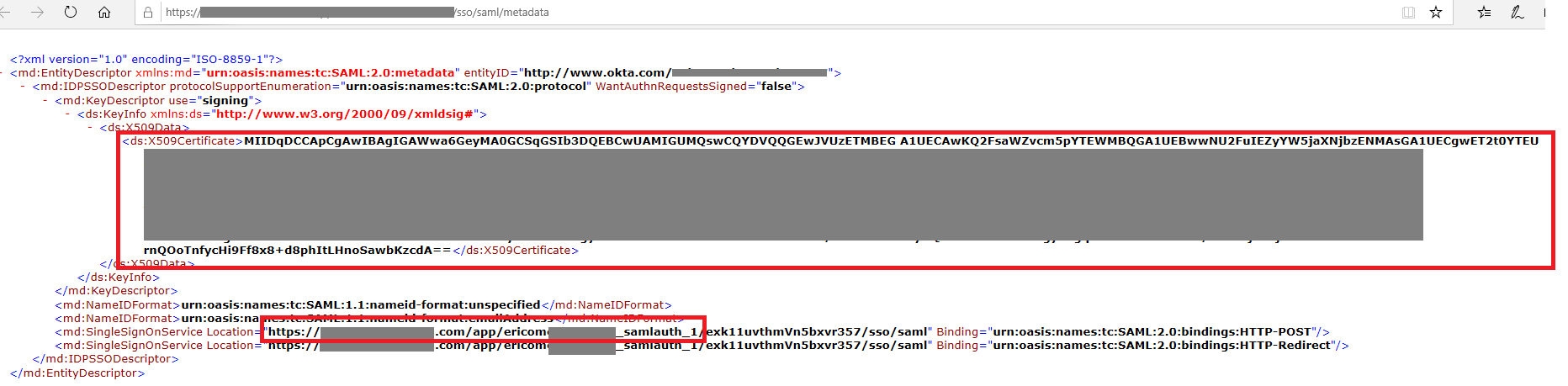

OKTA の Sign On タブで、Identity Provider metadata のリンクを見つけます。XML ドキュメントが表示されます。

タグ「md:SingleSignOnService」を見つけて、「Location」属性の値をコピーします。

Shieldの 『IdP ログイン URL』 フィールドに貼り付けます。

IdP 署名証明書 (必須)¶

同じ XML でタグ ds:X509Certificate を見つけ、このタグの値 (base64 でエンコードされた文字列) をコピーします。

Shieldの IdP 署名証明書 フィールドに貼り付けます。

IdP 復号化キー (オプション)¶

セキュリティを強化するために、暗号化されたSAML応答を送信するようにOktaを構成できます。 そのためには、Oktaで証明書を構成し、その秘密鍵をShieldに提供して、SAML応答を復号化できるようにします。

証明書署名要求 (CSR)の生成

コマンド シェルから、次のコマンドを実行します。:

openssl req -nodes -sha256 -newkey rsa:2048 -keyout PrivateKey.pem -out CertificateRequest.csr

証明書属性に関する質問に答えます。すべての既定値を受け入れるには、**Enter**と入力します。

証明書の作成

作成した CSR を使用して、秘密キーで署名し、公開証明書を作成します。:

openssl x509 -req -days 365 -sha256 -in CertificateRequest.csr -signKey PrivateKey.pem -out idp.crt

Oktaを設定する

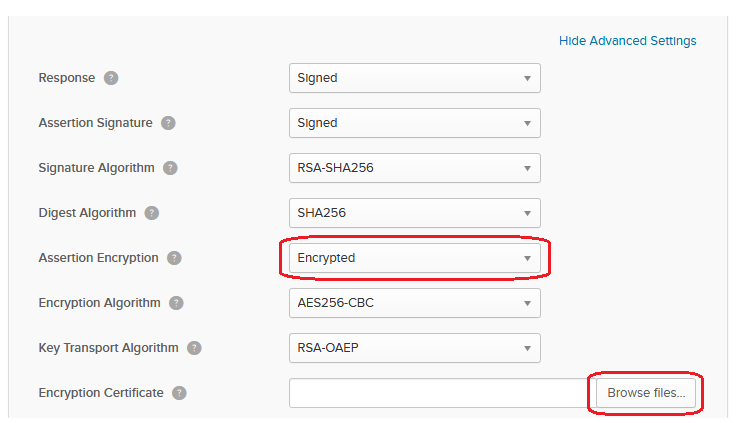

SAML Settings で 、 Show Advanced Settings をクリックします。

詳細設定で、アサーションを暗号化するように設定し、証明書をアップロードします (上記の例では idp.crt)。

PrivateKey.pem からbase64値をコピーします。

文字列を Shield の IdP 復号化キー フィールドに貼り付けます。

Microsoft Azure¶

Azureでアプリケーションを公開するには、Azureサブスクリプションに対するグローバル管理者権限が必要です。

グローバル管理者の資格情報を使用して、Azureポータルにログインします。- こちら

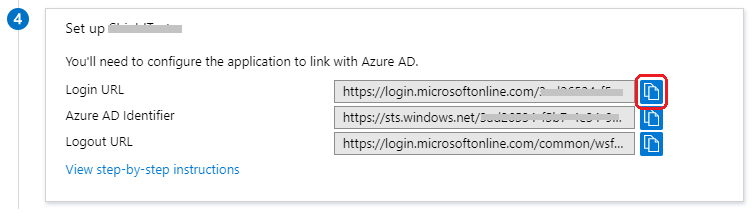

SAML アプリケーションの作成¶

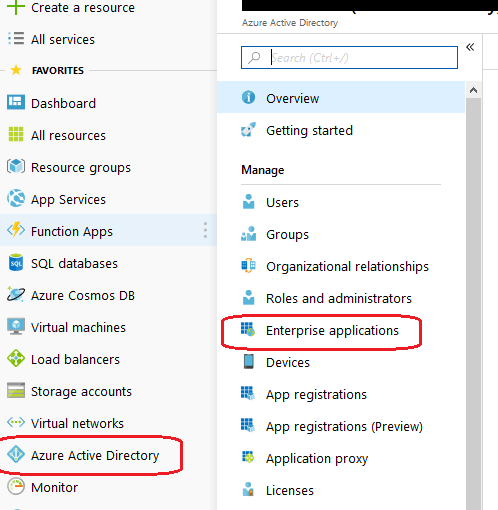

Azure Active Directory に移動し、次に エンタープライズアプリケーション に移動します。

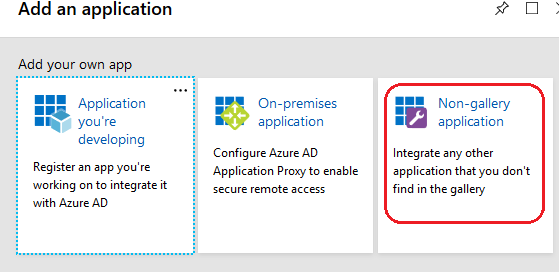

新しいアプリケーション を選択します。

ギャラリー以外のアプリケーション を選択します。

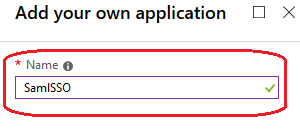

アプリケーションの名前を入力し、 追加 をクリックします。

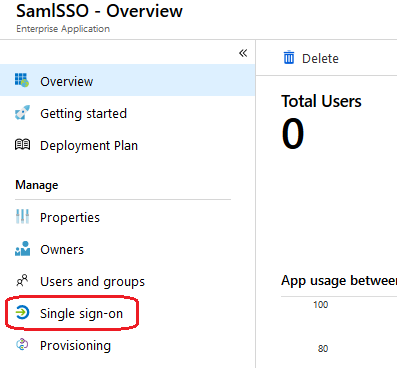

アプリケーションが正常に作成されたら、 シングル サインオン を選択します。

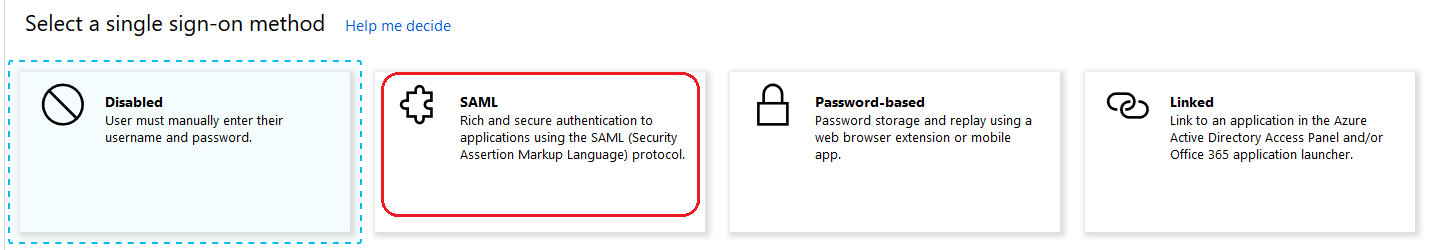

サインオン方法として、 SAML を選択します。

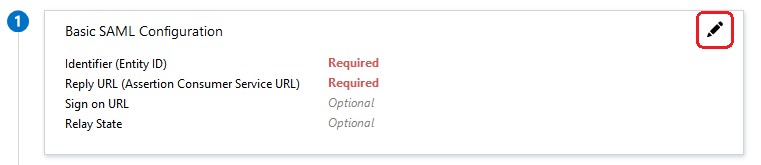

編集 (ペンアイコン) をクリックして 基本 SAML 構成 を編集します。

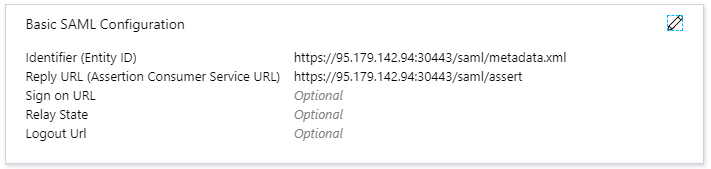

識別子 と 返信URL を入力し、保存 をクリックして閉じます。

- 識別子 : https://proxyless-address:port/saml/metadata.xml

- 返信URL : https://proxyless-address:port/saml/assert

例:

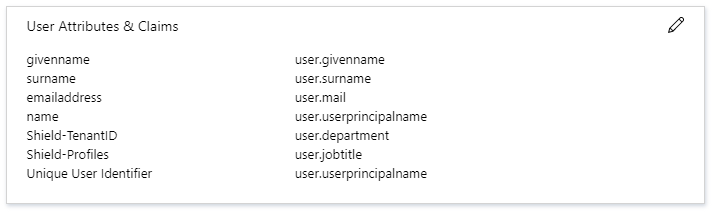

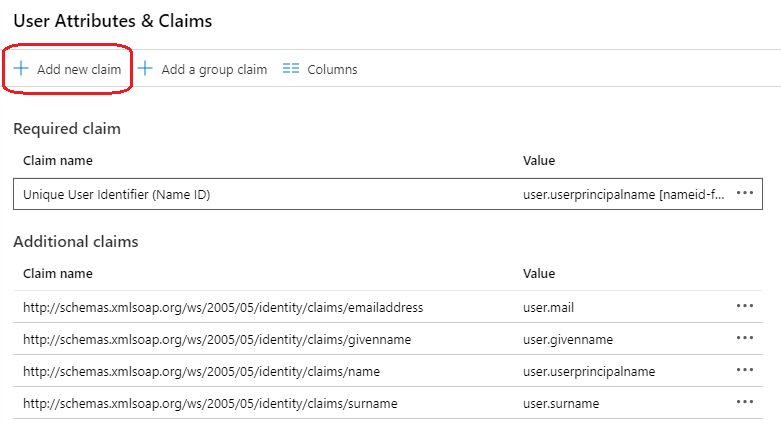

編集 (ペンアイコン)をクリックして ユーザー属性とクレーム を編集します。

新しいクレームの追加 をクリックします。

必要な Shield 属性を追加します。名前 にShield-TenantID またはShield-Groupsを入れます。 ソース属性 に、この値を持つユーザー属性を入力します。保存 をクリックして閉じます。

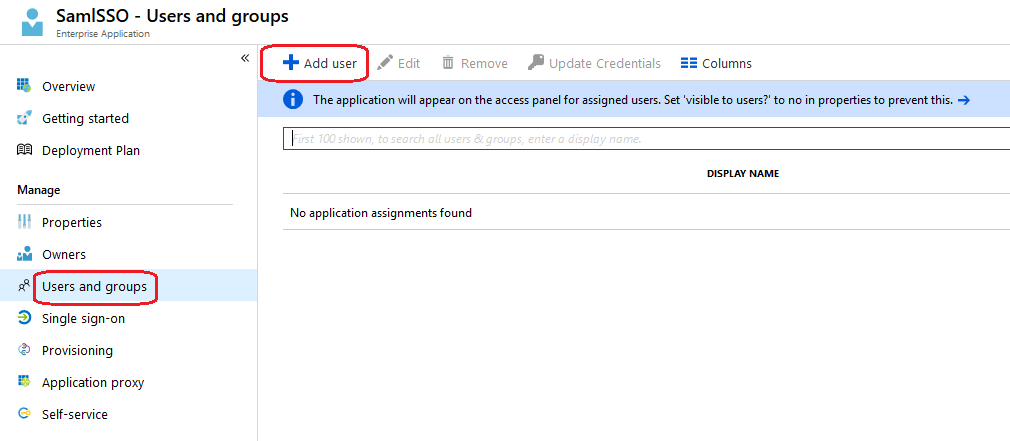

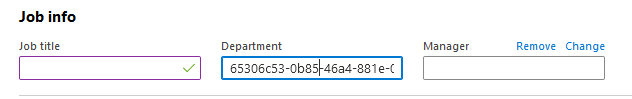

ユーザーごとの属性値の設定¶

アプリケーションに割り当てられているユーザーに対して、テナント ID を構成します。Azure Active Directory | ユーザ | プロファイル へ移動します。 ジョブ情報 を編集し、部門 フィールドで、テナントID値を設定します。