7.6. インストール後の手順¶

7.6.1. インストール後の手順¶

インストールプロセスが完了したら、次の手順を続行することを強くお勧めします。

バックアップ¶

バックアップのパスとストレージのアカウントを設定します。これは、マルチマシンShieldシステムでは必須です。詳細については、「バックアップと復元|システムファイル」のセクションを参照してください。また、この時点で外部Syslogを設定することをお勧めします(必要な場合)。詳しくは、Administration Console | Settings | Logs セクションを参照してください。

NFSでELKを実行する(オプション)¶

ELKはローカルで動作しています(デフォルト)。ELKはローカルではなく、NFSの共有フォルダで実行することを強くお勧めします。そのためには、custom-values-elk.yamlファイルを編集します(ericomshieldフォルダの下にあります)。elasticsearchDataPathを共有NFSフォルダのパスで更新してください。elasticsearchSnapshotPathの更新もご検討ください。詳細は、「Backup & Restore | Shield Logs」のセクションを参照してください。

install-shieldサービスを再度実行します。

sudo ./install-shield.sh -p <パスワード>

認証設定¶

Administration Consoleで認証設定を記入します。Shieldは以下の認証方式に対応しています。

- Chaining

- Basic

- Kerberos

- LDAP

- SAML

詳細については、Administration Consoleの「プロファイル」セクションを参照してください。

7.6.2. 証明書の構成¶

ShieldがHTTPSドメインを処理するには、Ericom証明書をクライアントマシン(ローカルコンピューター)にインポートする必要があります。 証明書には、CA証明書の公開鍵がクライアント証明書に埋め込まれ、これはエンドポイントブラウザがEricomRBIサービスを信頼するために使用されます。 Shieldサービスは、検査のためにSSLトラフィックを復号化するため、Webサイトセッションごとに仮想証明書を発行します。 秘密鍵はクラウドサービスに保存されます。

証明書の配布は、グループポリシーを介して、または手動で実行できます。次のいずれかの方法でEricomShield証明書をダウンロードします。

- Shieldブラウザを起動し、ここにアクセスします。

- ブラウザを起動し、http://ShieldServerIPAddress/install-certificate

グループポリシーを使用して証明書をインストールする¶

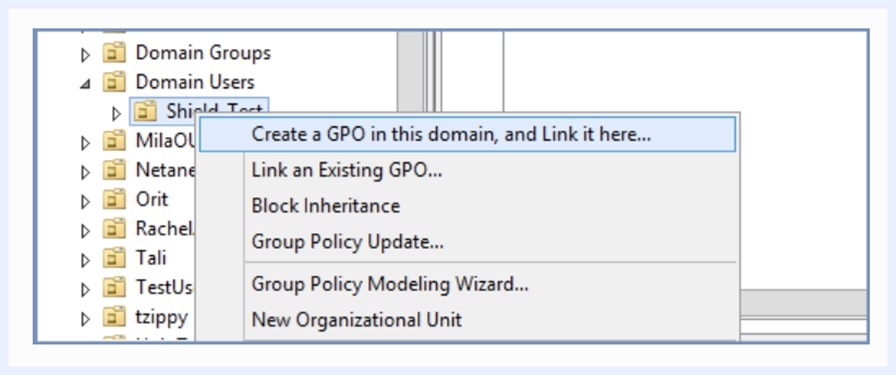

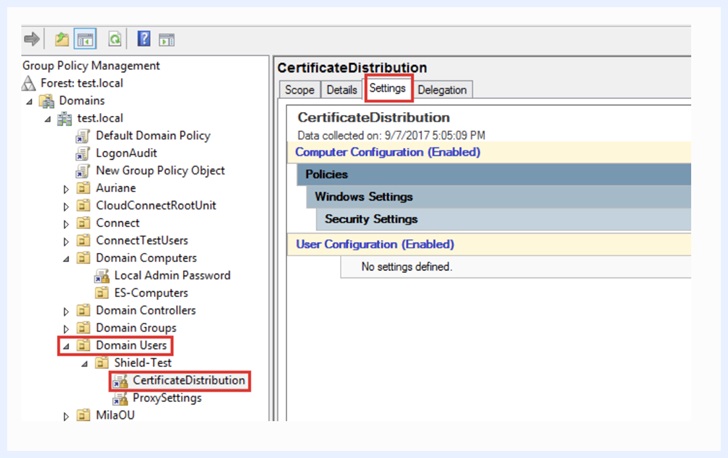

グループポリシー管理コンソールを開きます。 証明書設定を含む新しいGPOを作成します(または既存のGPOを見つけます)。GPOが、ポリシーの影響を受けるユーザーのドメイン、サイト、または組織単位に関連付けられていることを確認します。

右側のペインの[設定] |コンピューターの構成[編集]をクリックします。

グループポリシー管理エディターが開き、ポリシーオブジェクトの現在のコンテンツが表示されます。

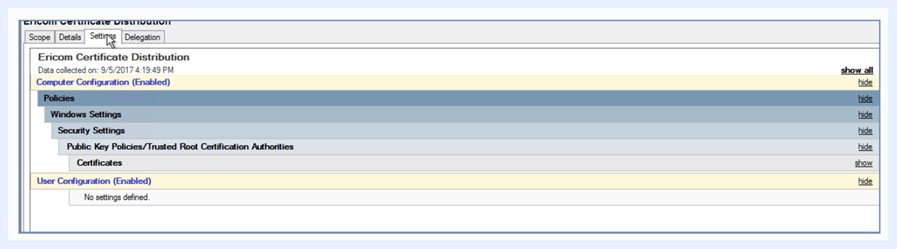

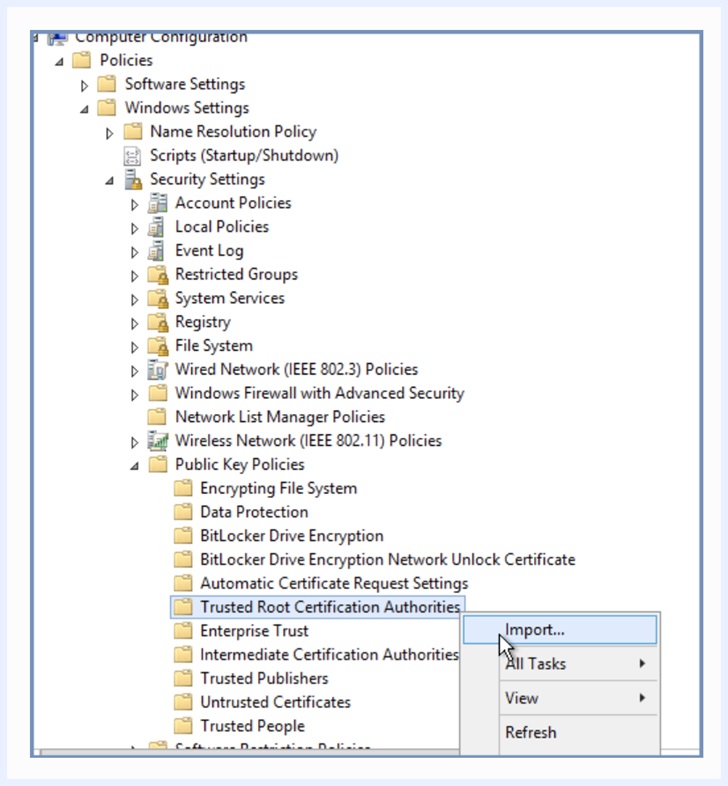

ナビゲーションペインで、[コンピューターの構成]、[コンピューターの構成]の順に開きます。ポリシー| Windows設定|セキュリティ設定|公開鍵ポリシー|信頼されたルート証明機関

右クリックして[インポート]を選択します。

Shield証明書ファイルを選択してインポートします。

証明書をインポートした後、GPOを右クリックし、[強制]を選択します

- コンピューターと証明書の間のリンク:

- ドメインコンピューター]で、接続するコンピューターを表すGPOを作成します。

- このGPOを右クリックし、[<既存のGPOをリンクする>]を選択して、証明書GPOを選択します。

Shield証明書を使用するようにFirefoxを構成する¶

Firefoxの設定はWindowsシステム定義の影響を受けない可能性があるため、GPOで定義されている証明書は影響を受けません。これを解決するには、Windows証明書ストアの証明書を信頼するようにFirefoxを構成する必要があります。Shield証明書のGPOが定義されたら、次の手順に従います(ファイルがシステムに既に存在する場合は、最初の2つの項目をスキップします)。

- shield.cfgファイルをFirefoxディレクトリのルートに配置します。

- 例:C:\Program Files\Mozilla Firefox\shield.cfg

- autoconfig.js ファイルを defaultspref サブディレクトリに配置します。

- 例:C:\Program Files\Mozilla Firefox\defaults\pref\autoconfig.js

autoconfig.jsに次の行を追加します。

pref ("general.config.obscure_value",0);

pref ("general.config.filename", "shield.cfg");

shield.cfgに次の行を追加します。

pref ("security.enterprise_roots.enabled",true);

注意

これらのファイルはANSIエンコードされている必要があります。

ブラウザで証明書をインストールします¶

- Chrome & IE

- Firefox

- Safari/Mac

7.6.3. PACファイルを準備する¶

- Ericom Shieldには、デフォルトのPAC(Proxy Auto-Config) ファイルが付属しており、次のパスにあります:

- http://ShieldServerIPAddress/default.pac.

Shieldがマルチマシンシステムにインストールされている場合、または認証にKerberosを使用している場合は、PACファイルを更新して正しいShieldサーバー名を指すようにする必要があります。

管理者からPACファイルをダウンロード|サービス| PACファイルをダウンロードします。編集のためにファイルを開きます。

注意

PACファイルを編集するときは、ファイルの既存のルールと構文を維持しながら、注意して行う必要があります。このファイルには手順と例が含まれているので、必ずそれらに従ってください。

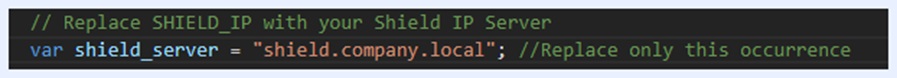

正しいShieldサーバー名(FQDN)を指すようにshield_server変数を設定します

注意

Kerberosの場合、サーバー名を使用する必要があります(IPアドレスは使用できません)

マルチマシンシステムでは、サーバー名は管理ノードにマップされる名前です。

必要に応じて、デフォルトのPACファイルに追加の変更を加えることができます。 このファイルには手順と例が含まれているので、必ずそれらに従ってください。

httpおよびhttpsはPACファイルで言及されるべきではありません。https URLを追加するには、ホストルールを使用します。例:

dnsDomainIs (host, "www.google.com")

ワイルドカードを使用するには、shExpMatchを使用します。例:

shExpMatch (host, "* .cnn.com")

完了したら、変更を保存します。

ファイルが検証されたら、管理者|を使用してアップロードします。サービス| PACファイルのアップロードオプション。

7.6.4. エンドユーザーのプロキシ構成¶

Ericom Shieldを使用して安全にブラウジングを開始するには、ブラウジングトラフィックをプロキシサーバーに送信する必要があります。

プロキシサーバーがすでに使用されている場合(キャッシュまたはコンテンツフィルタリングの目的で)、このプロキシはEricomShieldと連携するように構成する必要があります。

または、EricomShield組み込みプロキシを使用するようにブラウザを設定します。

プロキシを構成するためのいくつかのオプションがあります。これは、シングルユーザーレベルまたはグループポリシーレベルで実行して、すべてのユーザーに影響を与えることができます。利用可能なオプションの詳細を以下に示します。

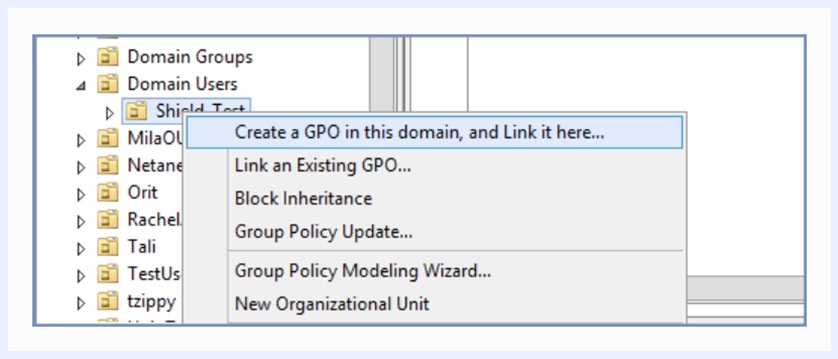

グループポリシーを使用してプロキシを設定する¶

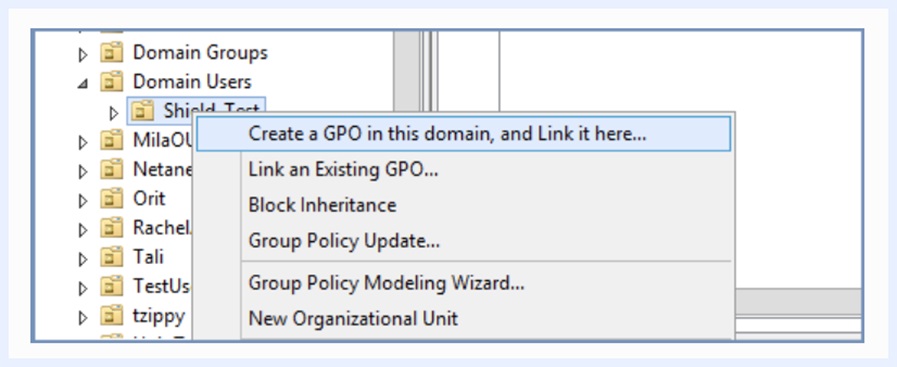

グループポリシー管理コンソールを開きます。[実行]ダイアログボックス(WindowsロゴキーR)を開き、テキストボックスにgpmc.mscと入力して、Enterキーを押します。

プロキシ設定を含む新しいGPOを作成する(または既存のGPOを検索する)(詳細については、こちらを参照してください)。GPOが、ポリシーの影響を受けさせたいユーザーのいるドメイン、サイト、または組織単位と関連付けられていることを確認します。

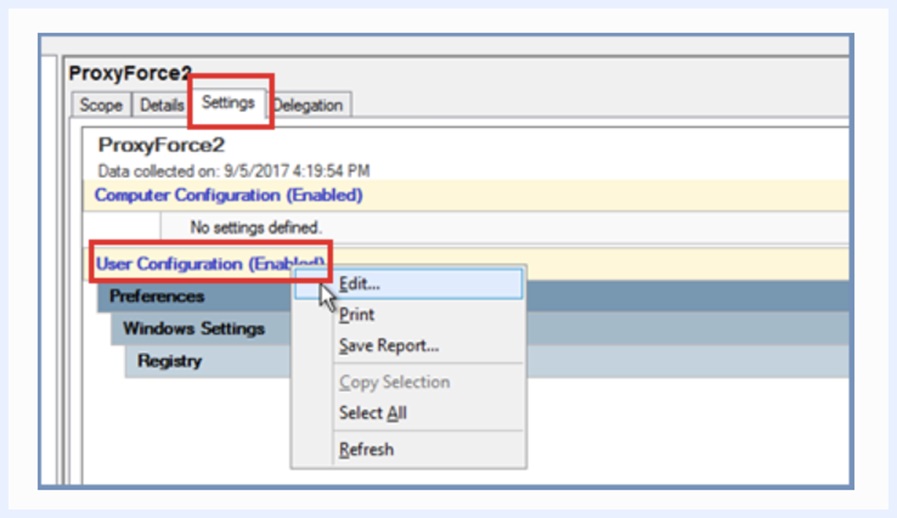

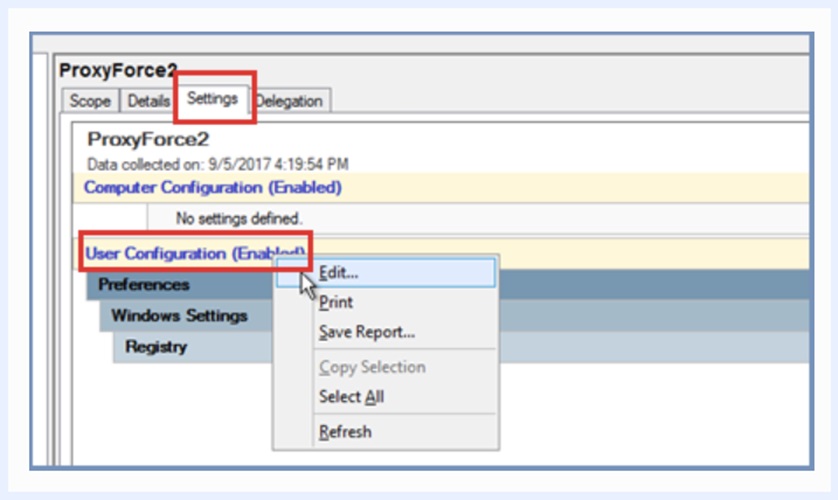

新しいポリシーが作成された場合は、ポリシーの名前を指定します。グループポリシー管理エディターが開き、ポリシーオブジェクトの現在のコンテンツが表示されます。右側のペインの[設定]タブ|ユーザー設定を右クリックして、[編集]を選択します。

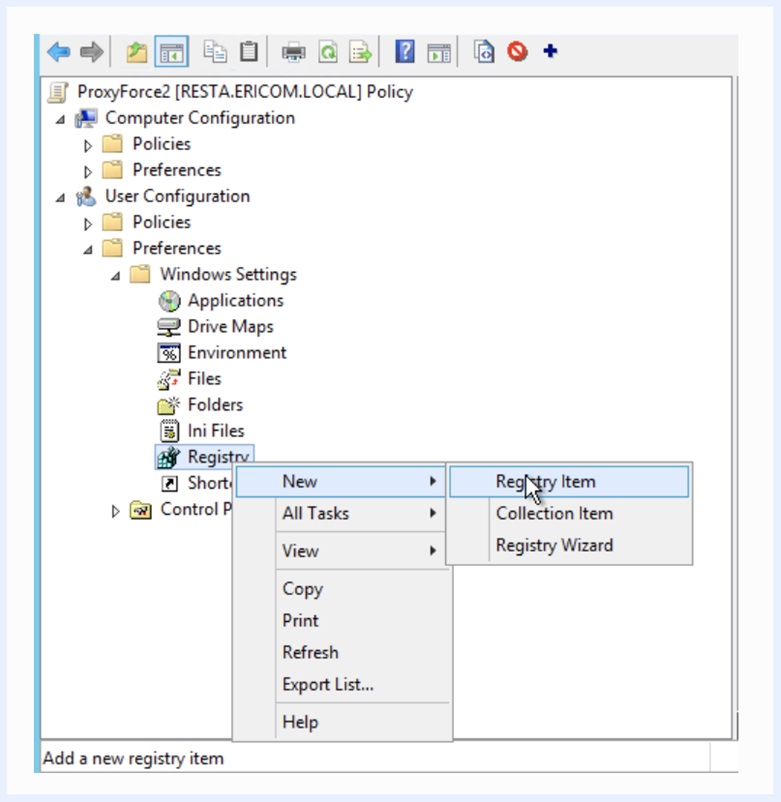

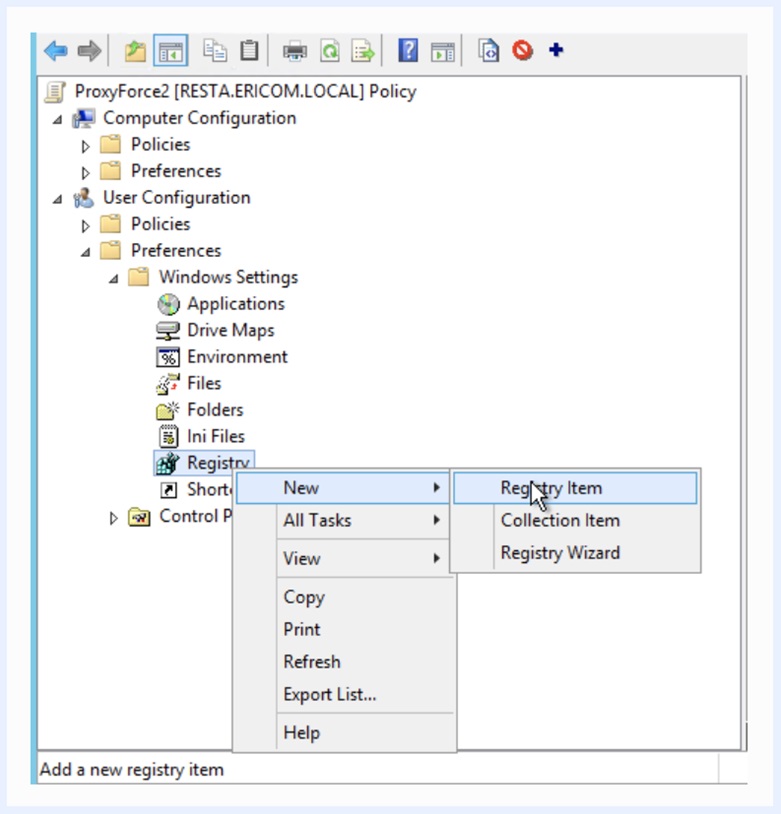

ユーザー構成を展開|設定| Windows設定|レジストリ

新しいレジストリアイテムを作成します。[レジストリ]を右クリックして、[新規]、[新規]の順に作成します。

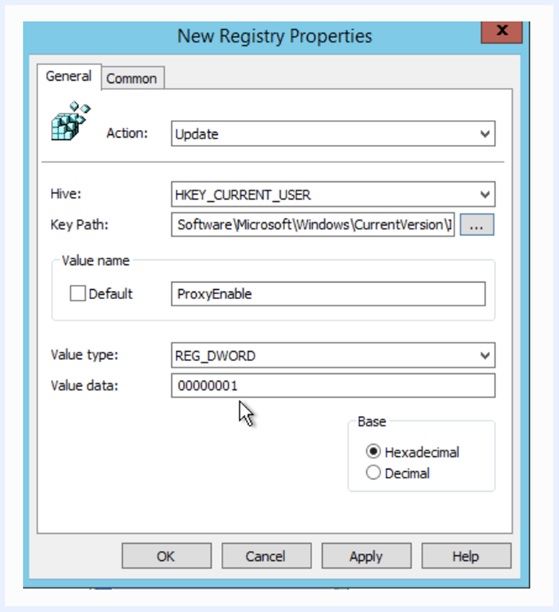

ダイアログの[キーパス]で、[<…]をクリックします。そして HKCU\Software\Microsoft\Windows\CurrentVersion\InternetSettings\ProxyEnable に移動します。

新しい値の名前を作成します。

- ProxyEnable

- 値のタイプ:REG_DWORD

- 価値データ:00000001

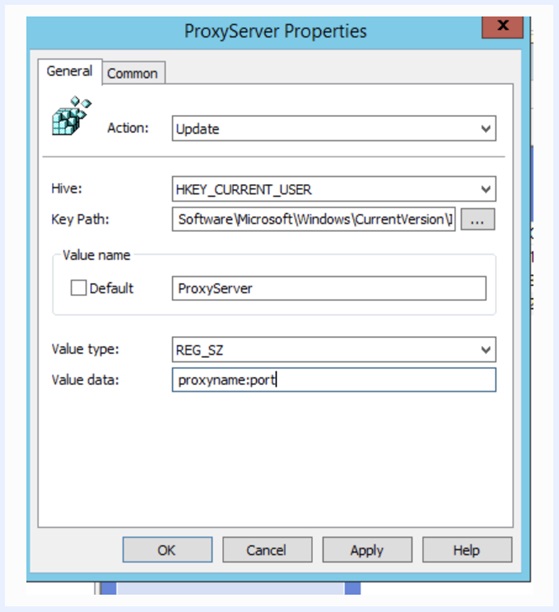

次の値を使用して2番目のレジストリ項目を作成します。

- 値の名前:プロキシサーバー

- 値のタイプ:REG_SZ

- 値データ:proxyname:port

参考

proxyname:portをShieldサーバーの<DNS>:<PORT>に置き換えます。例: shield.company.local:3128 Kerberos認証も使用されている場合、DNS名はShieldプロキシのクラスター化されたアドレス名である必要があります。

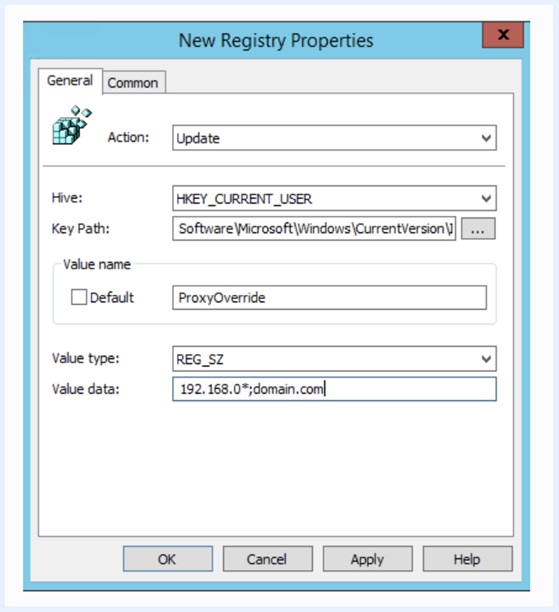

次の値を使用して3番目のレジストリ項目を作成します。

- 値の名前:ProxyOverride

- 値のタイプ:REG_SZ

- 価値データ:<ローカルアドレス>

参考

<ローカルアドレス>を、除外するネットワーク上の任意のローカルアドレスに置き換えます。 192.168.0 *; domain.com

グループポリシーでPACファイルを使用してプロキシを設定する¶

グループポリシー管理コンソールを開きます。

プロキシ設定を含めるために、新しいGPOを作成します(または既存のGPOを見つけます)。GPOが、ポリシーの影響を受けるユーザーのドメイン、サイト、または組織単位に関連付けられていることを確認します。

グループポリシー管理エディターが開き、ポリシーオブジェクトの現在のコンテンツが表示されます。右側のペインの[設定]タブ|ユーザー設定を右クリックして、[編集]を選択します。

ユーザー構成を展開|設定| Windows設定|レジストリ。

新しいレジストリアイテムを作成します。[レジストリ]を右クリックして、[新規]、[新規]の順に作成します。

ダイアログの[キーパス]で、[<…]をクリックします。そして HKCU\Software\Microsoft\Windows\CurrentVersion\InternetSettings\ProxyEnable に移動します

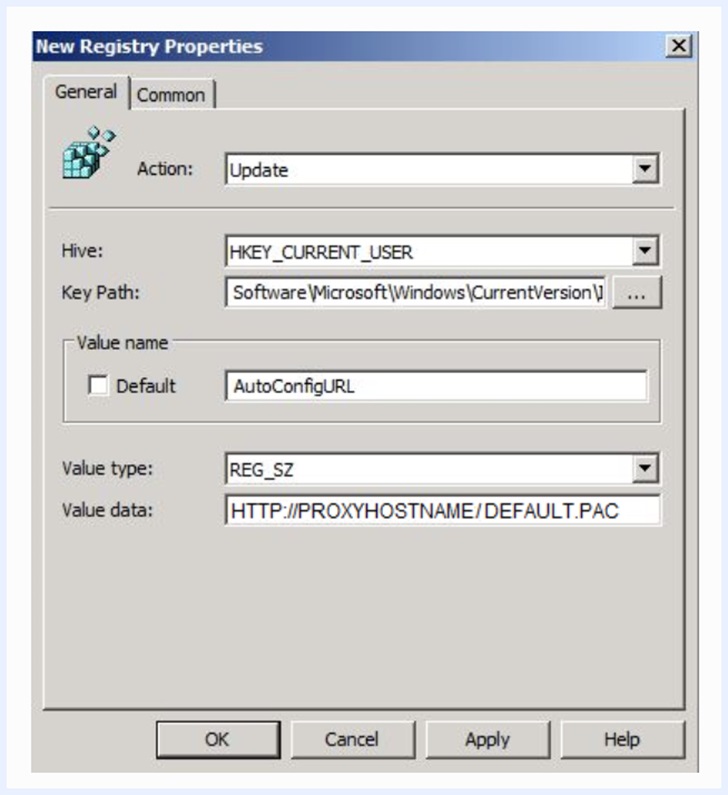

新しい値の名前を作成します。

- AutoConfigURL

- 値のタイプ:REG_SZ

- 価値データ:<あなたのpacファイル>

参考

<your pac file>をファイルの場所に置き換えます。たとえば、Ericom Shield環境を使用してPACファイルをホストする場合は、アドレスを次のように入力します… http://ShieldServerIPAddress/default.pac

PACファイルを使用してShieldプロキシを使用するようにFirefoxを構成する¶

Firefoxの設定は分離されており、Windowsのシステム定義の影響を受けないため、PACファイルで定義されたプロキシを使用しても自動的に影響を受けることはありません。(GPOを定義した後)PACファイルで定義されたプロキシを使用するようにFirefoxを設定するには、次の手順に従います。

Firefoxディレクトリのルートに shield.cfg ファイルを配置します。例: C:\Program Files\Mozilla Firefox\shield.cfg

autoconfig.js ファイルを defaults\pref サブディレクトリに配置します。例: C:\Program Files\Mozilla Firefox\defaults\pref\autoconfig.js

[] を探し、以下の行を追加します:

pref( "general.config.obscure_value",0);

pref( "general.config.filename", "shield.cfg");

[] を探し、以下の行を追加します:

lockPref ("network.proxy.autoconfig_url", "http://ShieldServerIPAddress/default.pac"); lockPref ("network.proxy.type",2);

lockPref ("network.proxy.no_proxies_on", "localhost, 127.0.0.1");

参考

これらのファイルはANSIエンコードされている必要があります。ローカルPACファイルを使用するようにPACファイルのパスを変更してください。また、除外する内部アドレスを指定してください。

ブラウザでプロキシを設定する¶

選択したブラウザを選択し、ShieldServerIPAddressとポート3128を使用するようにプロキシ設定を定義します。

- Chrome & IE

- Firefox

- Safari