8.2. ローカル Active Directory の構成¶

8.2.1. 概要¶

Microsoft リモート・デスクトップ・サービス・システムは、ローカル Active Directory にドメイン参加している必要があります。この Active Directory は、ユーザ・アカウントが存在し、サードパーティの oAuth / SAMLID プロバイダに同期する必要がある場所です。ローカル AD は通常、Active Directory コネクタを使用してサードパーティ・プロバイダに同期されます。ユーザを適切に同期する方法については、プロバイダに相談してください。ユーザの AD アカウントに加えて、oAuth/SAML SSO の操作には以下が必要です:

- Ericom Connect が使用するローカル AD サービス・アカウント。

- NLA 認証用の制限付きローカル AD ユーザ・アカウント。

- 登録エージェント証明書テンプレート

- スマートカード・ログイン証明書テンプレート

注意

これらの操作の一部には、Microsoft Active Directory とグループ・ポリシーの構成に関する前提条件の知識が必要です。ユーザが ID プロバイダと RDS(RDP)ホストへのログインに使用するのと同じドメイン形式を使用して、Active Directory を Ericom Connect に追加してください。

8.2.2. ステップ 1: アカウントの作成と管理の委任¶

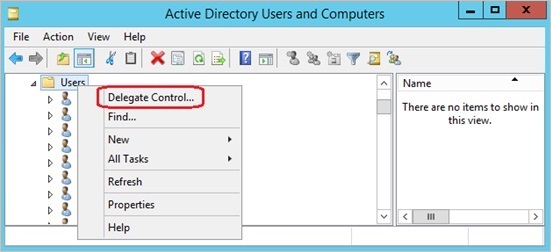

Active Directory ユーザとコンピューターを起動します。

Ericom SSO サーバが証明書を登録するために使用するサービス・アカウントを作成します。 以下の手順では、sso-admin@domain.com を使用します。

SSO の使用を許可するユーザのグループ(OU)を右クリックします。

「管理の委任」をクリックします。

「ようこそ」画面で、「次へ」をクリックします。

「ユーザとグループ」で「追加」をクリックします。

サービス・アカウントの名前を入力し、「OK」をクリックします。

「次へ」をクリックします。

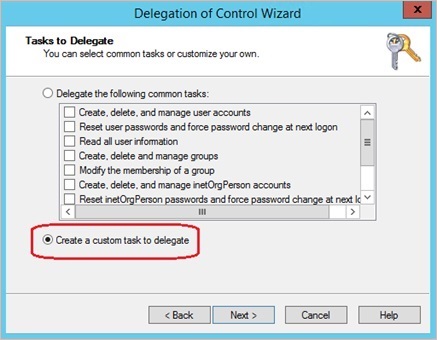

「委任するタスク」で「委任するカスタムタスクを作成」をクリックし、「次へ」をクリックします。

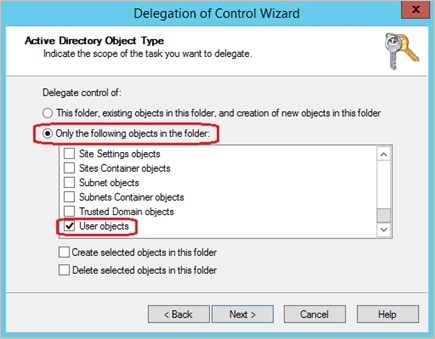

「Active Directoryオブジェクトタイプ」で「フォルダ内の次のオブジェクトのみ」をクリックし、「ユーザオブジェクト」チェックボックスを「オン」にして、「次へ」をクリックします。

「アクセス許可」で「プロパティ固有」チェックボックスを「オン」にして、「altSecurityIdentitiesの読み取り」および「altSecurityIdentitiesの書き込み」チェックボックスを「オン」にして、「次へ」をクリックします。

「委任を完了」で「完了」をクリックします。

ステップ 2: 認証局を開始する¶

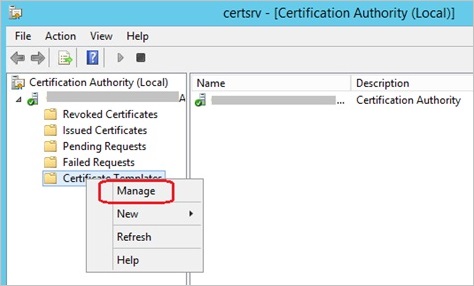

Active Directory の認証局マシンで、certsrv.msc を実行します。

左側のツリーを展開し、[証明書テンプレート] を右クリックして、[管理] を選択します。

証明書テンプレート・コンソールが開きます。

ステップ 3: 登録エージェント・テンプレートの作成¶

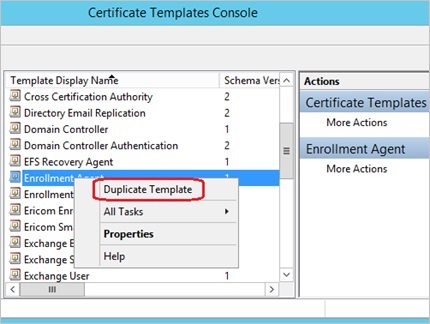

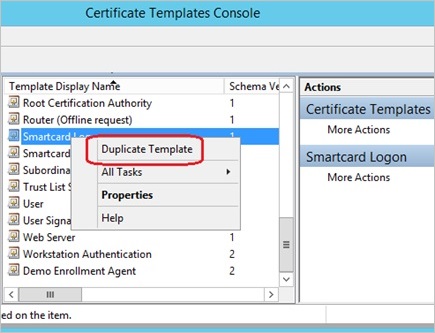

「登録エージェントテンプレート」を選択し、右クリックして「テンプレートの複製」を選択します。

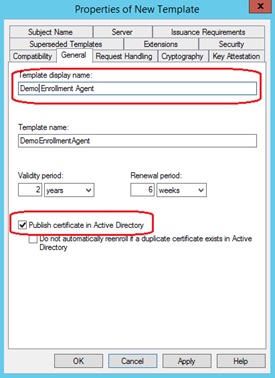

テキスト・ボックスにテンプレート名を入力します。

注意

2番目のテキストボックスには、スペースなしで実際の名前が自動的に入力されることに注意してください。この後の SS 機能の設定のために、この名前を覚えておいてください。

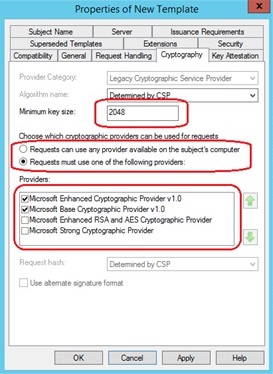

続いて、次のようにテンプレート・プロパティを編集します:

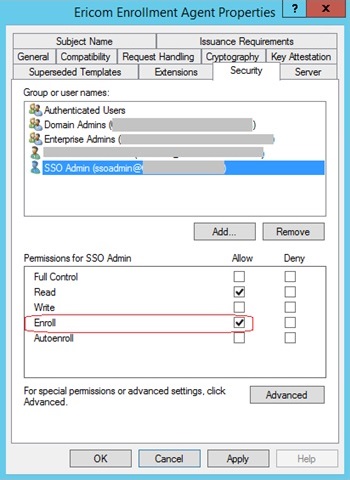

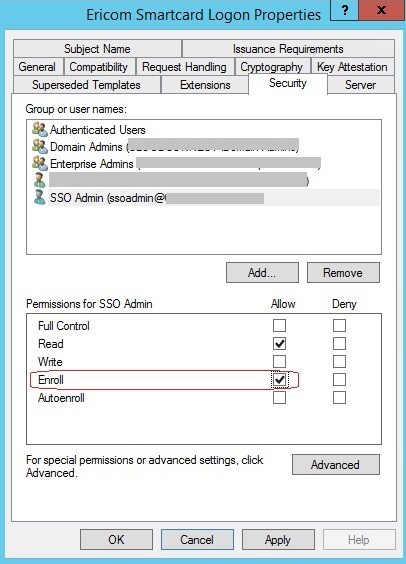

「セキュリティ」タブで、「追加」をクリックします。

ステップ 1 で作成したサービス・アカウントを追加します。

新しく追加したサービス・アカウントをクリックして、「登録」権限を有効にします。

「適用」と「OK」をクリックします。

ステップ 4: スマートカード・ログオン・テンプレートの作成¶

「スマートカード・ログオン」テンプレートを選択し、右クリックして「テンプレートの複製」を選択します。

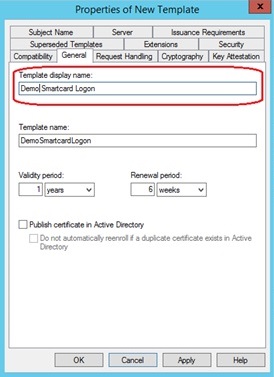

テキスト・ボックスにテンプレート名を入力します。

注意

2番目のテキストボックスには、スペースなしで実名が自動的に入力されることに注意してください。この後の SS 機能の設定のために、この名前を覚えておいてください。

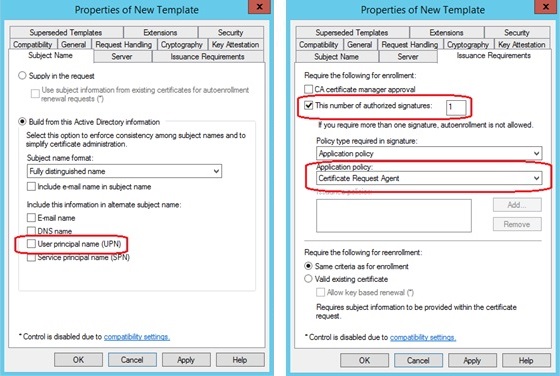

続いて、次のようにテンプレート・プロパティを編集します:

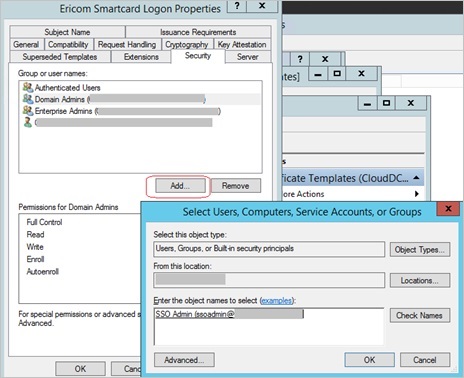

「セキュリティ」タブで、「追加」をクリックします。

ステップ #1 で作成したサービス・アカウント(例:sso-admin@domain.com)を追加します。

新しく追加したサービス・アカウントをクリックし、「登録」権限を有効にします。

[適用] と [OK] をクリックします。

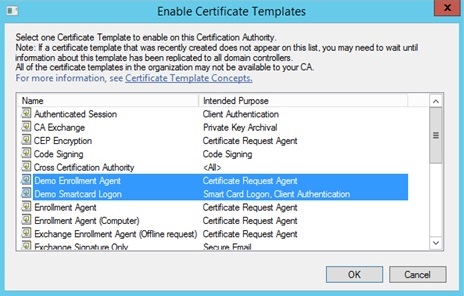

ステップ 5: 証明書テンプレートを発行する¶

証明書テンプレート・コンソールを閉じます。

「証明書テンプレート」を右クリックして、「新規」、「証明書テンプレートを発行」の順に選択します。

ステップ #3 と #4 で作成した 2つの証明書を選択します。

[OK] を選択します。

証明書テンプレートが一覧に表示されます。

「認証局」ウィンドウを閉じます。

ステップ 7: グループ・ポリシーの更新¶

RDP ホストで、グループ・ポリシーの更新を強制的に実行するか(gpupdate/force)、ホストを再起動します。 これで、証明書テンプレートはユーザの証明書を登録する準備ができました。

ステップ 8: RDP ホスト・ローカル管理者グループへのサービス・アカウントの追加¶

RDP ホストで、SSO サービスアカウントを RDP ホストのローカル管理者グループに追加します。