7.1.5. エコシステムガイド¶

高度なセキュリティ¶

Qualys のグレードを A に向上する¶

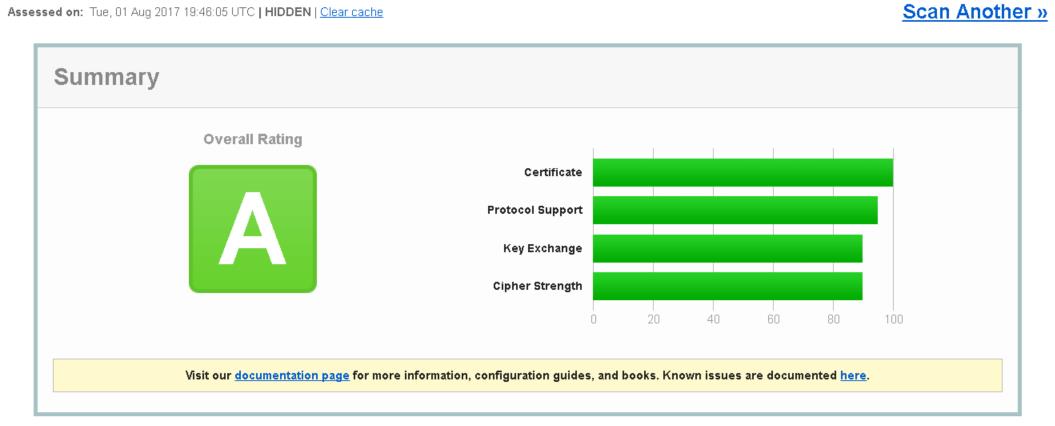

Qualy’s (https://www.ssllabs.com/) は、リモート・アクセスページのセキュリティを評価するためのオンライン・ツールを提供しています。 以下は、 Windows 2012 R2、2016、または 2019 サーバ上の Ericom Connect ESG をセキュリティ保護し、高いグレードを達成するための手順です: 以下の内容は、2017 年 8 月 1 日に確認が行われました。

証明機関から信頼された証明書を使用します。 ワイルドカード証明書の使用を避けてください。 自己署名証明書を使用しないでください。

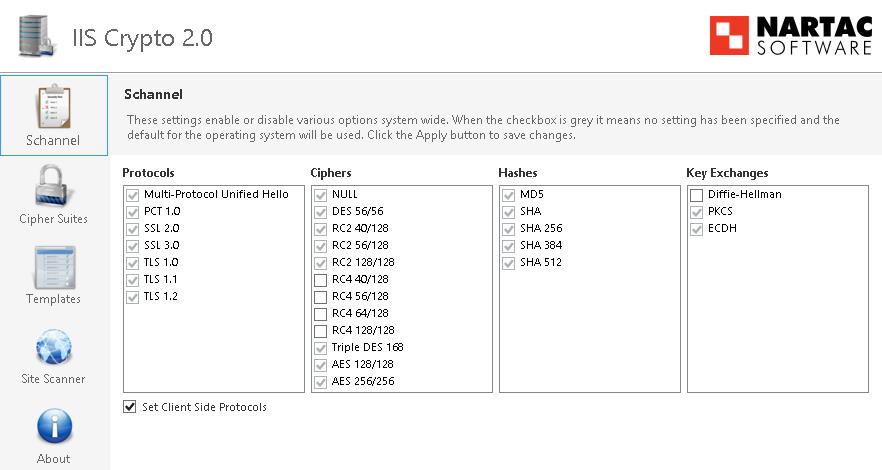

最新の Microsoft のパッチすべてが Windows オペレーション・システムに適用されていることを確認してください。無償のツール(IISCrypto.exe)を使用して、システム上の RC4 暗号を無効化します。 これは、「A」グレードを達成するために不可欠です。 RC4 オプションをオフにするだけです。 暗号の設定後、システムを再起動します。

ESG システムを再起動した後、アドレス名(SSL でセキュリティ保護されたもの)を Qualy の Web サイトに入力し、「A」グレードに達したことを確認します。 このスクリーンショットは、2017 年 8 月 1 日に取得されました(Windows 2012R2 および 2016 サーバから)。

注: Windows 2008 R2 サーバでは、この手順では「B」グレードと評価されます。

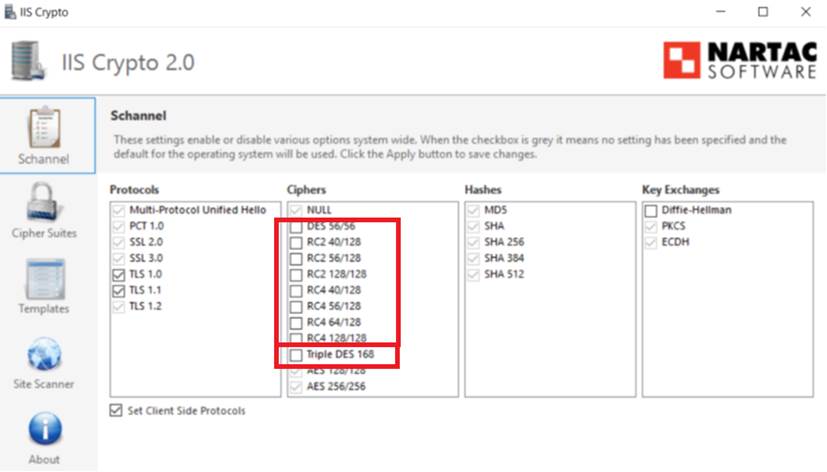

SWEET32 に対する保護¶

Ericom Secure Gateway は、SWEET32 へのセキュリティ保護対策が施されたオペレーティング・システムに対応しています。SWEET32 に対する保護の基本的なステップは、トリプル DES を無効化することです。これは Nartac の IISCrypto を使用して実行できます。システムを容易にロールバックできるよう、変更を適用する前にシステムのバックアップやスナップショットの作成を忘れないでください。

SL Medium Strength Cipher Suites Supported に対する保護¶

Ericom Secure Gateway は、「SSL Medium Strength Cipher Suites Supported」へのセキュリティ保護対策が施されたオペレーティング・システムに対応しています。この脆弱性に対する保護の基本的なステップは、すべての下位ビット暗号(RC2 および RC4)を無効化することです。これは Nartac の IISCrypto を使用して実行できます。例えば、Nartac の IISCrypto を使用して、以下を設定した後にオペレーティング・システムを再起動します。

また、上記の画像は、トリプル DES を無効化することによる SWEET32 の対策も示しています。 システムを容易にロールバックできるよう、変更を適用する前にシステムのバックアップやスナップショットの作成を忘れないでください。

HSTS ヘッダーを構成する¶

バージョン 9.1.1 以降、管理者およびエンドユーザの Web サービスで HSTS (HTTP Strict-Transport-Security)ヘッダーの構成がサポートされています。このヘッダーにより、それぞれの Web サービスは、HTTP ではなく HTTPS を使用してのみアクセスする必要があることをブラウザに通知できます。 このヘッダーの内容は、「サービス | エンドユーザ Web サービス / 管理 Web サービス | 歯車アイコン | Strict-Transport-Security」から構成します。ESG を使用する場合、EUWS の構成で設定された値がエンドユーザに使用され、管理者 Web サービスの値が管理コンソールに使用されます。

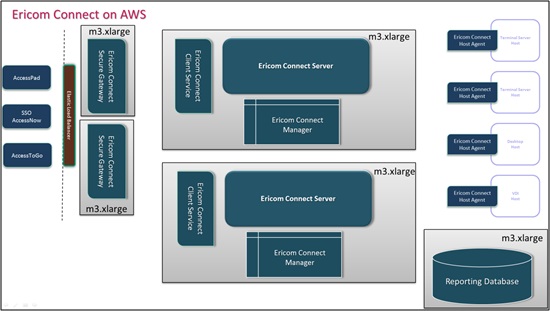

Amazon AWS での展開¶

概要¶

セッション・ホスト・ベースのアプリケーションとデスクトップ・セッションを管理するために、Ericom Connect を Amazon Web Service (AWS) 上に展開可能です。 Ericom Connect のクラウドでの使用には、以下のような利点があります:

- 設備投資から定量課金型の変動費への移行

- インフラストラクチャの弾力性 - 必要に応じて拡張

- 迅速なグローバル展開 - 高速にスケール

要件¶

Ericom Connect サーバ用に、AWS EC2 m3.xlarge インスタンスをお勧めします。

SQL サーバを同一マシンにホストする場合、100 GB のストレージを確保することをお勧めします。

AWS RDS SQL データベースを使用する¶

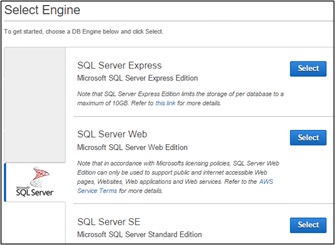

Ericom Connect は、AWS でホストされている MS SQL 互換データベースと互換性があります。 新しい RDS データベースを追加する場合、互換 SQL エンジンから選択します:

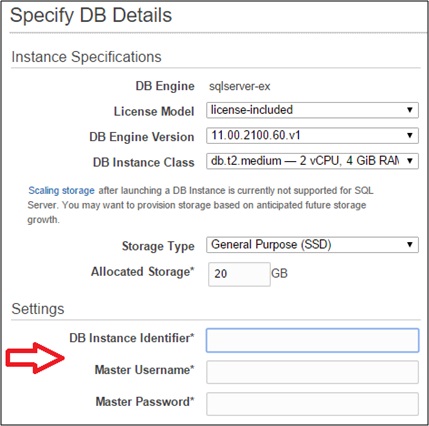

データベース・エンジンのパラメータを設定します。 識別子、ユーザ名、パスワードを定義します。 この情報はグリッド設定のために必要になりますので注意してください。

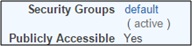

「Pubkicly Available」エンドポイントを使用している場合、セキュリティ・グループを介して SQL ポート(1433) が利用可能であることを確認してください。

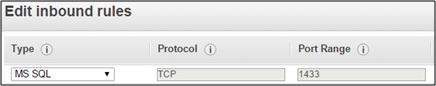

セキュリティ・グループで、SQL ポートの着信ルールを定義します。

SQL インスタンスへの DNS アドレスはデフォルトで提供されていることに注意してください(例: connecttestdb.cozfmi2xxroy.us-east-1.rds.amazonaws.com:1433) データベース・インスタンスへの IP を、Ericom Connect グリッド設定にも使用できます(IP アドレスを取得するには、DNSアドレスに ping します)。

AWS RDS Microsoft SQL を使用する¶

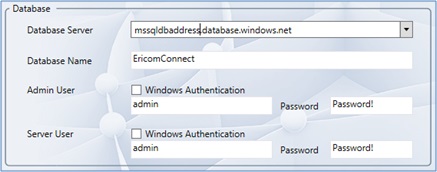

Ericom Connect では、AWS RDS MSSQL がサポートされています。 AWS SQL を使用するよう Ericom Connect を設定するには、Ericom Conenct の設定で「Admin User(管理者ユーザ)」と「Server User(サーバユーザ)」の両方に SQL 管理者アカウントを使用します。

接続が完了すると、Ericom Connect により SQL データベース・サーバ内に新しいデータベースが作成されます。

注意

MS SQL の着信ポート(1433)が Ericom Connect サーバに対し利用可能となっていることを確認してください。 この設定を、関連する AWS セキュリティ・グループで行います。

Business Logic マシンのインストール¶

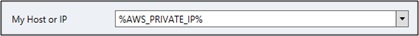

EC2 インスタンスに Ericom Connect をインストールします。 最初のサーバのインストール中に「 New Grid 」を選択します。 Host IP が AWS PI であることを確認します。

SQL へのアクセス権を持つサービス・アカウントを使用して、「Server Service Credentials」を定義します。

すべての追加のグリッド・マシンでは、「 Join existing grid 」を選択し、最初のマシンのインストールで使用したグリッド名を指定します。 「Lookup Service Hosts」を入力します(通常は最初の Business Logic サーバが Lookup Service Hosts であるため、そのアドレスを使用します)。 このサービス向けの将来のマシン作成のために、2 台目のマシンを使用し、そのマシンが既存のグリッドに参加するよう構成できます。

RDS ターミナル・サーバの設定¶

以下のセクションに記載されている手順に従ってください: RemoteAgent を使用してサーバを複製する

Windows の Sysprep コマンドは使用しないでください。

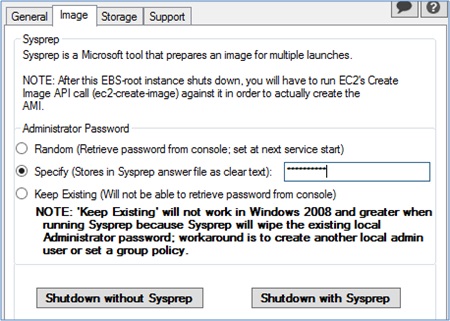

EC2ConfigService 設定の使用

このツールを使用して、Sysprep パラメータと管理者パスワードを設定します。 「Shudown with Sysprep」をクリックし、Sysprep の操作を開始します。

詳細については、こちらの AWS Web サイトを参照してください:

http://docs.aws.amazon.com/AWSEC2/latest/WindowsGuide/ami-create-standard.html#sysprep-gui-procedure

上記の Web サイトの手順では、新しいインスタンスのドメインへの追加は行われません。 AWS XML 応答ファイルでこれを実行する方法があります(例:UnattendedJoin)。

システムのシャットダウン後、今後の展開のための AMI の作成にそれが使用されます。

Ericom Secure Gateway のインストール¶

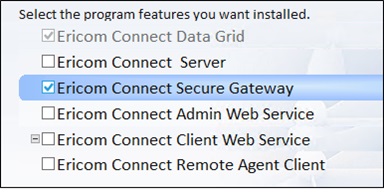

Ericom Secure Gateway(ESG) 専用のインスタンスを作成します。 Connect をインストールし、「Custom」を選択します。 「Ericom Connect Secure Gateway」を選択します:

インストールの完了後、Configuration Tool で次を選択します:

Join existing grid(既存グリッドへの参加)

グリッド名と「Lookup Service Hosts」を設定します(通常は最初の Business Logic サーバが Lookup Service Hosts であるため、そのアドレスを使用します。

- Elastic Load Balancer を複数の ESG の負荷分散に使用する場合、そのロードバランサと一致する署名された証明書 をインストールします。

- Connect で ESG 名を設定します(ConnectCLI SystemConfig EsgHostAddress=%ELB_NAME%:443)

- ポート 443 以外を使用する場合、ポートを設定します(ConnectCLI EsgConfig common Network$SecuredPort=%EC_ESG_PORT%)

- 証明書を設定します(ConnectCLI ConfigureCertificates FindByThumbPrint xyz)

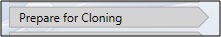

マシンのイメージ化の準備が完了したら、Configuration Toolを実行し、「Prepare for Cloning」を選択します。

システムの Sysprep を実行すると、自動的にシャットダウンされます。このシステムは、今後の ESG 展開用の AMI の作成に使用できます。

Microsoft Azure Cloud での展開¶

概要¶

セッション・ホスト・ベースのアプリケーションとデスクトップ・セッションを管理するために、Microsoft Azure Cloud(サービス・マネージャまたはリソース・マネージャ)上に Ericom Connect を展開できます。 このドキュメントは、リソース・マネージャ(ARM)に基づいています。Ericom Connect のクラウドでの使用には、以下のような利点があります:

- 設備投資から定量課金型の変動費への移行

- インフラストラクチャの弾力性 - 必要に応じて拡張

- 迅速なグローバル展開 - 高速にスケール

要件¶

Ericom Connect サーバには、Azure A3 インスタンス(4 コア、7GB) の使用をお勧めします。 Windows オペレーティング・システム上に SQL が必要です。 バージョン 7.3 以降では、Azure Cloud SQL がサポートされています。

SQL サーバを同一マシンにホストする場合、100 GB のストレージを確保することをお勧めします。

Business Logic マシンのインストール¶

VM インスタンスに Ericom Connect をインストールします。 最初のサーバのインストール中に「New Grid」を選択します。 ホスト IP が正しいアドレスであることを確認します。 SQL へのアクセス権を持つサービス・アカウントを使用して、「Server Service Credentials」を定義します。 すべての追加のグリッド・マシンでは、「Join existing grid」を選択し、最初のマシンのインストールで使用したグリッド名を指定します。 「Lookup Service Hosts」を入力します(通常は最初の Business Logic サーバが Lookup Service Hosts であるため、そのアドレスを使用します)。

このサービス向けの将来のマシン作成のために、2 台目のマシンを使用し、そのマシンが既存のグリッドに参加するよう構成できます。

Microsoft Azure SQL の使用¶

Ericom Connect では、Azure Cloud での Microsoft SQL がサポートされています。 Azure SQLを使用するよう Ericom Connect を設定するには、Ericom Conenct の設定で「Admin User(管理者ユーザ)」と「Server User(サーバユーザ)」の両方に SQL 管理者アカウントを使用します。

Ericom Connect を使用して Azure SQL 上にデータベースを作成できない場合は、まず手動で Azure SQL 上にデータベースを作成(Microsoft SQL Server Management Studio を使用)した後にEricom Connect で「Use Existing Blank Database(既存の Blaze データベースを使用する)」を選択し、パラメータを指定して作成済みのデータベースに接続します。

接続が完了すると、Ericom Connect により Azure データベース・サーバ内に新しいデータベースが作成されます。

注意

MS SQL の着信ポート(1433)が Ericom Connect サーバに対し利用可能となっていることを確認してください。 関連するエンドポイントの設定でこれを設定します。

RDS ターミナル・サーバの設定¶

Ericom Connect インストーラまたは RemoteAgent インストーラのいずれかを使用して、RemoteAgent をインストールします。 どちらのインストーラにも、「複製の準備」のためのオプションがあります。 各セッション・ホストには、RemoteAgent のみをインストールします:

グリッド名と「Lookup Service Hosts」(通常は最初の Business Logic サーバが Lookup Service Hosts であるため、そのアドレスを使用します)を入力し、RemoteAgent をグリッドに接続します。

今後の展開用に VM のイメージを作成するには、以下のセクションに含まれる手順に従ってください: RemoteAgent を使用してサーバを複製する

起動中の Azure インスタンスで、Windows の Sysprep コマンドは使用しないでください。 Sysprep で使用するためにイメージをキャプチャする方法については、次のリンクに記載されている手順に従ってください:

https://docs.microsoft.com/en-us/azure/virtual-machines/windows/capture-image-resource

RemoteAgent がインストールされ、 Ericom Connect への接続を構成済みのイメージは、オンデマンドでインスタンス化できます。また、新たに生成されたホストは、自動的に Ericom Connect で使用可能になります。Sysprep を使用して新しいマシンの起動が完了するまでには 5 分から 20 分 かかることがある点に注意してください。

8.0 以降では、新たに生成されたホストが構成済みのグループに自動的に割り当てられるようにRemoteAgent でシステム・グループを定義することができます。

Ericom Secure Gateway¶

Ericom Secure Gateway(ESG) 専用のインスタンスを作成します。 Connect をインストールし、「Custom」を選択します。 「Ericom Connect Secure Gateway」を選択します:

インストールの完了後、Configuration Tool で次を選択します:

Join existing grid (既存グリッドへの参加)

グリッド名と「Lookup Service Hosts」を設定します(通常は最初の Business Logic サーバが Lookup Service Hosts であるため、そのアドレスを使用します。

エンドユーザの接続元となるアドレスと一致する署名付き証明書 をインストールします。 複数の ESG サーバを負荷分散するために Azure Load Balancer を使用する場合、これは Azure Load Balancer に割り当てられたアドレスとなる場合があります。

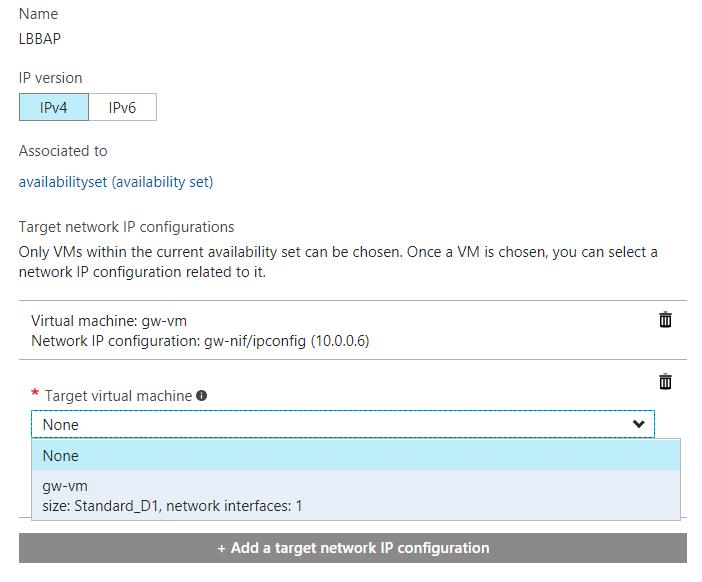

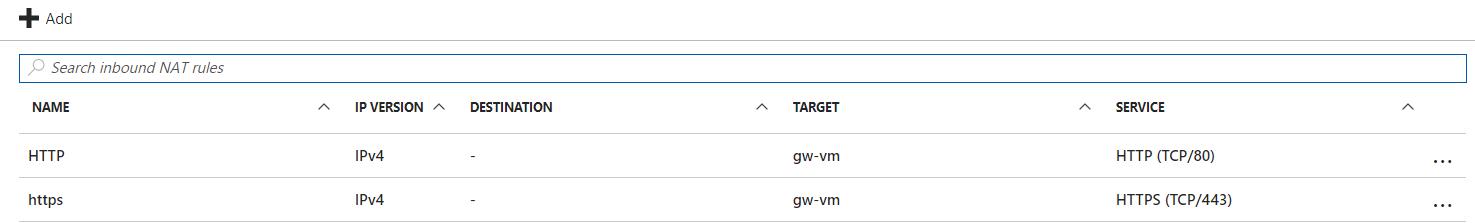

負荷分散の設定¶

ESG インスタンス間で要求を分散するために Azure Load Balancer を使用します。 Azure の Web コンソールを使用して、手動で ロードバランサのバックエンド・プールに ESG インスタンスを割り当てることができます

PowerShell を使用して、新しく作成した ESG ホストをバックエンド・プールに自動的に追加するよう設定します。

次に、受信 NAT 規則にポート 443 を追加します。 ポート 80 は、ESG の HTTP から HTTPS の自動リダイレクトに使用されるため、オプションとなります。

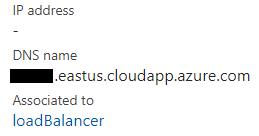

最後に、ロードバランサ用のパブリック・インターフェースを作成します。

このアドレスには、DNS 名も含まれます。

IP アドレスを A レコードしてドメイン名に割り当てるか、DNS 名を CNAME レコードとして割り当てます。

Ericom Connect 8.2 ホットフィックス・バージョン以降では、Azure Application Gateway も Secure Gateway によってサポートされています。

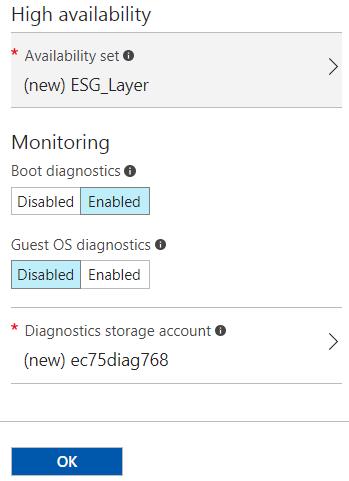

可用性セット¶

Azure 上の Ericom Connect システムの高可用性を確保するために、次の各階層に可用性セットを使用します:

ESG,、Ericom Connect サービス、および RDS ホスト。

可用性グループの詳細な使用方法については、Microsoft の Web サイトを参照してください。

可用性セットはインスタンス作成時にのみ割り当てが可能で、インスタンスの展開後には変更ができない場合があるため、インスタンスを展開する前に Ericom Connect の環境を計画・設計してください。

Azure MFA の設定¶

Ericom Connect は、Azure Multi-Factor Authentication(MFA)と互換性があります。 Azure MFA とともに Ericom Connect を使用するには、以下の手順を実行します:

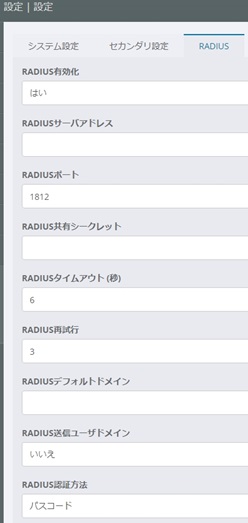

- Ericom Connect 管理コンソールにログオンし、「設定 | 設定 | RADIUS」タブを開きます。

- 「RADIUS を有効化」を「はい」に設定し、RADIUS サーバ設定を構成します。

- Azure MFA サーバのアドレスを「RADIUSサーバアドレス」に入力します。

- 認証ポート値を確認します(1812)。

- 「サービス記述」を入力します。 このテキストは、Connect Access クライアントに表示されます。

- Azure MFA サーバ上でも設定した「共有シークレット」を入力します。

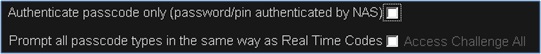

- 「RADIUS タイムアウト」を 90 に設定します。

- 「RADIUSデフォルトドメイン」をドメイン・サフィックスに設定します(例: @customerinternaldomain.local)

- 「必要な認証方法」を「パスワードおよびパスコード」に設定します。

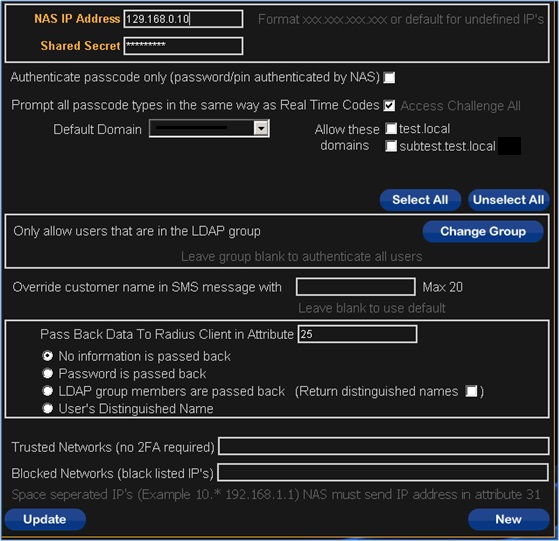

対応する Azure MFA の設定は、以下のように構成する必要があります:

- 「IP Address」を Ericom Connect サーバの IP アドレスに設定します

- Authentication ports: 1645、1812

- Accounting ports: 1646、1813

- RADIUS 共有シークレット: Ericom Connect で設定したのと同じ値を使用します

- 「Require User Match」を「はい」に設定します

- Target: Windows ドメイン

イメージの使用¶

VM をイメージとして保存した後、「ギャラリー」内のイメージを使用して新しいマシンを作成します。 新しいマシンの準備ができると、Sysprep によりシステムが初期化されます。 Ericom Connect コンポーネントはすでにイメージ上にインストールされているため、新しく作成したサーバは初期化後にグリッドに追加されます。 Azure で使用するためのイメージを作成する方法については、Microsoft の説明に従ってください:

https://docs.microsoft.com/en-us/azure/virtual-machines/windows/capture-image-resource

Ericom Connect イメージの準備¶

将来のインスタンス作成のためにイメージを作成する場合、イメージをキャプチャする前に必要なソフトウェアをインストールしてください。例えば:

- 最新の Windows Update

- インストール済みの署名された証明書

イメージを使用して、ESG とセッション・ホストを展開できます。 この時点では、Business Logic サーバの展開にイメージを使用しないでください。

ホストへの遅いログインの解決¶

イメージから作成されたセッション・ホストには、イメージ内のユーザ・プロファイルが含まれない場合があります。そのため、イメージ を使用してセッション・ホストを展開する場合、すべてのユーザのログインは初回のログインとなり、予想以上に長い時間がかかることがあります。 この遅れにより、Microsoft シームレス(Connect でのデフォルトの設定)を使用するアプリケーションが切断される場合があります。 この問題は、Ericom シームレス を使用することで回避できます。

RSA SecurID RADIUS 二要素認証¶

RSA RADIUS の設定¶

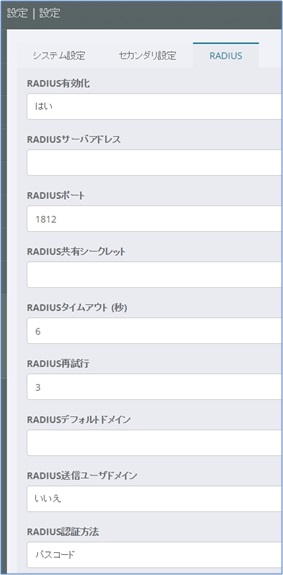

Ericom Connect 管理コンソールにログオンし、「RADIUS」タブを開きます。

「 RADIUS 有効化 」を「 はい 」に設定し、RSA 認証マネージャ・サーバの設定を構成します。

- サーバアドレスを入力します。

- サービス記述を入力します。

- 共有シークレットを入力します。

- 認証方法を パスコード に設定します。

- 認証ポートを 1812 または 1645(デフォルト)に設定します。

エージェント・ホスト設定¶

Ericom Connect と RSA 認証マネージャ間の通信を確立するために、エージェント・ホスト・レコードをRSA 認証マネージャ・データベースに追加する必要があります。エージェント・ホスト・レコードには Ericom Connect を識別する機能があり、通信と暗号化についての情報が含まれています。 認証エージェントを追加する際には、エージェント・タイプを「Radius クライアント」に設定します。 Ericom Connect では RADIUS を経由して RSA 認証マネージャが行われるため、エージェント・ホスト・レコードに対応する RADIUS クライアントを RSA 認証マネージャ内に作成する必要があります。RADIUS クライアントは、RSA セキュリティ・コンソールを使用して管理されます。

RADIUS クライアントを作成するには、以下の情報が必要です:

- ホスト名

- ネットワーク・インターフェースの IP アドレス

- RADIUS シークレット

SecurEnvoy RADIUS 二要素認証¶

SecurEnvoy RADIUS の設定¶

- Ericom Connect 管理コンソールにログオンし、「構成 | 設定 | RADIUS」タブを開きます。

- 「RADIUS を有効化」を「はい」に設定し、RADIUS サーバ設定を構成します。

- 「サーバアドレス」を入力します

- 認証ポート値を確認します。

- 「サービス記述」を入力します。 このテキストは、Connect Access クライアントに表示されます。

- 「共有シークレット」を入力します。

- 必要な認証方法を選択します。

エージェント・ホスト設定¶

Ericom Connect と SecurEnvoy 管理サーバ間の通信を可能にするために、NAS クライアントを SecurEnvoy 管理データベースに追加する必要があります。NAS レコードで Connect サーバの識別が行われ、2つのシステム間の接続が可能になります。

NSA クライアントを作成するために以下の情報が必要です:

- NAS の IP アドレスを入力します。

- 共有シークレットを入力します。

- 必要なオプションを選択します。

設定オプション¶

SecurEnvoy は、複数の方法で Connect に設定できます。 どの場合でもエンドユーザ・エクスペリエンスは同じです。 Ericom クライアントが SecurEnvoy にデータを送信する方法に違いが存在します。

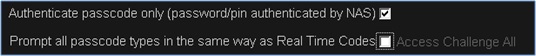

認証サーバ・モードを使用するには 「パスワード/PIN」、SecurEnvoy を次のように設定します:

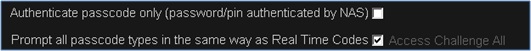

認証サーバ・モードを使用するには 「パスコード」、SecurEnvoy を次のように設定します:

このモードでは、ユーザ名とパスワードは Connect により確認され、パスコードのみが SecurEnvoy に確認されます。 認証サーバ・モードを使用するには 「パスワード/PIN + パスコード」、SecurEnvoy を次のように設定します:

Duo RADIUS 二要素認証¶

Duo RADIUS の設定¶

- Ericom Connect 管理コンソールにログオンし、「RADIUS」タブを開きます。

- 「RADIUS を有効化」を「はい」に設定し、RADIUS サーバ設定が Duo 認証プロキシを指定するように構成します。

- 「サーバ・アドレス」を入力します。

- 認証ポート値を確認します。

- 「サービス記述」を入力します。 このテキストは、Connect Access クライアントに表示されます。

- 「共有シークレット」を入力します。

- 認証方法を設定します。「パスコード」に設定します(これは各環境の Duo 認証プロキシモードにより異なります)。

- 電話による DUO 方式(「phone1」を RADIUS プロンプトに入力する)を適切にサポートするには、電話の発信と応答のために十分な時間を確保するために、タイムアウトを 90 に増やします。

DUO プロキシの構成¶

Ericom Connect により Active Directory 認証が処理されるため、DUO では DUO パスコードの認証のみが必要です。 authproxy.cfg ファイルにて、「duo only client」として DUO を構成します。 ユーザ名は、Duo と Ericom Connect が認証する ActiveDirectory の間で一貫している必要があります。

Ericom Connect では、プッシュ、携帯電話、パスコードのモードがサポートされています(SMS 認証は現在サポートされていません)。管理者用バイパス・コードもサポートされています。 authproxy.cfg ファイルでは、ikey や skey などの特定の設定が Duo サブスクリプションから取得されます。 以下の設定が必要です (下のサンプルを参照):

- [radius_server_duo_only]を追加します

- 「radius_ip_1」に Ericom Connect のアドレスを入力します

- 「radius_secret_1」には、Connect と Duo の間で共有されるシークレットを入力します

例:

[radius_server_duo_only]

ikey=<使用する ikey>

skey=<使用する skey>

api_host=<ホスト API>

radius_ip_1=<Ericom サーバアドレスを入力>

radius_secret_1=<使用するシークレット>

failmode=safe

port=1812

エンドユーザ・アクセス¶

AccessPortal、AccessPad または AccessToGo からログインしてください。 第二要素のプロンプトでは、3つのオプションが使用可能です。

- DUO アプリのパスコードのみを使用して認証のパスコードを入力します。

- 「push」という値を入力して、ユーザの登録済みデバイスにプッシュ通知を送信します。Ericom にログインするには、「APPROVE」をタップします。 Ericom にログインするには、「APPROVE」をタップします。

- 値「phone」(または「phone#」: #は認証に使用する電話機の ID)を入力して、ユーザの登録済み電話機を呼び出します。 認証を完了するには、ユーザが呼び出しに応答し、指示に従う必要があります。

認証を確認するには、DUO ダッシュボードを参照します。

Duo 認証のトラブルシューティング¶

Duo 認証の問題をトラブルシューティングするには、次の手順を実行します:

- Duo のauthproxy.log ファイルを確認して、Duo と Ericom Connect が相互に通信していることを確認します。構成エラーは通常ここにあります: サーバ・アドレスが正しく入力されていない、シークレットが完全に一致していないなど。Connect での認証でログ・エントリがトリガーされない場合は、Ericom Connect の RADIUS 設定が正しいことを確認してください(例: Authproxy アドレス)。

- Duo のログレポートを確認して、認証が処理されたか確認します。ログに何も表示されない場合は、構成に問題がある可能性があります(authproxy.log でエラーを確認してください)。エントリが表示されても認証が失敗する場合は、Ericom Connect の RADIUS 認証方法が「パスコード」に設定されていることを確認してください。

AccessPortal での OneLogin SSO¶

システム構成¶

設定を開始するには、OneLogin ポータルで Ericom Connect AccessPortal コネクターを検索します。

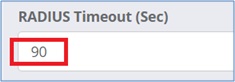

新しいコネクターに名前を付け、「保存」をクリックします。 これで、パラメータ設定ページが使用可能になります。

次のオプションを選択します: Configured by admin

4つの設定を構成する必要があります。

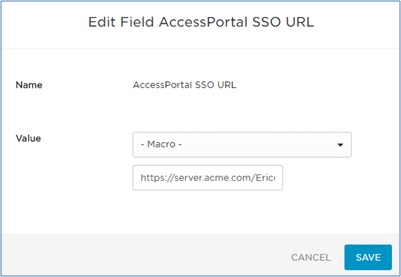

- 「AccessPortal SSO URL 」をクリックし、「マクロ」を選択します。

- AccessPortal SSO のアドレスを入力し、「保存」をクリックします。

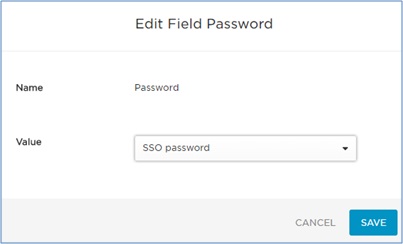

- 「パスワード」をクリックし、「SSO パスワード」を選択し、「保存」をクリックします。

- 「リダイレクト」をクリックし、「マクロ」を選択します。「true」を入力し、「保存」をクリックします。

- 「ユーザ名」をクリックし、AD ユーザの ID(例: AD ID)を示すユーザ名の変数を選択します。その後、「保存」をクリックします。

アプリケーションの作成が完了すると、目的のユーザへの割り当てが行われ、使用できるようになります。

Juniper SSL VPN を使用した展開¶

リバース・プロキシの構成¶

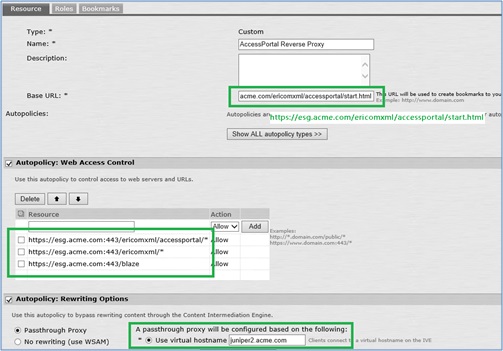

リバース・プロキシにより、書き換えルールを使用せず AccessPortal にアクセスすることが可能になります。 リバース・プロキシを使用するには、追加の仮想ホストを使用する必要があります。 この実装例では、以下の設定が使用されています:

Juniper アドレス: https\:\/\/juniper.acme.com

仮想ホスト・アドレス: juniper2.acme.com

ESG アドレス: ESG.acme.com:443

「juniper2.acme.com」が「juniper.acme.com」のエイリアスとなる DNS エントリを作成します Ericom Connect で、ESG ホスト・アドレスは 「juniper2.acme.com:443」用である必要があります。 以下を例として新しい Web リソースを作成します(ユーザはこのブックマークをクリックしないでください):

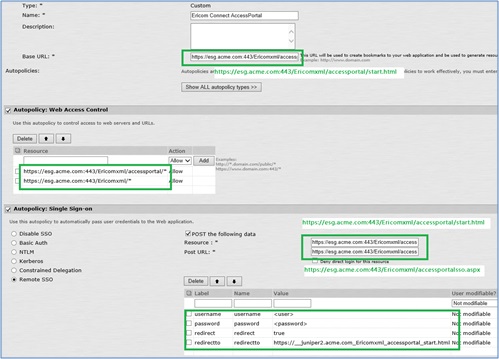

SSO の設定¶

以下の設定が使用されています:

Juniper アドレス: \https:\/\/juniper.acme.com

仮想ホスト・アドレス: juniper2.acme.com

ESG アドレス: ESG.acme.com:443

以下を例として新しい Web リソースを作成します(このブックマークは、ユーザが今後使用するものとなります)

- POST の「RedirectTo」の値は、次の値である必要があります:

- "https://juniper2.acme.com/EricomXml/accessportal/start.html"

- ただし:すべての「/」は「_」により置換されるため、正しい値は次のようになります:

- "https:__juniper2.acme.com_EricomXml_accessportal_start.html"

これが、SSO が完了した後にブラウザがリダイレクトされる AccessPortal スタート・ページとなります。 「_」により書き換えが防止されます。

F5 SSL VPN での展開¶

オプション 1: リバース・プロキシ¶

F5 SSL VPN での展開¶

Ericom Secure Gateway と SSL VPN を組み合わせて使用することで、2重ファイアウォールDMZ環境用のセキュアなアクセス・ソリューションを実現できます。 このセクションでは、バージョン 12.1.1 を実行する F5 BIG-IP SSL VPN が参照用として使用しています。 バージョン11.4 以降のF5 HTTP プロファイルでは、Websocketアップグレード・ヘッダーがサポートされています。

リバース・プロキシにより、書き換えルールを使用せず Ericom Connect の AccessPortal にアクセスすることが可能になります。 Ericom Connect インフラストラクチャに使用される内部ホスト名(例: Ericomcon.acme.com)は、アプリケーションの「公開された」外部 DNS 名と一致する必要があります。 Ericomcon.acme.com は、内部ネットワーク上の内部 IP (Ericom Connect Gateway サーバを指すもの)に解決する必要があります。同一のホスト名が、外部ネットワークの別のパブリック IP(AMP プロファイルを持つ F5 VS を指す物)に解決します。

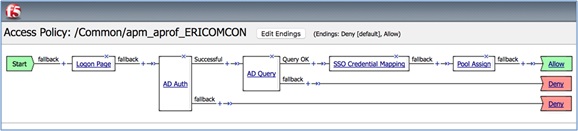

アクセス・プロファイル:

apm profile access apm_aprof_ERICOMCON {

accept-languages { en }

access-policy apm_aprof_ERICOMCON

app-service none

customization-group apm_aprof_ERICOMCON_logout

default-language en

domain-cookie none

domain-mode single-domain

eps-group apm_aprof_ERICOMCON_eps

errormap-group apm_aprof_ERICOMCON_errormap

exchange-profile none

framework-installation-group apm_aprof_ERICOMCON_frameworkinstallation

general-ui-group apm_aprof_ERICOMCON_general_ui

generation 6

generation-action noop

httponly-cookie false

log-settings {

default-log-setting

}

logout Virtual Server Configuration for ERICOMCON

ltm virtual virt_ERICOMCON {

destination <F5_external_address>:https

ip-protocol tcp

mask 255.255.255.255

profiles {

apm_aprof_ERICOMCON { }

clientssl {

context clientside

}

http { }

rba { }

serverssl {

context serverside

}

tcp-lan-optimized { }

websso { }

}

source 0.0.0.0/0

source-address-translation {

type automap

}

translate-address enabled

translate-port enabled

vlans {

vlan_VIRTS_115

}

vlans-enabled

vs-index 44

}

SSO の設定

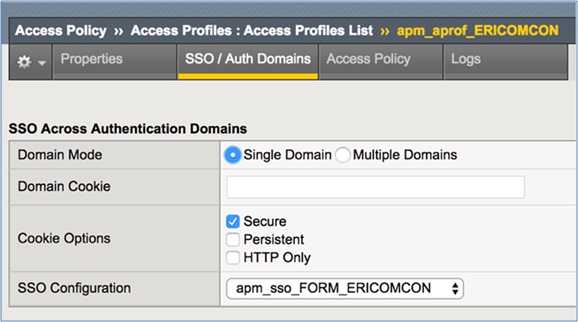

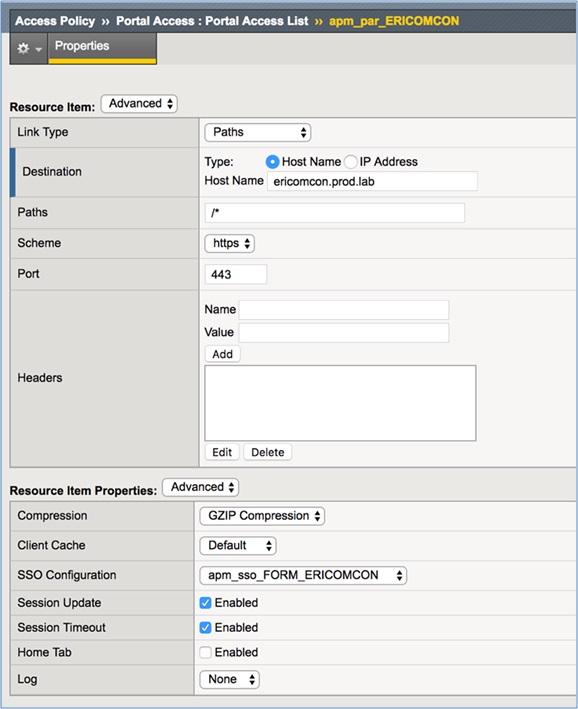

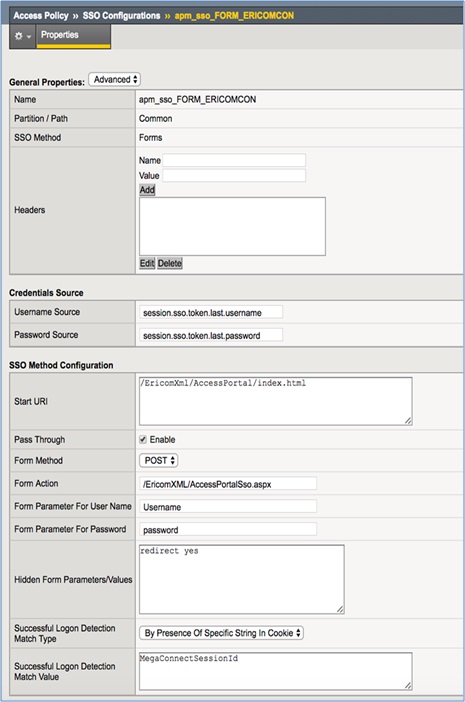

以下のスクリーンショットの例のように、アクセス・ポリシーの「SSO/Auth ドメイン」セクションから SSO ポリシーを設定します:

オプション 2: リライタ¶

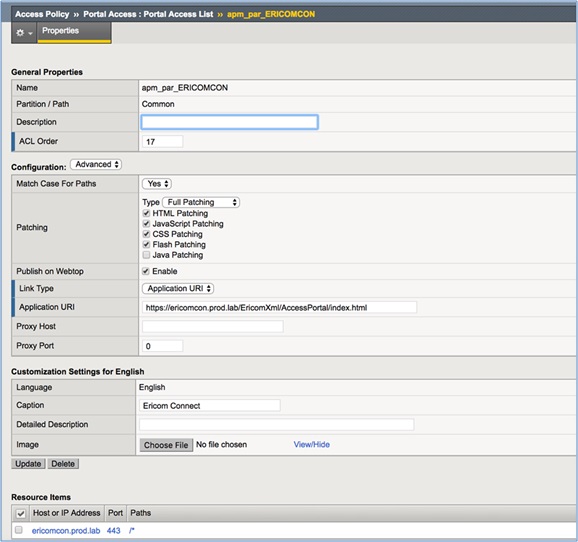

F5 の別の設定オプションは、リライタを使用する方法です。 ビルトインのリライタを使用する場合、F5 APM モジュールによりユーザ認証が行われます。オプションとして Ericom Connect サーバへの SSO を行い、必要に応じてアプリケーション・トラフィック(Websocket コールを含む)を書き換えできます。 F5 により、Webtop(アイコン付きのポータル)上のポータル・アクセス・リソースを使用してリンクが書き換え(非表示化)られます。 このオプションには、この章で後述する iRule の設定が必要です。 Ericom Connect で使用する内部ホスト名(例: ericomcon.prod.lab)は、アプリケーション用の「公開された」外部 DNS 名とは異なります。

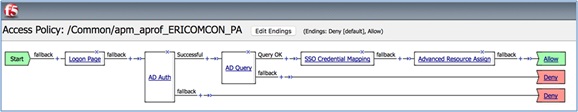

アクセス・プロファイル:

ERICOMCON_PAの仮想サーバー構成

ltm virtual virt_ERICOMCON_PA {

destination <F5_external_address>::https

ip-protocol tcp

mask 255.255.255.255

profiles {

apm_aprof_ERICOMCON_PA { }

apm_seccon_PORTAL {

context clientside

}

clientssl {

context clientside

}

http { }

ppp { }

rba { }

rewrite-portal { }

serverssl {

context serverside

}

tcp-lan-optimized { }

websso { }

}

rules {

irule_APM_ERICOMCON

}

source 0.0.0.0/0

source-address-translation {

type automap

}

translate-address enabled

translate-port enabled

vlans {

vlan_VIRTS_115

}

vlans-enabled

vs-index 44

}

Connectivity / rewrite-portal profiles: Use Default

Required iRule configuration:

when HTTP_REQUEST {

set tmm_apm_rewrite_request 0

} when REWRITE_REQUEST_DONE {

set tmm_apm_rewrite_request 1

if { [HTTP::header exists Upgrade] && \

[string tolower [HTTP::header Upgrade]] contains "websocket" } {

# Replace Origin header with backend's address

HTTP::header replace Origin "https://[HTTP::host]"

# Disable rewrite plugin, otherwise request may be stuck

REWRITE::disable

}

} when HTTP_RESPONSE {

if { !$tmm_apm_rewrite_request } { return } set tmm_apm_chunked 0

if { [HTTP::header Content-Type] contains "javascript" } {

if { [HTTP::header Transfer-Encoding] == "chunked" } {

set tmm_apm_chunked 1

} elseif { [HTTP::header Content-Length] == 0 } {

return

}

HTTP::collect 1

}

} when HTTP_RESPONSE_DATA {

if { !$tmm_apm_rewrite_request } { return }

set tmm_apm_patch {

function wsWrapper(F5_orig) {

var wrapper = function WebSocket() {

if (typeof(arguments[0]) === 'string') {

arguments[0] = F5_WrapURL(

arguments[0].replace(/^ws/,'http'))

.replace(/^http/,'ws');

}

var socket = new F5_orig(arguments[0], arguments[1]);

socket.constructor = wrapper;

return socket;

};

if (Object.setPrototypeOf) {

Object.setPrototypeOf(wrapper, F5_orig);

} else { // IE10

Object.keys(F5_orig).forEach(function (key) {

wrapper[key] = F5_orig[key];

});

}

wrapper.F5_original = F5_orig;

wrapper.prototype = F5_orig.prototype;

wrapper.toString = function toString() { return F5_orig.toString();};

return wrapper;

};

if ((typeof(window.MozWebSocket) !== 'undefined') &&

!window.MozWebSocket.F5_original) {

window.MozWebSocket = wsWrapper(window.MozWebSocket)

}

if ((typeof(window.WebSocket) !== 'undefined') &&

!window.WebSocket.F5_original) {

window.WebSocket = wsWrapper(window.WebSocket)

}

}

if { $tmm_apm_chunked } {

set tmm_apm_patch "[format %x [string length

$tmm_apm_patch]]\r\n$tmm_apm_patch"

} HTTP::payload replace 0 0 $tmm_apm_patch

HTTP::release

} when HTTP_RESPONSE_RELEASE {

if { [HTTP::header exists Content-Security-Policy] } {

HTTP::header replace Content-Security-Policy \

[string map {"data:" "data: blob:"} [HTTP::header Content-Security-Policy]]

}

}

SSO の設定¶

SSO を使用する場合、SSO ポリシーをアクセス・ポリシー内に設定してください(設定方法により場所が異なります。使用している方法のスクリーンショットを参照してください)。 以下の画像は、Ericom Connect インターフェース用に F5 SSO ポリシーを作成する方法の例を示しています:

Microsoft App-V¶

RDSH 上の App-V クライアントの公開¶

目的の OSD ファイルをパラメータとして使用し sftrun.exe を公開することで、Microsoft App-V パッケージを Ericom Connect に公開することができます。

例:

.OSD ファイルからの SOFTPKG NAME と VERSION。名前とバージョンは大文字と小文字が区別されます:

PATH\sftrun.exe "Default App-V Application 1.0" [%*]

ローカル・ドライブまたは.OSD ファイルへマップされたドライブ:

PATH\sftrun.exe "C:\App-V\DefaultApp.osd" [%*]

.OSD ファイルの汎用名前付け規則(UNC)パス:

PATH\sftrun.exe "\\SERVER NAME\SHARE NAME\DefaultApp.osd" [%*]

.OSD ファイルの HTTP パス:

PATH\sftrun.exe "http://SERVER NAME/SHARE NAME/DefaultApp.osd" [%*]

XenApp 6.x サーバからの公開¶

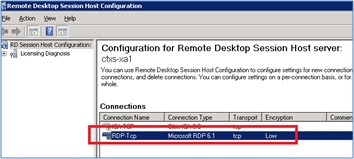

XenApp サーバで RDP を有効にする (Windows Server 2008 R2)¶

- 「リモート デスクトップ セッション ホストの構成」を開きます

- 「新規接続の作成」を選択します

- 「接続プロコトル」に RDP を選択します。

- 「次へ」をクリックし、設定を完了します。 追加の RDP 設定を実行するには、プロコトルの「プロパティ」に移動します。

既存の Citrix XenApp サーバを、Ericom ターミナル・サーバ・ファーム(ターミナル・サーバまたは RDS サーバ)として使用できます。 RDP 着信接続を許可するために、2つの設定変更を XenApp サーバに追加する必要があります。 以下の情報は Citrix の Web サイトから改変したものであり、違うバージョンの Citrix Presentation Server または XenApp では、情報が異なる場合があります。 Web サイトのリンク: http://support.citrix.com/article/CTX124745

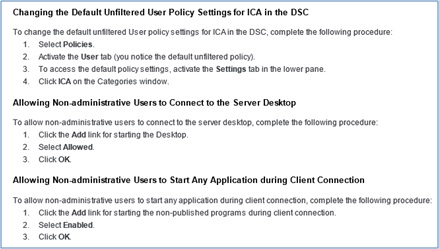

アプリケーションとデスクトップ・アクセスの許可¶

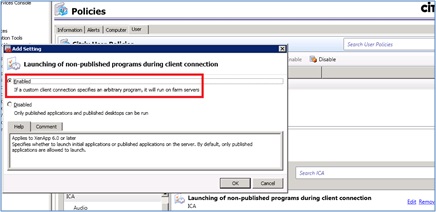

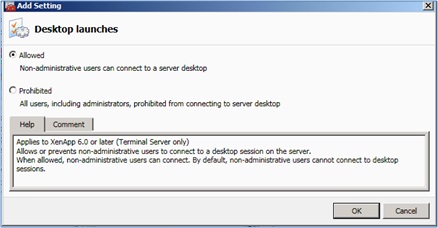

Citrix XenApp サーバでは、ユーザがRDP 経由で直接アプリケーションを起動できなくなります。 この制約は、ターミナル・サーバとして使用する Citrix XenApp(6.0)で以下の手順を実行することにより、取り除くことができます。

「Launching of non-published programs during client connection」ルールを「Enable」にします。

「Desktop launches」ルールを「Allowed」にします。

SQL Server¶

SQL AlwaysOn のサポート¶

Ericom Connect 7.6 は、Microsoft 2016 SQL AlwaysOn を使用した実地テストに成功しています。 Ericom Connect では、SQL AlwaysOn を使用するための特別な設定は必要ありません。

RDCB¶

RDCB ファーム内のシステムの使用¶

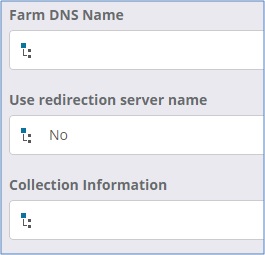

v9.1 以降では、既存の RDCB ファーム内の RDS ホスト・システムのサポートが改善されました。 ファーム内のすべてのホストは、別々のシステムホスト・グループに配置する必要があります。 ホスト・グループには、以下の 3つの新しい設定があります:

- ファーム DNS 名(Farm DNS Name)。これは RDCB ファーム・コネクション・ブローカー のDNS名(または高可用性コネクション・ブローカー・モードの場合は、負荷分散された DNS ファーム名)です。Windows 2008R2 のファームの場合、これは ファームの RDP ホストの DNS エイリアスです。

- リダイレクトサーバー名を使用(Use redirection server name)。「ファーム DNS 名」フィールドで指定された DNS 名がリダイレクタであり、ターゲット RDP ホストの名前ではない場合は、「Yes」を設定します。

- コレクション情報(Collection Information)。 これは、アプリケーションを起動するために接続ブローカによって使用されるコレクション名です。例: tsv://MS Terminal Services Plugin.1.MyFarm

RDCB 2012 または 2016 のファームに設定する場合は、接続ブローカを介してファームのホストに接続することをお勧めします。その場合、3つのフィールドすべてを指定する必要があります。

例:

- ファーム DNS 名= 接続ブローカの DNS エイリアス

- リダイレクトサーバー名を使用 = Yes

- コレクション情報 = tsv://MS Terminal Services Plugin.1.MyFarm

ラウンド・ロビン DNS を使用するファーム(すべてのファームのホストに対して同じ DNS エイリアス)に設定するには、これらのフィールドを次のように指定する必要があります。

- ファーム DNS 名 = DNS エイリアス

- リダイレクトサーバー名を使用 = No

- コレクション情報 = (空白)

(ファーム設定がリソースおよびホストレベルで指定されている場合)以前のバージョンとの下位互換性のために、値がリソースまたはホストレベルで指定されている場合は、それらが優先されます。