4.6. パートナー統合ガイド¶

4.6.1. 概要¶

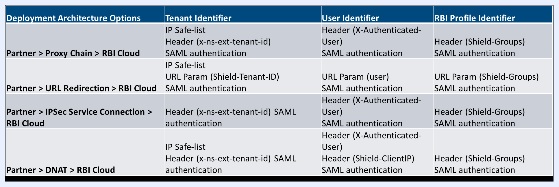

このガイドでは、サードパーティソリューションとの統合テクニックを説明します。 ウェブサイトと関連するセッション変数をEricomに渡すには、いくつかの方法があります。

- プロキシ転送/プロキシチェーニング

- URLリダイレクト

- サービス接続

- DNAT

4.6.2. Palo Alto Prisma Access(リダイレクション)¶

Prisma AccessにWebアイソレーションを追加します。

Prisma Access - リモートブラウザアイソレーションの有効化¶

Palo Alto Prisma Access(クラウド管理型)の管理者コンソールにログインします。

- [管理]-[URLアクセス管理]-[設定]をクリックします。

- "URLアクセス管理続行・上書きページ"を選択します。

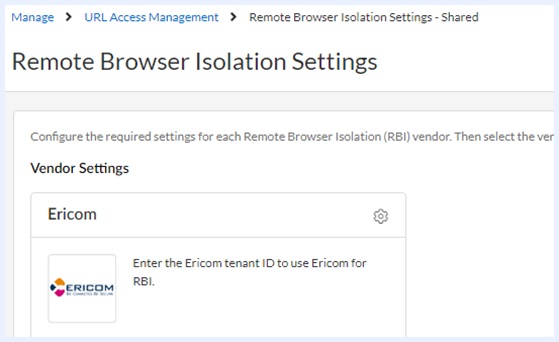

歯車のアイコンをクリックすると、設定に入ります。

「ベンダーの設定」の下にある「Ericom」の歯車のアイコンをクリックします。

Ericom RBI テナントIDを入力してください。

[保存/更新]をクリックします。

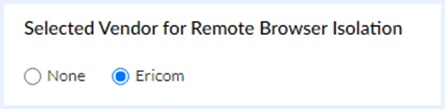

ベンダーの選択画面に戻り、「Ericom」を選択します。

[保存]ボタンをクリックし、設定が保存されるまで数分待ちます。

URLアクセスコントロールの設定¶

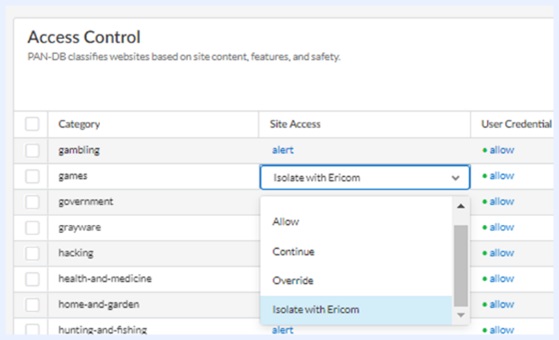

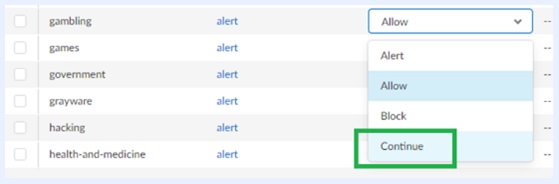

Ericom Browserの分離を使用するために必要なカテゴリを設定します。

URL管理プロファイルのアクセスコントロールセクションに移動します。

ポリシーのカテゴリに「Ericomで隔離」設定を使用するように設定します。

変更をコミットします。これで、エンドユーザーがEricomでIsolateを使うように設定されたカテゴリのウェブサイトを閲覧すると、自動的にEricomのWebアイソレーションにリダイレクトされるようになります。

Ericomコンフィギュレーション¶

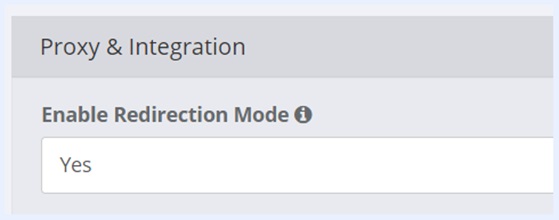

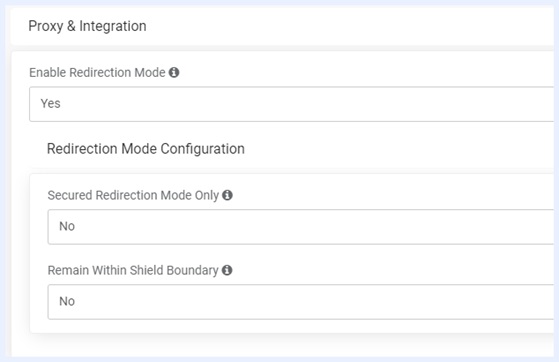

ブロックページのリダイレクト方法を使用するには、RBIテナントでリダイレクトモードが有効になっている必要があります。これを設定するには、Ericom Shieldの管理者コンソール(https://admin.ericomcloud.net/)にログインします。

[設定]-[プロキシと統合]セクションに移動します。

「リダイレクトモードを有効にする」を「はい」に設定します。

[保存]をクリックします。

注意

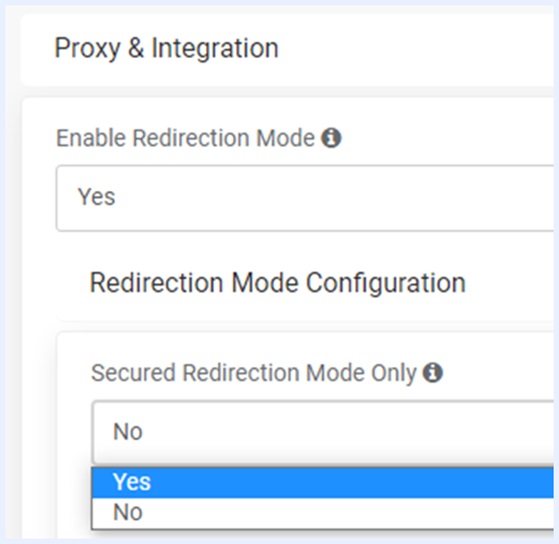

この設定では、セキュアードモードを無効にする必要があります。セキュアードモードを使用するには、「Continue Pageによる高度な設定」のセクションを参照してください。

エンドユーザーテスト¶

エンドユーザーがPrisma Accessに接続します。

設定されたWebブラウジングカテゴリは、ブラウザ分離のためにEricom Shieldに送信されます。

エンドポイントでのプロキシ設定は不要です。

エンドポイントに証明書は必要ありません。

Prisma Access - Continueページによる詳細設定¶

以下の手順で、Palo Alto URL Filteringの「続行」応答ページをカスタマイズします。

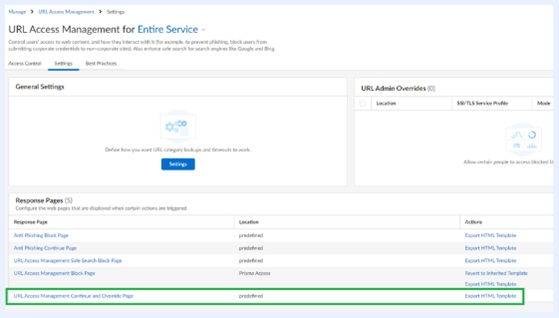

[管理]-[URLアクセス管理]-[設定]をクリックします。

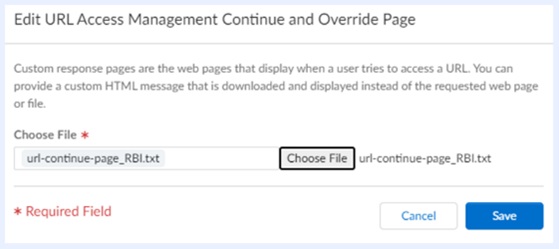

"URLアクセス管理続行・上書きページ"を選択する。

Web Isolationにリダイレクトする設定済みのContinueページをアップロードします。

[保存]をクリックします。

ポリシー内のカテゴリに、Continue機能を使用するように設定します。

コンフィギュレーションを押す

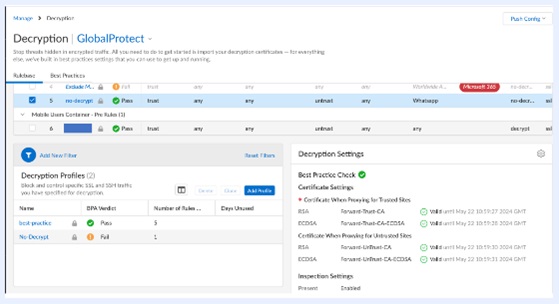

URLカテゴリに「復号化ルールなし」を追加¶

[管理]-[復号化]をクリックします。

選択したカテゴリへのトラフィックを復号化しないルールを追加する。

Palo Alto Response Variableに基づくWeb Isolation Policyの有効化¶

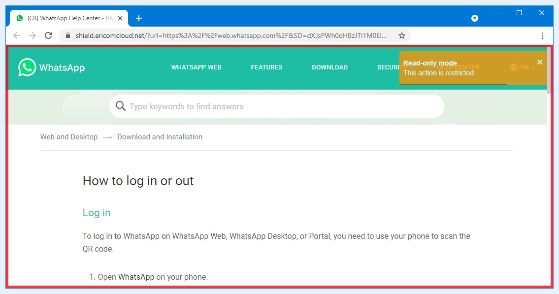

Prisma Accessには、いくつかのレスポンス変数が用意されています。これらの変数の値をEricomに渡すことで、対応するWeb Isolationプロファイル(例えば、読み取り専用モードを使用するもの)を有効にすることができます。

つまり、'news' カテゴリがこの変数で渡されると、Shield はテナント内の対応するプロファイルにマッチングさせようとします。対応するプロファイルがShieldのテナントで一致しない場合は、デフォルトのプロファイルにフォールバックします。対応する「news」プロファイルは、管理コンソールで手動で作成します。以下はその例です。

プロファイルを作成したら、Policyセクションでその設定を定義します。

Palo Altoから送信される可能性のある応答値に一致するプロファイルに基づいて、または単にプロファイルを作成して、ポリシーを作成することができます。プロファイルを作成したら、[Policy] セクションでその設定を構成します。

Ericom Shield RBIの設定 - 詳細¶

セキュアモードでContinue Pageリダイレクト方法を使用するには、RBIテナントでリダイレクトモードが有効になっている必要があります。これを設定するには、Ericom Shieldの管理者コンソール(https://admin.ericomcloud.net/)にログインしてください。

[設定]-[プロキシと統合]セクションに移動します。

リダイレクトモードを有効にする」を「はい」に設定する。

URLの改ざん防止が必要なセキュアモードでの接続を強制するには、Secure Redirection Mode OnlyをYesに設定します。

[保存]をクリックします。

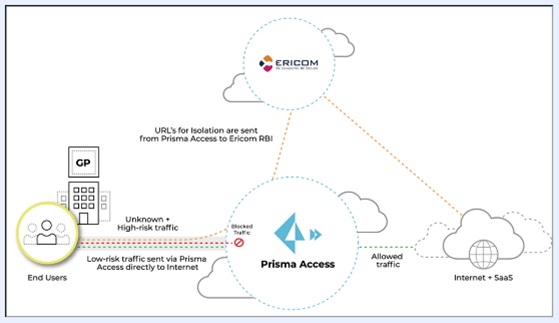

4.6.3. Palo Alto Prisma Access(サービスコネクション)¶

Cloud Native管理コンソールを使用したPrisma AccessによるEricomリモートブラウザアイソレーションの設定です。

はじめに¶

エンドユーザーが共同ソリューションを通じて接続する場合、トラフィックは次のように流れます。

前提条件¶

- Prisma Access管理コンソールへの管理者アクセス権

- Ericom Shield 管理コンソールへの管理者アクセス権

- GlobalProtectクライアントの使用方法について熟知していること(テスト用)

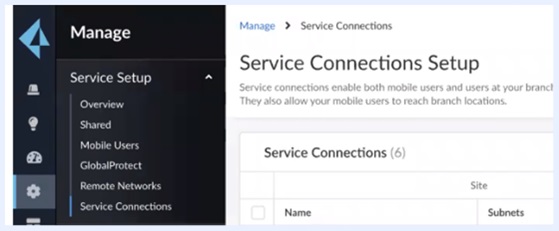

サービス接続の設定¶

注意

RBIでIPSec接続を設定するには、以下の下線部の情報をEricom社に伝える必要があります。

IPSecトンネルの作成¶

Prisma Cloudの管理コンソールにログインします。

[サービス設定]から[サービス接続]を選びます。

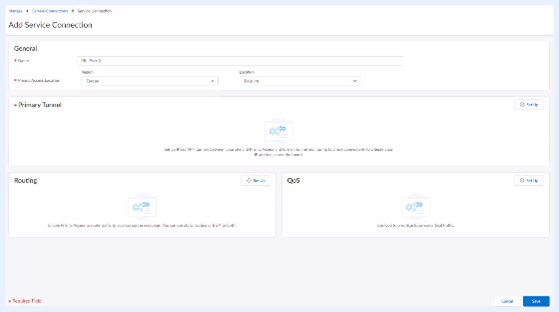

新しいサービスコネクションを追加する。

名前を入力します。

地域と場所(ユーザーの多くに最も近い場所)を選びます。

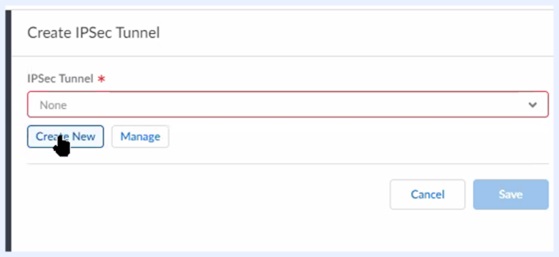

Primary TunnelでSet Upを選択します。

IPSecトンネルの選択または新規作成

-「管理」をクリック

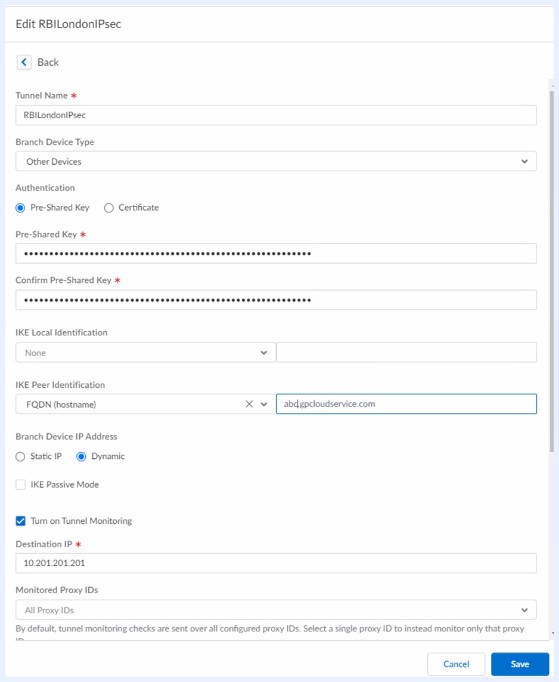

- トンネル名を入力します。

- ブランチデバイスの種類は、「その他のデバイス」を選択します。

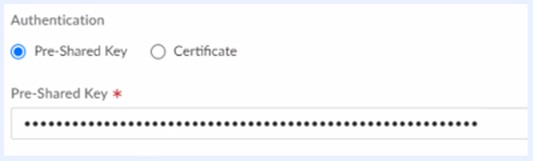

- Pre-Shared Keyの入力(Ericomと共有する必要のあるランダムなPre-Shared-Keyを追加してください。)

- IKEローカル識別 = なし

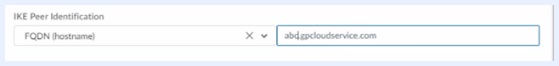

- IKE Peer IdentificationでFQDN(ホスト名)を選択し、Prisma IDを入力します(例:abc.gpcloudservice.com)。

- ブランチデバイスのIPアドレス = Dynamic

- チェック トンネル監視をオンにします。

- 宛先IP=10.201.201.201

IKEアドバンストオプション¶

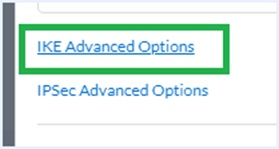

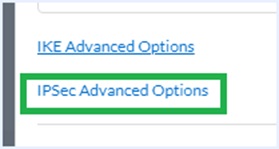

「IKE詳細オプション」をクリックします。

IKEプロトコルバージョンを設定する=IKEv2のみモード

IKEv2 Crypto Profile = Others-IKE-Crypto-Default に設定します。

「管理」をクリックします。

Others-IKE-Crypto-Defaultを選択します。

DHグループ = group20に設定します。

暗号化 = aes-256-cbcに設定します。

Set Authentication = sha512 に設定します。

ライフタイム = 8時間 に設定します。

保存して戻る、前の画面を保存します。

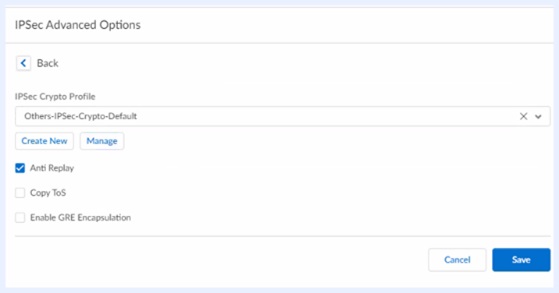

IPSecの詳細オプション¶

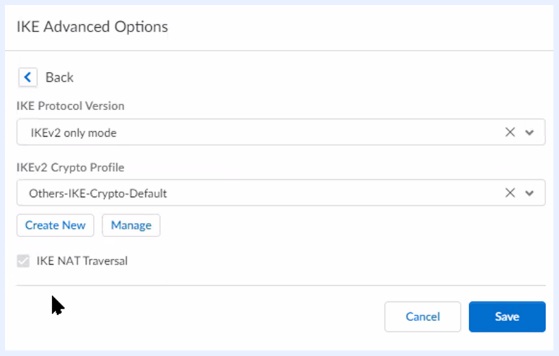

「IPSec詳細オプション」をクリックします。

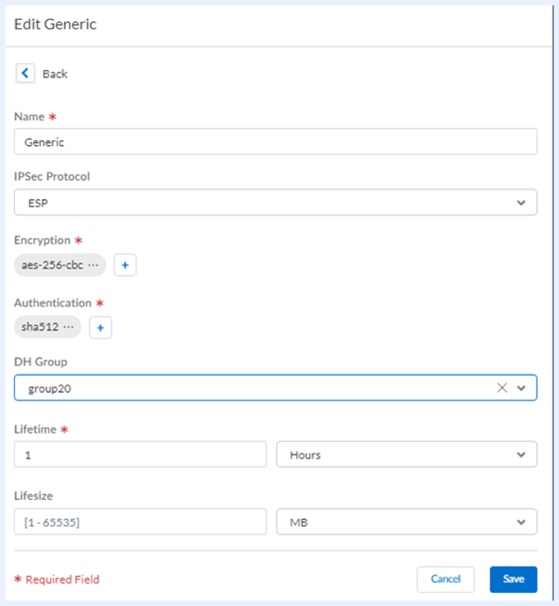

IPSec Crypto Profile = Genericに設定する。

「管理」を選択

セレクトジェネリック

DHグループ = group20に設定します。

暗号化 = aes-256-cbcに設定します。

Authentication = sha512 に設定します。

ライフタイム = 1時間

[保存]をクリックします。

保存して戻る、前の画面を保存します。

変更をコミットします。

データの同期と接続が完了するまで10分ほどお待ちください。

Ericom コンフィギュレーション¶

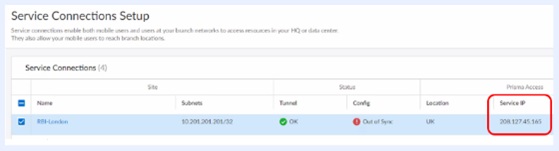

Ericomが近くのPoPで接続をプロビジョニングできるように、Prismaサービス接続がある地域を送信してください。

Ericomの管理ポータルで設定するために、以下のPrismaサービス接続の詳細を準備してください。

サービスIP

事前共有キー

IKEピア識別

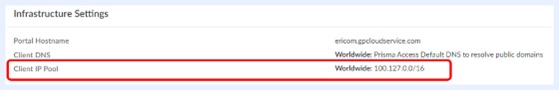

ClientIPプール(サービス設定>GlobalProtect>ClientIP Pool)

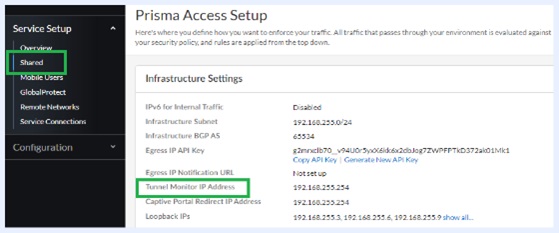

サービスセットアップ|共有|トンネルモニターIPアドレス

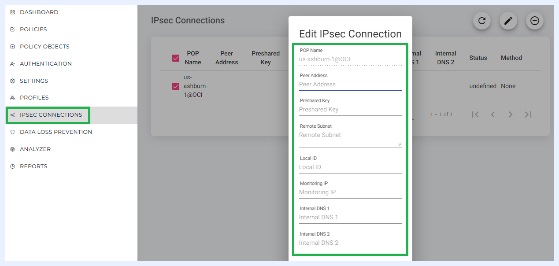

各PoPの「IPSEC接続」にアクセスする(プリズマサービスの接続地域とリスト内の最寄りのPoPを一致させる)。

ピアアドレス = サービスIP

プリシェアード・キー = プリシェアード・キー

ローカル識別 = @+IKEピア識別

リモートサブネット = ClientIPプール(リモートネットワークを使用する場合、このサブネットも送信してください。

トンネルモニター = トンネルモニターのIPアドレス

内部DNS(オプション)

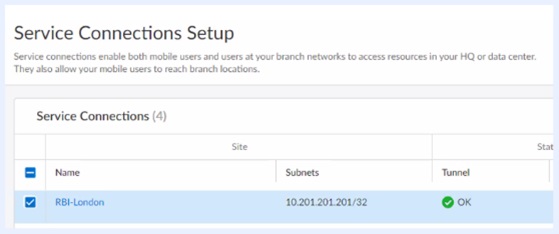

設定を保存すると、EricomクラウドがPrismaのサービス接続の確立を試みます。 接続が確立されたら(3~10分)、Prismaでステータスを確認し、接続がOK(緑色)であることを確認します。

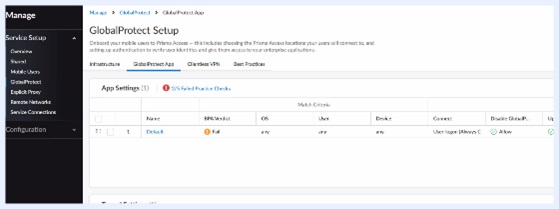

トラフィックステアリングの設定¶

次に、サービス・コネクションを経由して、WebトラフィックをEricom RBIに誘導する。

「サービス接続」画面で「詳細設定」をクリックします。

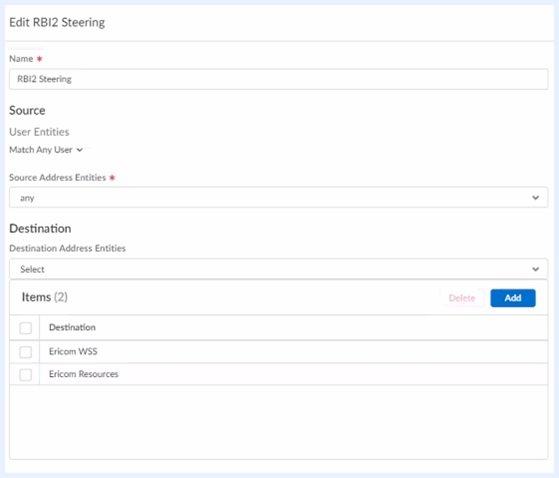

新規ルールの追加¶

- 名前を入力します。

- このルールのマッチの組み合わせを選択します、

- ユーザーエンティティ

- ソースアドレスエントリ

- 宛先アドレスエンティティ

- URLカテゴリ

注意

ルールに次の2つの宛先を追加する必要があります:wss.ericomcloud.net および resources.ericomcloud.net

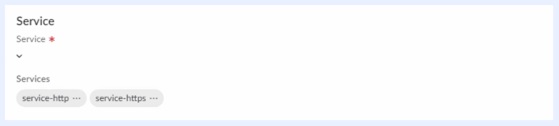

このルールのサービスを選択する

service-http、service-httpsを入力します。

[アクション]で[ターゲットに転送]を選択します。

Ericom・サービス・コネクションを選択します。

すべての変更を保存してコミットする

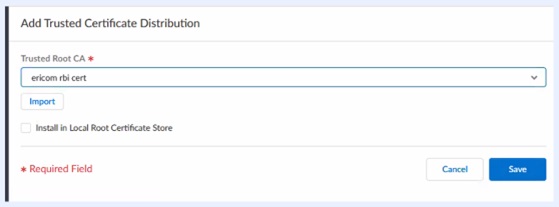

Ericom証明書管理¶

Ericom RBI経由でブラウザを利用するためには、エンドユーザーの端末にEricom Shield SSL証明書がインストールされている必要があります。

Prisma Global Connectクライアントは、すべてのユーザーに対してこの証明書を自動的にインストールする機能を備えています。

RBI CA証明書をまだお持ちでない場合は、RBIコンソールからダウンロードします(「サービスメニュー」→「Shield SSL証明書をダウンロード」をクリックします)。または、こちらのダウンロードリンクから入手してください: https://an.ericom.com/ericomxml/ericomshield.crt

ヘッダーにユーザー名/グループを渡す¶

Prismaからヘッダ挿入でUsernameとGroupの値を渡すことができます。

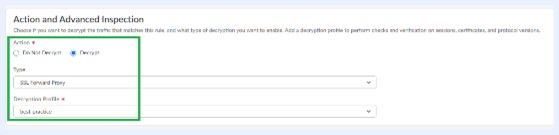

ヘッダーを挿入するためには復号化が必要です。以下は復号化プロファイルの例です。

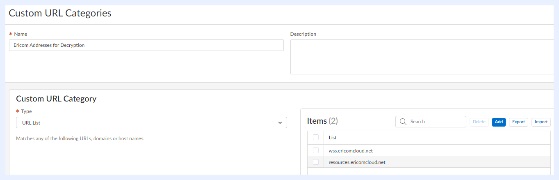

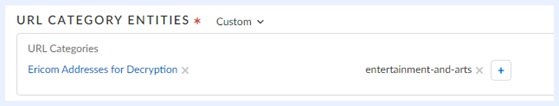

復号化ポリシーには、Ericomドメイン(wss.ericomcloud.netとresources.ericomcloud.net)を含むカスタムカテゴリを含める必要があります。

復号化ポリシーは、RBIトラフィックステアリングポリシーで定義されたものと同じカテゴリも含まなければなりません。

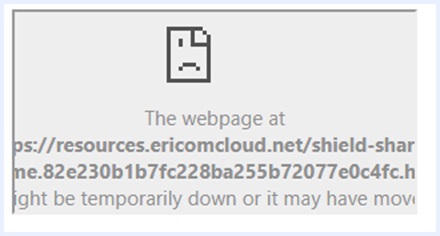

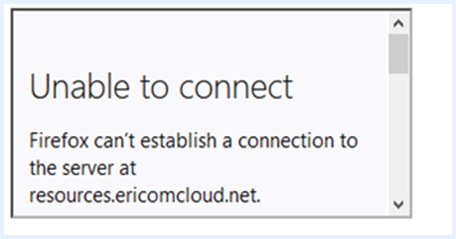

EricomカスタムカテゴリがDecryptionポリシーにない場合、Web分離セッションが完全にロードされず、以下のように表示されることがあります。

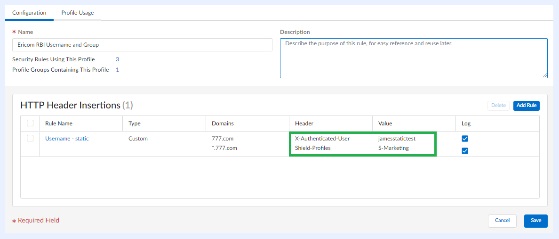

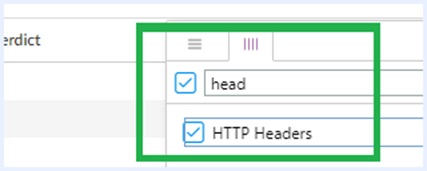

HTTPヘッダ挿入ルールの設定¶

ヘッダ X-Authenticated-User のユーザー名を渡します。

ヘッダ中のグループ値 Shield-Profiles を渡します。

以下の例では、ユーザー名として静的ユーザー値「jamesstatictest」が渡され、静的グループ値「S-Marketing」が「Shield-Profiles」として渡されます。ユーザーがEricomブラウザ分離で777.comを閲覧すると、Ericomレポート/ログにユーザー名として「jamesstatictest」が表示され、「S-Marketing」プロファイルがRBIテナントに存在すればそれが有効化されるようになります。それぞれのヘッダーに挿入できる動的な値については、Palo Altoのテクニカルサポートに相談してください。

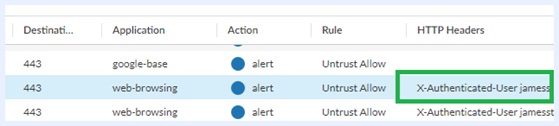

Prismaでヘッダーを通過していることを確認するには、Firewall/URL logsで、HTTP Headersの列を追加してください。

ドメインのエントリーを検索し、ヘッダーが送信されていることを確認します。以下の例では、X-Authenticated-Userヘッダーが送信されています。

エンドユーザーテスト¶

Ericom証明書がエンドユーザー端末にインストールされたら、Prisma Accessのテナントに接続します。

- 設定されたHTTPSとHTTPのWebブラウジングは、Ericom Shieldに送信され、ブラウザの分離が行われます。

- エンドポイントでのプロキシ設定は不要です。

トラブルシューティング¶

ウェブサイトがEricom RBIのアイソレーションに到達しない場合、以下を確認してください。

- ウェブトラフィックを傍受するローカルプロキシがデバイスに設定されていないことを確認します。

- Prisma AccessのURLフィルタリングポリシーで、URL(またはそのカテゴリ)がブロックされていないことを確認します。

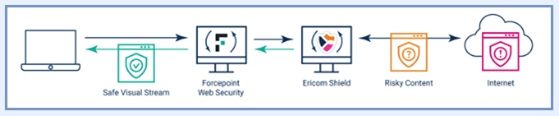

4.6.4. Forcepoint Cloud Web Gateway¶

高度な脅威の隔離により、ウェブを媒介とするマルウェアやランサムウェアを防止します。

Forcepoint Cloud Security Gateway (CSG) は、Block Page Redirectによるリモートブラウザ隔離のため、Ericom Shieldにウェブサイトを送信し、ゼロデイマルウェア保護を提供するように設定することができます。Forcepoint CSGとEricom Shieldの設定方法は以下をご参照ください。

このセクションは、Forcepoint Cloud Web Gatewayを使用するShield Cloudのお客様に関連するものです。

アーキテクチャ¶

Forcepointの設定¶

設定を始める前に、Forcepoint CSGがインターネットに正常にブラウズできることを確認します。

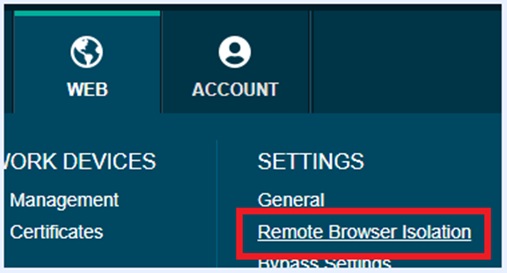

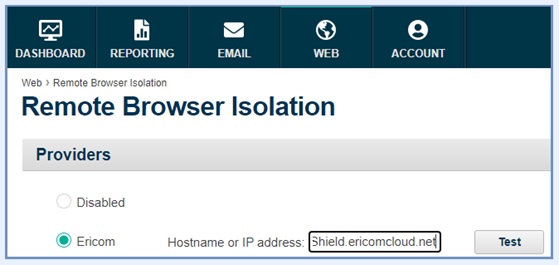

Web|設定|リモートブラウザの分離で、リモートブラウザの分離を設定します。

注意

このオプションがない場合は、Forcepointの担当者に連絡して、このオプションを有効にしてください。

IPアドレス欄にEricom Shieldのアドレス< shield.ericomcloud.net> を入力します。

テストボタンを押すと、Shieldクラウドへの接続が確認されます。接続に成功すると、Ericom Shieldのログインページが表示されます。

ブロックページへのShield-TenantIDの追加¶

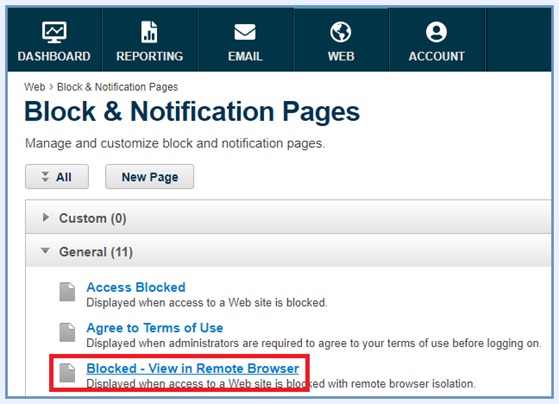

デフォルトの隔離ブロックページのテンプレートにアクセスするには、「Web|ブロックと通知ページ」にアクセスします。

[ 一般|ブロック - リモートブラウザで表示 ]をクリックすると、デフォルトページを表示・編集することができます。

HTML コードで shield.ericomcloud.net のアドレスまでスクロールダウンしてください。Shield-TenantIDをパラメータとして追加します(実際の値に置き換えてください)。

<div class="row">

<div class="span5 ">By clicking this button, you agree to open this web page in a third-party remote browser.</div>

<div class="span3 "><a class="linkAsButton" href="https://Shield.ericomcloud.net/?Shield-TenantID=<Shield-TenantID>&url=_URL_[uriescape]" >View in Remote Browser</a></div>

</div>

保存をクリックすると、ブロックページが使用できるようになります。

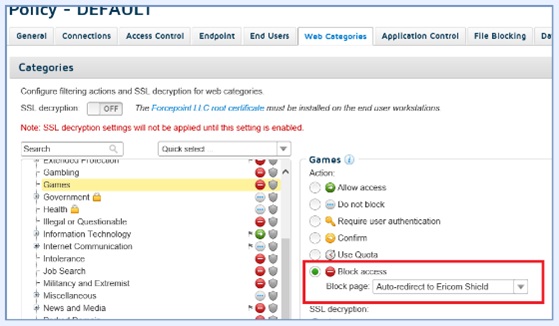

分離を使用するカテゴリを設定する¶

ブラウザーの分離を使用するカテゴリを設定するには、「ウェブ|ポリシー|ウェブカテゴリ」に移動します。カテゴリのアクションを「アクセスをブロックする」に設定し、分離を使用するブロックページを選択します。デフォルトでは、このオプションは "Blocked - View in Remote Browser" と表示されています。

設定がForcepointクラウド全体に伝搬されるまで数分待ちます。隔離設定されたWebサイトに移動すると、ブロックページが表示されます。リモートブラウザで表示」をクリックし、Ericom Shieldのリモートブラウザ隔離でサイトを開きます。

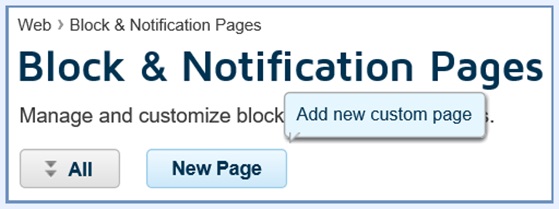

カスタム自動リダイレクトブロックページの作成¶

エンドユーザーがブロックページを見る必要がなく、Webリクエストが自動的にブラウザ分離に移行する必要がある場合、これを実現するためのカスタムページを作成します。カスタムページを作成するには、[ブロックと通知ページ]画面で[新しいページ]ボタンをクリックします。

コードを追加します(Shield-TenantIDを置き換えます)。

<DOCTYPE html>

<html>

<head>

<meta http-equiv="Refresh" content="0; url=https://shield.ericomcloud.net/?Shield-TenantID=<Shield-TenantID>&url=_URL_[uriescape]"/>

</head>

</html>

カスタムページを保存すると、利用可能な「アクセスをブロックする」オプションのリストに表示されます。

カスタムブロックページを、ウェブサイトが自動的にブラウザーの分離に向かうべきカテゴリーに割り当てる。

Ericom Shieldレポートへのユーザー名属性の追加¶

レポート作成用にユーザー名をShieldセッションに追加するには、次のパラメータを追加します: &user=USERNAME[uriescape]

コード例

<meta http-equiv="Refresh" content="0; url=https://shield.ericomcloud.net/?Shield-TenantID=<Shield-TenantID>&url=_URL_&user=_USERNAME_[uriescape]"/>

こうすることで、Forcepointから渡されたユーザー名がShieldのレポートに表示されるようになります。

Ericom コンフィギュレーション¶

セッションがShieldされているかどうかを簡単に区別するために、エンドユーザーShieldインジケータを許可するか、インジケータフレームを有効にします(両方の設定は、管理|設定|エンドユーザー オプション セクションにあります)。

さらに、リダイレクションモードを有効にします。Admin|Settings|Proxy&Integrationに移動し、Enable Redirection ModeをYesに設定します。次に、以下の設定を行います。

- (オプション) セキュアリダイレクトモード = はい - 分離URLを改ざんできないようにします。

- (オプション)Shieldバウンダリー内に留まる。

- はい:単独で立ち上げたその後のウェブサイトは、すべて単独で維持されます。

- いいえ:分離して起動された後続のウェブサイトは、ナビゲーション用にローカルブラウザに送信されます。後続のURLが分離するように設定されている場合、別のリクエストになります。

4.6.5. Forcepoint Web Security (オンプレミス)¶

高度な脅威の隔離により、ウェブを媒介とするマルウェアやランサムウェアを防止します。

Ericom Shieldは、ブロックページリダイレクトを介してForcepoint Web Security(オンプレミス)と通信し、アイソレーションベースのゼロデイマルウェア保護を提供します。Forcepoint Web Security GatewayのブロックページのContinueボタンを設定し、Ericom Shieldにウェブサイトを送信する方法は以下をご覧ください。

アーキテクチャ¶

Forcepointの設定¶

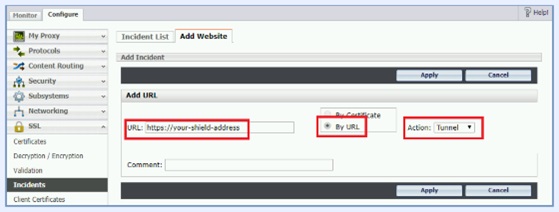

SSL|インシデント|ウェブサイトの追加]に進みます。RBI URL: shield.ericomcloud.net を追加します。By URL]を選択します。アクション]を[トンネル]に設定し、[適用]をクリックします。

カスタムcontinueFrame.html¶

continueFrame.htmlファイルを編集し、<!– CONTINUE SECTION –>のテキストを以下のコードに置き換えることで、ボタンのラベルを変更し、Ericom Shieldに元のURLを送信します。

<!-- CONTINUE section -->

<table class="option">

<tr>

<td>

<form action="https://shield.ericomcloud.net" method="get" target="_top" name="ContinueForm">

<input type="hidden" name="url" value=$WS_URL$>

<input type="hidden" name="SD" id="SD" >

<script type="text/javascript">

document.getElementById('SD').value=Base64.encode('url='+'$WS_URL$'+'&X-Authenticated-User='+'$WS_USERNAME$'+'&Shield-TenantID=<Shield-TenantID>) ;

</script>

<input type="submit" value="Isolate" name="" class="ws_btn">

</form>

</td>

<td>

<span id="continue-text" class="ws_btn_desc">Click <strong>Isolate</strong> to view this page for work-related reasons in <strong>Isolated</strong> Browser.<script type="text/javascript">writeWarning()</script>

</span>

</td>

</tr>

</table>

< Shield-TenantID>を実際のShieldテナントIDに置き換えてください。

カスタムcontinueFrame.htmlページをForcepointにアップロードするために実行します。

curl -k -u admin:Password -X PUT -F "file=@./continueFrame.html" https://<IP-C-Address>/wse/customblockpage/file/en

< IP-C-Address>はForcepointのアドレスに置き換えてください。

フィルタリングサービスを再起動します。実行します。

curl -k -u admin:Password -X PUT https://IP-C-Address/wse/admin/filter/stop

curl -k -u admin:Password -X PUT https://IP-C-Address/wse/admin/filter/start

< IP-C-Address>はForcepointのアドレスに置き換えてください。

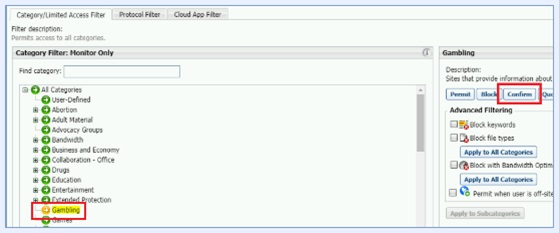

"確認"するためのカテゴリーを設定します。

ブラウザーの分離のためにアクセス権を持つべきカテゴリーに移動し、「確認」に設定します。

[OK]をクリックし、[保存して配置]をクリックします。

これで、ユーザーがConfirmに設定されたサイトに移動すると、ContinueボタンがIsolateに置き換えられるようになりました。

Isolateボタンを選択すると、元のURLはEricom Shieldのブラウザ分離で開かれます。

Ericom コンフィギュレーション¶

セッションがShieldされているかどうかを簡単に区別するために、エンドユーザーShieldインジケータを許可するか、インジケータフレームを有効にします(両方の設定は、管理|設定|エンドユーザー オプション セクションにあります)。

さらに、リダイレクションモードを有効にします。Admin | Settings | Proxy & Integrationに移動し、Enable Redirection ModeをYesに設定します。次に、以下の設定を行います。

(オプション) セキュアリダイレクトモード = はい - 分離URLを改ざんできないようにします。

(オプション)Shieldバウンダリー内に留まる。

はい:単独で立ち上げたその後のウェブサイトは、すべて単独で維持されます。

いいえ:分離して起動された後続のウェブサイトは、ナビゲーション用にローカルブラウザに送信されます。後続のURLが分離するように設定されている場合、別のリクエストになります。

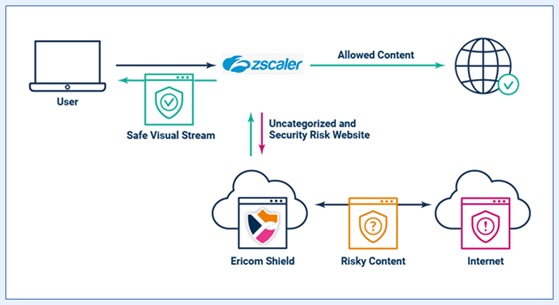

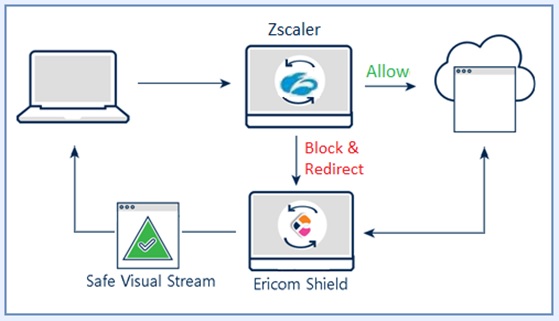

4.6.6. Zscaler (プロキシフォワーディング)¶

Ericom ShieldはZscaler Cloud Web Gatewayを強化し、最新かつ最も洗練されたマルウェア攻撃から効果的に保護するための最善のブラウザアイソレーションを追加します。このテクノートでは、ウェブサイトをEricom Shieldに送信して分離するためのZscaler Cloud Web Gatewayの設定方法について説明します。設定を始める前に、Zscalerのサービスを通じてインターネットを正常にブラウズできることを確認してください。

データフローとアーキテクチャ図¶

ZscalerがEricom Shieldで構成されている場合

Ericomの設定¶

この統合には、Ericom ShieldでのエンドユーザーSAML認証が必要です。サポートされているSAMLプロバイダーのいずれかを設定してください。

Zscalerの設定¶

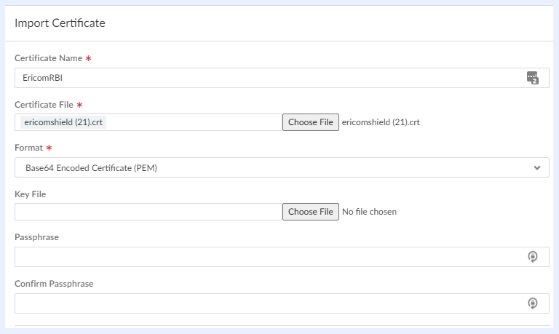

管理者コンソール Ericom証明書の設定¶

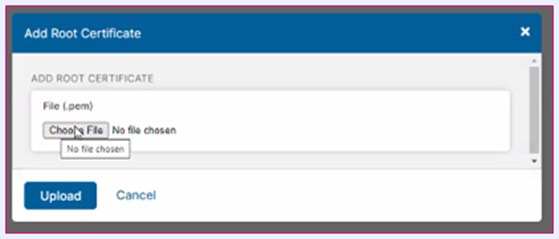

Ericomの証明書をルート証明書として追加します。

ericomshield.crtファイルを入手します(ダウンロード先:http://an.ericom.com/EricomXml/ericomshield.crt)。

- このファイルをericomshield.pemにリネームしてください。

- File: ericomshield.pemファイルを選択します。

- アップロードをクリックします。

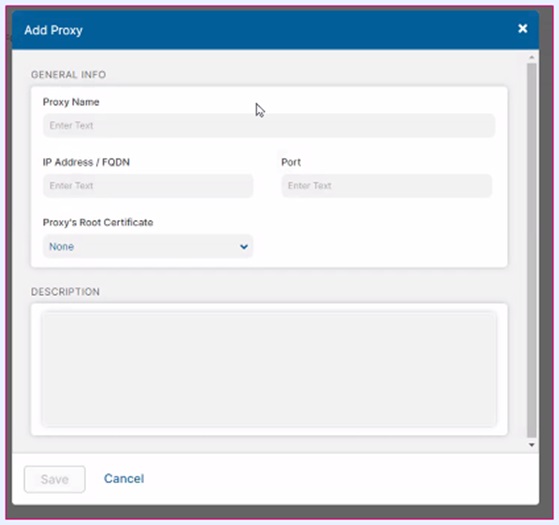

管理者コンソール Ericom Shield Forward Proxyの追加¶

管理画面よりForward Proxyを新規に追加します。

プロキシ名Ericom・アールビー

アドレス : shield-proxy.ericomcloud.net

ポート : 3128

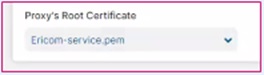

Proxy Root Certificate : Ericomの証明書を選択します。

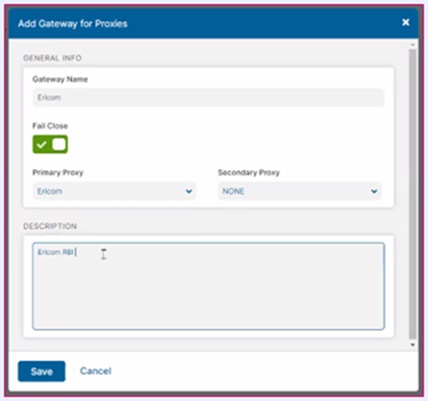

管理者コンソール Ericomゲートウェイの追加¶

プロキシを追加したら、そのプロキシ用のゲートウェイを新規に作成します。ゲートウェイを追加し、設定します。

ゲートウェイ名 : Ericom RBI ゲートウェイ

プライマリプロキシ : Ericomのプロキシを選択します。

説明文を入力します。

[保存]をクリックします。

管理者コンソール 転送ポリシーの設定¶

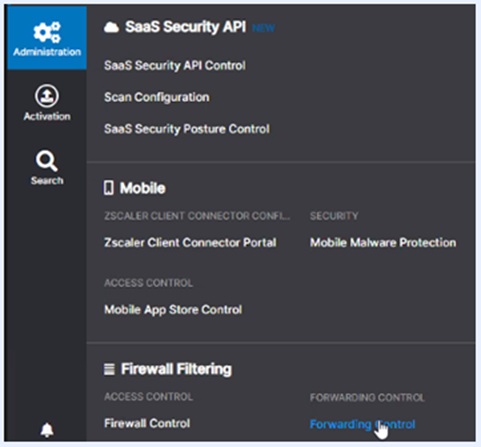

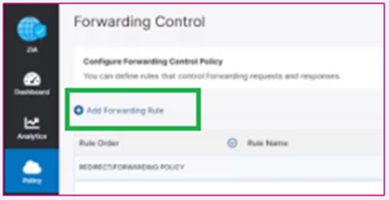

「ポリシー|転送制御」に移動します。

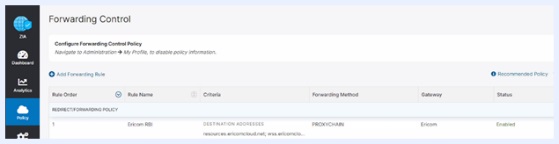

新しい転送ルールを追加します。

基準|送信先|URL カテゴリ : Ericomに送信するカテゴリを指定します。

基準|宛先|宛先FQDN

- shield.ericomcloud.net

- shield-proxy.ericomcloud.net

- resources.ericomcloud.net

- wss.ericomcloud.net

- Ericom RBIに行きたい他のアドレスを入力します。

転送方式:プロキシチェーン

アクション プロキシゲートウェイに転送:Ericom Proxyを選択します。

[保存]をクリックします。

エンドユーザーの利用状況¶

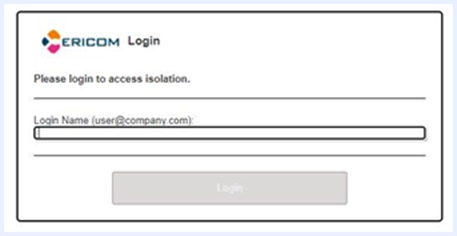

ユーザーがポリシーの定義に一致するウェブサイトにアクセスすると、ブラウザ分離のためにEricom Shieldに送信されます。その際、電子メールアドレスの入力が求められます。

メールアドレスが入力されると、IDプロバイダーのログイン画面が表示され、ログインを促されます。

ユーザーはログインしてセッションを継続する必要があります。

トラブルシューティング¶

問題 : 「resources.ericomcloud.net は接続を拒否されました」というエラーメッセージが表示される。

解決策 : resources.ericomcloud.net と wss.ericomcloud.net が shield-proxy.ericomcloud.net の転送プロキシに向けられることを確認してください。

問題 : 転送ポリシーでEricom用に設定されているウェブサイトに移動すると、Zscalerのブロックページが表示される。

解決策 : ウェブサイトまたはそのカテゴリがURLフィルタリングによってブロックされていないことを確認します。このブロックルールは、転送ポリシーのルールの前に適用されます。

問題 : 分離されたウェブサイトのコンテンツが表示されず、空白のウィンドウが表示される。

解決策 : ユーザーの前に、Websocketをブロックするファイアウォールやプロキシが存在しないことを確認してください。

問題 : Ericom Shieldにリダイレクトされる際、このメッセージが表示されます。

解決策 : RBIテナントでSAMLが有効になっていることを確認し、有効な電子メールアドレスを入力します。一度入力したメールアドレスは、今後のセッションに保存されます(ブラウザのシークレット・モードは除く)。

Ericom社にサポートを依頼するにはどうすればよいですか?

ca@ericom.comまで、問題の説明と以下のような重要な詳細をメールしてください。

- 問題を再現するための手順

- エラーメッセージの画面

- デベロッパーツール | 問題発生時のコンソールログ

4.6.7. Zscaler(リダイレクション)¶

Ericom Shieldは、リダイレクトモードを使用してZscaler Cloudゲートウェイと統合することができます。このシナリオでは、リクエストは内蔵のShieldプロキシを通さずにゲートウェイからShieldにリダイレクトされます。Shieldのテナントでは、SAML認証が必要です。

アーキテクチャ¶

データフロー¶

Zscaler Cloudは防御の第一線として機能します。リクエストはZscaler Cloudで受信され、通過、ブロック、Shieldへのリダイレクトのいずれかを行います。リダイレクトされたリクエストは、事前に定義されたポリシーと設定に従ってShieldで処理されます。

コンフィギュレーション¶

Ericomコンフィギュレーション¶

管理コンソールにログインし、[設定]-[プロキシと統合]セクションに移動します。リダイレクトモードを有効にする]を[はい]に設定します。

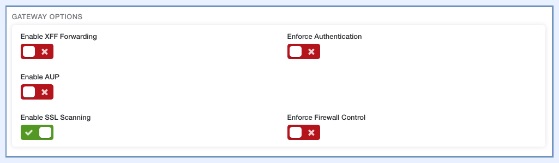

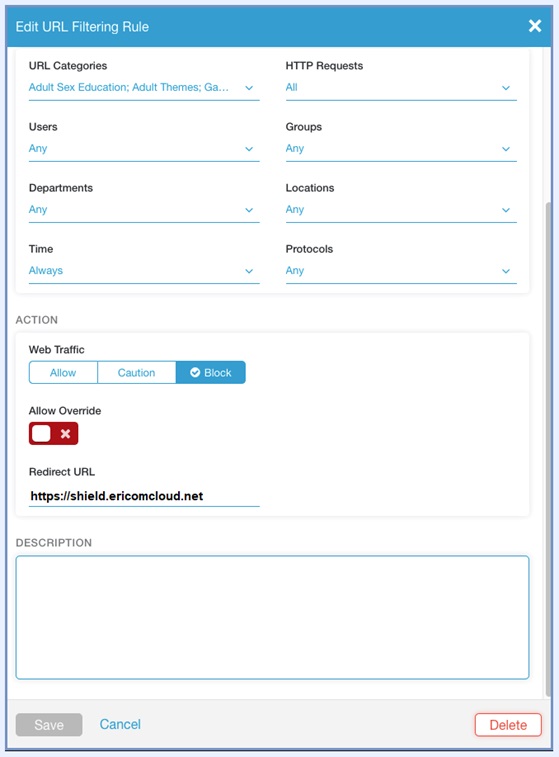

Zscaler Cloudの構成¶

Zscaler Cloudにログインし、SSLスキャンを有効にするをオンにする(本番環境ではオフになっていることが予想される)。

URLフィルタリングルールの編集-「リダイレクトURL」欄にEricom Shieldサーバーのアドレスhttps://shield.ericomcloud.net を入力します。

注意

リダイレクトモードで動作する場合、Zscaler CloudはAllowとDenyのドメインを処理します。Shieldポリシーは、単独で有効なセキュリティコントロールを制御します(例:アップロードをブロックする)

4.6.8. Broadcom Blue Coat¶

Broadcom (Symantec) Blue Coat Web ProxySGは、ユーザーによるWebトラフィックからマルウェアを保護し、企業や規制当局のポリシーコンプライアンスを実施します。これらのゲートウェイは通常、URLフィルタリング、悪意あるコードの検出、一般的なWebベースアプリケーションのアプリケーション制御などの機能を備えています。また、データ漏洩防止機能もネイティブまたは統合されていることが多い。Ericom Shieldは、プロキシチェーンを介してProxySGと通信し、分離型のゼロデイマルウェア防御を提供します。このテクノートでは、Blue Coat ProxySGとEricom Shieldを設定する方法を説明します。なお、以下はBlue Coat ProxySG 6.7.4.7 SWG版の話です。

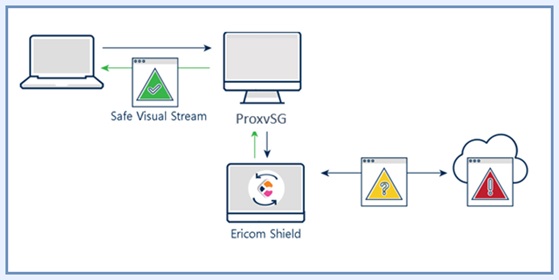

アーキテクチャ¶

データフロー¶

- エンドユーザーがWebサイトをリクエストし、ブルーコートをWebプロキシとして使用する。

- Virtual Policy Managerルールセットは、Ericom Shieldに送信されるURLとカテゴリーを決定します。

- Ericom Shieldは、使い捨てのLinuxコンテナでコンテンツを開き、ピクセルBlue Coat ProxySGの安全なビジュアルストリームを送信し、エンドユーザーのブラウザに送信されます。

- ユーザーがブラウザーのタブを閉じたり、ブラウザーを閉じたりしてブラウジング・セッションを終了すると、Linuxコンテナーは破棄されます。

Blue Coat ProxySGの設定¶

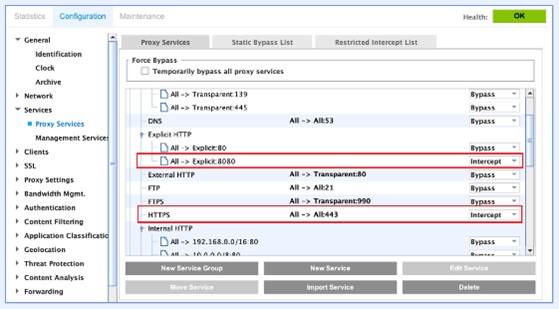

ProxySGにログインし、Proxy Servicesに移動します。

以下のオプションを設定します。

[Predefined Service Groups] で、[Standard] セクションを展開します。[Explicit HTTP] で、[All -> Explicit: 8080] を [Intercept] に設定します。HTTPS (ALL -> All:443) を [Intercept] に設定します。

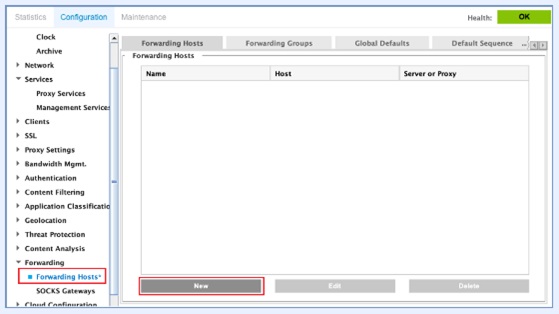

転送先ホスト(Next Hop Proxy)の設定¶

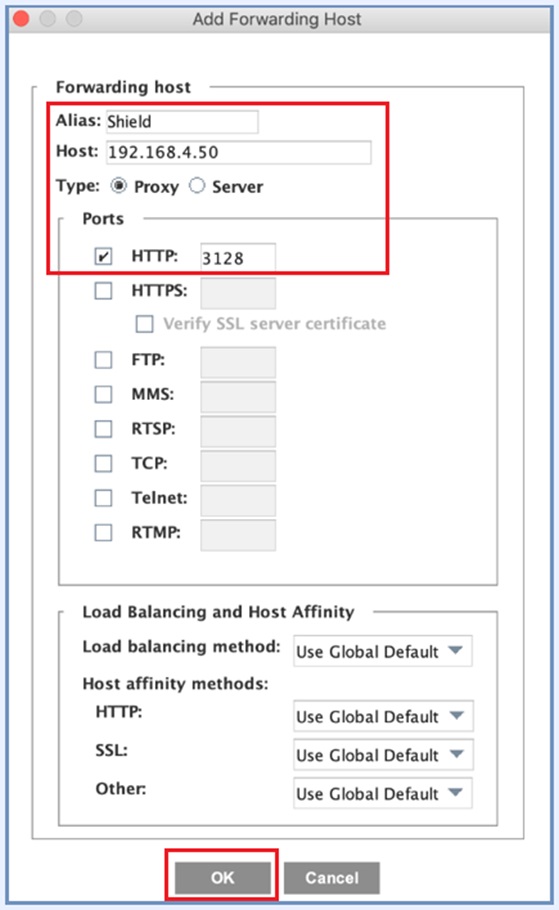

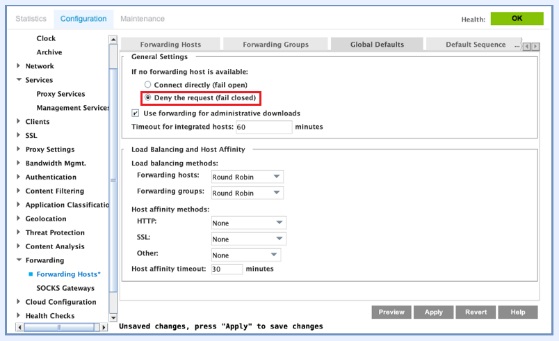

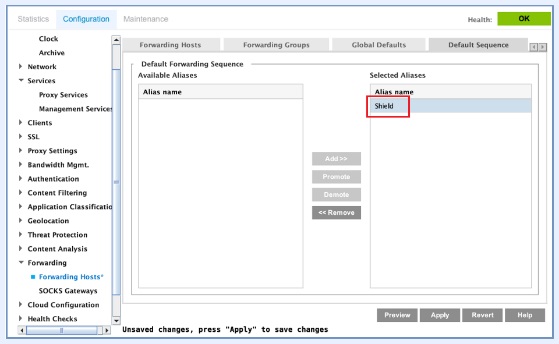

[転送]に移動し、[転送ホスト]を選択します。[新規作成]をクリックし、新しい転送ホストを作成します。

ダイアログで、以下のパラメータ(赤色で表示)を設定し、OKを押してください。

Ericom web isolation cloudを使用している場合は、shield-proxy.ericomcloud.net(またはアカウントマネージャーから提供されたアドレス)を入力します。

転送グループ - Shieldの転送ホストは1つだけなので、転送グループを作成する必要はありません。

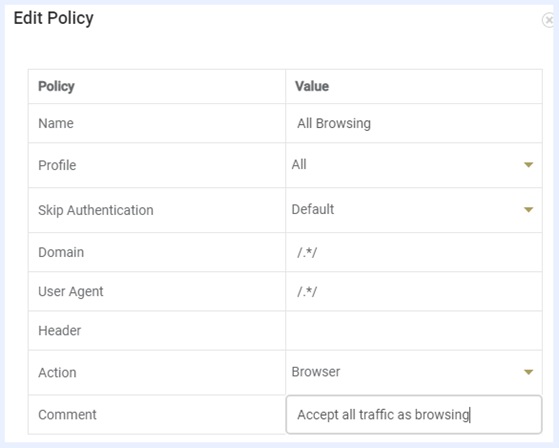

Ericomコンフィギュレーション¶

Ericom社にRBIテナントでApplicationsを有効にするよう依頼します。

ドメインは /./ で設定します。

ユーザーエージェントを /./ で設定する

以下の構成例を参照してください。

最終ステップ¶

上記の設定により、Blue Coat ProxySGからのすべてのWebトラフィックがネクストホッププロキシとしてShieldに送信されます。必要に応じてVisual Policy Managerを使用してルールを作成し、選択的なトラフィックをShieldに転送します。最後に、ブラウザのプロキシ設定にプロキシSGのアドレスを設定し、ポート8080を使用するようにします。

4.6.9. Fortinet(プロキシフォワーディング)¶

Fortinet FortiGateは、リモートブラウザ隔離とゼロデイマルウェア保護のために、Ericom ShieldにWebサイトを送信するように設定することができます。このテクノートでは、FortiGateとEricom Shieldを設定する方法を説明します。

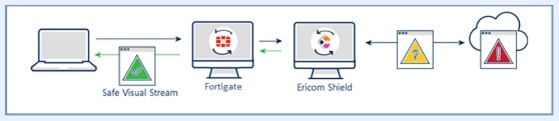

ユーザーからインターネットへのパケットの流れは次のようになります。

- エンドユーザーがウェブサイトを要求し、FortiGateを使用する。

- FortiGateはリクエストを評価し、許可された場合、Ericom Shieldにリクエストを転送します。

- Ericom Shieldは要求されたURLに移動しようとします。

- Ericom Shieldは、使い捨てのコンテナでコンテンツを開き、エンドユーザーのブラウザにピクセルの安全な視覚的ストリームを送信する

- ユーザーがブラウザのタブを閉じたり、ブラウザを閉じたりしてブラウジングセッションを終了すると、対応するコンテナはすべての内容物とともに破棄されます。

Fortigate Explicit Proxyは、ブラウザの分離にユーザーを自動的に転送し、URLはアドレスバーで維持されます。

注意

設定を開始する前に、FortiGateがインターネットを正常にブラウズできることを確認します。

明示的プロキシを有効にする¶

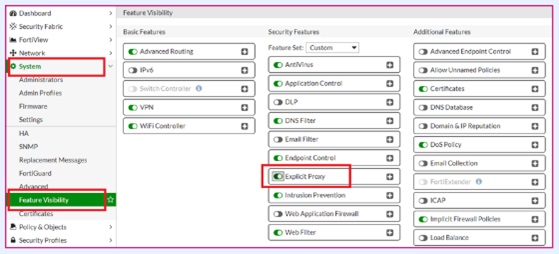

FortiGate 管理コンソールにログインします。[システム]、[機能の可視化]、[Explicit Proxy]の順に選択し、有効にします。

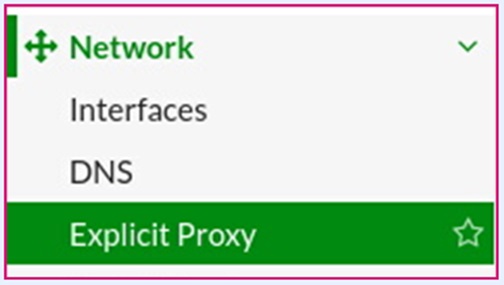

明示的プロキシの設定が「ネットワーク」に表示されるようになりました。

明示的プロキシを設定する¶

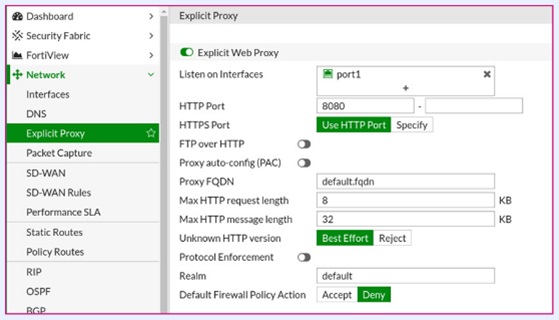

- Enableに設定

- リッスンするインターフェイスを入力します(通常は内部/LANポート)。

- HTTPポート : 8080

- HTTPS ポートを使用します : HTTPポートを使用

- 不明なHTTPバージョン : ベストエフォート

- デフォルトのファイアウォールポリシーアクション : 拒否

注意

注: デフォルトのFirewallポリシーアクションはDenyに設定する必要があり、どのユーザー/マシンがプロキシによって受け入れられるかについてのプロキシポリシーを定義する必要があります。この設定をAcceptにすると、すべてのトラフィックがFortiGateプロキシを使用するようになります。

Web プロキシ転送サーバーの設定¶

- 新規作成

- 名前を入力

- プロキシアドレスタイプ : FQDN

- プロキシアドレス : shield-proxy.ericomcloud.net

- ポート : 3128

- サーバーダウン動作 : ブロック

- ヘルスモニター : 無効にする

- [OK]をクリックして保存します。

注意

サーバーダウン動作=ブロック、は、Shieldが利用できない場合、インターネットへの接続がブロックされることを意味します。

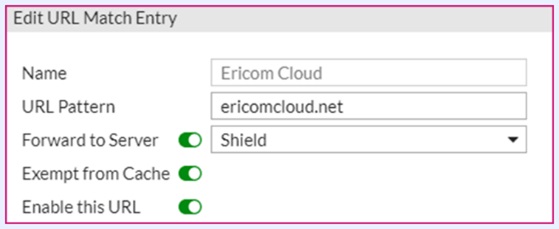

ericomcloud.netのURLマッチリストを設定する¶

新規作成

名前を入力してください。Shield Ericom Cloud

URLパターン:ericomcloud.net

サーバーに転送する。有効にする|Ericom Shieldサービスを選択する

キャッシュから除外する。有効にする

このURLを有効にします。有効にする

[OK]をクリックして保存します。

適用ボタンをクリックして保存します。

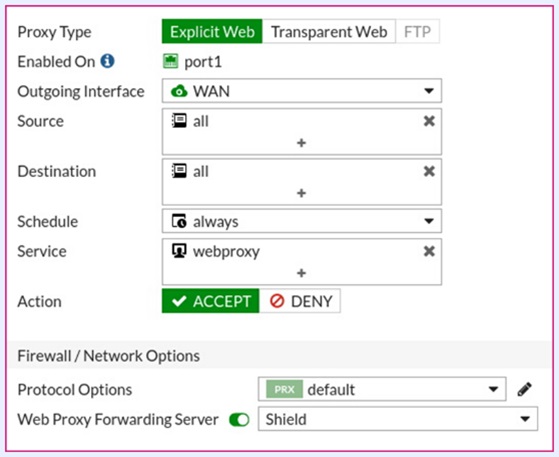

プロキシポリシーを設定する¶

次に、「ポリシーとオブジェクト|プロキシポリシー」セクションに移動します。

- 新規作成

- プロキシの種類 : 明示的なWeb

- Enabled On : 内部(LAN)

- 送信元アドレス : すべて

- 送信インターフェース : 外部(WAN)

- 宛先アドレス : すべて

- サービス : Webproxy

- アクション : 受け入れる

- Web プロキシ転送サーバーを有効にする

- Ericom Shield プロキシサービスを選択します。

- [OK]をクリックして保存します。

注意

[送信元アドレス] には、このポリシーが適用されるマシンまたはユーザーのグループを指定する必要があります。たとえば、Shield プロキシ サービスに転送される指定されたマシンのグループにポリシーを適用し、Shield をバイパスして FortiGate プロキシのみを使用する別のポリシーを適用します。

概要¶

WebブラウザでFortiGateプロキシ(デフォルトのポート8080)を指定し、Webサイトを閲覧して設定をテストします。Webサイトのソースコードを表示し、分離されていることを確認します(例:<!– Protected by Ericom Shield –>のテキストを探します)。

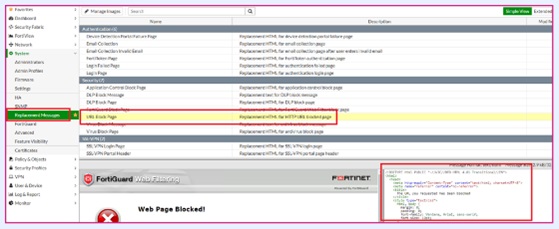

4.6.10. Fortinet (リダイレクト)¶

FortiGateのブロックページは、ブロックされたURLをEricom Shieldの分離で起動するためのリンクを提供するように設定することができます。このオプションは、Web転送サーバーが利用できないFortiGateの「Transparent Web」モードで使用されます。

FortiGateでブロックページを編集するには、「システム|交換メッセージ」に進みます。

編集するブロックページ(URLブロックページ)をクリックし、ソースコードを編集します。

行を追加します。

アイソレーションによるURLの閲覧はこちら: <a href="https://shield.ericomcloud.net/?Shield-TenantID=<ENTERYOURTENANTIDHERE>?url=https://%%URL%%">Isolate&user=%%SOURCE_IP%%<a/>

注意

<ENTERYOURTENANTIDHERE>は、実際のRBIテナントIDに置き換えてください。

注意

「url=」パラメーターは小文字でなければなりません。

注意

%%URL%%は、分離されるURLを表します。

(オプション) %%SOURCE_IP%% は、Web 要求の IP のソースを表します。この情報はURLを所有者に帰属させるために使用され、Shield の Connectionレポートに表示されます。