5.3.6. 企業のWebアプリケーション隔離(WAI)¶

概要¶

はじめに¶

Web Application Isolationは、マルウェアに感染している可能性のある非管理下のデバイスから、センシティブなWebアプリケーションを保護するために設計されています。 アイソレーション・レイヤーは、Webサイトとエンドポイントとの間にエアギャップを提供し、アプリケーションのWeb上での攻撃対象領域を排除します。

WAIは、以下のように使用されることがあります。

- 開発の手間をかけずにWebアプリケーションにMFAを追加できる

- セキュアに開発されていないレガシーWebアプリケーションの保護

- 古いWebアプリケーションの寿命を延ばす

- 条件付きアクセスにより、ブルートフォースアタックからウェブサイトを保護

- 全エンドユーザー用ではなく、EricomのIPを追加する(ISPのIPアドレスは頻繁に変更されます)。

- Ericom社の信頼できるSSL証明書を活用 -最新のTLS 1.3での実行

- HTTP サイトにモダン HTTPS を追加

WAIの機能特典は以下の通りです。

- SAML 2.0によるIDプロバイダのログインを追加する。

- SAML 2.0経由でアイデンティティ・プロバイダーのMFAを追加する。

- 条件付きアクセスにより、ブルートフォースアタックからウェブサイトを保護

- エアギャップモデルでエンドポイント上のマルウェアからWebサイトを守る

- クライアントレス - エンドポイントに何もインストールする必要がない

WAIで保護されたWebサイトでは、これらの追加のセキュリティコントロールが利用できます。

- ダウンロードファイル

- ファイルのアップロード

- クリップボード(文字量も制限)

- 保護されたクリップボード

- 印刷

- 読み出し専用モード

- データ入力ロギング(正規表現ベース)

- データ入力のブロック化(正規表現ベース)

入門編¶

参考

このガイドでは、WAIの設定に必要な手順をまとめています。 詳細な設定方法については、各ステップのリンクをクリックしてください。

- WAIのテナント設定を完了する

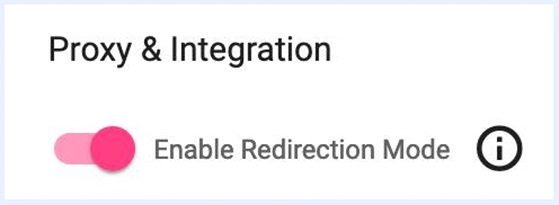

- リダイレクトモードを有効にし、IAMを設定する。

- Policy Objects - Corporate Applicationsで企業アプリケーションを追加する。

- 名前、アイコン、WebアプリケーションのURL、プライベートモード、隠しモード、ドメイン境界などの設定を定義する。

- 各アプリケーションにPolicyを設定する。

- タイプ=企業アプリケーション、オプションのプロファイル、アクセス=Shieldでポリシーを定義する。

- クリップボード、アップロード、ダウンロード、印刷などの機能を設定をする。

- セキュリティ機能を設定する

- エンドユーザーにクライアントレスWAIアプリケーションポータルにサインインするよう指示する:https://<TENANTID>ericomcloud.net/portal

注意

<TENANTID>は実際のテナント名で置き換えてください。

サインインすると、ポータルを使ってWAIアプリケーションを起動することができます。

テナント構成¶

WAIエンドユーザーポータルを利用する前に、ここで説明する設定を行ってください。

Identity ProviderにWAIのURLを追加する¶

外部プロバイダー¶

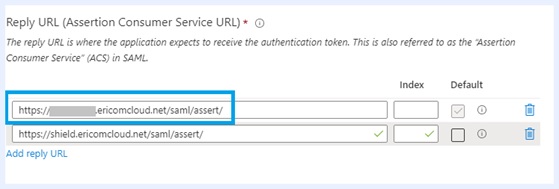

外部のSAML IDプロバイダを使用していて、「認証|SAML認証」でSAML設定を定義している場合。

IDプロバイダーのZTEdge用アプリケーションのACS/Reply URLに、https://< TENANTID>.ericomcloud.net/saml/assert のURLを追加してください。

注意

<TENANTID>は実際のテナント名で置き換えてください。

ここでは、外部 ID プロバイダーとして Microsoft Azure AD を使用した例を示します。

内蔵プロバイダー¶

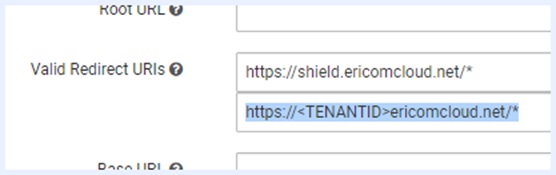

内蔵の ZTEdge IAM を使用する場合、または内蔵の IAM を使用して外部 ID プロバイダを構成する場合は、以下を実行します。

WAIポータルのURL(https://<TENANTID>ericomcloud.net/*)を入力します。

注意

<TENANTID>は実際のテナント名で置き換えてください。

[保存]をクリックします。

企業内アプリケーションの保護¶

コントロールヘッダー¶

注意

この機能にはCASBライセンスが必要です。ライセンスにコントロールヘッダーが含まれていない場合、この機能はポータルに表示されません。

コントロール・ヘッダとは、ZTEdgeからSaaSアプリケーションに渡され、SaaSアプリケーションにアクセスを許可することを示す一意のWebヘッダです。コントロール・ヘッダが存在しないと、ユーザーは企業のSaaSアプリケーションにログインすることができません。

コントロールヘッダーは2つの部分から構成されています。

- カスタムヘッダー名 : アプリケーションに渡すカスタムヘッダー(例:Restrict-Access-To-Tenants)

- カスタムヘッダー値 : ヘッダーの関連値 (例: contoso.com,fabrikam.onmicrosoft.com)

Control Headerの設定方法については、こちらをご覧ください。

SaaSアプリケーションのカスタムヘッダー¶

一般的なSaaSアプリケーションでは、このような条件付きアクセスに対応しています。

| アプリケーション | ヘッダー | 参考 |

|---|---|---|

| Microsoft Office 365 | Restrict-Access-To-Tenants

Restrict-Access-Context

|

https://docs.microsoft.com/en-us/azure/active-directory/manage-apps/tenant-restrictions |

| Dropbox | X-Dropbox-allowed-Team-Ids | https://help.dropbox.com/teams-admins/admin/network-control |

| Google G Suite | X-GooGApps-Allowed-Domains | https://support.google.com/a/answer/1668854?hl=en |

| Youtube | YouTube-Restrict | https://support.google.com/a/answer/6214622?hl=en#zippy=%2Coption-http-headers |

| Slack | X-Slack-Allowed-Workspaces-Requester

X-Slack-Allowed-Workspaces

|

https://slack.com/help/articles/360024821873-Approve-Slack-workspaces-for-your-network |

専用IPアドレス¶

ZTEdgeサービスには、テナント専用のIPイグレスアドレスが含まれている場合があります。

これらは、SaaSアプリケーションや社内のWebアプリケーションへの条件付きアクセスに使用できます。 例えば

- SaaSアプリケーションのセーフリストにZTEdgeのIPアドレスを挿入することで、ZTEdgeサービスからのエンドユーザーによるアクセスを可能にします。

- ZTEdgeのIPアドレスをWebサーバーのクラウドプロバイダーネットワークセキュリティグループに挿入し、ZTEdgeサービスからのエンドユーザーアクセスを可能にする。

ZTEdgeサービス接続¶

ZTNAサービス接続(エージェントベースまたはネットワークコネクタ)を使用して、内部のWebアプリケーションに接続することができます。

- ウェブアプリケーションが存在するネットワークまたはシステムにコネクタを追加する

- Webアプリケーションの内部IP:ポートに対して、ポリシーオブジェクト|Corporate Web Applicationを作成します。

- Corporate Web Applicationを作成する場合、Privateスイッチを有効にする

注意

これは、Web アプリケーションのログイン・ページまたはホームページにアクセスするための正確な URL である必要があります。アプリケーションが内部LANで動作しており、ZTEdgeクライアントまたはコネクタからアクセスできる場合は、ドメインを正確な内部IPアドレスに置き換えてください。

- WAIポータルにログインし、アプリケーションを起動する。

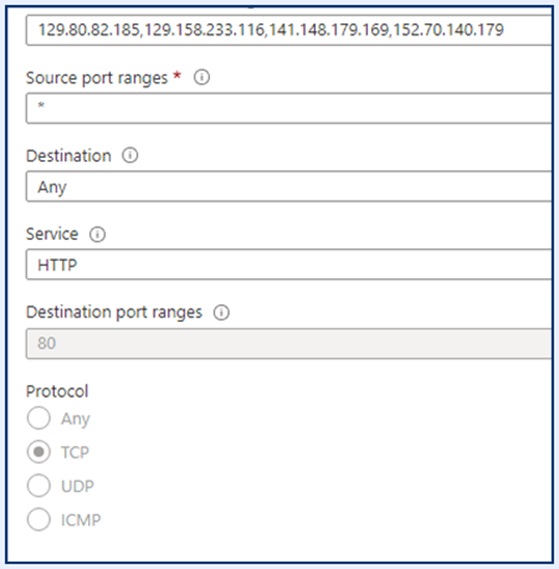

例 - AzureでIP制限を設定する¶

この例では、内部Webアプリケーションを保護するために、AzureファイアウォールにZTEdgeの専用IPアドレスを設定する方法を説明します。

Azureポータルで、Webサーバーの「ネットワーク」セクションに移動します。

ネットワークセキュリティグループで、Ericom専用IPアドレスをソースアドレスに追加します。

設定を保存すると、Azureファイアウォールの内側で、WAIが内部Webアプリケーションにアクセスできるようになります。