6.5. Ubuntu18.04(Rel-21.11~Rel-23.05)⇒Ubuntu22.04(Rel-23.13)¶

Ubuntu18.04LTS(Rel-21.11~Rel-23.05)からUbuntu22.04LTS(Rel-23.13)にバージョンアップする手順を記載します。

バージョンアップ手順の流れとしては、以下の通りとなります。

注意

Ver23.13へのバージョンアップ時には、Shield管理コンソール上から参照しているレポートデータの移行ができません。そのため、必要に応じてバージョンアップ作業前にShield管理コンソール上のレポートデータについて、CSVファイル出力を行いファイルデータとして保管をお願いします。

6.5.1. Shield初期インストール設定を確認¶

- バージョンアップ作業前に、以下のShield初期インストール設定の状態を確認します。

- Kubernetesクラスタでのネットワーク通信方式の設定

- Ericom Shieldが利用するDockerのネットワークアドレス範囲の設定

こちらで確認した設定状態で、Ericom Shield 23.13を新規インストールする際に同設定を行いインストールする必要がありますので、必ず事前に設定状態を確認してメモしてください。

Kubernetesクラスタでのネットワーク通信方式の設定¶

デフォルトでは「Flannel方式」となります。「Calico方式」に変更している場合がありますので以下のコマンドをセットアップスクリプト(shield-setup.sh)を実行したサーバで実行してすることで確認します。

$ kubectl get pods -A -o wide | grep kube-system | grep -e flannel -e calico

Flannel方式の実行結果例

kkauser@sh01:~$ kubectl get pods -A -o wide | grep kube-system | grep -e flannel -e calico

kube-system kube-flannel-2bk8d 2/2 Running 5 2y40d 192.168.100.1 sh01 <none> <none>

Calico方式の実行結果例

kkauser@sh01:~$ kubectl get pods -A -o wide | grep kube-system | grep -e flannel -e calico

kube-system calico-node-5l5b9 1/1 Running 0 47m 192.168.100. 1 sh01 <none> <none>

Ericom Shieldが利用するDockerのネットワークアドレス範囲の設定¶

デフォルトと異なるDockerのネットワークアドレス範囲を利用されている環境の場合、セットアップスクリプト(shield-setup.sh)を実行したサーバに設定変更を行う「.es_custom_env」ファイルを設置してネットワークアドレス範囲を変更してShieldをインストールしています。

以下のコマンド実行することで「.es_custom_env」ファイルが存在する場合には、ネットワークアドレス範囲の設定値が出力されますので確認します。

$ cat ~/.es_custom_env | grep -e service_cluster_ip_range -e docker0 -e cluster_cidr -e cluster_dns_server

6.5.2. ポリシー設定をエクスポートして保管¶

Shield管理コンソールにログインを行い、ポリシー設定画面にて設定のエクスポートを行い出力されたファイルを保管します。

※ こちらで出力したエクスポートファイルは、Ver23.13へバージョンアップ後にShield管理コンソール上で設定状態の調整を行う際に、ポリシー設定を比較確認して設定値を変更(調整)して保存する際に利用します。

6.5.3. 最新のJson設定ファイルを取得¶

バージョンアップ作業前に、最新のJson設定ファイルを取得します。

Json設定ファイルの保存場所は、セットアップスクリプト(shield-setup.sh)を実行したサーバにて以下のコマンドを実行することで確認できます。

$ cat ~/ericomshield/custom-management.yaml | grep localPath

実行例:

非冗長構成の場合(ローカルPath)

kkauser@sh01:~$ cat ~/ericomshield/custom-management.yaml | grep localPath localPath: /home/ericom/ericomshield/config-backup/

冗長構成の場合(NFSマウント先Path)

kkauser@sh01:~$ cat ~/ericomshield/custom-management.yaml | grep localPath localPath: /mnt/nfs_shield/ericomshield/config-backup/

対象Pathをlsコマンドで実行した場合の例

kkauser@sh01:~$ ls -l /home/ericom/ericomshield/config-backup/backup/

-rw-r--r-- 1 root root 1513669 Nov 1 22:34 backup2024-11-01-13-34-36.json

-rw-r--r-- 1 root root 1513825 Nov 1 22:34 backup2024-11-01-13-34-48.json

-rw-r--r-- 1 root root 1514281 Nov 1 22:40 backup2024-11-01-13-40-26.json

6.5.4. Ubuntu18.04LTSからUbuntu22.04LTSまでOSバージョンアップを実施¶

Ubuntu18.04LTSからUbuntu22.04LTSまでOSバージョンアップを行います。

「 6.2. OSバージョンアップ手順 」を参考にEricom Shieldのアンインストールを行い、OSバージョンアップを実施してください。

6.5.5. Ericom Shield 23.13を新規でインストールを実施¶

OSバージョンアップが完了した各サーバに対して、Ericom Shield 23.13を新規でインストールを実施します。

こちらの新規インストールで実施する手順は、以下となります。

- 「 5.2. UbuntuOSマシン準備後の事前準備 」

- 「 5.3. 最小構成での導入手順 」or「 5.4. 冗長構成での導入手順 」

⇒「ライセンスのアクティベーション」手順の前まで実施します。

6.5.6. 手順3で事前に取得したJson設定ファイルをリストアすることで設定を復元¶

ブラウザを起動し、Shieldの管理コンソールにアクセスします。( https://***.***.***.***:30181/ )

デフォルトのIDとパスワードを入力し、ログインします。(ID:admin / パスワード:ericomshield)

手順3で事前に取得したJson設定ファイルをリストアすることで設定を復元します。

リストアするファイルの設定箇所:「設定>リストア>復元ファイルのアップロード」

⇒ リストアするファイルを選択後は、「保存」ボタンをクリックしてリストア実行します。

リストアを実施後、Ver21.11もしくはVer22.08からのバージョンアップを行っている場合には、レポート関連サービスの証明書について再発行を行うために、以下のコマンドをセットアップスクリプト(shield-setup.sh)を実行したサーバで実行します。

$ kubectl exec -ti $(kubectl get pod --namespace=management | grep es-admin-api | awk {'print $1'}) -n management -- /app/web/ssl/create_logstash_certs.sh

Ver23.05からバージョンアップの際には実行不要です。

実行例:

kkauser@ksh01:~$ kubectl exec -ti $(kubectl get pod --namespace=management | grep es-admin-api | awk {'print $1'}) -n management -- /app/web/ssl/create_logstash_certs.sh Defaulted container "es-admin-api" out of: es-admin-api, sysctl (init), waitforconfig (init) no parameter supplied, using default *.elk.svc Retrieve CA pair of files Generating key request for *.elk.svc Removing passphrase from key writing RSA key Creating CSR Certificate request self-signature ok subject=C = IL, ST = Israel, L = Jerusalem, O = Ericom Software, OU = Ericom Shield, CN = *.elk.svc, emailAddress = support@ericom.com /app/web/ssl/logstash.crt: OK logstash certificate successfully created

設定を反映させるために、セットアップスクリプト(shield-setup.sh)を実行したサーバにて以下コマンドを実行してShieldを再起動します。

$ ~/ericomshield/shield-stop.sh $ ~/ericomshield/shield-start.sh

6.5.7. 設定リストア後、Shield管理コンソール上で設定状態を調整¶

設定リストア後、Shield管理コンソール上で設定状態について、以下の各設定について、確認を行い必要に応じて調整を行ってください。

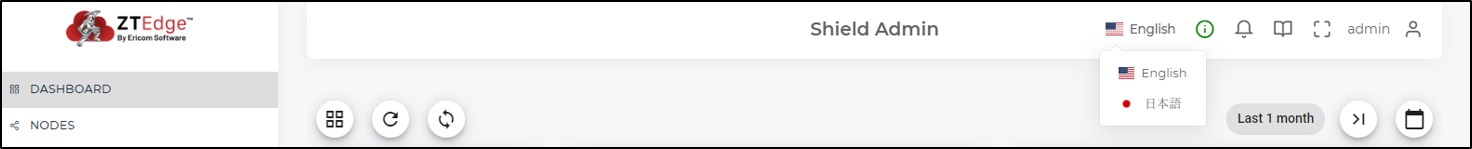

言語の設定¶

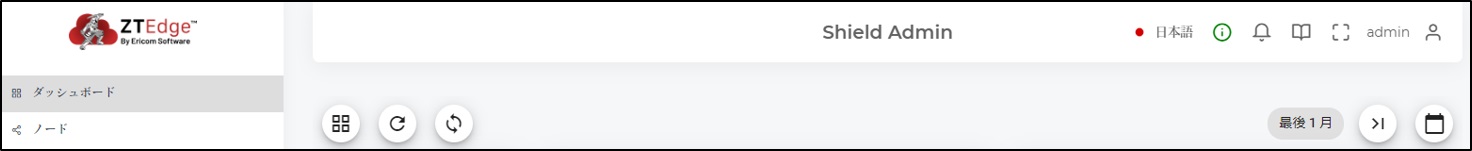

以下の設定を変更することで、管理コンソール上の表示言語が日本語に一時的に変更されます。

以下の設定を変更して保存することで、管理コンソール上のデフォルト表示言語が日本語に変更されます。 「設定>国際化>管理コンソールの言語を設定」:[English] ⇒ [日本語]

以下の設定を変更して保存することで、分離ブラウザのコンテキストメニュー表示言語が日本語に変更されます。

ポリシーの設定¶

ポリシー設定の各ポリシーについて以下の2点について確認を行い、必要に応じて変更して保存してください。

- 以下の設定値を保管していたポリシー設定のエクスポートファイルの設置値と比較確認して設定値がリセットされている場合には、正しい値に再設定を行い保存します。

- 「ファイル操作>ファイルアップロードの検査」

- 「ファイル操作>ファイルダウンロードの検査」

- Ver23.05以降から検査モードが実装されたことに伴い、「アクセス:許可」が「アクセス:検査」に表記が変更されました。こちらの変更に伴い、ファイルダウンロード時の挙動が変化しますので、必要に応じて、「検査」から「SSLインスペクション無しで許可」に変更して保存します。

※「アクセス:検査」についての説明は、「 8.5. アクセス「検査」ポリシーについて 」を参照ください。

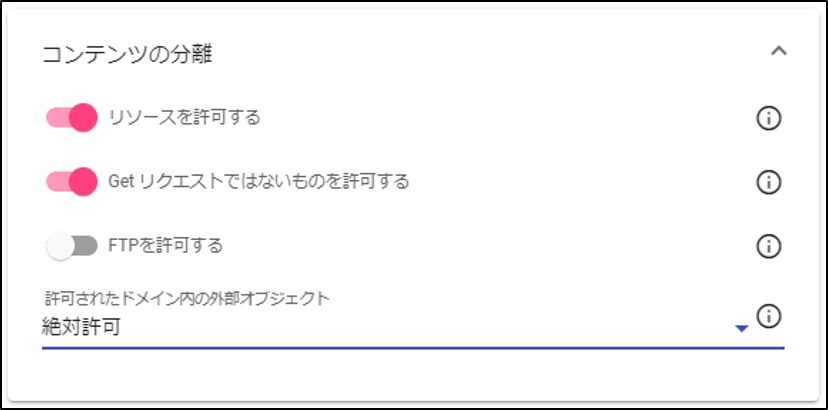

コンテンツ分離の設定¶

「許可されたドメイン内の外部オブジェクト」設定を「デフォルト許可」から推奨値の「絶対許可」に変更してください。

「設定>コンテンツの分離>許可されたドメイン内の外部オブジェクト」:「デフォルト許可」⇒「絶対許可」

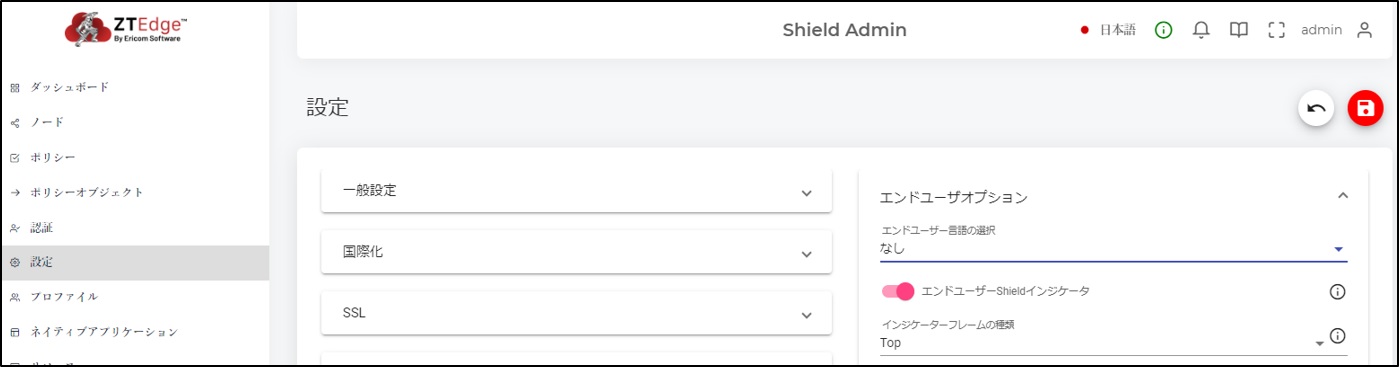

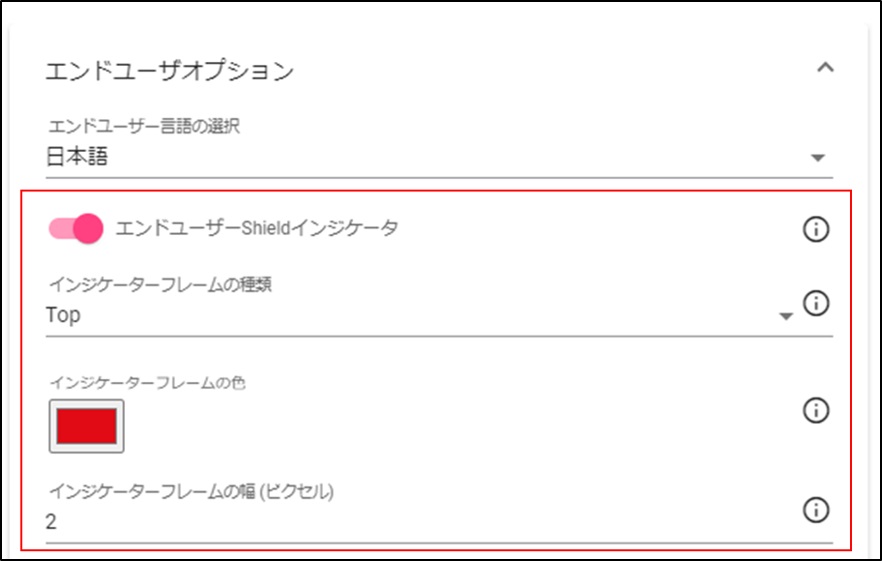

エンドユーザオプションの設定¶

以下の設定は、分離ブラウジングである状態を利用者に分かりやすくするための設定となります。必要に応じて、設定をお願いします。

「設定>エンドユーザオプション」

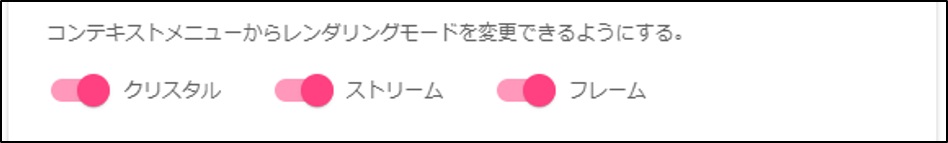

以下の設定は、分離ブラウジング時にコンテキストメニューからユーザ自身でレンダリング方式を変更可能とする設定となります。サイト表示に正常に表示できない場合にユーザ自身でレンダリング方式を変更して回避する場合に、ご利用いただけます。

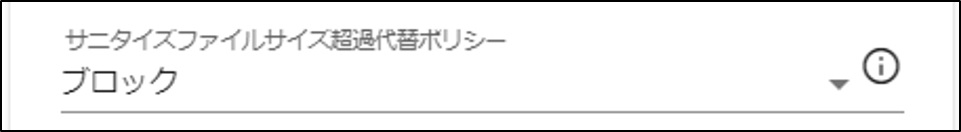

ファイル&サニタイズの設定¶

「サニタイズファイルサイズ超過代替ポリシー」設定を「アンチウイルス」から推奨値の「ブロック」に変更してください。

「設定>ファイル&サニタイズ>サニタイズファイルサイズ超過代替ポリシー」:

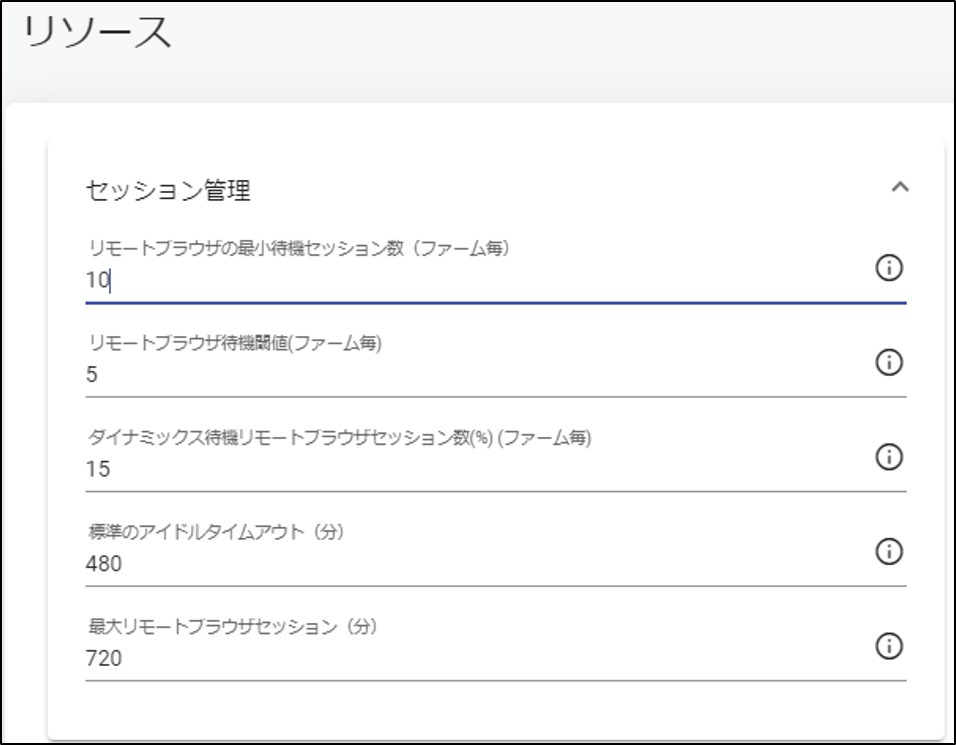

セッション管理の設定¶

「リモートブラウザの最小待機セッション数」設定を、デフォルト値(10)から変更をお願いします。

⇒ 「リソース>セッション管理>リモートブラウザの最小待機セッション数」

※ 推奨値としては、ダッシュボード上に表示されている「ブラウザ容量」値の約3分の1となります。実運用にて朝や夕方の利用者が多いタイミングで待機ブラウザ数が枯渇する場合には、必要に応じて、こちらの設定値の値を増やしてください。(例:「最大100」の場合:「35」に変更)

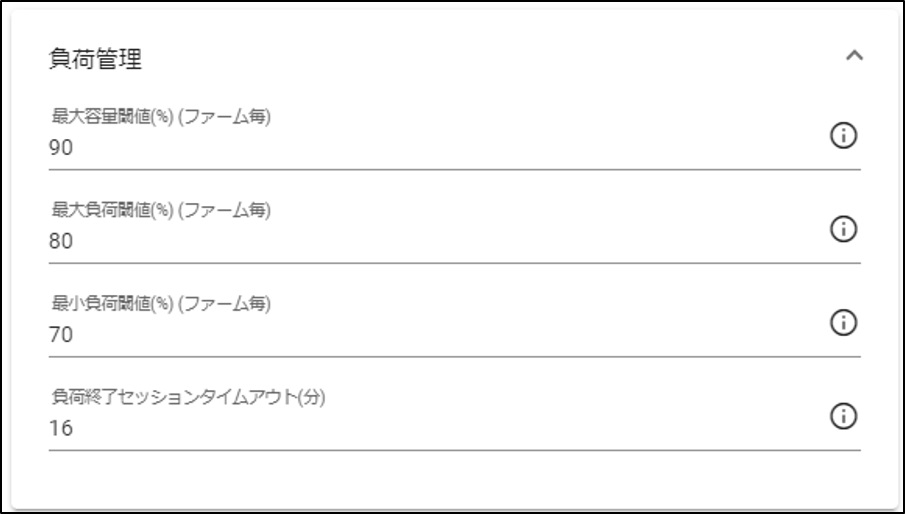

負荷管理の設定¶

Ver23.13では、最大容量閾値について、デフォルト値から変更する必要があります。

「リソース>負荷管理>最大容量閾値(%)」

- BrowserサーバのCPUコア数により変更する値が異なりますので、以下の通り、変更してください。

- POCシステム要件「CPU: 12 Core」 の場合: 60%

- 通常システム要件「CPU: 28 Core」 の場合: 77%

こちらの変更を行うことで、ダッシュボード上に表示されている「ブラウザ容量」値が推奨値に変更されます。

ntp.msn.comドメインのホワイト設定¶

ntp.msn.comドメインは、EdgeのデフォルトホームのURLです。

Shield経由でこのドメインへアクセスされると、1アクセスしただけで複数のブラウザコンテナが使用されることがあります。また、定期的な更新が行われており意図せずブラウザコンテナが消費されるため、このドメインをホワイト登録することを強くお奨めいたします。

Shield管理コンソール>ポリシー設定から、「ドメイン:ntp.msn.com」を「アクセス:検査もしくは、SSLインスペクション無しで許可」で登録することでホワイト設定されます。

注意

ntp.msn.comドメイン以外でも、同様に意図せずブラウザコンテナを消費するドメインが見つかった場合は、それらのドメインもホワイト登録を推奨します。

6.5.8. Ericom Shieldが正常に動作することを確認¶

以下の点について確認を行い、Ericom Shieldが正常に動作することを確認してください。

- 分離ブラウザでWebサイトが正常に閲覧することができること。

- 分離ブラウザでCDRを経由してファイルを正常にダウンロードできること。

- 非分離(検査やSSLインスペクション無しで許可)でWebサイトが正常に閲覧することができること。

- Shield管理コンソール上でレポート表示が正常に動作すること。